802.1X&Radius原理

802.1x系统接入相关情况说明

802.1x内网接入系统说明文档一、802.1x协议802.1x协议介绍:IEEE 802.1x协议起源于802.11,其主要目的是为了解决有线和无线局域网用户的接入认证问题。

802.1x 协议又称为基于端口的访问控制协议,可提供对802.11无线局域网和对有线以太网络的验证的网络访问权限。

802.1x协议仅仅关注端口的打开与关闭,对于合法用户接入时,打开端口;对于非法用户接入或没有用户接入时,则端口处于关闭状态。

IEEE 802.1x协议的体系结构主要包括三部分实体:客户端Supplicant System、认证系统Authenticator System、认证服务器Authentication Server System。

(1)客户端:一般为一个用户终端系统,该终端系统通常要安装一个客户端软件,用户通过启动这个客户端软件发起IEEE 802.1x协议的认证过程。

(2)认证系统:通常为支持IEEE 802.1x协议的网络设备。

该设备对应于不同用户的端口有两个逻辑端口:受控(controlled Port)端口和非受控端口(uncontrolled Port)。

第一个逻辑接入点(非受控端口),允许验证者和LAN 上其它计算机之间交换数据,而无需考虑计算机的身份验证状态如何。

非受控端口始终处于双向连通状态(开放状态),主要用来传递EAPOL 协议帧,可保证客户端始终可以发出或接受认证。

第二个逻辑接入点(受控端口),允许经验证的LAN 用户和验证者之间交换数据。

受控端口平时处于关闭状态,只有在客户端认证通过时才打开,用于传递数据和提供服务。

受控端口可配置为双向受控、仅输入受控两种方式,以适应不同的应用程序。

如果用户未通过认证,则受控端口处于未认证(关闭)状态,则用户无法访问认证系统提供的服务。

(3)认证服务器:通常为RADIUS服务器,该服务器可以存储有关用户的信息,比如用户名和口令、用户所属的VLAN、优先级、用户的访问控制列表等。

IEEE802.1X标准

IEEE802.1X标准1、介绍 802.1X是⼀个IEEE标准,通过对⽤户进⾏基于端⼝的安全认证和对密钥的动态管理,从⽽实现保护⽤户⽤户的位置隐私和⾝份隐私以及有效保护通信过程中信息安全的⽬的。

在802.1X协议中,只有具备了以下三个元素才能够完成基于端⼝的访问控制的⽤户认证和授权。

1、客户端 ⼀般安装在⽤户的⼯作站上,当⽤户有上⽹需求时,激活客户端程序,输⼊必要的⽤户名和⼝令,客户端程序将会送出连接请求。

2、认证系统 在以太⽹系统中认证交换机,其主要作⽤是完成⽤户认证信息的上传、下达⼯作,并根据认证的结果打开或关闭端⼝。

在⽆线⽹络中就是⽆线接⼊点。

3、认证服务器 通过检验客户端发送来的⾝份标识(⽤户名和⼝令)来判断⽤户是否有权使⽤⽹络系统提供的⽹络服务,并根据认证结果向交换机发出打开或保持端⼝关闭的状态。

2、802.1X认证步骤 802.1X中EAP-TLS认证在实现的具体交互内容: 1、最初的802.1X通讯开始以⼀个⾮认证客户端设备尝试去连接⼀个认证端(如AP),客户端发送⼀个EAP起始消息。

然后开始客户端认证的⼀连串消息交换。

2、AP回复EAP请求⾝份消息。

3、客户端发送给认证服务器的EAP的响应信息包⾥包含了⾝份信息。

AP通过激活⼀个允许从客户端到AP有线端的认证服务器的EAP 包的端⼝,并关闭可其他所有的传输,像HTTP、DHCP和POP3包,直到AP通过认证服务器来验证⽤户端的⾝份。

4、认证服务器使⽤⼀种特殊的认证算法去验证客户端⾝份。

同样它也可以通过使⽤数字认证或其他类型的EAP认证。

5、认证服务器会发送同意或拒绝信息给这个AP。

6、AP发送⼀个EAP成功信息包(或拒绝信息包)给客户端 7、如果认证服务器认可这个客户端,那么AP将转换这个客户端到授权状态并转发其他的通信。

最重要的是,这个AP的软件是⽀持认证服务器⾥特定的EAP类型的,并且⽤户端设备的操作系统⾥或“Supplicant"(客户端设备)应⽤软件也要⽀持它。

802.1X

802.1x协议解析缩略语RADIUS Remote Authentication Dial In User Service 远程用户拨入认证服务PAP Password Authentication Protocol 密码验证协议CHAP Challenge Handshake Authentication Protocol 质询握手验证协议EAP Extensible Authentication Protocol 扩展验证协议MD5Message-Digest Algorithm 5 消息摘要算法第五版本CAR Commit Access Rate 承诺访问速率EAPOL EAP Over LAN 基于LAN的扩展验证协议TACACS T erminal Access Controller Access Control System 终端访问控制器访问控制系统PAE Port Authentication Entity 端口认证实体一、802.1x协议概述802.1x起源于EAPoW,802.11协议802.1x是IEEE为了解决基于端口的接入控制(Port-Based Network Access Control)而定义的一个标准802.1x 作为一种基于端口的用户访问控制机制,由于其低成本、良好的业务连续性和扩充性以及较高的安全性和灵活性Windows XP/Windows 2003/Windows 7都集成了IEEE 802.1x客户端程序用户通过启动客户端程序发起802.1X认证,客户端必须支持EAPOL协议二、802.1x协议的体系结构802.1x协议的体系结构共包括3个重要部分客户端supplicant system PC机认证系统Authenticator system以太交换机/三层交换机认证服务器Authentication server RADIUS/TACACS+服务器<1>认证系统认证系统的端口被分成两个逻辑端口(受控端口和非受控端口)受控端口:受控端口在授权下处于连通状态,用于传递业务报文;受控端口在非授权状态下处于断开状态,禁止传递任何报文非受控端口:非受控端口始终处于双向连通状态,用于传递EAP认证报文受控端口和非受控端口是同一端口的两个部分;任何到达该端口的帧,在受控端口与非受控端口上均可见<2>受控方向受控端口在非授权状态下,可以被设置成双向受控和仅输入受控实行双向受控时,禁止帧的发送和接收实行仅输入受控时,禁止从客户端接收帧,但允许向客户端发送帧默认情况下,受控端口实行双向受控三、802.1X工作机制客户端与认证系统之间,采用EAPOL的封装格式,进行报文的交互认证系统与认证服务器(RADIUS服务器)之间,可以采用EAP/PAP/CHAP over RADIUS的三种封装格式,进行报文的交互认证系统根据RADIUS服务器的指示(Accept或Reject),来决定受控端口的状态为授权或非授权状态四、端口控制方式(物理端口、MAC、VLAN ID)<1>基于交换机物理端口实施的802.1x认证基于物理端口的控制方式,每个物理端口包含两个逻辑端口:受控端口和不受控端口。

dot1x认证原理

dot1x认证原理

dot1x(IEEE 802.1X)是一种网络认证协议,用于控制局域网(LAN)端口的访问权限。

它的原理如下:

1. 开机认证:当设备(如计算机)连接到局域网的交换机端口时,交换机会对该端口进行认证过程。

初始状态下,交换机的此端口为“未授权”状态。

2. 通信开始:设备尝试通过端口进行通信,发送一个EAPOL (EAP Over LAN)Start消息给交换机。

EAPOL Start消息用于指示设备准备就绪,请求进行认证。

3. 交换机发起认证:交换机收到EAPOL Start消息后,会发送一个EAPOL Request/Identity消息给设备,要求设备提供身份标识。

4. 设备认证:设备收到EAPOL Request/Identity消息后,会向交换机发送一个EAPOL Response/Identity消息,其中包含设备的身份标识。

5. 认证服务器验证:交换机将EAPOL Response/Identity消息转发到认证服务器,认证服务器接收到设备的身份标识后,会对其进行验证。

6. 认证结果:认证服务器验证设备的身份,并返回一个认证结果给交换机,该结果可以是“通过”或“拒绝”。

7. 端口授权:如果设备通过认证,交换机将该端口标记为“授权”状态,并允许设备进行正常通信。

否则,端口会继续保持

为“未授权”状态,拒绝设备的通信。

8. 会话维持:一旦设备通过认证,交换机会继续监听设备的网络活动,以便在会话超时或其他认证条件变化时重新进行认证。

通过以上的认证过程,dot1x能够有效地控制网络的访问权限,提供更安全的局域网环境。

802.1x协议详解

四、 802.1x报文结构

当EAPOL的Packet Type为EAP-Packet时Packet Body就是EAP数据包 code:EAP包的类型,有四种 request -1 response -2 success -3 failure -4 identifier:辅助进行response和request消息的匹配 length:eap包的长度,包括code、id、len、data data:内容格式由code决定

四、 802.1x报文结构

当code为success或者failure时data域没有,此时length的值为4

当code域的值为request或者是response类型时data域格式为:

type为eap的认证类型,eg: 1为请求id 4为challenge

四、 802.1x报文结构

1、部分报文抓包查看:

802.1x概览

达则兼济天下,穷则独善其身!

一、 802.1x 作用 二、 802.1x的认证体系结构 三、 802.1x 的认证过程

ቤተ መጻሕፍቲ ባይዱ目录

四、 802.1x报文结构

一、 802.1x 作用

802.1x 协议起源于 802.11 协议,802.11 协议是标准的无线局域网协议。 802.1x 协议的主要目的是为了解决无线局域网用户的接入认证问题。 802.1x 是 IEEE 为了解决基于端口的接入控制(Port-Based Access Control )而定义的 一个标准,实现用户级的接入控制。 802.1X 是基于端口的认证策略(这里的端口可以是一个实实在在的物理端口也可以 是一个就像 VLAN 一样的逻辑端口,对于无线局域网来说这个“端口”就是一条信道) 802.1X 的认证的最终目的就是确定一个端口是否可用。对于一个端口,如果认证成 功那么就 “打开” 这个端口, 允许所有的报文通过; 如果认证不成功就使这个端口 保持 “关闭” ,此时只允许 802.1X 的认证报文 EAPOL (Extensible Authentication Protocol over LAN) 通过。

802.1x认证及相关配置

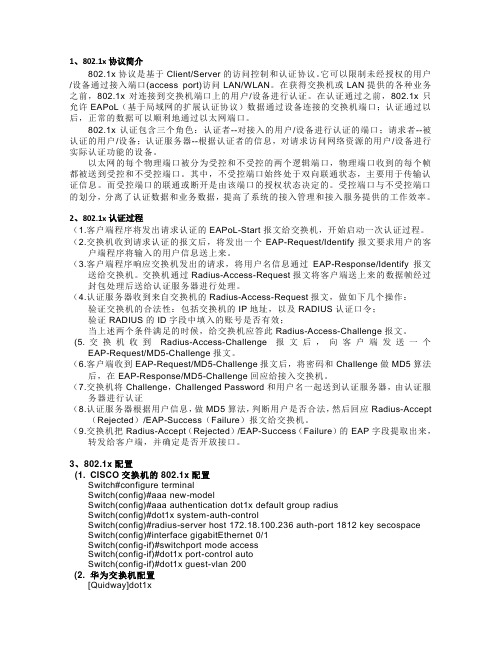

1、802.1x协议简介802.1x协议是基于Client/Server的访问控制和认证协议。

它可以限制未经授权的用户/设备通过接入端口(access port)访问LAN/WLAN。

在获得交换机或LAN提供的各种业务之前,802.1x对连接到交换机端口上的用户/设备进行认证。

在认证通过之前,802.1x只允许EAPoL(基于局域网的扩展认证协议)数据通过设备连接的交换机端口;认证通过以后,正常的数据可以顺利地通过以太网端口。

802.1x认证包含三个角色:认证者--对接入的用户/设备进行认证的端口;请求者--被认证的用户/设备;认证服务器--根据认证者的信息,对请求访问网络资源的用户/设备进行实际认证功能的设备。

以太网的每个物理端口被分为受控和不受控的两个逻辑端口,物理端口收到的每个帧都被送到受控和不受控端口。

其中,不受控端口始终处于双向联通状态,主要用于传输认证信息。

而受控端口的联通或断开是由该端口的授权状态决定的。

受控端口与不受控端口的划分,分离了认证数据和业务数据,提高了系统的接入管理和接入服务提供的工作效率。

2、802.1x认证过程(1.客户端程序将发出请求认证的EAPoL-Start报文给交换机,开始启动一次认证过程。

(2.交换机收到请求认证的报文后,将发出一个EAP-Request/Identify报文要求用户的客户端程序将输入的用户信息送上来。

(3.客户端程序响应交换机发出的请求,将用户名信息通过EAP-Response/Identify报文送给交换机。

交换机通过Radius-Access-Request报文将客户端送上来的数据帧经过封包处理后送给认证服务器进行处理。

(4.认证服务器收到来自交换机的Radius-Access-Request报文,做如下几个操作:验证交换机的合法性:包括交换机的IP地址,以及RADIUS认证口令;验证RADIUS的ID字段中填入的账号是否有效;当上述两个条件满足的时候,给交换机应答此Radius-Access-Challenge报文。

802.1x重认证原理

802.1x重认证原理标题:802.1x重认证原理详解一、引言随着科技的发展和网络安全的日益重要,802.1x协议作为一种可扩展的身份验证协议,被广泛应用于无线网络接入控制。

它能有效防止未经授权的设备访问网络资源,保护网络的安全性。

本文将详细介绍802.1x重认证原理。

二、802.1x协议概述802.1x是一种基于端口的网络接入控制协议,由IEEE(电气电子工程师学会)制定。

它定义了用户接入网络时的身份认证过程,包括用户身份的鉴别、授权和计费等功能。

在802.1x协议中,主要涉及到三个角色:客户端、认证服务器和交换机。

三、802.1x重认证原理802.1x重认证是指当用户已经通过认证后,由于某些原因需要重新进行认证的过程。

这个过程中,客户端会发送一个EAP-Request/Identity给认证服务器,认证服务器接收到请求后,会发送一个EAP-Response/Identity给客户端,然后客户端根据接收到的信息判断是否需要重新认证。

重认证的主要原因是保持用户的在线状态,防止用户的非法使用。

例如,如果用户的账号密码发生了改变,或者用户的权限发生了变化,就需要重新进行认证。

此外,如果用户的设备更换或者移动到另一个位置,也需要重新进行认证。

四、802.1x重认证流程1. 客户端发起重认证请求:客户端向交换机发送一个EAP-Request/Identity消息,表示需要进行重认证。

2. 交换机转发请求:交换机接收到请求后,将其转发给认证服务器。

3. 认证服务器响应:认证服务器接收到请求后,会发送一个EAP-Response/Identity消息给交换机,表明接受重认证请求。

4. 交换机转发响应:交换机接收到响应后,将其转发给客户端。

5. 客户端进行重认证:客户端接收到响应后,会进行重新认证,包括输入新的账号密码等信息。

6. 认证服务器验证:认证服务器接收到客户端的新信息后,会进行验证。

7. 交换机控制端口状态:如果验证成功,交换机会打开相应的端口,允许客户端访问网络;如果验证失败,交换机会关闭相应的端口,阻止客户端访问网络。

802.1x概述和EAP类型

802.1x概述和EAP类型802.1x概述使用什么?可扩展验证协议(EAP)验证类型802.1x概述它是一个通过验证来保护网络的端口访问协议。

根据测试结果,这种类型的验证方法中非常有用的WiFi 环境中因的性质,媒体。

如果一个WiFi用户通过802.1x网络访问验证,一个虚拟端口接入点上会打开允许进行通信。

如果验证不成功,则不会提供虚拟端口,并将阻断通信。

802.1x验证分为3个基本部分:1.请求者-上运行的软件客户端工作站的WiFi2.验证者-WiFi接入点3.验证服务器-一个验证数据库,通常是一个Radius服务器(例如Cisco*ACS*、FunkSteel-Belted RADIUS*或Microsoft*IAS*可扩展身份验证协议(EAP)是用于之间传输验证信息请求方(WiFi工作站)和验证服务器((Microsoft IAS 或其它)。

实际验证有EAP类型定义和处理。

作为验证者的接入点只是一个允许请求者和验证服务器之间进行通信的代理。

使用哪一?执行哪类EAP或是否执行802.1x取决于机构所需的安全级别和所需的额外管理和功能。

此处的说明和比较表将帮助减少了解各种可用EAP类型的困难。

可扩展验证协议(EAP)验证类型由于WiFi局域网(LAN)安全性是非常必要,EAP验证类型提供了一种更好地保障WLAN连接的方式,经销商正在迅速开发和添加EAP验证类型至他们的WLAN接入点。

部分最常部署的EAP验证类型包括EAP-MD-5、EAP-TLS、EAP-PEAP、EAP-TTLS、EAP-Fast和Cisco LEAP。

EAP-MD-5(消息摘要)质询是一种提供基本级别EAP支持的EAP验证类型。

EAP-MD-5通常不建议用于WiFi LAN执行,因为它可能衍生用户密码。

它仅提供单向验证-没有相互验证的WiFi 客户端和网络。

更为重要的是,它不提供衍生动态、按对话有限对等保密(WEP)密钥的方法。

博达交换机802.1x认证配置手册

6

(Chap-Response/MD5 Challenge)

Radius-access--Request Radius-access--Accept

(Chap-Success)

8

7

802.1X---22

802.1x EAP终结认证图示

3. 结合 结合Radius认证 认证

EAP透传方式: 透传方式: 透传方式

2. System间信息交换 间信息交换

.Authenticator与 Authentication Server 间通过EAP帧

交换信息

.Supplicant 与 Authenticator 间则以IEEE 802.1x 所

定义的EAPoL帧交换信息。

.EAP 帧中封装了认证数据,该认证数据将被封装

缺点:

需要特定的客户端软件

802.1X---19

三、802.1x 在博达交换机上 的认证方式

802.1X---20

1. 本地数据库认证

客户端

1 2 3 4 5 6

博达交换机 EAPOL-Start EAP-Request/Identity EAP-Response/Identity EAP-Request/MD5 Challenge EAP-Response/MD5 Challenge EAP-Success

配置802.1x的AAA认证方式 的 配置 认证方式

dot1x max-req count

配置身份认证请求的最大次数

802.1X---27

802.1x的配置任务 的配置任务

dot1x user-permit xxxx

配置端口下绑定的用户

dot1x authentication method yyy

802.1X认证原理

802.1X认证原理802.1X(dot1x) 技术简介802.1X认证,又称为EAPOE(Extensible Authentication Protocol Over Ethernet)认证,主要目的是为了解决局域网用户接入认证问题。

802.1X认证时采用了RADIUS协议的一种认证方式,典型的C/S结构,包括终端、RADIUS客户端和RADIUS服务器。

802.1x简介:IEEE802 LAN/WAN委员会为解决无线局域网网络安全问题,提出了802. 1X协议。

后来,802.1X协议作为局域网接口的一个普通接入控制机制在以太网中被广泛应用,主要解决以太网内认证和安全方面的问题。

802.1X协议是一种基于接口的网络接入控制协议。

“基于接口的网络接入控制”是指,在局域网接入设备的接口这一级,接入设备通过认证来控制用户对网络资源的访问。

802.1X认证的特点:o安全性高,认证控制点可部署在网络接入层或汇聚层。

o需要使用802.1x认证客户端或操作系统自带的802.1X客户端。

使用AnyOffice 时可以根据终端检查结果规格隔离于和后域。

o技术成熟,被广泛应用于各类型园区网员工接入。

802.1X认证应用场景:o有线接入层:安全性最高,设备管理复杂。

o有线汇聚层:安全性中高,设备少,管理方便。

o无线接入:安全性高,设备少,管理方便。

802.1X系统架构:802.1X系统为典型的Client/Server结构,包括三个实体:客户端、接入设备和认证服务器。

o客户端是位于局域网段一端的一个实体,由该链路另一端的接入设备对其进行认证。

客户端一般为一个用户终端设备,用户可以通过启动客户端软件发起802.1X认证。

客户端必须支持局域网上的可扩展认证协议EAPOL(Extensible Authentication Protocol over LAN)。

o接入设备是位于局域网段一端的另一个实体,对所连接的客户端进行认证。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

验证服务器

LAN

HUAWEI TECHNOLOGIES CO., LTD.

All rights reserved

Page 9

第1章 802.1x工作原理 第2章 EAP和EAPOL 第3章 820.1x协议运行过程 第4章 RADIUS协议原理 第5章 RADIUS故障处理

HUAWEI TECHNOLOGIES CO., LTD.

Page 22

RADIUS原理

客户端/服务器模式

在这个模型中,NAS/BAS服务器相于用户是服务器端,相于 RADIUS服务器是客户端,其作用就是把用户的认证信息提取后封 装为标准的RADIUS报文,并送到RADIUS服务器处理。RADIUS 服务器根据NAS/BAS服务器送来的用户名和密码进行验证,并对 用户的访问权限进行授权,同时NAS/BAS统计用户使用网络的信 息(时间、流量)并送给RADIUS进行计费处理。

Bas

Radiu s

Code=1 Code=2(3)

Authentication_Ack

…… 计费过程同上一张

HUAWEI TECHNOLOGIES CO., LTD.

All rights reserved

Page 25

RADIUS报文流程(RADIUS产生挑战字)

Client

Challenge_request challenge Authentication_request

未被授权 的端口

授权的端口

LAN

LAN

HUAWEI TECHNOLOGIES CO., LTD.

All rights reserved

Page 7

端口控制模式

模式 强行未授权

行为 受控端口被无条件设置为未授权状态 受控端口被无条件设置为已授权状态 允许协议控制受控端口的授权状态

(ForceUnauthorized)

Internal

DP500029 802.1X&Radius原理

ISSUE 1.0

HUAWEI TECHNOLOGIES CO., LTD.

All rights reserved

学习完此课程,您将会:

掌握802.1X的协议原理

掌握RADIUS协议知识

HUAWEI TECHNOLOGIES CO., LTD.

说明

用户名 28 32 40 41 42 43 44 46 47 48 49

属性

Idle-Timeout NAS-Identifier Acct-Status-Type Acct-Delay-Time Acct-Input-Octets Acct-Output-Octets Acct-Session-Id Acct-Session-Time Acct-Input-Packets Acct-Output-Packets Acct-Terminate-Cause

认证请求 认证通过 认证拒绝 计费请求 计费响应 挑战请求

HUAWEI TECHNOLOGIES CO., LTD.

All rights reserved

Page 30

常用属性介绍

属性

1 2 3 4 5 8 11 18 25 26 27 User-Name User-Password CHAP-Password NAS-IP-Address NAS-Port Framed-IP-Address Filter-Id Reply-Message Class Vendor-Specific Session-Timeout

……

Code=4(stop)

logout_Ack

HUAWEI TECHNOLOGIES CO., LTD.

Code=5

Page 24

All rights reserved

RADIUS报文流程(CHAP)

Client

Challenge_request

challenge Authentication_request

为什么需要802.1X?

只要有物理连接, 就提供所有服务

Internet

数据 服务器

交换机

路由器

PCA

PCB

PCC

太容易访问网络 资源了

HUAWEI TECHNOLOGIES CO., LTD.

All rights reserved

Page 4

802.1X的作用?

没通过验证, 就不提供服务

Internet

All rights reserved

Page 2

第1章 802.1x工作原理 第2章 EAP和EAPOL 第3章 820.1x协议运行过程 第4章 RADIUS协议原理 第5章 RADIUS故障处理

HUAWEI TECHNOLOGIES CO., LTD.

All rights reserved

Page 3

HUAWEI TECHNOLOGIES CO., LTD.

All rights reserved

Page 21

RADIUS设计的组网结构

IPOX/PPPOX/Wlan等

Lsw2 Lsw2 Lsw2 Lsw2

BAS

城域网/光纤

HUAWEI TECHNOLOGIES CO., LTD.

All rights reserved

注销机制

原因

底层协议原因 管理原因 定时器原因 物理端口不可用 端口被手动配置为未授权状态 验证者的验证定时器超时

描述

EAPOL注销报文

请求者主动向验证者发送EAPOL注销报文

HUAWEI TECHNOLOGIES CO., LTD.

All rights reserved

Page 20

第1章 802.1x工作原理 第2章 EAP和EAPOL 第3章 820.1x协议运行过程 第4章 RADIUS协议原理 第5章 RADIUS故障处理

Page 31

其它属性介绍

本页属性以MA5200 R007版本为例介绍了RADIUS所有属性,不同 产品在属性的定义上可能不同,具体请参考各产品的定义!

EAPOL报文格式

Version Packet Body ...

Type

Packet Body Length

EAP报文被封装在此字段内

HUAWEI TECHNOLOGIES CO., LTD.

All rights reserved

Page 14

EAPOL报文类型

Type值 0 1 2 3 4

报文类型 EAP报文(EAP-Packet) EAPOL开始报文( EAPOL-Start) EAPOL注销报文(EAPOL-Logoff) EAPOL信息报文(EAPOL-Key) EAPOL告警报文(EAPOL-Encapsulated-ASF-Alert)

Code,8bit,用以标识RADIUS报文的类型 Identifier,8bit,用以匹配请求包和响应包

Length,16bit,标识报文的长度

Authenticator,32bit,用以验证报文的合法性 Attribute,不定长,TLV格式,属性具体内容

HUAWEI TECHNOLOGIES CO., LTD.

HUAWEI TECHNOLOGIES CO., LTD.

All rights reserved

Page 15

EAPOL报文的二层报文头

DMAC SMAC TYPE EAPOL FCS

字段 DMAC

内容 01-80-C2-00-00-03

SMAC

TYPE

端口的物理MAC地址

88-8E

HUAWEI TECHNOLOGIES CO., LTD.

请求和回应报文

用于验证的信息

HUAWEI TECHNOLOGIES CO., LTD.

All rights reserved

Page 12

成功和无效报文

没有Type和Type-Data字段

HUAWEI TECHNOLOGIES CO., LTD.

All rights reserved

Page 13

Page 17

发起认证

发起者

请求者(Supplicant) 验证者 (AuPOL-Start) 发送一个EAP请求报文(EAP Request)

HUAWEI TECHNOLOGIES CO., LTD.

All rights reserved

被所接入的验证者验证的网络实体

对验证者提供验证服务的实体,这种服务决定请 (Authentication Server) 求者是否被允许接入验证者所提供的服务

HUAWEI TECHNOLOGIES CO., LTD.

All rights reserved

Page 6

受控端口和非受控端口

验证者系统 受控端口 非受控端口 受控端口 验证者系统 非受控端口

数据 服务器

交换机

路由器

PCA

PCB

PCC

为什么我的网卡 不能正常工作?

HUAWEI TECHNOLOGIES CO., LTD.

All rights reserved

Page 5

系统角色

系统角色 定义

验证者(Authenticator) 对接入的网络实体进行验证的实体

请求者(Supplicant) 验证服务器

HUAWEI TECHNOLOGIES CO., LTD.

All rights reserved

Page 23

RADIUS报文流程(完整PAP)

Client

Authentication_Req

Bas

Code=1

Radius

Code=2(3)

Authentication_Ack Code=4(start) Code=5 Code=4(real) Code=5 logout_Req