物联网信息安全标准《物联网安全导论》精品PPT课件

合集下载

物联网安全PPT幻灯片课件

根据检测的对象和基本方法的不同,入侵检测系统又 可分为基于目标和基于应用的入侵检测系统。

根据入侵检测的工作方式不同又可分为离线检测系统 和在线检测系统。

离线检测系统是非实时工作的系统,事后分析审计事件,从 中检测入侵活动;

在线检测系统是实时联机的测试系统,包含实时网络数据包 的审计分析。

伍新华 陆丽萍 姚寒冰 程煜

3

7.1.2 物联网面对的特殊安全问题

• 物联网机器/感知节点的本地安全问题

物联网机器/感知节点多数部署在无人监控的场地中。攻击者就可 以轻易地接触到这些设备,从而造成破坏,甚至通过本地操作更 换机器的软硬件。

• 感知网络的传输与信息安全问题

感知节点通常情况下功能简单、携带能量少,无法拥有复杂的 安全保护能力

感知网络多种多样,数据传输和消息也没有特定的标准,所以 没法提供统一的安全保护体系。

物联网安全

《物联网工程技术(清华大学出版社2011.8)》

伍新华 陆丽萍 姚寒冰 程煜

4

• 核心网络的传输与信息安全问题

在数据传播时,由于大量机器的数据发送会使网络拥塞,产 生拒绝服务攻击 现有通信网络的安全架构不适用于机器的通信,使用现有安 全机制会割裂物联网机器间的逻辑关系。

物联网安全

《物联网工程技术(清华大学出版社2011.8)》

伍新华 陆丽萍 姚寒冰 程煜

11

— 安全审计技术

安全审计是一个安全的网络必须支持的功能,是对用 户使用网络和计算机所有活动记录分析、审查和发现

问题的重要手段。被广泛地应用于评价系统安全状态、 分析攻击源、类型以及危害

安全审计的基本要求:审计信息必须被有选择地保留 和保护,与安全有关的活动能够被追溯到负责方,系

根据入侵检测的工作方式不同又可分为离线检测系统 和在线检测系统。

离线检测系统是非实时工作的系统,事后分析审计事件,从 中检测入侵活动;

在线检测系统是实时联机的测试系统,包含实时网络数据包 的审计分析。

伍新华 陆丽萍 姚寒冰 程煜

3

7.1.2 物联网面对的特殊安全问题

• 物联网机器/感知节点的本地安全问题

物联网机器/感知节点多数部署在无人监控的场地中。攻击者就可 以轻易地接触到这些设备,从而造成破坏,甚至通过本地操作更 换机器的软硬件。

• 感知网络的传输与信息安全问题

感知节点通常情况下功能简单、携带能量少,无法拥有复杂的 安全保护能力

感知网络多种多样,数据传输和消息也没有特定的标准,所以 没法提供统一的安全保护体系。

物联网安全

《物联网工程技术(清华大学出版社2011.8)》

伍新华 陆丽萍 姚寒冰 程煜

4

• 核心网络的传输与信息安全问题

在数据传播时,由于大量机器的数据发送会使网络拥塞,产 生拒绝服务攻击 现有通信网络的安全架构不适用于机器的通信,使用现有安 全机制会割裂物联网机器间的逻辑关系。

物联网安全

《物联网工程技术(清华大学出版社2011.8)》

伍新华 陆丽萍 姚寒冰 程煜

11

— 安全审计技术

安全审计是一个安全的网络必须支持的功能,是对用 户使用网络和计算机所有活动记录分析、审查和发现

问题的重要手段。被广泛地应用于评价系统安全状态、 分析攻击源、类型以及危害

安全审计的基本要求:审计信息必须被有选择地保留 和保护,与安全有关的活动能够被追溯到负责方,系

物联网导论-7-物联网信息安全图文

伪造和篡改数据威胁是指攻击者通过伪造或篡改数据,以达到欺骗或干扰物联网系统的 目的。

详细描述

攻击者可以通过截获、篡改或伪造数据流,来干扰物联网设备的正常运行和决策。例如, 攻击者可以篡改传感器数据,导致系统做出错误的决策或操作;或者伪造身份认证信息, 获得对物联网设备的非法访问权限。这种威胁对物联网系统的可靠性和安全性构成了严

恶意代码威胁

总结词

恶意代码威胁是指通过在物联网设备上植入病毒、蠕虫等恶意程序,对设备进行 控制和破坏。

详细描述

攻击者可以通过漏洞利用、社交工程等方式在物联网设备上植入恶意代码,从而 控制设备、窃取数据、破坏系统等。这种威胁对物联网设备的正常运行和数据安 全构成了严重威胁。

伪造和篡改数据威胁

总结词

明确保障关键信息基础设施安全。

《个人信息保护法》

02

规范个人信息处理活动,保护个人信息权益,促进个人信息合

理利用。

《数据安全法》

03

保障国家数据安全,促进数据开发利用,保护个人、组织的合

法权益。

企业物联网信息安全规范

HIPAA

美国医疗领域的信息安全法规, 要求医疗提供商采取必要的安全

措施来保护患者数据。

关键点

保护隐私和敏感信息、避免信息泄 露

THANKS

感谢观看

01

关键点

强化设备安全、制定安全策略、员工 培训

03

案例描述

该企业利用物联网技术实现货物追踪和监控, 通过数据加密和访问控制等手段保障数据安 全。

05

02

案例描述

该企业通过部署物联网安全设备、制定严格 的安全政策和培训员工,有效保护了企业的 物联网设备和数据安全。

04

案例名称

详细描述

攻击者可以通过截获、篡改或伪造数据流,来干扰物联网设备的正常运行和决策。例如, 攻击者可以篡改传感器数据,导致系统做出错误的决策或操作;或者伪造身份认证信息, 获得对物联网设备的非法访问权限。这种威胁对物联网系统的可靠性和安全性构成了严

恶意代码威胁

总结词

恶意代码威胁是指通过在物联网设备上植入病毒、蠕虫等恶意程序,对设备进行 控制和破坏。

详细描述

攻击者可以通过漏洞利用、社交工程等方式在物联网设备上植入恶意代码,从而 控制设备、窃取数据、破坏系统等。这种威胁对物联网设备的正常运行和数据安 全构成了严重威胁。

伪造和篡改数据威胁

总结词

明确保障关键信息基础设施安全。

《个人信息保护法》

02

规范个人信息处理活动,保护个人信息权益,促进个人信息合

理利用。

《数据安全法》

03

保障国家数据安全,促进数据开发利用,保护个人、组织的合

法权益。

企业物联网信息安全规范

HIPAA

美国医疗领域的信息安全法规, 要求医疗提供商采取必要的安全

措施来保护患者数据。

关键点

保护隐私和敏感信息、避免信息泄 露

THANKS

感谢观看

01

关键点

强化设备安全、制定安全策略、员工 培训

03

案例描述

该企业利用物联网技术实现货物追踪和监控, 通过数据加密和访问控制等手段保障数据安 全。

05

02

案例描述

该企业通过部署物联网安全设备、制定严格 的安全政策和培训员工,有效保护了企业的 物联网设备和数据安全。

04

案例名称

《物联网安全导论》(第2版)PPT课件第11章 物物联网安全市场需求和发展趋势-《物联网安全导论》

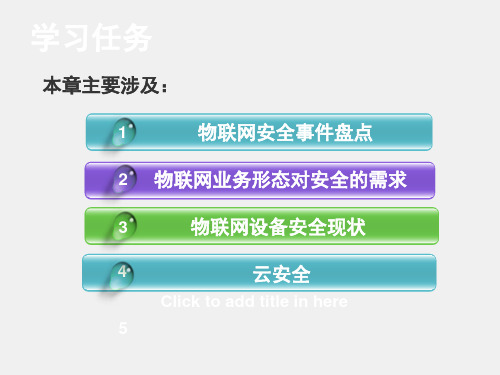

11.1 物联网安全事件盘点

10. 智能家居设备存在漏洞,吸尘器秒变监视器 • 今年11月,Check Point研究人员表示LG智能家

居设备存在漏洞,黑客可以利用该漏洞完全控制 一个用户账户,然后远程劫持LG Smart ThinQ家 用电器,包括冰箱,干衣机,洗碗机,微波炉以 及吸尘机器人。

• 研究人员演示了黑客通过控制安装在设备内的集 成摄像头将LG Hom-Bot变成一个间谍。

11.1 物联网安全事件盘点

7. 超1700对台IoT设备Telnet密码列表遭泄露 • 八月,安全研究人员 Ankit Anubhav 在 Twitter

上分享了一则消息,声称超 1700 台 IoT 设备的 有效 Telnet 密码列表遭泄露,这些密码可以被黑 客用来扩大僵尸网络进行 DDoS 攻击的动力来源。 • 这份列表中包含了33138 个IP地址、设备名称和 telnet密码,列表中大部分的用户名密码组合都 是”admin:admin”或者”root:root”等。

③智能家居物联网: • 涉及到个人家庭隐私安全。这一块的安全投入,

比较少。但是大的家电企业相对来说会多一点。 这也是安全厂商的机会。

11.2.1物联网业务形态对安全的需求

3 物联网设备的高危漏洞和安全隐患 惠普安全研究院调查的10个最流行的物联网智

能设备后发现几乎所有设备都存在高危漏洞,主 要有五大安全隐患,一些关键数据如下: • 80%的IOT设备存在隐私泄露或滥用风险; • 80%的IOT设备允许使用弱密码; • 70%的IOT设备与互联网或局域网的通讯没有加密; • 60%的IOT设备的web 界面存在安全漏洞; • 60%的IOT设备下载软件更新时没有使用加密;

11.1 物联网安全事件盘点

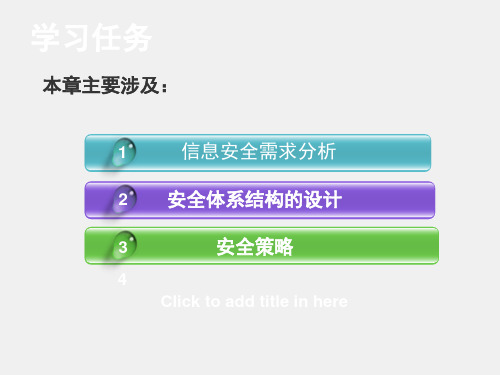

《物联网安全导论》(第2版)PPT课件第12章 安全体系结构规划设计-《物联网安全导论》

体信息;

12.5 物联网整体防护实现技术

• 4)A 平台和B 平台进行相关平台验证; • 5)应用层将验证的信息返回给系统的访问控制

模块; • 6)如果检查B 平台可信,则和B 平台执行正常

的通讯; • 7)B 平台接收到网络包,也通过访问控制模块

检查,如果平台可信而端口不存在,则把新端口 作为可信直接添加进去; • 8)B 平台把过滤的数据包向上提交给应用层。

6.业务安全 • 传统的认证是区分不同层次的,网络层的认证就负

责网络层的身份鉴别,业务层的认证就负责业务层 的身份鉴别,两者独立存在。 • 在物联网中,机器都是拥有专门的用途,因此其业 务应用与网络通信紧紧地绑在一起。由于网络层的 认证是不可缺少的,那么其业务层的认证机制就不 再是必需的,而是可以根据业务由谁来提供和业务 的安全敏感程度来设计。

12.4.1 安全体系结构 • 物联网系统安全技术体系分为物理安全、安全计

算环境、安全区域边界、安全通信网络、安全管 理中心、应急响应恢复与处置六个层面。 ①物理安全 • 主要包括物理访问控制、环境安全(监控、报警 系统、防雷、防火、防水、防潮、静电消除器等 装置)、电磁兼容性安全、记录介质安全、电源 安全、EPC 设备安全六个方面。

物联网边界防护包括两层面: • 首先,物联网边界可以指单个应用的边界,即核

心处理层与各个感知节点之间的边界,例如智能 家居中控制中心与居室的洗衣机或路途中汽车之 间的边界,也可理解是传感器网络与互联网之间 的边界; • 其次物联网边界也可以指不同应用之间的边界, 例如感知电力与感知工业之间的业务应用之间的 边界;

安全属性与安全问题

12.3.物联网安全体系的目标与防护原则

12.3.1 安全目标 • 物联网基本安全目标是指在数据或信息在传输、

12.5 物联网整体防护实现技术

• 4)A 平台和B 平台进行相关平台验证; • 5)应用层将验证的信息返回给系统的访问控制

模块; • 6)如果检查B 平台可信,则和B 平台执行正常

的通讯; • 7)B 平台接收到网络包,也通过访问控制模块

检查,如果平台可信而端口不存在,则把新端口 作为可信直接添加进去; • 8)B 平台把过滤的数据包向上提交给应用层。

6.业务安全 • 传统的认证是区分不同层次的,网络层的认证就负

责网络层的身份鉴别,业务层的认证就负责业务层 的身份鉴别,两者独立存在。 • 在物联网中,机器都是拥有专门的用途,因此其业 务应用与网络通信紧紧地绑在一起。由于网络层的 认证是不可缺少的,那么其业务层的认证机制就不 再是必需的,而是可以根据业务由谁来提供和业务 的安全敏感程度来设计。

12.4.1 安全体系结构 • 物联网系统安全技术体系分为物理安全、安全计

算环境、安全区域边界、安全通信网络、安全管 理中心、应急响应恢复与处置六个层面。 ①物理安全 • 主要包括物理访问控制、环境安全(监控、报警 系统、防雷、防火、防水、防潮、静电消除器等 装置)、电磁兼容性安全、记录介质安全、电源 安全、EPC 设备安全六个方面。

物联网边界防护包括两层面: • 首先,物联网边界可以指单个应用的边界,即核

心处理层与各个感知节点之间的边界,例如智能 家居中控制中心与居室的洗衣机或路途中汽车之 间的边界,也可理解是传感器网络与互联网之间 的边界; • 其次物联网边界也可以指不同应用之间的边界, 例如感知电力与感知工业之间的业务应用之间的 边界;

安全属性与安全问题

12.3.物联网安全体系的目标与防护原则

12.3.1 安全目标 • 物联网基本安全目标是指在数据或信息在传输、

物联网信息安全物联网安全体系及物理安全36页PPT

66、节制使快乐增加并使享受加强。 ——德 谟克利 特 67、今天应做的事没有做,明天再早也 是耽误 了。——裴斯 泰洛齐 68、决定一个人的一生,以及整个命运 的,只 是一瞬 之间。 ——歌 德 69、懒人无法享受休息之乐。——拉布 克 70、浪费时间是一桩大罪过。——卢梭

物联网信息安全物联网安全体系及物 理安全

6、法律的基础有两个,而且只有两个……公平和实用。秩序,有好的法律才有好的秩序。——亚里士多德 9、上帝把法律和公平凑合在一起,可是人类却把它拆开。——查·科尔顿 10、一切法律都是无用的,因为好人用不着它们,而坏人又不会因为它们而变得规矩起来。——德谟耶克斯

第11章物联网信息安全标准-《物联网安全导论》.

11.2 中国信息安全标准

11.2.1 我国信息安全标准化的现状

• 目前,我国按照国务院授权,在国家质量监督检

验检疫总局管理下,由国家标准化管理委员会统

一管理全国标准化工作,下设有255个专业技术 委员会。

• 中国标准化工作实行统一管理与分工负责相结合

的管理体制,分工管理本行政区域内、本部门、 本行业的标准化工作。

11.1 国际信息技术标准化组织

(3)国际电信联盟(ITU)

• 成立于1865年5月17日,所属的SG17组主要负

责研究通信系统安全标准。

• SG17组主要研究的内容包括:通信安全项目、

安全架构和框架、计算安全、安全管理、用于安 全的生物测定、安全通信服务。

• 此外SG16和下一代网络核心组也在通信安全、

(SC 27)的前身是数据加密分技术委员会(SC20), 主要从事信息技术安全的一般方法和技术的标准 化工作。

11.1 国际信息技术标准化组织

• 而ISO/TC68负责与银行业务应用范围内有关信

息安全标准的制定,它主要制定行业应用标准,

在组织上和标准之间与SC27有着密切的联系。 ISO/IEC JTC1负责制定的标准主要是开放系统 互连、密钥管理、数字签名、安全评估等方面的 内容。

第11章 物联网信息安全标准

学习任务

本章主要涉及:

1 2 3 4

国际信息技术标准化组织 中国信息安全标准 中国国家物联网标准组织 信息安全管理体系

Click to add title in here

5

11.1 国际信息技术标准化组织

• 网络与信息安全标准化工作是国家信息安全保障

体系建设的重要组成。

11.1 国际信息技术标准化组织

物联网与信息安全(PPT 20张)

国宣称: “尽管互联网用户将以几十亿计,然而生产 和交换信息中,人类可能成为少数族群。与 物联网所促成的变化相比,互联网带来的变 化将相形见绌。” 互联网的节点是人,用户几十亿,而物联 网将把世界与70亿人、500亿台机器和50万亿 个物体连接起来,形成一个可持续发展的环 境

5.亚太地区的“泛在网络”

日本、韩国、新加坡紧跟欧美,但提出的名称为“泛在 网”(Ubiquitous Network)。他们在这个旗帜下提出各自 的战略行动。日本叫“U-Japan”,韩国叫“U-Korea”,其共 同的特点是强调“任何时间、任何地点、任何人、任何物 (4A)”都可以上网。 名称强调到处都有、无处不在。 日本没有忘记80年代智能机失败的惨痛教训。

四. 我们的工作

• 建立联盟,计划组建产业链。 • 与国家部队顶尖部门合作。 • 大学成立信息安全研究所、研究院,尽快 培养专业人才。

本人有关信息安全领域的任职: • 浙江省信息安全产业创新技术战略联盟专 家委员会主任 • 杭师大网络与信息安全研究院院长 • 浙江乾冠信息安全研究院院长

谢谢大家!

2、泛在化安全 物联网是一种消融技术: 工业时代——蒸汽机后的电气技术 信息时代——互联网后的物联网技术 消融技术是延伸到任何领域的、无所不在的一种 技术,造成安全伸到任何目标。

3、感知状态下的透明 物联网世界一切将在无线感知下。 人的活动、生活用品、交通工具、工农业生产、 军事活动、商业活动,一切处于被感知环境中。 社会的运转对他国来说是透明时,全面的更容易 的安全威胁不言而喻。

小结

1.由于不同的背景、不同的角度、不同的目的,产生很多 内涵一样而名称的不同。 所谓内涵一样是指采用的核心技术一样,采用的结构体系 一样,达到的目标也一样。 目标:发展目标一致,将70亿人、500亿台机器和50万亿 物品联结起来,支持一个自由、和谐的可持续发展的环境。 它比互联网只有几十亿用户多几十万倍以上。2005年,国 际电信联盟发布《ITU2005互联网报告:物联网》,宣告“无 所不在的物联网通信时代即将到来,世界上所有的物体,从 轮胎到牙刷,从房屋到纸巾都可以通过互联网主动进行信息 交流。RFID技术、传感器技术、纳米技术、智能嵌入技术将 得到更加广泛的应用。”

5.亚太地区的“泛在网络”

日本、韩国、新加坡紧跟欧美,但提出的名称为“泛在 网”(Ubiquitous Network)。他们在这个旗帜下提出各自 的战略行动。日本叫“U-Japan”,韩国叫“U-Korea”,其共 同的特点是强调“任何时间、任何地点、任何人、任何物 (4A)”都可以上网。 名称强调到处都有、无处不在。 日本没有忘记80年代智能机失败的惨痛教训。

四. 我们的工作

• 建立联盟,计划组建产业链。 • 与国家部队顶尖部门合作。 • 大学成立信息安全研究所、研究院,尽快 培养专业人才。

本人有关信息安全领域的任职: • 浙江省信息安全产业创新技术战略联盟专 家委员会主任 • 杭师大网络与信息安全研究院院长 • 浙江乾冠信息安全研究院院长

谢谢大家!

2、泛在化安全 物联网是一种消融技术: 工业时代——蒸汽机后的电气技术 信息时代——互联网后的物联网技术 消融技术是延伸到任何领域的、无所不在的一种 技术,造成安全伸到任何目标。

3、感知状态下的透明 物联网世界一切将在无线感知下。 人的活动、生活用品、交通工具、工农业生产、 军事活动、商业活动,一切处于被感知环境中。 社会的运转对他国来说是透明时,全面的更容易 的安全威胁不言而喻。

小结

1.由于不同的背景、不同的角度、不同的目的,产生很多 内涵一样而名称的不同。 所谓内涵一样是指采用的核心技术一样,采用的结构体系 一样,达到的目标也一样。 目标:发展目标一致,将70亿人、500亿台机器和50万亿 物品联结起来,支持一个自由、和谐的可持续发展的环境。 它比互联网只有几十亿用户多几十万倍以上。2005年,国 际电信联盟发布《ITU2005互联网报告:物联网》,宣告“无 所不在的物联网通信时代即将到来,世界上所有的物体,从 轮胎到牙刷,从房屋到纸巾都可以通过互联网主动进行信息 交流。RFID技术、传感器技术、纳米技术、智能嵌入技术将 得到更加广泛的应用。”

物联网信息安全概论PPT(共 44张)

物联网信息安全

广东工业大学 曾启杰

内容

• 安全概述 • 物联网信息感知安全 • 物联网信息存储安全 • 物联网信息传输安全 • 物联网应用层信息安全 • 物联网网络攻击与防范 • 基于IPv6的物联网信息安全

概述

信息安全 ——保护信息资源,防止未经授权或偶然因

素对信息资源的破坏、改动、非法利用或 恶意泄漏,以实现信息保密性、完整性与 可用性的要求。 信息安全的五大基本特性 ——保密性、完整性、可用性、可控性、不 可否认性

解决办法:增加一个识别符(随机数)

AB:NA, EKe(PA, CnA), FMAC(Kmac, CnA, EKe(PA, CnA)) BA:EKe(PB, CnB), FMAC(Kmac, NA, CnB, EKe(PB, CnB))

——强新鲜性认证

2.3 网络安全加密协议

节点间通信:采用节点与基站共享主密钥方法

B节点可通过加密后Cn值来按顺序接收数 据包。同时,也可回应A节点:

BA:EKe(PB1, CnB1), FMAC(Kmac, CnB1, EKe(PB1, CnB1)) ……

同理,A节点也可通过Cn值判断是否重放攻击。

2.3 网络安全加密协议

问题:A节点无法判断接收到的响应PB1是不是针 对它所发出的请求包PA1的回应。

AB: NA, A BS: NA, NB, A, B, FMAC(Ka, NA, NB, A, B) SA:EKa(Ks), FMAC(Ka, NA, B, EKa(Ks)) SB:EKb(Ks), FMAC(Kb, NB, A, EKb(Ks)) 其中,Ka和Kb分别为A和B节点与基站的共享密钥

物联网的信息安全问题

感知节点安全 — 数量大,监控难 感知网络安全 — 没有统一标准 自组网安全 — 信任关系难 传输网络安全 信息服务安全 RFID系统的安全

广东工业大学 曾启杰

内容

• 安全概述 • 物联网信息感知安全 • 物联网信息存储安全 • 物联网信息传输安全 • 物联网应用层信息安全 • 物联网网络攻击与防范 • 基于IPv6的物联网信息安全

概述

信息安全 ——保护信息资源,防止未经授权或偶然因

素对信息资源的破坏、改动、非法利用或 恶意泄漏,以实现信息保密性、完整性与 可用性的要求。 信息安全的五大基本特性 ——保密性、完整性、可用性、可控性、不 可否认性

解决办法:增加一个识别符(随机数)

AB:NA, EKe(PA, CnA), FMAC(Kmac, CnA, EKe(PA, CnA)) BA:EKe(PB, CnB), FMAC(Kmac, NA, CnB, EKe(PB, CnB))

——强新鲜性认证

2.3 网络安全加密协议

节点间通信:采用节点与基站共享主密钥方法

B节点可通过加密后Cn值来按顺序接收数 据包。同时,也可回应A节点:

BA:EKe(PB1, CnB1), FMAC(Kmac, CnB1, EKe(PB1, CnB1)) ……

同理,A节点也可通过Cn值判断是否重放攻击。

2.3 网络安全加密协议

问题:A节点无法判断接收到的响应PB1是不是针 对它所发出的请求包PA1的回应。

AB: NA, A BS: NA, NB, A, B, FMAC(Ka, NA, NB, A, B) SA:EKa(Ks), FMAC(Ka, NA, B, EKa(Ks)) SB:EKb(Ks), FMAC(Kb, NB, A, EKb(Ks)) 其中,Ka和Kb分别为A和B节点与基站的共享密钥

物联网的信息安全问题

感知节点安全 — 数量大,监控难 感知网络安全 — 没有统一标准 自组网安全 — 信任关系难 传输网络安全 信息服务安全 RFID系统的安全

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

11.2 中国信息安全标准

11.2.1 我国信息安全标准化的现状 • 目前,我国按照国务院授权,在国家质量监督检

验检疫总局管理下,由国家标准化管理委员会统 一管理全国标准化工作,下设有255个专业技术 委员会。 • 中国标准化工作实行统一管理与分工负责相结合 的管理体制,分工管理本行政区域内、本部门、 本行业的标准化工作。

11.1 国际信息技术标准化组织

11.1.2 国际信息安全管理体系 国际上比较有影响的信息安全标准体系主要

有: 1. ISO/IEC的国际标准13335、17799、27001系列 • SO/IEC JTC1 SC27/WG1(国际标准化组织/国际电

工委员会信息技术委员会 安全技术分委员会/第 一工作组)是制定和修订ISMS标准的国际组织。

11.2 中国信息安全标准

• 成立于1984年的全国信息技术安全标准化技术委 员会(CITS),在国家标准化管理委员会和信息产 业部的共同领导下负责全国信息技术领域以及与 ISO/IEC JTC1相对应的标准化工作,目前下设24 个分技术委员会和特别工作组,是目前国内最大 的标准化技术委员会。

第11章 物联网信息安全标准

学习任务

本章主要涉及:

1

国际信息技术标准化组织

2

中国信息安全标准

3 中国国家物联网标准组织

4

信息安全管理体系

Click to add title in here

5

11.1 国际信息技术标准化组织

• 网络与信息安全标准化工作是国家信息安全保障 体系建设的重要组成。

• 网络与信息安全标准研究与制定为国家主管部门 管理信息 安全设备提供了有效的技术依据,这对 于保证安全设备的正常运行,并在此基础上保证 我国国民经济和社会管理等领域中网络信息系统 的运行安全和信息安全具有非常重要的意义。

11.1 国际信息技术标准化组织

(2)国际电工委员会(IEC) • 正式成立于1906年10月,是世界上成立最早的专

门的国际标准化机构。在信息安全标准化方面, 除了与ISO联合成立了JTC1属的分委员会外,它 还在电信、电子系统、信息技术和电磁兼容等方 面成立了技术委员会,并为信息技术设备安全 (IEC 60950)等制定相关国际标准。

11.1 国际信息技术标准化组织

2. 英国标准协会(BSI)的7799系列 • 信息安全管理体系(Information Security

Management System,简称ISMS)的概念最初来源 于英国标准学会制定的BS7799标准, 并伴随着其 作为国际标准的发布和普及而被广泛地接受。 • 同美国NIST相对应,英国标准协会(BSI)是英国 负责信息安全管理标准的机构。在信息安全管理 和相关领域,BSI做了大量的工作,其成果已得 到国际社会的广泛认可。

11.1 国际信息技术标准化组织

(3)国际电信联盟(ITU) • 成立于1865年5月17日,所属的SG17组主要负责

研究通信系统安全标准。 • SG17组主要研究的内容包括:通信安全项目、安

全架构和框架、计算安全、安全管理、用于安全 的生物测定、安全通信服务。 • 此外SG16和下一代网络核心组也在通信安全、 H323网络安全、下一代网络安全等标准方面进行 了研究。

(1)国际标准化组织(ISO) • 于1947年2月23日正式开始工作,信息技术标准

化委员会 (ISO/IEC JTC1)所属安全技术分委员 会(SC 27)的前身是数据加密分技术委员会 (SC20),主要从事信息技术安全的一般方法和技 术的标准化工作。

11.1 国际信息技术标准化组织

• 而ISO/TC68负责与银行业务应用范围内有关信息 安全标准的制定,它主要制定行业应用标准,在 组织上和标准之间与SC27有着密切的联系。 ISO/IEC JTC1负责制定的标准主要是开放系统互 连、密钥管理、数字签名、安全评估等方面的内 容。

11.1 国际信息技术标准化组织

(4)Internet工程任务组(IETF) • 创立于1986年,其主要任务是负责互联网相关技

术规范的研发和制定。 • IETF制定标准的具体工作由各个工作组承担,工

作组分成8个领域,涉及Internet路由、传输、 应用领域等等,包含在RFC系列之中的IKE和 IPsec,还有电子邮件,网络认证和密码标准, 此外,也包括了 TLS标准和其它的安全协议标准。

11.1 国际信息技术标准化组织

11.1.1 国际信息安全标准化组织 • 国际上信息安全标准化工作兴起于20世纪70年代

中期,80年代有了较快的发展,90年代引起了世 界各国的普遍关注。 • 目前世界上有近300个国际和区域性组织制定标 准或技术规则,与信息安全标准化有关的组织主 要有以下4个:

11.1 国际信息技术标准化组织

11.1 国际信息技术标准化组织

3.美国国家标准和技术委员会(NIST)的特别 出版物系列 • 2002年,美国通过了一部联邦信息安全管理法案 (FISMA)。根据它,美国国家标准和技术委员会 (NIST)负责为美国政府和商业机构提供信息安全 管理相关的标准规范。 • 因此,NIST的一系列FIPS标准和NIST 特别出版 物800系列(NIST SP 800系列)成为了指导美国信 息安全管理建设的主要标准和参考资料。

11.1 国际信息技术标准化组织

• ISO和IEC是世界范围的标准化组织,它由各个国 家和地区的成员组成,各国的相关标准化组织都 是其成员,他们通过各技术委员会,参与相关标 准的制定。

• 为了更好的协作和)成立了联合技术委员会, 即ISO/IEC JTC1,负责信息技术领域的标准化工 作。其中的子委员会27专门负责IT安全技术领域 的标准化工作。

11.1 国际信息技术标准化组织

• 在ISO/IEC JTC1 SC 27所发布的标准和技术报告 中,目前最主要的标准是ISO/IEC 13335、 ISO/IEC 17799等。

• ISO/IEC将采用27000系列号码作为编号方案,将 原先所有的信息安全管理标准进行综合,并进行 进一步的开发,形成一整套包括ISMS要求、风险 管理、度量和测量以及实施指南等在内的信息安 全管理体系。