网络安全技术复习题及答案

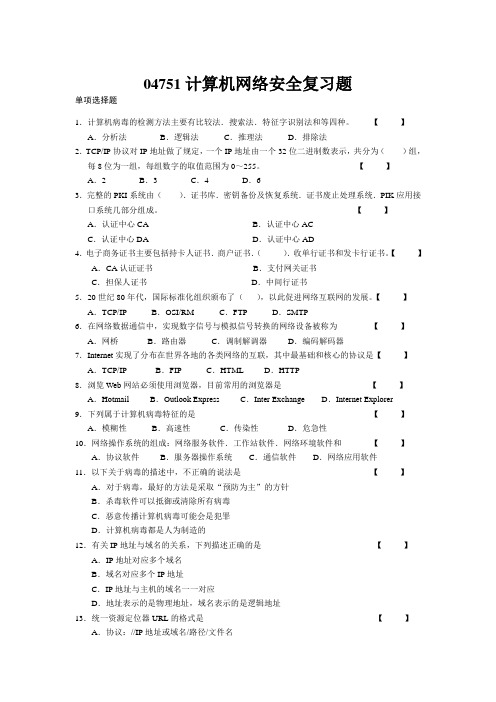

04751计算机网络安全复习题

04751计算机网络安全复习题单项选择题1.计算机病毒的检测方法主要有比较法.搜索法.特征字识别法和等四种。

【】A.分析法B.逻辑法C.推理法D.排除法2.TCP/IP协议对IP地址做了规定,一个IP地址由一个32位二进制数表示,共分为()组,每8位为一组,每组数字的取值范围为0~255。

【】A.2 B.3 C.4 D.63.完整的PKI系统由().证书库.密钥备份及恢复系统.证书废止处理系统.PIK应用接口系统几部分组成。

【】A.认证中心CA B.认证中心ACC.认证中心DA D.认证中心AD4.电子商务证书主要包括持卡人证书.商户证书.().收单行证书和发卡行证书。

【】A.CA认证证书B.支付网关证书C.担保人证书D.中间行证书5.20世纪80年代,国际标准化组织颁布了(),以此促进网络互联网的发展。

【】A.TCP/IP B.OSI/RM C.FTP D.SMTP6.在网络数据通信中,实现数字信号与模拟信号转换的网络设备被称为【】A.网桥B.路由器C.调制解调器D.编码解码器7.Internet实现了分布在世界各地的各类网络的互联,其中最基础和核心的协议是【】A.TCP/IP B.FIP C.HTML D.HTTP8.浏览Web网站必须使用浏览器,目前常用的浏览器是【】A.Hotmail B.Outlook Express C.Inter Exchange D.Internet Explorer9.下列属于计算机病毒特征的是【】A.模糊性B.高速性C.传染性D.危急性10.网络操作系统的组成:网络服务软件.工作站软件.网络环境软件和【】A.协议软件B.服务器操作系统C.通信软件D.网络应用软件11.以下关于病毒的描述中,不正确的说法是【】A.对于病毒,最好的方法是采取“预防为主”的方针B.杀毒软件可以抵御或清除所有病毒C.恶意传播计算机病毒可能会是犯罪D.计算机病毒都是人为制造的12.有关IP地址与域名的关系,下列描述正确的是【】A.IP地址对应多个域名B.域名对应多个IP地址C.IP地址与主机的域名一一对应D.地址表示的是物理地址,域名表示的是逻辑地址13.统一资源定位器URL的格式是【】A.协议://IP地址或域名/路径/文件名B.协议://路径/文件名C.TCP/IP协议D.http协议14.构建电子政务系统的安全体系结构主要从网络基础设施.()和电子政务应用系统三个层次进行规划和设计。

网络安全技术复习题

网络安全技术复习题一、选择填空(A)1、下列协议是有连接。

A、TCPB、ICMPC、DNSD、UDP(B)2、下列加密算法中是对称加密算法。

A、RSAB、3DESC、RabinD、椭圆曲线(C)3、完整性服务提供信息的。

A、不可抵赖性B、机密性C、正确性D、可信性(B)4、防火墙是建立在内外网络边界上的。

A、路由设备B、过滤设备C、寻址设备D、扩展设备(B)5、数字签名要预先使用单向Hash函数进行处理的原因是。

A、多一道加密工序使得密文更难破译B、缩小签名密文的长度,加快数字签名和验证签名的运算速度C、提高密文的计算速度D、保证密文能正确地还原成明文(C)6、在网络通信中,纠检错功能是由OSI参考模型的实现的。

A、传输层B、网络层C、数据链路层D、会话层(D)7、网络安全是在分布网络环境中对提供安全保护。

A、信息载体B、信息的处理和传输C、信息的存储和访问D、以上皆是(C)8、当进行文本文件传输时,可能需要进行数据压缩,在OSI模型中,规定完成这一工作的是。

A、应用层B、会话层C、表示层D、传输层(A)9、IP v4地址是 B 位的。

A、32B、48C、64D、128(D)10、包过滤技术是防火墙在层中根据数据包头中包头信息有选择地实施允许通过或阻断。

A、物理层B、数据链路层C、传输层D、网络层(A)11、下列加密算法可以没有密钥的是。

A、不可逆加密B、可逆加密C、对称加密D、非对称加密(D)12、威胁是一个可能破坏信息系统环境安全的动作或事件,威胁包括()。

A、目标B、代理C、事件D、上面3项都是(C)13、对非军事区DMZ而言,正确的解释是。

A、DMZ是一个非真正可信的网络部分B、DMZ网络访问控制策略决定允许或禁止进入DMZ通信C、允许外部用户访问DMZ系统上合适的服务D、以上3项都是(D)14、包过滤技术是防火墙在层中根据数据包头中包头信息有选择地实施允许通过或阻断。

A、物理层B、数据链路层C、传输层D、网络层(B)15、数字签名要预先使用单向Hash函数进行处理的原因是。

网络安全期末复习题(答案)解析

网络安全期末复习题及答案一、选择题:1.计算机网络安全的目标不包括( A )A.可移植性B.保密性C.可控性D.可用性2.SNMP的中文含义为( B )A.公用管理信息协议B.简单网络管理协议C.分布式安全管理协议D.简单邮件传输协议3.端口扫描技术( D )A.只能作为攻击工具B.只能作为防御工具C.只能作为检查系统漏洞的工具D.既可以作为攻击工具,也可以作为防御工具4.在以下人为的恶意攻击行为中,属于主动攻击的是( A )A、身份假冒B、数据解密C、数据流分析D、非法访问5.黑客利用IP地址进行攻击的方法有:( A )A. IP欺骗B. 解密C. 窃取口令D. 发送病毒6.使网络服务器中充斥着大量要求回复的信息,消耗带宽,导致网络或系统停止正常服务,这属于什么攻击类型? ( A )A、拒绝服务B、文件共享C、BIND漏洞D、远程过程调用7.向有限的空间输入超长的字符串是哪一种攻击手段?( A )A、缓冲区溢出B、网络监听C、拒绝服务D、IP欺骗8.用户收到了一封可疑的电子邮件,要求用户提供银行账户及密码,这是属于何种攻击手段( B )A、缓存溢出攻击B、钓鱼攻击C、暗门攻击D、DDOS攻击9.Windows NT 和Windows 2000系统能设置为在几次无效登录后锁定帐号,这可以防止:( B )A、木马B、暴力攻击C、IP欺骗D、缓存溢出攻击10.当你感觉到你的Win2003运行速度明显减慢,当你打开任务管理器后发现CPU的使用率达到了百分之百,你最有可能认为你受到了哪一种攻击。

( B )A、特洛伊木马B、拒绝服务C、欺骗D、中间人攻击11.假如你向一台远程主机发送特定的数据包,却不想远程主机响应你的数据包。

这时你使用哪一种类型的进攻手段?( B )A、缓冲区溢出B、地址欺骗C、拒绝服务D、暴力攻击12.小李在使用super scan对目标网络进行扫描时发现,某一个主机开放了25和110端口,此主机最有可能是什么?( B )A、文件服务器B、邮件服务器C、WEB服务器D、DNS服务器13.你想发现到达目标网络需要经过哪些路由器,你应该使用什么命令?( C )A、pingB、nslookupC、tracertD、ipconfig14.黑客要想控制某些用户,需要把木马程序安装到用户的机器中,实际上安装的是( B )A.木马的控制端程序B.木马的服务器端程序C.不用安装D.控制端、服务端程序都必需安装15.为了保证口令的安全,哪项做法是不正确的( C )A 用户口令长度不少于6个字符B 口令字符最好是数字、字母和其他字符的混合C 口令显示在显示屏上D 对用户口令进行加密16.以下说法正确的是( B )A.木马不像病毒那样有破坏性B.木马不像病毒那样能够自我复制C.木马不像病毒那样是独立运行的程序 D.木马与病毒都是独立运行的程序17.端口扫描的原理是向目标主机的________端口发送探测数据包,并记录目标主机的响应。

国开[课程号51404]《网络安全技术》复习资料答案

![国开[课程号51404]《网络安全技术》复习资料答案](https://img.taocdn.com/s3/m/7b749bbfc1c708a1284a447e.png)

国开[课程号]51404-网络安全技术-0

试卷满分100分得分100分

【题目】osi参考模型中哪一层的数据传输单位是包?

A. 网络层

B. 数据链路层

C. 应用层

D. 传输层

正确答案是:网络层

【题目】可信任计算机标准评价准则tcsec的哪个级别使用安装硬件的方式来加强域的安全?

A. B2级

B. C2级

C. C1级

D. B3级

正确答案是:B3级

【题目】下列哪项将c++软件开发工具包sdk的函数分类进行了封装。

A. Socket

B. MFC

C. API

D. Winsock

正确答案是:MFC

【题目】windows操作系统中的哪个命令可添加用户到本地计算机用户列表?

A. NET USER jack 123/add

B. NBTSTAT –A

C. NET USER SHOW ALL

D. NETSTAT –an

正确答案是:NET USER jack 123/add

【题目】端到端主机使用tcp协议建立连接时需通信几次?

A. 4

B. 3

C. 2

D. 1

正确答案是:3

【题目】应用层的smtp协议直接利用下列哪个协议提供的服务?

A. TCP

B. UDP。

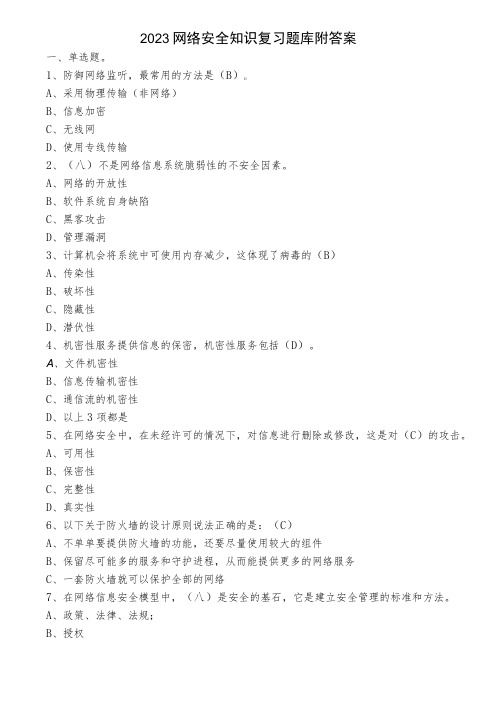

2023网络安全知识复习题库附答案

2023网络安全知识复习题库附答案一、单选题。

1、防御网络监听,最常用的方法是(B)oA、采用物理传输(非网络)B、信息加密C、无线网D、使用专线传输2、(八)不是网络信息系统脆弱性的不安全因素。

A、网络的开放性B、软件系统自身缺陷C、黑客攻击D、管理漏洞3、计算机会将系统中可使用内存减少,这体现了病毒的(B)A、传染性B、破坏性C、隐藏性D、潜伏性4、机密性服务提供信息的保密,机密性服务包括(D)。

A、文件机密性B、信息传输机密性C、通信流的机密性D、以上3项都是5、在网络安全中,在未经许可的情况下,对信息进行删除或修改,这是对(C)的攻击。

A、可用性B、保密性C、完整性D、真实性6、以下关于防火墙的设计原则说法正确的是:(C)A、不单单要提供防火墙的功能,还要尽量使用较大的组件B、保留尽可能多的服务和守护进程,从而能提供更多的网络服务C、一套防火墙就可以保护全部的网络7、在网络信息安全模型中,(八)是安全的基石,它是建立安全管理的标准和方法。

A、政策、法律、法规;B、授权D、审计和监控8、计算机网络中的安全是指(C)。

A、网络中设备设置环境的安全B、网络使用者的安全C、网络中信息的安全D、网络财产的安全9、从安全属性对各种网络攻击进行分类,截获攻击是针对(八)的攻击。

A、机密性B、可用性C、完整性D、真实性10、以下关于计算机病毒的特征说法正确的是:(C)A、计算机病毒只具有破坏性,没有其他特征B、计算机病毒具有破坏性,不具有传染性C、破坏性和传染性是计算机病毒的两大主要特征D、计算机病毒只具有传染性,不具有破坏性11、网络安全最终是一个折衷的方案,即安全强度和安全操作代价的折衷,除增加安全设施投资外,还应考虑(D)。

A、用户的方便性B、管理的复杂性C、对现有系统的影响及对不同平台的支持D、上面3项都是12、行为人有意制造和发布有害的、虚假的、过时的和无用的不良信息称为(八)。

A、信息污染B、网络垃圾C、网络谣言D、虚假信息13、安全基础设施的主要组成是(D)。

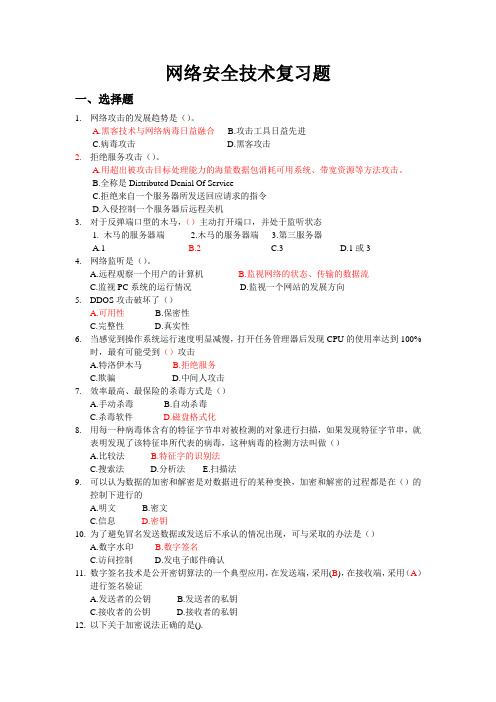

网络安全技术复习题

网络安全技术复习题一、选择题1.网络攻击的发展趋势是()。

A.黑客技术与网络病毒日益融合B.攻击工具日益先进C.病毒攻击D.黑客攻击2.拒绝服务攻击()。

A.用超出被攻击目标处理能力的海量数据包消耗可用系统、带宽资源等方法攻击。

B.全称是Distributed Denial Of ServiceC.拒绝来自一个服务器所发送回应请求的指令D.入侵控制一个服务器后远程关机3.对于反弹端口型的木马,()主动打开端口,并处于监听状态1. 木马的服务器端2.木马的服务器端3.第三服务器A.1B.2C.3D.1或34.网络监听是()。

A.远程观察一个用户的计算机B.监视网络的状态、传输的数据流C.监视PC系统的运行情况D.监视一个网站的发展方向5.DDOS攻击破坏了()A.可用性B.保密性C.完整性D.真实性6.当感觉到操作系统运行速度明显减慢,打开任务管理器后发现CPU的使用率达到100%时,最有可能受到()攻击A.特洛伊木马B.拒绝服务C.欺骗D.中间人攻击7.效率最高、最保险的杀毒方式是()A.手动杀毒B.自动杀毒C.杀毒软件D.磁盘格式化8.用每一种病毒体含有的特征字节串对被检测的对象进行扫描,如果发现特征字节串,就表明发现了该特征串所代表的病毒,这种病毒的检测方法叫做()A.比较法B.特征字的识别法C.搜索法D.分析法E.扫描法9.可以认为数据的加密和解密是对数据进行的某种变换,加密和解密的过程都是在()的控制下进行的A.明文B.密文C.信息D.密钥10.为了避免冒名发送数据或发送后不承认的情况出现,可与采取的办法是()A.数字水印B.数字签名C.访问控制D.发电子邮件确认11.数字签名技术是公开密钥算法的一个典型应用,在发送端,采用(B),在接收端,采用(A)进行签名验证A.发送者的公钥B.发送者的私钥C.接收者的公钥D.接收者的私钥12.以下关于加密说法正确的是().A. 加密包括对称加密和非对称加密B.信息隐蔽是加密的一种方法C.如果没有信息加密的密钥,只要知道加密程序的细节就可以对信息进行解密D.密钥的位数越多,信息安全性越高13.数字签名为保证其不可更改性,双方约定使用()A.Hash算法B.RSA算法C.CAP算法D.ACR算法14.()是网络通信中标志通信各方身份信息的一系列数据,提供一种在Internet上验证身份的方式A.数定认证B.数字证书C.电子证书D.电子认证15.数字证书采用公钥体制时,每个用户设定一把公钥,由本人公开,用其进行()A.加密和验证签名B.解密和签名C.加密D.解密16.在公开密钥体制中,加密密钥即()A.解密密钥B.私密密钥C.公开密钥D.私有密钥17.SET协议又称为()。

网络安全技术复习题

网络安全技术复习题一、选择题1.网络攻击的发展趋势是()。

A.黑客技术与网络病毒日益融合B.攻击工具日益先进C.病毒攻击D.黑客攻击2.拒绝服务攻击()。

A.用超出被攻击目标处理能力的海量数据包消耗可用系统、带宽资源等方法攻击。

B.全称是Distributed Denial Of ServiceC.拒绝来自一个服务器所发送回应请求的指令D.入侵控制一个服务器后远程关机3.对于反弹端口型的木马,()主动打开端口,并处于监听状态1.木马的服务器端2.木马的服务器端3.第三服务器A.1B.2C.3D.1或34.网络监听是()。

A.远程观察一个用户的计算机B.监视网络的状态、传输的数据流C.监视PC系统的运行情况D.监视一个网站的发展方向5.DDOS攻击破坏了()A.可用性B.保密性C.完整性D.真实性6.当感觉到操作系统运行速度明显减慢,打开任务管理器后发现CPU的使用率达到100%时,最有可能受到()攻击A.特洛伊木马B.拒绝服务C.欺骗D.中间人攻击7.效率最高、最保险的杀毒方式是()A.手动杀毒B.自动杀毒C.杀毒软件D.磁盘格式化8.用每一种病毒体含有的特征字节串对被检测的对象进行扫描,如果发现特征字节串,就表明发现了该特征串所代表的病毒,这种病毒的检测方法叫做()A.比较法B.特征字的识别法C.搜索法D.分析法E.扫描法9.可以认为数据的加密和解密是对数据进行的某种变换,加密和解密的过程都是在()的控制下进行的A.明文B.密文C.信息D.密钥10.为了避免冒名发送数据或发送后不承认的情况出现,可与采取的办法是()A.数字水印B.数字签名C.访问控制D.发电子邮件确认11.数字签名技术是公开密钥算法的一个典型应用,在发送端,采用(B),在接收端,采用(A)进行签名验证A.发送者的公钥B.发送者的私钥C.接收者的公钥D.接收者的私钥12.以下关于加密说法正确的是().A.加密包括对称加密和非对称加密B.信息隐蔽是加密的一种方法C.如果没有信息加密的密钥,只要知道加密程序的细节就可以对信息进行解密D.密钥的位数越多,信息安全性越高13.数字签名为保证其不可更改性,双方约定使用()A.Hash算法B.RSA算法C.CAP算法D.ACR算法14.()是网络通信中标志通信各方身份信息的一系列数据,提供一种在Internet上验证身份的方式A.数定认证B.数字证书C.电子证书D.电子认证15.数字证书采用公钥体制时,每个用户设定一把公钥,由本人公开,用其进行()A.加密和验证签名B.解密和签名C.加密D.解密16.在公开密钥体制中,加密密钥即()A.解密密钥B.私密密钥C.公开密钥D.私有密钥17.SET协议又称为()。

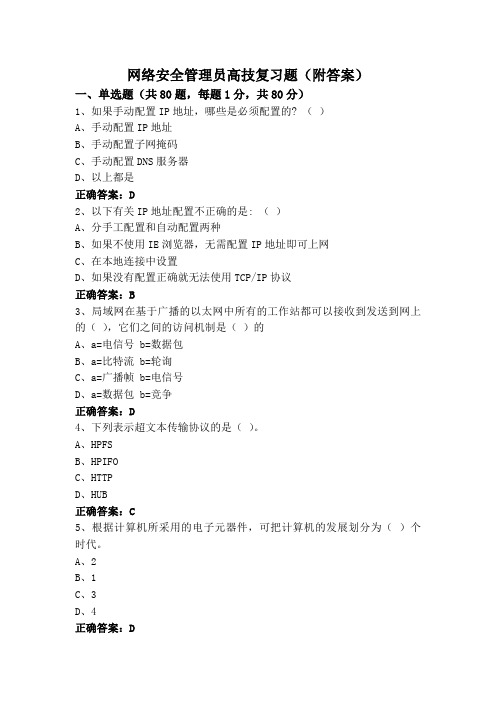

网络安全管理员高技复习题(附答案)

网络安全管理员高技复习题(附答案)一、单选题(共80题,每题1分,共80分)1、如果手动配置IP地址,哪些是必须配置的? ()A、手动配置IP地址B、手动配置子网掩码C、手动配置DNS服务器D、以上都是正确答案:D2、以下有关IP地址配置不正确的是: ()A、分手工配置和自动配置两种B、如果不使用IE浏览器,无需配置IP地址即可上网C、在本地连接中设置D、如果没有配置正确就无法使用TCP/IP协议正确答案:B3、局域网在基于广播的以太网中所有的工作站都可以接收到发送到网上的(),它们之间的访问机制是()的A、a=电信号 b=数据包B、a=比特流 b=轮询C、a=广播帧 b=电信号D、a=数据包 b=竞争正确答案:D4、下列表示超文本传输协议的是()。

A、HPFSB、HPIFOC、HTTPD、HUB正确答案:C5、根据计算机所采用的电子元器件,可把计算机的发展划分为()个时代。

A、2B、1C、3D、4正确答案:D6、将数据组成适合于正确传输的帧形式,提供可靠的信息传送机制是()。

A、会话层B、传输层C、链路层D、物理层正确答案:C7、网络文件访问的形式有()种A、2B、4C、1D、3正确答案:D8、为了避免IP地址的浪费,需要对IP地址中的主机号部分进行再次划分,再次划分后的IP地址的网络号部分和主机号部分则用什么来区分?()A、网络号B、子网掩码C、IP地址D、IP协议正确答案:B9、宽带网络可以分为____,____,____三大部分()A、传输网、混合交换网、接入网B、传输网、交换网、接入网C、N-ISDN、B-ISDN、ISDND、个人、企业、网络正确答案:B10、下列是按信号某些参数特征加以区分的,可用作多路复用的是()A、波分B、时分C、频分D、以上全部正确答案:D11、如果管理员希望能够提升网络的性能,则下面最合适的方法是()。

A、使用Hub把每台主机连接起来,并把每台主机的工作模式都修改为半双工B、使用交换机把每台主机连接起来,并把每台主机的工作模式修改为半双工C、使用Hub把每台主机连接起来,并把每台主机的工作模式都修改为全双工D、使用交换机把每台主机连接起来,并把每台主机的工作模式修改为全双工正确答案:D12、下列哪种说法是错误的?()A、IP层可以代替各个物理网络的数据链路层工作。