ASA防火墙NAT转换方法

cisco-asa-8.2与8.4的nat区别

1.NAT(nat-control,8.2有这条命令,开了的话没有nat是不通的)1.8.2(PAT转换)global (outside) 10 201.100.1.100nat (inside) 10 10.1.1.0 255.255.255.0ASA/pri/act(config)# show xlate1 in use, 1 most usedPAT Global 201.100.1.100(1024) Local 10.1.1.1(11298)8.4object network natsubnet 10.1.1.0 255.255.255.0object network natnat (inside,outside) dynamic 201.100.1.100ASA8-4# show xlate1 in use,2 most usedFlags: D - DNS, i - dynamic, r - portmap, s - static, I - identity, T - twiceTCP PAT from inside:10.1.1.1/53851 to outside:201.100.1.100/5810 flags ri idle 0:00:04 timeout 0:00:302.8.2(动态的一对一转换)nat (inside) 10 10.1.1.0 255.255.255.0global (outside) 10 201.100.1.110-201.100.1.120 netmask 255.255.255.0ASA/pri/act# show xlate detail2 in use, 2 most usedFlags: D - DNS, d - dump, I - identity, i - dynamic, n - no random,r - portmap, s - staticNAT from inside:10.1.1.1 to outside:201.100.1.110 flags iNAT from inside:10.1.1.2 to outside:201.100.1.111 flags i8.4object network natsubnet 10.1.1.0 255.255.255.0object network outside-natrange 201.100.1.110 201.100.1.120object network natnat (inside,outside) dynamic outside-natASA8-4# show xlate1 in use,2 most usedFlags: D - DNS, i - dynamic, r - portmap, s - static, I - identity, T - twiceNAT from inside:10.1.1.1 to outside:201.100.1.115 flags i idle 0:01:13 timeout 3:00:00 3.8.2(转换成接口地址)nat (inside) 10 10.1.1.0 255.255.255.0global (outside) 10 interfaceASA/pri/act# show xlate detail1 in use,2 most usedFlags: D - DNS, d - dump, I - identity, i - dynamic, n - no random,r - portmap, s - staticTCP PAT from inside:10.1.1.1/61971 to outside:201.100.1.10/1024 flags ri8.4object network natsubnet 10.1.1.0 255.255.255.0object network natnat (inside,outside) dynamic interfaceASA8-4(config)# show xlate1 in use,2 most usedFlags: D - DNS, i - dynamic, r - portmap, s - static, I - identity, T - twiceTCP PAT from inside:10.1.1.1/35322 to outside:201.100.1.10/52970 flags ri idle 0:00:03timeout 0:00:304.8.2(不同的内部地址转换成不同的外部地址)nat (inside) 9 1.1.1.0 255.255.255.0nat (inside) 10 10.1.1.0 255.255.255.0//排列标准,先看明细,越明细的越在前面,明细相同看IP地址,IP址址小的在前面,在实际作用的时候也是按照这个面序来的。

实验三 cisco防火墙asa 模拟器 从内网访问outside 服务器

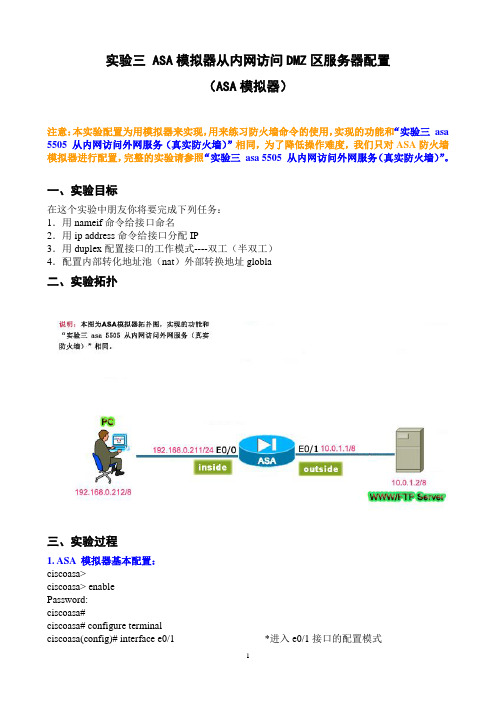

实验三 ASA模拟器从内网访问DMZ区服务器配置(ASA模拟器)注意:本实验配置为用模拟器来实现,用来练习防火墙命令的使用,实现的功能和“实验三asa 5505 从内网访问外网服务(真实防火墙)”相同,为了降低操作难度,我们只对ASA防火墙模拟器进行配置,完整的实验请参照“实验三asa 5505 从内网访问外网服务(真实防火墙)”。

一、实验目标在这个实验中朋友你将要完成下列任务:1.用nameif命令给接口命名2.用ip address命令给接口分配IP3.用duplex配置接口的工作模式----双工(半双工)4.配置内部转化地址池(nat)外部转换地址globla二、实验拓扑三、实验过程1. ASA 模拟器基本配置:ciscoasa>ciscoasa> enablePassword:ciscoasa#ciscoasa# configure terminalciscoasa(config)# interface e0/1 *进入e0/1接口的配置模式ciscoasa(config-if)# nameif outside *把e0/1接口的名称配置为dmzINFO: Security level for "outside" set to 0 by default.ciscoasa(config-if)# ip address 10.0.1.1 255.0.0.0 *给e0/1接口配置IP地址ciscoasa(config-if)# duplex auto *设置e0/1接口的工作模式为自动协商ciscoasa(config-if)# no shutdown *打开e0/1接口ciscoasa(config-if)# exit *退出e0/1接口的配置模式ciscoasa(config)#ciscoasa(config)# interface e0/0 *进入e0/0接口的配置模式ciscoasa(config-if)# nameif inside *把e0/0接口的名称配置为insideINFO: Security level for "inside" set to 100 by default.*安全级别取值范围为1~100,数字越大安全级别越高,在默认情况下,inside安全级别为100。

NAT转换的三种方式

NAT地址转换的几种形式实验拓扑图模拟器拓扑图实验说明:①防火墙采用华为USG6000V②PC采用Linux服务器搭建,IP地址配置如上。

③管理PC采用win7④公网IP费用较高,防火墙的出接口采用真实环境中内网IP模拟,将防火墙的桥接到真实环境中的PC上。

防火墙的基本配置如下:①相应的接口配置相应的IP地址,并把相应的接口划入相应的区域。

②需要配置一条缺省路由指向真实内网的网关。

③配置NAT地址转换如下相应的策略如下此时内网PC去ping百度可以进行测试防火墙的会话如下:(用display firewall session table source inside 192.168.30.100这条命令进行查看)1、上面就是采用公网地址池中的地址进行转换上网。

(缺点是静态一对一进行地址转换,每个公网地址对应一个内网地址。

浪费公网地址,如果有2个公网地址只容许2台PC上网,第三台就无法上网。

现实中不常用)注意:公网IP不能使用防火墙接外网的接口IP。

2.现在使用2个公网地址进行上网。

其他配置不动,只改NAT地址池3.用3台PC去访问百度,发现有1台PC3无法访问百度。

查看防火墙的会话发现只有2个会话实验验证成功二.将2个公网地址的端口转换地址打开3.发现3台PC都可以进行上网查看防火墙的会话发现有3个会话(第三台PC用的两个公网地址中的一个地址进行端口转发)三、将使用1个公网地址打开端口转发地址1、查看3台PC访问百度的情况2、查看防火墙的会话发现有3个会话(三台PC用的1个公网地址的端口进行转发)四、最后一种NAT地址转换(内网访问公网都转换为防火墙的出口地址192.168.1.3)如下图所示1、查看3台PC访问百度的情况查看防火墙的会话发现有3个会话(三台PC用的1个公网地址的端口进行转发,并且是防火墙出口地址192.168.1.3)以上是防火墙的三种端口NAT转换方式。

Cisco ASA5520防火墙配置

ip address ip_address [netmask]

ip address ip_address dhcp

打开端口: no shutdown

配置安全级别

security-level [0-100]

数据从安全级别高的流向底的,不能倒流

倒流需要保安允许

所以外网一般配置为0,内网为100

配置别名

连接命令:telnet 192.168.1.1

ASA5520默认不允许外网telnet,开启比较麻烦

ASDM连接

图形界面配置方式

SSH连接

工作模式

普通模式

连接上去后模式

进入普通模式需要有普通模式密码

Enable进入特权模式,需要特权密码

特权模式

Config terminal进入配置模式

配置模式

模式转换

Policy pat : static (real_interface,mapped_interface) {tcp | udp} {mapped_ip |interface} mapped_port access-list acl_name

举例

hostname(config)# access-list NET1 permit ip 10.1.2.0 255.255.255.0 209.165.201.0

动态分配给内网一个独立的IP

PAT

PAT使用1个地址+65535个端口为内网提供地址转换

地址池中只有一个值时,就是PAT

分配给内网连接一个固定IP和一个动态的端口

Static NAT

Static NAT

允许外网先发起连接

是一个外网IP固定一个内网IP

可以称为IP映射

ASA NAT 介绍

Ruijin Confidential

8

静态NAT

--配置实例

配置一对多静态nat

Presentation_ID

© 2007 Ruijin Tech, Inc. All rights reserved.

Ruijin Confidential

9

静态NAT

--带端口的静态配置

Presentation_ID

Ruijin Confidential

5

静态NAT

--静态端口nat

带端口地址转换的静态端口 面向非标准端口的带端口转换的静态端口 实际地址映射到一个 接口地址/端口组合, 可以实现telnet重定向

如果内部网络服务器 使用端口8080,外部 允许用户连接80

6

Presentation_ID

如图所示: 多个外部地址对应一个 内部地址 10.1.2.27

Presentation_ID

© 2007 Ruijin Tech, Inc. All rights reserved.

Ruijin Confidential

7

静态NAT

配置静态NAT

--配置实例

Presentation_ID

© 2007 Ruijin Tech, Inc. All rights reserved.

© 2007 Ruijin Tech, Inc. All rights reserved.

Ruijin Confidential

静态NAT

--一对多静态nat

单一实际地址对应多个映射地址,实际主机发起流量时,使用第一 个映射地址,外部发起流量到本地主机时,可以发起到任何映射地 址的流量,皆可转换到本地实际地址。

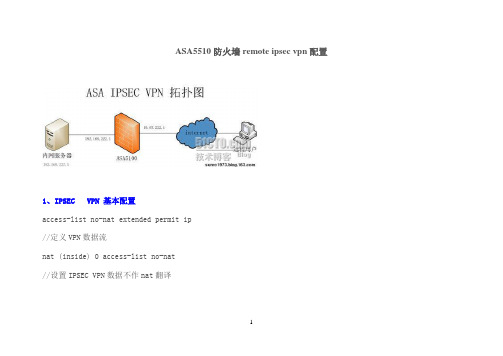

ASA5510防火墙VPN配置

ASA5510防火墙remote ipsec vpn配置1、IPSEC VPN 基本配置access-list no-nat extended permit ip//定义VPN数据流nat (inside) 0 access-list no-nat//设置IPSEC VPN数据不作nat翻译1ip local pool vpn-pool mask//划分地址池,用于VPN用户拨入之后分配的地址。

crypto ipsec transform-set vpnset esp-des esp-md5-hmac//定义一个变换集myset,用esp-md5加密的。

(网上一般都是用esp-3des esp-sha-hmac 或esp-des esp-sha-hmac,而我使用的防火墙没开启3des,所以只能使用esp-des;至于esp-sha-hmac ,不知为什么,使用它隧道组始终无法连接上,所以改用esp-md5-hmac。

具体原因不清楚。

)(补充:后来利用ASA5520防火墙做了关于esp-3des esp-sha-hmac 加密的测试,成功!)crypto dynamic-map dymap 10 set transform-set vpnset//把vpnset添加到动态加密策略dynmapcrypto dynamic-map dymap 10 set reverse-routecrypto map vpnmap 10 ipsec-isakmp dynamic dymap//把动态加密策略绑定到vpnmap动态加密图上crypto map vpnmap interface outside//把动态加密图vpnmap绑定到outside口2crypto isakmp identity addresscrypto isakmp enable outside// outside接口启用isakmpcrypto isakmp policy 10//进入isakmp的策略定义模式authentication pre-share//使用pre-shared key进行认证encryption des//定义协商用DES加密算法(与前面对应,这里使用des,而不是3des)hash md5//定义协商用md5加密算法(和前面一样,网上使用的是sha,我这里为了配合前面的esp-md5-hmac,而使用md5) group 2//定义协商组为2,标准有1、2、3、5等多组,主要用于块的大小和生命时间等3lifetime 86400//定义生命时间group-policy whjt internal//定义策略组(用于想进入的)想要运用策略组就必须用默认的策略组名,否则无法激活该组。

实验10-思科ASA防火墙的NAT配置

实验10 思科ASA防火墙的NAT配置一、实验目标1、掌握思科ASA防火墙的NAT规则的基本原理;2、掌握常见的思科ASA防火墙的NAT规则的配置方法。

二、实验拓扑根据下图搭建拓扑通过配置ASA防火墙上的NAT规则,使得inside区能单向访问DMZ区和outside区,DMZ区和outside区能够互访。

三、实验配置1、路由器基本网络配置,配置IP地址和默认网关R1#conf tR1(config)#int f0/0R1(config-if)#ip address 192.168.2.1 255.255.255.0R1(config-if)#no shutdownR1(config-if)#exitR1(config)#ip default-gateway 192.168.2.254 //配置默认网关R1(config)#ip route 0.0.0.0 0.0.0.0 192.168.2.254 //添加默认路由R1(config)#exitR1#writeR2#conf tR2(config)#int f0/0R2(config-if)#ip address 202.1.1.1 255.255.255.0R2(config-if)#no shutdownR2(config-if)#exitR2(config)#ip default-gateway 202.1.1.254R2(config)#exitR2#writeServer#conf tServer(config)#no ip routing //用路由器模拟服务器,关闭路由功能Server(config)#int f0/0Server(config-if)#ip address 192.168.1.1 255.255.255.0Server(config-if)#no shutdownServer(config-if)#exitServer(config)#ip default-gateway 192.168.1.254Server(config)#exitServer#write*说明:实际配置中最好在三台路由器上都添加一条通往防火墙的默认路由,但在本实验中Server和R2不配置不影响实验效果。

工业路由器与Cisco ASA防火墙构建IPSec VPN配置指导

工业路由器与Cisco ASA防火墙构建IPSec VPN 配置指导1.概述本文档主要讲述了关于东用科技路由器与中心端Cisco ASA/PIX防火墙构建LAN-to-LAN VPN的方法。

ORB全系列产品均支持VPN功能,并与众多国际主流中心端设备厂商产品兼容。

建立起LAN-to-LAN VPN之后便可以实现下位机—路由器LAN 端与上位机—中心端设备LAN进行双向通信。

2.网络拓扑2.1网络拓扑1接入端1的LAN端IP地址为192.168.2.0/24网段且不与接入端2LAN重复2接入端的设备ORB系列路由器均支持IPSec VPN3东用科技路由器通过有线或无线PPPOE拨号或固定IP形式获取外部IP地址4接入端2的LAN端IP地址为192.168.3.0/24网段且不与接入端1LAN重复5接入端的设备ORB系列路由器均支持IPSec VPN6东用科技路由器通过有线或无线PPPOE拨号或固定IP形式获取外部IP地址7中心端设备必须采用固定IP地址。

地址为173.17.99.100/248中心端设备可以采用cisco,juniper,华为,H3C等国际知名厂商支持IPSec的设备9中心端LAN端IP地址为172.16.1.0/24且不与建立通道的任何LAN重复2.2网络拓扑说明中心端设备为Cisco ASA/PIX防火墙,IOS版本8.0;外部IP地址173.17.99.100,掩码255.255.255.0;内部IP地址172.16.1.1,掩码255.255.255.0接入端1设备为东用科技路由器;外部IP地址193.169.99.100,掩码255.255.255.0;内部IP地址192.168.2.1,掩码255.255.255.0接入端2设备为东用科技路由器;外部IP地址193.169.99.101,掩码255.255.255.0;内部IP地址192.168.3.1,掩码255.255.255.03.配置指导3.1中心端Cisco ASA/PIX基本配置Ciscoasa&pix#configure terminal//进入配置模式Ciscoasa&pix(config)#interface ethernet0/1//进入内部接口的配置模式(端口类型及端口号请以现场设备为准,内部或外部接口可自行选择)Ciscoasa&pix(config-if)#nameif inside//为内部接口关联一个inside的名称Ciscoasa&pix(config-if)#ip address172.16.1.1255.255.255.0//为内部接口配置IP地址Ciscoasa&pix(config-if)#exit//退出内部接口的配置模式Ciscoasa&pix(config)#interface ethernet0/0//进入外部接口的配置模式(端口类型及端口号请以现场设备为准,内部或外部接口可自行选择)Ciscoasa&pix(config-if)#nameif outside//为外部接口关联一个outside的名称Ciscoasa&pix(config-if)#ip address173.17.99.100255.255.255.0//为外部接口配置IP地址Ciscoasa&pix(config-if)#exit//退出外部接口的配置模式Ciscoasa&pix(config)#route outside0.0.0.00.0.0.0173.17.99.1//配置静态默认路由,173.17.99.1为外部接口的网关地址,该地址一般为ISP提供Ciscoasa&pix(config)#access-list permiticmp extended permit icmp any any//创建访问控制列表允许所有icmp报文,此条访问控制列表的目的是为了测试或排障时使用ping命令(防火墙默认是禁止任何ICMP包通过的)Ciscoasa&pix(config)#access-group permiticmp in interface outside//将访问控制列表应用到外部接口Ciscoasa&pix(config)#access-list nonat extended permit ip172.16.1.0255.255.255.0 192.168.2.0255.255.255.0//创建访问控制列表允许172.16.1.0/24网络到192.168.2.0/24网络,此条访问控制列表的目的是对172.16.1.0/24网络到192.168.2.0/24网络的数据包IP字段不进行地址转换(PAT),172.16.1.0/24是中心端内部网络,192.168.2.0/24是远端内部网络Ciscoasa&pix(config)#global(outside)1interface//在外部接口(outside)上启用PAT Ciscoasa&pix(config)#nat(inside)0access-list nonat//对从内部接口进入的且匹配nonat访问控制列表的数据包IP字段不进行地址转换(PAT),序列号0代表不转换Ciscoasa&pix(config)#nat(inside)1172.16.1.0255.255.255.0//对从内部接口进入的源地址为172.16.1.0/24的数据包IP字段进行地址转换(PAT)。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

nat-control命令在6.3的时候只要是穿越防火墙都需要创建转换项,比如:nat;static等等,没有转换项是不能穿越防火墙的,但是到了7.0这个规则有了变化,不需要任何转换项也能正常的像路由器一样穿越防火墙。

但是一个新的命令出现了!当你打上nat-control这个命令的时候,这个规则就改变得和 6.3时代一样必须要有转换项才能穿越防火墙了。

7.0以后开始nat-control是默认关闭的,关闭的时候允许没有配置NA T规则的前提下和外部主机通信,相当于路由器一样,启用NA T开关后内外网就必须通过NA T转换才能通信1、定义外口interface Ethernet0/0 进入端口nameif outside 定义端口为外口security-level 0 定义安全等级为0no shut 激活端口ip address ×.×.×.× 255.255.255.248 设置IP2、定义内口interface Ethernet0/1nameif inside 定义端口为内security-level 100 定义端口安去昂等级为100no shutip address 192.168.1.1 255.255.255.03、定义内部NA T范围。

nat (inside) 1 0.0.0.0 0.0.0.0 任何IP都可以NA T,可以自由设置范围。

4、定义外网地址池global (outside) 1 10.21.67.10-10.21.67.14 netmask 255.255.255.240或global (outside) 1 interface 当ISP只分配给一个IP是,直接使用分配给外口的IP地址。

5、设置默认路由route outside 0 0 218.17.148.14指定下一条为IPS指定的网关地址查看NA T转换情况show xlate要想配置思科的防火墙得先了解这些命令:常用命令有:nameif、interface、ip address、nat、global、route、static等。

global指定公网地址范围:定义地址池。

Global命令的配置语法:global (if_name) nat_id ip_address-ip_address [netmark global_mask]其中:(if_name):表示外网接口名称,一般为outside。

nat_id:建立的地址池标识(nat要引用)。

ip_address-ip_address:表示一段ip地址范围。

[netmark global_mask]:表示全局ip地址的网络掩码。

nat地址转换命令,将内网的私有ip转换为外网公网ip。

nat命令配置语法:nat (if_name) nat_id local_ip [netmark]其中:(if_name):表示接口名称,一般为inside.nat_id:表示地址池,由global命令定义。

local_ip:表示内网的ip地址。

对于0.0.0.0表示内网所有主机。

[netmark]:表示内网ip地址的子网掩码。

routeroute命令定义静态路由。

语法:route (if_name) 0 0 gateway_ip [metric]其中:(if_name):表示接口名称。

0 0 :表示所有主机Gateway_ip:表示网关路由器的ip地址或下一跳。

[metric]:路由花费。

缺省值是1。

static配置静态IP地址翻译,使内部地址与外部地址一一对应。

语法:static(internal_if_name,external_if_name) outside_ip_addr inside_ ip_address其中:internal_if_name表示内部网络接口,安全级别较高,如inside。

external_if_name表示外部网络接口,安全级别较低,如outside。

outside_ip_address表示外部网络的公有ip地址。

inside_ ip_address表示内部网络的本地ip地址。

(括号内序顺是先内后外,外边的顺序是先外后内)例如:asa(config)#static (inside,outside) 133.0.0.1 192.168.0.8表示内部ip地址192.168.0.8,访问外部时被翻译成133.0.0.1全局地址************************************************************************** asa#conf tasa(config)# hostname asa //设置主机名asa(config)#enable password cisco //设置密码配置外网的接口,名字是outside,安全级别0,输入ISP给您提供的地址就行了。

asa(config)#interface GigabitEthernet0/0asa(config)#nameif outside //名字是outsideasa(config)#securit-level 0 //安全级别0asa(config)#ip address *.*.*.* 255.255.255.0 //配置公网IP地址asa(config)#duplex fullasa(config)#asa(config)#no shutdown配置内网的接口,名字是inside,安全级别100asa(config)#interface GigabitEthernet0/1asa(config)#nameif insideasa(config)#securit-level 100asa(config)#duplex fullasa(config)#speed 100asa(config)#no shutdown配置DMZ的接口,名字是dmz,安全级别50asa(config)#interface GigabitEthernet0/2asa(config)#nameif dmzasa(config)#securit-level 50asa(config)#duplex fullasa(config)#asa(config)#no shutdown网络部分设置asa(config)#nat(inside) 1 192.168.1.1 255.255.255.0asa(config)#global(outside) 1 222.240.254.193 255.255.255.248asa(config)#nat (inside) 0 192.168.1.1 255.255.255.255 //表示192.168.1.1这个地址不需要转换。

直接转发出去。

asa(config)#global (outside) 1 133.1.0.1-133.1.0.14 //定义的地址池asa(config)#nat (inside) 1 0 0 //0 0表示转换网段中的所有地址。

定义内部网络地址将要翻译成的全局地址或地址范围配置静态路由asa(config)#route outside 0 0 133.0.0.2 //设置默认路由 133.0.0.2为下一跳如果内部网段不是直接接在防火墙内口,则需要配置到内部的路由。

asa(config)#Route inside 192.168.10.0 255.255.255.0 192.168.1.1 1地址转换asa(config)#static (dmz,outside) 133.1.0.1 10.65.1.101 ;静态NA Tasa(config)#static (dmz,outside) 133.1.0.2 10.65.1.102 ;静态NA Tasa(config)#static (inside,dmz) 10.66.1.200 10.66.1.200 ;静态NA T如果内部有服务器需要映射到公网地址(外网访问内网)则需要staticasa(config)#static (inside, outside) 222.240.254.194 192.168.1.240asa(config)#static (inside, outside) 222.240.254.194 192.168.1.240 10000 10 //后面的10000为限制连接数,10为限制的半开连接数ACL实现策略访问asa(config)#access-list 101 permit ip any host 133.1.0.1 eq www;设置ACLasa(config)#access-list 101 permit ip any host 133.1.0.2 eq ftp;设置ACLasa(config)#access-list 101 deny ip any any ;设置ACLasa(config)#access-group 101 in interface outside ;将ACL应用在outside端口当内部主机访问外部主机时,通过nat转换成公网IP,访问internet。

当内部主机访问中间区域dmz时,将自己映射成自己访问服务器,否则内部主机将会映射成地址池的IP,到外部去找。

当外部主机访问中间区域dmz时,对133.0.0.1映射成10.65.1.101,static是双向的。

PIX的所有端口默认是关闭的,进入PIX要经过acl入口过滤。

静态路由指示内部的主机和dmz的数据包从outside口出去。