009_Communication-SnailMail

IEEE COMMUNICATIONS LETTERS 2

Comments on mutual authentication and key exchange protocols for low power wirelesscommunicationsSiaw-Lynn Ng and Chris MitchellAbstract—In[1],Shim describes“unknown key-share”attacks on the two protocols,server-specific MAKEP and linear MAKEP, proposed by Wong and Chan in[2].In this letter we point out an error in one of the attacks and demonstrate further undesirable properties in the protocols of Wong and Chan.Index Terms—Mutual authentication,key exchange.I.I NTRODUCTIONI N[2],Wong and Chan proposed two mutual authenticationand key exchange protocols(MAKEPs),namely server-specific MAKEP and linear MAKEP.They are designed to be used for establishing secure communications between a low-power wireless device(client)and a powerful base station (server).In[1],Shim described“unknown key-share”attacks on the two protocols.An unknown key-share attack on an authenti-cated key agreement protocol is an attack whereby an entity ends up believing it shares a key with an entity,and although this is in fact the case,mistakenly believes the key is instead shared with another entity.Here we point out that,while the attack on server-specific MAKEP works, the attack on linear MAKEP does not achieve the goals of an unknown key-share attack.In addition,we will demonstrate further limitations of the two protocols.Specifically,server-specific MAKEP allows the choice of the session key to be entirely under the control of the server,while in linear MAKEP,the authentication of the client to the server and the security of the public key scheme may be compromised in certain implementations.II.T HE PROTOCOLS AND THEIR LIMITATIONSA.Server-specific MAKEPThis protocol eliminates the use of public-key cryptographic operations at the client side and replaces them with symmetric key operations.Before running the protocol with a server, the clientfirst obtains a certificate from a trusted authority :Cert ID Sig IDwhere is’s long-live symmetric key.Inside the certificate is encrypted under’s public key.It is assumed Manuscript received July18,2003;revised September4,2003.The authors are with the Information Security Group,Royal Holloway, University of London,Egham,Surrey TW200EX,U.K.that and have authentic copies of.The protocol actions are as follows,with,representing nonces chosen by and respectively:1.:,Cert2.:ID3.:The session key is computed to be,which includes contributions from both party with the aim that no single party has full control over the selection of the session key.However,this aim is not achieved:the server can always ensure that the session key is its choice,by putting .It was pointed out in[1]that this protocol is susceptible to an unknown key-share attack,if an attacker is able to obtain the certificateCert ID Sig IDWe refer the reader to[1]for details.It was also pointed out in the same paper that by including ID in the encrypted message in step2,this attack can be prevented.We note, however,that in this improved protocol,the selection of the session key is still completely under the control of the server .This problem can be avoided by replacing in the first message by where is a one-way hash function, replacing in the second message by,and including in the encrypted message of the last step.B.Linear MAKEPThis protocol is designed to allow each client to commu-nicate with as many servers as it wants without inducing any scalability problems,and also to prevent any server impersonating its own clients.Let be a prime such that the discrete logarithm problem in is intractable.Let be a primitive element.The client randomly chooses a sequence of integersin as its secret keys.The corresponding sequence of public keys is in.For each pair of public keys,,a certificate is obtained from the:Cert ID Sig IDThe actions of the-th run of linear MAKEP are as follows, again with,representing nonces chosen by and respectively from.The session key is computed to be .1.:Cert2.:3.:,mod4.:Note that when receives and in step3,determines whethermod(1) before proceeding to decrypt to obtain.The unknown key-share attack described in[1]involves the attacker obtainingCert IDSig IDwhere,from’s public keys.When initiates linear MAKEP and sends Cert to, intercepts and replaces it with Cert.When sendsto in reply,forwards it to who computes using ’s public key,computes,and sends,to.Again, intercepts,and sends,to.Now,verifies that and are correct according to Cert and Equation (1).If so computes session key and sendsto,which forwards to.At this point however, the attack fails.This is because the last message expects is ,not,which cannot construct.Hence this“attack”described in[1]does not achieve the goals of an unknown key-share attack.However,there are some more serious weaknesses of this protocol.Firstly,the authentication of to relies on the asym-metric encryption method having certain properties that are not stated in[2],that is,a randomly chosen value should not decipher correctly.Consider the following attack,where has observed a successful run of the protocol and wishes to impersonate to.If,pretending to be,sends the old certificate to,will respond with a new nonce.Now lets,where and are the values from the intercepted run of the protocol,and sendsto.As specified in the protocol,determines whether and match using Equation(1).This will hold since.Thus will now decrypt.In most cases this will fail,but,for example,if RSA was used naively then it will work,and will believe it is communicating with.This is an instance of a successful unknown key-share attack:succeeds in misleading,without necessarily obtaining the session key.As pointed out by Shim in[1],such an attack will be detected if key confirmation is performed. Otherwise the protocol should include a requirement on the encryption function and also a test by as to whether decrypts correctly–only after this can be sure that it is communicating with.Another weakness in the protocol is the use of the secrets and in a linear equation for computing,without hiding the coefficient.It is not quite clear how these pairs of“public keys”are used,but if they are used more than once then an eavesdropper can simply obtain in thefirst run,in a subsequent run,compute to get,and then get.After that can impersonate to any other servers.A straightforward inclusion of in the third message(using instead of in) would prevent an eavesdropper from launching such an attack, but would still allow the server to impersonate its client .Hence treating the secret keys associated with Cert as long-term reusable secrets leads to a breach in security.This is a serious vulnerability,since some devices may be prone to“reset”attacks,where counters can be reset after a power failure,or some implementations may reuse certificates and keys due to the expensive overhead of updating the limited storage of key-signature sets.To prevent this,either servers will have to check with each other that Cert is never reused, which seems infeasible,or should delete the private keys as soon as they have been used.It would appear,then,that a secure implementation of linear MAKEP,while efficient in terms of computation,would incur a significant overhead in communication load,thereby potentially making it impractical.III.C ONCLUSIONIn this letter we have pointed out an error in the attack proposed by Shim in[1]on one of Wong and Chan’s MAKEPs ([2]).We have also shown further limitations of these protocols and suggested improvements.A CKNOWLEDGMENTThe authors would like to thank the anonymous referees for their suggestions and comments.R EFERENCES[1]Kyungah Shim.“Cryptanalysis of mutual authentication and key ex-change for low power wireless communications”.IEEE Communications Letters,V ol7,No5,2003,pp248–250.[2] D.S.Wong and A.H.Chan.“Mutual authentication and key exchangefor low power wireless communications”.Proc.IEEE MILCOM2001, V ol1,2001,pp39–43.。

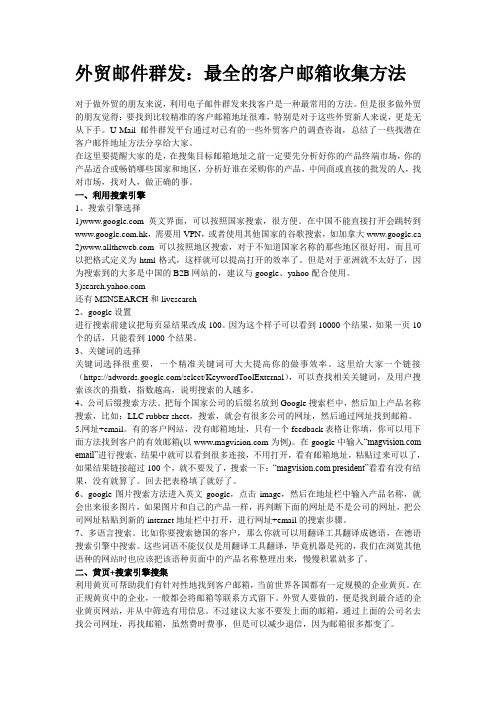

外贸邮件群发:最全的客户邮箱收集方法

外贸邮件群发:最全的客户邮箱收集方法对于做外贸的朋友来说,利用电子邮件群发来找客户是一种最常用的方法。

但是很多做外贸的朋友觉得:要找到比较精准的客户邮箱地址很难,特别是对于这些外贸新人来说,更是无从下手。

U-Mail邮件群发平台通过对已有的一些外贸客户的调查咨询,总结了一些找潜在客户邮件地址方法分享给大家。

在这里要提醒大家的是,在搜集目标邮箱地址之前一定要先分析好你的产品终端市场,你的产品适合或畅销哪些国家和地区,分析好谁在采购你的产品,中间商或直接的批发的人,找对市场,找对人,做正确的事。

一、利用搜索引擎1、搜索引擎选择1)英文界面,可以按照国家搜索,很方便。

在中国不能直接打开会跳转到,需要用VPN,或者使用其他国家的谷歌搜索,如加拿大www.google.ca 2)可以按照地区搜索,对于不知道国家名称的那些地区很好用,而且可以把格式定义为html格式,这样就可以提高打开的效率了。

但是对于亚洲就不太好了,因为搜索到的大多是中国的B2B网站的,建议与google、yahoo配合使用。

3)还有MSNSEARCH和livesearch2、google设置进行搜索前建议把每页显结果改成100。

因为这个样子可以看到10000个结果,如果一页10个的话,只能看到1000个结果。

3、关键词的选择关键词选择很重要,一个精准关键词可大大提高你的做事效率。

这里给大家一个链接(https:///select/KeywordToolExternal),可以查找相关关键词,及用户搜索该次的指数,指数越高,说明搜索的人越多。

4、公司后缀搜索方法。

把每个国家公司的后缀名放到Google搜索栏中,然后加上产品名称搜索,比如:LLC rubber sheet,搜索,就会有很多公司的网址,然后通过网址找到邮箱。

5.网址+email。

有的客户网站,没有邮箱地址,只有一个feedback表格让你填,你可以用下面方法找到客户的有效邮箱(以为例)。

各国邮箱后缀

各国邮箱后缀中国香港:@ @ @@ @ @ @ @ 中国台湾:@.TW@ @ @*** 巴基斯坦:@.pk 阿曼:.om 意大利:@libero.it 南非:@webmail.co.za 新西兰:@ 新加坡:@.sg @FASTMAIL.FM 阿联酋:@.ae @eim.ae 叙利亚:@net.sy @ @mail.sy 土耳其:@.tr@ 也门:@.ye @.ye 塞浦路斯:@.cy 美国:@ @ @ @ @ @ @ @ 澳大利亚:@ 希腊:@otenet.gr 巴基斯坦:@.pk 印度:@ @@.in @ @sancharnet.in@.IN To学@外贸@网@.IN 新西兰: @ 俄罗斯:@yandex.ru 德国:@t-online.de 以色列:@.IL 澳大利亚:@.AU 俄罗斯:@MAIL.RU 泰国:@ 叙利亚:@ 阿拉伯联合酋长国@.AE 科威特:@ 以色列:@.IL @.il@.il 越南:@hn.vnn.vn @hcm.fpt.vn @hcm.vnn.vn 日本@candel.co.jp 赞比亚:@zamnet.zm 阿根廷:@.ar@.ar 马其顿:@.mk 几内亚:@.gn 墨西哥:@.mx 孟加拉:@ 意大利:@xxx.meh.es @terra.es 法国:@wannado.fr @@ 津巴布韦:@africaonline.co.zw @samara.co.zw@zol.co.zw @mweb.co.zw 科特迪瓦:@aviso.ci @africaonline.co.ci @ 纳米比亚:@.na @ @iway.na@ 尼泊尔:@.np @.np To_学_外_贸_网@.np 汤加:@kalianet.to 阿塞拜疆:@mail.ru 印尼:@.id 巴西:@ 澳大利亚:@.au @.au @.au 土耳其:@ 马其顿:@.mk 爱尔兰:@indigo.ie @ 联合国:@ @ 沙特阿拉伯:@.sa 蒙古:@mail.mn 日耳曼:@ 瑞典:@caron.se 南非:@vodamail.co.za 奥地利:@eunet.at 希腊:@.gr 波兰:@ 法国:@club-internet.fr 挪威:@ 埃及:@ 中国香港:@ @@ @ @ @@ @ 中国台湾:@.TW @ @ @*** 巴基斯坦:@.pk 阿曼:.om 意大利:@libero.it 南非:@webmail.co.za 新西兰:@ 新加坡:@.sg @FASTMAIL.FM 阿联酋:@.ae@eim.ae 叙利亚:@net.sy @ @mail.sy 土耳其:@.tr @ 也门:@.ye @.ye 塞浦路斯:@.cy 美国:@ @@ @ @ @@ @ 澳大利亚:@ 希腊:@otenet.gr 巴基斯坦: @.pk 印度:@ @@.in @ @sancharnet.in@.IN To学@外贸@网@.IN 新西兰: @ 俄罗斯:@yandex.ru 德国:@t-online.de 以色列:@.IL 澳大利亚:@.AU 俄罗斯:@MAIL.RU 泰国:@ 叙利亚:@ 阿拉伯联合酋长国@.AE 科威特:@ 以色列:@.IL @.il@.il 越南:@hn.vnn.vn @hcm.fpt.vn @hcm.vnn.vn 日本@candel.co.jp 赞比亚:@zamnet.zm 阿根廷:@.ar@.ar 马其顿:@.mk 几内亚:@.gn 墨西哥:@.mx 孟加拉:@ 意大利:@xxx.meh.es @terra.es 法国:@wannado.fr @@ 津巴布韦:@africaonline.co.zw @samara.co.zw@zol.co.zw @mweb.co.zw 科特迪瓦:@aviso.ci @africaonline.co.ci @ 纳米比亚:@.na @ @iway.na@ 尼泊尔:@.np @.np To_学_外_贸_网@.np 汤加:@kalianet.to 阿塞拜疆:@mail.ru 印尼:@.id 巴西:@ 澳大利亚:@.au @.au @.au 土耳其:@ 马其顿:@.mk 爱尔兰:@indigo.ie @ 联合国:@ @ 沙特阿拉伯:@.sa 蒙古:@mail.mn 日耳曼:@ 瑞典:@caron.se 南非:@vodamail.co.za 奥地利:@eunet.at 希腊:@.gr 波兰:@ 法国:@club-internet.fr 挪威:@各国常用的邮箱后缀2010-05-29 09:38外贸业务用邮箱频繁,搜索客户也可以加上邮箱后缀名称搜索,更精准。

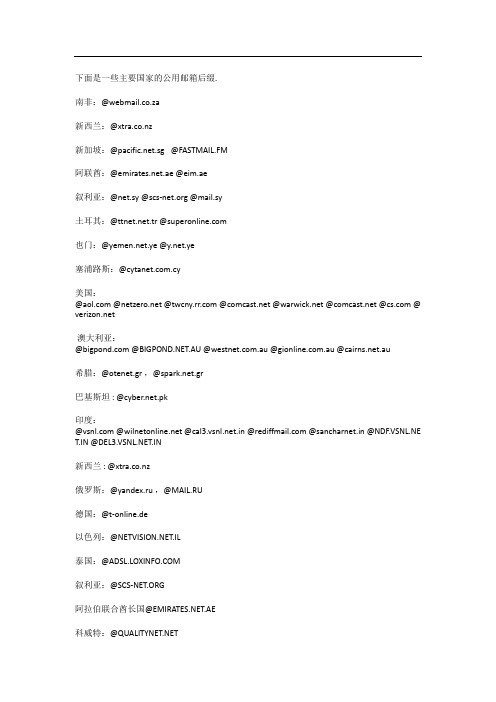

各国的公用邮箱后缀

下面是一些主要国家的公用邮箱后缀.

南非:@webmail.co.za

新西兰:@

新加坡:@.sg @FASTMAIL.FM

阿联酋:@.ae @eim.ae

叙利亚:@net.sy @ @mail.sy

土耳其:@.tr @

也门:@.ye @.ye

塞浦路斯:@.cy

美国:

@ @ @ @ @ @ @ @

澳大利亚:

@ @.AU @.au @.au @.au

希腊:@otenet.gr ,@.gr

巴基斯坦 : @.pk

印度:

@ @ @.in @ @sancharnet.in @NDF.VSNL.NE T.IN @.IN

新西兰 : @

俄罗斯:@yandex.ru ,@MAIL.RU

德国:@t-online.de

以色列:@.IL

泰国:@

叙利亚:@

阿拉伯联合酋长国@.AE

科威特:@

以色列:@.IL @.il @.il 越南:@hn.vnn.vn @hcm.fpt.vn @hcm.vnn.vn

日本@candel.co.jp 赞比亚:@zamnet.zm

阿根廷:@.ar @.ar

马其顿:@.mk

几内亚:@.gn

墨西哥:@.mx

孟加拉:@

法国:@wannado.fr @ @ 联合国:@ @

沙特阿拉伯:@.sa

蒙古:@mail.mn

日耳曼:@

瑞典:@caron.se

南非:@vodamail.co.za

奥地利:@eunet.at

波兰:@

法国:@club-internet.fr

挪威:@

埃及:@。

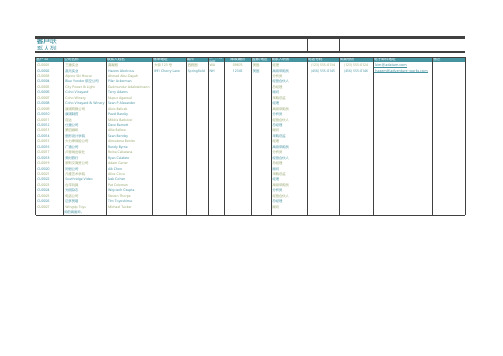

客户联系人列表记录明细表

公司名称

三捷实业 嘉元实业 Alpine Ski House Blue Yonder 航空公司 City Power & Light Coho Vineyard Coho Winery Coho Vineyard & Winery 康浦有限公司 康浦制药 百达 仕捷公司 第四咖啡 图形设计学院 大力神保险公司 广通公司 卢瑟纳出版社 美时旅行 罗斯文商贸公司 同恒公司 凡雅艺术学院 Southridge Video 台平玩具 光明杂志 电话公司 迈多贸易 Wingtip Toys

客户联系人列表

客户 ID

CU0001 CU0002 CU0003 CU0004 CU0005 CU0006 CU0007 CU0008 CU0009 CU0010 CU0011 CU0012 CU0013 CU0014 CU0015 CU0016 CU0017 CU0018 CU0019 CU0020 CU0021 CU0022 CU0023 CU0024 CU0025 CU0026 CU0027

帐单地址

大街 123 号 891 Cherry Lane

城市

西雅图 field

省/市/自治区 邮政编码

WA NH 09876 12345

国家/地区

美国 美国

联系人职务

经理 高级采购员 分析员 经营合伙人 总经理 顾问 采购总监 经理 高级采购员 分析员 经营合伙人 总经理 顾问 采购总监 经理 高级采购员 分析员 经营合伙人 总经理 顾问 采购总监 经理 高级采购员 分析员 经营合伙人 总经理 顾问

联系人姓名

龚凝烟 Hazem Abolrous Ahmad Abu-Dayah Pilar Ackerman Gudmundur Adalsteinsson Terry Adams Nupur Agarwal Sean P Alexander Alois Balicek Pavel Bansky Miklós Barkóczi Dave Barnett Allie Bellew Sean Bentley Almudena Benito Randy Byrne Reina Cabatana Ryan Calafato Adam Carter Aik Chen Alice Ciccu Izak Cohen Pat Coleman Wojciech Czupta Steven Thorpe Tim Toyoshima Michael Tucker

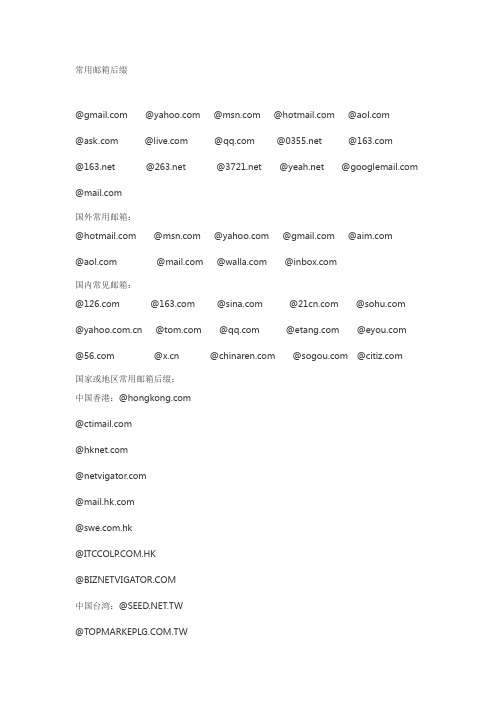

常用邮箱后缀

常用邮箱后缀@ @ @ @ @@ @ @ @ @@ @ @ @ @ @国外常用邮箱:@ @ @ @ @@ @ @ @国内常见邮箱:@ @ @ @ @ @ @ @ @ @ @ @ @ @ @国家或地区常用邮箱后缀:中国香港:@@@@@@@@中国台湾:@.TW@@@***巴基斯坦:@.pk阿曼:.om意大利:@libero.it 南非:@webmail.co.za新西兰:@新加坡:@.sg@FASTMAIL.FM 阿联酋:@**********************叙利亚:@net.sy@@mail.sy 土耳其:@****************************也门:@******************.ye塞浦路斯:@.cy美国:@@@@***********************@******************@澳大利亚:@希腊:@otenet.gr巴基斯坦: @.pk印度:@@@.in@@**********************.NET.IN@.IN新西兰: @俄罗斯:@yandex.ru德国:@t-online.de ¬以色列:@.IL澳大利亚:@.AU俄罗斯:@MAIL.RU EV泰国:@叙利亚:@阿拉伯联合酋长国:@.AE科威特:@以色列:@**************************.il@.il越南:@****************************.vn 日本@candel.co.jp赞比亚:@zamnet.zm阿根廷:@.ar马其顿:@.mk几内亚:@.gn墨西哥:@.mx孟加拉:@意大利:@xxx.meh.es@terra.es法国:@wannado.fr@@津巴布韦:@africaonline.co.zw @samara.co.zw@zol.co.zw@mweb.co.zw科特迪瓦:@aviso.ci@africaonline.co.ci@纳米比亚:@.na@@iway.na@尼泊尔:@.np@.np汤加:@kalianet.to阿塞拜疆:@mail.ru印尼:@.id巴西:@澳大利亚:@.au @.au@.au土耳其:@马其顿:@.mk爱尔兰:@indigo.ie@联合国:@@沙特阿拉伯:@.sa 蒙古:@mail.mn日耳曼:@瑞典:@caron.se南非:@vodamail.co.za奥地利:@eunet.at希腊:@.gr波兰:@法国:@club-internet.fr 挪威:@。

美国弗吉尼亚理工大学传播学本科入学要求

弗吉尼亚理工大学传播学 - Communication弗吉尼亚理工大学Virginia Polytechnic Institute and State University(Virginia Tech)综合排名:73学校类型:公立- 综合性大学所在地:美国弗吉尼亚州布莱克斯堡录取率:66.60%SAT统计:1650-1940每年学费:16万(人民币)是否有奖学金:是在校生人数:31000开学时间:秋季,春季学校网址:院校介绍院校简介弗吉尼亚理工大学创建于1872年,是一所以工科为主的综合性公立大学,为全美四大理工大学之一(四大理工即:麻省理工,加州理工,佐治亚理工,弗吉尼亚理工)。

学校是弗吉尼亚州规模最大、提供学位最多的创新研究性综合高等院校,被评为全美最佳公立大学前30位。

弗吉尼亚理工大学师生比例约为1:16,学习研究氛围浓厚,注重实践,致力于培养各领域的佼佼者,在理工领域的成绩尤其突出。

院系介绍该校分为8所学院和1个研究生院,包括:农业和生命科学学院、建筑与城市研究学院、潘普林商学院、工程学院、文科与人文科学学院、自然资源与环境学院、科学院、兽医学院等,提供65个本科专业及150个研究生专业,学校的工程类专业很受欢迎。

学术实力弗吉尼亚理工大学的农学、工程、建筑、林学、兽医等传统学科是其最强的专业,其各科系多排名全美前20,建筑类专业更是全美数一数二的热门科系。

弗吉尼亚理工在全国的公立大学中排名第28位,其中的工程学院的本科项目在全国所有高校中排名15。

潘普林商学院的本科项目在全国排名第46,在所有公立大学中位列26。

工程设计学院,建筑与园林设计的本科项目分别名列第4和第3。

该校的数字图书馆存书超过230万,内容专业化强,囊括各类型的电子数据库。

校园环境弗吉尼亚理工学院占地2,600英亩,建有125栋建筑和一个飞机场。

校内学术风气及研究气息极佳,各项设施非常完善,拥有近千台计算机的计算机实习室及藏书丰富的图书馆;校内的餐饮更是名列全美第九名。

各国公共邮箱后缀

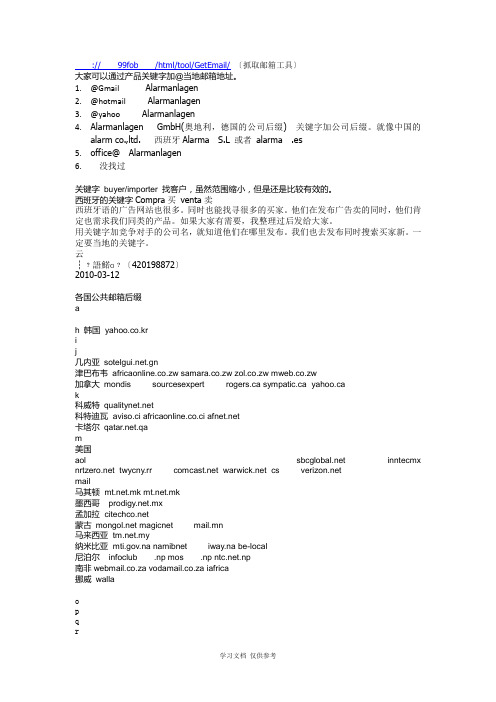

:// 99fob /html/tool/GetEmail/〔抓取邮箱工具〕大家可以通过产品关键字加@当地邮箱地址。

1.@Gmail Alarmanlagen2.@hotmail Alarmanlagen3.@yahoo Alarmanlagen4.Alarmanlagen GmbH(奥地利,德国的公司后缀) 关键字加公司后缀。

就像中国的alarm co.,ltd. 西班牙Alarma S.L 或者alarma .es5.office@ Alarmanlagen6.没找过关键字buyer/importer 找客户,虽然范围缩小,但是还是比较有效的。

西班牙的关键字Compra买venta卖西班牙语的广告网站也很多。

同时也能找寻很多的买家。

他们在发布广告卖的同时,他们肯定也需求我们同类的产品。

如果大家有需要,我整理过后发给大家。

用关键字加竞争对手的公司名,就知道他们在哪里发布。

我们也去发布同时搜索买家新。

一定要当地的关键字。

云┆﹖語鰙ɑ﹖〔420198872〕2010-03-12各国公共邮箱后缀ah 韩国 yahoo.co.krij几内亚.gn津巴布韦africaonline.co.zw samara.co.zw zol.co.zw mweb.co.zw加拿大mondis sourcesexpert rogers.ca sympatic.ca yahoo.cak科威特科特迪瓦 aviso.ci africaonline.co.ci 卡塔尔.qam美国aol inntecmx twycny.rr cs mail马其顿 .mk .mk墨西哥 .mx孟加拉 蒙古 magicnet mail.mn马来西亚 .my纳米比亚 .na namibnet iway.na be-local尼泊尔 infoclub .np mos .np .np南非webmail.co.za vodamail.co.za iafrica挪威wallaopqr日本excite.co.jp candel.co.jp yahoo.co.jp瑞典 caron.ses塞黑ptt.yu斯里兰卡sltnet.lk沙特阿拉伯 cicksa .sa zt泰国 adsl.loxinfo mynet ji-net台湾 .tw topmarkeplg .tw pchome .tw土耳其kobimar汤加 kalianet.touv印度 vsnlw乌拉圭x新西兰 叙利亚新加坡fastmail.fm .sg西班牙xxx.meh.es terra.es @orange.es, @wanadoo.es, @orangemail.es, @amena , @, @eresmas , @, @香港@netvigator hongkong ctimail hknet biznetvigatormail.hk itccolp .hk swe .hk希腊.gry英国 ntlworld btinternet牙买加以色列.il .il .il意大利libero.it越南 @hn.vnn.vn @hcm.fpt.vn @hcm.vnn.vn印度 .in .in rediff印尼 .id .idz赞比亚Google是万能的,学会用Google搜索,什么都可以找出来。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

09 Communication - Snail Mail 通讯-邮件

deliver

v. 递送

I'm sure we can get that delivered by tomorrow. 我相信我们明天以前就会送到。

fragile

adj. 易碎的

Fragile items inside. Please handle with care.

易碎物品,请小心轻放。

mail order

邮政划拨

Our products are available by mail order.

我们的产品可用邮政划拨。

mailman

n. 邮差

I'll wait for the mailman to bring me their reply. 我要等邮差带给我他们的答复。

parcel

n. 包裹

Parcels over 70 pounds require oversized rates. 包裹超过七十磅重须付超重费率。

postage

n. 邮资

How much is the postage for a postcard?

明信片的邮资是多少?

postmark

v. 邮戳

The letter was postmarked from Taipei.

这封信盖着台北的邮戳。

printed matter

印刷品

The rate for printed matter is cheaper.

印刷品的费率比较便宜。

registered letter

挂号信

It will cost you slightly more than the amount of first-class postage to send a registered letter.

寄挂号会比平信邮资稍微贵一点。

return address

寄件人地址

Please make sure your return address is correct.

请确认您的寄件人地址是否正确。

sender

n. 寄件者

If a letter is found to be undeliverable, it will be return to the sender.

如果邮件无法投递,将会退回给寄件者。

zip code

邮政编码

The map clearly shows zip codes of Florida.

这张地图清楚标示佛罗里达的邮政编码。