华为怎么配置基于接口的二层协议透明传输

防火墙透明模式配置(二层模式)

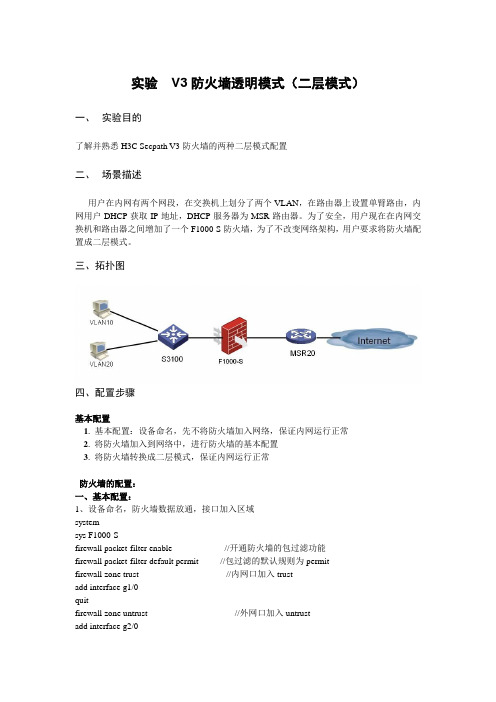

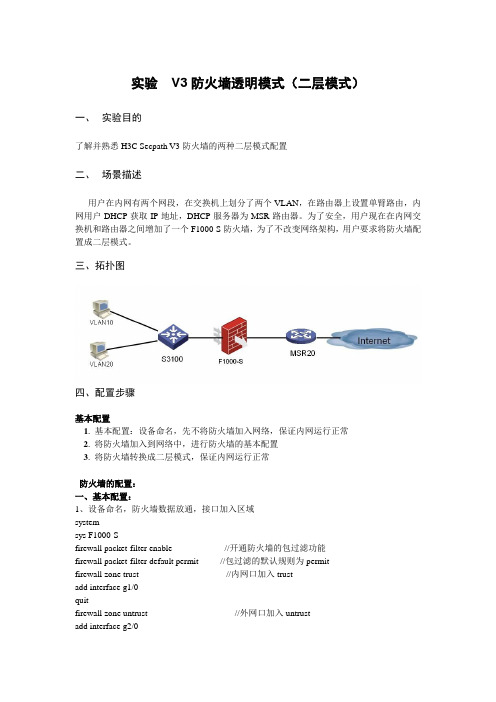

实验V3防火墙透明模式(二层模式)一、实验目的了解并熟悉H3C Secpath V3防火墙的两种二层模式配置二、场景描述用户在内网有两个网段,在交换机上划分了两个VLAN,在路由器上设置单臂路由,内网用户DHCP获取IP地址,DHCP服务器为MSR路由器。

为了安全,用户现在在内网交换机和路由器之间增加了一个F1000-S防火墙,为了不改变网络架构,用户要求将防火墙配置成二层模式。

三、拓扑图四、配置步骤基本配置1. 基本配置:设备命名,先不将防火墙加入网络,保证内网运行正常2. 将防火墙加入到网络中,进行防火墙的基本配置3. 将防火墙转换成二层模式,保证内网运行正常防火墙的配置:一、基本配置:1、设备命名,防火墙数据放通,接口加入区域systemsys F1000-Sfirewall packet-filter enable //开通防火墙的包过滤功能firewall packet-filter default permit //包过滤的默认规则为permitfirewall zone trust //内网口加入trustadd interface g1/0quitfirewall zone untrust //外网口加入untrustadd interface g2/0quit2、将防火墙转换成二层模式:bridge enable //启用桥接模式bridge 1 enable //建立一个桥组int bridge-template 1 //设置管理地址ip address 192.168.1.100 255.255.255.0quitint g1/0 //将接口加入桥组bridge-set 1quitint g2/0bridge-set 1quitfirewall zone trust //将桥模板加入区域add interface bridge-template 1quitip route 0.0.0.0 0.0.0.0 192.168.1.1 //管理IP的路由3、放通DHCP报文bridge 1 firewall unknown-mac flood //未知MAC洪泛1.1 五、查看和测试:使用dis cu 查看防火墙的配置使用dis ver 查看防火墙的软件版本1、在内网PC机上获取IP地址,能否获取到?2、获取IP地址后,PC能否Ping通网关,能否上公网?3、内网PC机能否管理F1000-S1.2 六、实验思考:1、当需要管理F1000-S防火墙时,我们需要登录bridge-template接口,请考虑这个时候对内网S3100交换机有什么特殊要求?1.3 附:老版本的二层模式配置:firewall mode transparent (配置为透明模式)firewall system-ip 192.168.1.254 255.255.255.0 (这是防火墙的管理IP地址)interface Ethernet2/0(进入WAN口)promiscuous (配置为透明传输)quitinterface Ethernet1/0 (进入LAN口)promiscuous (配置为透明传输)quitfirewall packet-filter default permit (配置防火墙默认规则)firewall unknown-mac flood (未知MAC泛洪)。

华为AR系列路由器 01-14 透明网桥配置

14透明网桥配置关于本章透明网桥是以太网类型局域网中使用最广泛的一种网桥,具有使用方便、易于安装等特点。

14.1 透明网桥简介14.2 透明网桥原理描述14.3 透明网桥应用场景14.4 透明网桥配置任务概览透明网桥是以太网类型局域网中使用最广泛的一种网桥,具有使用方便、易于安装等特点。

14.5 透明网桥缺省配置介绍了透明网桥参数的缺省配置。

14.6 透明网桥配置注意事项介绍透明网桥在使用和配置过程中的注意事项。

14.7 配置本地同一网段互通配置本地同一网段互通可以实现同一地理位置相同网段的局域网之间的数据通信。

14.8 配置本地不同网段互通配置本地不同网段互通可以实现同一地理位置不同网段局域网之间的数据通信。

14.9 配置远程同一网段互通配置远程同一网段互通可以实现不同地理位置相同网段的局域网之间的数据通信。

14.10 配置远程不同网段互通配置远程不同网段互通可以实现不同地理位置不同网段局域网之间的数据通信。

14.11 维护透明网桥使用清除统计信息命令,帮助定位透明网桥产生的故障原因。

14.12 透明网桥配置举例配置举例结合组网需求、配置思路和数据准备,例举了透明网桥的典型应用场景,并提供配置文件。

14.1 透明网桥简介定义透明网桥用于连接多个局域网,主要应用在以太网环境中。

由于网络中网桥的加入以及转发行为对于网络用户是透明的,对现存网络中的软硬件不会造成影响,因此称之为“透明”网桥。

透明网桥通过学习收到报文的源地址并建立源地址与接口的映射关系表来学习网络拓扑,并用于指导报文转发。

目的随着各种局域网技术的发展,以太类型局域网以其良好的网络伸缩性以及低成本优势逐步占据了局域网技术统治地位。

在一些小型网络尤其是分布比较分散的网络中,不同局域网之间的互连互通的需求被提出。

通过传统的路由器进行局域网互联的方式由于其高成本以及配置复杂等缺点,难以满足以太局域网互联的需要,采用透明网桥可以很简单的实现不同局域网之间的互联。

华为USG透明模式部署说明

华为透明模式部署说明1、文档上传说明自己遇到的问题,其实很简单,本不值得一写。

但是也许会有和我一样的初入网络的小白也会遇到,所以就把重点标注出来。

2、设备版本3、需求透明模式部署4、配置步骤1。

在USG上完成以下基本配置。

#配置GigabitEthernet 0/0/1工作在交换模式。

<USG_A> system—view[USG_A]interface GigabitEthernet 0/0/1[USG_A-GigabitEthernet0/0/1] portswitch[USG_A-GigabitEthernet0/0/1]quit#配置GigabitEthernet 0/0/1加入Trust区域。

[USG_A] firewall zone trust[USG_A-zone—trust] add interface GigabitEthernet 0/0/1[USG_A—zone-trust] quit配置GigabitEthernet 0/0/2工作在交换模式。

[USG_A] interface GigabitEthernet 0/0/2[USG_A-GigabitEthernet0/0/2]portswitch[USG_A-GigabitEthernet0/0/2]quit配置GigabitEthernet 0/0/2加入Untrust区域。

[USG_A] firewall zone untrust[USG_A—zone-untrust] add interface GigabitEthernet 0/0/2[USG_A-zone—untrust]quit2.配置USG的管理IP地址。

[USG_A]interface vlianif 1[USG_A-GigabitEthernet0/0/1] ip address 192.168.0.2 24[USG_A-GigabitEthernet0/0/1]quit[USG_A]firewall zone untrust[USG_A—zone-untrust]add interface vlanif 1(上面这条很重要,不配置的话,是不能管理设备的!!!)3。

华为二层交换机基本配置命令有哪些

华为二层交换机基本配置命令有哪些华为二层交换机基本配置命令1、进入特权模式switch>(用户模式)进入特权模式enableswitch>enable按回车键Enterswitch#(特权模式)2、进入全局配置模式进入全局配置模式configureterminalswitch#configureterminal按回车键EnterSwitch(config)#(全局配置模式)3、交换机命名交换机命名hostnameCY3C_HTLZYQ_P6ZHSA(以CY3C_HTLZYQ_P6ZHSA为例)Switch(config)#hostnameCY3C_HTLZYQ_P6ZHSA按回车键Enter CY3C_HTLZYQ_P6ZHSA(config)#4、创建Vlan创建VlanCY3C_HTLZYQ_P6ZHSA(config)#Vlan+n(n代表Vlan编号正常范围2—1000)按回车键EnterCY3C_HTLZYQ_P6ZHSA(config-vlan)#name+名字(给Vlan创建个名字)5、创建管理Vlan和管理IP地址创建管理Vlan和管理IP地址CY3C_HTLZYQ_P6ZHSA(config)#Vlan+nCY3C_HTLZYQ_P6ZHSA(config-vlan)#name+名字(根据自己想要的结果命名)按exit退出CY3C_HTLZYQ_P6ZHSA(config)#interfaceVlan+n(n代表Vlan编号正常范围2—1000)按回车键EnterCY3C_HTLZYQ_P6ZHSA(config-if)#ipaddress+管理ip地址+子网掩码按回车键EnterCY3C_HTLZYQ_P6ZHSA(config-if)#noshutdown(开启Vlan)6、设定此交换端口为trunk口设定此交换端口为trunk口CY3C_HTLZYQ_P6ZHSA(config)#interface+端口(比如F0/1)按回车键EnterCY3C_HTLZYQ_P6ZHSA(config-if)#switchportmodetrunk(设定此交换端口为trunk即中继端口)按回车键EnterCY3C_HTLZYQ_P6ZHSA(config-if)#noshutdown7、把端口划分到Vlan内把端口划分到Vlan内CY3C_HTLZYQ_P6ZHSA(config)#interface+端口【(比如F0/5)(把单个端口划分到Vlan内)】CY3C_HTLZYQ_P6ZHSA(config-if)#switchportmodeaccess(设定f0/1端口的接入类型为接入端口即accessports.)CY3C_HTLZYQ_P6ZHSA(config-if)#switchportaccessvlan+n((把此端口即接入端口划分到vlann中,n为vlan号)按回车键EnterCY3C_HTLZYQ_P6ZHSA(config-if-range)#noshutdown或者CY3C_HTLZYQ_P6ZHSA(config)#interfacerange+端口【(比如FO/5-10)把多个端口同时划分到一个Vlan内】CY3C_HTLZYQ_P6ZHSA(config-if-range)#switchportmodeaccessCY3C_HTLZYQ_P6ZHSA(config-if-range)#switchportaccessVlan+n(n代表Vlan编号正常范围2—1000)按回车键EnterCY3C_HTLZYQ_P6ZHSA(config-if-range)#noshutdown8、配置交换机远程密码配置交换机远程密码CY3C_HTLZYQ_P6ZHSA(config)#linevty05CY3C_HTLZYQ_P6ZHSA(config-line)#passwordcisco(配置用户密码:cisco)CY3C_HTLZYQ_P6ZHSA(config-line)#loginCY3C_HTLZYQ_P6ZHSA#write(进行配置保存,避免交换机断电后配置消失)9、一些查看交换机的简单命令一些查看交换机的简单命令(1):showrun查看交换机配置信息(2):showVlan查看Vlan详细信息(3):showipinterfacebrief查看接口信息(4):showcdpnerghbors显示直连的相邻cisco设备及其详细信息(5):showcdpneighborsdetail显示ip地址和IOS版本和类型,并且包括showcdpneighbor命令的所有信息。

华为交换机 01-05 QinQ配置

5 QinQ配置关于本章介绍QinQ的基本知识、配置方法和配置实例。

说明S2700SI和S2710SI不支持QinQ。

5.1 QinQ概述QinQ技术是一项扩展VLAN空间的技术,通过在802.1Q标签报文的基础上再增加一层802.1Q的标签头来达到扩展VLAN空间的功能,可以使私网VLAN透传公网。

5.2 设备支持的QinQ特性QinQ因为其自身简单灵活的特点,在各解决方案中扮演着重要的角色。

5.3 配置基本QinQ配置基本QinQ功能后,对于从接口进来的报文,加上一层公网Tag,实现用户报文在公网内转发。

5.4 配置灵活QinQ配置二层灵活QinQ接口后,对于从接口进来的带有私网Tag的用户报文,统一加上公网的Tag,实现用户报文在公网内转发。

5.5 配置外层VLAN Tag的TPID值为了实现不同厂商的设备互通,需要配置外层VLAN Tag的TPID值。

5.6 配置VLANIF接口支持QinQ Stacking功能当用户需要从本端设备远程登录到远端设备上进行远端管理时,可在远端设备上的管理VLAN对应的VLANIF接口上部署QinQ Stacking功能实现。

5.7 配置举例配置举例结合组网需求、配置思路来了解实际网络中QinQ的应用场景,并提供配置文件。

5.1 QinQ概述QinQ技术是一项扩展VLAN空间的技术,通过在802.1Q标签报文的基础上再增加一层802.1Q的标签头来达到扩展VLAN空间的功能,可以使私网VLAN透传公网。

在基于传统的802.1Q协议的局域网互联模式中,当两个用户网络需要通过ISP互相访问时,ISP必须为每个接入用户的不同VLAN分配不同的VLAN ID,如图5-1所示。

假设用户的网络1和网络2位于两个不同地点,并分别通过ISP的PE1、PE2接入骨干网。

如果用户需要将网络1的VLAN100~VLAN200和网络2的VLAN100~VLAN200互联起来,那么必须将CE1、PE1、P和PE2、CE2的相连接口都配置为Trunk属性,并允许VLAN100~VLAN200通过。

华为AR系列路由器 01-05 IPSec配置

5 IPSec配置关于本章5.1 IPSec简介5.2 IPSec原理描述5.3 IPSec应用场景5.4 IPSec配置任务概览5.5 IPSec配置注意事项5.6 IPSec缺省配置5.7 配置采用ACL方式建立IPSec隧道5.8 配置采用虚拟隧道接口方式建立IPSec隧道5.9 配置采用Efficient VPN策略建立IPSec隧道5.10 配置IKE5.11 维护IPSec5.12 IPSec配置举例5.13 IPSec常见配置错误5.1 IPSec简介起源随着Internet的发展,越来越多的企业直接通过Internet进行互联,但由于IP协议未考虑安全性,而且Internet上有大量的不可靠用户和网络设备,所以用户业务数据要穿越这些未知网络,根本无法保证数据的安全性,数据易被伪造、篡改或窃取。

因此,迫切需要一种兼容IP协议的通用的网络安全方案。

为了解决上述问题,IPSec(Internet Protocol Security)应运而生。

IPSec是对IP的安全性补充,其工作在IP层,为IP网络通信提供透明的安全服务。

定义IPSec是IETF(Internet Engineering Task Force)制定的一组开放的网络安全协议。

它并不是一个单独的协议,而是一系列为IP网络提供安全性的协议和服务的集合,包括认证头AH(Authentication Header)和封装安全载荷ESP(Encapsulating SecurityPayload)两个安全协议、密钥交换和用于验证及加密的一些算法等。

通过这些协议,在两个设备之间建立一条IPSec隧道。

数据通过IPSec隧道进行转发,实现保护数据的安全性。

受益IPSec通过加密与验证等方式,从以下几个方面保障了用户业务数据在Internet中的安全传输:●数据来源验证:接收方验证发送方身份是否合法。

●数据加密:发送方对数据进行加密,以密文的形式在Internet上传送,接收方对接收的加密数据进行解密后处理或直接转发。

防火墙透明模式配置(二层模式)

实验V3防火墙透明模式(二层模式)一、实验目的了解并熟悉H3C Secpath V3防火墙的两种二层模式配置二、场景描述用户在内网有两个网段,在交换机上划分了两个VLAN,在路由器上设置单臂路由,内网用户DHCP获取IP地址,DHCP服务器为MSR路由器。

为了安全,用户现在在内网交换机和路由器之间增加了一个F1000-S防火墙,为了不改变网络架构,用户要求将防火墙配置成二层模式。

三、拓扑图四、配置步骤基本配置1. 基本配置:设备命名,先不将防火墙加入网络,保证内网运行正常2. 将防火墙加入到网络中,进行防火墙的基本配置3. 将防火墙转换成二层模式,保证内网运行正常防火墙的配置:一、基本配置:1、设备命名,防火墙数据放通,接口加入区域systemsys F1000-Sfirewall packet-filter enable //开通防火墙的包过滤功能firewall packet-filter default permit //包过滤的默认规则为permitfirewall zone trust //内网口加入trustadd interface g1/0quitfirewall zone untrust //外网口加入untrustadd interface g2/0quit2、将防火墙转换成二层模式:bridge enable //启用桥接模式bridge 1 enable //建立一个桥组int bridge-template 1 //设置管理地址ip address 192.168.1.100 255.255.255.0quitint g1/0 //将接口加入桥组bridge-set 1quitint g2/0bridge-set 1quitfirewall zone trust //将桥模板加入区域add interface bridge-template 1quitip route 0.0.0.0 0.0.0.0 192.168.1.1 //管理IP的路由3、放通DHCP报文bridge 1 firewall unknown-mac flood //未知MAC洪泛1.1 五、查看和测试:使用dis cu 查看防火墙的配置使用dis ver 查看防火墙的软件版本1、在内网PC机上获取IP地址,能否获取到?2、获取IP地址后,PC能否Ping通网关,能否上公网?3、内网PC机能否管理F1000-S1.2 六、实验思考:1、当需要管理F1000-S防火墙时,我们需要登录bridge-template接口,请考虑这个时候对内网S3100交换机有什么特殊要求?1.3 附:老版本的二层模式配置:firewall mode transparent (配置为透明模式)firewall system-ip 192.168.1.254 255.255.255.0 (这是防火墙的管理IP地址)interface Ethernet2/0(进入WAN口)promiscuous (配置为透明传输)quitinterface Ethernet1/0 (进入LAN口)promiscuous (配置为透明传输)quitfirewall packet-filter default permit (配置防火墙默认规则)firewall unknown-mac flood (未知MAC泛洪)。

透明桥模式

int bridge-template 1 //设置管理地址

ip address 192.168.1.100 255.255.255.0

quit

int g1/0 //将接口加入桥组

#

firewall zone trust

add interface Ethernet0/0

add interface Ethernet0/1

add interface Ethernet0/2

add interface Ethernet0/3

add interface Bridge-template1 //这条很重要

add interface g1/0

quit

firewall zone untrust //外网口加入untrust

add interface g2/0

quit

2、将防火墙转换成二层模式:

bridge enable //启用桥接模式

firewall zone trust //将桥模板加入区域

add interface bridge-template 1

quit

ip route 0.0.0.0 0.0.0.0 管理地址的网关 //如果其他网段设备管理就配置该路由

静心尽力!

The port has been in the set

[H3C-Ethernet0/2]quit

[H3C]firewall zone trust

[H3C-zone-trust]add interface bridge-template 1

The interface has been added to trust security zone.

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

华为怎么配置基于接口的二层协议透明传输组网需求如图所示,CE设备通过PE设备相连,CE网络之间运行STP协议,因此CE的STP协议报文需要穿越PE之间的骨干网络。

PE的每个接口,只有1台CE接入,PE接收到CE的STP协议报文。

此时可以配置基于接口的二层协议透明传输。

本例采用替换来自用户网络的原始二层协议报文的组播MAC地址为指定组播MAC地址的方法,配置骨干网络透明传输CE发送来的STP协议报文。

默认的STP协议报文的目的MAC地址为0180-C200-0000。

配置思路采用如下思路基于接口的二层协议透明传输的基本功能:配置CE的STP功能。

把PE的CE侧接口加入到指定的VLAN中。

配置PE基于接口的二层协议透明传输功能。

配置PE的PSN侧接口允许VLAN100和VLAN200的报文通过。

数据准备为完成此配置例,需准备如下的数据:PE的CE侧接口所属的VLAN ID值。

PE的PSN侧接口允许通过的VLAN范围。

操作步骤使能CE设备和PE设备的生成树计算功能# 配置CE1。

<Quidway> system-view[Quidway] sysname CE1[CE1] stp enable[CE1] interface ethernet 0/0/1[CE1-Ethernet0/0/1] port hybrid pvid vlan 100[CE1-Ethernet0/0/1] port hybrid untagged vlan 100[CE1-Ethernet0/0/1] bpdu enable# 配置CE2。

<Quidway> system-view[Quidway] sysname CE2[CE2] stp enable[CE2] interface ethernet 0/0/1[CE2-Ethernet0/0/1] port hybrid pvid vlan 100[CE2-Ethernet0/0/1] port hybrid untagged vlan 100[CE2-Ethernet0/0/1] bpdu enable# 配置CE3。

<Quidway> system-view[Quidway] sysname CE3[CE3] stp enable[CE3] interface ethernet 0/0/1[CE3-Ethernet0/0/1] port hybrid pvid vlan 200[CE3-Ethernet0/0/1] port hybrid untagged vlan 200[CE3-Ethernet0/0/1] bpdu enable# 配置CE4。

<Quidway> system-view[Quidway] sysname CE4[CE4] stp enable[CE4] interface ethernet 0/0/1[CE4-Ethernet0/0/1] port hybrid pvid vlan 200[CE4-Ethernet0/0/1] port hybrid untagged vlan 200[CE4-Ethernet0/0/1] bpdu enable# 配置PE1。

<Quidway> system-view[Quidway] sysname PE1[PE1] # 配置PE2。

<Quidway> system-view[Quidway] sysname PE2[PE2]将PE1和PE2的接口Eth0/0/1加入到VLAN100中,将PE1和PE2的接口Eth0/0/2加入到VLAN200中,PE设备使能二层协议透明传输功能# 配置PE1。

[PE1] vlan 100[PE1-vlan100] quit[PE1] interface Ethernet 0/0/1[PE1-Ethernet0/0/1] port hybrid pvid vlan 100[PE1-Ethernet0/0/1] port hybrid untagged vlan 100[PE1-Ethernet0/0/1] l2protocol-tunnel stp enable[PE1-Ethernet0/0/1] bpdu enable[PE1-Ethernet0/0/1] quit[PE1] vlan 200[PE1-vlan200] quit[PE1] interface Ethernet 0/0/2[PE1-Ethernet0/0/2] port hybrid pvid vlan 200[PE1-Ethernet0/0/2] port hybrid untagged vlan 200[PE1-Ethernet0/0/2] l2protocol-tunnel stp enable[PE1-Ethernet0/0/2] bpdu enable[PE1-Ethernet0/0/2] quit# 配置PE2。

[PE2] vlan 100[PE2-vlan100] quit[PE2] interface Ethernet 0/0/1[PE2-Ethernet0/0/1] port hybrid pvid vlan 100[PE2-Ethernet0/0/1] port hybrid untagged vlan 100[PE2-Ethernet0/0/1] l2protocol-tunnel stp enable[PE2-Ethernet0/0/1] bpdu enable[PE2-Ethernet0/0/1] quit[PE2] vlan 200[PE2-vlan200] quit[PE2] interface Ethernet 0/0/2[PE2-Ethernet0/0/2] port hybrid pvid vlan 200[PE2-Ethernet0/0/2] port hybrid untagged vlan 200[PE2-Ethernet0/0/2] l2protocol-tunnel stp enable[PE2-Ethernet0/0/2] bpdu enable[PE2-Ethernet0/0/2] quit配置PE替换接收到CE的STP协议报文的MAC地址# 配置PE1[PE1] l2protocol-tunnel stp group-mac 0100-5e00-0011# 配置PE2[PE2] l2protocol-tunnel stp group-mac 0100-5e00-0011配置PE的PSN侧接口Eth0/0/3允许VLAN100和VLAN200的报文通过# 配置PE1。

[PE1] interface Ethernet 0/0/3[PE1-Ethernet0/0/3] port hybrid tagged vlan 100 200[PE1-Ethernet0/0/3] quit# 配置PE2。

[PE2] interface Ethernet 0/0/3[PE2-Ethernet0/0/3] port hybrid tagged vlan 100 200[PE2-Ethernet0/0/3] quit检查配置结果配置完成后,在PE上使用display l2protocol-tunnel group-mac命令可以查看透明传输的二层协议名称、协议类型、协议报文的组播目的MAC地址、Group MAC地址以及报文的优先级。

以PE1的显示为例。

<pE1> display l2protocol-tunnel group-mac stpProtocol EncapeType ProtocolType Protocol-MAC Group-MAC Pri----------------------------------------------------------------------------- stp llc dsap 0x42 0180-c200-0000 0100-5e00-0011 0ssap 0x42 配置完成后,在CE1和CE2设备上执行display stp命令可以检查MSTP的根。

CE1和CE2之间完成了生成树计算功能。

CE1上的Eth0/0/1为根(Root)端口,CE2上的Eth0/0/1为指定(Designated)端口。

<CE1> display stp-------[CIST Global Info] [Mode MSTP] -------CIST Bridge :32768.00e0-fc9f-3257Bridge Times :Hello 2s MaxAge 20s FwDly 15s MaxHop 20CIST Root/ERPC :32768.00e0-fc9a-4315 / 199999CIST RegRoot/IRPC :32768.00e0-fc9f-3257 / 0CIST RootPortId :128.82BPDU-Protection :disabledTC or TCN received :6TC count per hello :6STP Converge Mode :NormalTime since last TC received :0 days 2h:24m:36s----[Port1(Ethernet0/0/1)] [FORWARDING] ---- Port Protocol :enabled Port Role :Root Port Port Priority :128 Port Cost(Dot1T ) :Config=auto / Active=200000000 Desg. Bridge/Port :32768.00e0-fc9a-4315 / 128.82 Port Edged :Config=disabled / Active=disabled Point-to-point :Config=auto / Active=true Transit Limit :147 packets/hello-time Protection Type :None Port Stp Mode :MSTP Port Protocol Type :Config=auto / Active= dot1s BPDU Encapsulation :Config=stp / Active=stp PortTimes :Hello 2s MaxAge 20s FwDly 15s RemHop 20 TC or TCN send :0TC or TCN received :0 BPDU Sent :6 TCN: 0, Config: 0, RST: 0, MST: 6 BPDU Received :4351 TCN: 0, Config: 0, RST: 0, MST: 4351<CE2> display stp-------[CIST Global Info] [Mode MSTP] -------CIST Bridge :32768.00e0-fc9a-4315Bridge Times :Hello 2s MaxAge 20s FwDly 15s MaxHop 20CIST Root/ERPC :32768.00e0-fc9a-4315 / 0CIST RegRoot/IRPC :32768.00e0-fc9a-4315 / 0CIST RootPortId :0.0BPDU-Protection :disabledTC or TCN received :3TC count per hello :3STP Converge Mode :NormalTime since last TC received :0 days 2h:26m:42s----[Port1(Ethernet0/0/1)] [FORWARDING] ---- Port Protocol :enabled Port Role :Designated Port Port Priority :128 Port Cost(Dot1T ) :Config=auto / Active=200000000 Desg. Bridge/Port :32768.00e0-fc9a-4315 / 128.82 Port Edged :Config=disabled / Active=disabled Point-to-point :Config=auto / Active=true Transit Limit :147 packets/hello-time Protection Type :None Port Stp Mode :MSTP Port Protocol Type :Config=auto / Active= dot1s BPDU Encapsulation :Config=stp / Active=stp PortTimes :Hello 2s MaxAge 20s FwDly 15s RemHop 20 TC or TCN send :0 TC or TCN received :0 BPDU Sent :4534 TCN: 0, Config: 0, RST: 0, MST: 4534 BPDU Received :6 TCN: 0, Config: 0, RST: 0, MST: 6在CE3和CE4设备上执行display stp 命令可以检查MSTP的根。