一种改进的计算机取证领域的分流过程模型

一种新的取证计算模型的研究与实现

大的危害性,决定了计算机取证的难度,这是因为传统防范

技 术如防火墙 、 漏洞扫描 、 入侵检测采用被动防御策略。因此 ,

人们提 出反 击、诱骗 、追 踪和取证等主动 防御技术 ,希望 对

方式存储 的二进制代码,因此 电子证据容易被改变 , 且不是肉

眼直接可见的。传统证 据的获取方 法,如继 笔迹 鉴定、人体 测量和指纹 鉴定法 、足迹鉴 定、牙痕 鉴定、声纹 鉴定 、唇纹

鉴定 、虹模 鉴定、基于 D A的遗传基 因鉴定等不能用于 电 N 子

证据 的获取。电子证据的获取从传统的计算机取证( o ue C mp t r

文件片断 等。一 是有些数 据是非结 构化的,如 物理 磁盘 和文 件片断,只能看作是二进制流; 二是在整个攻击链路上取证时,

数 据集 中存 在时钟不同步和 事件不一致 ,使 得基于时 间的分 析 和基于事件 的分析 失效 ;三是取证可能会对原始 数据造成

网络取证、网络诱骗 、网络 追踪 、数据挖 掘 、计算 模型 、人 工智能 ( 机器学 习)自然语言处理 ( 解 )多媒体理解 ( 、 理 、 处理 ) 等科学领域 ,而且涉及到法 律科学 、统计 学 、心理学 等相关

( )电子 伪装 ,除对 目标 的 “ 3 隐真 ”外,可模拟 目标 的 可探测和被 攻击的特征 ,仿制假 目标 以 “ 示假 ” ,这些伪装 保 存战斗实力 ,同时消耗了敌 方的战斗资源,如 9 年海湾战争 1 伊 拉克成功实施 的 目标伪 装。诱骗资源 ( e o evc s d c ysr ie )用

一

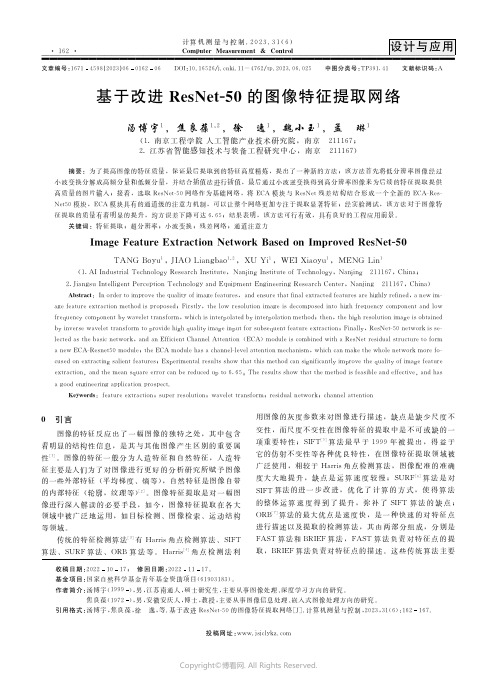

基于改进ResNet-50的图像特征提取网络

利用一些数学原理&比如梯度特征*局部灰度值等&通过 处的高频部分产生平滑效应&使得大量的高频信息产生丢

这 些 参 数 能 够 将 物 体 本 身 的 特 征 信 息 表 达 出 来 % ')( 但 是 & 失的现象&这 是 图 像 重 建 领 域 存 在 的 一 个 难 题& 这 将 直 接

传统的特征检测算法在面对弱纹理图像或者是亮度较暗的 导致最终重建图像的模糊不清%而基于小波变换SX3B!1HP

Copyright©博看网. All Rights Reserved.

第&期

汤博宇&等)基于改进 ]KG9K6V*#的图像特征提取网络

#!%&$ #

""""""""""""""""""""""""""""""""""""""""""""""""""""

传 统 的 特 征 检 测 算 法 有 '$( ADOO4G角 点 检 测 算 法 *>/_8 算 法 *>=]_ 算 法 *.]? 算 法 等 %ADOO4G',(角 点 检 测 法 利

用图像的灰度参数来对图像进行描述&缺点是缺少尺度不 变性&而尺度不变性在图像特征的提取中是不可或缺的一 项 重 要 特 性 $>/_8'*(算 法 最 早 于 %((( 年 被 提 出 & 得 益 于 它的仿射不变性等各种优良特性&在图像特征提取领域被 广泛 使用 &相较 于 ADOO4G角点 检 测 算 法 &图 像 配 准 的 准 确 度 大 大 地 提 升 & 缺 点 是 运 算 速 度 较 慢 $>=]_'&(算 法 是 对 >/_8 算 法的 进一 步 改 进& 优 化 了 计 算 的 方 式& 使 得 算 法 的整 体 运 算 速 度 得 到 了 提 升& 弥 补 了 >/_8 算 法 的 缺 点$ .]?''(算 法 的 最 大 优 点 是 速 度 快 & 是 一 种 快 速 的 对 特 征 点 进行描述以及提取的检测算法&其由两部分组成&分别是 _:>8 算 法和 ?]/f_算 法 &_:>8 算 法 负 责 对 特 征 点 的 提 取&?]/f_算法 负 责对 特征 点 的 描 述% 这 些 传 统 算 法 主 要

计算机取证关键技术研究

取 实 时 电子 数 据

F rniS正 逐 渐 成 为 人 们 研 究 与 关 注 的热 点 之 一 。 oe s ) C

1 计 算 机 取 证 技 术

11 计 算机 取 证 的 技 术 .

SN A S的一 篇 综 述 文 章 给 出 如 下 定 义 _ 计 算 机 取 l l :

目前 我 国 计 算 机 取 证 领 域 面 临 的 问 题 有 : ( ) 何 将 计 算 机 证 据 依 照 科 学 、 范 的 程 序 进 1如 规

于 网络 数 据 流 和 运 行 中 的 计 算 机 系统 中 . 计 算 机 系 对

Tas em) 年会 上被称 为当时 的主要 议题 作 为计算机 领

域 和 法 学 领 域 的一 门 交 叉 科 学 . 汁算 机 取 证 ( o u e C mp tr

统 或网 络现 场进 行监 视获 取证 据 . 与入侵 检 测 、 蜜罐 技术 和陷 阱网络相结 合 .动 态分析 入侵者 的企 图 . 获

态 取证 和动态取 证 态取证 是指证据 存储在 未运行 静

的 计 算 机 系 统 中 或 独 立 的 磁 盘 等 存 储 介 质 上 静 态 取 证 主 要 是 事 后 取 证 . 已 遭 受 入 侵 的 情 况 下 . 用 各 在 运

种 技 术 手 段 对 被 入 侵 计 算 机 系 统 进 行 分 析 . 取 攻 击 获

、 \

\

\ 、

、

—

研 究 与 开 发

— — — — — — — — — — — — — — — — — — — — — — — — — — — — — — — — — — — — — — — — — — — — — — — — — — — — — — — — — — — — — — — — — — — — — — — — — — — — — 一

大数据时代计算机取证技术的新发展

大数据时代计算机取证技术的新发展刘三满;刘荷花【摘要】The article points out that the big data has become the operating basis resource of the whole society which are changing the people's production, life and the way of thinking. It analyzes six main methods and techniques of computer forensics in big data's time: data collision, data mining, data, network analysis, hot spot analysis. This paper points out that there will be more and more network and information security incidents and crimes involving information network in the future. Computer forensics will face many new technologies and problems, which will promote the constant development and application for computer forensics in theory, technology, tools and standards.%文章指出大数据已经成为整个社会运行的基础资源, 正改变着人们的生产、生活甚至思维方式;分析了大数据时代计算机取证的6种主要方法和技术;提出未来网络与信息安全事件及涉信息网络违法犯罪行为会越来越多, 计算机取证将面临许多新技术和新问题, 这将促进计算机取证在理论、技术、工具和标准规范上不断发展和应用.【期刊名称】《山西电子技术》【年(卷),期】2019(000)002【总页数】4页(P69-72)【关键词】大数据;计算机取证;数据碰撞;数据挖掘【作者】刘三满;刘荷花【作者单位】山西警察学院,山西太原 030401;太原学院,山西太原 030032【正文语种】中文【中图分类】TP392技术改变世界。

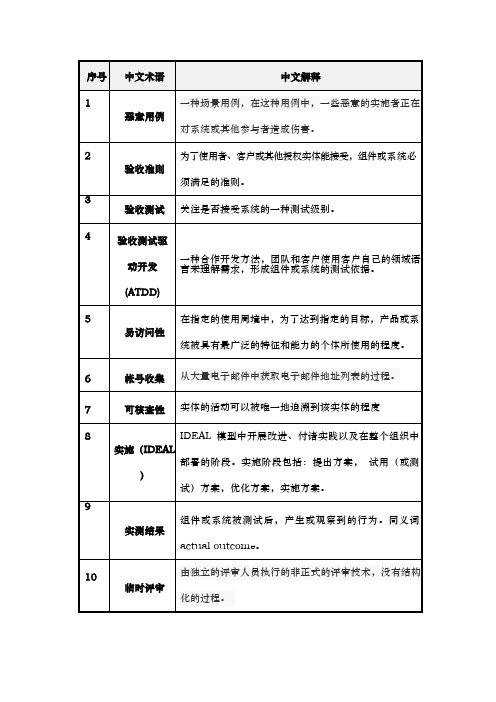

ISTQB术语梳理(基础级)

代码覆盖

代码的覆盖率。

77

相互依赖行为

在情绪或心理上过度地依赖他人,特别是在试图改变他人目前(不好的)行为的同时又继续支持其行为。例如,在软件测试时,一边抱怨太晚交付测试,一边享受采用“英雄主义”方式加班工作来弥补交付延迟,造成进一步的延迟。

78

组合测试

一种黑盒测试设计技术,其设计的测试用例用来执行特定的多参数的值的组合。

行为驱动开发(BDD)

一种合作开发方法,团队关注组件或系统预期的行为,形成测试依据。

40

基准测试

(1)为进行度量和比较而制定的一套标准;(2)用于组件或系统相互之间进行比较或与(1)中提到的标准进行比较而进行的测试。

41

Beta测试

由开发组织之外的人员在开发以外场所进行的模拟或实际操作的一种验收测试。

19

异常

与基于需求规格、设计文档、用户文档、标准或用户期望和经验所得出的预期之间出现的任何偏差情况,都可称为异常。异常可在但不限于在下面的过程中被识别:评审、测试分析、编译、软件产品或应用文档的使用等情形。

20

反恶意软件

用来检测和抑制恶意软件的软件。

21

反面模式

初始认为有益和常使用的重复动作、过程、结构或可重用解决方案,但在实践中是非有效的、或事与愿违的。

100

持续集成

一种自动化的软件软件开发过程,当变更提交时立刻合并、集成和测试。

101

连续式表示

一种能力成熟度模型结构,该模型中定义的能力级别能为特定过程领域的过程改进提供参考

102

持续测试

一种包括尽早测试、经常测试、到处测试和自动

获得基于业务风险反馈的流程的方法,伴随尽可能快软件候选版本发布。

电子取证中的热点难点问题

这些都标志着计算机取证作为一个研究领域的诞生.

Institute of Software,Chinese Academy of Sciences

发 展

奠基时期 初步发展时期 理论完善时期

从总体上看,2000年之前的计算机取证研究主要 侧重于取证工具的研究,2000年以后,开始了对计算 机取证基础理论的研究。

研究数字取证的强国

美国:最早开展研究,有很多科研机构、大学和司法部门在积极

从事这方面的研究 英国:比较早开展取证研究,特别是在和恐怖分子的斗争中很有 经验 澳大利亚:近年来的研究很有成效,2008年年初开始组织eforensics国际会议 韩国:早在1995年,韩国警方就组建了“黑客”侦查队,并积极 开展工作,此后分别于1997年和1999年建立了计算机犯罪侦查队 和网络犯罪侦查队,并于2000年成立了网络恐怖监控中心,由此 韩国成为了“网络侦查强国”。 各国纷纷派人前去学习或请韩国 人协助取证

Institute of Software,Chinese Academy of Sciences

提纲

概况

研究领域 热点难点问题

22

Institute of Software,Chinese Academy of Sciences

电子取证的研究领域

计算机软硬件技术 网络通信技术 相关领域专业知识 法律法规 管理制度 标准规范 人才教育 。。。。。。

Institute of Software,Chinese Academy of Sciences

理论完善时期

时间:九十年代末期至现在 计算机取证的概念及过程模型被充分研讨 较为典型的五类模型:

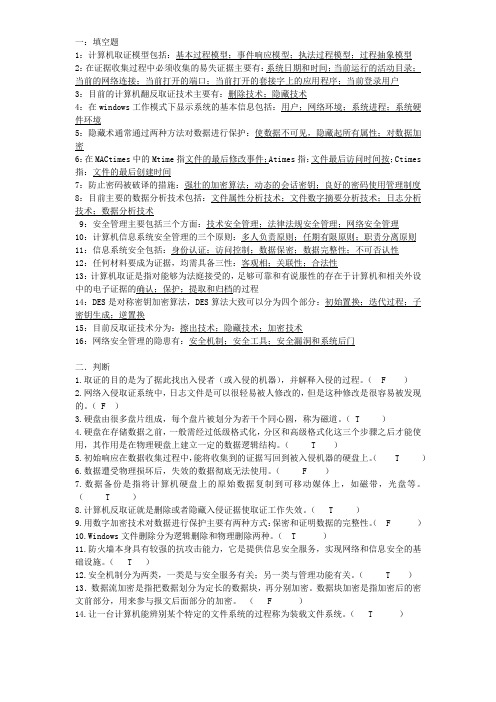

计算机取证 填空题 判断题

一:填空题1:计算机取证模型包括:基本过程模型;事件响应模型;执法过程模型;过程抽象模型2:在证据收集过程中必须收集的易失证据主要有:系统日期和时间;当前运行的活动目录;当前的网络连接;当前打开的端口;当前打开的套接字上的应用程序;当前登录用户3:目前的计算机翻反取证技术主要有:删除技术;隐藏技术4:在windows工作模式下显示系统的基本信息包括:用户;网络环境;系统进程;系统硬件环境5:隐藏术通常通过两种方法对数据进行保护:使数据不可见,隐藏起所有属性;对数据加密6:在MACtimes中的Mtime指文件的最后修改事件;Atimes指:文件最后访问时间按;Ctimes 指:文件的最后创建时间7:防止密码被破译的措施:强壮的加密算法;动态的会话密钥;良好的密码使用管理制度8:目前主要的数据分析技术包括:文件属性分析技术;文件数字摘要分析技术;日志分析技术;数据分析技术9:安全管理主要包括三个方面:技术安全管理;法律法规安全管理;网络安全管理10:计算机信息系统安全管理的三个原则:多人负责原则;任期有限原则;职责分离原则11:信息系统安全包括:身份认证;访问控制;数据保密;数据完整性;不可否认性12:任何材料要成为证据,均需具备三性:客观相;关联性;合法性13:计算机取证是指对能够为法庭接受的,足够可靠和有说服性的存在于计算机和相关外设中的电子证据的确认;保护;提取和归档的过程14:DES是对称密钥加密算法,DES算法大致可以分为四个部分:初始置换;迭代过程;子密钥生成;逆置换15:目前反取证技术分为:擦出技术;隐藏技术;加密技术16:网络安全管理的隐患有:安全机制;安全工具;安全漏洞和系统后门二.判断1.取证的目的是为了据此找出入侵者(或入侵的机器),并解释入侵的过程。

( F )2.网络入侵取证系统中,日志文件是可以很轻易被人修改的,但是这种修改是很容易被发现的。

( F )3.硬盘由很多盘片组成,每个盘片被划分为若干个同心圆,称为磁道。

探索ChatGPT模型的领域知识抽取与迁移学习方法

探索ChatGPT模型的领域知识抽取与迁移学习方法ChatGPT 模型是 OpenAI 最近推出的一种语言处理模型,其基于大规模的无监督学习数据进行预训练,并能通过微调实现各种任务上的性能提升。

本文旨在探索ChatGPT 模型的领域知识抽取与迁移学习方法,以期深入了解模型的能力和应用潜力。

首先,我们将介绍 ChatGPT 模型的基本原理和训练方法。

ChatGPT 是一个生成式模型,它通过自回归的方式逐词生成文本。

在训练阶段,该模型使用了大量的对话数据进行预训练,这些对话数据包括来自互联网的多源文本、聊天记录以及人工产生的对话。

ChatGPT 模型的训练过程中使用了自回归的目标函数,即最大化给定前文条件下生成下一个词的概率。

通过这种方式,模型能够学习到对各种话题的理解和生成能力。

ChatGPT 模型在生成文本方面表现出色,但其领域知识抽取的能力还有待提高。

为了克服这一限制,我们可以使用迁移学习技术。

迁移学习可以将模型在一个任务上学习的知识迁移到另一个任务上,以提升后者的性能。

在领域知识抽取任务中,我们可以通过在 ChatGPT 上进行微调,将其应用于特定领域的知识抽取。

首先,为了进行迁移学习,我们需要准备带有领域特定标注的数据集。

这些标注可以是实体名称、关系或属性等。

然后,我们可以使用 ChatGPT 模型的生成能力,在标注的数据集上生成模拟对话,并以标注数据为目标训练模型。

通过这种方式,ChatGPT 模型可以学习到从对话中抽取出领域知识的能力。

在微调过程中,我们可以使用不同的注意力机制,如自注意力机制(self-attention)和注意力蒸馏(attention distillation)技术,来提升模型对于生成特定领域知识的准确性和一致性。

此外,我们还可以借助先验知识来引导模型的生成过程。

例如,在微调过程中,我们可以将一些领域特定的约束引入模型中,以确保生成的文本遵循特定的领域知识。

这可以通过引入一些条件或规则来实现,以限制模型输出的范围和内容。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

为 或者预见有 预谋 的 段 和严格 的程 序 , 否则将很难 保证数字证 据的 客观 性 、 完整性 取 证定义为 : 了促进对犯 罪过程 的再 构 , 破坏性 的未 授权 行为 , 通过使 用科学的 、 被证实 的方 法 , 对源于 和合法性 。 收集 、 确认 、 识别 、 分析 、 解释 、 汁算 机取 征学 ( o ue F rni ) 是研究如何 更好地 数 字资源 的数 字证据进行 保存 、 C mp t oes s就 r c 归档和 陈述等活动过程 。 获取与分析数 字证据 的一门学科 , 它是 法学 、 刑事侦查 学和计

( ol eo te ta c ne C lg f Mahmai lSi c,Nai g Nom lU i ri,Najn , ins 1 0 6 hn ) e c e nl r a nv sy n e t ni Ja gu 2 0 4 ,C ia g

Ab t a t W i t e sr c : t h wi e p i ai n f o u e , c mp t r r e a e h d a pl to o c mp t r o u e c i s r be o i g c m c m n m o e n mo e ommo . Th r f r a e r a d r c n e e o e n w

・

3 ・ 0

Co utr Er mp e a No. 01 1 2 0 1

一

种改进的计算机取证领域的分流过程模型

张 媛 ,周 婷 ,赵 志军

( 南京 师范 大学数 学科 学学 院 ,江 苏 南京 204) 106

摘 要 :随着计算机 的广泛应 用 , 计算机犯 罪越来越 多, 由此产生 了一 门新的 学科— —计算机取证 学。文章在计 算机取

关键词 :计算机取 证 ;过程模 型;计算机犯罪 ;数字证据

An I mpr ve Co pu e r nsc Fi l i ge Pr c s M o l o d m t r Fo e i s e d Tra o e s de Z NG Y a ,Z OU Tn HA u n H ig,Z HAO Z iu h- n j

算机科学 的交叉学科。美国十分重视 汁算机取证学 的研 究 , 至

12 取 证 模 型 的 研 究 现 状 _

少有 7 %的法律部 门拥 有 自己的计算机取证实验室 。近 年来 , 0 殊证 据类 型的研 究 , 出了一些法律观 点并开发 出了一些应用 提

u e i c u l i i l e i e c n e t t n c n e i n l n s a s u t b e o h d t ci n f v ro s o u e rme . s d n a t a d g t v d n e i v si i o v n e t a d i lo s i l f r t e ee to o a i u c mp t r c i s a ga o y a K e r : c mp t r o e s c ; p o e s y wo ds o u e f r n i s r c s mo e ; c mp t r c i d l o u e rme; d g t l e i e c i ia v d n e

0 引 言

取、 保存 、 分析和出示 , 实质上是一个详细扫描计算机系统 以 它

” 4认为 : 计算机取证不过是简单 随着 汁算机应 用的普及 , 计算机犯 罪及 其他 犯罪的很 多证 及 重建入侵 事件 的过程 。 文献 [】 地将 计算机 调查和分析技术应用于对潜在 的 、 有法律效力的证 据都以数 字形 式出现 , 这些证据往往要 通过 计算机或 网络进行

po oe C F P (n I rv d F T M) rp ssI F T M a mpo e C F P .Co ae t F P mprd wi CF T M,ti h hs mo e i moe itgae n p cf ,a d i cn b dl s r nertd ad seic n t a e i

sbet cmp tr oesc a e re .O h ai fC F P ( mp t oesc il T i e rcs d 1 hsp pr ujc o ue rn i h s meg d n te b s o F T M Co ue F rn i Fed r g Poes Mo e) i a e - f s s r s a ,t

F WS Dii oe s a c 存储 和传输 , 字证 据( gt vdn e 由此产 生。 由于数字 据 的 确 定 和 获 取 上 。 本 文 采 用 D R ( gtlF rnis 数 Di a E ie c ) il ee c of ec, r r 数字取 证研究会 议) 定义 的方式 , 数字 将 征据 的特殊性 , 其获取 、 存储 、 传输 和分析都需要特殊的技术手 R sa h C ne ne

证领域 的分流过程模型 C F P f o ue oes sFe r g rcs Mo e) F T M C mp trF rn i il Ti ePo es c d a d1  ̄基础上 , 出了一种 改进 的计 算机 提

取 证 领 域 的 分 流 过 程 模 型 IF T M ( mpo e F T M) 与 C F P 模 型 相 比 , C F P a I rv d C F P 。 n F TM 该模 型 更 完整 、 具 体 , 且 可 以 更 并 方便 地 运 用 于 实 际的 数 字取 证调 查 中 , 用 于 多种 计 算机 犯 罪案 件 的侦 破 。 适