华为交换中端产品QACL配置案例集

华为核心侧案例集

案例1:鉴权配置错误导致4G用户附着失败现象描述:U国某局点反映用运营商4G旧终端能够上网,而用新终端(如华为Ascend P1 LTE、E392及其他终端)不能附着到网络,所以需要分析是什么原因导致新终端附着不到网络。

USN 版本:V900R011C01SPC300告警信息:原因分析:USN上的告警时GTPC隧道路径断,查看USN配置,发现37.110.209.209的地址描述是DESC="Gn/S10/S11 control plane",基本可以排除问题是由此告警导致的。

从问题现象来看,可能的原因有:1)终端的问题。

2)USN少配置数据,导致新终端不能接入网络。

3)HSS签约数据问题,可能限制了终端的类型,导致某类终端不能接入4G网络。

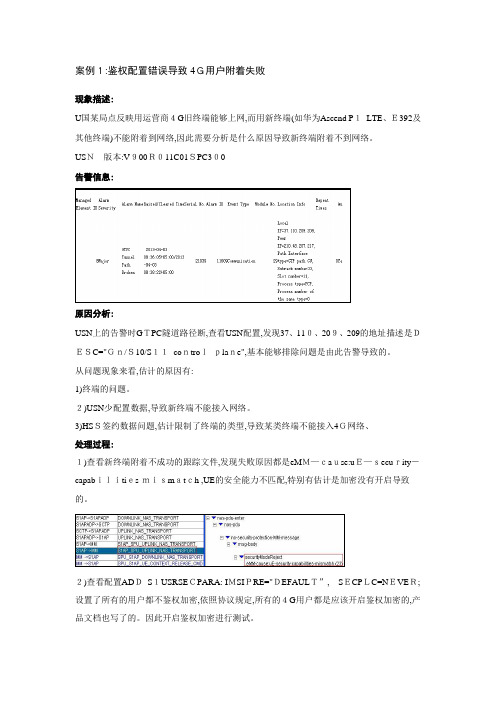

处理过程:1)查看新终端附着不成功的跟踪文件,发现失败原因都是eMM-cause:uE-security-capabilities-mismatch ,UE的安全能力不匹配,很有可能是加密没有开启导致的。

2)查看配置ADD S1USRSECPARA: IMSIPRE="DEFAULT", SECPLC=NEVER;设置了所有的用户都不鉴权加密,按照协议规定,所有的4G用户都是应该开启鉴权加密的,产品文档也写了的。

所以开启鉴权加密进行测试。

3)开启鉴权加密后,测试仍然失败,失败原因值是eMM-cause:message-not-compatible-with-the-protocol-state,当前协议状态下消息不可得。

从后面的消息中又发现了time out的现象,超时原因是等待attach complete消息超时4)查看协议23401,第23步,协议规定MME在收到 Initial Context Response消息和Attach Complete后才会给SGW发送Modify Bearer Request 消息,很显然,问题出现在UE没有及时的给MME发送attach complete消息。

H3C-QACL操作

目录第1章 ACL配置....................................................................................................................... 1-11.1 访问控制列表简介.............................................................................................................. 1-11.1.1 访问控制列表概述 ................................................................................................... 1-11.1.2 以太网交换机支持的访问控制列表.......................................................................... 1-21.2 ACL配置............................................................................................................................ 1-31.2.1 时间段配置 .............................................................................................................. 1-41.2.2 定义和应用流模板 ................................................................................................... 1-51.2.3 定义访问控制列表 ................................................................................................... 1-71.2.4 激活访问控制列表 ................................................................................................... 1-91.3 访问控制列表显示和调试 ................................................................................................. 1-101.4 访问控制列表典型配置案例.............................................................................................. 1-111.4.1 高级访问控制列表配置案例................................................................................... 1-111.4.2 基本访问控制列表配置案例................................................................................... 1-121.4.3 二层访问控制列表配置案例................................................................................... 1-13第2章 QoS配置 ...................................................................................................................... 2-12.1 QoS简介............................................................................................................................ 2-12.2 端口组下的QoS配置简介.................................................................................................. 2-52.2.1 端口组下的QoS配置过程....................................................................................... 2-52.2.2 端口组下的QoS配置举例....................................................................................... 2-72.3 QoS配置............................................................................................................................ 2-82.3.1 服务参数分配规则配置 ............................................................................................ 2-92.3.2 流量监管................................................................................................................ 2-102.3.3 流量整形................................................................................................................ 2-132.3.4 优先级标记配置..................................................................................................... 2-142.3.5 报文重定向配置..................................................................................................... 2-152.3.6 队列调度配置......................................................................................................... 2-172.3.7 拥塞避免配置......................................................................................................... 2-182.3.8 流镜像配置 ............................................................................................................ 2-192.3.9 端口镜像配置......................................................................................................... 2-202.3.10 流量统计配置....................................................................................................... 2-222.3.11 QoS的显示和调试............................................................................................... 2-222.4 QoS配置实例................................................................................................................... 2-242.4.1 流量整形配置实例 ................................................................................................. 2-242.4.2 端口镜像配置实例 ................................................................................................. 2-242.4.3 优先级标记配置实例.............................................................................................. 2-252.4.4 报文重定向配置实例.............................................................................................. 2-272.4.5 队列调度配置实例 ................................................................................................. 2-272.4.6 拥塞避免配置实例 ................................................................................................. 2-292.4.7 流量统计配置实例 ................................................................................................. 2-30第3章配置登录用户的ACL控制 ............................................................................................ 3-13.1 简介.................................................................................................................................... 3-13.2 配置对TELNET用户的ACL控制...................................................................................... 3-13.2.1 定义访问控制列表 ................................................................................................... 3-13.2.2 引用访问控制列表,对TELNET用户进行控制....................................................... 3-23.2.3 配置举例.................................................................................................................. 3-33.3 对通过SNMP访问交换机的用户的ACL控制 ................................................................... 3-33.3.1 定义访问控制列表 ................................................................................................... 3-43.3.2 引用访问控制列表,对通过SNMP访问交换机的用户进行控制 ............................. 3-43.3.3 配置举例.................................................................................................................. 3-5第1章 ACL配置1.1 访问控制列表简介1.1.1 访问控制列表概述为了过滤通过网络设备的数据包,需要配置一系列的匹配规则,以识别需要过滤的对象。

华为数据中心5800交换机01-02 MQC配置

2 MQC配置关于本章通过配置MQC,按照某种规则对流量进行分类,并对同种类型的流量关联某种动作,实现针对不同业务的差分服务。

2.1 MQC简介模块化QoS命令行MQC(Modular QoS Command-Line Interface)是指通过将具有某类共同特征的报文划分为一类,并为同一类报文提供相同的服务,也可以对不同类的报文提供不同的服务。

2.2 配置注意事项介绍MQC的配置注意事项。

2.3 配置MQC介绍MQC详细的配置过程。

2.4 维护MQC使能了流量统计功能后,可以查看MQC配置的统计信息,分析报文的通过和丢弃情况。

2.1 MQC简介模块化QoS命令行MQC(Modular QoS Command-Line Interface)是指通过将具有某类共同特征的报文划分为一类,并为同一类报文提供相同的服务,也可以对不同类的报文提供不同的服务。

随着网络中QoS业务的不断丰富,在网络规划时若要实现对不同流量(如不同业务或不同用户)的差分服务,会使部署比较复杂。

MQC的出现,使用户能对网络中的流量进行精细化处理,用户可以更加便捷的针对自己的需求对网络中的流量提供不同的服务,完善了网络的服务能力。

MQC三要素MQC包含三个要素:流分类(traffic classifier)、流行为(traffic behavior)和流策略(traffic policy)。

l流分类流分类用来定义一组流量匹配规则,以对报文进行分类。

流分类规则如表2-1所示:表2-1流分类的分类规则流分类中各规则之间的关系分为:and或or,缺省情况下的关系为or。

–and:当流分类中包含ACL规则时,报文必须匹配其中一条ACL规则以及所有非ACL规则才属于该类;当流分类中没有ACL规则时,报文必须匹配所有非ACL规则才属于该类。

–or:报文只要匹配了流分类中的一个规则,设备就认为报文属于此类。

l流行为流行为用来定义针对某类报文所做的动作。

华为S9300系列交换机详细说明书

Realize Your Potential华为技术有限公司Huawei S9300系列交换机详版彩页01 Huawei S9300系列交换机Huawei S9300系列是华为公司面向融合多业务的网络架构而推出的新一代高端智能T比特核心路由交换机。

该产品基于华为公司智能多层交换的技术理念,在提供稳定、可靠、安全的高性能L2/L3层交换服务S9303 S9306 S9312S9310产品特点S9300敏捷交换机,让网络更敏捷地为业务服务• S9300 敏捷单板内置高速灵活的以太网络处理器ENP,针对以太网专属设计。

借其灵活的报文处理及流量控制能力,深入贴近业务,满足现在及未来的各种挑战,助力客户构建弹性扩展的网络。

ENP芯片采用全可编程架构,可以完全自定义流量的转发模式、转发行为和查找算法。

通过微码编程实现新业务,客户无需更换新的硬件,快速灵活,6个月即可上线,而传统AS I C 芯片采用固定的转发架构和转发流程,新业务无法快速部署,需要等待1~3年的硬件支持。

• 凭借敏捷单板,S9300支持统一用户管理功能,屏蔽了接入层设备能力和接入方式的差异,支持802.1X/ MAC/Portal等多种认证方式,支持对用户进行分组/分域/分时的管理,用户、业务可视可控,实现了从“以设备管理为中心”到“以用户管理为中心”的飞跃。

• 凭借敏捷单板,S9300支持iPCA网络包守恒算法,改变了传统利用模拟流量做故障定位的检测模型,可对任意业务流随时随地逐点检测网络质量,无需额外开销;可在短时间内立刻检测业务闪断性故障,检测直接精准到故障端口,实现从“粗放式运维”到“精准化运维”的大转变。

• 凭借敏捷单板,S9300支持1588v2和同步以太,满足网络设备间的高精度时间同步,相比GPS的时间不同方案,提升安全的同时降低成本。

创新的CSS集群技术• S9300可通过集群卡连接和业务口连接两种方式实现虚拟化。

CSS集群创新性采用交换网集群技术,提供业界主机间最大的320G集群带宽;业务口集群支持成员机通过LPU上的普通业务口连接,将LPU上的业务口配置为堆叠物理成员端口后加入逻辑堆叠端口,通过SFP+光模块和光纤或SFP+堆叠线缆将堆叠物理成员端口连接。

华为核心侧案例集

案例1:鉴权配置错误导致4G用户附着失败现象描述:U国某局点反映用运营商4G旧终端能够上网,而用新终端(如华为Ascend P1LTE、E392及其他终端)不能附着到网络,因此需要分析是什么原因导致新终端附着不到网络。

USN版本:V900R011C01SPC300告警信息:原因分析:USN上的告警时GTPC隧道路径断,查看USN配置,发现37、110、209、209的地址描述是DESC="Gn/S10/S11controlplane",基本能够排除问题是由此告警导致的。

从问题现象来看,估计的原因有:1)终端的问题。

2)USN少配置数据,导致新终端不能接入网络。

3)HSS签约数据问题,估计限制了终端的类型,导致某类终端不能接入4G网络、处理过程:1)查看新终端附着不成功的跟踪文件,发现失败原因都是eMM—cause:uE—security-capabilities-mismatch ,UE的安全能力不匹配,特别有估计是加密没有开启导致的。

2)查看配置ADDS1USRSECPARA: IMSIPRE="DEFAULT”,SECPLC=NEVER;设置了所有的用户都不鉴权加密,依照协议规定,所有的4G用户都是应该开启鉴权加密的,产品文档也写了的。

因此开启鉴权加密进行测试。

3)开启鉴权加密后,测试仍然失败,失败原因值是eMM-cause:message-not—patible—with-the—protocol—state,当前协议状态下消息不可得。

从后面的消息中又发现了time out的现象,超时原因是等待attachplete消息超时4)查看协议23401,第23步,协议规定MME在收到 Initial Context Response消息和Attachplete后才会给SGW发送Modify Bearer Request消息,特别显然,问题出现在UE没有及时的给MME发送attach plete消息。

华为低端交换机-05-QACL命令

QoS/ACL 目录目录第1章 ACL命令......................................................................................................................1-11.1 ACL命令.............................................................................................................................1-11.1.1 acl............................................................................................................................1-11.1.2 display acl config.....................................................................................................1-21.1.3 display time-range...................................................................................................1-31.1.4 reset acl counter......................................................................................................1-51.1.5 rule..........................................................................................................................1-51.1.6 time-range...............................................................................................................1-6第2章 QoS命令.....................................................................................................................2-12.1 QoS命令.............................................................................................................................2-12.1.1 display mirror...........................................................................................................2-12.1.2 display port-prioritytrust...........................................................................................2-22.1.3 display priority-trust.................................................................................................2-22.1.4 display qos cos-local-precedence-map...................................................................2-32.1.5 display qos dscp-local-precedence-map.................................................................2-42.1.6 display qos ip-precedence-local-precedence-map.................................................2-52.1.7 display qos-interface line-rate.................................................................................2-52.1.8 display queue-scheduler.........................................................................................2-62.1.9 line-rate...................................................................................................................2-72.1.10 mirroring-port.........................................................................................................2-82.1.11 monitor-port...........................................................................................................2-92.1.12 port-prioritytrust...................................................................................................2-102.1.13 priority..................................................................................................................2-112.1.14 priority-trust.........................................................................................................2-122.1.15 qos cos-local-precedence-map...........................................................................2-132.1.16 qos dscp-local-precedence-map.........................................................................2-142.1.17 qos ip-precedence-local-precedence-map..........................................................2-152.1.18 queue-scheduler.................................................................................................2-17第1章 ACL命令1.1 ACL命令1.1.1 acl【命令】acl { number acl-number | name acl-name basic}[ match-order { config |auto } ]undo acl { number acl-number | name acl-name | all }【视图】系统视图【参数】number acl-number:访问列表序号,取值范围为2000~2999,表示基本访问控制列表。

华为设备防病毒ACL配置实例

创建acl

acl number 100

禁止ping

rule deny icmp source any destination any

用于控制Blaster蠕虫的传播

rule deny udp source any destination any destination-port eq 69

[Router-acl-101]rule deny udp source any destion any destination-port eq 1434

[Router-Ethernet0]firewall packet-filter 101 inbound

6506产品的配置:

旧命令行配置如下:

rule deny udp source any destination any destination-port eq netbios-ns

rule deny udp source any destination any destination-port eq netbios-dgm

rule deny tcp source any destination any destination-port eq 139

目的:针对目前网上出现的问题,对目的是端口号为1434的UDP报文进行过滤的配置方法,详细和复杂的配置请看配置手册。

NE80的配置:

NE80(config)#rule-map r1 udp any any eq 1434

//r1为role-map的名字,udp 为关键字,any any 所有源、目的IP,eq为等于,1434为udp端口号

rule deny udp source any destination any destination-port eq 593

华为交换中端产品QACL配置案例集

华为交换中端产品Q A C L配置案例集TYYGROUP system office room 【TYYUA16H-TYY-TYYYUA8Q8-华为交换中端产品QACL配置案例集由于芯片结构的原因,中端产品的QACL配置较复杂,给用户使用带来了一定的难度,用服人员维护起来有时也会较为棘手,经常会有用户和用服人员打电话过来咨询这方面的配置的使用,下面的配置案例全部取材于6500系列产品在使用中的实际配置,大多是客户的咨询,其中一些还曾发生过网上问题。

将这些东西进行总结,有利于我们更好的使用6506。

【案例1】我想实现办公网只有个别的机器(10.1.0acl number 100rule 0 permit ip sou 10.1.0rule 1 deny ipint e2/0/1pa ip in 100【问题分析】这是个比较典型的错误,错误原因就是没有搞清6506的acl的其作用的顺序。

在6500系列产品上,是根据规则的下发时间顺序来决定起作用的顺序的,最近下发的规则我们认为是用户最新的需求,它会最新起作用。

对于上面的配置,rule 0先下发,rule 1后下发,那么首先其作用的是rule 1。

这样会将所有的报文都过滤掉。

【解决办法】将两条规则的配置顺序对调。

【案例2】0.0.1.255访问任何网段的ICMP报文,但却无法实现,请帮忙检查一下。

acl number 100 match-order auto0.0.1.255rule 1 deny tcp source-port eq 135 destination-port eq 135rule 2 deny tcp source-port eq 135 destination-port eq 139rule 3 deny tcp source-port eq 135 destination-port eq 4444rule 4 deny tcp source-port eq 135 destination-port eq 445rule 5 deny udp source-port eq tftp destination-port eq tftprule 6 deny tcp source-port eq 1025rule 8 permit ip【问题分析】又是一个比较典型的错误,用户认为要想让交换机转发,必须配置类似rule 8的规则,其实这是不必要的,6506缺省有一条match all表项,将交换机配置成转发模式,再配置一条,则覆盖了前面的所有规则。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

华为交换中端产品QACL配置案例集由于芯片结构的原因,中端产品的QACL配置较复杂,给用户使用带来了一定的难度,用服人员维护起来有时也会较为棘手,经常会有用户和用服人员打电话过来咨询这方面的配置的使用,下面的配置案例全部取材于6500系列产品在使用中的实际配置,大多是客户的咨询,其中一些还曾发生过网上问题。

将这些东西进行总结,有利于我们更好的使用6506。

【案例1】我想实现办公网只有个别的机器(10.1.0.38)访问服务器10.1.0.254,我进行了如下配置,但10.1.0.38依然无法访问服务器,6506是不是不能实现这种需求啊。

acl number 100rule 0 permit ip sou 10.1.0.38 0 des 10.1.0.254 0rule 1 deny ipint e2/0/1pa ip in 100【问题分析】这是个比较典型的错误,错误原因就是没有搞清6506的acl的其作用的顺序。

在6500系列产品上,是根据规则的下发时间顺序来决定起作用的顺序的,最近下发的规则我们认为是用户最新的需求,它会最新起作用。

对于上面的配置,rule 0先下发,rule 1后下发,那么首先其作用的是rule 1。

这样会将所有的报文都过滤掉。

【解决办法】将两条规则的配置顺序对调。

【案例2】我想禁止210.31.12.0 0.0.1.255访问任何网段的ICMP报文,但却无法实现,请帮忙检查一下。

acl number 100 match-order autorule 0 deny icmp source 210.31.12.0 0.0.1.255rule 1 deny tcp source-port eq 135 destination-port eq 135rule 2 deny tcp source-port eq 135 destination-port eq 139rule 3 deny tcp source-port eq 135 destination-port eq 4444rule 4 deny tcp source-port eq 135 destination-port eq 445rule 5 deny udp source-port eq tftp destination-port eq tftprule 6 deny tcp source-port eq 1025rule 8 permit ip【问题分析】又是一个比较典型的错误,用户认为要想让交换机转发,必须配置类似rule 8的规则,其实这是不必要的,6506缺省有一条match all表项,将交换机配置成转发模式,再配置一条,则覆盖了前面的所有规则。

【解决办法】将最后一条规则去掉。

【案例3】规则如下,要求只允许10.89.0.0/16访问10.1.1.0,但配置后其他网段也可以访问了,请问是为什么?acl number 101 match-order autorule 0 deny ipacl number 102 match-order autorule 0 permit ip source 10.89.0.0 0.0.255.255 destination 10.1.1.0 0.0.0.255。

interface Ethernet2/0/3description connected to 5louport link-type hybridport hybrid vlan 1 taggedport hybrid vlan 20 untaggedport hybrid pvid vlan 20qospacket-filter inbound ip-group 101 rule 0packet-filter inbound ip-group 102 rule 0packet-filter inbound ip-group 103 rule 0packet-filter inbound ip-group 105 rule 2packet-filter inbound ip-group 105 rule 3packet-filter inbound ip-group 105 rule 5packet-filter inbound ip-group 105 rule 6packet-filter inbound ip-group 105 rule 4#【问题分析】由于ACL102的rule 0的原因,只要是从这个网段上来的报文都会匹配这个规则的前半部分,但如果它不是访问10.89.0.0/16,它不会匹配上ACL102的rule 0,本来希望它匹配到A CL101的rule 0,但是由于在硬件中ip source 10.89.0.0和ip any any使用的是不同的id,所以ACL101的rule 0也不再会被匹配到。

那么报文会匹配到最后一条缺省的match all表项,进行转发。

【解决办法】把rule 0 deny ip变成rule 0 deny ip source 10.89.0.0 0.0.255.255。

【案例4】某银行当每天造成重起6506后,发现有部分网段的用户无法访问病毒服务器(11.8.14.141和11.8.14.2),将防火墙配置删除后再下发问题消除。

配置如下:acl number 122description guokurule 1 deny ip source any destination 11.8.20.112 0.0.0.15rule 2 permit ip source 11.8.20.160 0.0.0.31 destination 11.8.20.112 0.0.0.15rule 3 permit ip source 11.8.20.112 0.0.0.15 destination 11.8.20.112 0.0.0.15rule 4 permit ip source 11.8.20.208 0.0.0.7 destination 11.8.20.112 0.0.0.15rule 5 permit ip source 11.8.14.141 0.0.0.0 destination 11.8.20.112 0.0.0.15rule 6 permit ip source 11.8.14.2 0.0.0.0 destination 11.8.20.112 0.0.0.15rule 7 permit ip source 11.8.2.11 0.0.0.0 destination 11.8.20.112 0.0.0.15acl number 186rule 1 permit ip source 11.8.14.0 0.0.0.255 destination anyinterface Ethernet1/0/48description connect_to_vlan1000-routertraffic-priority outbound ip-group 181 dscp 46traffic-priority outbound ip-group 182 dscp 34traffic-priority outbound ip-group 183 dscp 26traffic-priority outbound ip-group 184 dscp 18traffic-priority outbound ip-group 185 dscp 10traffic-priority outbound ip-group 186 dscp 0packet-filter inbound ip-group 120 not-care-for-interfacepacket-filter inbound ip-group 121 not-care-for-interfacepacket-filter inbound ip-group 122 not-care-for-interfacepacket-filter inbound ip-group 123 not-care-for-interfacepacket-filter inbound ip-group 124 not-care-for-interfacepacket-filter inbound ip-group 125 not-care-for-interface【问题分析】当我们做完配置时,软件对配置进行了相应的记录,我们使用save命令就可以将这些记录保存在配置文件中,每次启动后按照此记录的顺序逐条下发。

由于acl的功能和下发顺序密切相关,所以软件上应该能够保证启动后的配置顺序和启动前的顺序一致性。

本问题出在软件在build run时将acl和qos的顺序进行了调整,将qos的动作放在了acl的动作之后,相当于人为的提高了qos动作的优先级,重起后造成了部分acl失效。

将acl删除后再下发,再次改变了匹配顺序,acl规则生效。

由于软件设计时将acl和qos设计成了两个模块,而build run的各个模块是独立的,所以此部分更改起来需要彻底更改设计方案,变动实在太大。

【解决办法】可以将qos的操作移动到前面的端口来做,由于build run的顺序是按照端口顺序来做的,这样qos就会先行下发,acl的动作后下发,避免了覆盖的发生。

对于上面的例子,也可以将acl186再添加两条如下蓝色字体的规则,acl number 186rule 1 permit ip source 11.8.14.0 0.0.0.255 destination anyrule 5 permit ip source 11.8.14.141 0.0.0.0 destination 11.8.20.112 0.0.0.15 rule 6 permit ip source 11.8.14.2 0.0.0.0 destination 11.8.20.112 0.0.0.15【案例5】我这里用户有这样的一个需求,请帮我确定一下应如何配置:核心使用6506,边缘节点使用五台3526E(使用二层),3526E和6506之间使用trunk模式,用户分为了7个网段。

vlan分别为2-8,用户地址是192.168.21.0-27.0。

考虑了网络安全,用户需要如下要求:21.0:能够访问internet网,但不能访问其他网段;22.0:能够访问其他网段,但不能访问internet网;。

21.0和22.0分别属于vlan2和3,这两个网段内的用户都通过一个3526E接到6506上,请协助确定如何在6506上使用访问控制策略。