第13章 Dynamic ARP Inspection配置

基于Dynamic ARP Inspection的静态MAC-IP绑定——一种ARP欺骗避免解决方案

A So l ut i o n t o Av o i d ARP S po o in f g

X U Z h i — y o n g , WU Z i — y o u , C A I C o n g , HU P e n g , Q U AN P e n g , DE N G Ra n , HU P e n g

( 1 . S h i y a n T o b a c c o C o m p a n y o f H u b e i , S h i y a n 42 0 0 0 , C h i n a ; 2 . Y u n x i C o u n t y T o b a c c o M o n o p o l y A d m i n i s t r a t i o n , S h i y a n 4 4 2 6 0 0 , C h i n a )

s u i t s s h o w t h a t t h i s me t h o d c a n a c c u r a t e l y p r o v i d e o b j e c t i v e m o n i t o i r n g d a t a .

关 键词 : D A I ; MA C; I P ; A R P欺骗

中图分 类 号 : T P 3 9 3 . 0 8

文献标 识 码 : A

文章 编号 : 1 0 0 0—8 8 2 9 ( 2 0 1 3 ) 1 0— 0 0 9 3— AC- I P Bi ndi ng Ba s e d o n Dy n a mi c ARP I ns pe c t i o n

基于D y n a mi c A R P I n s p e c t i o n的静 态 MA C — I P绑 定 — — 一 种 A R P欺骗 避免 解 决方案

动态ARP检测原理及应用

动态ARP检测原理及应用在一个局域网中,网络平安能够通过量种方式来实现,而采取DHCP snooping(DHCP防护)及DAI检测(ARP防护)这种技术,爱惜接入互换机的每一个端口,能够让网络加倍平安,加倍稳固,尽可能的减小中毒范围,不因病毒或木马致使全网的瘫痪。

下面将详细的对这种技术的原理和应用做出说明。

一、相关原理及作用1、DHCP snooping原理DHCP Snooping技术是DHCP平安特性,通过成立和保护DHCP Snooping绑定表过滤不可信任的DHCP信息,这些信息是指来自不信任区域的DHCP信息。

DHCP Snooping绑定表包括不信任区域的用户MAC地址、IP地址、租用期、VLAN-ID 接口等信息。

当互换机开启了 DHCP-Snooping后,会对DHCP报文进行“侦听”,并能够从接收到的DHCP Request或DHCP Ack报文中提取并记录IP 地址和MAC地址信息。

另外,DHCP-Snooping许诺将某个物理端口设置为信任端口或不信任端口。

信任端口能够正常接收并转发DHCP Offer报文,而不信任端口会将接收到的DHCP Offer报文抛弃。

如此,能够完成互换机对冒充DHCP Server的屏蔽作用,确保客户端从合法的DHCP Server获取IP地址。

二、DHCP snooping作用DHCP snooping的要紧作用确实是隔间私接的DHCP server,避免网络因多个DHCPserver而产生震荡。

DHCP snooping与互换机DAI技术的配合,避免ARP病毒的传播。

成立并保护一张DHCP snooping的“绑定表”,这张表能够通过dhcp ack包中的ip和mac地址生成的,也能够通过手工指定。

它是后续DAI(Dynamic ARP Inspection)和IP Source Guard 基础。

这两种类似的技术,是通过这张表来判定ip或mac地址是不是合法,来限制用户连接到网络的。

ARP 防护解决方案总结

ARP 防护解决方案总结一、思科解决方案(接入层为思科三层交换机)1.1技术介绍1.1.1 DHCP SNOOPING采用DHCP管理的常见问题采用DHCP server可以自动为用户设置网络IP地址、掩码、网关、DNS、WI NS等网络参数,简化了用户网络设置,提高了管理效率。

但在DHCP管理使用上也存在着一些另网管人员比较问题,常见的有:1. DHCP server 的冒充。

2. DHCP server的DOS攻击。

3. 有些用户随便指定地址,造成网络地址冲突。

4. 由于DHCP 的运作机制,通常服务器和客户端没有认证机制,如果网络上存在多台DHCP服务器将会给网络照成混乱。

5. 由于不小心配置了DHCP服务器引起的网络混乱也非常常见。

黑客利用类似Goobler的工具可以发出大量带有不同源MAC地址的DHCP请求,直到DHCP服务器对应网段的所有地址被占用,此类攻击既可以造成DOS的破坏,也可和DHCP服务器欺诈结合将流量重指到意图进行流量截取的恶意节点。

DHCP服务器欺诈可能是故意的,也可能是无意启动DHCP服务器功能,恶意用户发放错误的IP地址、DNS服务器信息或默认网关信息,以此来实现流量的截取。

一个“不可靠”的DHCP服务器通常被用来与攻击者协作,对网络实施“中间人”M ITM(Man-In-The-Middle)攻击。

中间人攻击是一种攻击者利用正常的协议处理行为来更改两个终端之间的正常通信数据流而形成的一种攻击技术。

首先一个黑客会广播许多含有欺骗性MAC地址的DHCP请求(动态主机配置请求),从而耗尽合法DHCP服务器上的地址空间,一旦其空间地址被耗尽,这个“不可靠”的DHCP服务器就开始向“用户”的DHCP请求进行应答了,这些应答信息中将包括DNS服务器和一个默认网关的信息,这些信息就被用来实施一个MITM中间人攻击。

黑客也可以利用冒充的DHCP服务器,为用户分配一个经过修改的DNS Server,在用户毫无察觉的情况下被引导在预先配置好的假金融网站或电子商务网站,骗取用户帐户和密码,这种攻击是非常恶劣的。

思科 Dynamic ARP Inspection(DAI)

思科 Dynamic ARP Inspection(DAI)。

防范方法思科 Dynamic ARP Inspection (DAI)在交换机上提供IP地址和MAC地址的绑定, 并动态建立绑定关系。

DAI 以 DHCP Snooping绑定表为基础,对于没有使用DHCP的服务器个别机器可以采用静态添加ARP access-list实现。

DAI配置针对VLAN,对于同一VLAN内的接口可以开启DAI也可以关闭。

通过DAI可以控制某个端口的ARP请求报文数量。

通过这些技术可以防范“中间人”攻击。

配置示例IOS 全局命令:ip dhcp snooping vlan 100,200no ip dhcp snooping information optionip dhcp snoopingip arp inspection vlan 100,200 /* 定义对哪些 VLAN 进行 ARP 报文检测ip arp inspection log-buffer entries 1024ip arp inspection log-buffer logs 1024 interval 10IOS 接口命令:ip dhcp snooping trustip arp inspection trust /* 定义哪些接口是信任接口,通常是网络设备接口, TRUNK 接口等ip arp inspection limit rate 15 (pps) /* 定义接口每秒 ARP 报文数量对于没有使用 DHCP 设备可以采用下面办法:arp access-list static-arppermit ip host 10.66.227.5 mac host 0009.6b88.d387ip arp inspection filter static-arp vlan 201配置DAI后的效果:在配置 DAI技术的接口上,用户端不能采用指定地址地址将接入网络。

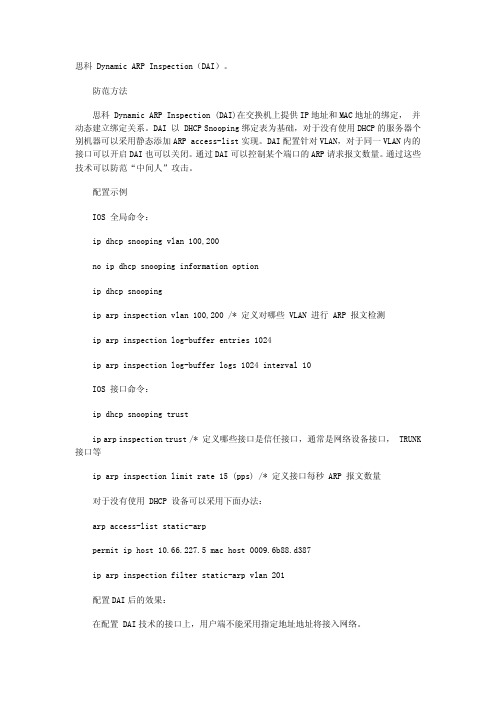

华为配置静态ARP

配置静态ARP示例图1 配置静态ARP组网图静态ARP简介静态ARP表项是指网络管理员手工建立IP地址和MAC地址之间固定的映射关系。

正常情况下网络中设备可以通过ARP协议进行ARP表项的动态学习,生成的动态ARP表项可以被老化,可以被更新。

但是当网络中存在ARP攻击时,设备中动态ARP表项可能会被更新成错误的ARP表项,或者被老化,造成合法用户通信异常。

静态ARP表项不会被老化,也不会被动态ARP表项覆盖,可以保证网络通信的安全性。

静态ARP表项可以限制本端设备和指定IP地址的对端设备通信时只使用指定的MAC地址,此时攻击报文无法修改本端设备的ARP表中IP地址和MAC地址的映射关系,从而保护了本端设备和对端设备间的正常通信。

一般在网关设备上配置静态ARP表项。

对于以下场景,用户可以配置静态ARP表项。

•对于网络中的重要设备,如服务器等,可以在交换机上配置静态ARP表项。

这样可以避免交换机上重要设备IP地址对应的ARP表项被ARP攻击报文错误更新,从而保证用户与重要设备之间正常通信。

•当网络中用户设备的MAC地址为组播MAC地址时,可以在交换机上配置静态ARP表项。

缺省情况下,设备收到源MAC地址为组播MAC地址的ARP报文时不会进行ARP学习。

•当希望禁止某个IP地址访问设备时,可以在交换机上配置静态ARP表项,将该IP地址与一个不存在的MAC地址进行绑定。

配置注意事项•设备上配置的静态ARP表项数目不能大于设备静态ARP表项规格,可以执行命令display arp statistics all查看设备上已有的ARP表项数目。

•本举例适用于S系列交换机所有产品的所有版本。

如需了解交换机软件配套详细信息,请点击Info-Finder,在选择产品系列或产品型号后,在“硬件中心”进行查询。

S5731-L和S5731S-L属于远端模块,不支持Web管理、YANG和命令行,仅支持通过中心交换机对其下发配置,相关操作请参见《S300, S500, S2700,S5700, S6700 V200R021C10 配置指南-设备管理》中的“极简架构配置(小行星方案)”。

18-ARP命令

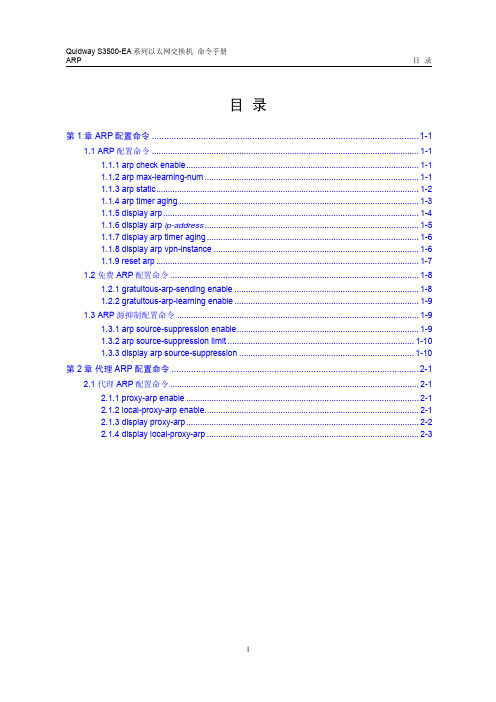

ARP 目录目录第1章 ARP配置命令.............................................................................................................1-11.1 ARP配置命令....................................................................................................................1-11.1.1 arp check enable.....................................................................................................1-11.1.2 arp max-learning-num.............................................................................................1-11.1.3 arp static..................................................................................................................1-21.1.4 arp timer aging........................................................................................................1-31.1.5 display arp...............................................................................................................1-41.1.6 display arp ip-address.............................................................................................1-51.1.7 display arp timer aging............................................................................................1-61.1.8 display arp vpn-instance.........................................................................................1-61.1.9 reset arp..................................................................................................................1-71.2 免费ARP配置命令............................................................................................................1-81.2.1 gratuitous-arp-sending enable................................................................................1-81.2.2 gratuitous-arp-learning enable................................................................................1-91.3 ARP源抑制配置命令.........................................................................................................1-91.3.1 arp source-suppression enable...............................................................................1-91.3.2 arp source-suppression limit.................................................................................1-101.3.3 display arp source-suppression............................................................................1-10第2章代理ARP配置命令.....................................................................................................2-12.1 代理ARP配置命令............................................................................................................2-12.1.1 proxy-arp enable.....................................................................................................2-12.1.2 local-proxy-arp enable.............................................................................................2-12.1.3 display proxy-arp.....................................................................................................2-22.1.4 display local-proxy-arp............................................................................................2-3第1章 ARP配置命令1.1 ARP配置命令1.1.1 arp check enable【命令】arp check enableundo arp check enable【视图】系统视图【参数】无【描述】arp check enable命令用来使能ARP表项的检查功能,若设备接收到的ARP报文中的源MAC地址为组播MAC,则不进行动态ARP表项的学习;且设备上不能配置MAC地址为组播MAC的静态ARP表项,否则会有错误提示。

H3C配置命令22-arp命令

【举例】 # 开启 VLAN 2 接口的 ARP 代理。

<H3C>system-view System View: return to User View with Ctrl+Z. [H3C]interface Vlan-interface 2 [H3C-Vlan-interface2] arp proxy enable

【举例】 # 设置以太网端口 GE 3/0/1 的 ARP 动态学习数量限制为 6000。

<H3C> system-view System View: return to User View with Ctrl+Z. [H3C] interface GigabitEthernet 3/0/1 [H3C GigabitEthernet3/0/1] arp max-dynamic-entry 6000

【举例】 # 设置 ARP 总数量限制为 4096。

<H3C> system-view System View: return to User View with Ctrl+Z. [H3C] arp max-entry 4096

1.1.3 arp max-dynamic-entry

【命令】 arp max-dynamic-entry number undo arp max-dynamic-entry number

1-2

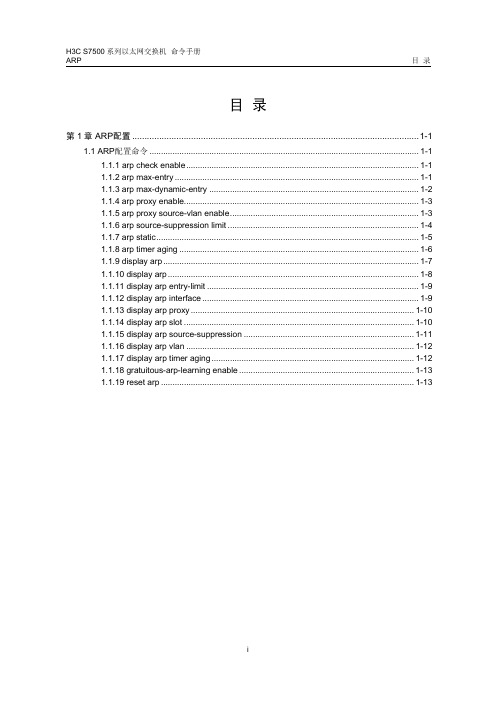

H3C S7500 系列以太网交换机 命令手册 ARP

1.1.4 arp proxy enable

第 1 章 ARP 配置

【命令】 arp proxy enable undo arp proxy enable

【视图】 VLAN 接口视图

【参数】 无

基于Dynamic ARP Inspection的静态MAC-IP绑定——一种ARP欺骗避免解决方案

基于Dynamic ARP Inspection的静态MAC-IP绑定——

一种ARP欺骗避免解决方案

徐智勇;吴自友;蔡聪;胡鹏;全鹏;邓冉;胡鹏

【期刊名称】《测控技术》

【年(卷),期】2013(032)010

【摘要】介绍了ARP协议和ARP欺骗原理,简要分析当前常见的ARP欺骗安全技术,详细介绍了基于Dynamic ARP Inspection的静态MAC-IP绑定方法,给出步骤和配置过程,并给出应用实施结果.实施结果表明该方法能够非常精确地得到客观监测数据.

【总页数】5页(P93-97)

【作者】徐智勇;吴自友;蔡聪;胡鹏;全鹏;邓冉;胡鹏

【作者单位】湖北省烟草公司十堰市公司,湖北十堰442000;湖北省烟草公司十堰市公司,湖北十堰442000;郧西县烟草专卖局,湖北十堰442600;湖北省烟草公司十堰市公司,湖北十堰442000;湖北省烟草公司十堰市公司,湖北十堰442000;湖北省烟草公司十堰市公司,湖北十堰442000;郧西县烟草专卖局,湖北十堰442600【正文语种】中文

【中图分类】TP393.08

【相关文献】

1.使用双绑定技术解决校园网内的arp欺骗 [J], 雷建峰

2.局域网内ARP欺骗的防御与MAC地址绑定的分析 [J], 杨宏伟

3.“静态ARP”和“DAI”两种方法解决园区网“ARP欺骗” [J], 王艳歌

4.一种交换式网络内的ARP欺骗的解决方案 [J], 沈继锋;刘同明

5.通过抑制广播ARP防范ARP欺骗的一种方法 [J], 庞龙;董宇峰

因版权原因,仅展示原文概要,查看原文内容请购买。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

第13章Dynamic ARP Inspection配置本章主要介绍Dynamic ARP Inspection功能的使用和配置方法。

本章主要内容:●Dynamic ARP Inspection功能简介●Dynamic ARP Inspection基本指令描述●Dynamic ARP Inspection配置示例●Dynamic ARP Inspection监控和调试13.1Dynamic ARP Inspection功能简介动态ARP检测功能能够有效发现和阻止ARP欺骗攻击。

由于动态ARP检测功能会将启动了该功能的端口的所有ARP报文(广播ARP及单播ARP)都重定向到CPU进行判断比较、软件转发、日志记录等,因此当ARP报文量较大时会消耗CPU资源,所以一般默认情况下,不建议启动该功能,当怀疑网络中存在ARP欺骗和流量攻击时,可启动该功能来进行确认和定位。

设备对来自未开启dynamic arp-inspection功能的端口的所有ARP报文不进行检测,直接进行ARP 协议处理,未开启dynamic arp-inspection功能的端口一般是设备的上联口。

对来自启动了dynamic arp-inspection功能的端口的ARP报文按照DHCP Snooping表或IP Source Guard手工配置的IP静态绑定表进行检测:当ARP报文中的源IP地址及源MAC地址的绑定关系与DHCP Snooping表项或者手工配置的IP静态绑定表项匹配,且ARP报文的入端口及其所属VLAN与DHCP Snooping表项或者IP Source Guard手工配置的IP静态绑定表项一致,则为合法ARP报文,进行转发处理。

当ARP报文中的源IP地址及源MAC地址的绑定关系与DHCP Snooping表项或者手工配置的IP静态绑定表项不匹配,或ARP报文的入端口及入端口所属VLAN与DHCP Snooping表项或者IP Source Guard手工配置的IP静态绑定表项不一致,则为非法ARP报文,直接丢弃,并打印log信息。

全局arp-security防止将一个合法的IP错误的学习到IP与MAC的ARP表项。

全局arp-security在开启的情况下,会对设备接收到的ARP报文与ip source guard中配置的全局IP/MAC绑定表项进行匹配处理,当上送设备的ARP报文源IP与ip source guard中配置的全局IP/MAC绑定表项指定的IP匹配但源MAC不匹配时,该ARP报文将丢弃,使设备不会建立错误的ARP表项,只有源IP/源MAC都与ip source guard中配置的全局IP/MAC绑定表项匹配时,设备才能建立该表项,当源IP与ip source guard中配置的全局IP/MAC绑定表项所指定的IP不匹配时也可以建立ARP表项。

主机保护功能主要用于接入层交换机中,保护终端设备上对应于被保护主机的ARP信息。

该功能的使用方式是:系统全局配置一系列被保护主机的IP地址,这里的主机通常对应于网络中的网关设备、重要的服务器等,并将该配置应用到交换机连接这些主机的端口上。

该功能达到的目的是:只有从应用了配置的端口上接收到源IP字段为被保护主机IP的ARP报文才能被芯片转发或上交控制平面,从其他任何端口接收到的ARP报文,如果报文源IP字段与配置的被保护主机IP地址相同,则既不转发也不上交控制CPU,直接丢弃,从而实现被保护主机对应的ARP报文可信性。

注:dynamic arp-inspection功能不能与端口安全功能共同开启。

13.2Dynamic ARP Inspection基本指令描述注:命令描述前带“*”符号的表示该命令有配置实例详细说明。

注意:同时打开arp-inspection下所有trap开关后,详细的每条trap告警配置不会在配置中显示⏹ip arp inspection rate-limit配置端口上ARP报文的速率限制数量,当速率超过该限制时会有告警,如果连续20秒ARP报文速率都超过该限制,则会关闭该端口,是否自动恢复由端口管理的配置决定。

ip arp inspection rate-limit num【缺省情况】15pps注:config模式下的命令errdisable recovery cause dai,可以自动恢复被dynamic ip arp inspection关闭的端口。

⏹ip arp inspection log-level配置日志记录级别,在配置为9的时候会只记录到日志,不在conlse口上打印。

ip arp inspection log-level <0-11>【缺省情况】6注意:0 系统紧急消息.1 告警.2 危急.3 错误.4 警告.5 重要信息通知.6 消息.7 调试信息.8 行信息.9 信息定向到FLASH, 不会从串口打印.10 消息只会从串口打印.11 消息只会发送到LOG服务器.⏹ip arp inspection log-buffer配置日志缓存的大小,即日志中可以缓存的日志个数ip arp inspection log-buffer<0-1024>【缺省情况】32⏹ip arp inspection log-interval配置日志输出间隔,即多久输出一次日志。

ip arp inspection log-interval <0-86400>【缺省情况】20s⏹arp-security开启全局arp-security。

arp-security注意:该功能是与ip source guard的全局IP/MAC配合使用的,单独开启没有任何意义。

⏹host-guard group配置主机保护组。

host-guard group <hostGName>【缺省情况】无任何主机保护组no host-guard group <hostGName>命令用来删除整个主机保护组注意:名字必须为有效的字符串,不能以数字打头。

⏹permit host配置需要保护的主机IP.。

permit host <ipAddress>【缺省情况】无任何主机保护条目no permit host <ipAddress>命令用来删除该主机条目。

注意:每个组类最大条目数为128条。

⏹host-guard binding应用一个主机保护组到一个端口上host-guard binding <hostGName>【缺省情况】无任何主机保护组被应用到端口no host-guard binding < hostGName >命令用来删除该主机保护组在端口上的应用。

13.2.1应用实例Switch A (DHCP Snooping)Switch B (DHCP Relay)DHCP ServerDHCP Clientport 0/10port 0/20图13-1 Dynamic ARP Inspection配置举例图解:该环境是DHCP环境下的应用,如果不是DHCP环境,即switch上没有启动DHCP Snooping功能的话,则需要配置IP Source Guard静态绑定表,否则开启Dynamic ARP Inspection功能的所有端口的ARP报文都会被过滤掉。

Dynamic ARP Inspection功能使用DHCP Snooping功能生成的动态绑定表对ARP 报文进行过滤和日志记录。

动态ARP检测配置:命令描述switch#configure terminal 进入全局配置模式switch(config)#interface gigabitethernet 0/10 进入端口配置模式switch(config-if-gigabitethernet0/10)#ip arp inspection 启动端口上的动态ARP 检测功能switch(config-if-gigabitethernet0/10)#ip arp inspection rate-limit 22端口ARP 速率限制上限为22ppsswitch(config-if-gigabitethernet0/10)#exit 退出端口配置模式 switch(config)#ip arp inspection log-buffer 64 配置日志缓存大小为64个 switch(config)#ip arp inspection log-level 5 配置日志输出级别为5 switch(config)#ip arp inspection log-interval 30 配置日志输出间隔为30s主机保护应用实例图:Switch Aport 0/10主机B/IP1.1.1.1主机A/IP2.2.2.2图13-2 主机保护配置举例对上图主机A 的IP 地址为2.2.2.2,为了保证主机A 的ARP 报文只能从端口0/20进来,从其他端口进来的ARP 如果IP 地址为主机A 的IP 地址就认为是非法的ARP 报文,主机B 的IP 地址为1.1.1.1,为了保证主机B 的ARP 报文只能从端口0/10进来,从其他端口进来的ARP 如果IP 地址为主机B 的IP 地址就认为是非法的ARP 报文。

应用Host-Guard 能起到上述要求的效果,具体配置见下:命令描述switch#configure terminal进入全局配置模式switch(config)#host-guard group hostGA配置一个名字为hostGA 的保护组,进入host-guard 配置模式switch(config-hostg-group)#permit host 2.2.2.2 配置保护主机IP为2.2.2.2的条目switch(config-hostg-group)#exit 退出host-guard组配置模式switch(config)#host-guard group hostGB 配置一个名字为hostGB的保护组,进入host-guard配置模式switch(config-hostg-group)#permit host 1.1.1.1 配置保护主机IP 为1.1.1.1的条目switch(config-hostg-group)#exit 退出host-guard组配置模式switch(config)#interface gigabitethernet 0/20 进入端口配置模式switch(config-if-gigabitethernet0/20)#host-guard binding把主机保护组hostGA应用到端口0/20 hostGAswitch(config)#interface gigabitethernet 0/10 进入端口配置模式switch(config-if-gigabitethernet0/10)#host-guard binding把主机保护组hostGB应用到端口0/10 hostGB13.2.2监控和调试13.2.2.1监控命令13.2.2.2监控命令实例switch# show ip arp inspection显示结果描述与分析Dynamic ARP Inspection information:Dynamic ARP Inspection log buffer size: 64 日志缓存大小为64条Dynamic ARP Inspection log Interval: 30 日志输出间隔为30秒Dynamic ARP Inspection log Level: 7 日志输出级别为7Dynamic ARP Inspection interface information :-------------------------------------------interface status rate-limit(pps) gi0/1 enable 22gi0/2 enable 15gi0/3 enable 15gi0/4 enable 15gi0/5 enable 22------------------------------------------- 端口配置信息表:主要是显示各个端口上是否开启了动态ARP检测以及其配置的速率限制门限值。