现代密码学-RSA算法的实现

RSA算法描述范文

RSA算法描述范文RSA(Rivest-Shamir-Adleman)是一种非对称加密算法,由美国麻省理工学院的三位科学家Rivest、Shamir和Adleman于1978年提出。

RSA算法是目前应用最广泛的公钥加密算法之一,被广泛应用于数据传输、数字签名、电子支付等领域。

RSA算法基于两个相对质数的乘积难解问题,其核心思想是利用数论的特性,通过大数质因数分解的困难性来实现加密和解密的过程。

RSA算法的安全性基于一个重要的数论事实:两个大质数相乘容易,但是已知其乘积后,要分解出这两个质数则非常困难。

因此,RSA算法的安全性取决于质因数分解的困难性。

首先,密钥生成。

RSA算法使用一对密钥,包括公钥和私钥。

公钥用于加密数据,私钥用于解密数据。

密钥生成的过程如下:1.随机选择两个不同的质数p和q,计算n=p*q。

n称为模数,为公钥私钥生成的基础。

2. 计算欧拉函数phi(n)=(p-1)*(q-1)。

3. 选择一个整数e,1<e<phi(n),且e和phi(n)互质。

e称为加密指数,即公钥。

4. 计算一个整数d,满足d*e ≡ 1 (mod phi(n))。

d称为解密指数,即私钥。

其次,加密和解密。

加密和解密的过程如下:1. 加密:将明文M转换为整数m,满足0≤m<n。

加密的密文C计算公式为:C = m^e mod n。

2. 解密:将密文C转换为整数c,满足0≤c<n。

解密的明文M计算公式为:M = c^d mod n。

通过上述过程,实现了对明文的加密和对密文的解密。

由于d是通过e和phi(n)计算得到的,只有知道p和q的值,才能计算出私钥d。

而质因数分解是一个非常复杂的问题,目前没有高效的算法可以在合理时间内分解出大数的质因数,因此保证了RSA算法的安全性。

1.强大的安全性:RSA算法的安全性基于质因数分解的困难性,目前尚未有高效的算法能够有效地分解大数的质因数。

2.非对称加密:RSA算法使用非对称加密,即加密和解密使用的是不同的密钥。

现代密码学实验(题目+代码)

unsigned char temp = (unsigned char)0; for(int j=0; j< 8; j++) {

temp = temp | ( (next_state & (unsigned char)128) >> j );

(ciphertext)、加密密钥(encryption key)、解密密钥(decryption key)、加密算法(encryption algorithm)、解密算法(decryption algorithm)等。

二、实验内容 1)用 C\C++语言实现仿射变换(Affine)加/解密算法;2)用 C\C++语言实现统计 26

if((a<1||a>25)||(b<0||b>25)) cout<<"a,b 的输入范围有错!"<<endl;

else if(gcd(a)==0) cout<<"密钥 a 有误,与 26 不互素"<<endl; else { if(z==0)////加密算法 { ifstream in("a.txt"); ofstream out("b.txt"); vector<int> s; for(char x;in>>x; ) s.push_back(int(x)); for(int i=0;i<s.size();++i) { s[i]=(a*(s[i]-97)+b)%26; out<<char(s[i]+97)<<' '; }out<<endl;cout<<"加密成功!明文请见“b.txt”"<<endl; } else////解密算法 { ifstream in("b.txt"); ofstream out("a.txt"); vector<int> s; for(char x;in>>x; ) s.push_back(int(x)); for(int i=0;i<s.size();++i) { s[i]=inv(a)*(s[i]-97-b+26)%26; out<<char(s[i]+97)<<' '; }out<<endl;cout<<"解密成功!密文请见“a.txt”"<<endl;

现代密码学代码实现

现代密码学代码实现现代密码学是一门研究如何保护信息安全的学科,它涵盖了许多不同的密码算法和协议。

在实际应用中,我们可以使用编程语言来实现这些密码算法和协议。

下面我将从几个常见的现代密码学算法和协议的实现角度来回答你的问题。

1. 对称加密算法:对称加密算法使用相同的密钥进行加密和解密。

常见的对称加密算法包括AES、DES和3DES。

在代码实现中,你需要引入相应的密码库或者模块,然后使用库中提供的函数或方法来进行加密和解密操作。

例如,在Python中,你可以使用`cryptography`库来实现AES加密算法,通过调用库中的函数来进行加密和解密操作。

2. 非对称加密算法:非对称加密算法使用一对密钥,分别是公钥和私钥。

常见的非对称加密算法包括RSA和ECC。

在代码实现中,你需要生成密钥对,并使用公钥进行加密,私钥进行解密。

同样,你需要引入相应的密码库或者模块,然后使用库中提供的函数或方法来进行加密和解密操作。

例如,在Java中,你可以使用`java.security`包来实现RSA算法,通过调用包中的类和方法来进行加密和解密操作。

3. 哈希函数:哈希函数是一种将任意长度的输入映射为固定长度输出的函数。

常见的哈希函数包括MD5、SHA-1和SHA-256。

在代码实现中,你需要引入相应的密码库或者模块,然后使用库中提供的函数或方法来计算哈希值。

例如,在C++中,你可以使用`openssl`库来实现SHA-256哈希函数,通过调用库中的函数来计算哈希值。

4. 数字签名:数字签名是一种用于验证消息完整性和身份认证的技术。

常见的数字签名算法包括RSA和ECDSA。

在代码实现中,你需要生成密钥对,并使用私钥进行签名,使用公钥进行验证。

同样,你需要引入相应的密码库或者模块,然后使用库中提供的函数或方法来进行签名和验证操作。

例如,在C#中,你可以使用`System.Security.Cryptography`命名空间来实现RSA数字签名算法,通过调用命名空间中的类和方法来进行签名和验证操作。

密码学实验报告AESRSA

华北电力大学实验报告||实验名称现代密码学课程设计课程名称现代密码学||专业班级:学生姓名:学号:成绩:指导教师:实验日期:[综合实验一] AES-128加密算法实现 一、实验目的及要求(1)用C++实现;(2)具有16字节的加密演示;(3)完成4种工作模式下的文件加密与解密:ECB, CBC, CFB,OFB.二、所用仪器、设备计算机、Visual C++软件。

三. 实验原理3.1、设计综述AES 中的操作均是以字节作为基础的,用到的变量也都是以字节为基础。

State 可以用4×4的矩阵表示。

AES 算法结构对加密和解密的操作,算法由轮密钥开始,并用Nr 表示对一个数据分组加密的轮数(加密轮数与密钥长度的关系如表2所示)。

AES 算法的主循环State 矩阵执行1 r N 轮迭代运算,每轮都包括所有 4个阶段的代换,分别是在规范中被称为 SubBytes(字节替换)、ShiftRows(行位移变换)、MixColumns(列混合变换) 和AddRoundKey ,(由于外部输入的加密密钥K 长度有限,所以在算法中要用一个密钥扩展程序(Keyexpansion)把外部密钥 K 扩展成更长的比特串,以生成各轮的加密和解密密钥。

最后执行只包括 3个阶段 (省略 MixColumns 变换)的最后一轮运算。

表2 AES 参数比特。

3.2、字节代替(SubBytes )AES 定义了一个S 盒,State 中每个字节按照如下方式映射为一个新的字节:把该字节的高4位作为行值,低4位作为列值,然后取出S 盒中对应行和列的元素作为输出。

例如,十六进制数{84}。

对应S 盒的行是8列是4,S 盒中该位置对应的值是{5F}。

S 盒是一个由16x16字节组成的矩阵,包含了8位值所能表达的256种可能的变换。

S 盒按照以下方式构造:(1) 逐行按照升序排列的字节值初始化S 盒。

第一行是{00},{01},{02},…,{OF};第二行是{10},{l1},…,{1F}等。

现现代密码学 8讲RSA

m=D (c)=DSKB (EPKB(m))

•从公开钥PKB和密文c要推出明文m或解密钥SKB在计算上是

不可行的。

•由于任一用户都可用用户B的公开钥PKB 向他发送机密消息,

因而密文c不具有认证性。

2019/9/23

4

公钥密码认证体制

发送者A m

c 加密算法

解密算法

密码分析员

SK’A m 接收者B

若计算函数时间是an的倍数,则为不可能做到 的。

2019/9/23

8

陷门单向函数

单向函数是求逆困难的函数,而单向陷门函 数(Trapdoor one-way function),是在不知 陷门信息下求逆困难的函数,当知道陷门信 息后,求逆是易于实现的。

陷门单向函数是一族可逆函数fk,满足

mk(n)≡1 mod q,

例题

① 选p=7,q=17。 ② 求n=p×q=119,φ(n)=(p-1)(q-1)=96。 ③ 取e=5,满足1<e<φ(n),且gcd(φ(n),e)=1。 ④ 确定满足d·e=1 mod 96且小于96的d,因为

77×5=385=4×96+1,所以d为77 ⑤ 公开钥为{5,119},秘密钥为{77}。 ⑥ 设明文m=19,则由加密过程得密文为 c≡195 mod 119≡2476099 mod 119≡66 ⑦ 解密为6677mod 119≡19

收方B用自己的秘密钥对密文c解密在计算上是容易的。

敌手由密文c和B的公开密钥恢复明文在计算上是不可 行的。

敌手由密文c和B的公开密钥恢复秘密密钥在计算上是 不可行的

加解密次序可换,即EPKB[DSKB(m)]=DSKB[EPKB(m)] ,不 是对任何算法都做此要求。

RSA公钥密码算法

RSA公钥密码算法RSA公钥密码算法是一种非对称密码算法,由三位数学家Rivest、Shamir和Adleman 于1977年提出。

与对称密码算法不同,RSA算法使用两个不同的密钥:公钥和私钥。

公钥用于加密数据,私钥用于解密数据。

RSA算法的安全性基于两个数学问题的难解性:大整数分解和模幂运算。

对于RSA算法,首先要生成一对公钥和私钥。

生成公钥的步骤如下:1. 随机选择两个不同的质数p和q。

2. 计算n = p * q。

3. 计算欧拉函数φ(n) = (p-1)*(q-1)。

4. 随机选择一个整数e,使得1 < e < φ(n)且e与φ(n)互质。

5. 公钥为(n, e)。

生成私钥的步骤如下:1. 计算私钥d,满足d * e ≡ 1 (mod φ(n))。

2. 私钥为(n, d)。

对于加密操作,假设要加密的数据是一个整数m,且m < n。

加密的步骤如下:1. 计算密文c = m^e (mod n)。

2. 密文c即为加密后的数据。

在RSA算法中,公钥和私钥的选择要满足以下条件:1. 公钥和私钥的长度应该足够长,一般推荐使用2048位或以上的密钥长度,以确保足够的安全性。

2. 公钥和私钥应该保密,不应该被他人知晓。

RSA算法的安全性基于大整数分解的困难性,即将一个大的合数分解成其质因数的难度。

目前,使用足够长的密钥长度,RSA算法被认为是安全的。

RSA算法被广泛应用于数据加密、数字签名和密钥交换等领域。

但是由于RSA算法的加解密速度较慢,所以通常使用RSA算法来加密对称密码算法的密钥,从而兼顾安全性和效率。

RSA公钥密码算法采用了非对称密码体制,通过生成一对公钥和私钥来实现数据加密和解密的功能。

由于其安全性和广泛应用性,RSA算法在现代密码学中被广泛使用。

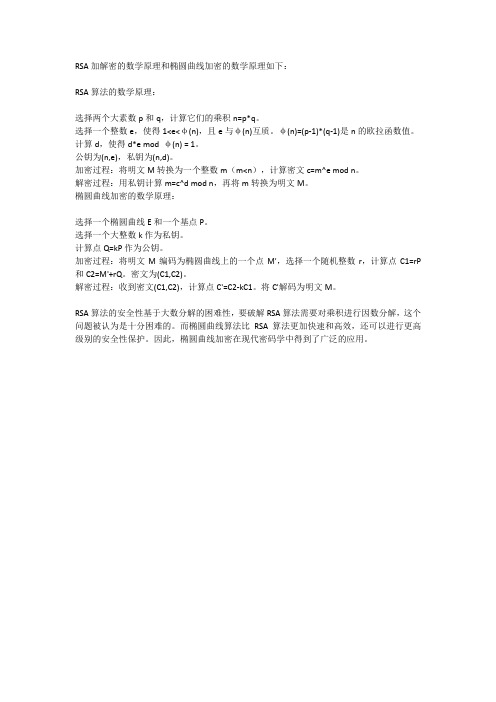

rsa 加解密的数学原理 和椭圆曲线

RSA加解密的数学原理和椭圆曲线加密的数学原理如下:

RSA算法的数学原理:

选择两个大素数p和q,计算它们的乘积n=p*q。

选择一个整数e,使得1<e<φ(n),且e与φ(n)互质。

φ(n)=(p-1)*(q-1)是n的欧拉函数值。

计算d,使得d*e mod φ(n) = 1。

公钥为(n,e),私钥为(n,d)。

加密过程:将明文M转换为一个整数m(m<n),计算密文c=m^e mod n。

解密过程:用私钥计算m=c^d mod n,再将m转换为明文M。

椭圆曲线加密的数学原理:

选择一个椭圆曲线E和一个基点P。

选择一个大整数k作为私钥。

计算点Q=kP作为公钥。

加密过程:将明文M编码为椭圆曲线上的一个点M',选择一个随机整数r,计算点C1=rP 和C2=M'+rQ。

密文为(C1,C2)。

解密过程:收到密文(C1,C2),计算点C'=C2-kC1。

将C'解码为明文M。

RSA算法的安全性基于大数分解的困难性,要破解RSA算法需要对乘积进行因数分解,这个问题被认为是十分困难的。

而椭圆曲线算法比RSA算法更加快速和高效,还可以进行更高级别的安全性保护。

因此,椭圆曲线加密在现代密码学中得到了广泛的应用。

简述rsa加密算法原理

简述rsa加密算法原理RSA加密算法是一种非对称加密算法,由三位数学家Rivest、Shamir和Adleman于1977年提出。

RSA算法的安全性基于两个大质数的乘积难以分解这一数学难题。

RSA算法在现代密码学中被广泛应用,例如电子商务、数字签名、密码学协议等领域。

RSA算法的原理非常简单,但却非常巧妙。

它可以分为三个步骤:密钥生成、加密和解密。

密钥生成是RSA算法的第一步。

在这一步中,需要选择两个大质数p和q,并计算它们的乘积n=p*q。

然后选择一个整数e,使得e 和(n)互质,即e和(n)的最大公约数为1。

最后,计算d,使得d*e=1(mod (p-1)*(q-1))。

其中,e和d分别为公钥和私钥。

加密是RSA算法的第二步。

在这一步中,需要将明文m转化为整数M,并使用公钥(e,n)进行加密。

具体的加密方法为:C=M^e(mod n),其中^表示模幂运算,C为密文。

解密是RSA算法的第三步。

在这一步中,需要使用私钥(d,n)进行解密。

具体的解密方法为:M=C^d(mod n),其中^表示模幂运算,M为明文。

RSA算法的安全性基于大质数分解的难题。

由于RSA算法的密钥长度通常为1024位或2048位,因此需要分解的乘积n非常大,目前没有有效的算法可以在合理的时间内分解它。

因此,RSA算法被认为是一种非常安全的加密算法。

除了安全性外,RSA算法还有其他优点。

例如,RSA算法是一种非对称加密算法,可以实现数字签名、密钥交换等功能。

此外,RSA 算法的加密和解密速度较快,适用于各种应用场景。

RSA加密算法是一种非常重要的密码学算法,具有非常高的安全性和广泛的应用。

在实际应用中,需要注意密钥的保护和管理,以确保RSA算法的安全性和可靠性。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

《现代密码学》课程小论文RSA算法的实现前言公钥密码体制是W.Diffie和M.Hellman于1976年在解决单钥密码体制中最难解决的密钥分配和数字签字问题时提出的。

公钥密码体制的特点是:为每个用户产生一对密钥(PK和SK);PK公开,SK保密;从PK推出SK是很困难的;A、B双方通信时,A通过任何途径取得B的公钥,用B的公钥加密信息。

加密后的信息可通过任何不安全信道发送。

B收到密文信息后,用自己私钥解密恢复出明文。

公钥密码体制已成为确保信息的安全性的关键技术。

RSA算法是1978年由R.Rivest, A.Shamir和L.Adleman提出的一种用数论构造的、也是迄今为止理论上最为成熟完善的公钥密码体制,该体制已得到广泛的应用。

实现RSA算法包括生成RSA密钥,用RSA加密规则和解密规则处理数据。

本文主要讲述RSA算法的基本原理和RSA算法的C++实现。

RSA算法基本原理RSA算法的实现分为:生成密钥,加密,解密。

算法描述如下:l 密钥的产生(1)选大素数p和q (各100~200位十进制数字),计算n=p×q , ϕ(n)=(p-1)(q-1)其中ϕ(n)是n的欧拉函数值.(2)随机选一整数e, 1≤e<ϕ(n),(ϕ(n), e)=1。

因而在模ϕ(n)下,e有逆元.(3)计算d=e -1 (mod ϕ(n))(4)取公钥为{e,n}.秘密钥为d(p,q不再需要,可以销毁)2 加密加密时首先将明文比特串分组,使得每个分组对应的十进制数小于n,即分组长度小于log2n。

然后对每个明文分组m,作加密运算c=m e mod n3 解密对密文分组c的解密运算为m=c d mod nRSA算法简述如下:●找两素数p和q;取n=p*q;取t=(p-1)*(q-1);取任何一个数e,要求满足e<t并且e与t互素(就是最大公因数为1);取d*e%t==1。

这样最终得到三个数: n d e●设消息为数M (M <n);设c=(M**d)%n就得到了加密后的消息c;设m=(c**e)%n则 m == M,从而完成对c的解密。

(注:**表示次方,上面两式中的d和e可以互换。

)在对称加密中:n d两个数构成公钥,可以告诉别人;n e两个数构成私钥,e自己保留,不让任何人知道。

给别人发送的信息使用e加密,只要别人能用d解开就证明信息是由你发送的,构成了签名机制。

别人给你发送信息时使用d加密,这样只有拥有e的你能够对其解密。

RSA的安全性在于对于一个大数n,没有有效的方法能够将其分解,从而在已知n d的情况下无法获得e;同样在已知n e的情况下无法求得d。

RSA算法的C++实现用RSA算法对一段明文“I LOVE THE MODERN CRYPTOGRAPHY SO MACH”进行加解密。

RSA算法的C++实现代码如下:#include<iostream>#include<cmath>#include<string>using namespace std;int miwen[1024];//////判断输入的数是否为素数//////bool pdprime(long m){bool pd;for(int i = 3;i < m;i= i + 2)if(m % i ==0)break;if(m == i)pd = 1;elsepd = 0;return pd;}///// 判断两个数是否互素/////bool pdhusu(long a,long b){int t0 = 0, t = 1,s0 = 1,s = 0 , q , r ;int temp;bool pdhs;q = a / b;r = a - q * b;while ( r > 0){temp = t0 - q * t;t0 = t;t = temp;temp = s0 - q * s;s0 = s;s = temp;a = b;b = r;q = a / b;r = a - q * b;}r = b;if ( r == 1)pdhs = 1;elsepdhs = 0;return pdhs;}/////求d 的值//////int qiuni(long a, long b){int t0 = 0, t = 1,s0 = 1,s = 0 , q , r , u , v , d;int temp;u = a;v = b;q = a / b;r = a - q * b;while ( r > 0){temp = t0 - q * t;t0 = t;t = temp;temp = s0 - q * s;s0 = s;s = temp;a = b;b = r;q = a / b;r = a - q * b;}r = b;if ( r == 1){cout << endl;cout << "s = " << s << endl;cout << "t = " << t << endl;cout << "r = " << s << " * " << u << " + " ;cout << t << " * " << v << endl << endl;cout << u << "和"<< v << "互素,满足条件" << endl << endl;if(t > 0)d = t % u;elsed = (u + t) % u;return d;}else{cout << u << " 和 " << v << "不互素,不满足条件" << endl;return false;}}////// 加密////void jiami(string data,int p ,int d){char c;int u = 0;cout << "加密后的结果为:" << endl ;for(int i = 0;i < data。

size(); i ++){miwen[i] = data。

at(i);c = miwen[i];for(int j = 1;j < d ;j ++)miwen[i] = miwen[i] * c % p;cout << miwen[i] << ' ';}}////。

解密。

//////void hjiemi(int z1,int x){int c;char g;int jiemi[1024];cout << "解密后的结果为:" << endl ;for(int i = 0;i < 1024; i ++){jiemi[i] = miwen[i];c = miwen[i];for(int j = 1;j < z1 ;j ++)jiemi[i] = jiemi[i] * c % x;if(jiemi[i] != 0){g = jiemi[i];cout << g;}}}void main(){long p , q , n , m , a = 0 , d;char c;string data;cout << "请输入一段明文:" << endl;getline(cin, data, '\n');cout << "请输入 p 和 q 的值 = ";cin >> p >> q;cout << pdprime(p) << ' ' << pdprime(q) << endl;if(pdprime(p) == 1 && pdprime(q) == 1){cout << "输入的 p 和 q 满足条件" << endl << endl;n = p * q;m = (p - 1) * (q - 1);cout << "请输入一个小于 n = p * q 的随机整数 a = ";cin >> a;cout << endl;if(pdhusu(a , m) == 1){d = qiuni(m, a);cout << "a 的逆模 m 为 " << d << endl << endl;jiami(data,n,a);cout << endl << endl;cout << "公钥为 :" << n << ' ' << a << endl;cout << "私钥为 :" << p << ' ' << q << ' ' << d << endl << endl;cout << "是否解密(y/n)"<< endl;cin >> c;if(c == 'y')hjiemi(d,n);elseexit(1);}elsecout << "输入的小于 n 的随机整数 a 和 m 不互素" << endl;}elsecout << " 输入的p 和 q不全为素数 " << endl;}结果及分析。