无线网络EAP认证方法

无线局域网控制器(WLC)EAP认证的配置实例

在此设置中,思科 4400 WLC 和轻量级 AP 通过一个集线器连接。外部 RADIUS 服务器(Cisco Secure ACS)也连接到这个集线器。所有的设备都在同一个子网。无线接入点注册到无线控 制器。您必须配置 WLC 和 AP 采用轻量级扩展身份验证协议(LEAP)验证。无线客户端连接 到 AP 使用 LEAP 认证,以便与 AP 关联。使用 Cisco Secure ACS 进行 RADIUS 验证。

要求 .................................................................................................................................................2 使用的组件 .....................................................................................................................................2 配置.......................................................................................................................................................... 2 网络拓扑图 .....................................................................................................................................3 配置 WLC 的基本操作并注册轻量级接入点到控制器.............................................................3 在 WLC 配置外部 RADIUS 服务器进行 RADIUS 身份验证........................................................4 配置无线局域网参数 ....................................................................................................................6 配置 Cisco Secure ACS 服务器并创建用户数据库来认证无线客户端 ...................................8 配置无线客户端 ..........................................................................................................................12 验证配置 ...............................................................................................................................................14 故障排查 ...............................................................................................................................................16 故障排查要点...............................................................................................................................20 维护 EAP 定时器数值..................................................................................................................20 从 ACS RADIUS 服务器提取文件包进行故障排除...................................................................22

Wi-Fi EAP 网络验证过程

Wi-Fi EAP网络验证过程1. 什么是EAPExtensible Authentication Protocol,简称EAP,是一种支持多种验证方式的协议框架,EAP通常运行在链路层例如PPP和IEEE 802。

EAP协议是IEEE 802.1x认证机制的核心,它将实现细节交由附属的EAP Method协议完成,如何选取EAP method由认证系统特征决定,这样实现了EAP的扩展性及灵活性(摘自”百度百科”)。

这篇文章主要描述的场景是基于Radius服务器的EAP身份认证方式。

了解本文前,如果您的身边没有EAP网络环境,可以通过路由器和Radius进行搭建。

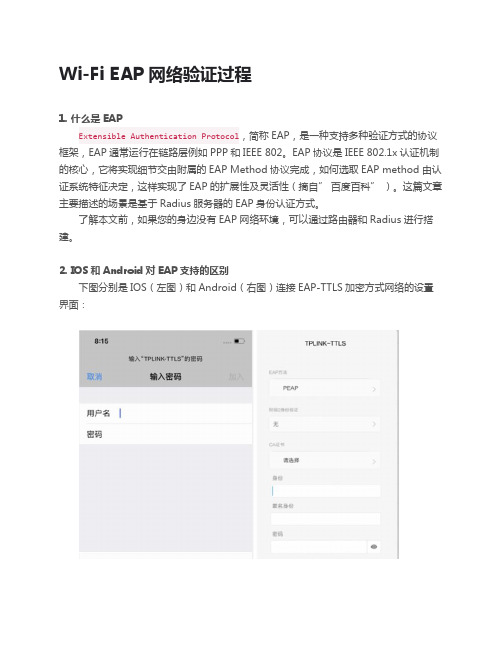

2. IOS和Android对EAP支持的区别下图分别是IOS(左图)和Android(右图)连接EAP-TTLS加密方式网络的设置界面:从上图看,IOS系统中,只需要用户输入用户名和密码,但是在Android系统上,则需要用户指定具体的EAP方法(默认使用PEAP),如果选择的EAP方法与AP认证服务器指定的不对应,则无论用户名和密码正确与否都会验证失败。

我们知道,在未开始连接前,设备是只知道这个AP是EAP加密方式,但不知道具体的EAP方法。

那为什么IOS都没有选择具体EAP方法就可以连上这个TTLS加密方式的网络呢?而且,将AP的EAP方法改为PEAP,IOS同样可以连上,这点很奇怪!需要刨根问题追究缘由,则需要抓出认证过程中,IOS与认证服务器的交互包。

3. IOS EAP认证过程探究设定Radius EAP方法为TTLS,开启Radius服务:xyzc@xyzc-ul:~$ sudo radiusd -XFreeRADIUS Version 3.0.16Copyright (C) 1999-2017 The FreeRADIUS server project and contributorsThere is NO warranty; not even for MERCHANTABILITY or FITNESS FOR A...Listening on auth address * port1812 bound to server defaultListening on acct address * port1813 bound to server defaultListening on auth address :: port1812 bound to server defaultListening on acct address :: port1813 bound to server defaultListening on auth address 127.0.0.1port18120 bound to server inner-tunnel Listening on proxy address * port43060Listening on proxy address :: port48623Ready to process requests在搭建了Radius服务的主机上开始抓取tcpdump,并使用IPhone开始连接xyzc@xyzc-ul:~/ulangch/eap$ sudo tcpdump -i any -w tcpdump-ios.pcaptcpdump: listening on any, link-type LINUX_SLL (Linux cooked), capture size 262144bytes实验完成后使用wireshark分析IPhone连接过程中抓取Radius服务所在主机的tcpdump。

EAPTTLS无线网络认证

EAPTTLS无线网络认证EAP-TTLS无线网络认证无线网络的普及和应用已经成为现代社会中的重要组成部分。

然而,为了确保网络安全和用户身份验证,认证协议和机制的使用也变得尤为重要。

EAP-TTLS作为一种安全的认证协议,被广泛应用于无线网络中。

本文将介绍EAP-TTLS的基本原理、优势及其在无线网络中的应用。

一、EAP-TTLS简介EAP-TTLS(Extensible Authentication Protocol - Tunneled Transport Layer Security)是一种基于EAP协议的认证机制,它使用TLS协议提供安全隧道,确保认证数据的安全性。

EAP-TTLS通过在客户端和服务器之间建立安全隧道来传输认证信息,将认证过程从传输层隔离,提供了更高级别的安全性。

二、EAP-TTLS的工作原理1. 客户端发起认证请求:当用户连接到无线网络并尝试访问互联网时,客户端将首先向服务器发送认证请求。

2. 安全隧道建立:服务器接收到认证请求后,将与客户端协商建立安全隧道,并交换公钥等加密信息,确保后续的认证信息传输的安全性。

3. 用户身份验证:在安全隧道建立后,客户端将发送用户的凭据(如用户名和密码)到服务器,服务器通过验证用户凭据来确认用户身份。

4. 会话密钥生成:一旦用户身份验证成功,服务器将生成会话密钥,并通过安全隧道将该密钥传输给客户端。

5. 数据加密传输:使用会话密钥,客户端和服务器之间的数据传输将被加密,确保无线网络中数据的机密性和完整性。

6. 认证完成:认证过程完成后,客户端将获得访问无线网络的权限,可以正常使用网络资源。

三、EAP-TTLS的优势1. 强大的安全性:EAP-TTLS通过使用TLS协议提供了高级别的安全性,确保认证信息的机密性和完整性,有效防止身份欺骗和数据篡改等安全威胁。

2. 灵活性:EAP-TTLS支持多种不同的身份验证方法,如用户名和密码、证书等,使得它适用于不同的无线网络场景。

无线加密地多种方法及其区别WEPWPATKIPEAP

无线加密的多种方法及其区别(WEP WPA TKIP EAP)无线网络的安全性由认证和加密来保证。

认证允许只有被许可的用户才能连接到无线网络;加密的目的是提供数据的保密性和完整性(数据在传输过程中不会被篡改)。

802.11标准最初只定义了两种认证方法:开放系统认证(Open System Authentication)共享密钥认证(Shared Key Authentication)以及一种加密方法:有线等效保密(Wired Equivalent Privacy –WEP)对于开放系统认证,在设置时也可以启用WEP,此时,WEP用于在传输数据时加密,对认证没有任何作用。

对于共享密钥认证,必须启用WEP,WEP不仅用于认证,也用于在传输数据时加密。

WEP使用对称加密算法(即发送方和接收方的密钥是一致的),WEP使用40位或104位密钥和24位初始化向量(Initialization Vector –IV,随机数)来加密数据。

注:使用初始化变量(IV)的目的是避免在加密的信息中出现相同的数据。

例如:在数据传输中,源地址总是相同的,如果只是单纯的加密(WEP使用静态密码),这样在加密的信息中会出现相同的数据,有可能被恶意地破解。

由于初始化变量(IV)是随机数,可以避免这种情况的出现。

在配置无线网络的安全性时,一般将40位/104位密钥写成密钥长度:64位(40+24)/128位(104+24)由于WEP有一些严重缺陷,如初始化向量的范围有限,而且是使用明文传送……,802.11使用802.1x来进行认证、授权和密钥管理,另外,IEEE开始制订802.11i标准,用于增强无线网络的安全性。

同时,Wi-Fi联盟与IEEE一起开发了Wi-Fi受保护的访问(Wi-Fi Protected Access –WPA)以解决WEP的缺陷WPAWPA不同于WEP,WPA同时提供认证(基于802.1x可扩展认证协议–Extensible Authentiation Protocl - EAP的认证)和加密(临时密钥完整性协议–Temporal Key Integrity Protocol –TKIP)。

eap-tls认证流程

eap-tls认证流程EAP-TLS (Extensible Authentication Protocol - Transport Layer Security) is a widely used protocol for secure authentication in wireless networks. The authentication process in EAP-TLS involves the following steps:1. Client Hello: The client device sends a hello message to the server, indicating its presence and initiating the authentication process.2. Server Hello: The server responds with a hello message, acknowledging the client and providing its own information.3. Server Certificate: The server presents its digital certificate to the client. This certificate confirms the server's identity and is used for encryption and authentication.4. Client Certificate: The client also presents its digital certificate to the server. This certificate contains the client's public key, which is used to establish a secure channel.5. Certificate Verification: The client verifies the server's certificate by checking its authenticity and integrity. This is done by verifying the certificate's signature and checking it against a trusted certificate authority (CA).6. Client Key Exchange: The client generates a random session key and encrypts it with the server's public key, which was obtained from the server's certificate. This key is used for secure communication between the client and server.7. Certificate Request (optional): The server may request additional client certificates based on its policy requirements.8. SSL Handshake: The client and server perform a secure handshake using the session key to establish a secure encrypted channel for further communication.9. EAP Success: If all previous steps are successful, the server sends an EAP Success message to the client, indicating successful authentication.10. Secure Communication: Once authenticated, the client and server can securely exchange data over the encrypted channel using the session key.It is important to note that EAP-TLS requires the use of digital certificates, which are issued by trusted certificate authorities. These certificates play a crucial role in verifying the identities of the client and server during the authentication process.。

EAPFAST无线网络认证

EAPFAST无线网络认证EAPFAST(Extensible Authentication Protocol Flexible Authentication via Secure Tunneling)是一种用于无线网络认证的安全协议。

它提供了一种灵活的认证机制,能够确保用户在接入无线网络时的安全性和隐私保护。

本文将介绍EAPFAST的原理和工作方式,以及它在实际应用中的一些优点和挑战。

一、EAPFAST的原理和工作方式EAPFAST是一种基于服务器端的认证协议,它通过在客户端和服务器之间建立安全的隧道来保护认证过程中传输的敏感信息。

EAPFAST使用了一种称为TLS(Transport Layer Security)的安全协议,该协议可以确保认证信息的机密性和完整性。

在EAPFAST认证过程中,客户端首先发送一个启动请求给服务器,请求建立认证隧道。

服务器响应该请求,并与客户端之间建立一个安全的通信隧道。

之后,客户端和服务器之间开始进行认证交换。

在认证过程中,服务器会要求客户端提供身份凭证,例如用户名和密码。

客户端通过安全隧道将身份凭证发送给服务器进行验证。

一旦验证通过,认证就完成了,客户端就可以正常接入无线网络。

二、EAPFAST的优点1. 安全性高:EAPFAST使用了TLS协议,可以加密认证过程中传输的所有信息,从而防止信息被窃听和篡改。

2. 灵活性强:EAPFAST支持多种认证方法,例如密码、数字证书和智能卡等,可以满足不同环境和应用的需求。

3. 用户友好:EAPFAST采用服务器端认证的方式,用户只需要提供身份凭证,无需安装任何额外的客户端软件,使用起来方便快捷。

4. 兼容性好:EAPFAST协议与现有的无线网络设备和基础设施兼容性良好,可以与各种无线网络技术无缝集成,包括Wi-Fi和蓝牙等。

三、EAPFAST的挑战1. 配置复杂:EAPFAST在部署和配置时需要一些专业知识,包括设置服务器证书和密钥等,对于一些非专业用户来说可能比较困难。

wpa2认证过程

WPA2认证过程包括以下步骤:

1. 客户端向AP发送一个EAPOL-Start报文,启动认证过程。

2. AP发送一个EAPOL-Enrollee报文给客户端,要求客户端选择一种认证方法。

3. 客户端选择一种认证方法,并发送一个EAPOL-Response报文给AP。

4. AP收到EAPOL-Response报文后,会根据所选择的认证方法进行相应的处理,然后发送一个EAPOL-Challenge报文给客户端,其中包含一些随机数或挑战值。

5. 客户端根据EAPOL-Challenge报文中的挑战值,生成一个随机数或挑战值,并发送一个EAPOL-Authenticate报文给AP。

6. AP收到EAPOL-Authenticate报文后,会验证其中的随机数或挑战值是否与EAPOL-Challenge报文中的一致。

如果一致,则AP会发送一个EAPOL-Success报文给客户端,表示认证成功。

需要注意的是,在WPA2认证过程中,如果使用了分组加密算法,则客户端和AP之间还需要进行密钥协商和密钥交换过程。

这个过程可以通过PMKSA缓存来加速密钥协商过程。

802.1xeap认证流程

802.1xeap认证流程下载温馨提示:该文档是我店铺精心编制而成,希望大家下载以后,能够帮助大家解决实际的问题。

文档下载后可定制随意修改,请根据实际需要进行相应的调整和使用,谢谢!并且,本店铺为大家提供各种各样类型的实用资料,如教育随笔、日记赏析、句子摘抄、古诗大全、经典美文、话题作文、工作总结、词语解析、文案摘录、其他资料等等,如想了解不同资料格式和写法,敬请关注!Download tips: This document is carefully compiled by theeditor. I hope that after you download them,they can help yousolve practical problems. The document can be customized andmodified after downloading,please adjust and use it according toactual needs, thank you!In addition, our shop provides you with various types ofpractical materials,such as educational essays, diaryappreciation,sentence excerpts,ancient poems,classic articles,topic composition,work summary,word parsing,copy excerpts,other materials and so on,want to know different data formats andwriting methods,please pay attention!1. 客户端连接网络:客户端设备(如电脑、手机等)尝试连接到需要认证的网络。

EAPTLS无线网络认证

EAPTLS无线网络认证随着移动互联网的发展,无线网络的应用越来越广泛。

为了保障无线网络的安全性,EAPTLS(Extensible Authentication Protocol Transport Layer Security)认证成为了一种重要的认证方式。

本文将会介绍EAPTLS无线网络认证的工作原理、应用场景以及优缺点。

一、EAPTLS认证的工作原理EAPTLS认证是一种基于基于传输层安全协议(TLS)的认证方式。

其工作原理如下:1. 客户端发起连接请求:当设备想要连接无线网络时,它会向接入点(AP)发送连接请求。

2. AP响应并返回证书:接收到连接请求后,AP会向设备返回一个证书,这个证书是由认证服务器颁发的。

3. 客户端验证证书:设备收到证书后,会对证书进行验证。

它会检查证书的合法性、有效期以及颁发机构等信息,以确定证书是否可信。

4. SSL握手:一旦证书验证通过,设备会与认证服务器进行SSL握手,建立起安全的数据传输通道。

5. 客户端身份验证:通过SSL通道,设备会向认证服务器发送自己的身份信息,通常是用户名和密码等。

6. 服务器验证身份信息:认证服务器收到设备发送的身份信息后,会对其进行验证。

只有验证通过后,认证服务器才会将设备接入无线网络。

二、EAPTLS认证的应用场景EAPTLS认证适用于需要强制要求用户身份验证的无线网络,尤其在企业、学校和政府机构等安全性要求较高的场景中应用广泛。

以下是EAPTLS认证的几个典型应用场景:1. 企业内部无线网络:对于企业来说,内部无线网络的安全性是非常重要的。

EAPTLS认证可以确保只有经过身份验证的员工才能连接到无线网络,有效防止未经授权的人员进入。

2. 学校无线网络:学校无线网络需要满足师生身份验证的需求,以保障校园网络的安全性。

EAPTLS认证可以通过学生的学号和密码等信息来验证身份,同时还可以设置不同权限的账号,以区分教师和学生的权限。

WIFI用户EAP-TLS认证

FortiGate结合Openssl + freeradius实现多级CA环境下的无线用户EAP-TLS认证一、EAP-TLS简介简而言之,使用数字证书来保护radius认证,与802.1x结合,可以用数字证书认证无线上网用户,是最安全的无线认证方法之一。

参考:/wiki/EAP#EAP-TLS二、实验环境如上图所示,使用两台ubuntu linux服务器,Ubuntu-1作为rootca和radius服务器;Ubuntu-2作为subca。

FortiOS:v4.3.6。

------------------------------------------------------------------------------------------------------------------------------------------------------三、安装openssl及freeradiussudo apt-get install opensslsudo apt-get install freeradius四、openssl环境准备1. 在ubuntu1和ubuntu2的当前用户文件夹(例如/home/jeff/)下创建openssl工作数据存放文件夹,例如/home/jeff/certs/。

2. 将附件的设置文件f存放在/home/jeff/certs/目录下。

注意修改一下配置文件中的dir路径。

f3. 注意事项:Radius服务器端证书的extendedKeyUsage属性必须包含服务器身份认证(1.3.6.1.5.5.7.3.1);移动设备证书的extendedKeyUsage属性必须包含客户端身份验证(1.3.6.1.5.5.7.3.2)。

f中已经包括相关设置。

五、在Ubuntu-1上建立根CA(密码:1234)4. 生成根CA私钥(需要指定Common Name)cd /home/jeff/certsopenssl req -newkey rsa:1024 -sha1 -config ./f -keyout rootkey.pem-out rootreq.pem -days 36505. 生成证书,并用私钥签名openssl x509 -req -in rootreq.pem -sha1 -extfile ./f -extensions v3_ca -signkey rootkey.pem -out rootcert.pem -days 36506. 组合证书与私钥,形成CA根证书cat rootcert.pem rootkey.pem > root.pem7. 显示根证书openssl x509 -text -noout -in root.pem------------------------------------------------------------------------------------------------------------------------------------------------------六、在Ubuntu-2上建立二级CA(密码:5678)8. 在Ubuntu-2上创建二级CA私钥(需要指定Common Name)cd /home/jeff/certsopenssl req -newkey rsa:1024 -sha1 -config ./f -keyout subcakey.pem -out subcareq.pem -days 36509. 将subcakey.pem复制到Ubuntu-1上,生成二级CA证书,并用根CA证书签名openssl x509 -req -in subcareq.pem -sha1 -extfile ./f -extensions v3_ca -CA root.pem -CAkey root.pem -CAcreateserial -out subcacert.pem -days 365010. 将subcacert.pem和rootcert.pem复制回Ubuntu-2上,组合二级CA证书与二级CA私钥,形成二级CA证书cat subcacert.pem subcakey.pem rootcert.pem > subca.pem11. 显示二级CA证书openssl x509 -text -noout -in subca.pem七、在Ubuntu-1上,使用根CA为openradius颁发服务器证书(密码:abcd)12. 创建服务器证书私钥(需要指定Common Name)openssl req -newkey rsa:1024 -sha1 -config ./f -keyout serverkey.pem -out serverreq.pem -days 36513. 创建服务器证书,并签名openssl x509 -req -in serverreq.pem -sha1 -extfile ./f -extensions server_cert -CA root.pem -CAkey root.pem -CAcreateserial -outservercert.pem -days 36514. 组合私钥与证书,形成服务器证书cat servercert.pem serverkey.pem rootcert.pem > server.pem15. 显示服务器证书openssl x509 -text -noout -in server.pem------------------------------------------------------------------------------------------------------------------------------------------------------八、在Ubuntu-2上,使用二级CA为Wifi客户端颁发证书(密码:efgh)16. 创建客户端证书私钥(需要指定Common Name)openssl req -newkey rsa:1024 -sha1 -config ./f -keyout clientkey.pem -out clientreq.pem -days 36517. 创建客户端证书,并签名openssl x509 -req -in clientreq.pem -sha1 -extfile ./f -extensionsclient_cert -CA subca.pem -CAkey subca.pem -CAcreateserial -outclientcert.pem -days 36518. 组合私钥与证书,形成客户端证书cat clientcert.pem clientkey.pem subcacert.pem rootcert.pem > client.pem19. 显示客户端证书openssl x509 -text -noout -in client.pem20. *.pem的证书是BASE64形式的,要转成PKCS12才能装到Windows上。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Password based method Dictionary attacks

If the challenge and response is not via an encrypted tunnel

Mutual authentication Established a secure tunneled

Public key algorithm and certificate via a secured tunnel, a less secure authentication

method can be used

EAP PEAP (Protected EAP)

Similar TTLS Message authentication, key exchange, Support fragmentation, reassembly, and fast reconnect Only authenticators requiring certificates Developed by Microsoft and Cisco

rather than a key or password not session-independent

same SIM card would be reused for all sessions by a user or device

2007/9/12

14

Methods

EAP-AKA (Authentication and Key Agreement)

Recommended requirements

Fragmentation End-user identity hiding

Optional requirements

Channel binding Fast reconnect

Enterprise-specific requirements

EAP-AKA Developed by 3GPP Replaces SIM on GSM with USIM on UMTS Stronger level of security than EAP-SIM

use of permanent keys for mutual authentication

network. Various EAP methods available for use in the variety of wireless

networks. EAP definition in 802.1X does not specify an exact method,

algorithm or procedure for the authentication but rather specifies a framework into which a particular method can be plugged.

2007/9/12

3

Introduction (2/2)

WLAN (Wireless LAN)

Authentication and authorization WEP

Share secret Drawback: key usually static

WPA (802.11i)

Personal mode: shared key Enterprise mode: authentication server

2007/9/12

2

Introduction (1/2)

EAP (Extensible Authentication Protocol)

Sited on wireless situation. Valid identity of the user or device attempting to access a

▪ AAA (authentication, authorization and accounting) server ▪ RADIUS (remote authentication dial-in user service)

Data protection WEP

RC4

WPA (802.11i)

EAP methods for wireless networks

报告者:曾萍萍 导 师:张永平

Outline

Introduction EAP Requirements Methods Possible attacks on EAP Mobility issues RFID WiMAX Conclusions

EAP-TLS (Transport Level Security)

Public key certificate Mutual authentication, key exchange and establishment, Support fragmentation, reassembly, and fast reconnect Each entity being authenticated (client, AP) Strong authentication and very secure

But each them support differing implementations of method

Client

AP

RADIUS

TLS session PEAP initial negotiation

certificate

Secure Tunnel for Legacy Authentication and Key Generation

More costly

Require public key infrastructure

Client

AP

certificate PKI (Key, data)

RADIUS

certificate

2007/9/12

8

Methods (Certificate based methods)

EAP-TTLS (Tunneled Transport Level Security)

WLAN (Wireless LAN)

802.11 (a, b, g) The base of authentication methods

Pre-shared key: home office, small office Password based security: enterprises Certificate based security: enterprises

a mast session key Use the public key computation to add its strength

It gains the security of public key encryption methods without the expense and complexity of deploying certificates

TKIP (Temporal key integrity protocol )

2007/9/12

4

EAP Requirements

Mandatory requirements

Generation of symmetric keying material Mutual authentication support Self-protecting Synchronization of state Resistance to dictionary attacks Protecting against man-in-middle attacks Protected cipher suite negotiation

authentication Man in the middle attacks It is not a secure EAP method

Client

AP

RADIUS

(Username, password)

MD5(Username, password)

2007/9/12

7

Methods (Certificate based methods)

EAP-TLS EAP-TTLS EAP PEAP

Password based methods

LEAP SPEKE

EAP SIM EAP AKA

2007/9/12

6

Methods (Legacy based methods)

EAP-MD5

Username and password MD5 message hashing algorithm Very simple EAP method No change keys mechanism Cannot fulfill the requirement for symmetric

Require longer message exchanges

Unable to authenticate user

Password based methods

Advantages Low cost and ease of use Password is easy to remember rather than a cryptic key

Strong password policy suggestion Less complexity

2007/9/12

12

Methods (Password based methods)

SPEKE (Simple Password Exponential Key Exchange)