2013吉林省软考网络工程师最新考试试题库

2013年上半年软考网络工程师下午试题(最终整理版)

全国计算机技术与软件专业技术(资格)水平考试2013年上半年网络工程师下午试题试题一(共20分)阅读以下说明,回答问题1至问题4,将解答填入答题纸对应的解答栏内。

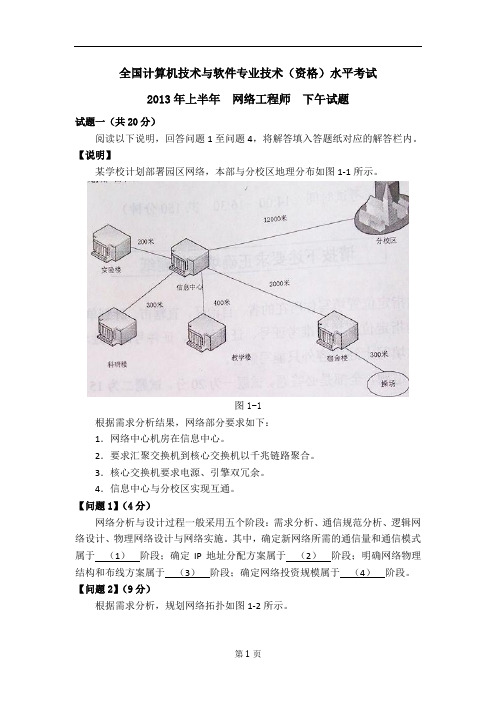

【说明】某学校计划部署园区网络,本部与分校区地理分布如图1-1所示。

图1-1根据需求分析结果,网络部分要求如下:1.网络中心机房在信息中心。

2.要求汇聚交换机到核心交换机以千兆链路聚合。

3.核心交换机要求电源、引擎双冗余。

4.信息中心与分校区实现互通。

【问题1】(4分)网络分析与设计过程一般采用五个阶段:需求分析、通信规范分析、逻辑网络设计、物理网络设计与网络实施。

其中,确定新网络所需的通信量和通信模式属于(1)阶段;确定IP地址分配方案属于(2)阶段;明确网络物理结构和布线方案属于(3)阶段;确定网络投资规模属于(4)阶段。

【问题2】(9分)根据需求分析,规划网络拓扑如图1-2所示。

图1-21.核心交换机配置如表1-1所示,确定核心交换机所需配备的模块最低数量。

2.根据网络需求描述、网络拓扑结构、核心交换机设备表,图1-2中的介质1应选用(9);介质2应选用(10);介质3应选用(11)。

问题(9)~(11)备选答案:(注:每项只能选择一次)A.单模光纤B.多模光纤C.6类双绞线D.同轴电缆3.为了网络的安全运行,该网络部署了IDS设备。

在图1-2中的设备1、2、3、4上,适合部署IDS设备的是(12)及(13)。

【问题3】(4分)该校园根据需要部署了两处无线网络。

一处位于学校操场;一处位于科研楼。

其中操场的无线AP只进行用户认证,科研楼的无线AP中允许指定的终端接入。

1、无线AP分为FIT AP和FAT AP两种。

为了便于集中管理,学校的无线网络采用了无线网络控制器。

所以该学校的无线AP为(14)AP。

天线通常分为全向天线和定向天线,为保证操场的无线覆盖范围,此时应配备(15)天线。

2、为了保证科研楼的无线AP的安全性,根据需求描述,一方面需要进行用户认证,另一方面还需要多接入终端的(16)进行过滤,同时保证信息传输的安全性,应采用加密措施。

2004-2013软考网络工程师历年试题答案及详解

软考--网络工程师历年试题答案及详解(2004-2013)目录2004年下半年网络工程师上午试卷 (3)2004年下半年网络工程师下午试卷 (15)2005年上半年网络工程师上午试卷 (24)2005年上半年网络工程师下午试卷 (39)2005年下半年网络工程师上午试卷 (47)2005年下半年网络工程师下午试卷 (65)2006年上半年网络工程师上午试卷 (74)2006年上半年网络工程师下午试卷 (93)2006年下半年网络工程师上午试卷 (105)2006年下半年网络工程师下午试卷 (122)2007年上半年网络工程师上午试卷 (134)2007年上半年网络工程师下午试卷 (151)2007年下半年网络工程师上午试卷 (163)2007年下半年网络工程师下午试卷 (182)2008年上半年网络工程师上午试卷 (194)2008年下半年网络工程师下午试卷 (213)2008年下半年网络工程师上午试卷 (226)2008年下半年网络工程师下午试卷 (242)2009年上半年网络工程师上午试卷 (255)2009年上半年网络工程师下午试卷 (269)2009年下半年网络工程师上午试卷 (283)2009年下半年网络工程师下午试卷 (305)2010年上半年网络工程师上午试卷 (318)2010年上半年网络工程师下午试卷 (345)2011年上半年网络工程师上午试卷 (378)2011年上半年网络工程师下午试卷 (391)2011年下半年网络工程师上午试卷 (402)2011年下半年网络工程师下午试卷 (410)2012年上半年网络工程师上午试卷 (419)2012年上半年网络工程师下午试卷 (430)2012年下半年网络工程师上午试卷 (43047)2012年下半年网络工程师下午试卷 (43055)2013年上半年网络工程师上午试卷 (43063)2012年下半年网络工程师上午试卷 (442)2012年下半年网络工程师下午试卷 (450)2013年上半年网络工程师上午试卷 (458)2013年上半年网络工程师上午试卷 (485)2004年下半年网络工程师上午试卷●内存按字节编址,地址从A4000H到CBFFFH,共有(1)个字节。

2013吉林省上半年软考网络工程师下午最新考试题库

A、国家机关工作人员违法保护国家秘密的规定,故意或者过失泄露国家秘密,情节严重的,处三年以下有期徒刑或者拘役;情节特别严重的,处三年以上七年以下有期徒刑

B、国家机关工作人员违法保护国家秘密的规定,故意或者过失泄露国家秘密,情节严重的,处四年以下有期徒刑或者拘役;情节特别严重的,处四年以上七年以下有期徒刑

A、数据安全管理员 B、数据安全分析员

C、系统审核员 D、系统程序员

8、下面哪一种风险对电子商务系统来说是特殊的?(D)

A、服务中断 B、应用程序系统欺骗

C、未授权的信息泄露 D、确认信息发送错误

A、路径文件 B、口令文件 C、打印文件 D、列表文件

23、职责分离是信息安全管理的一个基本概念。其关键是权利不能过分集中在某一个人手中。职责分离的目的是确保没有单独的人员(单独进行操作)可以对应用程序系统特征或控制功能进行破坏。当以下哪一类人员访问安全系统软件的时候,会造成对“职责分离”原则的违背?(D)

A、数据安全管理员 B、数据安全分析员

C、系统审核员 D、系统程序员

24、一个公司在制定信息安全体系框架时,下面哪全策略 B、安全标准 C、操作规程 D、安全基线

25、当为计算机资产定义保险覆盖率时,下列哪一项应该特别考虑?(D)。

A、定义了访问控制需求的总体指导方针

B、建议了如何符合标准

C、表明管理意图的高层陈述

D、表明所使用的技术控制措施的高层陈述

34、Linux系统通过(C)命令给其他用户发消息。

A、less B、mesg C、write D、echo to

35、Solaris操作系统下,下面哪个命令可以修改/n2kuser/.profile文件的属性为所有用户可读、科协、可执行?(D)

2013年上半年网络工程师上午试题及解析(本站推荐)

2013年上半年网络工程师上午试题及解析(本站推荐)第一篇:2013年上半年网络工程师上午试题及解析(本站推荐)2013上半年网工真题第 1 题常用的虚拟存储器由(1)两级存储器组成。

(1)A.主存-辅存B.主存-网盘C.Cache-主存D.Cache-硬盘参考答案:(1)A试题分析:虚拟内存是计算机系统内存管理的一种技术。

它使得应用程序认为它拥有连续的可用的内存(一个连续完整的地址空间),而实际上,它通常是被分隔成多个物理内存碎片,还有部分暂时存储在外部磁盘存储器上,在需要时进行数据交换。

所以虚拟存储器由主存-辅存(外存)两级存储器组成。

第 2 题中断向量可提供(2)。

(2)A.I/O设备的端口地址B.所传送数据的起始地址 C.中断服务程序的入口地址D.主程序的断点地址参考答案:(2)C试题分析:中断向量是指中断发生时,存放在内存中,用于指向中断处理程序地址的数据,每个中断向量占一个字,低字节为中断号,高字节为例行程序的偏移地址。

第 3 题为了便于实现多级中断,使用(3)来保护断点和现场最有效。

(3)A.ROM B.中断向量表 C.通用寄存器 D.堆栈参考答案:(3)D试题分析:保护断点是指把CS(段地址)和IP(偏移量)放到堆栈。

保护现场指的是除了CS和IP外还要保护PSW(标志寄存器),并且还需要把你所要转移的程序所需要用到的寄存器也放到堆栈中。

第 4 题DMA工作方式下,在(4)之间建立了直接的数据通路。

(4)A.CPU与外设 B.CPU与主存 C.主存与外设 D.外设与外设参考答案:(4)C试题分析:DMA工作方式是程序输入输出控制方式中的一种。

DMA工作方式使用DMA控制器(DMAC)来控制和管理数据传输。

DMAC与CPU共享系统总线,并且具有可以独立访问存储器的能力。

在进行DMA时,CPU放弃对系统总线的控制,改由DMAC控制总线;由DMAC提供存储器地址及必需的读写控制信号,实现外设与存储器的数据交换。

2013年下半年-网络工程师-下午-试卷-答案-解释

全国计算机技术与软件专业技术资格(水平)考试2013年下半年网络工程师下午试卷参考答案试题一(共20分)阅读以下说明,回答问题1至问题4,将解答填入答题纸对应的解答栏内。

【说明】某省运营商的社区宽带接入网络结构如图1-1所示。

图1-1【问题1】(7分)高速数据主干网的一个建设重点是解决“最后一公里”的问题,图1-1所示的四个社区采用的小区宽带接入方法分别是:社区1(1),社区2(2),社区3(3),社区4(4)。

除了这几种宽带接入方法外,采用有线电视网进行宽带接入的方法是(5),利用电力网进行宽带接入的方法是(6),遵循IEEE802.16标准进行宽带接入的方法是(7)。

空(1)~(7)备选答案:A.FTTx+PON B.HFC C.FTTx+LAN D.WLAN E.WiMax F.xDSL G.PLC(Power-Line Communication)H.GPRS参考答案:(1)F、(2)C、(3)A、(4)D、(5)B、(6)G、(7)E【问题2】(3分)在宽带接入中,FTTx是速度最快的一种有线接入方式,而PON(Passive Optical Network)技术是未来FTTx的主要解决方案。

PON目前有两种主要的技术分支分别是GPON和EPON,EPON是(8)技术和(9)技术的结合,他可以实现上下行(10)的速率。

参考答案:(8)以太网、(9)无源光网络、(10)1.25Gbps【问题3】(6分)宽带接入通常采用PPPoE进行认证,PPP协议一般包括三个协商阶段,(11)协议用于建立和测试数据链路;(12)协议用于协商网络层参数;(13)协议用于通信双方确认对方的身份。

参考答案:(11)LCP Link Control Protocol链路控制协议、(12)NCP Network Control Protocol网络控制协议、(13)CHAP Challenge Handshake Authentication Protocol质询握手身份认证协议【问题4】(4分)在运营商网络中一般会有多个用户和不同业务流需要融合。

2013年下半年软考网络工程师上午真题答案

全国计算机技术与软件专业技术资格(水平)考试2013年下半年网络工程师上午试卷在程序执行过程中,Cache与主存的地址映像由(1)。

(1)A.硬件自动完成 B.程序员调度 C.操作系统管理 D.程序员与操作系统协同完成参考答案:(1)A 看看历年的试题就知道了,考过好几次了指令寄存器的位数取决于(2)。

(2)A.存储器的容量 B.指令字长 C.数据总线的宽度 D.地址总线的宽度参考答案:(2)B 字长比较靠谱点若计算机存储数据采用的是双符号位(00表示正号、11表示负号),两个符号相同的数相加时,如果运算结果的两个符号位经(3)运算得1,则可判定这两个数相加的结果产生了溢出。

(3) A.逻辑与 B.逻辑或 C.逻辑同或 D.逻辑异或参考答案:(3)D 异或若某计算机字长为32位,内存容量为2GB,按字编址,则可寻址范围为(4)。

(4) A.1024M B.1GB C.512M D.2GB参考答案:(4)C 2GB/4视频信息是连续的图像序列,(5)是构成视频信息的基本元素。

(5) A.帧 B.场 C.幅 D.像素参考答案:(5)A 常识下图是一个软件项目的活动图,其中顶点表示项目里程碑,连接顶点的边表示包含的活动,则里程碑(6)在关键路径上,若在实际项目进展中,活动AD在活动AC开始3天后才开始,而完成活动DG过程中,由于临时事件发生,实际需要15天才能完成,则完成该项目的最短时间比原计划多了(7)天。

(6)A.B B.C C.D D.I(7)A.8 B.3 C.5 D.6参考答案:(6)B (7)B 选最路径最长的那一条为说明某一问题,在学术论文中需要引用某些资料,以下叙述中错误的是(8)。

(8)A.既可引用发表的作品,也可引用未发表的作品 B.只能限于介绍、评论作品 C.只要不构成自己作品的主要部分,可适当引用资料 D.不必征得原作者的同意,不需要向他支付报酬参考答案:(8)B 貌似还可以适当引用吧程序运行过程中常使用参数值函数(过程)间传递信息,引用调用传递的是实参的(9)。

2013年上半年软考网络工程师上、下午试题(含真题、答案解析)

2013年上半年软考网络工程师试题●常用的虚拟存储器由_ 1 _两级存储器组成。

A.主存-辅存B.Cache-主存C.Cache-辅存D.主存—硬盘●中断向量可提供_ 2 _。

A.I/O设备的端口地址B.所传送数据的起始地址C.中断服务程序的入口地址D.主程序的断点地址●为了便于实现多级中断,使用_ 3 _来保护断点和现场最有效A.ROMB.中断向量表C.通用寄存器D.堆栈●DMA工作方式下,在_ 4 _之间建立了直接的数据通路。

A.CPU与外设B.CPU与主存C.主存与外设D.外设与外设●地址编号从80000H到BFFFFH且按字节编址的内存容量为_ 5 _KB,若用16K*4bit的存储芯片够成该内存,共需__ 6 _ 片。

5.A.128 B.256 C.512 D.10246.A.8 B.16 C.32 D.64●王某是一名软件设计师,按公司规定编写软件文档,并上交公司存档。

这些软件文档属于职务作品,且_ 7 _。

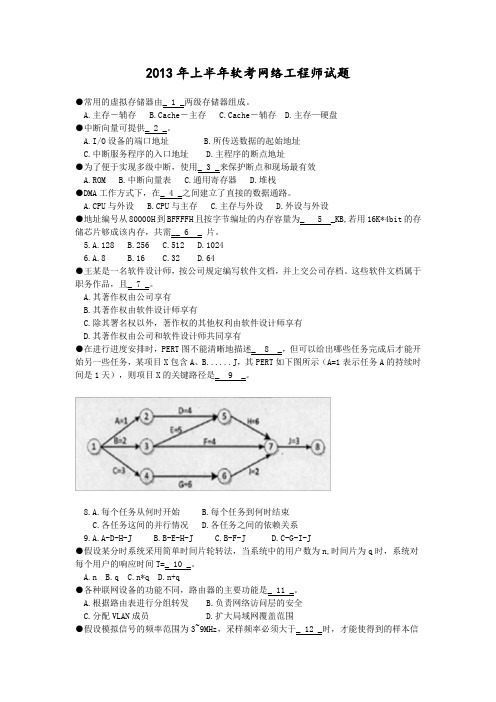

A.其著作权由公司享有B.其著作权由软件设计师享有C.除其署名权以外,著作权的其他权利由软件设计师享有D.其著作权由公司和软件设计师共同享有●在进行进度安排时,PERT图不能清晰地描述_ 8 _,但可以给出哪些任务完成后才能开始另一些任务,某项目X包含A、B......J,其PERT如下图所示(A=1表示任务A的持续时间是1天),则项目X的关键路径是_ 9 _。

8.A.每个任务从何时开始 B.每个任务到何时结束C.各任务这间的并行情况D.各任务之间的依赖关系9.A.A-D-H-J B.B-E-H-J C.B-F-J D.C-G-I-J●假设某分时系统采用简单时间片轮转法,当系统中的用户数为n,时间片为q时,系统对每个用户的响应时间T=_ 10 _。

A.nB.qC.n*qD.n+q●各种联网设备的功能不同,路由器的主要功能是_ 11 _。

A.根据路由表进行分组转发B.负责网络访问层的安全C.分配VLAN成员D.扩大局域网覆盖范围●假设模拟信号的频率范围为3~9MHz,采样频率必须大于_ 12 _时,才能使得到的样本信号不失真A.6MHZB.12MHZC.18MHZD.20MHZ●如下图所示,若路由器C的e0端口状态为down,则当主机A向主机C发送数据时,路由器C发送_ 13 _。

2013年下半年网络工程师考试真题(上午)

2013年下半年网络工程师考试真题 (上午)The defacto sta ndard Applicati on Program In terface (API ) for TCP/IPapplicatio ns is the “ sockets ” in terface. Although this API wasdeveloped for (1)in the early 1980s it has also bee n impleme ntedon a wide variety of non-Unix systems。

TCP/IP (2) written using thesockets API have in the past enjoyed a high degree of portability and we would like the same (3) with IPv6 applications。

But changes are requiredto the sockets API to support IPv6 and this memo describes these cha nges These include a new socket address structure to carry IPv6 (4) , new address conversion functions, and some new socket options。

Theseexte nsions are desig ned to provide access to the basic IPv6 features required by TCP and UDP applications , including multicasting, whilein troduci ng a mi nimum of cha nge into the system and providi ng complete (5) for existi ng IPv4 applicati ons.networks C . protocols D . systems .availability C . capability D . reliability .Protocols C. networks D . addresses.compatibility C . Capability D.reliabilityPC 机不能接入因特网,这时采用抓包工具捕获的以太网接口发出的信息如下:(1)A. (2) A. (3) A. (4) A. (5) A. WindowsB Linux C . Unix D . DOS applicati onsBportability B conn ecti ons Bavailability B不能接入In ternet的原因可能是(8)。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

1、/etc/ftpuser文件中出现的账户的意义表示(A)。

A、该账户不可登录ftp

B、该账户可以登录ftp

C、没有关系

D、缺少

2、Unix中。

可以使用下面哪一个代替Telnet,因为它能完成同样的事情并且更安全?()

A、S-TELNET

B、SSH

C、FTP

D、RLGON

3、下面哪类访问控制模型是基于安全标签实现的?(B)

A、自主访问控制

B、强制访问控制

C、基于规则的访问控制

D、基于身份的访问控制

4、计算机信息的实体安全包括环境安全、设备安全、(B)三个方面。

A运行安全B、媒体安全C、信息安全D、人事安全

5、如果将风险管理分为风险评估和风险减缓,那么以下哪个不属于风险减缓的内容?(A)

A、计算风险

B、选择合适的安全措施

C、实现安全措施

D、接受残余风险

6、《国家保密法》对违法人员的量刑标准是(A)。

A、国家机关工作人员违法保护国家秘密的规定,故意或者过失泄露国家秘密,情节严重的,处三年以下有期徒刑或者拘役;情节特别严重的,处三年以上七年以下有期徒刑

B、国家机关工作人员违法保护国家秘密的规定,故意或者过失泄露国家秘密,情节严重的,处四年以下有期徒刑或者拘役;情节特别严重的,处四年以上七年以下有期徒刑

C、国家机关工作人员违法保护国家秘密的规定,故意或者过失泄露国家秘密,情节严重的,处五年以下有期徒刑或者拘役;情节特别严重的,处五年以上七年以下有期徒刑

D、-国家机关工作人员违法保护国家秘密的规定,故意或者过失泄露国家秘密,情节严重,处七年以下有期徒刑或者拘役;情节特别严重的,处七年以下有期徒刑

7、在国家标准中,属于强制性标准的是:(B)

A、GB/T XXXX-X-200X

B、GB XXXX-200X

C、DBXX/T XXX-200X

D、QXXX-XXX-200X

8、HOME/.netrc文件包含下列哪种命令的自动登录信息?(C)

A、rsh

B、ssh

C、ftp

D、rlogin

9、

10、项目管理是信息安全工程师基本理论,以下哪项对项目管理的理解是正确的?(A)

A、项目管理的基本要素是质量,进度和成本

B、项目管理的基本要素是范围,人力和沟通

C、项目管理是从项目的执行开始到项目结束的全过程进行计划、组织

D、项目管理是项目的管理者,在有限的资源约束下,运用系统的观点,方法和理论,对项目涉及的技术工作进行有效地管理

11、以下哪个不属于信息安全的三要素之一?(C)

A、机密性

B、完整性

C、抗抵赖性

D、可用性

12、项目管理是信息安全工程师基本理论,以下哪项对项目管理的理解是正确的?(A)

A、项目管理的基本要素是质量,进度和成本

B、项目管理的基本要素是范围,人力和沟通

C、项目管理是从项目的执行开始到项目结束的全过程进行计划、组织

D、项目管理是项目的管理者,在有限的资源约束下,运用系统的观点,方法和理论,对项目涉及的技术工作进行有效地管理

13、Windows nt/2k中的.pwl文件是?(B)

A、路径文件

B、口令文件

C、打印文件

D、列表文件

14、《国家保密法》对违法人员的量刑标准是(A)。

A、国家机关工作人员违法保护国家秘密的规定,故意或者过失泄露国家秘密,情节严重的,处三年以下有期徒刑或者拘役;情节特别严重的,处三年以上七年以下有期徒刑

B、国家机关工作人员违法保护国家秘密的规定,故意或者过失泄露国家秘密,情节严重的,处四年以下有期徒刑或者拘役;情节特别严重的,处四年以上七年以下有期徒刑

C、国家机关工作人员违法保护国家秘密的规定,故意或者过失泄露国家秘密,情节严重的,处五年以下有期徒刑或者拘役;情节特别严重的,处五年以上七年以下有期徒刑

D、-国家机关工作人员违法保护国家秘密的规定,故意或者过失泄露国家秘密,情节严重,处七年以下有期徒刑或者拘役;情节特别严重的,处七年以下有期徒刑

15、基准达标项满(B)分作为安全基线达标合格的必要条件。

A、50

B、60

C、70

D、80

16、下面哪类访问控制模型是基于安全标签实现的?(B)

A、自主访问控制

B、强制访问控制

C、基于规则的访问控制

D、基于身份的访问控制

17、确保信息没有非授权泄密,即确保信息不泄露给非授权的个人、实体或进程,不为其所用,是指(C)。

A、完整性

B、可用性

C、保密性

D、抗抵赖性

18、Unix系统中的账号文件是(A)。

A、/etc/passwd

B、/etc/shadow

C、/etc/group

D、/etc/gshadow

19、从风险分析的观点来看,计算机系统的最主要弱点是(B)。

A、内部计算机处理

B、系统输入输出

C、通讯和网络

D、外部计算机处理

20、“中华人民共和国保守国家秘密法”第二章规定了国家秘密的范围和密级,国家秘密的密级分为:(C)。

A、“普密”、“商密”两个级别

B、“低级”和“高级”两个级别

C、“绝密”、“机密”、“秘密”三个级别

D、“一密”、“二密”,“三密”、“四密”四个级别

21、安全基线达标管理办法规定:BSS系统口令设置应遵循的内控要求是(C)

A、数字+字母

B、数字+字母+符号

C、数字+字母+字母大小写

D、数字+符号

22、当今IT的发展与安全投入,安全意识和安全手段之间形成(B)。

A、安全风险屏障

B、安全风险缺口

C、管理方式的变革

D、管理方式的缺口

23、在信息安全管理工作中“符合性”的含义不包括哪一项?(C)

A、对法律法规的符合

B、对安全策略和标准的符合

C、对用户预期服务效果的符合

D、通过审计措施来验证符合情况

24、在信息安全管理工作中“符合性”的含义不包括哪一项?(C)

A、对法律法规的符合

B、对安全策略和标准的符合

C、对用户预期服务效果的符合

D、通过审计措施来验证符合情况

25、为了保护企业的知识产权和其它资产,当终止与员工的聘用关系时下面哪一项是最好的方法?(A)

A、进行离职谈话,让员工签署保密协议,禁止员工账号,更改密码

B、进行离职谈话,禁止员工账号,更改密码

C、让员工签署跨边界协议

D、列出员工在解聘前需要注意的所有责任。