firewall防火墙配置-RHEL7

RedHat Enterprise Linux 7 关闭防火墙方法

irqbalance.service enabled

iscsi.service enabled

Jul 29 22:44:19 rhel7 systemd[1]: Started firewalld – dynamic firewall daemon.

systemd-readahead-drop.service enabled

systemd-readahead-replay.service enabled

tuned.service enabled

sshd.service enabled

sysstat.service enabled

systemd-readahead-collect.service enabled

dbus-org.fedoraproject.FirewallD1.service enabled

dbus-org.freedesktop.Avahi.service enabled

dbus-org.freedesktop.ModemManager1.service enabled

rngd.service enabled

rpcbind.service enabled

rsyslog.service enabled

-bash: /etc/init.d/iptables: No such file or directory

原来在RHEL7开始,使用systemctl工具来管理服务程序,包括了service和chkconfig

[root@rhel7 ~]# systemctl list-unit-files|grep enabled

RHELCentos7安装设置IP地址,DNS,主机名,防火墙,端口,SELinux(实测+笔记)

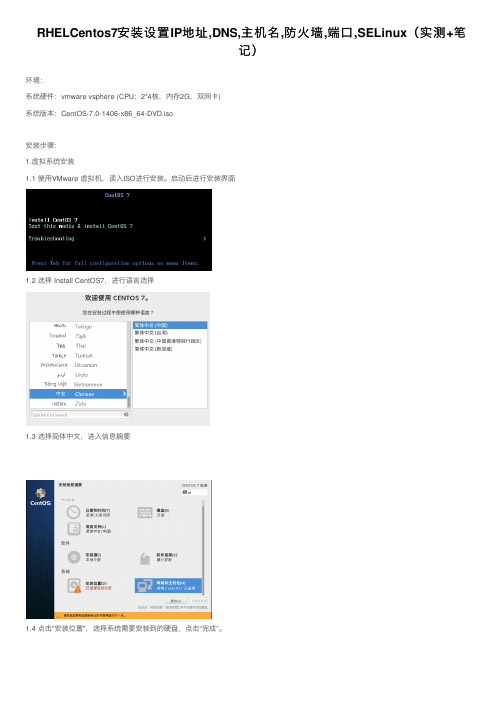

RHELCentos7安装设置IP地址,DNS,主机名,防⽕墙,端⼝,SELinux(实测+笔记)环境:系统硬件:vmware vsphere (CPU:2*4核,内存2G,双⽹卡)系统版本:CentOS-7.0-1406-x86_64-DVD.iso安装步骤:1.虚拟系统安装1.1 使⽤VMware 虚拟机,读⼊ISO进⾏安装。

启动后进⾏安装界⾯1.2 选择 Install CentOS7,进⾏语⾔选择1.3 选择简体中⽂,进⼊信息摘要1.4 点击"安装位置",选择系统需要安装到的硬盘,点击“完成”。

1.5 点击"⽹络和主机名",进⾏⽹络设置,设为“开启”,然后点击“完成”。

1.6 在“安装信息摘要”界⾯,点击“开始安装”。

1.7 "包安装完成后",进⾏设置ROOT密码1.8 设定好Root密码后,在“配置”界⾯,等待安装包完成安装(共297个),完成后点击“结束配置”。

1.9 提⽰完成后,点击“重启”,重新启动计算机2.系统环境2.1 更新系统[root@centos ~]# yum update -y重启[root@centos ~]# shutdown -r now2.2 查看环境[root@centos ~]# cat /etc/redhat-releaseCentOS Linux release 7.0.1406 (Core)[root@centos ~]# uname -aLinux localhost.localdomain 3.10.0-123.4.2.el7.x86_64 #1 SMP Mon Jun 30 16:09:14 UTC 2014 x86_64 x86_64 x86_64 GNU/Linux2.3 安装常⽤的包[root@centos ~]# yum -y install vim wget lsof gcc gcc-c++ net-tools bind-utils bzip23.系统设置3.1 时间设置当前时间查看[root@centos ~]# date时间设置[root@centos ~]# date -s "2014-7-11 12:00"3.2 主机名设置当前主机名查看[root@centos ~]# hostname主机名设置[root@centos ~]# vim /etc/sysconfig/network在打开的⽂件中增加以下内容hostname tCentos7:wq 保存退出[root@centos ~]# service network restart[root@centos ~]# hostnametCentos73.3 IP设置当前IP查看 (ifconfig默认没有安装,需要安装net-tools包)[root@centos ~]# ifconfig显⽰的以下内容表⽰,当前有“ens192”及“ens224”两张⽹卡ens192: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500inet 192.168.1.30 netmask 255.255.255.0 broadcast 192.168.1.255inet6 fe80::250:56ff:fe94:631b prefixlen 64 scopeid 0x20<link>ether 00:50:56:94:63:1b txqueuelen 1000 (Ethernet)RX packets 158 bytes 15474 (15.1 KiB)RX errors 0 dropped 7 overruns 0 frame 0TX packets 104 bytes 14836 (14.4 KiB)TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0ens224: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500ether 00:50:56:94:74:3f txqueuelen 1000 (Ethernet)RX packets 86 bytes 7309 (7.1 KiB)RX errors 0 dropped 6 overruns 0 frame 0TX packets 0 bytes 0 (0.0 B)TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0lo: flags=73<UP,LOOPBACK,RUNNING> mtu 65536inet 127.0.0.1 netmask 255.0.0.0inet6 ::1 prefixlen 128 scopeid 0x10<host>loop txqueuelen 0 (Local Loopback)RX packets 0 bytes 0 (0.0 B)RX errors 0 dropped 0 overruns 0 frame 0TX packets 0 bytes 0 (0.0 B)TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0[root@centos ~]# vim /etc/sysconfig/network-scripts/ifcfg-ens192 检查HWADDR是否对就MAC地址,修改以下内容 BOOTPROTO,增加IPADDR,NETMASK,GATEWAYHWADDR="00:50:56:94:63:1B"TYPE="Ethernet"BOOTPROTO="static"DEFROUTE="yes"PEERDNS="yes"PEERROUTES="yes"IPV4_FAILURE_FATAL="no"IPV6INIT="yes"IPV6_AUTOCONF="yes"IPV6_DEFROUTE="yes"IPV6_PEERDNS="yes"IPV6_PEERROUTES="yes"IPV6_FAILURE_FATAL="no"NAME="ens192"UUID="2d92dacb-4277-4846-ad83-c6d2a9b27e35"ONBOOT="yes"IPADDR="192.168.1.30"NETMASK="255.255.255.0"GATEWAY="192.168.1.1":wq 保存退出[root@centos ~]# service network restart[root@centos ~]#ifconfig查看修改的IP地址是否⽣效3.4 修改DNS设置当前主机名查看[root@centos ~]# vim /etc/resolv.conf在打开的⽂件中增加以下内容8.8.8.8为GoogleDNS,61.144.56.100本地DNS(不同地⽅不同)nameserver 8.8.8.8nameserver 61.144.56.100:wq 保存退出3.5 关闭SELINUX[root@centos ~]# vim /etc/selinux/config修改以下内容#SELINUX=enforcing #注释掉#SELINUXTYPE=targeted #注释掉SELINUX=disabled #增加:wq #保存退出3.6 修改防⽕墙,打开指定端⼝3.6.1 安装iptables[root@centos ~]# yum install iptables-services设置防⽕墙规则 (增加80端⼝)[root@centos ~]# vim /etc/sysconfig/iptables打开⽂件,增加80端⼝那⼀⾏*filter:INPUT ACCEPT [0:0]:FORWARD ACCEPT [0:0]:OUTPUT ACCEPT [0:0]-A INPUT -m state --state RELATED,ESTABLISHED -j ACCEPT-A INPUT -p icmp -j ACCEPT-A INPUT -i lo -j ACCEPT-A INPUT -p tcp -m state --state NEW -m tcp --dport 22 -j ACCEPT-A INPUT -p tcp -m state --state NEW -m tcp --dport 80 -j ACCEPT-A INPUT -j REJECT --reject-with icmp-host-prohibited-A FORWARD -j REJECT --reject-with icmp-host-prohibitedCOMMIT:wq #保存退出3.6.2 默认firewall作为防⽕墙的设置#禁⽌firewall开机启动[root@centos ~]# systemctl disable firewalld.service#设置防⽕墙开机启动[root@centos ~]# systemctl enable iptables.service#停⽌firewall[root@centos ~]# systemctl stop firewalld.service#重启防⽕墙使配置⽣效[root@centos ~]# systemctl restart iptables.service3.6.3 查看当前系统打开的端⼝[root@centos ~]# netstat -lntpActive Internet connections (only servers)Proto Recv-Q Send-Q Local Address Foreign Address State PID/Program name tcp 0 0 127.0.0.1:25 0.0.0.0:* LISTEN 2157/mastertcp 0 0 0.0.0.0:22 0.0.0.0:* LISTEN 1292/sshdtcp6 0 0 ::1:25 :::* LISTEN 2157/mastertcp6 0 0 :::22 :::* LISTEN 1292/sshd3.6.4 查看及设置SELinux查看[root@centos ~]# getenforce[root@centos ~]# setenforce 0 临时关闭[root@centos ~]# setenforce 1 临时打开[root@centos ~]# vim /etc/selinux/config 屏蔽以下内容:#SELINUX=enforcing#SELINUXTYPE=targeted增加以下内容SELINUX=disabled保存,退出[root@centos ~]# shutdown -r now。

RedHatLinux7防火墙管理机制

以 及 ebtables 等。 在 755 xxx.sh”、 “./xxx.sh”命 firewalld”目 录,其 中 包 含

Linux7 中 则 提 供 了 名 为 令,执行该脚本,其名称假设 “firewalld.conf”主配置文

Firewalld 的管理工具,其包 为“xxx.sh”,就 可 以 禁 用 之 件,名为“services”的服务

所以需要使用以上工具对其 P u b l i c 、E x t e r n a l 、D M Z 、 该命令后,在区域列表中显

进行管理。

Block、Drop 等 区 域。 区 域 示所有的区域名称,Public

因 为 F i r e w a l l d 是 定义了绑定的网络连接,接 是默认区域。三是使用命令

Linux7 默 认 的 管 理 工 具, 口以及源地址的可信程度。 行 工 具 firewall-cmd,例 如

为 了 防 止 和 Iptables 产 区域是服务、端口、协议、IP 执行“firewall-cmd --get-

生 冲 突,可 以 编 写 一 个 伪装、端口 / 报文转发、ICMP zones”命令,显示所有的区

active-zones”命 令,显 示 许 SSH 连 接 进 入 的 话,可 以 xml” 命 令,可 以 查 看 与

当前的活动区域为 Public。 执行“firewall-cmd --add- Samba 服务相关的定义信息,

Public 区域会拒绝进入的流 service=ssh”命 令,将 SSH 在其中显示与其关联的需要

含 在 Firewalld 软 件 包 中。 前的管理工具。

目录,名为“zones”的区域目

因为普通用户无法直接操作

RHEL6、7防火墙操作

RHEL6、7防火墙操作网络安全技术是一门涉及计算机科学、网络技术、通信技术、密码技术、信息安全技术、应用数学、数论、信息论等多学科的综合性学科。

解决网络安全问题的重要手段就是防火墙技术。

下面是學習啦小編收集整理的RHEL6、7防火墙操作,希望對大家有幫助~~ RHEL6、7防火墙操作(1)RHEL6防火墙设置1、临时状态、永久查询2、重启、临时关闭、永久关闭(2)RHEL7防火墙设置1、临时状态、永久查询2、重启、临时关闭、永久关闭(1)RHEL6防火墙设置11、临时状态、永久查询临时状态查询:serviceiptablesstatusserviceip6tablesstatus永久状态查询:chkconfig--list|grepiptables22、重启、临时关闭、永久关闭临时关闭、启动:serviceiptablesstop/startserviceip6tablesstop/start永久关闭、启动:chkconfig--level2345iptablesoff/onchkconfig--level2345ip6tablesoff/on(2)RHEL7防火墙设置1、临时状态、永久查询临时状态查看:systemctlstatusfirewalld永久状态查看:systemctllist-unit-files|grepfirewalld22、重启、临时关闭、永久关闭临时重启:systemctlstopfirewalld永久关闭或开启:systemctldisablefirewalldRHEL6、7防火墙操作相关文章:1.linux防火墙怎么样设置2.linux怎么样查看防火墙有没开启3.RedhatLinux7怎么用命令关闭防火墙4.redhat防火墙如何设置5.linux防火墙设置规则怎么样6.linux防火墙如何配置7.在CentOS的防火墙上开启通行端口的方法8.linux怎么查看防火墙。

CentOS7防火墙放行或限制指定IP和端口(firewall)

CentOS7防⽕墙放⾏或限制指定IP和端⼝(firewall)CentOS7默认没有安装iptables,可以⼿动安装iptables;也可以通过CentOS7已带的firewall配置防⽕墙。

1.查看firewalld.service服务状态systemctl status firewalld2.查看firewall运⾏状态firewall-cmd --state3.⼿动启动/停⽌/重启firewalld.service服务# 启动firewalldservice firewalld start# 停⽌firewalldservice firewalld stop# 重启firewalldservice firewalld restart4.展⽰当前配置的firewall规则firewall-cmd --list-all5.端⼝(端⼝段)的查询/开放# 查询端⼝是否开放firewall-cmd --query-port=8080/tcp# 新建永久规则,开放8080端⼝(TCP协议)firewall-cmd --permanent --add-port=8080/tcp# 移除上述规则firewall-cmd --permanent --remove-port=8080/tcp# 新建永久规则,批量开放⼀段端⼝(TCP协议)firewall-cmd --permanent --add-port=9001-9100/tcp6.IP(IP段)的开放# 新建永久规则,开放192.168.1.1单个源IP的访问firewall-cmd --permanent --add-source=192.168.1.1# 新建永久规则,开放192.168.1.0/24整个源IP段的访问firewall-cmd --permanent --add-source=192.168.1.0/24# 移除上述规则firewall-cmd --permanent --remove-source=192.168.1.17.系统服务的开放# 开放http服务firewall-cmd --permanent --add-service=http# 移除上述规则firewall-cmd --permanent --remove-service=http8.⾃定义复杂规则(注意是否与已有规则冲突)# 允许指定IP访问本机8080端⼝firewall-cmd --permanent --add-rich-rule='rule family="ipv4" source address="192.168.1.1" port protocol="tcp" port="8080" accept'# 允许指定IP段访问本机8080-8090端⼝firewall-cmd --permanent --add-rich-rule='rule family="ipv4" source address="192.168.1.0/24" port protocol="tcp" port="8080-8090" accept' # 禁⽌指定IP访问本机8080端⼝firewall-cmd --permanent --add-rich-rule='rule family="ipv4" source address="192.168.1.1" port protocol="tcp" port="8080" reject'9.任何修改操作,配置完成后,需要重新装载firewall。

RHEL7 firewall-cmd使用初步

<source address="192.168.0.4/24"/>

<service name="http"/>

<accept/>

</rule>

</zone>

firewall-cmd --stat

查询当前防火墙策略

firewall-cmd --list-all

配置防火墙在public区域打开http协议,并保存,以致重启有效

firewall-cmd --permanent --zone=public --add-service=http

防火墙策略配置后重新载入

to not harm your computer. Only selected incoming connections are accepted.</description>

<service name="dhcpv6-client"/>

<service name="ssh"/>

firewall-cmd --permanent --zone=public --add-rich-rule="rule family="ipv4" \

source address="192.168.0.4/24" service name="http" accept"

仅允许部分IP访问本机端口配置

firewall-cmd --reload

Firewall防火墙配置用法详解

“守护进程”

应用程序、守护进程和用户可以通过 D-BUS 请求启用一个防火墙特性。特性可以是预定义的防火墙功能,如:服务、端口和协议的组合、端口/数据报转发、伪装、ICMP 拦截或自定义规则等。该功能可以启用确定的一段时间也可以再次停用。

丢弃

任何流入网络的包都被丢弃,不作出任何响应。只允许流出的网络连接。

阻塞

任何进入的网络连接都被拒绝,并返回 IPv4 的 icmp-host-prohibited 报文或者 IPv6 的 icmp6-adm-prohibited 报文。只允许由该系统初始化的网络连接。

公开

用以可以公开的部分。你认为网络中其他的计算机不可信并且可能伤害你的计算机。只允许选中的连接接入。(You do not trust the other computers on networks to not harm your computer. Only selected incoming connections are acceewalld 状态

firewall-cmd --state

此举返回 firewalld 的状态,没有任何输出。可以使用以下方式获得状态输出:

firewall-cmd --state && echo "Running" || echo "Not running"

相反,firewall daemon 动态管理防火墙,不需要重启整个防火墙便可应用更改。因而也就没有必要重载所有内核防火墙模块了。不过,要使用 firewall daemon 就要求防火墙的所有变更都要通过该守护进程来实现,以确保守护进程中的状态和内核里的防火墙是一致的。另外,firewall daemon 无法解析由 ip*tables 和 ebtables 命令行工具添加的防火墙规则。

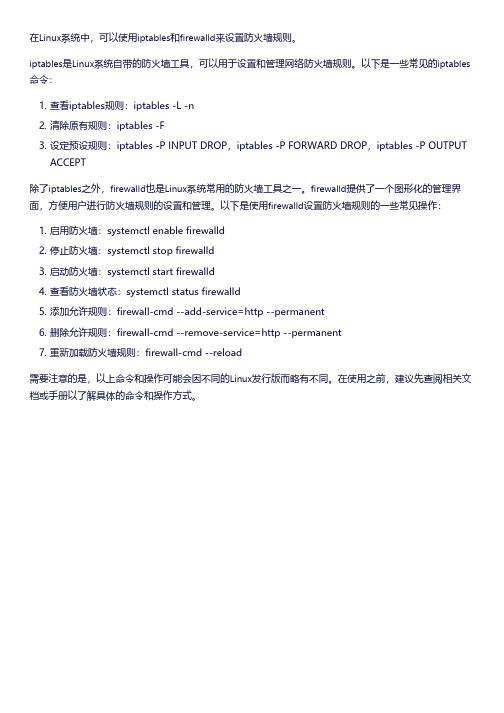

linux 设置防火墙规则

在Linux系统中,可以使用iptables和firewalld来设置防火墙规则。

iptables是Linux系统自带的防火墙工具,可以用于设置和管理网络防火墙规则。

以下是一些常见的iptables 命令:

1. 查看iptables规则:iptables -L -n

2. 清除原有规则:iptables -F

3. 设定预设规则:iptables -P INPUT DROP,iptables -P FORWARD DROP,iptables -P OUTPUT

ACCEPT

除了iptables之外,firewalld也是Linux系统常用的防火墙工具之一。

firewalld提供了一个图形化的管理界面,方便用户进行防火墙规则的设置和管理。

以下是使用firewalld设置防火墙规则的一些常见操作:

1. 启用防火墙:systemctl enable firewalld

2. 停止防火墙:systemctl stop firewalld

3. 启动防火墙:systemctl start firewalld

4. 查看防火墙状态:systemctl status firewalld

5. 添加允许规则:firewall-cmd --add-service=http --permanent

6. 删除允许规则:firewall-cmd --remove-service=http --permanent

7. 重新加载防火墙规则:firewall-cmd --reload

需要注意的是,以上命令和操作可能会因不同的Linux发行版而略有不同。

在使用之前,建议先查阅相关文档或手册以了解具体的命令和操作方式。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

尽管工作在Linux内核的网络过滤器代码上,总体上和旧有的配置防火墙的方法是不兼容的。

Red Hat Enterprise Linux 7 和其他的新版本则需要依靠新的配置方法。

本文的所有命令都基于RHEL 7.防火墙工作网络首先,检查防火墙是否在运行。

使用列表1中的systemctl status firewalld命令。

列表1.下面的序列表明防火墙是活动状态且在运行中。

这些斜线是有帮助的,当你试图将表1全面显示出来,使用-1命令。

[root@rhelserver ~]# systemctl status firewalld- firewalld - dynamic firewall daemonLoaded: loaded (/usr/lib/systemd/system/; enabled)Active: active (running)since Thu 2014-05-22 07:48:08 EDT; 14min agoMain PID: 867 (firewalld)CGroup: /└─867 /usr/bin/python -Es /usr/sbin/firewalld --nofork --nopidMay 22 07:48:08 systemd[1]: Started firewalld - dynami…防火墙中的一切都与一个或者多个区域相关联。

配置之后,RHEL 7服务器正常会在公共区域,但是你也许会想将它放置在另一个网络配置防火墙访问。

这时使用firewall-cmd --get-default-zone命令,该命令显示你的服务器在哪一个网络。

如果你想查看配置特定网络的详细信息,你可以使用列表2中的firewall-cmd --zone=zonename --list-all命令。

列表2.root@rhelserver ~]# firewall-cmd --get-default-zonepublic[root@rhelserver ~]# firewall-cmd --get-zonesblock dmz drop external home internal public trusted work[root@rhelserver ~]# firewall-cmd --zone=public --list-allpublic (default, active)interfaces: ens33sources:services: dhcpv6-client sander sshports:masquerade: noforward-ports:icmp-blocks:rich rules:改变当前区域并不难:使用firewall-cmd --set-default-zone=home命令,该命令可用于从公共网络到家庭网络制定一个默认网络。

服务和其他构件在区域中有一些基本的构件块,其中服务是最重要的。

防火墙使用管理员创建在/usr/lib/firewalld/services(系统默认服务)和/etc/firewalld/services文件下的XML文件,配置的自身服务集。

XML文件时通过列表3中的例子创建的。

列表3.[root@rhelserver services]# cat<xml version=“”encoding=“utf-8”><service><short>FTP</short><description>FTP is a protocol used for remote file transfer. If you plan to make your FTP server publicly available, enable this option. You need thevsftpd package installed for this option to be useful.</description><port protocol=“tcp”port=“21”/><module name=“nf_conntrack_ftp”/></service>每一个服务定义都需要一个简短的名字、描述和端口网络用于指定需要使用的协议、端口和模块名。

列表4.以下是创建防火墙服务的例子[root@rhelserver services]# cat<xml version=“”encoding=“utf-8”><service><short>Sander</short><description>Sander is a random service to show how service configurationworks.</description><port port=“666”protocol=“tcp”/></service>一旦你有了正确的服务文件,使用以下代码复制它。

firewall-cmd --list-services命令显示从你服务器上的所有可以找到的服务列表。

如果要增加服务则输入firewall-cmd --add-service yourservice将服务放到默认网络上,或者是使用--zone=zonename选择特定网络。

下面描述了它如何工作:1.使用firewall-cmd --zone=public --list-all命令,显示当前公共区域配置。

[root@rhelserver ~]# firewall-cmd --zone=public --list-allpublic (default, active)interfaces: ens33sources:services: dhcpv6-client sshports:masquerade: noforward-ports:icmp-blocks:rich rules:2. 命令firewall-cmd --zone=public --add-service=ftp,在Linux防火墙的公共区域上添加FTP 服务。

3.重复步骤1检查FTP服务是否成功添加,你将看到服务列表。

4.重启服务器,执行步骤1.你将看到FTP服务消失了,在防火墙中,没有永久的事物,除非你使用了permanent选项。

5.将FTP服务添加到公共网络上,并设为永久设置,该步骤使用firewall-cmd --permanent --zone=public --add-service=ftp命令。

重启之后该设置生效。

6.输入firewall-cmd –reload提交所有规则同时重载防火墙。

使用permanent设置永久防火墙选项是非常重要的。

打破规则配置防火墙配置服务是推荐的方式,它可以轻而易举地提供防火墙的全局概览。

但是如果你想在/etc/firewalld/service文件下自己定义服务,在不使用该文件的情况下也可添加端口。

使用firewall-cmd --permanent --zone=dmz --add-port=22/tcp命令为特定网络指定特定端口,然后使用firewall-cmd --zone=dmz --list-all确认端口已成功添加。

这种方式是非兼容方式,使用服务使对不同的主机分配相似的规则变得简单。

如果没有服务,文件就很难被分配,配置文件中的规则分配也变得困难。

对于更多的控制,你不能够使用直接规则。

原因如下:1.输入firewall-cmd --direct --add-rule ipv4 filter INPUT 0 -p tcp --dport 80 -j ACCEPT2.现在输入firewall-cdm --list-all显示你的默认网络的配置,端口80没有添加任何东西。

[root@rhelserver ~]# firewall-cmd --list-allpublic (default, active)Interfaces: ens33sources:services: dhcpv6-client ftp sshports:masquerade: noforward-ports:icmp-blocks:rich rules:输入完以上命令后,HTTP端口并没有发生改变,这是因为直接规则写给了IP信息包过滤器接口,而不是防火墙。

3. 输入firewall-cmd --direct --get-all-rules,或者使用firewall-cmd --direct --get-all-rules显示直接规则。

相比于直接规则,使用iptables(列表5)命令可以写到防火墙里。

列表5. Linux防火墙规则实例firewall-cmd --permanent --zone=public --add-rich-rule=“rule family=”ipv4“source address=”service name=”tftp“log prefix=”tftp“level=”info“limit value=”1/m“accept”防火墙规则类似于IP信息包过滤防火墙,提供了大量灵活性。

使用列表5中的一条命令就可以完成和提交许多任务。

它指定了IP家族、源地址、服务名等。

但是需要注意规则是怎样处理登陆的:定义一个特定的登陆前缀、登陆等级信息,以及每分钟传递信息的极限值。

Linux管理员可以申请监测端口的过滤器,所以规则对于IP地址上的过滤器非常有用。

(列表6)列表6. 规则申请Linux防火墙IP地址端口的过滤器firewall-cmd --permanent --zone=public --add-rich-rule=“rule family=”ipv4“\source address=”service name=”http“accept”分析区域firewall-cmd命令是众多配置防火墙的方法之一。

二者择一的,你可以直接编写网络配置文件。

但是如果语法有误,将不会得到任何反馈。

但这是一个简洁简单的配置文件,容易修改和在多个服务器上分配。

列表7.你可以通过编写配置文件配置防火墙<xml version=“”encoding=“utf-8”><zone><short>Public</short><description>For use in public areas. You do not trust the other computers on networks to not harm your computer. Only selected incoming connections are accepted.</description><service name=“dhcpv6-client”/><service name=“ssh”/><rule family=“ipv4”><source address=“<service name=“tftp”/><log prefix=“tftp”level=“info”><limit value=“1/m”/></log><accept/></rule></zone>列表7中包含了添加到先前例子中的所有代码,可以直接写入区域配置文件,其中不包含直接规则,因为直接规则有自己的配置文件。