小型校园网建设与管理实训

校园网组网实训实验报告

一、实验目的本次实验旨在通过实际操作,让学生掌握校园网的设计、搭建和调试方法,提高学生网络设备的配置能力和网络规划能力。

通过本次实验,学生能够了解校园网的组成、工作原理以及网络设备的基本配置方法,为今后从事网络工程和管理工作打下坚实基础。

二、实验环境及设备1. 硬件设备:- 2台路由器(华为AR2200)- 2台交换机(华为S5700)- 3台PC机(用于模拟终端)- 网线若干2. 软件设备:- Windows Server 2012操作系统- 华为eSight网络管理系统三、实验内容1. 校园网设计根据实验要求,设计一个包含总校和分校的校园网。

总校共有20台计算机,分校分为两个局域网,分别有10台计算机。

校园网采用C类网段210.100.10.0,总校和分校各有一台路由器及一台交换机。

2. 子网划分根据IP地址分配原则,将校园网划分为总校局域网、分校局域网A和分校局域网B。

- 总校局域网:210.100.10.0/24- IP地址范围:210.100.10.1-210.100.10.254- 子网掩码:255.255.255.0- 分校局域网A:210.100.11.0/24- IP地址范围:210.100.11.1-210.100.11.254- 子网掩码:255.255.255.0- 分校局域网B:210.100.12.0/24- IP地址范围:210.100.12.1-210.100.12.254- 子网掩码:255.255.255.03. 网络拓扑图根据实验要求,绘制校园网网络拓扑图,包括总校和分校的局域网、路由器、交换机以及PC机的连接关系。

4. 网络设备配置(1)路由器配置1)配置总校路由器:- 配置接口IP地址:210.100.10.1/24- 配置默认网关:210.100.11.1- 配置VLAN接口:VLAN10,IP地址210.100.10.1/242)配置分校路由器:- 配置接口IP地址:210.100.11.1/24- 配置默认网关:210.100.10.1- 配置VLAN接口:VLAN20,IP地址210.100.11.1/24- 配置VLAN接口:VLAN30,IP地址210.100.12.1/24(2)交换机配置1)配置总校交换机:- 配置VLAN10,设置端口1-20为VLAN10成员- 配置VLAN20,设置端口21-40为VLAN20成员2)配置分校交换机:- 配置VLAN20,设置端口1-10为VLAN20成员- 配置VLAN30,设置端口11-20为VLAN30成员5. 网络调试(1)测试总校局域网内主机之间通信- 在总校局域网内任意两台主机之间ping通,验证局域网内通信正常。

校园网的设计构建实训报告

一、实训目的随着信息技术的飞速发展,校园网已成为现代教育信息化建设的重要组成部分。

为了提高自身对校园网设计构建的理解和实际操作能力,本次实训旨在通过实际操作,掌握校园网的设计原则、网络架构、设备选型、配置与调试等知识,为今后从事相关工作奠定基础。

二、实训环境1. 实训地点:XX大学计算机网络实验室2. 实训设备:路由器、交换机、服务器、PC机、网络测试仪等3. 实训软件:Windows Server 2012、Cisco Packet Tracer、Windows 10等三、实训原理1. 校园网设计原则:安全性、可靠性、可扩展性、经济性2. 校园网网络架构:通常采用层次化设计,包括核心层、汇聚层、接入层3. 设备选型:根据校园规模、用户需求等因素选择合适的网络设备4. 配置与调试:对网络设备进行参数配置,确保网络正常运行四、实训过程1. 校园网需求分析(1)校园规模:XX大学,师生人数约10000人(2)网络需求:满足教学、科研、管理、生活等需求(3)网络性能:高速、稳定、安全2. 校园网设计(1)网络架构:采用三层网络架构,核心层、汇聚层、接入层(2)核心层:选用高速路由器,实现高速数据转发(3)汇聚层:选用高性能交换机,实现数据汇聚和广播域划分(4)接入层:选用千兆交换机,实现用户接入3. 设备选型(1)核心层:Cisco 3750系列交换机(2)汇聚层:Cisco 3560系列交换机(3)接入层:Cisco 2960系列交换机(4)服务器:Dell PowerEdge系列服务器(5)PC机:联想ThinkPad系列笔记本电脑4. 配置与调试(1)核心层交换机配置:实现VLAN划分、路由协议配置、OSPF路由协议配置等(2)汇聚层交换机配置:实现VLAN划分、端口镜像、端口聚合等(3)接入层交换机配置:实现VLAN划分、端口安全、端口速率限制等(4)服务器配置:安装Windows Server 2012操作系统,配置DNS、DHCP等服务(5)网络测试:使用网络测试仪对网络进行测试,确保网络性能满足需求五、实训结果1. 校园网设计符合设计原则,能够满足校园网络需求2. 网络设备选型合理,性能稳定可靠3. 网络配置正确,网络运行稳定4. 网络测试结果表明,网络性能满足需求六、实训总结1. 通过本次实训,掌握了校园网设计构建的基本原理和方法2. 提高了实际操作能力,为今后从事相关工作奠定了基础3. 认识到网络设计的重要性,以及在实际工作中如何应对各种网络问题4. 增强了团队协作能力,与同学共同完成实训任务本次实训使我对校园网设计构建有了更深入的了解,为今后从事相关工作打下了坚实的基础。

校园网建设实习报告

实习报告一、实习背景及目的随着信息技术的不断发展,校园网已成为现代教育的重要组成部分。

为了提高我校的教育教学质量,促进教学资源的有效共享,学校决定进行校园网建设。

此次实习,我荣幸地参与了校园网建设的过程,旨在通过实践锻炼自己的动手能力、团队协作能力以及解决问题的能力。

二、实习内容与过程1. 实习前的准备在实习开始前,指导老师详细介绍了校园网建设的相关知识,包括网络规划、设备选型、布线设计等,并安排我们参加了为期一周的培训,以便我们能快速上手。

2. 实习过程(1)网络规划在校园网建设过程中,我们首先进行了网络规划。

根据学校的实际情况,我们设计了一个符合未来发展的网络架构,包括核心层、汇聚层和接入层。

同时,为确保网络的稳定性和可扩展性,我们还采用了冗余设计。

(2)设备选型与采购在设备选型方面,我们根据网络规划的需求,选择了合适的交换机、路由器、防火墙等设备。

为确保设备的质量,我们与供应商进行了多次沟通,并实地考察了设备的生产厂家。

在设备采购过程中,我们遵循了公开、透明的原则,确保了采购的公平性。

(3)布线设计与施工布线设计是校园网建设的重要环节。

我们根据网络规划,设计了合理的布线方案,包括电缆选型、布线路径等。

在布线施工过程中,我们严格按照设计方案进行,确保了布线的整齐、美观、安全。

(4)设备安装与调试在设备到达现场后,我们立即开始了设备的安装工作。

在安装过程中,我们严格遵循设备厂家提供的指导,确保了设备的正确安装。

设备安装完成后,我们进行了详细的调试,包括网络通断测试、速度测试等,以确保校园网的正常运行。

(5)系统优化与维护校园网建设完成后,我们进行了系统的优化与维护。

为确保网络的稳定运行,我们定期对设备进行巡检,及时发现并解决潜在问题。

同时,我们还对网络进行定期优化,以满足不断发展的需求。

三、实习收获与反思通过这次实习,我深刻认识到校园网建设的重要性和复杂性。

在实习过程中,我学到了很多专业知识,如网络规划、设备选型、布线设计等,并提高了自己的实践能力。

小型校园网建设实训

小型校园网建设实训(学时数:12)一、实训目的1、了解校园网建设的过程2、利用实验室设备模拟组建一个小型校园网3、对校园网各种互联设备进行综合配置二、实训环境路由器(Star-R2620)一台,三层交换机(Star-2800)一台,二层交换机(Star-1926F+)五台,客户机十台以上,双绞线、RJ-45接头若干,压线钳一把,双绞线测试仪一台三、用户需求某学院师生五千多人,有近500台电脑,主要分布为教学楼、实验楼、办公楼、图书馆和学生宿舍五大区域,已申请到两个全局IP地址(59.78.84.1~59.78.84.29),外部网关IP为:59.78.84.30,DNS服务器IP为:59.78.85.2,现拟建覆盖全校的校园网,包括局域网和接入网,要求校内所有电脑均能接入CERNET,并与Internet相连,能支持办公自动化、信息管理、科研与教学等工作。

四、知识点说明1、NAT简介NAT(Network Address Translation,网络地址转换)是用于将一个专用地址域(局域网内部或Intranet)与另一个地址域(如Internet)建立起对应关系的技术。

NAT有两个主要的作用:首先,多个内部地址可以共享一个全局地址上网,从而节约了全局地址的使用。

另外,因为采用NAT的内部主机不直接使用全局地址,所以,在Internet上不直接可见,可以在一定程度上减少被攻击的风险,增强网络的安全性。

按转换方式的不同,NAT包括静态NAT和动态NAT两种方式,动态NAT又分为地址池转换(pool NAT)和端口地址转换(port NAT)2、静态NAT的配置静态NAT用于在专用IP地址与全局IP地址之间进行一对一的转换。

其配置过程有三步:●指定参与转换的专用地址与全局地址Router(config)#ip nat inside source static 本地IP地址全局IP地址●定义参与转换的局域网接口并指定为网络的内部接口Route(config)# interface 端口号Router(config-if)# ip address 本地IP地址子网掩码Router(config-if)# ip nat inside●定义参与转换的广域网接口并指定为网络的外部接口Router(config)# interface 端口号Router(config-if)# ip address 全局IP地址子网掩码Router(config-if)# ip nat outside3、port NAT的配置port NAT是把专用地址映射到全局地址的不同端口上,因为一个IP地址的端口数有65535个,故从理论上说,一个全局地址可以供六万多个内部地址通过NAT连接Internet,但实际上一个IP地址最多只能支持4000路会话。

校园网网络组建实训报告

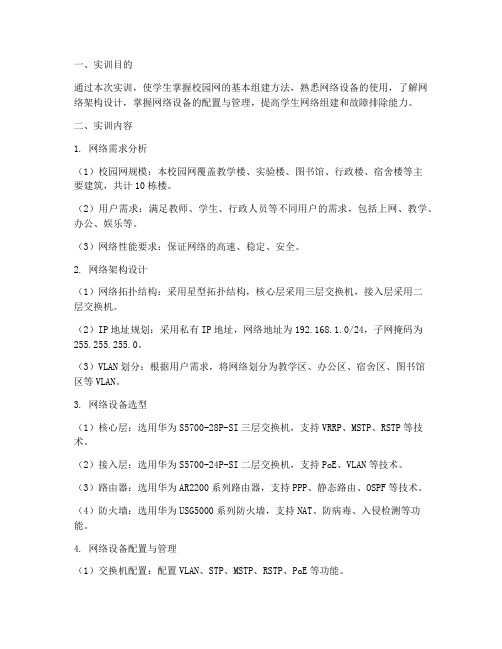

一、实训目的通过本次实训,使学生掌握校园网的基本组建方法,熟悉网络设备的使用,了解网络架构设计,掌握网络设备的配置与管理,提高学生网络组建和故障排除能力。

二、实训内容1. 网络需求分析(1)校园网规模:本校园网覆盖教学楼、实验楼、图书馆、行政楼、宿舍楼等主要建筑,共计10栋楼。

(2)用户需求:满足教师、学生、行政人员等不同用户的需求,包括上网、教学、办公、娱乐等。

(3)网络性能要求:保证网络的高速、稳定、安全。

2. 网络架构设计(1)网络拓扑结构:采用星型拓扑结构,核心层采用三层交换机,接入层采用二层交换机。

(2)IP地址规划:采用私有IP地址,网络地址为192.168.1.0/24,子网掩码为255.255.255.0。

(3)VLAN划分:根据用户需求,将网络划分为教学区、办公区、宿舍区、图书馆区等VLAN。

3. 网络设备选型(1)核心层:选用华为S5700-28P-SI三层交换机,支持VRRP、MSTP、RSTP等技术。

(2)接入层:选用华为S5700-24P-SI二层交换机,支持PoE、VLAN等技术。

(3)路由器:选用华为AR2200系列路由器,支持PPP、静态路由、OSPF等技术。

(4)防火墙:选用华为USG5000系列防火墙,支持NAT、防病毒、入侵检测等功能。

4. 网络设备配置与管理(1)交换机配置:配置VLAN、STP、MSTP、RSTP、PoE等功能。

(2)路由器配置:配置PPP、静态路由、OSPF、NAT等功能。

(3)防火墙配置:配置NAT、防病毒、入侵检测等功能。

(4)网络监控:采用网络监控软件,实时监控网络流量、设备状态等。

5. 故障排除(1)故障定位:通过网络监控、设备日志、现场排查等方式,确定故障原因。

(2)故障排除:针对故障原因,采取相应的解决措施,如重启设备、调整配置、升级固件等。

三、实训过程1. 网络设备准备:购买网络设备,包括交换机、路由器、防火墙等。

2. 网络设备安装:将网络设备安装在合适的位置,连接电源、网线等。

校园网络搭建实习报告

一、实习背景随着信息技术的飞速发展,校园网络已经成为学校信息化建设的重要组成部分。

为了提高我校信息化水平,加强校园网络建设,我们学校组织了一次校园网络搭建实习活动。

我有幸参加了这次实习,现将实习情况汇报如下。

二、实习目的1. 学习校园网络搭建的基本知识和技能,为今后从事相关工作打下基础。

2. 了解校园网络的设计原则、设备选型、施工规范等,提高实际操作能力。

3. 培养团队协作精神,提高沟通与协调能力。

三、实习内容1. 网络规划与设计在实习过程中,我们首先学习了校园网络规划与设计的相关知识。

通过了解校园网络的结构、功能、性能等要求,我们学习了网络拓扑结构、IP地址规划、子网划分等基本概念。

同时,我们还学习了主流的网络设备,如交换机、路由器、防火墙等。

2. 设备选型与配置根据校园网络的设计要求,我们学习了如何选型合适的网络设备。

在选型过程中,我们重点考虑了设备的性能、可靠性、可扩展性等因素。

此外,我们还学习了如何配置交换机、路由器等设备,包括端口配置、VLAN划分、路由协议配置等。

3. 施工与调试在设备选型和配置完成后,我们开始进行校园网络的施工。

施工过程中,我们学习了网络布线、设备安装、光纤连接等技能。

在施工过程中,我们严格按照施工规范进行操作,确保网络质量。

4. 网络测试与优化网络施工完成后,我们对校园网络进行了测试和优化。

测试内容包括连通性测试、性能测试、安全测试等。

在测试过程中,我们发现了一些问题,并及时进行了优化。

四、实习收获1. 理论知识与实践相结合,提高了实际操作能力。

2. 了解了校园网络的设计原则、设备选型、施工规范等,为今后从事相关工作打下了基础。

3. 培养了团队协作精神,提高了沟通与协调能力。

五、实习总结通过本次校园网络搭建实习,我深刻认识到网络建设的重要性。

在今后的学习和工作中,我将继续努力,不断提高自己的专业素养,为我国信息化建设贡献自己的力量。

同时,我也认识到团队协作的重要性,将积极与同事沟通交流,共同提高。

校园内网管理实习报告3篇

校园内网管理实习报告3篇下文是我为您精心整理的《校园内网管理实习报告3篇》,您浏览的《校园内网管理实习报告3篇》正文如下:校园内网管理实习报告第1篇我实习的单位是学院,这是一所由市教委、(集团)公司与德国基金会合作的一所探索、实践德国l双元制l职业教育模式的全日制中等专业学校。

我在学校里主要是负责校园内网的管理,其涉及到校园网网站的正常登陆和,校园内各系部主机是否正常互联,有无被病毒感染、传播。

使得校园网内的计算机能够正常运行,做好校园网的管理和维护工作。

从学生到实习工程师,短短几个月的工作过程使我受益匪浅。

不仅是在专业知识方面,最主要是在为人处事方面。

社会在加速度地发生变化,对人才的要求也越来越高,要用发展的眼光看问题,得不断提高思想认识,完善自己。

作为一名IT从业者,所受的社会压力将比其他行业更加沉重,要学会创新求变,以适应社会的需要。

在单位里,小到计算机的组装维修,大到服务器的维护与测试,都需要一个人*完成。

可以说,近3个月的工作使我成长了不少,从中有不少感悟,下面就是我的一点心得:第一是要真诚:你可以伪装你的面孔你的心,但绝不可以忽略真诚的力量。

第一天去网络中心实习,心里不可避免的有些疑惑:不知道老师怎么样,应该去怎么做啊,要去干些什么呢等等吧!踏进办公室,只见几个陌生的脸孔。

我微笑着和他们打招呼。

从那天起,我养成了一个习惯,每天早上见到他们都要微笑的说声:l老师早l,那是我心底真诚的问候。

我总觉得,经常有一些细微的东西容易被我们忽略,比如轻轻的一声问候,但它却表达了对老师同事对朋友的尊重关心,也让他人感觉到被重视与被关心。

仅仅几天的时间,我就和老师们打成一片,很好的跟他们交流沟通学习,我想,应该是我的真诚,换得了老师的信任。

他们把我当朋友也愿意指导我,愿意分配给我任务。

第二是沟通:要想在短暂的实习时间内,尽可能多的学一些东西,这就需要跟老师有很好的沟通,加深彼此的了解,刚到网络中心,老师并不了解你的工作学习能力,不清楚你会做那些工作,不清楚你想了解的知识,所以跟老师很好的沟通是很必要的。

第6单元:实训-小型校园网网络解决方案的设计与实施

实训:小型校园网网络解决方案的设计与实施教室约5台机器);3个机房(每个机房4台机器);西校区有1个多媒体教室(每个教室约5台机器);5个机房(每个机房4台机器);都需要互联网接入,实现安全的广域网访问二、网络拓扑图及描述三、实验步骤步礫尺简述^i >光没计一下各个主机的厅和子网掩码.并在模抑器上画岀自2的拓扑图.如下PSubnet Mask :255. 255.255.0Default Gateway: 192.168.10. 3Subnet Mask:255. 255.2S5. 0Default Gateway : 192. 168. 11. 4Address: 192 ・ 16$. 10.6Subnet Mack:255. 255.255.0 Default Gateway :192.168. 10. 3PC3; IP Address : 192. 168. 3. 2Subnet Mask: 255. 255. 255. 0 Default Gateway : 192・ 168. 3. 1PC4; IP Address : 192. 168. 1. 2Subnet Mask:255. 255. 255. 0 Default Gateway : 192・ 168. 1. 1苴中各个主机的IP,子网瘪学默认网关如下。

P03,1P Address : 192 ・ 16&10.1 PCI. IP Address: 192. 16$. 11.1Router (conf ig" if) #ip address 192. 168. 2. 2 255.255. 255. 0Router (config- if) #ex itRouter (conf ig) #int f 0/1Rout er (ccxif ig" if) #no shutdownRouter (config" if) #exitRouter (conf ig) #int f 0/1. 10Router (conf ig~sub if) #encap sulation dotlq 10//封装802・lq 协议Router (conf ig_sub if) #ip address 192. 168. 10. 3 2 55. 255. 255 . 0//配直vlanlO 网关Router (eonfig"si ihif ) xitRouter (conf ig) #in t f0/l・ 11Router (cc«fig^sub if) #encapsulation dotlq 11〃封装802. 1 q 协议Router (conf ig"sub if) #ip address 192. 168. 11. 4 2 55. 255. 255 . 0//配置vlanll 网关Routex (config-sub if) #exitRouter (config) Srouter rip//启用动态路由协议rip,并宣告自身直连网段Router (conf ig~router )#network 192. 168. 3. 0Router (conf ig^router )#network 192. 168. 2. 0Router (conf ig"router )#network 192. 168.10. 0Router (conf ig・router)#network 192. 168.11.0Router (conf ig~router ) #endRouter#show ip routeCodes: C 一 connected, 5 一 static., I 一 IGRP 』D - EIGftP, EX - EIGRP external 0 - N1 一 OSPF WSSA external type 1* DIS 一El 一 OSFF external type 1, E2 一 OSPF i -IS-IS, LI - 1S-IS level-1, L2 - IS-IS levels ia - IS-IS interarea来—candidate def aul t, U — perms er st at ic rou t 巳 o 一 ODRF' 一 periodic downlaaded static routeGateiway of lastreso 工t is not 勺亡tC19G, 168, 1.0/24 is directly connect cd. Fas iEthc mwtOj/1 C 19E. 168. 2. 0/24 is directly connecte4^er iall/0R 192. 168. 3. 0/24 [120/1] via 192. 166. 2. 2, 00:00:09, Seriall/0 R 192. 168. 10. 0/24 [120/1] via 192, 168.2. 2, 00; 00;OS. Sexiall/0 R192. 168. 11. 0/24 [120/1] via 192. 168.2.2, 00:00:09,Serial 1/03.测试结果I PCO ping PCIR - RIP, M - mobile, B - BGP OSPK, IA - OSPF inter area OSPF WSSA external type 2 est ernal typ 巳 2, F 一 EGPPCO ping PC2E>inking 192 ,1€8 .1O.€ wich 32 byt*« ofR*ply fton 1^2,L«6-10.€:bytt*«3t ija*«Znn TTL-1Z8 Reply from. XSZ .l€8.10,€:byts5=32 t JLl□芒=JjILSTTL-1235z?pJ_y Reply from. 132 .丄bytes=32 tJLnne='jzns TTL=12? fronL X32 .丄硏8rA0:£; Hytes^aZ TTt产1 上氏Fing iot 19二L£8.】0*£;P>ck«tt:; S熠n耳■ 4, R*c«ivrd ■ 4, L«ct ■ Q <Q、19f ■-) f AppfoxLLsu E «>工口und. Ecip ci_saft& in a&i IX i-jsecoeid« : Mi- n T-mt-j-mi = jms f Majcumtam = 2ZELE F Ape工且— GmsPCO ping PC3.MI:Piiigiag 1S^. . * tri eh 2:etf dati!R«ply from 丄.3.;:R«ply from.3.::byt««-3:H«ply from 19:.1£9.3.:: byt«^3ZU*pl^ from 192.1€9.312:占”七唱土乂立立tiizw"LKSTTL-1'7TTL-127TTI.-127Tlh>127Piirg statistics for 1§2 .丄£9_:9_ = :PAek«ts: S^rat.且41= 4r- 0 (04fApprcj<im»t« round trip tiawf in nilli-«»coti-di: Hind-cnus ■ O SLK,H*xinu» ■ 1 囂Air■上•甲・■ Qw*伍、实验总结列举几个选项并描述其含义:注意要将交换机的fO/4设为trunk。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

实训项目一、小型校园网建设与管理(学时数:90)一、实训目的1、了解校园网建设的过程,利用实验室设备模拟组建一个小型校园网2、学习对校园网各种互联设备进行综合配置3、配置校园网服务器,对校园网实施管理二、实训环境路由器(Cisco 2621)一台,三层交换机(Cisco Catalyst 3750G)一台,二层交换机(Cisco Catalyst 2950F)九台,服务器三台,客户机十台以上,双绞线、RJ-45接头若干,压线钳一把,双绞线测试仪一台三、用户需求某大学计算机系有师生五百多人,有近400台电脑,主要分布为六个公共机房和三个专业实验室九大区域,已申请到多个全局IP地址(59.78.84.1~59.78.84.29,外部网关IP为:59.78.84.30,DNS服务器IP为:59.78.85.2),现拟建覆盖全系各机房实验室的校园网内小中心局域网,要求系内所有电脑均能接入CERNET,并与Internet相连,能支持办公自动化、信息管理、科研与教学等工作;要求网络中心能提供WWW、E-mail、FTP、BBS、DNS等Internet服务。

四、知识点说明1、虚拟局域网—VLAN(1)V LAN简介VLAN(Virtual Local Area Network)又称虚拟局域网,是指在交换局域网的基础上,采用网络管理软件构建的可跨越不同网段、不同网络的端到端的逻辑网络。

一个VLAN组成一个逻辑子网,即一个逻辑广播域,它可以覆盖多个网络设备,允许处于不同地理位置的网络用户加入到一个逻辑子网中。

VLAN是建立在物理网络基础上的一种逻辑子网,因此建立VLAN需要相应的支持VLAN技术的网络设备。

当网络中的不同VLAN间进行相互通信时,需要路由的支持,这时就需要增加路由设备——要实现路由功能,既可采用路由器,也可采用三层交换机来完成。

使用VLAN有以下优点:控制广播风暴;提高网络整体安全性;使网络管理简单、直观。

(2)VLAN的配置全局模式下配置VLAN分两步:先配置VLAN号(即vlan ID)和VLAN名;再把端口划分到VLAN,最后配置网络端口地址c3750g(config)#vlan vlan号c3750g (config-vlan)#name vlan名c3750g (config-vlan)#exitc3750g (config)#interface端口号c3750g (config-if)#switchport access vlan名c3750g (config-if)# exitc3750g(config)#interface vlan名c3750g(config-if)#ip address ip地址子网掩码2、网络地址转换—NAT(1)NAT简介NAT(Network Address Translation,网络地址转换)是用于将一个专用地址域(局域网内部或Intranet)与另一个地址域(如Internet)建立起对应关系的技术。

NAT有两个主要的作用:首先,多个内部地址可以共享一个全局地址上网,从而节约了全局地址的使用。

另外,因为采用NAT的内部主机不直接使用全局地址,所以,在Internet上不直接可见,可以在一定程度上减少被攻击的风险,增强网络的安全性。

按转换方式的不同,NAT包括静态NAT和动态NAT两种方式,动态NAT又分为地址池转换(pool NAT)和端口地址转换(port NAT)(2)静态NAT的配置静态NAT用于在专用IP地址与全局IP地址之间进行一对一的转换。

其配置过程有三步:●指定参与转换的专用地址与全局地址Router(config)#ip nat inside source static 本地IP地址全局IP地址●定义参与转换的局域网接口并指定为网络的内部接口Route(config)# interface 端口号Router(config-if)# ip address 本地IP地址子网掩码Router(config-if)# ip nat inside●定义参与转换的广域网接口并指定为网络的外部接口Router(config)# interface 端口号Router(config-if)# ip address 全局IP地址子网掩码Router(config-if)# ip nat outside(3)port NAT的配置port NAT是把专用地址映射到全局地址的不同端口上,因为一个IP地址的端口数有65535个,故从理论上说,一个全局地址可以供六万多个内部地址通过NAT连接Internet,但实际上一个IP地址最多只能支持4000路会话。

port NAT的配置过程有五步:●定义全局地址池Router(config)# ip nat pool 地址池名开始IP地址结束IP地址netmask 网络掩码例:Router(config)# ip nat pool aaa 2.2.2.1 2.2.2.100 netmask 255.255.255.0 ●定义一个标准访问列表,指定哪些专用地址被允许进行转换Router(config)# access-list 列表编号permit 源IP地址[通配符掩码(子网掩码的反码)]例:若允许202.173.96.0/24网络的全部主机进行动态地址转换Router(config)# access-list l permit 202.173.96.0 0.0.0.255●在专用地址与全局地址之间建立动态地址转换pool NATRouter(config)# ip nat inside source list 列表编号pool 地址池overload例:Router(config)# ip nat inside source list 1 pool aaa overload●定义参与转换的局域网接口并指定为网络的内部接口Route(config)# interface 端口号Router(config-if)#ip address 本地IP地址子网掩码Router(config-if)# ip nat inside●定义参与转换的广域网接口并指定为网络的外部接口Router(config)# interface 端口号Router(config-if)# ip address 全局IP地址子网掩码Router(config-if)# ip nat outside3、访问控制列表ACL(1)ACL简介ACL通过在路由器接口处控制路由器数据包是被转发还是被阻塞来过滤网络通信流量。

路由器根据ACL中指定的条件来检测通过路由器的每个数据包,从而决定是转发还是丢弃该数据包。

ACL中的条件,既可以是数据包的源地址,也可以是目的地址,还可以是上层协议或其他因素。

●ACL的主要功能:限制网络流量,提高网络性能;提供对通信流量的控制手段;提供网络访问的基本安全手段;在路由器接口处,决定哪种类型的通信流量被转发,哪种类型的通信流量被阻塞●ACL的分类标准ACL:表号为1~99扩展ACL:表号为100~199命名ACL:表号为字符串,又分标准命名ACL和扩展命名ACL两种(2)ACL的配置●通常ACL的配制分为两步:定义访问控制列表(在全局模式):access-list 表号{permit|deny} {测试条件} 将访问控制列表应用到某一接口上(在端口模式):access-group 表号{in|out}●配置扩展命名ACL所用命令:c3750g (config)#ip access-list extended 列表名c3750g (config -ext-nacl)#Deny 源地址通配符掩码| any或permit 源地址通配符掩码| anyc3750g (config-if)# ip access-group name in |out五、实训内容1、网络互联部分(1)网络拓朴结构小中心局域网的网络拓扑结构:采用Cisco-3750T三层交换机作为中心交换机,各机房实验室配置多台二层交换机直接与计算机相连,每个机房实验室通过一根超5类双绞线与小中心局域网的中心交换机相连;配置一台Cisco-2621路由器作为外部路由器,连接校园网中心的核心交换机和小中心局域网的Cisco-3750T 三层交换机;在各机房和实验室配置三台Cisco-2950T二层交换机;在小中心局域网网管室,配置多台WWW、E-mail、FTP、DNS等Internet服务器,为全系师生提供相应的服务。

(2)网络互联技术目标1、内网计算机共享二十个全局IP地址(59.78.84.2~59.78.84.21)上Internet。

2、服务器1独立使用一个全局IP址59.78.84.25,使内网和Internet上的任何计算机都能访问该WWW服务和DNS服务。

3、服务器2独立使用一个全局IP址59.78.84.26,使内网和Internet上的任何计算机都能访问该E-mail、FTP、BBS服务。

4、不同机房、实验室划分不同的VLAN,以控制广播风暴。

5、办公室计算机能互相通信。

6、内网所有计算机通过内部IP或域名地址都能访问服务器。

(3)实训过程网络连接1、用直通线将路由器F1口与三层交换机F24口相连,路由器F0口与校园网网络中心相连2、三层交换机F1口与计算机房1二层交换机相连,F2口与计算机房2交换机相连,……,F6口与计算机房6二层交换机相连。

3、三层交换机F7口与实验室1二层交换机相连, F9口与实验室3二层交换机相连4、三层交换机F10口与办公室二层交换机相连5、三层交换机F15口与WWW、DNS服务器(服务器1)相连6、三层交换机F16口与E_mail、FTP服务器(服务器2)相连7、三层交换机F17口与局域网域控制器相连●Cisco2621路由器配置interface FastEthernet0/0ip address 59.78.84.1 255.255.255.0no shutdownip access-group denyvirus inip nat outsideinterface FastEthernet0/1ip address 192.168.24.253 255.255.255.0no shutdownip nat insideip routingrouter ripversion 2network 192.168.24.0ip nat pool net 59.78.84.2 59.78.84.21 netmask 255.255.255.0 ip nat inside source list 1 pool net overload ip nat inside source static tcp 192.168.15.1 80 59.78.84.25 80ip nat inside source static tcp 192.168.15.1 53 59.78.84.25 53ip nat inside source static tcp 192.168.16.1 21 59.78.84.26 21ip nat inside source static tcp 192.168.16.1 25 59.78.84.26 25ip classlessip route 0.0.0.0 0.0.0.0 59.78.84.30ip http serverip pim bidir-enableip access-list extended denyvirusdeny tcp any eq 135 any eq 135deny tcp any eq 136 any eq 136deny tcp any eq 137 any eq 137deny tcp any eq 138 any eq 138deny tcp any eq 139 any eq 139deny tcp any eq 445 any eq 445permit ip any anyaccess-list 1 permit anyCisco3750交换机配置interface GigabitEthernet1/0/1no ip addressmdix ainterface GigabitEthernet1/0/2switchport access vlan 2interface GigabitEthernet1/0/3switchport access vlan 3interface GigabitEthernet1/0/4switchport access vlan 4interface GigabitEthernet1/0/5switchport access vlan 5interface GigabitEthernet1/0/6switchport access vlan 6interface GigabitEthernet1/0/7switchport access vlan 7interface GigabitEthernet1/0/8switchport access vlan 8interface GigabitEthernet1/0/9switchport access vlan 9interface GigabitEthernet1/0/10switchport access vlan 10interface GigabitEthernet1/0/15switchport access vlan 15interface GigabitEthernet1/0/16switchport access vlan 16interface GigabitEthernet1/0/17switchport access vlan 17interface GigabitEthernet1/0/24switchport access vlan 24interface Vlan1ip address 192.168.1.254 255.255.255.0 ip access-group vlan1 ininterface Vlan2ip address 192.168.2.254 255.255.255.0 ip access-group vlan2 ininterface Vlan3ip address 192.168.3.254 255.255.255.0 ip access-group vlan3 ininterface Vlan4ip address 192.168.4.254 255.255.255.0 ip access-group vlan4 ininterface Vlan5ip address 192.168.5.254 255.255.255.0 ip access-group vlan5 ininterface Vlan6ip address 192.168.6.254 255.255.255.0 ip access-group vlan6 ininterfacip address 192.168.7.254 255.255.255.0 ip access-group vlan7 ininterface Vlan8ip address 192.168.8.254 255.255.255.0 ip access-group vlan8 ininterface Vlan9ip address 192.168.9.254 255.255.255.0 ip access-group vlan9 ininterface Vlan10ip address 192.168.10.254 255.255.255.0 ip access-group vlan10 ininterface Vlan15ip address 192.168.15.254 255.255.255.0 ip access-group vlan15 ininterface Vlan16ip address 192.168.16.254 255.255.255.0 ip access-group vlan16 ininterface Vlan17ip address 192.168.17.254 255.255.255.0ip access-group vlan17 ininterface Vlan24ip address 192.168.24.254 255.255.255.0ip routingrouter ripversion 2network 192.168.1.0network 192.168.2.0network 192.168.3.0network 192.168.4.0network 192.168.5.0network 192.168.6.0network 192.168.7.0network 192.168.8.0network 192.168.9.0network 192.168.10.0network 192.168.15.0network 192.168.16.0network 192.168.17.0network 192.168.24.0ip classlessip route 0.0.0.0 0.0.0.0 192.168.24.253ip http serverip access-list extended vlan1deny ip 192.168.1.0 0.0.0.255 192.168.6.0 0.0.0.255 deny ip 192.168.1.0 0.0.0.255 192.168.2.0 0.0.0.255 deny ip 192.168.1.0 0.0.0.255 192.168.3.0 0.0.0.255 deny ip 192.168.1.0 0.0.0.255 192.168.4.0 0.0.0.255 deny ip 192.168.1.0 0.0.0.255 192.168.5.0 0.0.0.255 deny ip 192.168.1.0 0.0.0.255 192.168.7.0 0.0.0.255 deny ip 192.168.1.0 0.0.0.255 192.168.8.0 0.0.0.255 deny ip 192.168.1.0 0.0.0.255 192.168.9.0 0.0.0.255 permit ip any anyip access-list extended vlan2deny ip 192.168.2.0 0.0.0.255 192.168.6.0 0.0.0.255 deny ip 192.168.2.0 0.0.0.255 192.168.1.0 0.0.0.255 deny ip 192.168.2.0 0.0.0.255 192.168.3.0 0.0.0.255 deny ip 192.168.2.0 0.0.0.255 192.168.4.0 0.0.0.255 deny ip 192.168.2.0 0.0.0.255 192.168.5.0 0.0.0.255 deny ip 192.168.2.0 0.0.0.255 192.168.9.0 0.0.0.255 deny ip 192.168.2.0 0.0.0.255 192.168.8.0 0.0.0.255permit ip any anyip access-list extended vlan3deny ip 192.168.3.0 0.0.0.255 192.168.6.0 0.0.0.255 deny ip 192.168.3.0 0.0.0.255 192.168.1.0 0.0.0.255 deny ip 192.168.3.0 0.0.0.255 192.168.2.0 0.0.0.255 deny ip 192.168.3.0 0.0.0.255 192.168.4.0 0.0.0.255 deny ip 192.168.3.0 0.0.0.255 192.168.5.0 0.0.0.255 deny ip 192.168.3.0 0.0.0.255 192.168.7.0 0.0.0.255 deny ip 192.168.3.0 0.0.0.255 192.168.8.0 0.0.0.255 deny ip 192.168.3.0 0.0.0.255 192.168.9.0 0.0.0.255 permit ip any anyip access-list extended vlandeny ip 192.168.4.0 0.0.0.255 192.168.6.0 0.0.0.255 deny ip 192.168.4.0 0.0.0.255 192.168.1.0 0.0.0.255 deny ip 192.168.4.0 0.0.0.255 192.168.2.0 0.0.0.255 deny ip 192.168.4.0 0.0.0.255 192.168.3.0 0.0.0.255 deny ip 192.168.4.0 0.0.0.255 192.168.5.0 0.0.0.255 deny ip 192.168.4.0 0.0.0.255 192.168.9.0 0.0.0.255 deny ip 192.168.4.0 0.0.0.255 192.168.8.0 0.0.0.255 deny ip 192.168.4.0 0.0.0.255 192.168.7.0 0.0.0.255 permit ip any anyip access-list extended vlan5deny ip 192.168.5.0 0.0.0deny ip 192.168.5.0 0.0.0.255 192.168.1.0 0.0.0.255 deny ip 192.168.5.0 0.0.0.255 192.168.2.0 0.0.0.255 deny ip 192.168.5.0 0.0.0.255 192.168.3.0 0.0.0.255 deny ip 192.168.5.0 0.0.0.255 192.168.4.0 0.0.0.255 deny ip 192.168.5.0 0.0.0.255 192.168.7.0 0.0.0.255 deny ip 192.168.5.0 0.0.0.255 192.168.8.0 0.0.0.255 deny ip 192.168.5.0 0.0.0.255 192.168.9.0 0.0.0.255 permit ip any anyip access-list extended vlan6deny ip 192.168.6.0 0.0.0.255 192.168.1.0 0.0.0.255 deny ip 192.168.6.0 0.0.0deny ip 192.168.6.0 0.0.0.255 192.168.3.0 0.0.0.255 deny ip 192.168.6.0 0.0.0.255 192.168.4.0 0.0.0.255 deny ip 192.168.6.0 0.0.0.255 192.168.5.0 0.0.0.255 deny ip 192.168.6.0 0.0.0.255 192.168.9.0 0.0.0.255 deny ip 192.168.6.0 0.0.0.255 192.168.8.0 0.0.0.255 deny ip 192.168.6.0 0.0.0.255 192.168.7.0 0.0.0.255 permit ip any anyip access-list extended vlan7deny ip 192.168.7.0 0.0.0.255 192.168.2.0 0.0.0.255 deny ip 192.168.7.0 0.0.0deny ip 192.168.7.0 0.0.0.255 192.168.4.0 0.0.0.255 deny ip 192.168.7.0 0.0.0.255 192.168.5.0 0.0.0.255 deny ip 192.168.7.0 0.0.0.255 192.168.6.0 0.0.0.255 deny ip 192.168.7.0 0.0.0.255 192.168.8.0 0.0.0.255 deny ip 192.168.7.0 0.0.0.255 192.168.9.0 0.0.0.255 permit ip any anyip access-list extended vlan8deny ip 192.168.8.0 0.0.0.255 192.168.9.0 0.0.0.255 deny ip 192.168.8.0 0.0.0.255 192.168.7.0 0.0.0.255 deny ip 192.168.8.0 0.0.0.255 192.168.6.0 0.0.0.255 deny ip 192.168.8.0 0.0.0deny ip 192.168.8.0 0.0.0.255 192.168.4.0 0.0.0.255 deny ip 192.168.8.0 0.0.0.255 192.168.3.0 0.0.0.255 deny ip 192.168.8.0 0.0.0.255 192.168.2.0 0.0.0.255deny ip 192.168.8.0 0.0.0.255 192.168.1.0 0.0.0.255permit ip any anyip access-list extended vlan9deny ip 192.168.9.0 0.0.0.255 192.168.1.0 0.0.0.255deny ip 192.168.9.0 0.0.0.255 192.168.2.0 0.0.0.255deny ip 192.168.9.0 0.0.0.255 192.168.3.0 0.0.0.255deny ip 192.168.9.0 0.0.0.255 192.168.4.0 0.0.0.255deny ip 192.168.9.0 0.0.0.255 192.168.5.0 0.0.0.255deny ip 192.168.9.0 0.0.0.255 192.168.6.0 0.0.0.255deny ip 192.168.9.0 0.0.0.255 192.168.7.0 0.0.0.255deny ip 192.168.9.0 0.0.0.255 192.168.8.0 0.0.0.255permit ip any any2、服务器配置部分(1)技术目标1、安装服务器1,配置WWW服务和DNS服务2、在服务器1上放置“上海农林职业技术学院计算机系”网站,使网内任一台计算机通过域名:能够访问计算机系主页3、在服务器1上提供安装个人网站服务4、安装服务器2,配置FTP服务、E-mail服务和BBS服务5、通过网内任一台计算机都能得到服务器2的E-mail服务6、通过网内任一台计算机都能得到服务器2的FTP服务(2)配置DNS服务如果win2000server中没有安装DNS的话,要安装一下。