CRT常用命令

SecureCRT使用命令

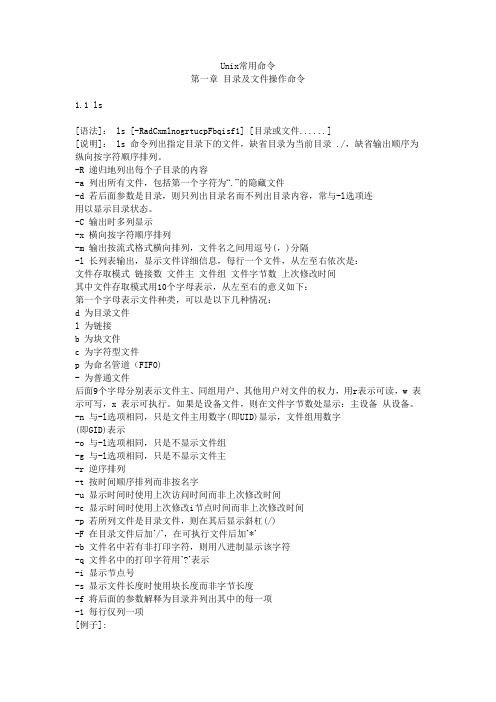

Unix常用命令第一章目录及文件操作命令1.1 ls[语法]: ls [-RadCxmlnogrtucpFbqisf1] [目录或文件......][说明]: ls 命令列出指定目录下的文件,缺省目录为当前目录 ./,缺省输出顺序为纵向按字符顺序排列。

-R 递归地列出每个子目录的内容-a 列出所有文件,包括第一个字符为“.”的隐藏文件-d 若后面参数是目录,则只列出目录名而不列出目录内容,常与-l选项连用以显示目录状态。

-C 输出时多列显示-x 横向按字符顺序排列-m 输出按流式格式横向排列,文件名之间用逗号(,)分隔-l 长列表输出,显示文件详细信息,每行一个文件,从左至右依次是:文件存取模式链接数文件主文件组文件字节数上次修改时间其中文件存取模式用10个字母表示,从左至右的意义如下:第一个字母表示文件种类,可以是以下几种情况:d 为目录文件l 为链接b 为块文件c 为字符型文件p 为命名管道(FIFO)- 为普通文件后面9个字母分别表示文件主、同组用户、其他用户对文件的权力,用r表示可读,w 表示可写,x 表示可执行。

如果是设备文件,则在文件字节数处显示:主设备从设备。

-n 与-l选项相同,只是文件主用数字(即UID)显示,文件组用数字(即GID)表示-o 与-l选项相同,只是不显示文件组-g 与-l选项相同,只是不显示文件主-r 逆序排列-t 按时间顺序排列而非按名字-u 显示时间时使用上次访问时间而非上次修改时间-c 显示时间时使用上次修改i节点时间而非上次修改时间-p 若所列文件是目录文件,则在其后显示斜杠(/)-F 在目录文件后加‟/‟,在可执行文件后加‟*‟-b 文件名中若有非打印字符,则用八进制显示该字符-q 文件名中的打印字符用‟?‟表示-i 显示节点号-s 显示文件长度时使用块长度而非字节长度-f 将后面的参数解释为目录并列出其中的每一项-1 每行仅列一项[例子]:ls 列出当前目录下的文件ls -al /bin 以长列表的形式列出目录 /bin 下的所有文件,包括隐藏文件1.2 pwd[语法]: pwd[说明]:本命令用于显示当前的工作目录[例子]:pwd 显示出当前的工作目录1.3 cd[语法]: cd [目录][说明]:本命令用于改变当前的工作目录,无参数时使用环境变量$HOME 作为其参数,$HOME 一般为注册时进入的路径。

网管CRT常用查看命令

一,常用命令1,rmem,store目录收集(该操作以B板举例):登陆C板:>> shbCEM-enb0dev-enb0dev> ssh 192.168.2.1 (Bcem板卡IP)Warning: Permanently added '192.168.2.1' (RSA) to the list of known hosts. enb0dev@192.168.2.1's password: Qwe*90opThis system is restricted solely to authorized users for legitimate business purposes.The actual or attempted unauthorized access, use or modification of this system is strictly prohibited. Unauthorized users are subject to Company disciplinary proceeding and/or criminal and civil penalties under state, federal or other applicable domestic or foreign laws.The use of this system may be monitored and recorded for administrative and security reasons. Anyone accessing this system expressly consents to such monitoring and is advised that if monitoring reveals possible evidence of criminal activity, such activity may be provided as evidence to law enforcement officials.All users must comply, without exception.Starting CLI ProcessRead number of records from file = /active/config/bci_menu.conf.0> shbCEM-enb0dev-enb0dev> su -Password: #edcVfr4%tbCEM-root-root> cd /bCEM-root-/> lsactive conf driver ffs1 lib passive rdatasbin sys uactive vardata etc home mnt pipe rmem scd tftpboot upassivebin dev ffs0 init opt proc root store tmp usrbCEM-root-/> tar czvf b_rmem.tar.gz /rmem (压缩该文件夹)tar: removing leading '/' from member namesrmem/rmem/pltf_syslog.logrmem/callpbrc.upos_txt#3rmem/callpbrc.upos_txt#2.…………………………………………….bCEM-root-/> tar czvf b_ store.tar.gz / store (压缩该文件夹)bCEM-root-/> lsactive conf driver ffs1 lib passive rdata sbin sys uactive varb_rmem.tar.gz data etc home mnt pipe rmem scd tftpboot upassivebin dev ffs0 init opt proc root store tmp usr b_ store.tar.gzbCEM-root-/> chmod 777 b_rmem.tar.gz (修改文件权限)bCEM-root-/> chmod 777 b_ store.tar.gzbCEM-root-/> ftp 192.168.1.2 (Eccm板卡IP)Connected to 192.168.1.2.220 192.168.10.1 FTP server (GNU inetutils 1.6) ready.Name (192.168.1.2:enb0dev): root331 Password required for root.Password: #edcVfr4%t230-230- This system is restricted solely to authorized users for legitimate business 230- purposes.230-230- The actual or attempted unauthorized access, use or modification of this230- system is strictly prohibited. Unauthorized users are subject to Company230- disciplinary proceeding and/or criminal and civil penalties under state,230- federal or other applicable domestic or foreign laws.230-230- The use of this system may be monitored and recorded for administrative and 230- security reasons. Anyone accessing this system expressly consents to such 230- monitoring and is advised that if monitoring reveals possible evidence of 230- criminal activity, such activity may be provided as evidence to law230- enforcement officials.230- All users must comply, without exception.230-230 User root logged in.Remote system type is UNIX.Using binary mode to transfer files.ftp> cd /home/enb0xfer250 CWD command successful.ftp> put b_rmem.tar.gz200 PORT command sucessful.150 Opening BINARY mode data connection for 'b_rmem.tar.gz'.226 Transfer complete.359430 bytes sent in 0.00739 seconds (48643928 bytes/s)ftp> put b_ store.tar.gz200 PORT command sucessful.150 Opening BINARY mode data connection for 'b_rmem.tar.gz'.226 Transfer complete.359430 bytes sent in 0.00459 seconds (456824458 bytes/s)ftp> bye> shbCEM-enb0dev-enb0dev> exit> exitExiting CLI ProcessConnection to 192.168.2.1 closed.eCCM2-enb0dev-enb0dev> cd /home/enb0xfereCCM2-enb0dev-enb0xfer> lsb_rmem.tar.gz b_ store.tar.gz2,database即时刷新命令及导出:登陆C板:>> cd NETCONF/ncagentd/NETCONF/ncagentd> lsdisplayLO Dump DMD databasecdbExportXml Export CDB to yang conform xml-file: database.xml cdbImportXml Import CDB from yang conform xml-file: database.xml displaySingleLO display single object instance in DMD database/NETCONF/ncagentd> cdbExportXml (通过该命令刷新database文件) cdbExportXmlcdbExportXml to file /data/db/active/mim/database.xml is OK /NETCONF/ncagentd> cd />sheCCM2-enb0dev-enb0dev> su -Password: #edcVfr4%teCCM2-root-root> cd /dataeCCM2-root-/data> lsCB bci_menu.conf.20 bci_menu.conf.23 bci_menu.conf.27 db pmfsbackup bci_menu.conf.21 bci_menu.conf.24 bci_menu.conf.4 lost+found scdbci_menu.conf.12 bci_menu.conf.22 bci_menu.conf.25 cfg nv sweCCM2-root-/data> cd dbeCCM2-root-db> ls#BI_08D0#FT_OMsw#FI_eccm2#FV_000003BE active passive snmp_nv.oldeCCM2-root-db> cd activeeCCM2-root-#BI_08D0#FT_OMsw#FI_eccm2#FV_000003BE> lsmib mimeCCM2-root-#BI_08D0#FT_OMsw#FI_eccm2#FV_000003BE> cd mimeCCM2-root-mim> lsA.cdb aaa_init.xml confd notify_init.xml vacm_init.xmlC.cdb community_init.xml database.xml target_init.xmleCCM2-root-mim> cp database.xml /home/enb0xfer (复制到/home/enb0xfer目录)eCCM2-root-mim> cd /home/enb0xfereCCM2-root-enb0xfer> chmod 777 database.xml (修改文件权限)3,Eccm板卡上小区倒换操作:登陆Eccm板卡:>> cd pltf/pltf/fsmg/pltf/pltf/fsmg> lsstat State of the partitionsinfo Display some debug informationactivate Activate the passive partitionupgrade <file> Upgrade the passive u-bootactivecurr Activate Current Active partition/pltf/pltf/fsmg> activate (通过该命令进行切区)activate : Current boot partition id is : ffs0activate : Next boot partition id will be : ffs1后面需要登陆Eccm板卡root用户,进行reboot操作4,查看各板卡IP,MAC(主要针对RRH):>> sheCCM2-enb0dev-enb0dev> su -Password: #edcVfr4%teCCM2-root-root> arpAddress HWtype HWaddress Flags Mask Iface192.168.128.2 ether 00:11:3f:dc:a1:63 CM eth3100.93.238.1 ether 34:e0:cf:fe:51:70 C eth0.1501192.168.1.10 ether 00:01:02:03:04:05 CM eth3192.168.148.1 ether 54:a6:19:34:22:8b C eth3192.168.130.3 ether 00:11:3f:dc:d9:0c CM eth3100.83.238.36 ether 34:e0:cf:fe:51:70 C eth0.601100.83.238.1 ether 34:e0:cf:fe:51:70 C eth0.601192.168.146.1 ether 54:a6:19:34:23:cd C eth3192.168.129.2 ether 00:11:3f:dc:a1:63 CM eth3192.168.150.1 ether 54:a6:19:2f:b1:e9 C eth3通过ARP命令可以看到Eccm,RRH板卡的IP及MAC信息。

SecureCRT中常用linux命令

rz : 上传文件.ps -auxf :查看进程tar -cvf /home/cbinew s/openad s_new_20090827.tar ./openad s_new:打包命令mkdir:新建目录.zip解压:unzipFileNa me.zip压缩:zip FileNa me.zip DirNam e.tar解包:tar xvf FileNa me.tar打包:tarcvf FileNa me.tar DirNam e.tgz解压:tar zxvf FileNa me.tgz压缩:未知查看文件末尾命令:tail -f /var/log/messag es.log当前目录下文件数:ls | wc -l查看空间使用情况命令:df -lhlinux定时执行文件:cronta b -e保存后要重载:/etc/rc.d/init.d/crondr eload了解当前目录:pwd查看内存状态命令:free查看磁盘空间使用情况:df -amlinux后台执行程序:nohupjava -jar ****.jar &目前使用CP U,MEM的状况ps -uxwww修改文件编码方式:iconv-f gbk -t utf8 index.html > index1.html把gbk编码的inde x.html文件转成ind ex1.html查找目录:查找名字为c onf的目录#find /目录-type d -name confsecond****************************************************** **********常用命令:一、ls只列出文件名(相当于dir,dir也可以使用)-A:列出所有文件,包含隐藏文件。

-l:列表形式,包含文件的绝大部分属性。

CRT常用命令

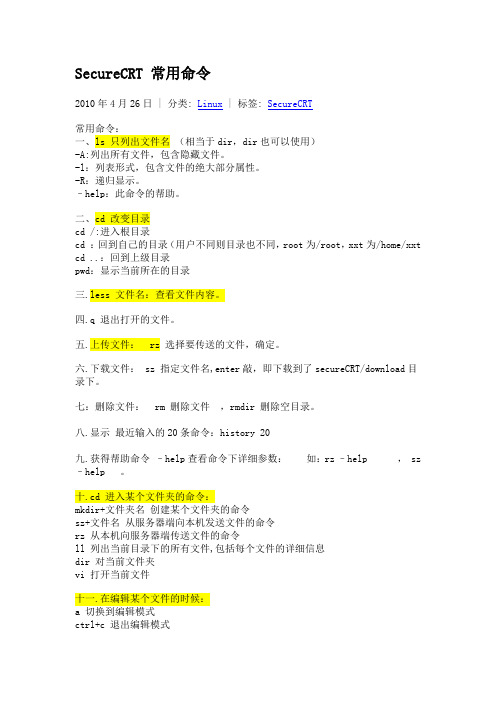

SecureCRT 常用命令2010年4月26日 | 分类: Linux | 标签: SecureCRT常用命令:一、ls 只列出文件名(相当于dir,dir也可以使用)-A:列出所有文件,包含隐藏文件。

-l:列表形式,包含文件的绝大部分属性。

-R:递归显示。

–help:此命令的帮助。

二、cd 改变目录cd /:进入根目录cd :回到自己的目录(用户不同则目录也不同,root为/root,xxt为/home/xxt cd ..:回到上级目录pwd:显示当前所在的目录三.less 文件名:查看文件内容。

四.q 退出打开的文件。

五.上传文件: rz 选择要传送的文件,确定。

六.下载文件: sz 指定文件名,enter敲,即下载到了secureCRT/download目录下。

七:删除文件: rm 删除文件,rmdir 删除空目录。

八.显示最近输入的20条命令:history 20九.获得帮助命令–help查看命令下详细参数:如:rz –help , sz–help 。

十.cd 进入某个文件夹的命令:mkdir+文件夹名创建某个文件夹的命令sz+文件名从服务器端向本机发送文件的命令rz 从本机向服务器端传送文件的命令ll 列出当前目录下的所有文件,包括每个文件的详细信息dir 对当前文件夹vi 打开当前文件十一.在编辑某个文件的时候:a 切换到编辑模式ctrl+c 退出编辑模式dd 删除整行:q 退出当前文件:w 写入并保存当前文件-f 强行xx的参数。

其它命令:1.ps -ef //查看server的进程,以列表形式显示的server进程。

ps 显示当前在系统运行的进程 /usr/bin/ps [选项] -e 显示每个现在运行的进程 -f 生成一个完全的列表实际操作:————————————–1 SSH客户端连接到10.5.1.55系统(参见《启动远程客户端说明SecureCRT.doc》)$ cd /home/bea2/user_projects/csdomain/bin2 查看weblogic92服务进程$ ps -eaf | grep weblogicbea2 327926 331940 0 13:08:45 pts/4 0:00 grep weblogicwebadmin 421908 368956 0 Sep 24 - 4:13 /usr/java5_64/bin/java -Xms256m -Xmx512m -da -Dplatform.home=/home/weblogic/bea/weblogic92 -Dwls.home=/home/weblogic/bea/weblogic92/server-Dwli.home=/home/weblogic/bea/weblogic92/integration-Dweblogic.management.discover=true -Dwlw.iterativeDev=false-Dwlw.testConsole=false -Dwlw.logErrorsToConsole=-Dweblogic.ext.dirs=/home/weblogic/bea/patch_weblogic923/profiles/de fault/sysext_manifest_classpath =AdminServer-Djava.security.policy=/home/weblogic/bea/weblogic92/server/lib/webl ogic.policy weblogic.Serverbea2 491796 385044 17 00:12:50 pts/6 182:55 /usr/java5_64/bin/java-Xms6g -Xmx8g-javaagent:/home/bea2/user_projects/csdomain/Introscope/wily/Agent.j ar-Dcom.wily.introscope.agentProfile=/home/bea2/user_projects/csdomain /Introscope/wily/IntroscopeAgent.profile-Dcom.wily.introscope.agent.agentName=AdminServer -da-Dplatform.home=/home/weblogic/bea/weblogic92-Dwls.home=/home/weblogic/bea/weblogic92/server-Dwli.home=/home/weblogic/bea/weblogic92/integration-Dweblogic.management.discover=true -Dwlw.iterativeDev=-Dwlw.testConsole= -Dwlw.logErrorsToConsole= -Dfile.encoding=GBK-Dibm.stream.nio=true-Dweblogic.ext.dirs=/home/weblogic/bea/patch_weblogic923/profiles/de fault/sysext_manifest_classpath =AdminServer-Djava.security.policy=/home/weblogic/bea/weblogic92/server/lib/webl ogic.policy weblogic.Server说明:根据以上提示查看登陆用户bea2启动的进程,注意标红的bea2为进程拥有着, 491796为进程号3 执行如下命令杀掉进程$ kill -9 491796(根据2操做查找到得系统进程号)说明:执行后再执行$ ps -eaf | grep weblogic命令将不会看到该进程号的weblogic进程4 启动服务$ ./quickRun.sh——————————————————————-2.ant -buildfile CMS_MainTrunk.xml //build 包3.vi test.txt //浏览文件内容i {insert写输入}esc 退出insert:wq! write 保存并退出vi模式:q! 不保存退出vi模式4.我一般习惯用ps –ef命令,这样看到以列表形式显示的server进程;用命令pstree来查看server的进程,这样看到以树的形式显示的server进程。

SecureCRT命令行备注

startup.sh //启动tomcat,startup.sh做了映射,可以在任何目录下shutdown.sh //关tomcatcd /home //到home 目录ll 列出当前目录下的所有文件,包括每个文件的详细信息ls //?只列出文件名ps -ef //查看server的进程,以列表形式显示的server进程。

ps 显示当前在系统运行的进程/usr/bin/ps [选项] -e 显示每个现在运行的进程-f 生成一个完全的列表ant -buildfile CMS_MainTrunk.xml //build 包过程:先Undeploy ,再关tomcat,然后再build(ant),最后启动tomcat在http://127.0.0.1:8080/manager/html中Undeploytomcate root: /usr/local/jakarta-tomcat-5.0.28[root@localhost classes]# vi offercfg.properties //浏览文件内容如何修改文件内容?如何跳出i {insert写输入}esc 退出insert:wq! write 保存并退出vi模式:q! 不保存退出vi模式[root@localhost classes]# vi offercfg.properties //浏览文件内容在tomcat 中reload一下pwd //?pwdPrenset working Directory (呈现工作中的目录)显示当前工作目录,pwd 显示你当前在文件系统层次结构中的目录名,无论何时你登录你的UNIX系统,你都会被置于文件系统中的某个目录下,这个目录通常被认为是你的工作目录。

pwd命令会报告你当前在UNIX文件系统中位置的绝对路径名,pwd是英文呈现工作目录的一个缩写。

由于UNIX系统允许用户在文件系统中任意地移动位置,所有的用户都依靠这个命令来确定他们在系统中的位置。

securecrt快捷键

SecureCRT 常用技巧

ctrl+Z:快速退到用户模式

Alt + Enter -- 全屏

Alt + C -- 快速打开新的连接

Alt + 1/2/3/4/5.../9 -- 切换到第1/2/3/4/5.../9个标签

Ctrl + A | Alt+A -- 光标移至行首

Ctrl + E -- 光标移至行末

Ctrl + U -- 清除当前行和缓存的输入,删除光标至行首所有字符

Ctrl + K -- 删除当前光标至行末的字符

Ctrl + B -- 光标前移1个字符

Ct -- 删除光标前的1个字符

Ctrl + D -- 删除光标后1个字符

Ctrl + J -- 回车

Ctrl + M -- 回车

Ctrl + P -- 显示前一条命令

Ctrl + N -- 下一条命令

Ctrl + T -- 交换光标前最后两个字符(思科路由器可用)

Ctrl + V -- 输入ctrl字符

Ctrl + W -- 删除当前光标至行首的字符

alt + b : 打开快速启动栏

alt + 1/2/3... : 在多个不同的session标签之间切换

ctrl + tab : 在多个不同的session标签之间切换

shift + insert:粘贴

鼠标复制:

options -> global options -> Terminal 钩上Copy on select,并钩上paste on middle button

CRT操作指令汇总

BL-SYS:系统闭塞,TRX的进程有问题,一般重启基站就可以了; BL-TRX:载频故障,需要更换载频; BL-USER:用户锁住该载频,因为某种原因管理员锁住该载频; BL-DGN::载频降级,需要重启基站。

1)锁定小区:ZEQS:BTS=***:L:FHO; FHO表示带切换的锁定; 2)解锁小区:ZEQS:BTS=***:U; 3)锁定载波:ZERS:BTS=***,TRX=**:L:FHO; 4)解锁载波:ZERS:BTS=***,TRX=**:U;

ZEFS:**:L;锁站 ZEQO:BTS=**:ALL;查看BTS的所有参数 ZEUO:BTS=**;查看功控参数 ZEHO:BTS=**;查看切换参数 ZEAO:BTS=**;查看邻区参数 ZEFX ZEQO:BTS=**::PI=Y,REO=**; 修改C2参数 ZEQM:BTS=**::REO=**; ZEQF:BTS=**:RE=Y,DR=Y;开启呼叫重建和DR切换

如 果 只 修 改 NCC 的 话 就 只 要 锁 定 小 区 ; 如 果 修 改 BCC 的 话 , 不 仅 要 用:ZEQE:BTS=***:BCC=7;命令执行小区BCC的修改,而且还要锁定该小区的每个

开启与关闭DTX 调整重选参数 常见参数修改 1、小区级参数

切换参数 功控参数 传输 5、其它

ZEQO:LAC=234,CI=233;

ZIAG:NEWPWT;

优先ZERM:BTS=670,TRX=8:PREF=Y;非优先ZERM:BTS=800,TRX=8:PREF=P;

ZEAM:SEG=340::ASEG=937::PMRG=6;

ZEAO:SEG=239::ASEG=19;(跨BSC查询ZEAO:SEG=239::LAC=**,CI=**;)

SecureCRT详细使用过程(整理版)

SecureCRT详细使⽤过程(整理版)SecureCRT的使⽤⽅法和技巧(详细使⽤教程)最近分了新任务做⼿机游戏的服务端,⽤到Linux系统,但是要控制服务器端的⼀些程序和监控要⽤到 SecureCRT这个软件,先前⼀点没接触过,其实跟windows的窗⼝差不多都是命令.SecureCRT是最常⽤的终端仿真程序,简单的说就是Windows下登录UNIX或Liunx 服务器主机的软件,本⽂主要介绍SecureCRT的使⽤⽅法和技巧。

VanDyke CRT 和VanDyke SecureCRT是最常⽤的终端仿真程序,简单的说就是Windows下登录UNIX或Liunx服务器主机的软件。

⼆者不同的是SecureCRT⽀持SSH (SSH1和SSH2)。

【概念解释】什么是SSH?SSH的英⽂全称是Secure Shell传统的⽹络服务程序,如:ftp和telnet在本质上都是不安全的,因为它们在⽹络上⽤明⽂传送⼝令和数据,别有⽤⼼的⼈⾮常容易就可以截获这些⼝令和数据。

⽽通过使⽤SSH 客户端与服务器端通讯时,⽤户名及⼝令均进⾏了加密,有效防⽌了对⼝令的窃听。

同时通过SSH的数据传输是经过压缩的,所以可以提⾼数据的传输速度,既然如此我们为什么不使⽤它呢。

SSH是由客户端和服务端的软件组成的,有两个不兼容的版本分别是:1.x和2.x。

⾄于具体如何安装服务器端,普通⽤户就不需要关⼼了。

⼀、安装⾸先要下载SecureCRT,⽬前最新的版本为6.1.3 (截⽌到2008年2⽉,其破解版本TBE或AGAiN),我们以5.53版为例进⾏介绍,下载安装⽂件scrt553.exe和破解⽂件keygen.exe。

安装过程很简单,运⾏scrt553.exe,只要“下⼀步”即可,安装过程中可以看到SecureCRT⽀持以下协议:SecureCRT使⽤说明- 脚本之家安装完成后,第⼀次启动SecureCRT会有如下提⽰:SecureCRT使⽤说明- 脚本之家⽤户需要指定⼀个⽬录,⽤来存放SecureCRT的配置信息。

securecrt 的session操作命令

securecrt 的session操作命令SecureCRT 是一款常用的终端模拟软件,用于连接和管理远程服务器。

以下是SecureCRT 中常见的一些会话(session)操作命令:1.创建新会话:•File -> New Session:通过菜单可以创建新的会话。

2.打开会话:•File -> Open:打开保存在本地的会话文件。

3.连接会话:•在主界面的"Quick Connect" 或"Connect" 输入框中输入主机地址、用户名和密码,然后按Enter 键或点击连接按钮。

4.保存会话:•File -> Save Session As...:保存当前会话的配置为文件,以便以后重新使用。

5.编辑会话:•Options -> Session Options:编辑当前会话的配置,包括连接协议、端口、外观等。

6.复制会话:•Edit -> Copy:复制选定的会话。

7.粘贴会话:•Edit -> Paste:粘贴剪贴板上的会话。

8.删除会话:•File -> Remove Session:删除选定的会话。

9.断开会话:•Session -> Disconnect:断开当前活动的会话。

10.重新连接会话:•Session -> Reconnect:重新连接当前断开的会话。

11.快速连接:•View -> Quick Connect Bar:启用/禁用快速连接栏,可以更快速地输入并连接新的会话。

请注意,确切的操作命令可能会根据SecureCRT 的版本和操作系统的不同而有所变化。

上述命令是基于一般的SecureCRT 版本,实际使用时你可能需要参考当前版本的官方文档或帮助文件。

CRT操作指令汇总

DDEEDFIACUALTTEDGPGRPSRSCACPAAPCAICTIYT.Y.....................................................((CCDDEEDF))...... 51000% %默认 的GPRS容量。 静态信道和动态信道计算 CDED信道数= INT ( ( G_trx # × 8-BCCH # - SDCCH #) × CDED) CDEF信道数= INT (( G_trx # × 8-BCCH # - SDCCH #) × CDEF 重起EDGE

LUP=1,LUN=1;

(修改功控相关参数)

ZEUS:BTS=7:UDR=-75,UUR=-78,LUR=-90; (修改功控电平窗口)

ZEHQ:BTS=7:QDR=5,QDP=3,QDN=4,QUR=5,QUP=3,QUN=4; (修改切换相关参数)

ZEHI:BTS=7:IDR=-80,IDP=3,IDN=4,IUR=-80,IUP=3,IUN=4; (修改干扰切换相关参数)

如 果 只 修 改 NCC 的 话 就 只 要 锁 定 小 区 ; 如 果 修 改 BCC 的 话 , 不 仅 要 用:ZEQE:BTS=***:BCC=7;命令执行小区BCC的修改,而且还要锁定该小区的每个

开启与关闭DTX 调整重选参数 常见参数修改 1、小区级参数

切换参数 功控参数 传输 5、其它

ZERO:BTS=662,TRX=1;

ZERO:BTS=251;

ZEQS:BTS=994:L; ZEQS:BTS=50:U; ZERS:BTS=272,TRX=12:L:FHO; ZERS:BTS=247,TRX=4:U; ZEFS:134:L; ZEFS:236:U;

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

SecureCRT 常用命令2010年4月26日 | 分类: Linux | 标签: SecureCRT常用命令:一、ls 只列出文件名(相当于dir,dir也可以使用)-A:列出所有文件,包含隐藏文件。

-l:列表形式,包含文件的绝大部分属性。

-R:递归显示。

–help:此命令的帮助。

二、cd 改变目录cd /:进入根目录cd :回到自己的目录(用户不同则目录也不同,root为/root,xxt为/home/xxt cd ..:回到上级目录pwd:显示当前所在的目录三.less 文件名:查看文件内容。

四.q 退出打开的文件。

五.上传文件: rz 选择要传送的文件,确定。

六.下载文件: sz 指定文件名,enter敲,即下载到了secureCRT/download目录下。

七:删除文件: rm 删除文件,rmdir 删除空目录。

八.显示最近输入的20条命令:history 20九.获得帮助命令–help查看命令下详细参数:如:rz –help , sz–help 。

十.cd 进入某个文件夹的命令:mkdir+文件夹名创建某个文件夹的命令sz+文件名从服务器端向本机发送文件的命令rz 从本机向服务器端传送文件的命令ll 列出当前目录下的所有文件,包括每个文件的详细信息dir 对当前文件夹vi 打开当前文件十一.在编辑某个文件的时候:a 切换到编辑模式ctrl+c 退出编辑模式dd 删除整行:q 退出当前文件:w 写入并保存当前文件-f 强行xx的参数。

其它命令:1.ps -ef //查看server的进程,以列表形式显示的server进程。

ps 显示当前在系统运行的进程 /usr/bin/ps [选项] -e 显示每个现在运行的进程 -f 生成一个完全的列表实际操作:————————————–1 SSH客户端连接到10.5.1.55系统(参见《启动远程客户端说明SecureCRT.doc》)$ cd /home/bea2/user_projects/csdomain/bin2 查看weblogic92服务进程$ ps -eaf | grep weblogicbea2 327926 331940 0 13:08:45 pts/4 0:00 grep weblogicwebadmin 421908 368956 0 Sep 24 - 4:13 /usr/java5_64/bin/java -Xms256m -Xmx512m -da -Dplatform.home=/home/weblogic/bea/weblogic92 -Dwls.home=/home/weblogic/bea/weblogic92/server-Dwli.home=/home/weblogic/bea/weblogic92/integration-Dweblogic.management.discover=true -Dwlw.iterativeDev=false-Dwlw.testConsole=false -Dwlw.logErrorsToConsole=-Dweblogic.ext.dirs=/home/weblogic/bea/patch_weblogic923/profiles/de fault/sysext_manifest_classpath =AdminServer-Djava.security.policy=/home/weblogic/bea/weblogic92/server/lib/webl ogic.policy weblogic.Serverbea2 491796 385044 17 00:12:50 pts/6 182:55 /usr/java5_64/bin/java-Xms6g -Xmx8g-javaagent:/home/bea2/user_projects/csdomain/Introscope/wily/Agent.j ar-Dcom.wily.introscope.agentProfile=/home/bea2/user_projects/csdomain /Introscope/wily/IntroscopeAgent.profile-Dcom.wily.introscope.agent.agentName=AdminServer -da-Dplatform.home=/home/weblogic/bea/weblogic92-Dwls.home=/home/weblogic/bea/weblogic92/server-Dwli.home=/home/weblogic/bea/weblogic92/integration-Dweblogic.management.discover=true -Dwlw.iterativeDev=-Dwlw.testConsole= -Dwlw.logErrorsToConsole= -Dfile.encoding=GBK-Dibm.stream.nio=true-Dweblogic.ext.dirs=/home/weblogic/bea/patch_weblogic923/profiles/de fault/sysext_manifest_classpath =AdminServer-Djava.security.policy=/home/weblogic/bea/weblogic92/server/lib/webl ogic.policy weblogic.Server说明:根据以上提示查看登陆用户bea2启动的进程,注意标红的bea2为进程拥有着, 491796为进程号3 执行如下命令杀掉进程$ kill -9 491796(根据2操做查找到得系统进程号)说明:执行后再执行$ ps -eaf | grep weblogic命令将不会看到该进程号的weblogic进程4 启动服务$ ./quickRun.sh——————————————————————-2.ant -buildfile CMS_MainTrunk.xml //build 包3.vi test.txt //浏览文件内容i {insert写输入}esc 退出insert:wq! write 保存并退出vi模式:q! 不保存退出vi模式4.我一般习惯用ps –ef命令,这样看到以列表形式显示的server进程;用命令pstree来查看server的进程,这样看到以树的形式显示的server进程。

Pstree命令的优点在于可以立即找出某进程的父进程。

您可能会需要使用 -p 选项显示每个进程的 PID,以及 -u 选项来显示启动该进程的用户名。

一般来说,这一树结构比较长,您就需要这么执行 pstree –up | less 这将让您纵览整个进程树结构。

5.secureCRT中乱码解决:Options->SessionOptions->Appearance->font把default改成UTF-8,就可以显示中文字体了。

6.hostname:查hostname7.ifconfig 查询主机IP8.在S-CRT下用ctrl+c 和ctrl+v:Options—Global Options—Edit default Settings进去后点Terminal—Emulation然后点Mapped Keys,点中低部的,use windows copy and paste key,点确认。

9.进入vi的命令:vi filename :打开或新建文件,并将光标置于第一行首vi +n filename :打开文件,并将光标置于第n行首vi + filename :打开文件,并将光标置于最后一行首vi +/pattern filename:打开文件,并将光标置于第一个与pattern匹配的串处10.移动光标类命令:}:光标移至段落开头{:光标移至段落结尾nG:光标移至第n行首n+:光标下移n行n-:光标上移n行n$:光标移至第n行尾H :光标移至屏幕顶行M :光标移至屏幕中间行L :光标移至屏幕最后行0:(注意是数字零)光标移至当前行首$:光标移至当前行尾11.屏幕翻滚类命令:Ctrl+u:向文件首翻半屏Ctrl+d:向文件尾翻半屏Ctrl+f:向文件尾翻一屏 //好像是 rCtrl+b;向文件首翻一屏12.搜索命令:/pattern:从光标开始处向文件尾搜索pattern?pattern:从光标开始处向文件首搜索patternn:在同一方向重复上一次搜索命令N:在反方向上重复上一次搜索命令postgres使用:1.进入sql运行环境。

[test@test bin]$ ./psql -n dbname -U usrnamestay81=# select count(*) from table1;count——-5986(1 row)2. 退出,使用结束后退出,不然连接一直被挂起。

stay81=# \q3.postgres 数据导出。

[postgres@test bin]$ ./pg_dump -U postgres -t testTable -d testDB > testTable.dump或[postgres@test bin]$ ./pg_dump -U postgres -d testDB -t testTable -F c -v > testTable.dump4. postgres 数据导入。

[postgres@test bin]$ ./psql -U postgres -d testDB < testTable.dump或[postgres@test bin]$ ./pg_restore -U postgres -d testDB < testTable.dump5.一台主机上将数据库目录转储到另一台主机上。

pg_dump -h host1 -p 5432 dbname | psql -h host2 -p post1 dbname或./pg_dump -U postgres -d testDB1 -t testTable | ./psql -U postgres -d testDB2-U 为用户名,-d 为DB名,-t 为表名称,如果整个数据库导出,不需此项。

6.php执行。

[test@test bin]$ /usr/bin/php -q ./batchstart.php实战操作:/home/absys6$ lsdvlp dvlp_bak20090413 personal tmp/home/absys6$ cd dvlp/home/absys6/dvlp$ ls/home/absys6/dvlp$ cd SV_POLICY/home/absys6/dvlp/SV_POLICY$ lsinclude src/home/absys6/dvlp/SV_POLICY$ cd src/home/absys6/dvlp/SV_POLICY/src$ ls/home/absys6/dvlp/SV_POLICY/src$ ls *pc //对文件进行筛选/home/absys6/dvlp/SV_POLICY/src$ grep VIP *pc //列出包含VIP的所有.pc 的文件的代码的一部分。