H3C防火墙安全配置基线

H3C防火墙安全配置基线

H3C防火墙安全配置基线AHA12GAGGAGAGGAFFFFAFAF备注:1.若此文档需要日后更新,请创建人填写版本控制表格,否则删除版本控制表格。

AHA12GAGGAGAGGAFFFFAFAF目录第1章........................................ 概述11.1 目的 (1)1.2 适用范围 (1)1.3 适用版本 (1)1.4 实施 (1)1.5 例外条款 (1)第2章................... 帐号管理、认证授权安全要求22.1 帐号管理 (2)2.1.1 用户帐号分配* (2)2.1.2 删除无关的帐号* (3)2.1.3 帐户登录超时* (3)2.1.4 帐户密码错误自动锁定* (4)2.2 口令 (5)2.2.1 口令复杂度要求 (5)2.3 授权 (6)AHA12GAGGAGAGGAFFFFAFAF2.3.1 远程维护的设备使用加密协议 (6)第3章........................... 日志及配置安全要求73.1 日志安全 (7)3.1.1 记录用户对设备的操作 (7)3.1.2 开启记录NAT日志* (7)3.1.3 开启记录VPN日志* (8)3.1.4 配置记录拒绝和丢弃报文规则的日志 (8)3.2 告警配置要求 (9)3.2.1 配置对防火墙本身的攻击或内部错误告警 (9)3.2.2 配置TCP/IP协议网络层异常报文攻击告警 (9)3.2.3 配置DOS和DDOS攻击告警 (10)3.2.4 配置关键字内容过滤功能告警* (12)3.3 安全策略配置要求 (13)3.3.1 访问规则列表最后一条必须是拒绝一切流量 (13)3.3.2 配置访问规则应尽可能缩小范围 (13)3.3.3 ............... VPN用户按照访问权限进行分组*14AHA12GAGGAGAGGAFFFFAFAF3.3.4 配置NAT地址转换* (15)3.3.5 隐藏防火墙字符管理界面的bannner信息 (16)3.3.6 避免从内网主机直接访问外网的规则* (16)3.3.7 关闭非必要服务 (17)3.4 攻击防护配置要求 (17)3.4.1 拒绝常见漏洞所对应端口或者服务的访问 (17)3.4.2 防火墙各逻辑接口配置开启防源地址欺骗功能. 19第4章IP协议安全要求 (19)AHA12GAGGAGAGGAFFFFAFAF4.1 功能配置 (19)4.1.1 使用SNMP V2c或者V3以上的版本对防火墙远程管理19第5章................................. 其他安全要求225.1 其他安全配置 (22)5.1.1 外网口地址关闭对ping包的回应* (22)5.1.2 对防火墙的管理地址做源地址限制 (22)第6章................................... 评审与修订24AHA12GAGGAGAGGAFFFFAFAF第1章概述1.1目的本文档旨在指导系统管理人员进行H3C防火墙的安全配置。

HC交换机安全配置基线

H C交换机安全配置基

线

文件管理序列号:[K8UY-K9IO69-O6M243-OL889-F88688]

H3C交换机安全配置基线

备注:

1.若此文档需要日后更新,请创建人填写版本控制表格,否则删除版本

控制表格。

目录

第1章概述

1.1目的

本文档旨在指导系统管理人员进行H3C交换机的安全配置。

1.2适用范围

本配置标准的使用者包括:网络管理员、网络安全管理员、网络监控人员。

1.3适用版本

H3C交换机。

1.4实施

1.5例外条款

第2章帐号管理、认证授权安全要求

2.1帐号

2.1.1配置默认级别*

2.2口令

2.2.1密码认证登录

2.2.2设置访问级密码

2.2.3加密口令

第3章日志安全要求

3.1日志安全

3.1.1配置远程日志服务器

第4章IP协议安全要求4.1IP协议

4.1.1使用SSH加密管理

4.1.2系统远程管理服务只允许特定地址访问

第5章SNMP安全要求

5.1SNMP安全

5.1.1修改SNMP默认通行字

5.1.2使用SNMPV2或以上版本

5.1.3SNMP访问控制

第6章其他安全要求6.1其他安全配置

6.1.1关闭未使用的端口

6.1.2帐号登录超时

6.1.3关闭不需要的服务*

第7章评审与修订。

H3C防火墙配置

平安区域之迟辟智美创作2.1.1 平安区域的概念平安区域(zone)是防火墙产物所引入的一个平安概念,是防火墙产物区别于路由器的主要特征. 对路由器,各个接口所连接的网络在平安上可以视为是平等的,没有明显的内外之分,所以即使进行一定水平的平安检查,也是在接口上完成的.这样,一个数据流双方向通过路由器时有可能需要进行两次平安规则的检查(入接口的平安检查和出接口的平安检查),以便使其符合每个接口上自力的平安宁义.而这种思路对防火墙来说不很适合,因为防火墙所承当的责任是呵护内部网络不受外部网络上非法行为的侵害,因而有着明确的内外之分. 当一个数据流通过secpath防火墙设备的时候,根据其发起方向的分歧,所引起的把持是截然分歧的.由于这种平安级别上的分歧,再采纳在接口上检查平安战略的方式已经不适用,将造成用户在配置上的混乱.因此,secpath防火墙提出了平安区域的概念. 一个平安区域包括一个或多个接口的组合,具有一个平安级别.在设备内部,平安级别通过0~100的数字来暗示,数字越年夜暗示平安级别越高,不存在两个具有相同平安级另外区域.只有当数据在分属于两个分歧平安级另外区域(或区域包括的接口)之间流动的时候,才会激活防火墙的平安规则检查功能.数据在属于同一个平安区域的分歧接口间流动时不会引起任何检查. 2.1.2secpath防火墙上的平安区域 1. 平安区域的划分 secpath 防火墙上保管四个平安区域: 1 非受信区(untrust):初级的平安区域,其平安优先级为5. 2 非军事化区(dmz):中度级另外平安区域,其平安优先级为50. 3 受信区(trust):较高级另外平安区域,其平安优先级为85. 4 本地域域(local):最高级另外平安区域,其平安优先级为100. 另外,如认为有需要,用户还可以自行设置新的平安区域并界说其平安优先级别. dmz(de militarized zone,非军事化区)这一术语起源于军方,指的是介于严格的军事管制区和松散的公共区域之间的一种有着部份管制的区域.防火墙引用了这一术语,指代一个逻辑上和物理上都与内部网络和外部网络分离的区域.通常布置网络时,将那些需要被公共访问的设备(例如,www server、ftp server 等)放置于此. 因为将这些服务器放置于外部网络则它们的平安性无法保证;放置于内部网络,外部恶意用户则有可能利用某些服务的平安漏洞攻击内部网络.因此,dmz区域的呈现很好地解决了这些服务器的放置问题. 2. 接口、网络与平安区域的关系除local区域以外,在使用其他所有平安区域时,需要将平安区域分别与防火墙的特定接口相关联,即将接口加入到区域. 系统不允许两个平安区域具有相同的平安级别;而且同一接口不成以分属于两个分歧的平安区域. 平安区域与各网络的关联遵循下面的原则: 1 内部网络应安插在平安级别较高的区域 2 外部网络应安插在平安级别最低的区域 3 一些可对外部提供有条件服务的网络应安插在平安级别中等的dmz区具体来说,trust所属接口用于连接用户要呵护的网络;untrust所属接口连接外部网络;dmz区所属接口连接用户向外部提供服务的部份网络;从防火墙设备自己发起的连接即是从local区域发起的连接.相应的所有对防火墙设备自己的访问都属于向local区域发起访问连接.区域之间的关系如下图所示:3. 入方向与出方向分歧级另外平安区域间的数据流动都将激发防火墙进行平安战略的检查,而且可以为分歧流动方向设置分歧的平安战略.域间的数据流分两个方向: 1 入方向(inbound):数据由初级另外平安区域向高级另外平安区域传输的方向; 2 出方向(outbound):数据由高级另外平安区域向初级另外平安区域传输的方向. 在secpath防火墙上,判断数据传输是出方向还是入方向,总是相对高平安级另外一侧而言.根据上图所示,可以获得如下结论: 1 从dmz区到untrust区域的数据流为出方向,反之为入方向; 2 从trust区域到dmz区的数据流为出方向,反之为入方向; 3 从trust区域到untrust区域的数据流为出方向,反之为入方向. 路由器上数据流动方向的判定是以接口为主:由接口发送的数据方向称为出方向;由接口接收的数据方向称为入方向.这也是路由器有别于防火墙的重要特征. 在防火墙中,当报文从高优先级区域向低优先级区域发起连接时,即从trust区域向untrust区域和dmz区发起数据连接,或dmz区域向untrust区域发起连接时,必需明确配置缺省过滤规则. 由防火墙本地(local区域)发起或终止的报文不进行状态检测,这类报文的过滤由包过滤机制来完成. 2.1.3 平安区域的配置平安区域的配置包括:创立平安区域并进入平安区域视图配置平安区域的平安优先级配置平安区域的隶属接口进入域间视图 1. 创立平安区域并进入平安区域视图系统缺省保管四个平安区域:本地域域(local)、受信区域(trust)、非军事化区(dmz)和非受信区域(untrust),这四个区域无需创立也不能删除. 创立新的平安区域时,需要使用name关键字;进入保管的或已建立的平安区域视图时则不需要使用该关键字. 请在系统视图下进行下列配置.缺省情况下,系统预界说了四个平安区域,即local、trust、dmz和untrust区域.系统最年夜支持16个平安区域(包括四个保管的区域). 2. 配置平安区域的平安优先级只能为用户自己创立的平安区域才华配置平安优先级.系统保管四个平安区域本地域域(local)、受信区域(trust)、非军事化区(dmz)和非受信区域(untrust)的平安优先级分别是100、85、50和5,优先级不成以重新配置.同一系统中,两个平安区域不允许配置相同的平安优先级. 请在平安区域视图下进行下列配置.缺省情况下,用户自界说的平安区域优先级为0.平安区域优先级一旦设定后,不允许再更改. 3. 配置平安区域的隶属接口除local区域以外,使用其他所有平安区域时需要将平安区域分别与防火墙的特定接口相关联,即需要将接口加入到区域.该接口既可以是物理接口,也可以是逻辑接口.可屡次使用该命令为平安区域指定多个接口,一个平安区域能够支持的最年夜接口数量为1024. 请在平安区域视图下进行下列配置.缺省情况下,平安区域中不包括任何接口,所有隶属关系都需要通过该add interface命令手工配置. 4. 进入域间视图当数据流在平安区域之间流动时,才会激发secpath防火墙进行平安战略的检查,即secpath防火墙的平安战略实施都是基于域间(例如untrust区域和trust区域之间)的,分歧的区域之间可以设置分歧的平安战略(例如包过滤战略、状态过滤战略等等).因此,为了在区域间设置分歧的平安战略,第一步就是要进入域间视图. 进入域间视图后的平安战略的设置将在后文的各章中逐一介绍. 请在系统视图下进行下列配置.2.1.4 平安区域的显示与调试在完成上述配置后,在所有视图下执行display命令可以显示平安区域的配置情况,通过检查显示信息验证配置的效果.2.1.5 平安区域的典范配置举例 1. 组网需求某公司以secpath防火墙作为网络边防设备,设置三个平安区域:公司内部网络布置在trust区域,secpath防火墙的以太网口ethernet 0/0/0与之相连;公司对外提供服务的www server、ftp server等布置在dmz区,secpath防火墙的以太网口ethernet 1/0/0与之相连;外部网络则属于untrust区域,由secpath防火墙的以太网口ethernet 2/0/0连接. 现需要对防火墙进行一些基本配置,以为后面的平安战略的设置做好准备. 2. 组网图 3. 配置步伐 # 配置防火墙接口ethernet 0/0/0. [secpath] interface ethernet 0/0/0 [secpath-ethernet0/0/0] ip address 192.168.1.1 255.255.255.0 [secpath-ethernet0/0/0] quit # 配置防火墙接口ethernet 1/0/0. [secpath] interface ethernet1/0/0 [secpath-ethernet1/0/0] ip address 202.1.0.1255.255.0.0 [secpath-ethernet1/0/0] quit # 配置防火墙接口ethernet 2/0/0. [secpath] interface ethernet 2/0/0 [secpath-ethernet2/0/0] ip address 210.78.245.1255.255.255.0 [secpath-ethernet2/0/0] quit # 配置接口ethernet 0/0/0加入防火墙trust区域. [secpath] firewall zone trust [secpath-zone-trust] add interface ethernet0/0/0 [secpath-zone-trust] quit # 配置接口ethernet 1/0/0加入防火墙dmz域. [secpath] firewall zone dmz [secpath-zone-dmz] add interface ethernet 1/0/0 [secpath-zone-dmz]quit # 配置接口ethernet2/0/0加入防火墙untrust区域. [secpath] firewall zone untrust [secpath-zone-untrust] add interface ethernet 2/0/0 [secpath-zone-untrust] quit # 进入域间视图(例如进入trust和untrust的域间视图)准备配置平安战略(注:平安战略的配置后文各章讲述,本处不进行举例). [secpath] firewall interzone trustuntrust [secpath-interzone-trust-untrust]。

H3C交换机设备安全基线

H3C设备安全配置基线目录第1章概述31.1目的31。

2适用范围31.3适用版本3第2章帐号管理、认证授权安全要求42.1帐号管理42。

1。

1用户帐号分配*42.1。

2删除无关的帐号*52.2口令62.2.1静态口令以密文形式存放62.2。

2帐号、口令和授权72.2.3密码复杂度82.3授权92.3.1用IP协议进行远程维护的设备使用SSH等加密协议9第3章日志安全要求103。

1日志安全103.1.1启用信息中心103.1.2开启NTP服务保证记录的时间的准确性113。

1.3远程日志功能*12第4章IP协议安全要求134。

1IP协议134.1.1VRRP认证134.1.2系统远程服务只允许特定地址访问134.2功能配置144。

2.1SNMP的Community默认通行字口令强度144。

2.2只与特定主机进行SNMP协议交互154。

2。

3配置SNMPV2或以上版本164。

2。

4关闭未使用的SNMP协议及未使用write权限17第5章IP协议安全要求185。

1其他安全配置185.1。

1关闭未使用的接口185。

1.2修改设备缺省BANNER语195.1。

3配置定时账户自动登出195.1。

4配置console口密码保护功能205。

1.5端口与实际应用相符21第1章概述1.1目的规范配置H3C路由器、交换机设备,保证设备基本安全.1.2适用范围本配置标准的使用者包括:网络管理员、网络安全管理员、网络监控人员。

1.3适用版本comwareV7版本交换机、路由器.第2章帐号管理、认证授权安全要求2.1帐号管理2.1.1用户帐号分配*1、安全基线名称:用户帐号分配安全2、安全基线编号:SBL-H3C—02-01—013、安全基线说明:应按照用户分配帐号,避免不同用户间共享帐号,避免用户帐号和设备间通信使用的帐号共享.4、参考配置操作:[H3C]local—user admin[H3C-luser—manage-admin]password hash admin@mmu2[H3C-luser-manage—admin] authorization-attribute user-role level—15[H3C]local—user user[H3C—luser-network-user] password hash user@nhesa[H3C—luser-network-user] authorization—attribute user—role network-operator5、安全判定条件:(1)配置文件中,存在不同的账号分配(2)网络管理员确认用户与账号分配关系明确6、检测操作:使用命令dis cur命令查看:…#local-user admin class managepassword hash $h$6$mmu2MlqLkGMnNyKy$9R2lM4uRDsxuoWQ==service—type sshauthorization—attribute user-role level—15#local—user user class networkpassword hash $h$6$mmu2MlqLkGMnNyservice—type sshauthorization—attribute user—role network-operator#对比命令显示结果与运维人员名单,如果运维人员之间不存在共享账号,表明符合安全要求。

H3C交换机安全配置基线

H3C交换机安全配置基线(Version 1.0)2012年12月目录1 引言 (1)2 适用范围 (1)3 缩略语 (1)4 安全基线要求项命名规则 (2)5 文档使用说明 (2)6 注意事项 (3)7 安全配置要求 (3)7.1 账号管理 (3)7.1.1 运维账号共享管理 (3)7.1.2 删除与工作无关账号 (3)7.2 口令管理 (4)7.2.1 静态口令加密 (4)7.2.2 静态口令运维管理 (4)7.3 认证管理 (5)7.3.1 RADIUS认证(可选) (5)7.4 日志审计 (6)7.4.1 RADIUS记账(可选) (6)7.4.2 启用信息中心 (6)7.4.3 远程日志功能 (7)7.4.4 日志记录时间准确性 (7)7.5 协议安全 (7)7.5.1 BPDU防护 (8)7.5.2 根防护 (8)7.5.3 VRRP认证 (8)7.6 网络管理 (9)7.6.1 SNMP协议版本 (9)7.6.2 修改SNMP默认密码 (9)7.6.3 SNMP通信安全(可选) (10)7.7 设备管理 (10)7.7.1 交换机带内管理方式 (10)7.7.2 交换机带内管理通信 (11)7.7.3 交换机带内管理超时 (11)7.7.4 交换机带内管理验证 (12)7.7.5 交换机带内管理用户级别 (12)7.7.6 交换机带外管理超时 (13)7.7.7 交换机带外管理验证 (13)7.8 端口安全 (13)7.8.1 使能端口安全 (13)7.8.2 端口MAC地址数 (14)7.8.3 交换机VLAN划分 (14)7.9 其它 (15)7.9.1 交换机登录BANNER管理 (15)7.9.2 交换机空闲端口管理 (15)7.9.3 禁用版权信息显示 (16)附录A 安全基线配置项应用统计表 (17)附录B 安全基线配置项应用问题记录表 (19)附录C 中国石油NTP服务器列表 (20)1 引言本文档规定了中国石油使用的H3C系列交换机应当遵循的交换机安全性设置标准,是中国石油安全基线文档之一。

h3c防火墙的基本配置

h3c防火墙的基本配置h3c防火墙的基本配置[F100-A]dis current-configuration#sysname F100-A#undo firewall packet-filter enablefirewall packet-filter default permit#undo insulate#undo connection-limit enableconnection-limit default denyconnection-limit default amount upper-limit 50 lower-limit 20#firewall statistic system enable#radius scheme systemserver-type extended#domain system#local-user egb--aqpassword cipher ]#R=WG;'I/ZGL^3L[[\\1-A!!service-type telnetlevel 3#aspf-policy 1detect httpdetect smtpdetect ftpdetect tcpdetect udp#acl number 2000rule 0 permit source 192.168.0.0 0.0.0.255 rule 1 deny#interface Virtual-T emplate1#interface Aux0async mode flow#interface Ethernet0/0ip address 192.168.0.1 255.255.255.0#interface Ethernet1/0ip address 211.99.231.130 255.255.255.224ip address 211.99.231.132 255.255.255.224 sub ip address 211.99.231.133 255.255.255.224 sub ip address 211.99.231.134 255.255.255.224 sub ip address 211.99.231.135 255.255.255.224 sub ip address 211.99.231.136 255.255.255.224 sub ip address 211.99.231.137 255.255.255.224 sub ip address 211.99.231.138 255.255.255.224 sub ip address 211.99.231.139 255.255.255.224 sub ip address 211.99.231.131 255.255.255.224 subnat outbound 2000nat server protocol tcp global 211.99.231.136 3000 inside 192.168.0.6 3000nat server protocol tcp global 211.99.231.136 6000 inside 192.168.0.6 6000nat server protocol tcp global 211.99.231.132 ftp inside 192.168.0.3 ftpnat server protocol tcp global 211.99.231.132 5631 inside 192.168.0.3 5631nat server protocol tcp global 211.99.231.132 43958 inside 192.168.0.3 43958nat server protocol tcp global 211.99.231.134 ftp inside 192.168.0.4 ftpnat server protocol tcp global 211.99.231.134 www inside 192.168.0.4 wwwnat server protocol tcp global 211.99.231.134 5631 inside 192.168.0.4 5631nat server protocol tcp global 211.99.231.134 43958 inside 192.168.0.4 43958nat server protocol tcp global 211.99.231.135 ftp inside 192.168.0.5 ftpnat server protocol tcp global 211.99.231.135 58169 inside 192.168.0.5 58169nat server protocol tcp global 211.99.231.135 www inside 192.168.0.5 wwwnat server protocol tcp global 211.99.231.135 43958 inside 192.168.0.5 43958nat server protocol tcp global 211.99.231.136 ftp inside 192.168.0.6 ftpnat server protocol tcp global 211.99.231.136 smtp inside192.168.0.6 smtpnat server protocol tcp global 211.99.231.136 www inside 192.168.0.6 wwwnat server protocol tcp global 211.99.231.136 81 inside 192.168.0.6 81nat server protocol tcp global 211.99.231.136 82 inside 192.168.0.6 82nat server protocol tcp global 211.99.231.136 83 inside 192.168.0.6 83nat server protocol tcp global 211.99.231.136 84 inside 192.168.0.6 84nat server protocol tcp global 211.99.231.136 pop3 inside 192.168.0.6 pop3nat server protocol tcp global 211.99.231.136 1433 inside 192.168.0.6 1433nat server protocol tcp global 211.99.231.136 5150 inside 192.168.0.6 5150nat server protocol tcp global 211.99.231.136 5631 inside 192.168.0.6 5631nat server protocol tcp global 211.99.231.136 58169 inside 192.168.0.6 58169nat server protocol tcp global 211.99.231.136 8080 inside 192.168.0.6 8080nat server protocol tcp global 211.99.231.136 43958 inside 192.168.0.6 43958nat server protocol tcp global 211.99.231.138 smtp inside 192.168.0.8 smtpnat server protocol tcp global 211.99.231.138 www inside 192.168.0.8 www192.168.0.8 pop3nat server protocol tcp global 211.99.231.138 5631 inside 192.168.0.8 5631nat server protocol tcp global 211.99.231.138 58169 inside 192.168.0.8 58169nat server protocol tcp global 211.99.231.137 ftp inside 192.168.0.9 ftpnat server protocol tcp global 211.99.231.137 www inside 192.168.0.9 wwwnat server protocol tcp global 211.99.231.132 www inside 192.168.0.3 wwwnat server protocol tcp global 211.99.231.137 81 inside 192.168.0.9 81nat server protocol tcp global 211.99.231.137 82 inside 192.168.0.9 82nat server protocol tcp global 211.99.231.137 83 inside 192.168.0.9 83nat server protocol tcp global 211.99.231.137 1433 inside 192.168.0.9 1433nat server protocol tcp global 211.99.231.137 5631 inside 192.168.0.9 5631nat server protocol tcp global 211.99.231.137 43958 inside 192.168.0.9 43958nat server protocol tcp global 211.99.231.137 58169 inside 192.168.0.9 58169nat server protocol tcp global 211.99.231.136 88 inside 192.168.0.6 88nat server protocol tcp global 211.99.231.137 84 inside 192.168.0.9 84192.168.0.9 85nat server protocol tcp global 211.99.231.137 86 inside 192.168.0.9 86nat server protocol tcp global 211.99.231.137 87 inside 192.168.0.9 87nat server protocol tcp global 211.99.231.137 88 inside 192.168.0.9 88nat server protocol tcp global 211.99.231.137 smtp inside 192.168.0.9 smtpnat server protocol tcp global 211.99.231.137 8080 inside 192.168.0.9 8080nat server protocol tcp global 211.99.231.137 5080 inside 192.168.0.9 5080nat server protocol tcp global 211.99.231.137 1935 inside 192.168.0.9 1935nat server protocol udp global 211.99.231.137 5555 inside 192.168.0.9 5555nat server protocol tcp global 211.99.231.132 58169 inside 192.168.0.3 58169nat server protocol tcp global 211.99.231.134 58169 inside 192.168.0.4 58169nat server protocol tcp global 211.99.231.135 5631 inside 192.168.0.5 5631nat server protocol tcp global 211.99.231.136 6100 inside 192.168.0.6 6100nat server protocol tcp global 211.99.231.139 www inside 192.168.0.12 wwwnat server protocol tcp global 211.99.231.139 58169 inside 192.168.0.12 58169192.168.0.12 58189nat server protocol tcp global 211.99.231.139 5631 inside 192.168.0.12 5631nat serverprotocol tcp global 211.99.231.137 89 inside 192.168.0.9 89 nat server protocol tcp global 211.99.231.134 58269 inside 192.168.0.4 58269nat server protocol udp global 211.99.231.134 58269 inside 192.168.0.4 58269nat server protocol tcp global 211.99.231.133 www inside 192.168.0.13 wwwnat server protocol tcp global 211.99.231.135 1935 inside 192.168.0.5 1935nat server protocol tcp global 211.99.231.135 5080 inside 192.168.0.5 5080nat server protocol tcp global 211.99.231.132 1755 inside 192.168.0.3 1755nat server protocol tcp global 211.99.231.137 1755 inside 192.168.0.9 1755nat server protocol tcp global 211.99.231.137 554 inside 192.168.0.9 554nat server protocol tcp global 211.99.231.135 5551 inside 192.168.0.5 5551nat server protocol tcp global 211.99.231.131 www inside 192.168.0.204 wwwnat server protocol tcp global 211.99.231.134 81 inside 192.168.0.4 81nat server protocol tcp global 211.99.231.136 1935 inside 192.168.0.6 1935192.168.0.10 wwwnat server protocol udp global 211.99.231.137 dns inside 192.168.0.9 dnsnat server protocol tcp global 211.99.231.135 58189 inside 192.168.0.5 58189nat server protocol tcp global 211.99.231.141 www inside 192.168.0.11 www#interface Ethernet1/1#interface Ethernet1/2#interface NULL0#firewall zone localset priority 100#firewall zone trustadd interface Ethernet0/0set priority 85statistic enable ip inzonestatistic enable ip outzone#firewall zone untrustadd interface Ethernet1/0add interface Ethernet1/1add interface Ethernet1/2set priority 5statistic enable ip inzonestatistic enable ip outzone#firewall zone DMZset priority 50#firewall interzone local trust#firewall interzone local untrust#firewall interzone local DMZ#firewall interzone trust untrust#firewall interzone trust DMZ#firewall interzone DMZ untrust#undo info-center enable#FTP server enable#ip route-static 0.0.0.0 0.0.0.0 211.99.231.129 preference 1 #firewall defend ip-spoofingfirewall defend landfirewall defend smurffirewall defend fragglefirewall defend winnukefirewall defend icmp-redirectfirewall defend icmp-unreachablefirewall defend source-routefirewall defend route-recordfirewall defend tracertfirewall defend ping-of-deathfirewall defend tcp-flagfirewall defend ip-fragmentfirewall defend large-icmpfirewall defend teardropfirewall defend ip-sweepfirewall defend port-scanfirewall defend arp-spoofingfirewall defend arp-reverse-queryfirewall defend arp-floodfirewall defend frag-floodfirewall defend syn-flood enablefirewall defend udp-flood enablefirewall defend icmp-flood enablefirewall defend syn-flood zone trustfirewall defend udp-flood zone trustfirewall defend syn-flood zone untrustfirewall defend udp-flood zone untrust#user-interface con 0authentication-mode passwordset authentication password cipher XB-'KG=+=J^UJ;&DL'U46Q!!user-interface aux 0user-interface vty 0 4authentication-mode scheme。

h3c防火墙简单配置

H3C 防火墙简单配置一、防火墙安全域分类1、缺省安全域:不需要通过命令zone name 配置就已经存在的安全域,名称为:Local(100)、Trust(85)、DMZ(50)、Untrust(5)和Management(100)。

2、非缺省安全域:通过命令zone name 创建的安全域。

二、安全域访问策略状态1、优先级访问策略状态,安全域之间的访问规则如下:1)在系统视图下,执行interzone policy default by-priority 命令,系统会工作在优先级访问策略状态。

2)同一安全域之间,默认访问策略为permit。

3)高优先级安全域到低优先级安全域之间,默认访问策略为permit。

4)安全域到Local 域之间,默认访问策略为permit。

5)Local 域到安全域之间,默认访问策略为permit。

6)低优先级安全域到高优先级安全域,默认访问策略为deny,如果要实现互通访问,需要配置域间策略。

2、无优先级访问策略状态,安全域之间访问规则如下:1)在系统视图下,执行undo interzone policy default by-priority 命令,系统会工作在无优先级访问策略状态。

(防火墙默认关闭优先级访问策略)2)无论是缺省安全域,还是非缺省安全域,都没有优先级的概念。

2、基本域间策略配置组网图3、配置步骤1)通过Console 口登录设备,开启优先级访问策略<Firewall> system-view[Firewall] interzone policy default by-priority2)通过Web方式配置防火墙用电脑接入防火墙的GigabitEthernet0/0接口,配置同一网段地址,即可通过Web登录192.168.0.1配置防火墙。

a、配置接口IP地址在左侧导航栏中选择“设备管理> 接口管理”配置接口GigabitEthernet0/1 的地址,进入如下界面。

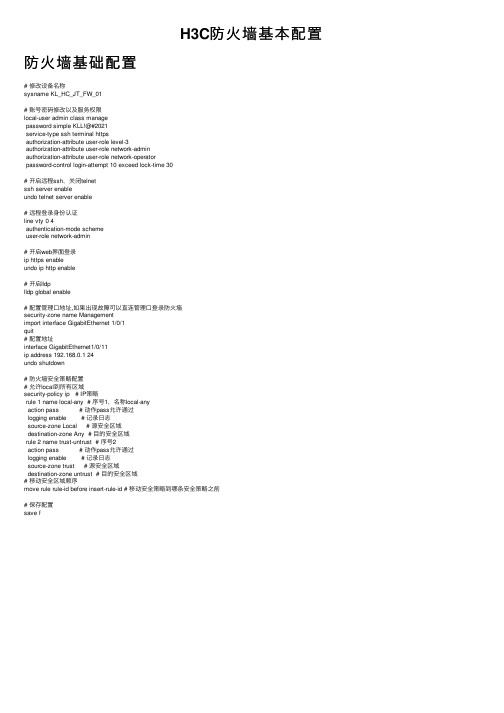

H3C防火墙基本配置

H3C防⽕墙基本配置防⽕墙基础配置# 修改设备名称sysname KL_HC_JT_FW_01# 账号密码修改以及服务权限local-user admin class managepassword simple KLL!@#2021service-type ssh terminal httpsauthorization-attribute user-role level-3authorization-attribute user-role network-adminauthorization-attribute user-role network-operatorpassword-control login-attempt 10 exceed lock-time 30# 开启远程ssh,关闭telnetssh server enableundo telnet server enable# 远程登录⾝份认证line vty 0 4authentication-mode schemeuser-role network-admin# 开启web界⾯登录ip https enableundo ip http enable# 开启lldplldp global enable# 配置管理⼝地址,如果出现故障可以直连管理⼝登录防⽕墙security-zone name Managementimport interface GigabitEthernet 1/0/1quit# 配置地址interface GigabitEthernet1/0/11ip address 192.168.0.1 24undo shutdown# 防⽕墙安全策略配置# 允许local到所有区域security-policy ip # IP策略rule 1 name local-any # 序号1,名称local-anyaction pass # 动作pass允许通过logging enable # 记录⽇志source-zone Local # 源安全区域destination-zone Any # ⽬的安全区域rule 2 name trust-untrust # 序号2action pass # 动作pass允许通过logging enable # 记录⽇志source-zone trust # 源安全区域destination-zone untrust # ⽬的安全区域# 移动安全区域顺序move rule rule-id before insert-rule-id # 移动安全策略到哪条安全策略之前# 保存配置save f。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

H3C防火墙安全配置基线

备注:

1.若此文档需要日后更新,请创建人填写版本控制表格,否则删除版本控制表格。

目录

第1章概述

1.1 目的

本文档旨在指导系统管理人员进行H3C防火墙的安全配置。

1.2 适用范围

本配置标准的使用者包括:网络管理员、网络安全管理员、网络监控人员。

1.3 适用版本

H3C防火墙。

1.4 实施

1.5 例外条款

第2章帐号管理、认证授权安全要求2.1 帐号管理

2.1.1用户帐号分配*

2.1.2删除无关的帐号*

2.1.3帐户登录超时*

2.1.4帐户密码错误自动锁定*

2.2 口令

2.2.1口令复杂度要求

2.3 授权

2.3.1远程维护的设备使用加密协议

安全基线项

远程维护使用加密协议安全基线要求项

目名称

安全基线编

SBL-H3C-02-03-01

号

安全基线项

对于防火墙远程管理的配置,必须是基于加密的协议。

如SSH或者WEB 说明

SSL,如果只允许从防火墙内部进行管理,应该限定管理IP。

检测操作步

1. 参考配置操作

骤

登陆设备web配置页面,在“设备管理”----“服务管理”下选择ssh、https

方式登陆设备。

配置针对SSH登陆用户IP地址的限定:

#

acl number 3000

rule 0 permit ip source [ip address][wildcard]

#

user-interface vty 0 4

acl 3000 inbound

protocol inbound ssh

#

2. 补充操作说明

无

基线符合性

1. 判定条件

判定依据

查看防火墙是否启用了ssh、https服务;针对SSH登陆用户进行IP地址限

第3章日志及配置安全要求3.1 日志安全

3.1.1记录用户对设备的操作

3.1.2开启记录NAT日志*

3.1.3开启记录VPN日志*

3.1.4配置记录拒绝和丢弃报文规则的日志

3.2 告警配置要求

3.2.1配置对防火墙本身的攻击或内部错误告警

3.2.2配置TCP/IP协议网络层异常报文攻击告警

安全基线项

说明配置告警功能,报告网络流量中对TCP/IP协议网络层异常报文攻击的相关告警。

检测操作步

骤1.参考配置操作

登陆防火墙web配置页面,在“攻击防范”----“报文异常检测”选择所需的针对异常攻击报文的检测。

2.补充操作说明

无

基线符合性

判定依据

1.判定条件

检查防火墙攻击防范配置;

2.检测操作

登陆防火墙web页面,在“攻击防范”----“入侵检测统计”中查看攻击防范

的效果;

备注

3.2.3配置DOS和DDOS攻击告警

安全基线项配置DOS和DDOS攻击防护功能安全基线要求项

目名称

安全基线编

号

SBL-H3C-03-02-03

安全基线项

说明配置DOS和DDOS攻击防护功能。

对DOS和DDOS攻击告警。

维护人员应根据网络环境调整DDOS的攻击告警的参数。

检测操作步

骤1.参考配置操作

登陆防火墙web配置页面,在“攻击防范”----“流量异常检测”中,选择需要防范的攻击类型。

2.补充操作说明

基线符合性

判定依据

1.判定条件

检查防火墙攻击防范配置;

2.检测操作

登陆防火墙web页面,在“攻击防范”----“入侵检测统计”中查看攻击防范

的效果;

备注

3.2.4配置关键字内容过滤功能告警*

安全基线项

目名称

配置关键字内容过滤功能告警安全基线要求项安全基线编

号

SBL-H3C-03-02-04

安全基线项

说明配置关键字内容过滤功能,在HTTP,SMTP,POP3等应用协议流量过滤包含有设定的关键字的报文。

针对关键字过滤是应用层过滤机制,对系统性能有一定影响。

针对HTTP协议内容访问的网站关键字段,包含暴力、淫秽、违法等类型。

可添加内容库实现。

检测操作步

骤1.参考配置操作

登陆防火墙web配置页面,在“应用控制”----“内容过滤”,根据需求选择关键字、URL主机名、文件名等方式进行过滤。

2.补充操作说明

基线符合性判定依据1.判定条件

检查防火墙“应用控制”配置;

2.检测操作

登陆防火墙web页面配置,在“应用控制”----“内容过滤”----“统计信息”中查看过滤功能实施效果。

3.3 安全策略配置要求

3.3.1访问规则列表最后一条必须是拒绝一切流量

3.3.2配置访问规则应尽可能缩小范围

2.补充操作说明

基线符合性判定依据1.判定条件

检查防火墙“域间策略”配置,域间策略详细到协议、端口、具体的IP地址;

2.检测操作

无;

备注

3.3.3VPN用户按照访问权限进行分组*

安全基线项

目名称

VPN用户按照访问权限进行分组安全基线要求项安全基线编

号

SBL-H3C-03-03-03

安全基线项

说明对于VPN用户,必须按照其访问权限不同而进行分组,并在访问控制规则中对该组的访问权限进行严格限制。

检测操作步

骤1.参考配置操作

#

local-user [vpnuser]

password cipher [password] service-type ppp authorization-attribute level [0-3] 定条件

检查配置中用户设置:

2.检测操作

使用display local-user检查

备注根据应用场景的不同,如部署场景需开启此功能,则强制要求此项。

3.3.4配置NAT地址转换*

3.3.5隐藏防火墙字符管理界面的bannner信息

3.3.6避免从内网主机直接访问外网的规则*

3.3.7关闭非必要服务

2.补充操作说明

基线符合性判定依据1.判定条件

检查配置中是否关闭对应服务2.检测操作

备注

3.4 攻击防护配置要求

3.4.1拒绝常见漏洞所对应端口或者服务的访问

安全基线项

目名称

拒绝常见漏洞所对应端口或者服务的访问安全基线要求项安全基线编

号

SBL-H3C-03-04-01

安全基线项

说明配置访问控制规则,拒绝对防火墙保护的系统中常见漏洞所对应端口或者服务的访问。

检测操作步

骤1.参考配置操作

#

acl number 3001

rule 0 deny tcp destination-port eq 135 rule 1 deny tcp destination-port eq 136 rule 2 deny tcp destination-port eq 138 rule 3 deny tcp destination-port eq 4444 rule 4 deny tcp destination-port eq 389 rule 5 deny tcp destination-port eq 445 rule 6 deny tcp destination-port eq 4899

3.4.2防火墙各逻辑接口配置开启防源地址欺骗功能

址欺骗功能。

2.补充操作说明

基线符合性判定依据1.判定条件

检查配置中是否有URPF功能;

2.检测操作

备注

第4章IP协议安全要求

4.1 功能配置

4.1.1使用SNMP V2c或者V3以上的版本对防火墙远程管理

安全基线项

目名称

使用SNMPV2C或者V3以上的版本对防火墙远程管理安全基线要求项

安全基线编

号

SBL-H3C-04-01-01

安全基线项

说明使用SNMP V3以上的版本对防火墙做远程管理。

去除SNMP默认的共同体名(Community Name)和用户名。

并且不同的用户名和共同体明对应不同的权限(只读或者读写)。

检测操作步

骤1.参考配置操作

#

snmp-agent

定条件

检查配置中snmp相关内容

第5章其他安全要求

5.1 其他安全配置

5.1.1外网口地址关闭对ping包的回应*

5.1.2对防火墙的管理地址做源地址限制

第6章评审与修订。