信息安全技术签名消息协议语法规范、响应码定义和说明

电子签名协议标准

电子签名协议标准随着信息技术的迅猛发展,电子签名作为一种方便、高效的验证方式在商业和法律领域得到了广泛应用。

为了保障电子签名的合法性、可靠性和安全性,各国纷纷制定了电子签名协议标准,以规范电子签名的使用和管理。

本文将介绍一些主要的电子签名协议标准及其特点。

1. XAdES(XML Advanced Electronic Signatures)XAdES是由W3C推出的一种基于XML的高级电子签名标准。

它采用了一系列的技术和机制,可以确保签名的可验证性和完整性。

XAdES标准支持多种签名形式,如基于密码学算法的签名、服务器端签名等。

同时,XAdES还提供了时间戳和证书链等功能,增加了签名的可信度和溯源性。

2. PAdES(PDF Advanced Electronic Signatures)PAdES是电子签名在PDF文档中的应用标准。

它与XAdES类似,同样是基于XML的电子签名标准,但适用于PDF文档的特殊格式和要求。

PAdES标准定义了一套用于在PDF文档中嵌入电子签名的规范和要求,包括签名域、签名外观、签名属性等。

通过PAdES标准,电子签名可以直接应用在PDF文档上,实现了电子签名与PDF的无缝结合。

3. CAdES(CMS Advanced Electronic Signatures)CAdES是一种基于CMS(Cryptographic Message Syntax)的高级电子签名标准。

它通过在签名数据中添加证书、时间戳和签名属性等信息,保证了签名的可验证性、时效性和完整性。

CAdES标准支持不同级别的签名,如级联签名、归档签名等。

此外,CAdES还提供了基于哈希链的签名验证机制,使得签名可以在不同环境下进行验证。

4. ETSI(European Telecommunications Standards Institute)标准ETSI是欧洲电信标准化组织,负责制定和推广电子签名标准。

信息安全技术基础

信息安全技术基础第一点:密码学原理与应用密码学是信息安全领域的核心技术之一,它涉及到信息的加密、解密、数字签名和认证等方面。

在现代信息安全体系中,密码学发挥着至关重要的作用,保障信息在传输和存储过程中的安全性。

加密算法加密算法是密码学的核心,它能够将明文转换为密文,以防止信息在传输过程中被非法截获和解读。

常见的加密算法有对称加密算法、非对称加密算法和混合加密算法。

1.对称加密算法:加密和解密使用相同的密钥,如DES、AES等。

2.非对称加密算法:加密和解密使用不同的密钥,如RSA、ECC等。

3.混合加密算法:将对称加密算法和非对称加密算法相结合,如SSL/TLS等。

数字签名和认证数字签名技术是密码学在信息安全领域的另一重要应用,它可以确保信息的完整性和真实性。

数字签名技术主要分为基于公钥密码学的数字签名和基于哈希函数的数字签名。

1.基于公钥密码学的数字签名:如RSA签名、ECC签名等。

2.基于哈希函数的数字签名:如SHA-256签名等。

认证技术主要涉及到身份验证和授权,确保只有合法用户才能访问系统和资源。

常见的认证技术有密码认证、数字证书认证和生物识别等。

第二点:网络攻防技术网络攻防技术是信息安全领域的另一重要分支,它涉及到如何保护网络系统免受攻击,以及如何在遭受攻击时进行有效的防御和恢复。

攻击技术攻击技术是网络攻防技术的一个重要方面,它主要包括了以下几种类型:1.被动攻击:攻击者在不干扰系统正常运行的情况下,试图获取系统信息。

如窃听、流量分析等。

2.主动攻击:攻击者试图通过干扰系统正常运行来达到攻击目的。

如恶意软件、拒绝服务攻击等。

3.中间人攻击:攻击者试图在通信双方之间建立一个假冒的连接,以获取或篡改信息。

如ARP欺骗、DNS欺骗等。

防御技术防御技术是网络攻防技术的另一个重要方面,它主要包括了以下几种类型:1.防火墙:通过制定安全策略,限制非法访问和数据传输。

2.入侵检测系统(IDS):监控网络和系统活动,发现并报警异常行为。

《信息安全技术 网络产品和服务安全通用要求》等11项网络安全国家标准获批发布

GB/T 30276-2013 GB/T 30279-2013, GB/T 33561-2017

2021-06-01 2021-06-01

6 信息技术与标准化

《信息安全技术 网络产品和服务安全通用要求》等 11 项网络安全国家标准获批发布

根 据 2020 年 11 月 19 日 国 家 市 场 监 督 管 理 总 局、 国 家 标 准 化 管理委员会发布的中华人民共和

国国家标准公告 (2020 年第 26 号 ), 全国信息安全标准化技术委员会 归 口 的 GB/T 39276-2020《 信 息 安

3 GB/T 39412-2020 信息安全技术 代码安全审计规范

2021-06-01

4 GB/T 39477-2020 信息安全技术 政务信息共享 数据安全技术要求

2021-06-01

5 GB /T 20261-2020 信息安全技术 系统安全工程 能力成熟度模型

GB/T 20261-2006 2021-06-0l

全技术 网络产品和服务安全通 用要求》等 11 项国家标准正式发 布。

序号

标准编号

标准名称

代替标准号

实施日期

1 GB/T 39276-2020 信息安全技术 网络产品和服务安全通用要求

2021-06-01

2 GB/T 39335-2020 信息安全技术 个人信息安全影响评估指南

2021-06-0l

会 上, 国 家 市 场 监 管 总 局 标 准技术管理司以及部科技司传达

了 深 化 标 准 化 改 革 精 神。 杨 建 军 副司长全面总结了一年来电子信 息 领 域 标 准 化 工 作 进 展 情 况, 指 出电子信息领域标准化工作卓有 成 效, 统 筹 推 进 重 点 领 域 标 准 化 工 作, 积 极 推 进 标 准 化 组 织 建 设, 及 时ห้องสมุดไป่ตู้开 展 新 冠 肺 炎 疫 情 防 控 标 准 制 定, 持 续 加 强 国 际 标 准 化 工 作。 同 时, 他 分 析 了 当 前 标 准 化 工 作 面 临 的 新 形 势, 部 署 了 下 一阶段电子信息领域标准化重点 工作。

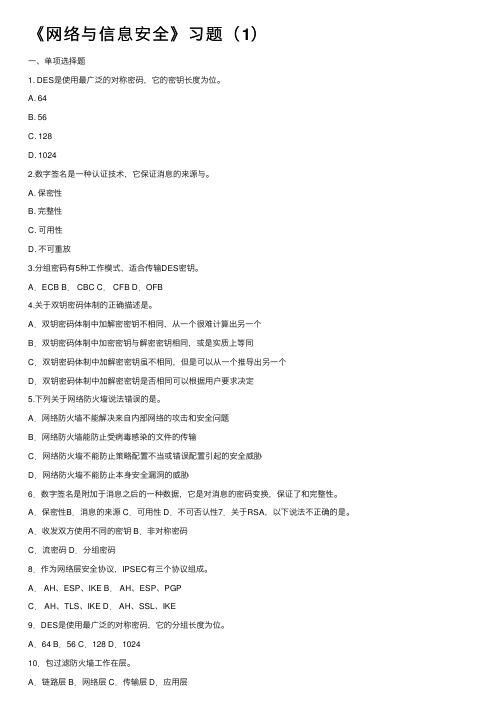

《网络与信息安全》习题(1)

《⽹络与信息安全》习题(1)⼀、单项选择题1. DES是使⽤最⼴泛的对称密码,它的密钥长度为位。

A. 64B. 56C. 128D. 10242.数字签名是⼀种认证技术,它保证消息的来源与。

A. 保密性B. 完整性C. 可⽤性D. 不可重放3.分组密码有5种⼯作模式,适合传输DES密钥。

A.ECB B. CBC C. CFB D.OFB4.关于双钥密码体制的正确描述是。

A.双钥密码体制中加解密密钥不相同,从⼀个很难计算出另⼀个B.双钥密码体制中加密密钥与解密密钥相同,或是实质上等同C.双钥密码体制中加解密密钥虽不相同,但是可以从⼀个推导出另⼀个D.双钥密码体制中加解密密钥是否相同可以根据⽤户要求决定5.下列关于⽹络防⽕墙说法错误的是。

A.⽹络防⽕墙不能解决来⾃内部⽹络的攻击和安全问题B.⽹络防⽕墙能防⽌受病毒感染的⽂件的传输C.⽹络防⽕墙不能防⽌策略配置不当或错误配置引起的安全威胁D.⽹络防⽕墙不能防⽌本⾝安全漏洞的威胁6.数字签名是附加于消息之后的⼀种数据,它是对消息的密码变换,保证了和完整性。

A.保密性B.消息的来源 C.可⽤性 D.不可否认性7.关于RSA,以下说法不正确的是。

A.收发双⽅使⽤不同的密钥 B.⾮对称密码C.流密码 D.分组密码8.作为⽹络层安全协议,IPSEC有三个协议组成。

A. AH、ESP、IKE B. AH、ESP、PGPC. AH、TLS、IKE D. AH、SSL、IKE9.DES是使⽤最⼴泛的对称密码,它的分组长度为位。

A.64 B.56 C.128 D.102411.下⾯各种加密算法中属于双钥制加密算法的是。

A.RSA B.LUC C.DES D.DSA12.对⽹络中两个相邻节点之间传输的数据进⾏加密保护的是。

A.节点加密B.链路加密 C.端到端加密D.DES加密13.⼀般⽽⾔,Internet防⽕墙建⽴在⼀个⽹络的。

A.内部⽹络与外部⽹络的交叉点 B.每个⼦⽹的内部C.部分内部⽹络与外部⽹络的结合处 D.内部⼦⽹之间传送信息的中枢14.将获得的信息再次发送以产⽣⾮授权效果的攻击为。

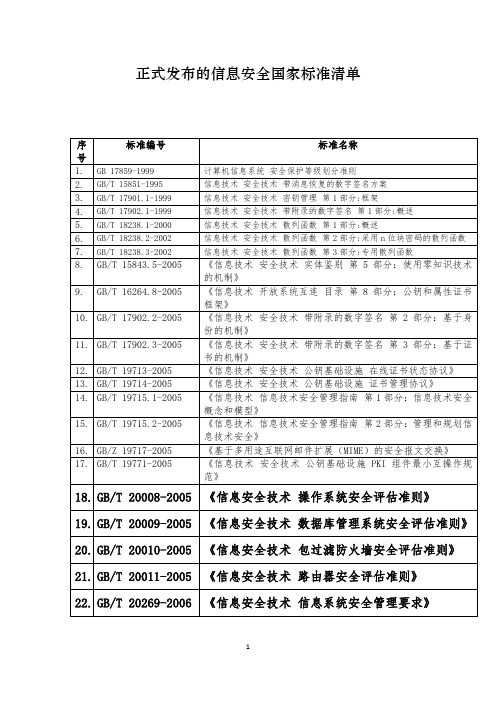

信息安全国家标准清单

GB/T 20519-2006

《信息安全技术公钥基础设施特定权限管理中心技术规范》

39.

GB/T 20520-2006

《信息安全技术公钥基础设施时间戳规范》

40.

GB/T 20987-2007

《信息安全技术网上证券交易系统信息安全保障评估准则》

41.

GB/T 18018-2007

《信息安全技术 路由器安全技术要求》

《信息技术 安全技术 实体鉴别 第3部分: 采用数字签名技术的机制》

57.

GB/T 15843.4-2008

《信息技术 安全技术 实体鉴别 第4部分: 采用密码校验函数的机制》

58.

GB/T 15852.1-2008

《信息技术 安全技术 消息鉴别码 第1部分:采用分组密码的机制》

59.

GB/T 17710-2008

《信息技术安全技术IT网络安全第4部分:远程接入的安全保护》

93.

GB/T 25068.5-2010

《信息技术安全技术IT网络安全第5部分:使用虚拟专用网的跨网通信安全保护》

94.

GB/T 25069-2010

《信息安全技术术语》

95.

GB/T 25070-2010

《信息安全技术 信息系统等级保护安全设计技术要求》

34.

GB/T 20281-2006

《信息安全技术防火墙技术要求和测试评价方法》

35.

GB/T 20282-2006

《信息安全技术信息系统安全工程管理要求》

36.

GB/Z 20283-2006

《信息安全技术保护轮廓和安全目标的产生指南》

37.

GB/T 20518-2006

《信息安全技术 公钥基础设施 数字证书格式》

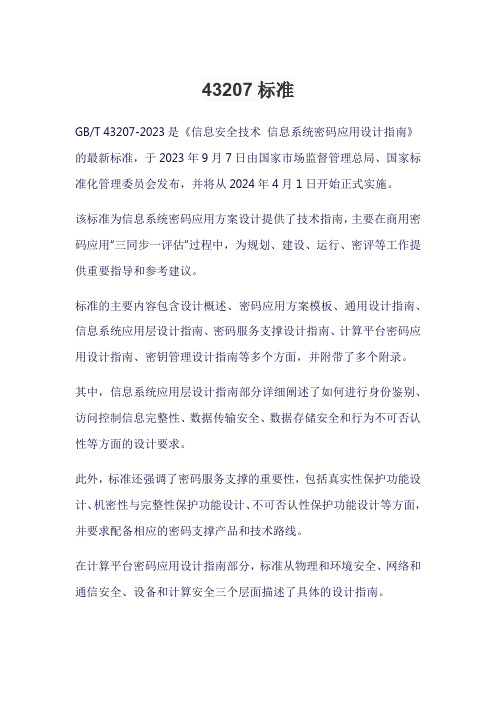

43207标准

43207标准

GB/T 43207-2023是《信息安全技术信息系统密码应用设计指南》的最新标准,于2023年9月7日由国家市场监督管理总局、国家标准化管理委员会发布,并将从2024年4月1日开始正式实施。

该标准为信息系统密码应用方案设计提供了技术指南,主要在商用密码应用“三同步一评估”过程中,为规划、建设、运行、密评等工作提供重要指导和参考建议。

标准的主要内容包含设计概述、密码应用方案模板、通用设计指南、信息系统应用层设计指南、密码服务支撑设计指南、计算平台密码应用设计指南、密钥管理设计指南等多个方面,并附带了多个附录。

其中,信息系统应用层设计指南部分详细阐述了如何进行身份鉴别、访问控制信息完整性、数据传输安全、数据存储安全和行为不可否认性等方面的设计要求。

此外,标准还强调了密码服务支撑的重要性,包括真实性保护功能设计、机密性与完整性保护功能设计、不可否认性保护功能设计等方面,并要求配备相应的密码支撑产品和技术路线。

在计算平台密码应用设计指南部分,标准从物理和环境安全、网络和通信安全、设备和计算安全三个层面描述了具体的设计指南。

最后,标准还提供了密钥管理设计指南,包括设计要点、密钥功能划分、系统计算平台密钥管理设计、信息系统应用层密钥管理设计等方面的详细内容。

总的来说,这一标准是信息安全领域的一项重要规范,旨在提高信息系统密码应用的设计水平和安全性,对于保护企业和个人的信息安全具有重要意义。

网络信息安全技术-第四章 数字签名与认证技术

密钥生成算法Gen

者消以息签对名(m秘, 密s)密为钥输S入k对,消输息出m0所或做1,的即 V签er名(P,k,即m,Ssi)g→(S{k0,,m1)}→,s如。果

签名生成算法Sig

s∈Sig(m),则输出1说明签名有效; 反之输出0,则说明签名无效

签名验证算法Ver

21:09:30

4.2 消息认证与哈希函数

第4章 数字签名与认证技术

21:09:30

第四章 数字签名与认证技术

在网络环境下,数字签名与认证技术是信 息完整性和不可否认性的重要保障,是公钥密 码体制的重要应用。信息的发送方可以对电子 文档生成数字签名,信息的接收方则在收到文 档及其数字签名后,可以验证数字签名的真实 性。身份认证则是基于数字签名技术为网络世 界中实体的身份提供可验证性。

21:09:30

哈希函数的结构

由Merkle提出的迭代哈希函数一般结构如图 所示,这也是目前大多数哈希函数(MD5、SHA-1、

RIPEMD)的结构。其中,IV称为初始向量,CV称 为链接变量,Yi是第i+1个输入消息分组,f称为 压缩函数,L为输入的分组数,l为哈希函数的输 出长度,b为输入分组长度。

哈希函数的性质 哈希函数的结构 安全哈希函数(SHA) 消息认证

21:09:30

哈希函数的性质

定义 哈希(Hash)函数是一个输入为任意长的二元

串,输出为固定长度的二元串的函数。一般用

H(·)表示哈希函数,若输出是长度为l的二元串,

哈希函数表示为:

H(·):{0,1}*→{0,1}l

21:09:30

碰撞性(Collision Resistant),是指求出

任意M,M′∈{0,1}*,且M′≠M,使得 H(M′)=H(M)是困难的。

信息安全技术 网络基础安全技术要求

GB/T20270-2006信息安全技术网络基础安全技术要求Information security technology—Basis security techniques requirements for network自2006-12-1 起执行目次前言引言1 范围2 规范性引用文件3 术语、定义和缩略语3.1 术语和定义3.2 缩略语4 网络安全组成与相互关系5 网络安全功能基本要求5.1 身份鉴别5.1.1 用户标识5.1.2 用户鉴别5.1.3 用户—主体绑定5.1.4 鉴别失败处理5.2 自主访问控制5.2.1 访问控制策略5.2.2 访问控制功能5.2.3 访问控制范围5.2.4 访问控制粒度5.3 标记5.3.1 主体标记5.3.2 客体标记5.3.3 标记完整性5.3.4 有标记信息的输出5.4 强制访问控制5.4.1 访问控制策略5.4.2 访问控制功能5.4.3 访问控制范围5.4.4 访问控制粒度5.4.5 访问控制环境5.5 数据流控制5.6 安全审计5.6.1 安全审计的响应5.6.2 安全审计数据产生5.6.3 安全审计分析5.6.4 安全审计查阅5.6.5 安全审计事件选择5.6.6 安全审计事件存储5.7 用户数据完整性5.7.1 存储数据的完整性5.7.2 传输数据的完整性5.7.3 处理数据的完整性5.8 用户数据保密性5.8.1 存储数据的保密性5.8.2 传输数据的保密性5.8.3 客体安全重用5.9 可信路径5.10 抗抵赖5.10.1 抗原发抵赖5.10.2 抗接收抵赖5.11 网络安全监控6 网络安全功能分层分级要求6.1 身份鉴别功能6.2 自主访问控制功能6.3 标记功能6.4 强制访问控制功能6.5 数据流控制功能6.6 安全审计功能6.7 用户数据完整性保护功能6.8 用户数据保密性保护功能6.9 可信路径功能6.10 抗抵赖功能6.11 网络安全监控功能7 网络安全技术分级要求7.1 第一级:用户自主保护级7.1.1 第一级安全功能要求7.1.2 第一级安全保证要求7.2 第二级:系统审计保护级7.2.1 第二级安全功能要求7.2.2 第二级安全保证要求7.3 第三级:安全标记保护级7.3.1 第三级安全功能要求7.3.2 第三级安全保证要求7.4 第四级:结构化保护级7.4.1 第四级安全功能要求7.4.2 第四级安全保证要求7.5 第五级:访问验证保护级7.5.1 第五级安全功能要求7.5.2 第五级安全保证要求附录A(资料性附录) 标准概念说明A.1 组成与相互关系A.2 关于网络各层协议主要功能的说明A.3 关于安全保护等级划分A.4 关于主体和客体A.5 关于SSON、SSF、SSP、SFP及其相互关系A.6 关于数据流控制A.7 关于密码技术A.8 关于安全网络的建议参考文献前言本标准的附录A是资料性附录.本标准由全国信息安全标准化技术委员会提出并归口。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

附录A(规范性附录)消息协议语法规范A.1 概述签名验签服务的消息协议接口采用请求响应模式,如图A.1所示。

协议模型由请求者、响应者和它们之间的交互协议组成。

通过本协议,请求者将数字签名、验证数字签名等请求发送给响应者,由响应者完成签名验签服务并返回结果。

本规范中的接口消息协议包括导出证书、解析证书、验证证书有效性、数字签名、验证数字签名、消息签名、验证消息签名等服务功能,每个服务都按照请求--响应的步骤执行。

请求者可通过本协议获得签名验签功能,而不必关心下层PKI公钥密码基础设施的实现细节。

图A.1 签名验签服务消息协议请求者组织业务服务请求,发送到响应者,并延缓自身的事务处理过程,等待响应者响应返回;响应者接收到来自请求者的业务服务请求后,检查请求的合法性,根据请求类型处理服务请求,并将处理结果返回给请求者。

下面的协议内容将按照图A.1所示的框架进行。

A.2 协议内容协议内容如下:a)请求:也称业务服务请求,包含请求者业务请求的类型、性质以及特性数据等,该请求将被发送到响应者并得到服务。

服务请求包括如下数据:——协议版本(当前版本为1);——请求类型;——请求包;——请求时间。

b)响应:指响应者对来自请求者请求的处理响应。

响应者的响应包括如下数据:——协议版本(当前版本为1);——响应类型;1——响应包;——响应时间。

c)异常情况:当响应者处理发生错误时,需要向请求者发送错误信息。

错误可以是下列两类:——请求失败:响应者验证来自请求者业务请求数据失败,请求者收到该响应后应重新组织业务请求数据进行发送。

——内部处理失败:响应者处理请求者业务请求过程中发生内部错误,响应者通知请求者该请求处理失败,请求者需重新组织业务请求数据进行发送。

本规范采用抽象语法表示法(ASN.1)来描述具体协议内容。

如果无特殊说明,默认使用ASN.1 显式标记。

A.3 请求协议A.3.1 请求数据格式请求者请求数据的基本格式如下:SVSRequest ::= SEQUENCE {version Version DEFAULT v1,reqType ReqType,request Request,reqTime [0] IMPLICIT GeneralizedTime OPTIONAL,reqTimeStampToken [1] IMPLICIT ReqTimeStampToken OPTIONAL,extAttributes [2] IMPLICIT ExtAttributes OPTIONAL}其中:Version ::= INTEGER { v1(0)}ReqType::= INTEGER{exportCert (0),parseCert (1),validateCert (2),signData (3),verifySignedData (4),signDataInit (5),signDataUpdate (6),2signDataFinal (7),verifySignedDataInit (8),verifySignedDataUpdate (9),verifySignedDataFinal (10),signMessage (11),verifySignedMessage (12)}Request ::= OCTET STRING{exportUserCertReq [0] IMPLICT ExportUserCert Req,parseCertReq [1] IMPLICT ParseCertReq,validateCertReq [2] IMPLICT ValidateCertReq,signDataReq [3] IMPLICT SignDataReq,verifySignedDataReq [4] IMPLICT VerifySignedDataReq,signDataInitReq [5] IMPLICT SignDataInitReq,signDataUpdateReq [6] IMPLICT SignDataUpdateReq,signDataFinalReq [7] IMPLICT SignDataFinalReq,verifySignedDataInitReq [8] IMPLICT VerifySignedDataInitReq,verifySignedDataUpdateReq [9] IMPLICT VerifySignedDataUpdateReq,verifySignedDataFinalReq [10] IMPLICT VerifySignedDataFinalReq,signMessageReq [11] IMPLICT SignMessageReq,verifySignedMessageReq [12] IMPLICT VerifySignedMessageReq}ReqTimeStampToken ::=TimeStampTokenExtAttributes ::= SET OF AttributeA.3.2 SVSRequest及其结构解释SVSRequest包含了请求语法中的重要信息,本节将对该结构作详细的描述和解释。

a)协议版本本项描述了请求语法的版本号,当前版本为1,取整型值0。

b)请求类型本项描述了不同业务的请求类型值,0~999为保留值,不可占用。

3c)请求包请求包与请求类型值之间的对应关系如表A.1所示。

表A.1 请求包与请求类型值的对应关系d)请求时间本项描述请求生成时间,该时间即为请求者产生请求的时间,采用GeneralizedTime 语法表示。

e)请求时间戳4request内容的时间戳。

如包含此项数据,签名服务器应验证该时间戳。

f)扩展数据依据实际业务需求添加的扩展数据。

A.4 响应协议A.4.1 响应数据格式响应者响应的基本格式如下:SVSRespond ::= SEQUENCE {version Version DEFAULT v1,respType RespType,respond Respond,respTime [0] IMPLICIT GeneralizedTime OPTIONAL,respTimeStampToken [1] IMPLICIT RespTimeStampToken OPTIONAL,extAttributes [2] IMPLICIT ExtAttributes OPTIONAL}其中:Version ::= INTEGER { v1(0)}RespType::= INTEGER{exportCert (0),parseCert (1),validateCert (2),signData (3),verifySignedData (4),signDataInit (5),signDataUpdate (6),signDataFinal (7),verifySignedDataInit (8),verifySignedDataUpdate (9),verifySignedDataFinal (10),5signMessage (11),verifySignedMessage (12)}Respond::= OCTET STRING{exportUserCertResp [0] IMPLICT ExportUserCert Resp,parseCertResp [1] IMPLICT ParseCertResp,validateCertResp [2] IMPLICT ValidateCertResp,signDataResp [3] IMPLICT SignDataResp,verifySignedDataResp [4] IMPLICT VerifySignedDataResp,signDataInitResp [5] IMPLICT SignDataInitResp,signDataUpdateResp [6] IMPLICT SignDataUpdateResp,signDataFinalResp [7] IMPLICT SignDataFinalResp,verifySignedDataInitResp [8] IMPLICT VerifySignedDataInitResp,verifySignedDataUpdateResp [9] IMPLICT VerifySignedDataUpdateResp, verifySignedDataFinalResp [10] IMPLICT VerifySignedDataFinalResp,signMessageResp [11] IMPLICT SignMessageResp,verifySignedMessageResp [12] IMPLICT VerifySignedMessageResp}respTimeStampToken::=TimeStampTokenExtAttributes ::= SET OF AttributeA.4.2 SVSRespond及其结构解释SVSRespond包含了响应语法中的重要信息,本节将对该结构作详细的描述和解释。

a)协议版本本项描述了响应语法的版本号,当前版本为1,取整型值0。

b)响应类型本项描述了不同业务的响应类型值,0~999为保留值,不可占用。

c)响应包响应包与响应类型值之间的对应关系如表A.2所示。

表A.2 响应包与相应类型值的对应关系6d)响应时间本项描述响应生成时间,该时间即为响应者产生响应的时间,采用GeneralizedTime 语法表示。

e)响应时间戳respond内容的时间戳。

如包含此项数据,客户端应验证该时间戳。

f)扩展数据7依据实际业务需求添加的扩展数据。

A.5 协议接口功能说明A.5.1 导出证书——ExportCertReq包ExportCertReq包为导出证书请求格式包,当reqType取值exportCert时,请求包采用本子包,其具体格式如下:ExportCertReq::= SEQUENCE {identification OCTET STRING}identification表明要导出证书的标识。

——ExportCertResp包ExportCertResp包为导出证书响应格式包,当respType取值exportCert时,响应包采用本子包,其具体格式如下:ExportCertResp::= SEQUENCE {respValue INTEGER,cert Certificate OPTIONAL}respValue表明响应码,0表示成功,非0表示错误。