系统权限详细说明-推荐下载

塞班S60V3系统权限免签名破解超详细教程

准备工作需要的工具:手机(诺基亚6120ci),数据线,电脑第一步:下载我提供的附件【阿伟分享】免签名XX.zip到手机内存卡中,然后解压(手机端也可以),如下图。

解压后得到:打开后出现四个文件,如下图第二步:鼠标右击上面的QuarantineDriversLDD.zip ,然后选择解压到内存卡中,这里要注意必须解压到内存卡根目录(就是刚刚进入内存卡的目录),解压到其他文件夹肯定失败,手机端解压也肯定失败!第三步:检查工作!解压后到图中位置检查是否有四个文件!(请务必检查!!不要到时候再有人问为啥我没有那四个文件)没有的话请重新解压到,不要说解压不了,不会解压的问百度!第四步:现在,拔下数据线,手机离线模式,然后安装第一步中解压【阿伟分享】免签名XX.zip得到的drweb-600-symbian-s60. sis,必须安装在内存卡里(既有E盘又有内存卡的安装在E盘),这里值得注意的是手机的时间必须是最近几天,我想没有人现在的时间是2010年吧?(话说我是特意刷官方固件测试,时间是2010,刚开始无法安装,后来时间改为今天就要行了,呵呵!)破解过程第一步:好了,安装完后打开安装好的Dr.we,打开后出现此图,选择中断第二步:出现下图,选项-隔离区第三步:出现下图,选项-全选,没有三个文件的请不要提问了,肯定是没解压好,请认真+仔细地看第二步!!话说你提问我也只会给一个回答:请认真检查是否解压成功。

第四步:出现此图,选项-还原第五步:好了,RomPacther驱动程序现在已经在c:\sys\bin文件夹中了(这个你不需要懂),那么当然是果断安装RomPacther+ 3.1 Lite喽(放在【阿伟分享】免签名XX.zip,已经解压到内存卡里面的)!建议安装E盘!第六步:打开RomPacther,你会看到两个补丁,Install server RP是免签补丁,Open4all是权限补丁,然后选中你要开启的补丁,按确定键(导航键中间),补丁打勾了就说明应用成功了,五版机直接点击圆圈即可!也可以自己加入其他补丁(比如3倍加速),怎么加?加到E盘patches中!第七步:有些机型会出现权限补丁打勾,免签补丁打叉的情况,不是因为失败了,而是我们还需要多做一步,怎么做呢,我安装诺基亚6120CI的时候就遇见这个问题,不要着急,跟着楼主继续往下走,这是因为installserver.zip驱动不匹配。

用户权限管理系统ppt课件教案

谢谢欣赏!

用户权限管理系统

• 创建管理用户权限的窗体 • 保护设计完成的用户权限管理系统 • 应用用户权限管理系统

设计思路

• 使用VBA建立用户权限管理系统的具体设计思路如下: 从中不难看出用户权限管理系统包括创建用户权限管理窗体、保护用户权限管理

系统、应用用户权限管理系统三个部分,且每部分右侧列举与之对应的设计内容。 本章创建的用户权限管理系统知识简单将用户分为“一般用户”、“高级用户”、 “管理员”三个用户级别,并且该系统由2个数据表、3个窗体和3个权限三部分组 成。

中输入未注册用户名,例如UD1034,;在“注册密码”文本框中输入“123”, 如图11-92所示。 步骤3:单击【注册】按钮,即可打开【注册成功】对话框,如图11-93所示。

验证用户权限管理系统

• 未注册பைடு நூலகம்户 对于尚未注册的用户实现注册功能的具体操作步骤如下: 步骤4:如果在【注册】对话框中的“注册用户名”文本框中输入“员工资料表”

工编号,例如UD1001;在“注册密码”文本框中输入“123”,如图11-96所 示。单击【注册】按钮,即可打开【该用户名已经注册,不能重复注册】提示 框,如图11-97所示。

专家课堂(常见问题与解答)

点拨1:在用户权限管理系统设计完成后,为什么还要隐藏工程代码和锁定工程? •解答:之所以要进行隐藏工程代码和锁定工程操作,是为了避免用户通过【登录窗 口】进入工作薄,单击“代码”组中的【Visual Basic】按钮,在打开的窗口中对创 建的用户权限管理系统进行修改。 点拨2:在创建【注册】窗体的最后,为什么要在“模块1”代码编辑窗口中设置 “change”函数? •解答:在“模块1”代码编辑窗口中设置“change”函数的原因在于:只有通过单 击【更改用户权限】按钮,才可以打开【更改用户权限】窗体,而【更改用户权限】 按钮对应的“宏名”为“change”。所以“change”函数就是【更改用户权限】按 钮指定宏的内容。

权限管理使用说明书11页word文档

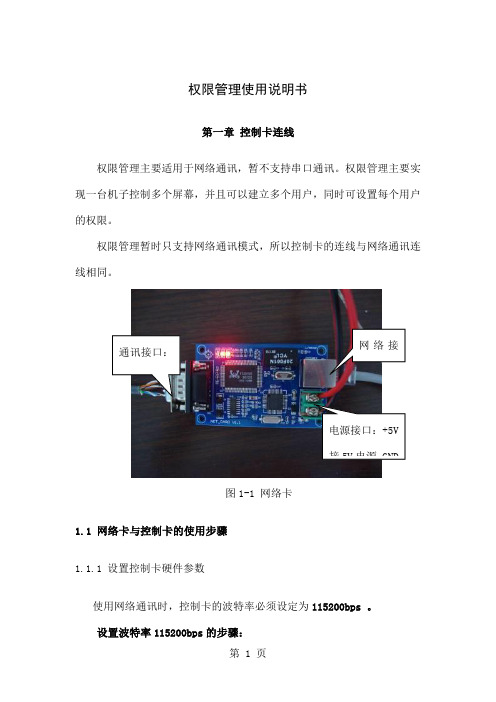

权限管理使用说明书第一章 控制卡连线权限管理主要适用于网络通讯,暂不支持串口通讯。

权限管理主要实现一台机子控制多个屏幕,并且可以建立多个用户,同时可设置每个用户的权限。

权限管理暂时只支持网络通讯模式,所以控制卡的连线与网络通讯连线相同。

图1-1 网络卡1.1 网络卡与控制卡的使用步骤1.1.1 设置控制卡硬件参数使用网络通讯时,控制卡的波特率必须设定为115200bps 。

设置波特率115200bps 的步骤:通讯接口:与控制卡连电源接口:+5V接5V 电源,GND网络接1)通过串口线连接控制卡与计算机图1-22)进入硬件参数配置硬件参数图1-3 硬件参数3)点击“发送后保存”。

1.1.2 连接控制卡与网络卡控制卡与网络卡的连接图如下图所示。

235直通网络接接单元板(模组)图1-4 控制卡与网络卡连接把网卡的网络接口连接到计算机所在的局域网络上。

1.1.3配置通讯参数1)查看服务器端IP地址。

图1-5如果系统为“自动获取IP地址”,则应改为手动设置IP,给计算机分配一个IP地址,例如上图所示(注:子网掩码,默认网关,DSN服务器地址等都要填写完整)。

2)进入LED图文屏软件的硬件参数页面图1-63)配置通讯参数配置通讯参数时,应注意以下几点:①通讯方式:通讯方式选择“TCP/IP”;②IP地址:应该设置值与计算机的IP地址在同一个网段,即:IP地址的前三位相同,最后一位不同。

③子网掩码:应该与计算机的“子网掩码”相同。

④默认网关:与计算机的“默认网关”相同。

⑤MAC地址:如果只有一个屏幕则MAC地址使用默认值就可以,通讯方式服务器端如果有多个屏幕则每个屏幕的MAC地址需要分别设置、不可重复(通常修改后面两位即可)。

⑥目标IP:使用服务器管理时,“目标IP”必须填写,如此例中服务器端IP地址为:192.168.0.101,因此此处的IP地址应填写为192.168.0.101;如果没有使用服务器管理,“目标IP”为空即可。

移动互联网应用程序(App)系统权限申请使用指引

TC260-PG-20204A网络安全标准实践指南—移动互联网应用程序(App)系统权限申请使用指引(征求意见稿-v1.0-202007)全国信息安全标准化技术委员会秘书处2020年7月前言《网络安全标准实践指南》(以下简称《实践指南》)是全国信息安全标准化技术委员会(以下简称“信安标委”)秘书处组织制定和发布的标准相关技术文件,旨在围绕网络安全法律法规政策、标准、网络安全热点和事件等主题,宣传网络安全相关标准及知识,提供标准化实践指引。

声明本《实践指南》版权属于信安标委秘书处,未经秘书处书面授权,不得以任何方式抄袭、翻译《实践指南》的任何部分。

凡转载或引用本《实践指南》的观点、数据,请注明“来源:全国信息安全标准化技术委员会秘书处”。

技术支持单位本《实践指南》得到中国电子技术标准化研究院、华为技术有限公司、清华大学、小米科技有限责任公司、阿里巴巴(北京)软件服务有限公司、三六零科技集团有限公司、中国移动通信集团有限公司、北京京东尚科信息技术有限公司、京东数字科技控股有限公司、上海钧正网络科技有限公司、浙江蚂蚁小微金融服务集团股份有限公司、北京三快科技有限公司、深圳市腾讯计算机系统有限公司、北京百度网讯科技有限公司、浙江每日互动网络科技股份有限公司、北京字节跳动科技有限公司、北京小桔科技有限公司等单位的技术支持。

摘要本实践指南依据法律法规和政策标准要求,针对App申请使用系统权限存在的强制、频繁、过度索权,及捆绑授权、私自调用权限上传个人信息、敏感权限滥用等典型问题,给出了App申请使用系统权限的基本原则和安全要求,建议App运营者参考本实践指南规范App系统权限申请和使用行为,防范因系统权限不当利用造成的个人信息安全风险。

一、适用范围本实践指南给出了移动互联网应用程序(App)申请、使用系统权限的基本原则和通用要求,以及通讯录、短信、通话记录、位置等10 类安卓系统典型权限的申请使用要求。

本实践指南适用于App运营者规范系统权限申请和使用行为,也可为App开发者、移动互联网应用分发平台运营者和移动智能终端厂商提供参考。

操作系统中的安全性与权限管理

操作系统中的安全性与权限管理操作系统是计算机系统中负责管理硬件和软件资源的核心组件,安全性与权限管理是操作系统中至关重要的方面。

在当今信息化社会中,安全性与权限管理的重要性日益突出,因此,了解和掌握操作系统中的安全性与权限管理原则和方法对于保障系统的稳定和数据的安全至关重要。

一、操作系统中的安全性安全性是指保障操作系统和系统资源不受到未经授权的访问、损坏、篡改和破坏的能力。

操作系统中的安全性包括以下几个方面:1. 认证与授权:认证是指验证用户身份的过程,授权是指确定用户在系统中可以访问和操作哪些资源。

在操作系统中,必须通过认证来确保用户身份的合法性,并根据用户的身份和权限来进行授权,以限制用户的访问和操作范围。

2. 数据保护:数据是操作系统中最重要的资产之一。

操作系统必须确保数据的保密性、完整性和可用性。

为了保护数据的保密性,操作系统需要提供加密和解密的功能;为了保护数据的完整性,操作系统需要提供数据校验和完整性检查的机制;为了保证数据的可用性,操作系统需要提供数据备份和恢复的功能。

3. 安全策略:操作系统中的安全策略是指一系列规则和措施,用于保护系统资源免受恶意攻击和未经授权的访问。

安全策略可以包括密码策略、访问控制策略、防火墙策略等。

合理制定和实施安全策略可以有效减少系统遭受攻击的风险。

二、权限管理权限管理是操作系统中的一项重要功能,用于控制用户对系统资源的访问和操作权限。

权限管理的目的是确保系统资源的安全性和保密性。

权限管理主要包括以下内容:1. 用户权限分配:在操作系统中,管理员可以为每个用户分配不同的权限。

用户可以拥有的权限包括读取、写入、执行等。

通过合理分配权限,可以确保用户只能访问和操作其需要的资源,从而提高系统的安全性。

2. 文件和文件夹权限管理:在操作系统中,每个文件和文件夹都有一套权限设置。

管理员可以设置文件和文件夹的访问权限、读写权限和执行权限,并可以按需设置不同用户组的权限。

安卓权限大全-中文解析

允许 NFC 通讯 android.permission.NFC,允许程序执行 NFC 近距离通讯操作,用于移动支持 永久 Activity android.permission.PERSISTENT_ACTIVITY,创建一个永久的 Activity,该功能标 记为将来将被移除 处理拨出电话 android.permission.PROCESS_OUTGOING_CALLS,允许程序监视,修改或放弃播 出电话 读取日程提醒 android.permission.READ_CALENDAR,允许程序读取用户的日程信息 读取联系人 android.permission.READ_CONTACTS,允许应用访问联系人通讯录信息 屏幕截图 android.permission.READ_FRAME_BUFFER,读取帧缓存用于屏幕截图 读取收藏夹和历史记录 com.android.browser.permission.READ_HISTORY_BOOKMARKS,读取浏览器收藏 夹和历史记录 读取输入状态 android.permission.READ_INPUT_STATE,读取当前键的输入状态,仅用于系统 读取系统日志 android.permission.READ_LOGS,读取系统底层日志 读取电话状态 android.permission.READ_PHONE_STATE,访问电话状态 读取短信内容 android.permission.READ_SMS,读取短信内容 读取同步设置 android.permission.READ_SYNC_SETTINGS,读取同步设置,读取 Google 在线同步 设置

PLM系统权限说明-v1.0_yujie_20110324(1)

工程研究院[RD_Institute]项目管理部[Project_Mgmt_Dept]技术支持部[Technical_Support_Dept]产品认证部[Product_Certification_Dept]电子电器中心[Electronics_Center]验证中心[Authentication_Center]新造型设计中心[Modeling_Center]分析中心[Analysis_Center]车多功能车中心[MPV_Center]轻中动力总成工程中心[Powertrain_Eng_Center]Catia设计组[Catia_Design_Group](删除)蒙派克工厂[MP-X_Plant]车身部[Body_Dept]制造部[Manufacturing_Dept]总装部[Assembly_Dept]萨普工厂[Nanhai_Sapu_Plant]制造部[Manufacturing_Dept]质量控制部[Quality_Control_Dept]制造技术部[Manufacturing_Tech_Dept]产品配置组[Product_Config_Group]产品管理组[Product_Mgmt_Group]回到封面信息技术部[IT_Dept]动力系统部[Power_Systems_Dept]制造工程部[Manufacturing_Eng_Dept]产品管理组[Product_Mgmt_Dept]项目管理部[Project_Mgmt_Dept]技术支持部[Technical_Support_Dept]产品认证部[Product_Certification_Dept]电子电器中心[Electronics_Center]验证中心[Authentication_Center]新能源技术中心[New_Energy_Tech_Center]造型设计中心[Modeling_Center]分析中心[Analysis_Center]车身工程中心[Body_Eng_Center]多功能车中心[MPV_Center]轻型商用车中心[Light_Vehicle_Center]中重型商用车中心[Heavy_Vehicle_Center]动力总成工程中心[Powertrain_Eng_Center] Catia设计组[Catia_Design_Group](删除)产品配置组[Product_Config_Group]机密组[Confidential_Group]技术中心[Technical_Center]车身部[Body_Dept]制造部[Manufacturing_Dept]总装部[Assembly_Dept]涂装部[Painting_Dept]产品配置组[Product_Config_Group]产品管理组[Product_Mgmt_Group]技术中心[Technical_Center]制造部[Manufacturing_Dept]质量控制部[Quality_Control_Dept]制造技术部[Manufacturing_Tech_Dept]产品配置组[Product_Config_Group]产品管理组[Product_Mgmt_Group]UsersKeyUsersUsersUsersUsersKeyUsersUsersUsersArchiveUsers[档案用户]UsersUsersUsers陈刘艳红王锋军逯岚牛琳席日成李贵乐李志伟陈晓俊乔婷韩亮亮庞极洲张少毅范学超高志勇张富祥StandardUsersUsersUsers韩斌王婷王轶段艳晓陈树勇刘前锦马丽娜王世蒙王华杰李燕刘邵桂欣王荣华屈迎雪邓小明李德伟StandardUsersUsersUsersUsersStandardUsersUsers粘文升李亚萍李雷乔利廷张玉文尹世嘉宋昕王少惠王溪芹马小敏赵擘赵媛高凯佟乐尧张燕牟徐振华陈勇军赵利伟孟焕徐勇1刘伟5胡文兴严曰方波李海霞王旭光谢松祥巩玲李书涵李金玲杜雪梅李建张子金刘丽娟刘杨姚风林田博士侯小建王来娟徐杨张淑英刘春梅周定芳蒋维韩磊孙仁杰孙兴民StandardUsers[标准用户]UsersUsersUsersUsersUsersUsersUsers,KeyUsersUsers何莉芳马强齐纪元徐波袁丹梁秀青沈东方郎野旭孙雪梅周娟许健岳本龙金永亮王刚2乔印迁崔云飞司丽郑银辉耿艳娥张群龙郑海萍武建春王明礼张耿红静肖薇吕金涛李楝尹荣惠王松李洋陈亮1杨芾王大可姜禧李云龙高超刘彬王岩李小燕1张雪1黄文聪沈阔孟祥雨童兰玉王彦彬陈志敏StandardUsersArchiveUsersUsersUsersUsersUsersUsersUsersUsers,KeyUsersUsers隋意黄雷2蒋毅周清清张宁宁梁柱池张雷1胡慧慧吕力马海立简学利韩春芬石林琳何国志姚金芳石洪武郭同金丁盛闫长才李峰沈耀辉张勇邱垂翔宫钦禄李冬兰成亮陈尚涛王晶卫锋韩守宁张艾妮朱StandardUsersArchiveUsersUsersUsersUsersUsersUsers黄海红huanghaihong Administrator123王晓娟wangxiaojuan Administrator123赵栋zhaodong Administrator123范君fanjun Administrator123王丽媛wangliyuan Administrator123王磊wanglei7Administrator123毛睿maorui Administrator123王大江wangdajiang Administrator123韩煦huanxu Administrator123宋生德songshengde Administrator123赵笑zhaoxiao Administrator123李佃国lidianguo Administrator123李雯liwen Administrator123齐俊伟qijunwei Administrator123张敏zhangmin Administrator123李海南lihainan Administrator123梁晓彬liangxiaobin Administrator123胡笛hudi Administrator123聂立明nieliming Administrator123徐建军xujianjun Administrator123孟昱mengli Administrator123赵继文zhaojiwen Administrator123刘涛liutao Administrator123石娜shina Administrator123张信芳zhangxinfang Administrator123成九红chengjiuhong Administrator123迟召梅chizhaomei Administrator123吕瑞娟lvruijuan Administrator123王凯wangkai Administrator123赵澎zhaopeng Administrator123叶树珩yeshuheng Administrator123田俊涛tianjuntao2Administrator123赵旭zhaoxu Administrator123袁孝远yuanxiaoyuan Administrator123尚慧芳shanghuifang Administrator123陈宇新chenyuxin Administrator123刘艳红liuyanhong Administrator123王锋军wangfengjun Administrator123逯岚lulan Administrator123牛琳niulin Administrator123席日成xiricheng Administrator123李贵乐liguile Administrator123李志伟lizhiwei Administrator123陈晓俊chenxiaojun Administrator123乔婷qiaoting Administrator123韩亮亮hanliangliang Administrator123庞极洲pangjizhou Administrator123张少毅zhangshaoyi Administrator123范学超fanxuechao Administrator123高志勇gaozhiyong Administrator123张富祥zhangfuxiang Administrator123刘莲芳liulianfang Administrator123刘乃胜liunaisheng Administrator123杨晶晶yangjingjing Administrator123李大旗lidaqi Administrator123王剑锋wangjianfeng Administrator123梁恒liangheng Administrator123张莎zhangsha Administrator123刘丽liuli Administrator123王丹wangdan Administrator123崔巍cuiwei Administrator123蒲金普pujinpu Administrator123何平国hepingguo Administrator123徐梅xumei Administrator123李阳liyang5Administrator123辛春xinchun Administrator123孟庆然mengqingran Administrator123康传建kangchuanjian Administrator123温金龙wenjinling Administrator123孙昕sunxin Administrator123石美佳shimeijia Administrator123陈建东chenjiandong Administrator123纪玉芬jiyufen Administrator123郭占元guozhanyuan Administrator123王金wangjin Administrator123秦兴权qinxingquan Administrator123刘溧liuli Administrator123孟涛mengtao Administrator123蒋荣勋jiangrongxun Administrator123邹海斌zouhaibin Administrator123韩斌hanbin Administrator123王婷wangting Administrator123王轶wangyi Administrator123段艳晓duanyanxiao Administrator123陈树勇chenshuyong Administrator123刘前锦liuqianjin Administrator123马丽娜malina Administrator123王世蒙wangshimeng Administrator123王华杰wanghuajie Administrator123李燕liyan Administrator123刘义强liuyiqiang Administrator123邵桂欣shaoguixin Administrator123王荣华wangronghua Administrator123屈迎雪quyingxue Administrator123邓小明diengxiaoming Administrator123李德伟lidewei Administrator123王玉红wangyuhong Administrator123张培国zhangpeiguo Administrator123陈 超chenchao Administrator123胡 浩huhao Administrator123张爱艳zhangaiyan Administrator123侯晓磊houxiaolei Administrator123柴宏根caihonggen Administrator123邹正佳zouzhengjia Administrator123邵庚华shaogenghua Administrator123田 斌tianbin Administrator123夏彩萍xiacaiping Administrator123黎 旸liyang Administrator123卫晓薇weixiaowei Administrator123刘 波liubo Administrator123谢荣华xieronghua Administrator123丁菊华dingjihua Administrator123李维增liweizeng Administrator123李进招lijinzhao Administrator123樊君fanjun Administrator123季德平jideping Administrator123闫毅yanyi Administrator123王庆龙wangqinglong Administrator123孙玉才sunyucai Administrator123李威崧liweisong Administrator123胡艳bjcys Administrator123李少华lishaohua Administrator123张向千zhangxiangqian Administrator123刘建峰liujianfeng2Administrator123孙保华sunbaohua Administrator123阚长海kanchanghai Administrator123陶冶taoye Administrator123霍加林huojialin Administrator123沈艳shenyan Administrator123韩玉刚hanyugang Administrator123杨海廷 yanghaiting Administrator123常宏伟changhongwei Administrator123黄国昌huangguochang Administrator123黄志新huangzhixin Administrator123王少楠wangshaonan Administrator123李力华lilihua Administrator123杨芳红yangfanghong Administrator123姚锁梁yaosuoliang Administrator123粘文升nianwensheng Administrator123李亚萍liyaping Administrator123李雷lilei3Administrator123乔利廷qiaoliting Administrator123张玉文zhangyuwen Administrator123尹世嘉yinshijia Administrator123宋昕songxin Administrator123王少惠wangshaohui Administrator123王溪芹wangxiqin Administrator123马小敏maxiaomin Administrator123赵擘zhaobo Administrator123赵媛zhaoyuan3Administrator123高凯gaokai Administrator123佟乐尧dongleyao Administrator123张燕zhangyan15Administrator123牟岩muyan Administrator123徐振华xuzhenhua Administrator123陈勇军chenyongjun Administrator123赵利伟zhaoliwei Administrator123孟焕menghuan Administrator123徐勇1xuyong6Administrator123刘伟5liuwei4Administrator123胡文兴huwenxing Administrator123严曰yanyue Administrator123方波fangbo Administrator123李海霞lihaixia2Administrator123王旭光wangxuguang Administrator123谢松祥xiesongxiang Administrator123巩玲gongling Administrator123李书涵lishuhan Administrator123李金玲lijinling Administrator123杜雪梅duxuemei Administrator123李建lijian Administrator123张子金zhangzijin Administrator123刘丽娟liulijuan Administrator123刘杨liuyang3Administrator123姚风林yaofenglin Administrator123田博士tianboshi Administrator123侯小建houxiaojian Administrator123王来娟wanglaijuan Administrator123徐杨xuyang Administrator123张淑英zhangshuying Administrator123刘春梅liuchunmei Administrator123周定芳zhoudingfang Administrator123蒋维jiangwei Administrator123韩磊hanlei Administrator123孙仁杰sunrenjie Administrator123孙兴民sunxingmin Administrator123张洪波zhanghongbo Administrator123张振兴zhangzhenxing Administrator123张岩zhangyan4Administrator123杨敏yangmin Administrator123李春辉lichunhui Administrator123李恒富lihengfu Administrator123沈玉凯shenyukai Administrator123彭杨pengyang Administrator123杨杰yangjie Administrator123田泽平tianzeping Administrator123许国兴xuguoxing Administrator123石丽华shilihua Administrator123李达基lidaji Administrator123宋文学songwenxue Administrator123万妮wanni Administrator123刘国权liuguoquan Administrator123王超1wangchao7Administrator123高文书gaowenshu Administrator123赵艳zhaoyan Administrator123郭敬伟guojingwei Administrator123梁秀娜liangxiuna Administrator123于洪东yuhongdong Administrator123何莉芳helifang Administrator123马强maqiang Administrator123齐纪元qijiyuan Administrator123徐波xubo Administrator123袁丹yuandan Administrator123梁秀青liangxiuqing Administrator123沈东方shendongfang Administrator123郎野旭langyexu Administrator123孙雪梅sunxuemei Administrator123周娟zhoujuan Administrator123许健xujian Administrator123岳本龙yuebenlong Administrator123金永亮jinyongliang Administrator123王刚2wanggang6Administrator123乔印迁qiaoyinqian Administrator123崔云飞cuiyunfei Administrator123司丽sili Administrator123郑银辉zhengyinhui Administrator123耿艳娥gengyane Administrator123张群龙zhangqunlong Administrator123郑海萍zhenghaiping Administrator123武建春wujianchun Administrator123王明礼wangmingli Administrator123张雷zhanglei12Administrator123耿红静genghongjing Administrator123肖薇xiaowei Administrator123吕金涛lvjintao Administrator123李楝lilian Administrator123尹荣惠yinronghui Administrator123王松wangsong Administrator123李洋liyang4Administrator123陈亮1chenliang2Administrator123杨芾yangfu Administrator123王大可wangdake Administrator123姜禧jiangxi Administrator123李云龙liyunlong Administrator123高超gaochao2Administrator123刘彬liubin9Administrator123王岩wangyan10Administrator123李小燕1lixiaoyan4Administrator123张雪1zhangxue5Administrator123黄文聪huangwencong Administrator123沈阔shenkuo Administrator123孟祥雨mengxiangyu Administrator123童兰玉tonglanyu Administrator123王彦彬wangyanbin Administrator123陈志敏chenzhiming Administrator123冯晓莉fengxiaoli Administrator123曹连胜caoliansheng Administrator123韩文宽hanwenkuan刘兆平liuzhaoping Administrator123刘海娟liuhaijuan Administrator123王岩1wangyan Administrator123肖殿科xiaodianke Administrator123刘洪芳liuhongfang Administrator123刘晟liusheng Administrator123刘艳2liuyan Administrator123杨茜yangxi Administrator123聂海霞niehaixia Administrator123严肃yansu Administrator123覃英良tanyinliang Administrator123刘思丹liusidan Administrator123孔祥发kongxiangfa Administrator123李秀勤lixiuqin Administrator123刘吉华liujihua Administrator123张晓斌zhangxiaobin Administrator123罗卫朝luoweihao Administrator123钟霞zhongxia Administrator123魏路weilu Administrator123范略fanlue Administrator123隋意suiyi Administrator123黄雷2huanglei2Administrator123蒋毅jiangyi Administrator123周清清zhouqingqing Administrator123张宁宁zhangningning Administrator123梁柱池liangzhuchi Administrator123张雷1zhanglei13Administrator123胡慧慧huhuihui Administrator123吕力lvli Administrator123马海立mahaili Administrator123简学利jianxueli Administrator123韩春芬hanchunfen Administrator123石林琳shilinlin Administrator123何国志heguozhi Administrator123姚金芳yangjinfang Administrator123石洪武shihongwu Administrator123郭同金guotongjin Administrator123丁盛dingsheng Administrator123闫长才yanchangcai Administrator123李峰lifeng4Administrator123沈耀辉shenyaohui Administrator123张勇zhangyong Administrator123邱垂翔qiuchuixiang Administrator123宫钦禄gongqinlu Administrator123李冬兰lidonglan Administrator123成亮chengliang Administrator123陈尚涛chenshangtao Administrator123王晶wangjin Administrator123卫锋weifeng Administrator123韩守宁hanshouning Administrator123张艾妮zhangaini Administrator123朱云zhuyun Administrator123来高旭laigaoxu Administrator123郭俊1guojun3Administrator123李亚liya2Administrator123郎章峰langzhangfeng Administrator123雷华勇leihuayong Administrator123赵艳3zhaoyan3Administrator123刘梅香liumeixiang Administrator123梁佩颜liangpeiyan Administrator123huanghaihong@ wangxiaojuan@ zhaodong@ wangliyuan@ wanglei7@ maorui@ wangdajiang@ hanxu@ songshengde@ zhaoxiao@ lidianguo@ liwen5@ qijunwei@ zhangmin2@ lihainan@ liangxiaobin@ hudi@nieliming@ xujianjun2@ mengyu@ zhaojiwen@ liutao@shina@ zhangxinfang@ chengjiuhong@ chizhaomei@ luruijuan@ wangkai@zhaopeng3@yeshuheng@Tianjuntao2@ zhaoxu@ yuanxiaoyuan@ shanghuifang@chenyuxin@liuyanhong@wangfengjun@ lulan@niulin@xiricheng@liguile@lizhiwei@>chenxiaojun@qiaoting@ hanliangliang@pangjizhou@zhangshaoyi@fanxuechao@gaozhiyong@ zhangfuxiang@liulianfang@liunaisheng@ yangjingjing@ lidaqi@ wangjianfeng2@ liangheng@zhangsha@liuli11@wangdan3@cuiwei@pujinpu@hepingguo@xumei@liyang5@xinchun@mengqingran@ kangchuanjian@ wenjinlong@ sunxin@ shimeijia@ chenjiandong@jiyufen@ guozhanyuan@ wangjin3@qinxingquan@ liuli10@mengtao@ jiangrongxun@zouhaibin@hanbin2@wangting3@wangyi6@ duanyanxiao@chenshuyong@liuqianjin@malina@ wangshimeng@wanghuajie@liyan10@liuyiqiang@shaoguixin@wangronghua@quyingxue@dengxiaoming@ lidewei@wangyuhong@zhangpeiguo@chenchao4@huhao@zhangaiyan@houxiaolei@chaihonggen@zouzhengjia@shaogenghua@tianbin2@xiacaiping@liyang6@weixiaowei@liubo9@xieronghua@ dingjuhua@liweizeng@lijinzhao@fanjun@jideping@yanyi@ wangqinglong@sunyucai@liweisong@huyan2@lisaohua@ zhangxiangqian@ liujianfeng2@sunbaohua@kanchanghai@taoye@huojialin@shenyan@hanyugang@yanghaiting@ changhongwei@ huangguochang@ huangzhixin@ wangshaonan@ lilihua@ yangfanghong@ yaosuoliang@ nianwensheng@ liyaping@lilei3@ qiaoliting@ zhangyuwen@ yinshijia@ songxin@ wangshaohui@ wangxiqin@ maxiaomin@ zhaobo3@ zhaoyuan3@ gaokai@ tongleyao@ zhangyan15@muyan@ xuzhenhua@ chenyongjun@ zhaoliwei@ menghuan@ xuyong6@ liuwei4@ huwenxing@ yanyue@ fangbo@ lihaixia2@ wangxuguang@ xiesongxiang@ gongling@ lishuhan@ lijinling@ duxuemei@ lijian@ zhangzijin@ liulijuan@ liuyang3@ yaofenglin@ tianboshi@ houxiaojian@ wanglaijuan@ xuyang@ zhangshuying@ liuchunmei@ zhoudingfang@ jiangwei@ hanlei@ sunrenjie@ sunxingmin@zhangyan4@ yangmin@ lichunhui@ lihengfu@ shenyukai@ pengyang2@ yangjie5@ tianzeping@yansu@ tanyingliang@ liusidan@liujihua@ zhangxiaobin@ luoweihao@ zhongxia@weilu@fanlue@suiyi@ huanglei2@ jiangyi@ zhouqingqing@ zhangningning@ liangzhuchi@ zhanglei13@ huhuihui@lvli@mahaili@shilinlin@ heguozhi@---shihongwu@ guotongjin@ dingsheng@ yanchangcai@ lifeng4@ shenyaohui@ zhangyong@ qiuchuixiang@ gongqinlu@ lidonglan2@ chengliang@ chenshangtao@ wangjing@ weifeng@ hanshouning@ zhangaini@zhuyun2@ laigaoxu@ guojun3@liya2@ langzhangfeng@ leihuayong@ zhaoyan3@ liumeixiang@ liangpeiyan@Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y YY Y Y Y Y Y Y Y Y Y Y YY Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y YY Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y YYY Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y YY Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y。

用户权限管理系统课件

用户权限管理系统的安全风

04

险与防范措施

常见安全风险与威胁

未经授权访问

用户可能未经授权访 问敏感数据或系统资 源,导致数据泄露或

系统损坏。

恶意篡改

未经授权的用户可能 篡改系统数据或配置 ,导致系统功能异常

或安全漏洞。

病毒和恶意软件

恶意软件可能感染系 统,窃取敏感信息或

破坏数据。

内部威胁

内部人员可能滥用权 限或非法操作,导致 敏感数据泄露或系统

VS

挑战

随着信息系统复杂度的增加和网络攻击的 多样化,用户权限管理面临着越来越多的 挑战。如何有效地保障系统安全和数据完 整性,防止内部人员滥用权限和外部攻击 成为当前亟待解决的问题。同时,随着法 律法规的不断完善,用户权限管理也需要 符合相关法规要求,确保合规性和可追溯 性。

用户权限管理系统的设计与

用户权限管理系统 PPT课件

目录

• 用户权限管理系统概述 • 用户权限管理系统的设计与实现 • 用户权限管理系统的应用与实践 • 用户权限管理系统的安全风险与防

范措施 • 未来展望与研究方向

01

用户权限管理系统概述

定义与功能

定义

用户权限管理系统是一种用于管理用户访问和操作权限的 管理系统,通过控制用户对系统资源的访问和操作,保障 系统的安全性和数据完整性。

采用强密码策略,定期更 换密码,限制账号权限。

访问控制与权限管理

实施严格的访问控制和权 限管理,避免权限滥用。

安全培训与意识提升

加强员工安全培训和意识 提升,提高整体安全防范 能力。

安全技术措施

采用最新的安全技术措施 ,如加密、身份验证、防 火墙等,提高系统安全性 。

05

移动办公系统用户权限管理手册

移动办公系统用户权限管理手册第一章用户权限管理概述 (3)1.1 用户权限管理简介 (3)1.2 用户权限管理的重要性 (3)第二章用户角色与权限定义 (4)2.1 用户角色分类 (4)2.1.1 系统管理员 (4)2.1.2 部门负责人 (4)2.1.3 普通员工 (4)2.1.4 客户 (5)2.2 权限定义与分配 (5)2.2.1 权限定义 (5)2.2.2 权限分配 (5)2.2.3 权限变更与撤销 (5)第三章用户账号管理 (6)3.1 用户账号创建 (6)3.1.1 创建原则 (6)3.1.2 创建流程 (6)3.2 用户账号修改 (6)3.2.1 修改原则 (6)3.3 用户账号删除 (7)3.3.1 删除原则 (7)3.3.2 删除流程 (7)第四章用户权限控制策略 (7)4.1 基于角色的权限控制 (7)4.2 基于资源的权限控制 (8)4.3 权限控制策略实施 (8)第五章用户权限申请与审批 (9)5.1 权限申请流程 (9)5.1.1 用户注册 (9)5.1.2 提交权限申请 (9)5.1.3 提交审批 (9)5.2 权限审批流程 (9)5.2.1 部门负责人审批 (9)5.2.2 系统管理员审批 (10)5.3 权限变更申请 (10)5.3.1 变更申请流程 (10)5.3.2 变更审批流程 (10)第六章用户权限审计与监控 (10)6.1 权限审计流程 (10)6.1.1 审计目的 (10)6.1.2 审计范围 (10)6.2 权限监控措施 (11)6.2.1 监控手段 (11)6.2.2 监控流程 (11)6.3 审计与监控报告 (11)6.3.1 报告内容 (11)6.3.2 报告撰写 (11)6.3.3 报告提交 (12)第七章用户权限恢复与撤销 (12)7.1 用户权限恢复流程 (12)7.1.1 提交申请 (12)7.1.2 审核审批 (12)7.1.3 权限恢复 (12)7.1.4 通知用户 (12)7.2 用户权限撤销流程 (12)7.2.1 提交申请 (12)7.2.2 审核审批 (12)7.2.3 权限撤销 (12)7.2.4 通知用户 (13)7.3 权限恢复与撤销记录 (13)7.3.1 记录内容 (13)7.3.2 记录保存 (13)7.3.3 记录查询 (13)第八章用户权限管理工具与平台 (13)8.1 用户权限管理工具 (13)8.1.1 工具概述 (13)8.1.2 工具功能 (13)8.2 用户权限管理平台 (14)8.2.1 平台概述 (14)8.2.2 平台功能 (14)8.3 平台操作指南 (14)8.3.1 用户管理 (14)8.3.2 角色管理 (14)8.3.3 资源管理 (15)8.3.4 权限控制 (15)8.3.5 审计日志 (15)第九章用户权限管理风险与应对措施 (15)9.1 用户权限管理风险识别 (15)9.1.1 权限配置不合理风险 (15)9.1.2 用户权限滥用风险 (15)9.1.3 权限管理漏洞风险 (16)9.2 用户权限管理风险应对策略 (16)9.2.1 完善权限配置策略 (16)9.2.2 加强用户权限监管 (16)9.3 风险应对措施实施 (16)9.3.1 制定权限管理规范 (16)9.3.2 加强权限管理培训 (16)9.3.3 建立权限管理评估机制 (17)第十章用户权限管理培训与宣传 (17)10.1 用户权限管理培训内容 (17)10.1.1 权限管理概述 (17)10.1.2 用户角色与权限设置 (17)10.1.3 权限变更与审批流程 (17)10.1.4 权限审计与监控 (17)10.1.5 权限管理风险与防范 (17)10.2 培训方式与方法 (17)10.2.1 线上培训 (17)10.2.2 线下培训 (18)10.2.3 内部交流与分享 (18)10.3 权限管理宣传与推广 (18)10.3.1 制作宣传材料 (18)10.3.2 开展宣传活动 (18)10.3.3 建立权限管理交流群 (18)10.3.4 定期评估与反馈 (18)第一章用户权限管理概述1.1 用户权限管理简介用户权限管理是移动办公系统中的一项关键功能,它主要负责对系统内的用户进行身份验证、权限分配和权限控制。

权限管理系统2011版说明文档

权限管理系统2011版说明文档本文档为学习中心管理员权限部分使用说明。

具体操作步骤如下:1.学习中心管理员帐号登陆:2.平台主界面说明左上角为平台logo区.右上角为当前信息显示区. 可进行[密码修改]和[退出]3.密码修改点击左上角[密码]输入原始密码和新密码及确认密码即可4.权限管理系统主界面左侧为当前权限系统菜单.中间为操作区.右侧为其他应用程序入口列表学习中心权限系统共有三个功能:[帐号管理][角色管理][角色功能配置] 操作流程如下:创建角色(角色管理)给角色分配相应的功能(角色功能配置)创建帐号(帐号),同时给当前帐号选择它需要的角色5.创建角色点击左边[角色管理]打开工作页面如下.界面中间为当前已创建的角色列表区.可[修改][删除] 界面右上角有[列表][新建][刷新]菜单(1)创建新角色输入[角色名称].选择[所属部门][所管理子部门]及[角色等级]点击[提交]即可[所属部门]:为当前管理员所在的部门(即学习中心)及下属部门(报名点)[可管理子部门]:为[所属部门]的下级子部门列表.如果[所属部门]选择为当前学习中心.则.[可管理子部门]为该中心下的所有报名可供选择.如果[所属部门]选择为某个报名点.则[可管理子部门]没有选择项.可管理子部门为默认当前报名点的.如果[所属部门]选择为当前学习中心.没有选择可管理子部门.则系统默认该角色可以管理该学习中心下所有的报名点信息..如果需要当前角色可管理的子部门为部分报名点.则必须把该角色提升到学习中心即可.即把[所属部门]设成当前学习中心即可.(2)编辑角色和创建新角色界面类似..可以通过[列表]切换到列表.(3)删除角色有删除提示.6.[角色功能配置]角色创建完后.需要给当前角色挂上需要的可以操作的功能点.工作界面左边为当前中心下的角色列表.右边为可挂的功能点树.如果树未展开.请点击[检索].稍等片刻即可(树大的话数据加载比较慢).(1)挂功能点操作在左侧列表中点击列表中某项..点中后会变色.如图.则系统会自动把该角色以前配置的功能点给标识出来(如果配置多的话.因数据加载比较慢.可以稍等片刻).你只需要对其增减即可点完后.点击右上角[提交]即可.如要清空当前角色挂接的功能点.点右上角[清空]即可7.创建帐号.当前界面为当前中心下所有已创建的帐号列表.可[启用][编辑][删除](1)创建新帐号输入[帐号][密码][确认密码].[用户名称]和[E-mail],选择其需要的[角色]后[提交].选择角色如下选择后提交即可.(2)[启用]:直接点相应的[状态]就可以进行切换(3)[编辑]:和新建界面一致(4)[删除]:带删除提示当帐号创建完后.就可以退出系统.用新帐号登陆系统了.。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

HELLO Privilege一. 权限的由来 远方的某个山脚下,有一片被森林包围的草原,草原边上居住着一群以牧羊为生的牧民。

草原边缘的森林里,生存着各种动物,包括野狼。

由于羊群是牧民们的主要生活来源,它们的价值便显得特别珍贵,为了防止羊的跑失和野兽的袭击,每户牧民都用栅栏把自己的羊群圈了起来,只留下一道小门,以便每天傍晚供羊群外出到一定范围的草原上活动,实现了一定规模的保护和管理效果。

最初,野狼只知道在森林里逮兔子等野生动物生存,没有发现远处草原边上的羊群,因此,在一段时间里实现了彼此和平相处,直到有一天,一只为了追逐兔子而凑巧跑到了森林边缘的狼,用它那灵敏的鼻子嗅到了远处那隐隐约约的烤羊肉香味。

当晚,突然出现的狼群袭击了草原上大部分牧民饲养的羊,它们完全无视牧民们修筑的仅仅能拦住羊群的矮小栅栏,轻轻一跃便突破了这道防线……虽然闻讯而来的牧民们合作击退了狼群,但是羊群已经遭到了一定的损失。

事后,牧民们明白了栅栏不是仅仅用来防止羊群逃脱的城墙,各户牧民都在忙着加高加固了栅栏……如今使用WINDOWS XP VISTA WIN7 的人都听说过“权限”(Privilege)这个概念,但是真正理解它的家庭用户,也许并不会太多,那么,什么是“权限”呢?对于一般的用户而言,我们可以把它理解为系统对用户能够执行的功能操作所设立的额外限制,用于进一步约束计算机用户能操作的系统功能和内容访问范围,或者说,权限是指某个特定的用户具有特定的系统资源使用权力。

对计算机来说,系统执行的代码可能会对它造成危害,因此处理器产生了Ring(圈内,环内)的概念,把“裸露在外”的一部分用于人机交互的操作界面限制起来,避免它一时头脑发热发出有害指令;而对于操作界面部分而言,用户的每一步操作仍然有可能伤害到它自己和底层系统——尽管它自身已经被禁止执行许多有害代码,但是一些不能禁止的功能却依然在对这层安全体系作出威胁,因此,为了保护自己,操作系统需要在Ring 的笼子里限制操作界面基础上,再产生一个专门用来限制用户的栅栏,这就是现在我们要讨论的权限,它是为限制用户而存在的,而且限制对每个用户并不是一样的,在这个思想的引导下,有些用户能操作的范围相对大些,有些只能操作属于自己的文件,有些甚至什么也不能做……还记得古老的WINDOWS 9x和MS-DOS吗?它们仅仅拥有基本的Ring权限保护(实模式的DOS甚至连Ring分级都没有),在这个系统架构里,所有用户的权力都是一样的,任何人都是管理员,系统没有为环境安全提供一点保障——它连实际有用的登录界面都没有提供,仅仅有个随便按ESC都能正常进入系统并进行任何操作的“伪登录”限制而已。

对这样的系统而言,不熟悉电脑的用户经常一不小心就把系统毁掉了,而且病毒木马自然也不会放过如此“松软”的一块蛋糕,在如今这个提倡信息安全的时代里,WINDOWS 9x成了名副其实的鸡肋系统,最终淡出人们的视线,取而代之的是由WINDOWS NT家族发展而来的WINDOWS 2000,XP,VISTA 与 win7,此外还有近年来致力向桌面用户发展的Linux系统等,它们才是能够满足这个安全危机时代里个人隐私和数据安全等要求的系统。

Win2000之后的系统都是microsoftWindows NT技术的产物,是基于服务器安全环境思想来构建的纯32位系统。

NT技术没有辜负microsoft的开发,它稳定,安全,提供了比较完善的多用户环境,最重要的是,它实现了系统权限的指派,从而杜绝了由Win9x时代带来的不安全操作习惯可能引发的大部分严重后果。

正因为如此,计算机用户才有了分类:管理员、普通用户、受限用户、来宾等……二. 权限的指派1.普通权限 虽然Win2\X\V\win7等系统提供了“权限”的功能,但是这样就又带来一个新问题:权限如何分配才是合理的?如果所有人拥有的权限都一样,那么就等于所有人都没有权限的限制,那和使用Win9x有什么区别?幸好,系统默认就为我们设置好了“权限组”(Group),只需把用户加进相应的组即可拥有由这个组赋予的操作权限,这种做法就称为权限的指派。

默认情况下,系统为用户分了8个组,并给每个组赋予不同的操作权限,管理员组(Administrators)、高权限用户组(Power Users)、普通用户组(Users)、备份操作组(Backup Operators)、文件复制组(Replicator)、来宾用户组(Guests),匪名用户组(Ahthenticated users)其中备份操作组和文件复制组为维护系统而设置,平时不会被使用。

系统默认的分组是依照一定的管理凭据指派权限的,而不是胡乱产生,管理员组拥有大部分的计算机操作权限(并不是全部),能够随意修改删除所有文件和修改系统设置只有程序信任组(特殊权限)。

再往下就是高权限用户组,这一部分用户也能做大部分事情,但是不能修改系统设置,不能运行一些涉及系统管理的程序。

普通用户组则被系统拴在了自己的地盘里,不能处理其他用户的文件和运行涉及管理的程序等。

来宾用户组的文件操作权限和普通用户组一样,但是无法执行更多的程序。

2.特殊权限 除了上面提到的6个默认权限分组,系统还存在一些特殊权限成员,这些成员是为了特殊用途而设置,分别是:SYSTEM(系统)、Trustedinstaller(信任程序)、Everyone(所有人)、CREATOR OWNER(创建者)等,这些特殊成员不被任何内置用户组吸纳,属于完全独立出来的账户。

前面我提到管理员分组的权限时并没有用“全部”来形容,秘密就在此,不要相信系统描述的“有不受限制的完全访问权”,它不会傻到把自己完全交给人类,管理员分组同样受到一定的限制,只是没那么明显罢了,真正拥有“完全访问权”的只有一个成员:SYSTEM。

这个成员是系统产生的,真正拥有整台计算机管理权限的账户,一般的操作是无法获取与它等价的权限的。

“所有人”权限与普通用户组权限差不多,它的存在是为了让用户能访问被标记为“公有”的文件,这也是一些程序正常运行需要的访问权限——任何人都能正常访问被赋予“Everyone”权限的文件,包括来宾组成员。

被标记为“创建者”权限的文件只有建立文件的那个用户才能访问,做到了一定程度的隐私保护。

但是,所有的文件访问权限均可以被管理员组用户和SYSTEM成员忽略,除非用户使用了NTFS加密。

无论是普通权限还是特殊权限,它们都可以“叠加”使用,“叠加”就是指多个权限共同使用,例如一个账户原本属于Users组,而后我们把他加入Administrators组在加入Trustedinstaller等权限提升,那么现在这个账户便同时拥有两个或多个权限身份,而不是用管理员权限去覆盖原来身份。

权限叠加并不是没有意义的,在一些需要特定身份访问的场合,用户只有为自己设置了指定的身份才能访问,这个时候“叠加”的使用就能减轻一部分劳动量了。

距离上一次狼群的袭击已经过了很久,羊们渐渐都忘记了恐惧,一天晚上,一只羊看准了某处因为下雨被泡得有点松软低陷的栅栏,跳了出去。

可惜这只羊刚跳出去不久就遭遇了饿狼,不仅尸骨无存,还给狼群带来了一个信息:栅栏存在弱点,可以突破! 几天后的一个深夜,狼群专找地面泥泞处的栅栏下手,把栅栏挖松了钻进去,再次洗劫了羊群。

从来以后牧民们开始轮流拿着枪,带着牧羊犬巡视着羊圈(大家想到什么!没错正是UAC保护呵呵) 以后狼群的进攻被牧民们击退了,而且在不断吸取教训,牧民们在加固栅栏时都会把栅栏的根部打在坚硬的泥地上,并且嵌得很深。

饿狼们,还会再来吗?权限是计算机安全技术的一个进步,但是它也是由人创造出来的,不可避免会存在不足和遗漏,我们在享受权限带来的便利时,也不能忽视了它可能引起的安全隐患或者设置失误导致的众多问题。

要如何才算合理使用权限,大概,这只能是个仁者见仁,智者见智的问题了。

今天,你又在用管理员账户心安理得的到处逛了吗?论坛中删除的NTFS部分NTFS与权限 在前面我提到了NTFS文件系统,安装过Win XP Vista和win7的用户应该会注意到安装过程中出现的“转换分区格式为NTFS”的选择,那么什么是NTFS?NTFS(New Technology File System)是一个特别为Network和磁盘配额、文件加密等管理安全特性设计的磁盘格式,只有使用NT技术的系统对它直接提供支持,也就是说,如果系统崩溃了,用户将无法使用外面流行的普通光盘启动工具修复系统,因此,是使用传统的FAT32还是NTFS,一直是个倍受争议的话题,但如果用户要使用完全的系统权限功能,或者要安装作为服务器使用,建议最好还是使用NTFS分区格式。

与FAT32分区相比,NTFS分区多了一个“安全”特性,NT用户可以进一步设置相关的文件访问权限,而且前面提到的相关用户组指派的文件权限也只有在NTFS格式分区上才能体现出来。

例如,来宾组的用户再也不能随便访问到NTFS格式分区的任意一个文件了,这样可以减少系统遭受一般由网站服务器带来的入侵损失,因为IIS账户对系统的访问权限仅仅是来宾级别而已,如果入侵者不能提升权限,那么他这次的入侵可以算是白忙了。

使用NTFS分区的时候,用户才会察觉到系统给管理员组用户设定的限制:一些文件即使是管理员也无法访问,因为它是SYSTEM成员建立的,并且设定了权限。

(图.NTFS权限审核导致访问被拒绝) 但是NTFS系统会带来一个众所周知的安全隐患:NTFS支持一种被称为“交换数据流”(AlternateDataStream,ADs)的存储特性,原意是为了和Macintosh的HFS文件系统兼容而设计的,使用这种技术可以在一个文件资源里写入相关数据(并不是写入文件中),而且写进去的数据可以使用很简单的方法把它提取出来作为一个独立文件读取,甚至执行,这就给入侵者提供了一个可乘之机,例如在一个正常程序里插入包含恶意代码的数据流,在程序运行时把恶意代码提取出来执行,就完成了一次破坏行动。

不过值得庆幸的是,数据流仅仅能存在于NTFS格式分区内,一旦存储介质改变为FAT32、CDFS,exFAT等格式,数据流内容便会消失了,破坏代码也就不复存在。

4.权限设置带来的安全访问和故障 很多时候,管理员不得不为远程Network访问带来的危险因素而担忧,普通用户也经常因为新漏洞攻击或者IE浏览器安全漏洞下载的网页木马而疲于奔命,实际上合理使用NTFS格式分区和权限设置的组合,足以让我们抵御大部分病毒和骇客的入侵。

首先,我们要尽量避免平时使用管理员账户登录系统,这样会让一些由IE带来的病毒木马因为得不到相关权限而感染失败,但是国内许多计算机用户并没有意识到这一点,或者说没有接触到相关概念,因而大部分系统都是以管理员账户运行的,这就给病毒传播提供了一个很好的环境。