域控制器迁移验证工作表

消防管理体系工作表

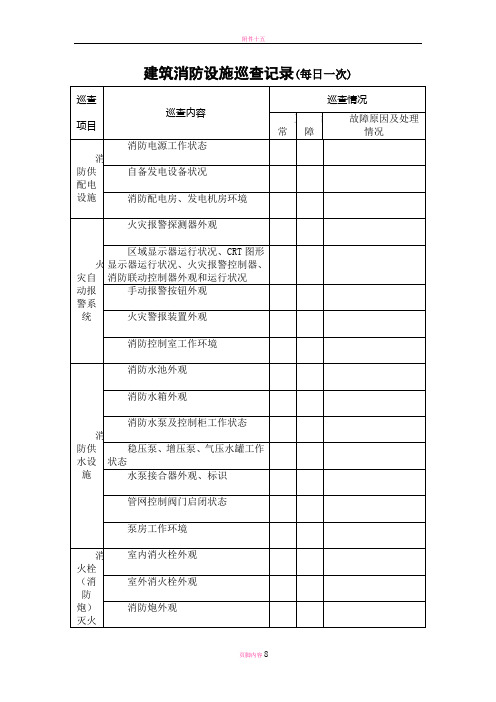

建筑消防设施巡查记录(每日一次)

建筑消防设施巡查记录(续表)

建筑消防设施巡查记录(续表)

注1:情况正常打“√”,存在问题或故障的打“×”;

注2:对发现的问题应及时处理,当场不能处理的要填报《建筑消防设施故障处理记录》;

注3:本表为样表,单位可根据建筑消防设施实际情况和巡查时间段制表。

建筑消防设施单项检查记录表(每月至少一次)

建筑消防设施单项检查记录表(续表)

注1:情况正常在“实测记录”栏中标注“正常”;

注2:发现的问题或存在的故障应在“实测记录”栏中填写,并及时处置;当场不能处置的要填报《建筑消防设施故障处理记录》;

注3:本表为样表,单位可根据建筑消防设施实际情况制表。

建筑消防设施联动检查记录(每年至少一次)

注1:情况正常在“检查结果”栏中标注“正常”;

注2:发现的问题或存在的故障应在“存在问题或故障处理情况”栏中填写,并及时处置;当场不能处置的要填写《建筑消防设施故障处理记录》;其他需要说明的情况的情况在“检查说明”栏填写。

注3:本表为样表,单位可根据建筑消防设施实际情况制表。

建筑消防设施故障处理记录

三、消防安全管理工作时间节点对照表

消防安全管理工作时间节点对照表

附件十五

页脚内容8。

win2003 exchange2003 域控 同域迁移到 win2008r2 exchange2010 域控

win2003+exchange2003同域迁移到win2008r2+exchange2010目的是将原来部署在win2003上的exchange2003服务器中的用户和邮件全部迁移到新建立的win2008r2服务器上的exchange2010中。

按照安装win2008r2---加入域---取代原来的win2003域控---IIS---证书服务器---证书认证---部署exchange2010---迁移用户的步骤执行。

旧服务器已经运行了3年,因为近期陆续出现严重错误,最后决定进行迁移。

决定首先使用Acronis Backup & Recovery 10 Server for Windows将旧服务器整体制作成为一个vm虚拟机并运行,然后再在虚拟机环境下安装一个win2008r2新服务器加入旧服务器域,迁移域控后删除旧服务器的域控,在新服务器中部署IIS、证书服务器、exchange2010,然后将所有用户和邮箱迁移到新服务器中,删除旧服务器的exchange2003,最后用Acronis Backup & Recovery 10 Server for Windows将建成的新服务器win2008r2+exchange2010制作成映像文件,裸机还原到一个新硬盘上,将硬盘安装到真实服务器,投入使用。

部署环境:旧服务器:omoserver,win2003sp2,本身为域控AD(),已经部署有exchange2003,ip 地址为192.168.1.91管理员administrator 密码omoxxxx0)新服务器:omoserver2,win2008r2,将成为新域控AD(),最后准备部署exchange2010,ip 地址为192.168.1.61管理员administrator 密码xitongguanliyuanxxxx0)部署环境为vmware7虚拟机。

安装过程中的存档都是指虚拟机快照。

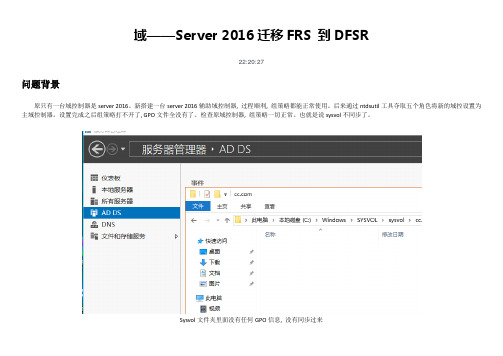

域——Server 2016迁移FRS 到DFSR

域——Server 2016迁移FRS 到DFSR22:20:27问题背景原只有一台域控制器是server 2016。

新搭建一台server 2016辅助域控制器, 过程顺利, 组策略都能正常使用。

后来通过ntdsutil工具夺取五个角色将新的域控设置为主域控制器。

设置完成之后组策略打不开了, GPO文件全没有了。

检查原域控制器, 组策略一切正常。

也就是说sysvol不同步了。

Sysvol文件夹里面没有任何GPO信息, 没有同步过来AD DS报NtFrs警告Sysvol共享正常FRS 迁移到DFSR概述Update June 20, 2017: It is done; Windows Server 2016 RS1 is the last version that will allow FRS - RS 3 no longer includes the binaries.(微软官方论坛的声明)其实我是用的这个server 2016还是支持FRS的, 至于为啥不同步sysvol应该是另有他因。

旧版Windows Server(2000/2003)使用FRS复制同步SYSVOL。

从Windows Server 2008开始, Microsoft决定使用分布式文件系统复制(DFSR), 如域功能级别(DFL)设置为Windows Server 2008级别, 域复制SYSVOL文件夹通过DFSR 进行复制。

但是, 如果客户未将DFL提升到至少Windows Server 2008域功能级别, DC域控之间复制仍然使用旧的FRS来复制SYSVOL。

•与FRS相比, DFSR更加可靠和可扩展。

它解决了FRS多年来一直存在几个问题。

如果你想使用DFSR, 我们该怎么办?您可以将FRS复制迁移到DFSR, 也可以创建一个新域, 将DFL至少是Windows Server 2008域功能级别。

•正如您在上面的错误消息中所看到的, 由于FRS已被弃用, 您必须将域配置为从FRS迁移到DFSR。

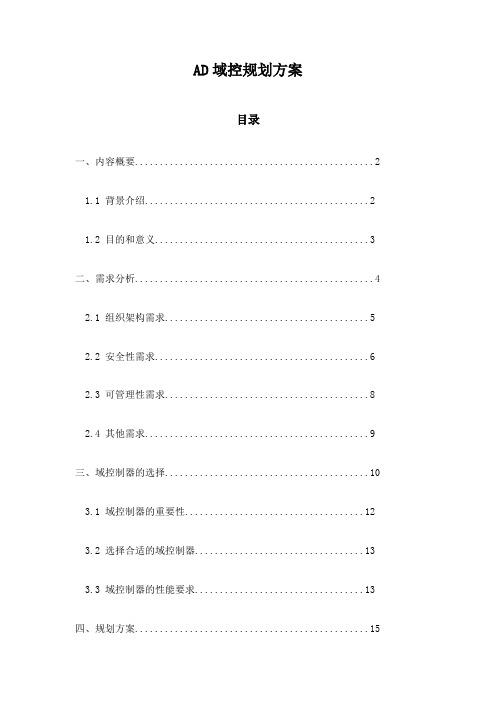

AD域控规划方案

AD域控规划方案目录一、内容概要 (2)1.1 背景介绍 (2)1.2 目的和意义 (3)二、需求分析 (4)2.1 组织架构需求 (5)2.2 安全性需求 (6)2.3 可管理性需求 (8)2.4 其他需求 (9)三、域控制器的选择 (10)3.1 域控制器的重要性 (12)3.2 选择合适的域控制器 (13)3.3 域控制器的性能要求 (13)四、规划方案 (15)4.1 域控制器的部署策略 (16)4.2 域控制器的数量规划 (17)4.3 域控制器与Active (19)4.4 域控制器的冗余和备份策略 (21)五、安全性设计 (22)5.1 身份验证和授权机制 (23)5.2 数据加密 (25)5.3 访问控制列表(ACLs) (26)5.4 入侵检测和防御系统 (27)六、管理和维护 (28)6.1 监控和日志记录 (29)6.2 更新和升级策略 (31)6.3 故障恢复计划 (32)七、实施计划 (32)7.1 项目启动和准备 (34)7.2 部署步骤 (35)7.3 测试和验证 (36)八、总结 (37)8.1 方案优点 (38)8.2 方案缺点 (40)一、内容概要AD域控概述:阐述Active Directory(AD)域控制器的概念、功能以及在企业网络中的重要性。

规划目标与要求:明确AD域控规划的目标、预期效果以及需满足的技术和管理要求。

域控布局设计:根据企业的网络架构、业务需求等因素,设计合理的AD域控布局方案。

域名资源管理:规划域名资源的分配、管理与维护策略,确保企业域名的唯一性和可用性。

安全策略与防护措施:制定健全的AD域控安全策略,包括访问控制、数据加密、备份恢复等方面,以保障企业网络安全。

方案实施计划:详细规划AD域控实施方案,包括时间节点、人员分工、资源配置等内容。

方案评估与优化:对AD域控规划方案进行评估,根据实际情况进行调整和优化,确保方案的可行性和有效性。

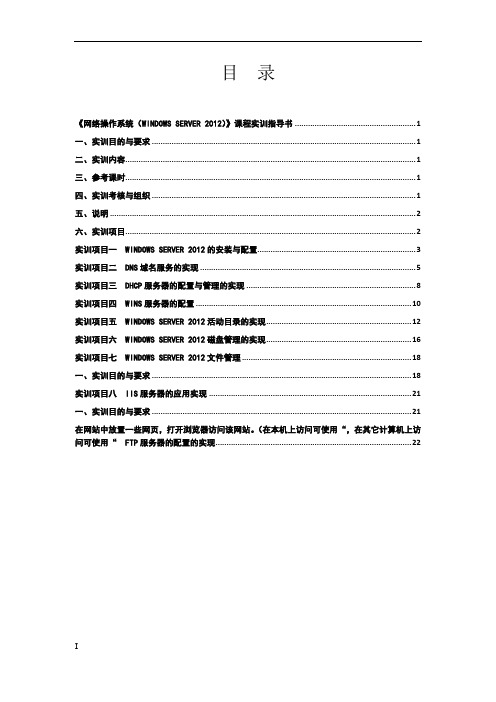

《网络操作系统(Windows-server-)》实训指导书

目录《网络操作系统(WINDOWS SERVER 2012)》课程实训指导书 (1)一、实训目的与要求 (1)二、实训内容 (1)三、参考课时 (1)四、实训考核与组织 (1)五、说明 (2)六、实训项目 (2)实训项目一 WINDOWS SERVER 2012的安装与配置 (3)实训项目二 DNS域名服务的实现 (5)实训项目三 DHCP服务器的配置与管理的实现 (8)实训项目四 WINS服务器的配置 (10)实训项目五 WINDOWS SERVER 2012活动目录的实现 (12)实训项目六 WINDOWS SERVER 2012磁盘管理的实现 (16)实训项目七 WINDOWS SERVER 2012文件管理 (18)一、实训目的与要求 (18)实训项目八 IIS服务器的应用实现 (21)一、实训目的与要求 (21)在网站中放置一些网页,打开浏览器访问该网站。

(在本机上访问可使用“,在其它计算机上访问可使用“ FTP服务器的配置的实现 (22)《网络操作系统(Windows Server 2012)》课程实训指导书一、实训目的与要求网络操作系统(Windows Server 2012)实训以Windows Server 2012为操作平台,全面介绍与Windows Server 2012网络系统管理有关的知识和 Windows Server 2012系统管理的基本技能,最终使学生掌握解决一般网络系统管理中遇到的问题的能力。

二、实训内容Windows Server 2012 网络操作系统实训分为:Windows Server 2012的安装与配置、DNS域名服务的实现、DHCP服务器的配置与管理的实现、WINS服务器的配置、Windows Server 2012的相关管理、以及各种服务器的配置与应用。

三、参考课时四、实训考核与组织学生在教师指导下完成实训。

实训结束,教师根据采集到的不同资料和数据,在充分讨论、研究的基础上,形成学生的实训成绩。

Windows域(AD)迁移方案

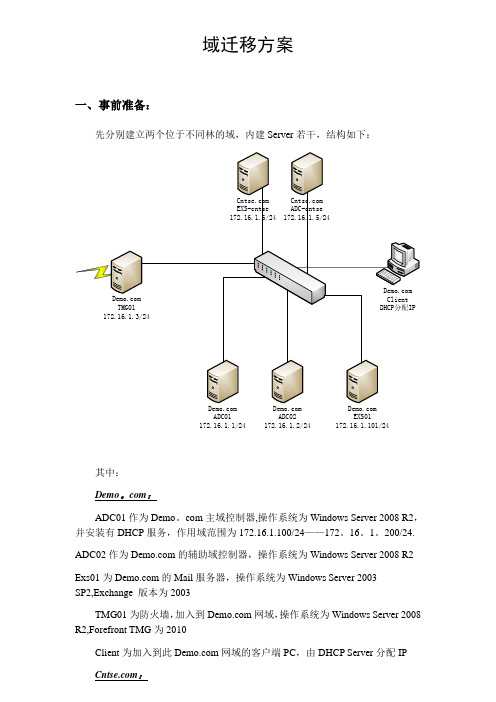

域迁移方案一、事前准备:先分别建立两个位于不同林的域,内建Server若干,结构如下:ADC02 172.16.1.2/24EXS01 172.16.1.101/24ADC01172.16.1.1/24其中:Demo。

com:ADC01作为Demo。

com主域控制器,操作系统为Windows Server 2008 R2,并安装有DHCP服务,作用域范围为172.16.1.100/24——172。

16。

1。

200/24.ADC02作为的辅助域控制器,操作系统为Windows Server 2008 R2Exs01为的Mail服务器,操作系统为Windows Server 2003SP2,Exchange 版本为2003TMG01为防火墙,加入到网域,操作系统为Windows Server 2008 R2,Forefront TMG为2010Client为加入到此网域的客户端PC,由DHCP Server分配IP:Ad—cntse为Cntse。

com的域控制器,操作系统为Windows Server 2008 R2,为了网域的迁移安装有ADMT以及SQL Server Express 2005 SP2Exs-centse作为的Mail Server,操作系统为Windows Server 2003SP2,Exchange 版本为2003.备注:所有的Server均处在同一个网段172。

16.1。

x/24二、Demo。

com的User结构:如图,其中红色圈中部分为自建组别,OA User为普通办公人员组别,拥有Mail账号,admins为管理员群组,Terminal User为终端机用户组别,均没有Mail 账号。

以上三组别均建立有相应的GPO限制其权限。

其他Users保持默认设定三、设定域信任关系:1、设定DNS转发器:在域控制器Ad-cntse的DNS管理器设定把demo。

com的解析交给demo。

AD调研表

已有客户端终端标准化程度 客户端是否在使用windows防火墙软件 当前有多少种非Windows客户端类型,各型数量是多少, 是否要转换到Windows客户端?

跟项目相关的企业现有环境的了解,尽管某些内容和本项目关系不大,但考虑到规划应该充分满足未来企业拓展的要求,因此依然希望

本情况调研

提示 解答

现有域中是否有和其他域的信任关 系或者包含子域,如有,是否需要 迁移 如其他目录服务/数据库等 Windows 2000/2003/NT/非微软平 台

可以在域组策略列表中列出具体的 组策略内容 如Office、补丁等 列出具体的服务器名称,如有多 台,需要分别列出,也可以在后面 的域控制器列表中说明 (如果有依赖于AD的应用,请在附 表附上) [请具体描述] 在实施用户计算加入活动目录域 后,用户除了可以采用用户名/密码 方式登录外,还可以选择采用智能 卡进行登录,甚至可以强制用户使 用智能卡进行登录 (如果有,请在附表附上) 正常情况/高峰情况的CPU/内存/磁 盘等性能指标

到规划应该充分满足未来企业拓展的要求,因此依然希望能够提供尽量全面的信息

服务器的IP地址范围?终端计算机 的IP地址范围? (如果有网络拓扑图,请在附表附 上) 如果是使用微软的DHCP服务器 给出如下配置: DHCP作用域名称、IP网段范围 排除设置、网关、DNS设置

DNS/netbios 是否为微软的,NT/2000/2003,混 合模式还是2003纯模式 包括几个站点、各站点DC数目

是否有组策略,是否需要迁移 有哪些希望通过AD进行分发的应用 现有域中的时间服务器和五种操作主机角色在哪台 有无依赖于AD的应用,请列举 域用户是否是本地管理员组成员?

是否采用了智能卡登录?

物理服务器数量 服务器品牌、型号、使用年限、操作系统信息 详细描述各物理服务器(虚拟服务器请标示出来)用途 现有服务器运行负载和性能 服务器名称命名规则 网络内是否有CA证书服务 是否有保护用户数据的措施或方法?(简要说明) 服务器数据通过何种方式进行备份、如何保存? 是否有杀毒软件服务器? 公司是否部署采用了公钥加密机制进行身份识别和通讯加 密?No/Yes [请具体描述] 是否有保密性方面的需求 是否有足够额外硬件做相关应用服务器的迁移 目前客户端计算机数量 客户端操作系统平台版本、数量与分布情况 之前安装操作系统的方式 现有客户端登录用户权限 是否有应用程序需要特殊权限(administrators/power users)

系统迁移验证方案

系统迁移验证方案一、前言。

咱们要把系统从一个地方搬到另一个地方啦,就像搬家一样,得确保所有东西都完好无损地到达新“家”,并且还能正常工作呢。

所以,这个验证方案就像是搬家后的检查清单,超重要的!二、验证目标。

1. 确保新系统的功能和老系统一模一样,没有少了啥或者多了啥奇怪的功能。

2. 数据要完整准确,不能丢了任何一条重要信息,就像不能在搬家的时候丢了心爱的小物件一样。

三、验证范围。

1. 功能验证。

从老系统里挑出那些常用的功能,像登录、查询、保存数据这些,在新系统里一个一个试。

就像试新鞋子一样,每个功能都得走走看顺不顺脚。

还有那些不常用但是很重要的功能,也不能放过,比如说系统备份和恢复功能,万一哪天需要用到,可不能掉链子。

2. 数据验证。

先看看数据库里的数据量对不对得上,就像数钱一样,一分都不能少。

然后随机抽取一些数据进行详细检查,看看数据的准确性,比如说客户信息里的名字、地址有没有乱码或者错误。

3. 性能验证。

测试新系统在不同负载下的响应时间,就像给它安排不同的工作量,看看它会不会累趴下。

比如说同时有很多用户登录的时候,系统会不会卡得像蜗牛。

资源占用情况也要关注,像CPU和内存的使用,不能让新系统变成一个“大胃王”,把服务器资源都吃光光。

四、验证方法。

# (一)功能验证方法。

1. 手动测试。

找几个对老系统很熟悉的小伙伴,让他们在新系统上按照日常的操作流程走一遍。

一边操作一边记录有没有遇到问题,就像玩游戏找bug一样。

对于那些复杂的业务流程,要特别仔细地测试,可能需要按照不同的条件和步骤多试几次,确保每个分支都没问题。

2. 自动化测试(如果有的话)如果之前为老系统写了自动化测试脚本,那就太棒啦,可以直接拿过来在新系统上跑一跑。

就像把老房子的钥匙拿来试试能不能开新房子的门一样。

自动化测试可以快速地检查大量的功能点,而且还能保证测试的一致性,不容易出错。

# (二)数据验证方法。

1. 数据总量对比。

使用数据库管理工具,查询老系统和新系统数据库里的数据总量。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

验证步骤

验证是否已安装 AD DS。

验证目标服务器此时是否为域控制器,以及其配置方式是否与源服务器的配置方式相同。

验证 TCP/IP 是否正确配置。

在命令提示符下,键入以下命令,然后按 Enter:

ipconfig /all

确保返回的信息是正确的,并且域控制器具有正确的 IP 地址:

IPv4:_______________________________

IPv6:_______________________________

验证目标域控制器是否健康。

在命令提示符下,键入以下命令,然后按 Enter:

dcdiag.exe

Dcdiag 分析林或企业中域控制器的状态,并报告所有问题以帮助进行疑难解答。

验证是否已正确分配操作主机(又称为灵活单主机操作或FSMO)角色。

验证是否正在进行复制。

验证目标服务器上应用的组策略是否与源服务器上应用的组策略相同。

如果正在 Windows Server 2003 上运行命令,则在命令提示符下键入以下命令,然后按 Enter:

gpresult /scope computer >GPO.txt

如果正在 Windows Server 2008 或 Windows Server 2008 R2上运行命令,则在命令提示符下键入以下命令,然后按Enter:

gpresult /scope computer /r >GPO.txt

每个命令各打印一份包含在源服务器上应用的组策略对象(GPO) 的文本文档。

验证 DNS 服务器和 DNS 名称解析在目标服务器上是否运行正常。

验证轻型目录访问协议 (LDAP) 在目标服务器上是否运行正常。

此外,如果源域控制器具有自定义 LDAP 策略设置,则确保成功迁移了这些设置。

确保目标域控制器的日志文件中未记录任何错误。

验证过程

尝试登录并使用一些管理工具:

1.打开“Active Directory 用户和计算机”管理单元。

在控制台树中,展开域。

2.在适当的组织单位 (OU) 中查找目标域控制器。

(目标域控制器应位于源服务器所在的 OU 中,通常为“域控制器”。

)

3.打开“Active Directory 站点和服务”管理单元。

在控制台树中,在站点的容器中找到目标服务器,并验证其是否位于正确的站点中。

如果源服务器是全局编录服务器,请验证目标服务器是否同样为全局编录服务器。

记录每个网络适配器(隧道适配器除外)的 IP 地址,然后将其与源域控制器的 IP 地址进行比较。

这些地址应该是相同的。

IPv6 全局 IP 必须相同。

在命令提示符下,键入以下命令,然后按Enter:

ping loopback

在命令提示符下,键入以下命令,然后按 Enter:

dcdiag /s:<destination domain controller name>

确保命令输出中没有列出任何错误,并确认域控制器通过了连接测试。

在命令提示符下,键入以下命令,然后按 Enter:

netdom query /domain:<domain name> fsmo

在命令提示符下,键入以下命令,然后按 Enter:

repadmin /showreps

确保命令输出中没有返回任何错误。

在命令提示符下,键入以下命令,然后按 Enter:

repadmin /replsum localhost /bysrc /bydest

使用聚合验证脚本确认正在进行复制。

确认命令结果与在预迁移步骤中创建的 GPO 的文本文件相匹配

在命令提示符下,键入以下命令,然后按 Enter:

dcdiag /test:dns

使用 Dsquery.exe 运行简单 LDAP 查询以确保 LDAP 正在运行。

在命令提示符下,键入以下命令,然后按 Enter:

dsquery * domainroot -filter "objectcategory=container" -scope onelevel -s <destination server>

查看事件查看器中的日志(尤其是系统、DNS、安全和目录服务日志),以确定在迁移过程中没有发。