juniper透明模式配置案例

juniperSRX透明模式配置

root@lz# commitwarning: Interfaces are changed from route mode to transparent mode. Please reboot the device or all nodes in the HA cluster!commit completeroot# run show configuration | display setset version 11.1R3.5set system root-authentication encrypted-password "$1$N.gHaZhA$3AyqSCypUJi58IaERxSZD1" set system name-server 208.67.222.222set system name-server 208.67.220.220set system services sshset system services telnetset system services xnm-clear-textset system services web-management http interface vlan.0set system services web-management http interface irb.0set system services web-management https system-generated-certificateset system services web-management https interface vlan.0set system services dhcp propagate-settings ge-0/0/0.0set system syslog archive size 100kset system syslog archive files 3set system syslog user * any emergencyset system syslog file messages any criticalset system syslog file messages authorization infoset system syslog file interactive-commands interactive-commands errorset system max-configurations-on-flash 5set system max-configuration-rollbacks 5set system license autoupdate url https:///junos/key_retrievalset interfaces ge-0/0/0 unit 0 family bridge interface-mode accessset interfaces ge-0/0/0 unit 0 family bridge vlan-id 10set interfaces ge-0/0/1 unit 0 family bridge interface-mode accessset interfaces ge-0/0/1 unit 0 family bridge vlan-id 10set interfaces ge-0/0/2 unit 0 family bridge interface-mode accessset interfaces ge-0/0/2 unit 0 family bridge vlan-id 10set interfaces ge-0/0/3 unit 0 family bridge interface-mode accessset interfaces ge-0/0/3 unit 0 family bridge vlan-id 10set interfaces ge-0/0/4 unit 0 family bridge interface-mode accessset interfaces ge-0/0/4 unit 0 family bridge vlan-id 10set interfaces irb unit 0 family inet address 192.168.201.206/24set interfaces vlan unit 0set routing-options static route 0.0.0.0/0 next-hop 192.168.201.251set protocols stpset security screen ids-option untrust-screen icmp ping-deathset security screen ids-option untrust-screen ip source-route-optionset security screen ids-option untrust-screen ip tear-dropset security screen ids-option untrust-screen tcp syn-flood alarm-threshold 1024set security screen ids-option untrust-screen tcp syn-flood attack-threshold 200set security screen ids-option untrust-screen tcp syn-flood source-threshold 1024set security screen ids-option untrust-screen tcp syn-flood destination-threshold 2048set security screen ids-option untrust-screen tcp syn-flood timeout 20set security screen ids-option untrust-screen tcp landset security policies from-zone trust to-zone untrust policy trust-to-untrust match source-address anyset security policies from-zone trust to-zone untrust policy trust-to-untrust match destination-address anyset security policies from-zone trust to-zone untrust policy trust-to-untrust match application any set security policies from-zone trust to-zone untrust policy trust-to-untrust then permitset security policies from-zone trust to-zone untrust policy trust-to-untrust then log session-init set security policies from-zone trust to-zone untrust policy trust-to-untrust then log session-close set security policies from-zone trust to-zone untrust policy trust-to-untrust then countset security zones security-zone trust host-inbound-traffic system-services allset security zones security-zone trust host-inbound-traffic protocols allset security zones security-zone trust interfaces ge-0/0/1.0set security zones security-zone trust interfaces ge-0/0/2.0set security zones security-zone trust interfaces ge-0/0/3.0set security zones security-zone trust interfaces ge-0/0/4.0set security zones security-zone untrust screen untrust-screenset security zones security-zone untrust host-inbound-traffic system-services allset security zones security-zone untrust host-inbound-traffic protocols allset security zones security-zone untrust interfaces ge-0/0/0.0set bridge-domains brige1 domain-type bridgeset bridge-domains brige1 vlan-id 10set bridge-domains brige1 routing-interface irb.0set vlans vlan-trust vlan-id 3set vlans vlan-trust l3-interface vlan.0[edit]。

juniper防火墙详细配置手册范本

Juniper防火墙简明实用手册(版本号:V1.0)目录1juniper中文参考手册重点章节导读 (3)1.1第二卷:基本原理 (3)1.1.1第一章:ScreenOS 体系结构 (3)1.1.2第二章:路由表和静态路由 (3)1.1.3第三章:区段 (3)1.1.4第四章:接口 (3)1.1.5第五章:接口模式 (4)1.1.6第六章:为策略构建块 (4)1.1.7第七章:策略 (4)1.1.8第八章:地址转换 (4)1.1.9第十一章:系统参数 (5)1.2第三卷:管理 (5)1.2.1第一章:管理 (5)1.2.2监控NetScreen 设备 (5)1.3第八卷:高可用性 (5)1.3.1NSRP (5)1.3.2故障切换 (6)2Juniper防火墙初始化配置和操纵 (7)3查看系统概要信息 (8)4主菜单常用配置选项导航 (9)5Configration配置菜单 (10)5.1Date/Time:日期和时间 (10)5.2Update更新系统镜像和配置文件 (11)5.2.1更新ScreenOS系统镜像 (11)5.2.2更新config file配置文件 (12)5.3Admin管理 (14)5.3.1Administrators管理员账户管理 (14)5.3.2Permitted IPs:允许哪些主机可以对防火墙进行管理 (15)6Networks配置菜单 (16)6.1Zone安全区 (16)6.2Interfaces接口配置 (18)6.2.1查看接口状态的概要信息 (18)6.2.2设置interface接口的基本信息 (18)6.2.3设置地址转换 (20)6.2.4设置接口Secondary IP地址 (24)6.3Routing路由设置 (25)6.3.1查看防火墙路由表设置 (25)6.3.2创建新的路由条目 (26)7Policy策略设置 (27)7.1查看目前策略设置 (27)7.2创建策略 (28)8对象Object设置 (30)9策略Policy报告Report (32)1juniper中文参考手册重点章节导读版本:Juniper防火墙5.0中文参考手册,内容非常庞大和繁杂,其中很多介绍和功能实际应用的可能性不大,为了让大家尽快用最短的时间内掌握Juniper防火墙的实际操作,下面简单对参考手册中的重点章节进行一个总结和概括,掌握了这些内容大家就可以基本能够完成安全部署和维护的工作。

Juniper Srx650防火墙透明模式双机配置--原创

Juniper Srx650防火墙透明模式双机配置目录一、网络拓扑图 (2)二、详细配置 (3)1. 前期准备 (3)2. 配置Cluster id和Node id (3)3. 指定Control Port (3)4. 指定Fabric Link Port (4)5. 配置系统参数 (5)6. 配置Redundancy Group (5)7. 每个机箱的个性化配置 (6)8. 配置桥接域和集成路由桥接口 (6)9. 配置Redundant Ethernet Interface (7)10. 配置Interface Monitoring(必须配置,否则RETH接口) (8)11. 配置接口归属安全区域 (9)12. 配置安全访问策略 (9)13. 配置缺省访问路由 (10)14. 生成紧急配置文件(消除面板告警) (10)15. 配置长连接服务 (10)三、JSRP日常维护命令 (14)1. 手工切换JSRP Master,将RG1 原backup 切换成为Master (14)2. 手工恢复JSRP 状态,按优先级重新确定主备关系(高值优先) (14)3. 查看cluster interface (14)4. 查看cluster 状态、节点状态、主备关系 (14)5. 取消cluster 配置 (14)6. 恢复处于disabled状态的node (14)四、密码恢复 (15)五、在线升级JSRP 软件版本(SRX 650/240/210) (16)1.配置FTP server (16)2.通过FTP服务器,下载OS更新文件到本地 (16)3.备份原FLASH文件 (17)4. 确认当前配置和新软件版本兼容 (17)5. 确认哪个是主设备 (17)6. 升级备份设备 (18)7. 将系统切换到升级后的备用系统 (19)8. 检查系统业务是否正常。

(20)9. 确认业务正常后,继续升级另一个node (20)10. 确认HA工作正常 (20)11. 完成后,进行观察设备及业务是否正常 (20)六、注意点 (21)一、网络拓扑图二、详细配置1.前期准备a)开机,连接设备console接口b)CLI into command line,以root用户登录,初始配置root用户密码为空,设置root用户密码c)首先将防火墙版本升级到V11.1以上版本(从V11.1版本SRX Branch系列才支持透明模式)d)升级完毕后,加载工厂缺省配置,删除所有涉及三层配置(DHCP,三层接口),Commit changese)连接SRX650-OA-1的ge-0/0/1接口和SRX650-OA-2的ge-0/0/1接口。

Juniper防火墙配置

目录

• • • • • Juniper防火墙简介及作用 Juniper防火墙基本配置 Juniper防火墙的接口模式 Juniper防火墙的策略 Juniper防火墙端口映射

防火墙应用场景1

防火墙应用场景2

DMZ区

安全区1 供员工使用 Web, email, 关键应用

安全区2 “供访客使用 只能上网

规格对照之SSG 350

产品特点与效益列表

• 特点一:提供完整的统一威胁管理(UTM)功能 效益 ◎ 状态防火墙,可执行接入控制并阻止网络层攻击 ◎ 整合入侵检测解决方案(IPS),有效阻止应用层的攻击 ◎ 提供 Site-to-site IPSec VPN,以确保各分支机构之间能够安全通信 ◎ 阻止拒绝服务(DoS)攻击 ◎ 支持 H.323、SIP、SCCP和MGCP的应用层网关,以检测和保护VoIP 流量 ◎ 整合卡巴斯基防病毒技术,防止病毒、间谍软件、广告软件和其它恶 意软件的 入侵 ◎ 整合SOPHOS防垃圾邮件技术,有效阻止不知名的垃圾邮件和钓鱼邮 件 ◎ 整合Websense技术,有效控制和阻止对恶意网站的访问

创建Zone 设置2层zone,名字前必须加上l2 • CLI set zone name l2** [L2] • Web UI Network->Zone->NEW

配置端口zone • CLI set interface ethernet0/0 zone untrust • Web UI network->interfaces->list ->选择端口EDIT 在zone name中选取,点击OK

特点与效益

• 特点四:提供稳定的路由协议 效益 提供最好的路由协议,包括OSPF、BGP和RIP v1/2,而且 兼容于Frame Relay、Multilink Frame Relay、PPP、 Multilink PPP和HDLC • 特点五:支持自动联机VPN (AC VPN) 效益 可自动完成设置,并且以集中星型(hub-and-spoke)拓扑 在远程分支机构之间自动建立VPN隧道,以提供高扩展性 支持

Juniper防火墙HA配置详解_双主(L2透明模式)(精)

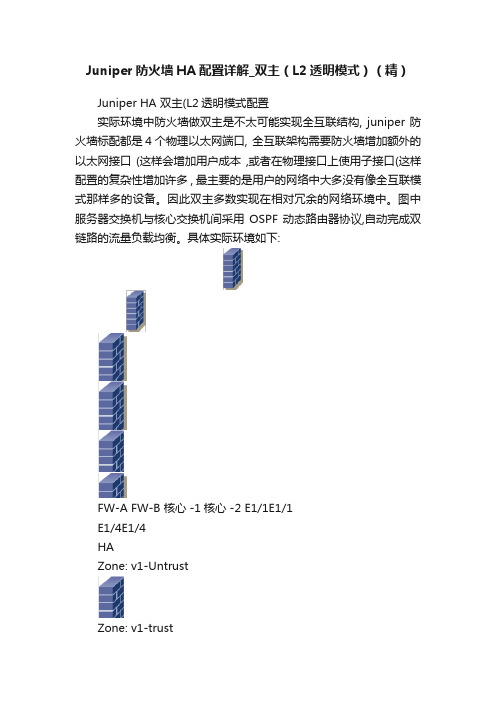

Juniper防火墙HA配置详解_双主(L2透明模式)(精)Juniper HA 双主(L2透明模式配置实际环境中防火墙做双主是不太可能实现全互联结构, juniper 防火墙标配都是4个物理以太网端口, 全互联架构需要防火墙增加额外的以太网接口 (这样会增加用户成本,或者在物理接口上使用子接口(这样配置的复杂性增加许多 , 最主要的是用户的网络中大多没有像全互联模式那样多的设备。

因此双主多数实现在相对冗余的网络环境中。

图中服务器交换机与核心交换机间采用OSPF 动态路由器协议,自动完成双链路的流量负载均衡。

具体实际环境如下:FW-A FW-B 核心 -1核心 -2 E1/1E1/1E1/4E1/4HAZone: v1-UntrustZone: v1-trustE1/3E1/3服务器交换机服务器服务器172.16.40.254172.17.1.1172.17.2.1172.17.2.2Zone: v1-trust Zone: v1-Untrust 172.17.1.21.1.1.11.1.1.2Vlan100 主Vlan200 从Vlan200 主Vlan100 从防火墙 A 上执行的命令set hostname ISG1000-Aset interface mgt ip 172.16.12.1/24 set int mgt manageset interface "ethernet1/4" zone "HA" set nsrp cluster id 1set nsrp rto-mirror syncset nsrp rto-mirror session ageout-ack unset nsrp vsd-group id 0set nsrp vsd-group id 1 priority 1set nsrp vsd-group id 1 preemptset nsrp vsd-group id 1 preempt hold-down 10 set nsrp vsd-group id 2 priority 255 set nsrp vsd-group id 2 preempt hold-down 10 防火墙 B 上执行的命令set hostname ISG1000-Bset interface mgt ip 172.16.12.2/24set int mgt manageset interface "ethernet1/4" zone "HA"set nsrp cluster id 1set nsrp rto-mirror syncset nsrp rto-mirror session ageout-ackset nsrp rto-mirror session non-vsiunset nsrp vsd-group id 0set nsrp vsd-group id 1 priority 255set nsrp vsd-group id 1 preempt hold-down 10 set nsrp vsd-group id 2 priority 1 set nsrp vsd-group id 2 preempt set nsrp vsd-group id 2 preempt hold-down 10任意一个防火墙上执行的命令即可set vlan group name v100set vlan group v100 100set vlan group v100 vsd id 1set vlan group name v200set vlan group v200 200set vlan group v200 vsd id 2set vlan port ethernet1/3 group v100 zone V1-trust set vlan port ethernet1/1 group v100 zone V1-untrust set vlan port ethernet1/3 group v200 zone V1-trust set vlan port ethernet1/1 group v200 zone V1-untrustset policy from V1-trust to V1-untrust any any any permit set policy from V1-untrust to V1-trust any any any permit set interface "ethernet1/1" zone "V1-Untrust"set interface "ethernet1/3" zone "V1-Trust"。

juniper防火墙透明模式HA高可用性配置

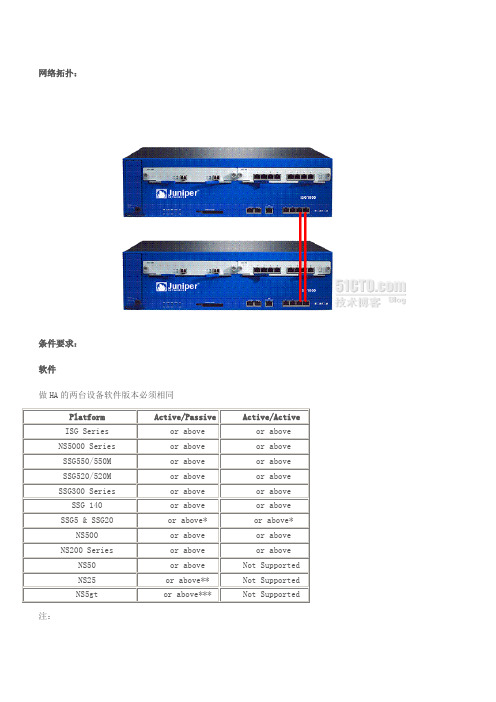

网络拓扑:条件要求:软件做HA的两台设备软件版本必须相同Platform Active/Passive Active/ActiveISG Series or above or aboveNS5000 Series or above or aboveSSG550/550M or above or aboveSSG520/520M or above or aboveSSG300 Series or above or above SSG 140 or above or above SSG5 & SSG20 or above* or above* NS500 or above or above NS200 Series or above or above NS50 or above Not SupportedNS25 or above** Not SupportedNS5gt or above*** Not Supported 注:* extended license required** Supports only NSRP Lite.*** Supports only NSRP Lite & extended license required.另外,如果防火墙要做透明模式的HA,那么Active/Active模式要在ScreenOS or above才支持的;而且是以下平台:the SSG-500 series, NS-ISG-1000, NS-ISG-2000, and all NS-5000 platforms.许可两台防火墙必须有想同功能的软件许可;硬件两台防火墙必须是相同的硬件,有相同的模块;网络详情:这里配置举例使用设备ISG1000,两台做HA,A/S模式,ethernet1/1为信任端口,ethernet1/2为非信任端口,ethernet1/4为HA接口;详细配置:1、配置主设备set interface "ethernet1/1" zone "V1-Trust"set interface "ethernet1/2" zone "V1-Untrust"set interface "ethernet1/4" zone "HA"set interface vlan1 i.1/24set interface vlan1 manage-i.2set interface vlan1 ip manageableset zone V1-Untrust manage pingset zone V1-Untrust manage webset policy id 2 from "V1-Trust" to "V1-Untrust" "Any" "Any" "ANY" permit set routeset nsrp cluster id 1set nsrp rto-mirror syncset nsrp vsd-group id 0 priority 10set nsrp vsd-group id 0 preemptset nsrp vsd-group id 0 monitor interface ethernet1/1set nsrp vsd-group id 0 monitor interface ethernet1/22、配置备设备set nsrp cluster id 1set nsrp rto-mirror syncset nsrp vsd-group id 0 priority 100set nsrp vsd-group id 0 monitor interface ethernet1/1set nsrp vsd-group id 0 monitor interface ethernet1/2nsisg1000->exec nsrp sync global saveSave global configuration successfully.Continue to save local configurations ... Save local configuration successfully.nsisg1000-> resetnsisg1000-> Configuration modified. Save? [y] y/n nnsisg1000-> System reset? Are you sure? y/n y重启后检查配置是否已经同步exec nsrp sync global-config check-sum如果已经同步,设置管理地址set interface vlan1 manage-i.33、补充:A、透明模式实现HA以后,如果要管理被设备,默认是管理不到的,可以用以下命令解决此问题:set interface vlan1 nsrp manage zone V1-Untrust此命令要在2台设备上都应用。

juniper screen 防火墙三种部署模式及基本配置

Juniper防火墙在实际的部署过程中主要有三种模式可供选择,这三种模式分别是:① 基于TCP/IP协议三层的NAT模式;② 基于TCP/IP协议三层的路由模式;③ 基于二层协议的透明模式。

2.1、NAT模式当Juniper防火墙入口接口(内网端口)处于NAT模式时,防火墙Juniper防火墙在实际的部署过程中主要有三种模式可供选择,这三种模式分别是:① 基于TCP/IP协议三层的NAT模式;② 基于TCP/IP协议三层的路由模式;③ 基于二层协议的透明模式。

2.1、NAT模式当Juniper防火墙入口接口(“内网端口”)处于NAT模式时,防火墙将通往Untrust 区(外网或者公网)的IP 数据包包头中的两个组件进行转换:源IP 地址和源端口号。

防火墙使用Untrust 区(外网或者公网)接口的IP 地址替换始发端主机的源IP 地址;同时使用由防火墙生成的任意端口号替换源端口号。

NAT模式应用的环境特征:① 注册IP地址(公网IP地址)的数量不足;2.2、Route-路由模式当Juniper防火墙接口配置为路由模式时,防火墙在不同安全区间(例如:Trust/Utrust/DMZ)转发信息流时IP 数据包包头中的源地址和端口号保持不变。

① 与NAT模式下不同,防火墙接口都处于路由模式时,不需要为了允许入站数据流到达某个主机而建立映射IP (MIP)和虚拟IP (VIP)地址;② 与透明模式下不同,当防火墙接口都处于路由模式时,其所有接口都处于不同的子网中。

路由模式应用的环境特征:① 注册IP(公网IP地址)的数量较多;② 非注册IP地址(私网IP地址)的数量与注册IP地址(公网IP地址)的数量相当;③ 防火墙完全在内网中部署应用。

2.3、透明模式当Juniper防火墙接口处于“透明”模式时,防火墙将过滤通过的IP数据包,但不会修改IP数据包包头中的任何信息。

防火墙的作用更像是处于同一VLAN 的2层交换机或者桥接器,防火墙对于用户来说是透明的。

juniper防火墙透明模式实战

一、网络环境说明,100M光纤,30M光纤用户上网使用,70M光纤服务器使用,因此使用控流交换机。

二、拓扑图三、配置控流交换机(h3c 5024E交换机,只要配置1端口流量最大达到30M即可)四、配置H3C ER5200路由器1、配置静态IP地址2、配置DHCP服务器客户端自动获取IP即可上网五、防火墙透明模式设置(jnuiper ssg-320m)首先理解什么是防火墙的透明模式,就是相当于把防火墙当成交换机,防火墙将过滤通过的IP数据包,但不会修改IP数据包包头中的任何信息。

透明模式的优点:1、不需要改变已有的网络和配置2、不需要创建映射或者虚拟的IP3、透明模式对系统资源消耗最少配置如下:1、配置透明模式的内网接口2、配置路由模式的外网接口3 配置vlan 1 的IP,也就是管理IP:4、查看下所有端口配置图如下:5、配置信任IP6、配置防火墙ACLACL配置有两部分,一部分是内部对外部,另一个是外部对内部v1-trust to v1-untrust ###这个是内部对外部,是所有动作都放行v1-untrust to v1-trust #### 这个是外部对内问访问权限,这里只允许外问访问"WEB IP 地址" 这台服务器(注意由于这里不方便透露IP,web IP地址==是后端服务器的IP地址) ################################到些配置完成#############################六、配置web服务器(这里只测试一台)IP=“web IP 地址”vi /var/www/html/index.htmlthe is juniper firewall test !!!七、测试v1-untrust to v1-trust ACL对http服务信任,访问如下:v1-untrust to v1-trust ACL拒绝了http服务测试结果如下:。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Netscreen防火墙透明模式配置案例

防火墙的透明模式即防火墙内网和外网不设三层IP地址,不做路由或者地址转换,只有设置管理IP。

一般在现有复杂网络添加防火墙时采用。

接口为透明模式时,NetScreen 设备过滤通过防火墙的封包,而不会修改 IP 封包包头中的任何源或目的地信息。

所有接口运行起来都像是同一网络中的一部分,而NetScreen 设备的作用更像是Layer 2(第 2 层)交换机或桥接器。

在透明模式下,接口的 IP 地址被设置为 0.0.0.0,使得 NetScreen 设备对于用户来说是可视或“透明”的。

实例:透明模式

Netscreen 25

ethent0 V1-Trust zone IP:0.0.0.0/0

ethent3 V1-Untrust zone IP:0.0.0.0/0

gateway:192.168.10.253

LAN:192.168.10.0/24

FTP 服务器:192.168.10.250/24

邮件服务器:192.168.10.249/24

VLAN1 IP:192.168.10.252/24 端口 5555

透明模式的 NetScreen 设备保护的单独 LAN 的基本配置。

策略允许

V1-Trust 区段中所有主机的外向信息流、邮件服务器的内向 SMTP 服务,以及 FTP 服务器的内向 FTP-Get 服务。

为了提高管理信息流的安全性,将 WebUI 管理的 HTTP 端口号从 80 改为 5555,将 CLI 管理的 Telnet 端口号从 23改为 5555。

使用 VLAN1 IP 地址192.168.10.252/24 来管理 V1-Trust 安全区段的设备。

也可配置到外部路由器的缺省路由(于192.168.10.253 处),以便 NetScreen 设备能向其发送出站 VPN 信息流。

V1-Trust 区段中所有设备的缺省网关也是 192.168.10.253。

)

Web界面模式

管理设置和接口

1. Network > Interfaces > Edit(对于 VLAN1 接口):输入以下内容,

然后单击 OK:

IP Address/Netmask: 192.168.10.252/24

Management Services: WebUI, Telnet (选择)

Other Services: Ping(选择)

2. Configuration > Admin > Management:在“HTTP Port”字段中,键

入 5555,然后单击 Apply

3. Network > Interfaces > Edit(对于 ethernet1):输入以下内容,

然后单击 OK:

Zone Name: V1-Trust

IP Address/Netmask: 0.0.0.0/0

4. Network > Interfaces > Edit(对于 ethernet3):输入以下内容,然后单击 OK:

Zone Name: V1-Untrust

IP Address/Netmask: 0.0.0.0/0

5. Network > Interfaces > Edit(对于 v1-trust):选择以下内容,然后单击 OK:

Management Services: WebUI, Telnet

Other Services: Ping

路由

6. Network > Routing > Routing Table > trust-vr New:输入以下内容,然后单击 OK:

Network Address/Netmask: 0.0.0.0/0

Gateway: (选择)

Interface: vlan1(trust-vr)

Gateway IP Address: 192.168.10.253

Metric: 1

地址

7. Objects > Addresses > List > New:输入以下内容,然后单击 OK:Address Name: Mail Server

IP Address/Domain Name: IP/Netmask: 192.168.10.249/32

Zone: Trust

8. Objects > Addresses > List > New:输入以下内容,然后单击 OK:Address Name: FTP Server

IP Address/Domain Name: IP/Netmask: 192.168.10.250/32

Zone: Trust

策略

9. Policies > (From: Trust, To: Untrust) > New:输入以下内容,然后单击 OK:

Source Address:

Address Book: (选择) , Any

Destination Address:

Address Book: (选择) , Any

Service: Any

Action: Permit

10. Policies > (From: Untrust, To: Trust) > New:输入以下内容,然后单击 OK:

Source Address:

Address Book: (选择) , Any

Destination Address:

Address Book: (选择) , Mail Server

Service: Mail

Action: Permit

11. Policies > (From: Untrust, To: Trust) > New:输入以下内容,然后单击 OK:

Source Address:

Address Book: (选择) , Any

Destination Address:

Address Book: (选择) , FTP Server

Service: FTP-Get

Action: Permit

命令行模式:

set interface vlan1 ip 192.168.10.252/24

set interface vlan1 manage web

set interface vlan1 manage telnet

set interface vlan1 manage ping

set admin port 5555

set interface eth1 zone V1-Trust

set interface eth3 zone V1-Untrust

set interface eth1 manage web

set interface eth1 manage telnet

set interface eth1 manage ping

setset route 0.0.0.0/0 interface vlan1 gateway 192.168.10.253 metric 1

set address trust mail-server 192.168.10.249/32

set address trust ftp-server 192.168.10.250/32

set policy from trust to untrust any anyany permit

set policy from untrust to trust any mail-server mail permit

set policy from untrust to trust any ftp-server ftp-get permit。