MAC地址厂商信息查询

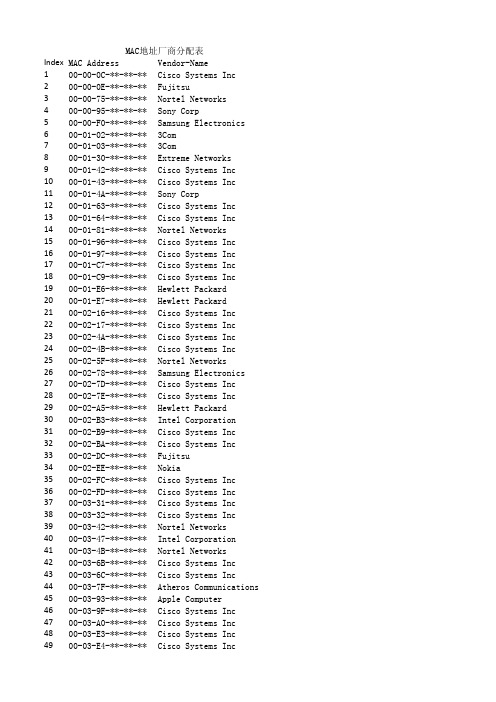

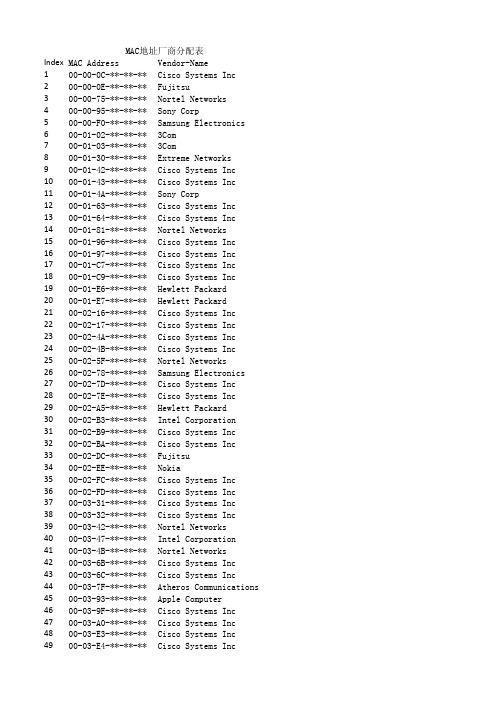

mac地址厂商分配表

MAC地址厂商分配表Index MAC Address Vendor-Name100-00-0C-**-**-**Cisco Systems Inc200-00-0E-**-**-**Fujitsu300-00-75-**-**-**Nortel Networks400-00-95-**-**-**Sony Corp500-00-F0-**-**-**Samsung Electronics 600-01-02-**-**-**3Com700-01-03-**-**-**3Com800-01-30-**-**-**Extreme Networks900-01-42-**-**-**Cisco Systems Inc 1000-01-43-**-**-**Cisco Systems Inc 1100-01-4A-**-**-**Sony Corp1200-01-63-**-**-**Cisco Systems Inc 1300-01-64-**-**-**Cisco Systems Inc 1400-01-81-**-**-**Nortel Networks1500-01-96-**-**-**Cisco Systems Inc 1600-01-97-**-**-**Cisco Systems Inc 1700-01-C7-**-**-**Cisco Systems Inc 1800-01-C9-**-**-**Cisco Systems Inc 1900-01-E6-**-**-**Hewlett Packard2000-01-E7-**-**-**Hewlett Packard2100-02-16-**-**-**Cisco Systems Inc 2200-02-17-**-**-**Cisco Systems Inc 2300-02-4A-**-**-**Cisco Systems Inc 2400-02-4B-**-**-**Cisco Systems Inc 2500-02-5F-**-**-**Nortel Networks2600-02-78-**-**-**Samsung Electronics 2700-02-7D-**-**-**Cisco Systems Inc 2800-02-7E-**-**-**Cisco Systems Inc 2900-02-A5-**-**-**Hewlett Packard3000-02-B3-**-**-**Intel Corporation 3100-02-B9-**-**-**Cisco Systems Inc 3200-02-BA-**-**-**Cisco Systems Inc 3300-02-DC-**-**-**Fujitsu3400-02-EE-**-**-**Nokia3500-02-FC-**-**-**Cisco Systems Inc 3600-02-FD-**-**-**Cisco Systems Inc 3700-03-31-**-**-**Cisco Systems Inc 3800-03-32-**-**-**Cisco Systems Inc 3900-03-42-**-**-**Nortel Networks4000-03-47-**-**-**Intel Corporation 4100-03-4B-**-**-**Nortel Networks4200-03-6B-**-**-**Cisco Systems Inc 4300-03-6C-**-**-**Cisco Systems Inc 4400-03-7F-**-**-**Atheros Communications 4500-03-93-**-**-**Apple Computer4600-03-9F-**-**-**Cisco Systems Inc 4700-03-A0-**-**-**Cisco Systems Inc 4800-03-E3-**-**-**Cisco Systems Inc5000-03-FD-**-**-**Cisco Systems Inc 5100-03-FE-**-**-**Cisco Systems Inc 5200-04-0B-**-**-**3Com5300-04-1F-**-**-**Sony Corp5400-04-23-**-**-**Intel Corporation 5500-04-27-**-**-**Cisco Systems Inc 5600-04-28-**-**-**Cisco Systems Inc 5700-04-38-**-**-**Nortel Networks 5800-04-4D-**-**-**Cisco Systems Inc 5900-04-4E-**-**-**Cisco Systems Inc 6000-04-56-**-**-**Motorola Inc6100-04-5A-**-**-**Linksys6200-04-6B-**-**-**Palm Inc6300-04-6D-**-**-**Cisco Systems Inc 6400-04-6E-**-**-**Cisco Systems Inc 6500-04-80-**-**-**Foundry Networks 6600-04-96-**-**-**Extreme Networks 6700-04-9A-**-**-**Cisco Systems Inc 6800-04-9B-**-**-**Cisco Systems Inc 6900-04-BD-**-**-**Motorola Inc7000-04-C0-**-**-**Cisco Systems Inc 7100-04-C1-**-**-**Cisco Systems Inc 7200-04-DC-**-**-**Nortel Networks 7300-04-DD-**-**-**Cisco Systems Inc 7400-04-DE-**-**-**Cisco Systems Inc 7500-04-E2-**-**-**SMC Networks7600-04-EA-**-**-**Hewlett Packard 7700-05-00-**-**-**Cisco Systems Inc 7800-05-01-**-**-**Cisco Systems Inc 7900-05-02-**-**-**Apple Computer 8000-05-1A-**-**-**3Com8100-05-31-**-**-**Cisco Systems Inc 8200-05-32-**-**-**Cisco Systems Inc 8300-05-5D-**-**-**D-Link Corporation 8400-05-5E-**-**-**Cisco Systems Inc 8500-05-5F-**-**-**Cisco Systems Inc 8600-05-73-**-**-**Cisco Systems Inc 8700-05-74-**-**-**Cisco Systems Inc 8800-05-85-**-**-**Juniper Networks 8900-05-9A-**-**-**Cisco Systems Inc 9000-05-9B-**-**-**Cisco Systems Inc 9100-05-B5-**-**-**Broadcom Corp 9200-05-DC-**-**-**Cisco Systems Inc 9300-05-DD-**-**-**Cisco Systems Inc 9400-06-25-**-**-**Linksys9500-06-28-**-**-**Cisco Systems Inc 9600-06-2A-**-**-**Cisco Systems Inc 9700-06-52-**-**-**Cisco Systems Inc 9800-06-53-**-**-**Cisco Systems Inc 9900-06-5B-**-**-**Dell Inc10300-06-D6-**-**-**Cisco Systems Inc 10400-06-D7-**-**-**Cisco Systems Inc 10500-07-0D-**-**-**Cisco Systems Inc 10600-07-0E-**-**-**Cisco Systems Inc 10700-07-4D-**-**-**Zebra Technologies 10800-07-4F-**-**-**Cisco Systems Inc 10900-07-50-**-**-**Cisco Systems Inc 11000-07-72-**-**-**Alcatel-Lucent 11100-07-84-**-**-**Cisco Systems Inc 11200-07-85-**-**-**Cisco Systems Inc 11300-07-B3-**-**-**Cisco Systems Inc 11400-07-B4-**-**-**Cisco Systems Inc 11500-07-E0-**-**-**Palm Inc11600-07-E9-**-**-**Intel Corporation 11700-07-EB-**-**-**Cisco Systems Inc 11800-07-EC-**-**-**Cisco Systems Inc 11900-08-02-**-**-**Hewlett Packard 12000-08-0E-**-**-**Motorola Inc12100-08-20-**-**-**Cisco Systems Inc 12200-08-21-**-**-**Cisco Systems Inc 12300-08-74-**-**-**Dell Inc12400-08-7C-**-**-**Cisco Systems Inc 12500-08-7D-**-**-**Cisco Systems Inc 12600-08-83-**-**-**Hewlett Packard 12700-08-9A-**-**-**Alcatel-Lucent 12800-08-A3-**-**-**Cisco Systems Inc 12900-08-A4-**-**-**Cisco Systems Inc 13000-08-C2-**-**-**Cisco Systems Inc 13100-08-C7-**-**-**Hewlett Packard 13200-08-E2-**-**-**Cisco Systems Inc 13300-08-E3-**-**-**Cisco Systems Inc 13400-09-11-**-**-**Cisco Systems Inc 13500-09-12-**-**-**Cisco Systems Inc 13600-09-18-**-**-**Samsung Electronics 13700-09-43-**-**-**Cisco Systems Inc 13800-09-44-**-**-**Cisco Systems Inc 13900-09-7B-**-**-**Cisco Systems Inc 14000-09-7C-**-**-**Cisco Systems Inc 14100-09-97-**-**-**Nortel Networks 14200-09-B6-**-**-**Cisco Systems Inc 14300-09-B7-**-**-**Cisco Systems Inc 14400-09-E8-**-**-**Cisco Systems Inc 14500-09-E9-**-**-**Cisco Systems Inc 14600-0A-04-**-**-**3Com14700-0A-27-**-**-**Apple Computer 14800-0A-28-**-**-**Motorola Inc14900-0A-41-**-**-**Cisco Systems Inc 15000-0A-42-**-**-**Cisco Systems Inc15400-0A-8B-**-**-**Cisco Systems Inc 15500-0A-95-**-**-**Apple Computer 15600-0A-B7-**-**-**Cisco Systems Inc 15700-0A-B8-**-**-**Cisco Systems Inc 15800-0A-D9-**-**-**Sony Corp15900-0A-E0-**-**-**Fujitsu16000-0A-F3-**-**-**Cisco Systems Inc 16100-0A-F4-**-**-**Cisco Systems Inc 16200-0A-F7-**-**-**Broadcom Corp 16300-0B-06-**-**-**Motorola Inc 16400-0B-0E-**-**-**Trapeze Networks 16500-0B-45-**-**-**Cisco Systems Inc 16600-0B-46-**-**-**Cisco Systems Inc 16700-0B-5D-**-**-**Fujitsu16800-0B-5F-**-**-**Cisco Systems Inc 16900-0B-60-**-**-**Cisco Systems Inc 17000-0B-85-**-**-**Cisco Systems Inc 17100-0B-86-**-**-**Aruba Networks 17200-0B-AC-**-**-**3Com17300-0B-BE-**-**-**Cisco Systems Inc 17400-0B-BF-**-**-**Cisco Systems Inc 17500-0B-C5-**-**-**SMC Networks 17600-0B-CD-**-**-**Hewlett Packard 17700-0B-DB-**-**-**Dell Inc17800-0B-E1-**-**-**Nokia17900-0B-FC-**-**-**Cisco Systems Inc 18000-0B-FD-**-**-**Cisco Systems Inc 18100-0C-30-**-**-**Cisco Systems Inc 18200-0C-31-**-**-**Cisco Systems Inc 18300-0C-41-**-**-**Linksys18400-0C-43-**-**-**Ralink Tech 18500-0C-85-**-**-**Cisco Systems Inc 18600-0C-86-**-**-**Cisco Systems Inc 18700-0C-CE-**-**-**Cisco Systems Inc 18800-0C-CF-**-**-**Cisco Systems Inc 18900-0C-DB-**-**-**Foundry Networks 19000-0C-E5-**-**-**Motorola Inc 19100-0C-E6-**-**-**Meru Networks 19200-0C-F1-**-**-**Intel Corporation 19300-0C-F7-**-**-**Nortel Networks 19400-0C-F8-**-**-**Nortel Networks 19500-0D-0B-**-**-**Buffalo Inc 19600-0D-28-**-**-**Cisco Systems Inc 19700-0D-29-**-**-**Cisco Systems Inc 19800-0D-54-**-**-**3Com19900-0D-56-**-**-**Dell Inc20000-0D-57-**-**-**Fujitsu20100-0D-65-**-**-**Cisco Systems Inc20300-0D-88-**-**-**D-Link Corporation 20400-0D-93-**-**-**Apple Computer 20500-0D-9D-**-**-**Hewlett Packard 20600-0D-AE-**-**-**Samsung Electronics 20700-0D-BC-**-**-**Cisco Systems Inc 20800-0D-BD-**-**-**Cisco Systems Inc 20900-0D-E5-**-**-**Samsung Electronics 21000-0D-EC-**-**-**Cisco Systems Inc 21100-0D-ED-**-**-**Cisco Systems Inc 21200-0E-07-**-**-**Sony Corp21300-0E-08-**-**-**Linksys21400-0E-0C-**-**-**Intel Corporation 21500-0E-35-**-**-**Intel Corporation 21600-0E-38-**-**-**Cisco Systems Inc 21700-0E-39-**-**-**Cisco Systems Inc 21800-0E-40-**-**-**Nortel Networks 21900-0E-5C-**-**-**Motorola Inc22000-0E-62-**-**-**Nortel Networks 22100-0E-6A-**-**-**3Com22200-0E-7F-**-**-**Hewlett Packard 22300-0E-83-**-**-**Cisco Systems Inc 22400-0E-84-**-**-**Cisco Systems Inc 22500-0E-86-**-**-**Alcatel-Lucent 22600-0E-B3-**-**-**Hewlett Packard 22700-0E-C0-**-**-**Nortel Networks 22800-0E-C7-**-**-**Motorola Inc22900-0E-D6-**-**-**Cisco Systems Inc 23000-0E-D7-**-**-**Cisco Systems Inc 23100-0E-ED-**-**-**Nokia23200-0F-06-**-**-**Nortel Networks 23300-0F-20-**-**-**Hewlett Packard 23400-0F-23-**-**-**Cisco Systems Inc 23500-0F-24-**-**-**Cisco Systems Inc 23600-0F-34-**-**-**Cisco Systems Inc 23700-0F-35-**-**-**Cisco Systems Inc 23800-0F-3D-**-**-**D-Link Corporation 23900-0F-61-**-**-**Hewlett Packard 24000-0F-62-**-**-**Alcatel-Lucent 24100-0F-66-**-**-**Linksys24200-0F-6A-**-**-**Nortel Networks 24300-0F-8F-**-**-**Cisco Systems Inc 24400-0F-90-**-**-**Cisco Systems Inc 24500-0F-9F-**-**-**Motorola Inc24600-0F-B5-**-**-**Netgear24700-0F-BB-**-**-**Nokia24800-0F-C3-**-**-**Palm Inc24900-0F-CB-**-**-**3Com25000-0F-CD-**-**-**Nortel Networks 25100-0F-DE-**-**-**Sony Corp25200-0F-F7-**-**-**Cisco Systems Inc25400-10-07-**-**-**Cisco Systems Inc 25500-10-0B-**-**-**Cisco Systems Inc 25600-10-0D-**-**-**Cisco Systems Inc 25700-10-11-**-**-**Cisco Systems Inc 25800-10-14-**-**-**Cisco Systems Inc 25900-10-18-**-**-**Broadcom Corp26000-10-1F-**-**-**Cisco Systems Inc 26100-10-29-**-**-**Cisco Systems Inc 26200-10-2F-**-**-**Cisco Systems Inc 26300-10-40-**-**-**Intermec Corporation 26400-10-45-**-**-**Nortel Networks 26500-10-4B-**-**-**3Com26600-10-54-**-**-**Cisco Systems Inc 26700-10-55-**-**-**Fujitsu26800-10-5A-**-**-**3Com26900-10-79-**-**-**Cisco Systems Inc 27000-10-7B-**-**-**Cisco Systems Inc 27100-10-83-**-**-**Hewlett Packard 27200-10-8C-**-**-**Fujitsu27300-10-A6-**-**-**Cisco Systems Inc 27400-10-B3-**-**-**Nokia27500-10-DB-**-**-**Juniper Networks 27600-10-E3-**-**-**Hewlett Packard 27700-10-F6-**-**-**Cisco Systems Inc 27800-10-FA-**-**-**Apple Computer 27900-10-FF-**-**-**Cisco Systems Inc 28000-11-0A-**-**-**Hewlett Packard 28100-11-11-**-**-**Intel Corporation 28200-11-1A-**-**-**Motorola Inc28300-11-20-**-**-**Cisco Systems Inc 28400-11-21-**-**-**Cisco Systems Inc 28500-11-24-**-**-**Apple Computer 28600-11-3F-**-**-**Alcatel-Lucent 28700-11-43-**-**-**Dell Inc28800-11-50-**-**-**Belkin Corp28900-11-58-**-**-**Nortel Networks 29000-11-5C-**-**-**Cisco Systems Inc 29100-11-5D-**-**-**Cisco Systems Inc 29200-11-80-**-**-**Motorola Inc29300-11-85-**-**-**Hewlett Packard 29400-11-8B-**-**-**Alcatel-Lucent 29500-11-92-**-**-**Cisco Systems Inc 29600-11-93-**-**-**Cisco Systems Inc 29700-11-95-**-**-**D-Link Corporation 29800-11-9F-**-**-**Nokia29900-11-AE-**-**-**Motorola Inc30000-11-BB-**-**-**Cisco Systems Inc 30100-11-BC-**-**-**Cisco Systems Inc 30200-11-F9-**-**-**Nortel Networks 30300-12-00-**-**-**Cisco Systems Inc30500-12-17-**-**-**Linksys30600-12-1E-**-**-**Juniper Networks 30700-12-25-**-**-**Motorola Inc30800-12-37-**-**-**Texas Instruments 30900-12-3F-**-**-**Dell Inc31000-12-43-**-**-**Cisco Systems Inc 31100-12-44-**-**-**Cisco Systems Inc 31200-12-47-**-**-**Samsung Electronics 31300-12-4B-**-**-**Texas Instruments 31400-12-62-**-**-**Nokia31500-12-79-**-**-**Hewlett Packard31600-12-7F-**-**-**Cisco Systems Inc 31700-12-80-**-**-**Cisco Systems Inc 31800-12-83-**-**-**Nortel Networks31900-12-8A-**-**-**Motorola Inc32000-12-A9-**-**-**3Com32100-12-C9-**-**-**Motorola Inc32200-12-D1-**-**-**Texas Instruments 32300-12-D2-**-**-**Texas Instruments 32400-12-D9-**-**-**Cisco Systems Inc 32500-12-DA-**-**-**Cisco Systems Inc 32600-12-EE-**-**-**Sony Corp32700-12-F0-**-**-**Intel Corporation 32800-12-F2-**-**-**Foundry Networks 32900-12-FB-**-**-**Samsung Electronics 33000-13-02-**-**-**Intel Corporation 33100-13-0A-**-**-**Nortel Networks33200-13-10-**-**-**Linksys33300-13-15-**-**-**Sony Corp33400-13-19-**-**-**Cisco Systems Inc 33500-13-1A-**-**-**Cisco Systems Inc 33600-13-20-**-**-**Intel Corporation 33700-13-21-**-**-**Hewlett Packard33800-13-46-**-**-**D-Link Corporation 33900-13-49-**-**-**ZyXEL Communications 34000-13-5F-**-**-**Cisco Systems Inc 34100-13-60-**-**-**Cisco Systems Inc 34200-13-65-**-**-**Nortel Networks34300-13-70-**-**-**Nokia34400-13-71-**-**-**Motorola Inc34500-13-72-**-**-**Dell Inc34600-13-74-**-**-**Atheros Communications 34700-13-77-**-**-**Samsung Electronics 34800-13-7F-**-**-**Cisco Systems Inc 34900-13-80-**-**-**Cisco Systems Inc 35000-13-92-**-**-**Ruckus Wireless35100-13-A9-**-**-**Sony Corp35200-13-C3-**-**-**Cisco Systems Inc 35300-13-C4-**-**-**Cisco Systems Inc 35400-13-CE-**-**-**Intel Corporation35600-13-F7-**-**-**SMC Networks35700-13-FD-**-**-**Nokia35800-14-04-**-**-**Motorola Inc35900-14-0D-**-**-**Nortel Networks 36000-14-0E-**-**-**Nortel Networks 36100-14-1B-**-**-**Cisco Systems Inc 36200-14-1C-**-**-**Cisco Systems Inc 36300-14-22-**-**-**Dell Inc36400-14-38-**-**-**Hewlett Packard 36500-14-3E-**-**-**Airlink36600-14-51-**-**-**Apple Computer 36700-14-69-**-**-**Cisco Systems Inc 36800-14-6A-**-**-**Cisco Systems Inc 36900-14-6C-**-**-**Netgear37000-14-7C-**-**-**3Com37100-14-9A-**-**-**Motorola Inc37200-14-A7-**-**-**Nokia37300-14-A8-**-**-**Cisco Systems Inc 37400-14-A9-**-**-**Cisco Systems Inc 37500-14-BF-**-**-**Linksys37600-14-C2-**-**-**Hewlett Packard 37700-14-C7-**-**-**Nortel Networks 37800-14-D5-**-**-**Datang Corporation 37900-14-E8-**-**-**Motorola Inc38000-14-F1-**-**-**Cisco Systems Inc 38100-14-F2-**-**-**Cisco Systems Inc 38200-14-F6-**-**-**Juniper Networks 38300-15-00-**-**-**Intel Corporation 38400-15-17-**-**-**Intel Corporation 38500-15-2A-**-**-**Nokia38600-15-2B-**-**-**Cisco Systems Inc 38700-15-2C-**-**-**Cisco Systems Inc 38800-15-2F-**-**-**Motorola Inc38900-15-3F-**-**-**Alcatel-Lucent 39000-15-40-**-**-**Nortel Networks 39100-15-60-**-**-**Hewlett Packard 39200-15-62-**-**-**Cisco Systems Inc 39300-15-63-**-**-**Cisco Systems Inc 39400-15-70-**-**-**Motorola Inc39500-15-99-**-**-**Samsung Electronics 39600-15-9A-**-**-**Motorola Inc39700-15-9B-**-**-**Nortel Networks 39800-15-A0-**-**-**Nokia39900-15-A8-**-**-**Motorola Inc40000-15-B9-**-**-**Samsung Electronics 40100-15-C1-**-**-**Sony Corp40200-15-C5-**-**-**Dell Inc40300-15-C6-**-**-**Cisco Systems Inc 40400-15-C7-**-**-**Cisco Systems Inc 40500-15-DE-**-**-**Nokia40700-15-E9-**-**-**D-Link Corporation 40800-15-F9-**-**-**Cisco Systems Inc 40900-15-FA-**-**-**Cisco Systems Inc 41000-16-01-**-**-**Buffalo Inc41100-16-20-**-**-**Sony Corp41200-16-26-**-**-**Motorola Inc41300-16-32-**-**-**Samsung Electronics 41400-16-35-**-**-**Hewlett Packard 41500-16-46-**-**-**Cisco Systems Inc 41600-16-47-**-**-**Cisco Systems Inc 41700-16-4D-**-**-**Alcatel-Lucent 41800-16-4E-**-**-**Nokia41900-16-60-**-**-**Nortel Networks 42000-16-6B-**-**-**Samsung Electronics 42100-16-6C-**-**-**Samsung Electronics 42200-16-6F-**-**-**Intel Corporation 42300-16-75-**-**-**Motorola Inc42400-16-76-**-**-**Intel Corporation 42500-16-9C-**-**-**Cisco Systems Inc 42600-16-9D-**-**-**Cisco Systems Inc 42700-16-B5-**-**-**Motorola Inc42800-16-B6-**-**-**Linksys42900-16-B8-**-**-**Sony Corp43000-16-BC-**-**-**Nokia43100-16-C7-**-**-**Cisco Systems Inc 43200-16-C8-**-**-**Cisco Systems Inc 43300-16-CA-**-**-**Nortel Networks 43400-16-CB-**-**-**Apple Computer 43500-16-DB-**-**-**Samsung Electronics 43600-16-E0-**-**-**3Com43700-16-EA-**-**-**Intel Corporation 43800-16-EB-**-**-**Intel Corporation 43900-16-F0-**-**-**Dell Inc44000-17-00-**-**-**Motorola Inc44100-17-08-**-**-**Hewlett Packard 44200-17-0E-**-**-**Cisco Systems Inc 44300-17-0F-**-**-**Cisco Systems Inc 44400-17-3F-**-**-**Belkin Corp44500-17-42-**-**-**Fujitsu44600-17-4B-**-**-**Nokia44700-17-59-**-**-**Cisco Systems Inc 44800-17-5A-**-**-**Cisco Systems Inc 44900-17-65-**-**-**Nortel Networks 45000-17-7C-**-**-**D-Link Corporation 45100-17-83-**-**-**Texas Instruments 45200-17-84-**-**-**Motorola Inc45300-17-94-**-**-**Cisco Systems Inc 45400-17-95-**-**-**Cisco Systems Inc 45500-17-9A-**-**-**D-Link Corporation 45600-17-A4-**-**-**Hewlett Packard45800-17-C9-**-**-**Samsung Electronics 45900-17-CB-**-**-**Juniper Networks 46000-17-CC-**-**-**Alcatel-Lucent46100-17-D1-**-**-**Nortel Networks46200-17-D5-**-**-**Samsung Electronics 46300-17-DF-**-**-**Cisco Systems Inc 46400-17-E0-**-**-**Cisco Systems Inc 46500-17-E2-**-**-**Motorola Inc46600-17-E3-**-**-**Texas Instruments 46700-17-E4-**-**-**Texas Instruments 46800-17-E5-**-**-**Texas Instruments 46900-17-E6-**-**-**Texas Instruments 47000-17-E7-**-**-**Texas Instruments 47100-17-E8-**-**-**Texas Instruments 47200-17-E9-**-**-**Texas Instruments 47300-17-EA-**-**-**Texas Instruments 47400-17-EB-**-**-**Texas Instruments 47500-17-EC-**-**-**Texas Instruments 47600-17-EE-**-**-**Motorola Inc47700-17-F2-**-**-**Apple Computer47800-18-0F-**-**-**Nokia47900-18-13-**-**-**Sony Corp48000-18-18-**-**-**Cisco Systems Inc 48100-18-19-**-**-**Cisco Systems Inc 48200-18-2F-**-**-**Texas Instruments 48300-18-30-**-**-**Texas Instruments 48400-18-31-**-**-**Texas Instruments 48500-18-32-**-**-**Texas Instruments 48600-18-33-**-**-**Texas Instruments 48700-18-34-**-**-**Texas Instruments 48800-18-39-**-**-**Linksys48900-18-42-**-**-**Nokia49000-18-4D-**-**-**Netgear49100-18-68-**-**-**Cisco Systems Inc 49200-18-6E-**-**-**3Com49300-18-71-**-**-**Hewlett Packard49400-18-73-**-**-**Cisco Systems Inc 49500-18-74-**-**-**Cisco Systems Inc 49600-18-82-**-**-**Huawei Technologies Co 49700-18-8B-**-**-**Dell Inc49800-18-8D-**-**-**Nokia49900-18-A4-**-**-**Motorola Inc50000-18-AF-**-**-**Samsung Electronics 50100-18-B0-**-**-**Nortel Networks50200-18-B9-**-**-**Cisco Systems Inc 50300-18-BA-**-**-**Cisco Systems Inc 50400-18-C0-**-**-**Motorola Inc50500-18-C5-**-**-**Nokia50600-18-DE-**-**-**Intel Corporation 50700-18-F8-**-**-**Linksys51100-19-2C-**-**-**Motorola Inc51200-19-2D-**-**-**Nokia51300-19-2F-**-**-**Cisco Systems Inc 51400-19-30-**-**-**Cisco Systems Inc 51500-19-47-**-**-**Cisco Systems Inc 51600-19-4F-**-**-**Nokia51700-19-55-**-**-**Cisco Systems Inc 51800-19-56-**-**-**Cisco Systems Inc 51900-19-5B-**-**-**D-Link Corporation 52000-19-5E-**-**-**Motorola Inc52100-19-63-**-**-**Sony Corp52200-19-69-**-**-**Nortel Networks 52300-19-79-**-**-**Nokia52400-19-8F-**-**-**Alcatel-Lucent 52500-19-92-**-**-**BlueSocket Inc 52600-19-99-**-**-**Fujitsu52700-19-A6-**-**-**Motorola Inc52800-19-A9-**-**-**Cisco Systems Inc 52900-19-AA-**-**-**Cisco Systems Inc 53000-19-B7-**-**-**Nokia53100-19-B9-**-**-**Dell Inc53200-19-BB-**-**-**Hewlett Packard 53300-19-C0-**-**-**Motorola Inc53400-19-C5-**-**-**Sony Corp53500-19-CB-**-**-**ZyXEL Communications 53600-19-D1-**-**-**Intel Corporation 53700-19-D2-**-**-**Intel Corporation 53800-19-E1-**-**-**Nortel Networks 53900-19-E2-**-**-**Juniper Networks 54000-19-E3-**-**-**Apple Computer 54100-19-E7-**-**-**Cisco Systems Inc 54200-19-E8-**-**-**Cisco Systems Inc 54300-1A-16-**-**-**Nokia54400-1A-1B-**-**-**Motorola Inc54500-1A-1E-**-**-**Aruba Networks 54600-1A-2F-**-**-**Cisco Systems Inc 54700-1A-30-**-**-**Cisco Systems Inc 54800-1A-4B-**-**-**Hewlett Packard 54900-1A-66-**-**-**Motorola Inc55000-1A-6C-**-**-**Cisco Systems Inc 55100-1A-6D-**-**-**Cisco Systems Inc 55200-1A-70-**-**-**Linksys55300-1A-75-**-**-**Sony Corp55400-1A-77-**-**-**Motorola Inc55500-1A-80-**-**-**Sony Corp55600-1A-89-**-**-**Nokia55700-1A-8A-**-**-**Samsung Electronics 55800-1A-8F-**-**-**Nortel Networks56200-1A-AD-**-**-**Motorola Inc56300-1A-C1-**-**-**3Com56400-1A-DB-**-**-**Motorola Inc56500-1A-DC-**-**-**Nokia56600-1A-DE-**-**-**Motorola Inc56700-1A-E2-**-**-**Cisco Systems Inc 56800-1A-E3-**-**-**Cisco Systems Inc 56900-1A-F0-**-**-**Alcatel-Lucent 57000-1B-0C-**-**-**Cisco Systems Inc 57100-1B-0D-**-**-**Cisco Systems Inc 57200-1B-11-**-**-**D-Link Corporation 57300-1B-21-**-**-**Intel Corporation 57400-1B-25-**-**-**Nortel Networks 57500-1B-2A-**-**-**Cisco Systems Inc 57600-1B-2B-**-**-**Cisco Systems Inc 57700-1B-2F-**-**-**Netgear57800-1B-33-**-**-**Nokia57900-1B-52-**-**-**Motorola Inc58000-1B-53-**-**-**Cisco Systems Inc 58100-1B-54-**-**-**Cisco Systems Inc 58200-1B-59-**-**-**Sony Corp58300-1B-63-**-**-**Apple Computer 58400-1B-77-**-**-**Intel Corporation 58500-1B-78-**-**-**Hewlett Packard 58600-1B-8F-**-**-**Cisco Systems Inc 58700-1B-90-**-**-**Cisco Systems Inc 58800-1B-98-**-**-**Samsung Electronics 58900-1B-AF-**-**-**Nokia59000-1B-BA-**-**-**Nortel Networks 59100-1B-C0-**-**-**Juniper Networks 59200-1B-D4-**-**-**Cisco Systems Inc 59300-1B-D5-**-**-**Cisco Systems Inc 59400-1B-D7-**-**-**Cisco Systems Inc 59500-1B-DD-**-**-**Motorola Inc59600-1B-E9-**-**-**Broadcom Corp 59700-1B-ED-**-**-**Foundry Networks 59800-1B-EE-**-**-**Nokia59900-1C-0E-**-**-**Cisco Systems Inc 60000-1C-0F-**-**-**Cisco Systems Inc 60100-1C-10-**-**-**Linksys60200-1C-11-**-**-**Motorola Inc60300-1C-12-**-**-**Motorola Inc60400-1C-17-**-**-**Nortel Networks 60500-1C-23-**-**-**Dell Inc60600-1C-35-**-**-**Nokia60700-1C-43-**-**-**Samsung Electronics 60800-1C-57-**-**-**Cisco Systems Inc 60900-1C-58-**-**-**Cisco Systems Inc61100-1C-9A-**-**-**Nokia61200-1C-9C-**-**-**Nortel Networks 61300-1C-A4-**-**-**Sony Corp61400-1C-B0-**-**-**Cisco Systems Inc 61500-1C-B1-**-**-**Cisco Systems Inc 61600-1C-B3-**-**-**Apple Computer 61700-1C-BF-**-**-**Intel Corporation 61800-1C-C0-**-**-**Intel Corporation 61900-1C-C1-**-**-**Motorola Inc62000-1C-C4-**-**-**Hewlett Packard 62100-1C-C5-**-**-**3Com62200-1C-D4-**-**-**Nokia62300-1C-D6-**-**-**Nokia62400-1C-DF-**-**-**Belkin Corp62500-1C-EB-**-**-**Nortel Networks 62600-1C-F0-**-**-**D-Link Corporation 62700-1C-F6-**-**-**Cisco Systems Inc 62800-1C-F9-**-**-**Cisco Systems Inc 62900-1C-FB-**-**-**Motorola Inc63000-1D-09-**-**-**Dell Inc63100-1D-0D-**-**-**Sony Corp63200-1D-25-**-**-**Samsung Electronics 63300-1D-28-**-**-**Sony Corp63400-1D-2E-**-**-**Ruckus Wireless 63500-1D-3B-**-**-**Nokia63600-1D-42-**-**-**Nortel Networks 63700-1D-45-**-**-**Cisco Systems Inc 63800-1D-46-**-**-**Cisco Systems Inc 63900-1D-4C-**-**-**Alcatel-Lucent 64000-1D-4F-**-**-**Apple Computer 64100-1D-6B-**-**-**Motorola Inc64200-1D-6E-**-**-**Nokia64300-1D-70-**-**-**Cisco Systems Inc 64400-1D-71-**-**-**Cisco Systems Inc 64500-1D-73-**-**-**Buffalo Inc64600-1D-7E-**-**-**Linksys64700-1D-98-**-**-**Nokia64800-1D-A1-**-**-**Cisco Systems Inc 64900-1D-A2-**-**-**Cisco Systems Inc 65000-1D-AF-**-**-**Nortel Networks 65100-1D-B5-**-**-**Juniper Networks 65200-1D-BA-**-**-**Sony Corp65300-1D-BE-**-**-**Motorola Inc65400-1D-E0-**-**-**Intel Corporation 65500-1D-E1-**-**-**Intel Corporation 65600-1D-E5-**-**-**Cisco Systems Inc 65700-1D-E6-**-**-**Cisco Systems Inc 65800-1D-E9-**-**-**Nokia65900-1D-F6-**-**-**Samsung Electronics 66000-1D-FD-**-**-**Nokia66200-1E-0B-**-**-**Hewlett Packard66300-1E-10-**-**-**Huawei Technologies Co 66400-1E-13-**-**-**Cisco Systems Inc 66500-1E-14-**-**-**Cisco Systems Inc 66600-1E-1F-**-**-**Nortel Networks66700-1E-2A-**-**-**Netgear66800-1E-3A-**-**-**Nokia66900-1E-3B-**-**-**Nokia67000-1E-45-**-**-**Sony Corp67100-1E-46-**-**-**Motorola Inc67200-1E-49-**-**-**Cisco Systems Inc 67300-1E-4A-**-**-**Cisco Systems Inc 67400-1E-4F-**-**-**Dell Inc67500-1E-52-**-**-**Apple Computer67600-1E-58-**-**-**D-Link Corporation 67700-1E-5A-**-**-**Motorola Inc67800-1E-64-**-**-**Intel Corporation 67900-1E-65-**-**-**Intel Corporation 68000-1E-67-**-**-**Intel Corporation 68100-1E-6B-**-**-**Cisco Systems Inc 68200-1E-79-**-**-**Cisco Systems Inc 68300-1E-7A-**-**-**Cisco Systems Inc 68400-1E-7D-**-**-**Samsung Electronics 68500-1E-7E-**-**-**Nortel Networks68600-1E-8D-**-**-**Motorola Inc68700-1E-A3-**-**-**Nokia68800-1E-A4-**-**-**Nokia68900-1E-A8-**-**-**Datang Corporation 69000-1E-BD-**-**-**Cisco Systems Inc 69100-1E-BE-**-**-**Cisco Systems Inc 69200-1E-C1-**-**-**3Com69300-1E-C2-**-**-**Apple Computer69400-1E-C9-**-**-**Dell Inc69500-1E-CA-**-**-**Nortel Networks69600-1E-DC-**-**-**Sony Corp69700-1E-E1-**-**-**Samsung Electronics 69800-1E-E2-**-**-**Samsung Electronics 69900-1E-E5-**-**-**Linksys70000-1E-F6-**-**-**Cisco Systems Inc 70100-1E-F7-**-**-**Cisco Systems Inc 70200-1F-00-**-**-**Nokia70300-1F-01-**-**-**Nokia70400-1F-0A-**-**-**Nortel Networks70500-1F-12-**-**-**Juniper Networks 70600-1F-26-**-**-**Cisco Systems Inc 70700-1F-27-**-**-**Cisco Systems Inc 70800-1F-29-**-**-**Hewlett Packard70900-1F-33-**-**-**Netgear71000-1F-3B-**-**-**Intel Corporation 71100-1F-3C-**-**-**Intel Corporation71300-1F-46-**-**-**Nortel Networks 71400-1F-5B-**-**-**Apple Computer 71500-1F-5C-**-**-**Nokia71600-1F-5D-**-**-**Nokia71700-1F-6C-**-**-**Cisco Systems Inc 71800-1F-6D-**-**-**Cisco Systems Inc 71900-1F-7E-**-**-**Motorola Inc72000-1F-9A-**-**-**Nortel Networks 72100-1F-9D-**-**-**Cisco Systems Inc 72200-1F-9E-**-**-**Cisco Systems Inc 72300-1F-A7-**-**-**Sony Corp72400-1F-C4-**-**-**Motorola Inc72500-1F-C9-**-**-**Cisco Systems Inc 72600-1F-CA-**-**-**Cisco Systems Inc 72700-1F-CC-**-**-**Samsung Electronics 72800-1F-CD-**-**-**Samsung Electronics 72900-1F-DA-**-**-**Nortel Networks 73000-1F-DE-**-**-**Nokia73100-1F-DF-**-**-**Nokia73200-1F-E4-**-**-**Sony Corp73300-1F-F3-**-**-**Apple Computer 73400-20-32-**-**-**Alcatel-Lucent 73500-20-40-**-**-**Motorola Inc73600-20-60-**-**-**Alcatel-Lucent 73700-20-75-**-**-**Motorola Inc73800-20-7B-**-**-**Intel Corporation 73900-20-A6-**-**-**Proxim Inc74000-20-AF-**-**-**3Com74100-20-D8-**-**-**Nortel Networks 74200-20-DA-**-**-**Alcatel-Lucent 74300-21-05-**-**-**Alcatel-Lucent 74400-21-08-**-**-**Nokia74500-21-09-**-**-**Nokia74600-21-19-**-**-**Samsung Electronics 74700-21-1B-**-**-**Cisco Systems Inc 74800-21-1C-**-**-**Cisco Systems Inc 74900-21-1E-**-**-**Motorola Inc75000-21-29-**-**-**Linksys75100-21-35-**-**-**Alcatel-Lucent 75200-21-36-**-**-**Motorola Inc75300-21-43-**-**-**Motorola Inc75400-21-4C-**-**-**Samsung Electronics 75500-21-55-**-**-**Cisco Systems Inc 75600-21-56-**-**-**Cisco Systems Inc 75700-21-59-**-**-**Juniper Networks 75800-21-5A-**-**-**Hewlett Packard 75900-21-5C-**-**-**Intel Corporation 76000-21-5D-**-**-**Intel Corporation 76100-21-62-**-**-**Nortel Networks 76200-21-6A-**-**-**Intel Corporation76400-21-70-**-**-**Dell Inc76500-21-80-**-**-**Motorola Inc76600-21-91-**-**-**D-Link Corporation 76700-21-9B-**-**-**Dell Inc76800-21-9E-**-**-**Sony Corp76900-21-A0-**-**-**Cisco Systems Inc 77000-21-A1-**-**-**Cisco Systems Inc 77100-21-AA-**-**-**Nokia77200-21-AB-**-**-**Nokia77300-21-AE-**-**-**Alcatel-Lucent77400-21-BA-**-**-**Texas Instruments 77500-21-BE-**-**-**Cisco Systems Inc 77600-21-D1-**-**-**Samsung Electronics 77700-21-D2-**-**-**Samsung Electronics 77800-21-D7-**-**-**Cisco Systems Inc 77900-21-D8-**-**-**Cisco Systems Inc 78000-21-E1-**-**-**Nortel Networks78100-21-E9-**-**-**Apple Computer78200-21-FC-**-**-**Nokia78300-21-FE-**-**-**Nokia78400-22-0C-**-**-**Cisco Systems Inc 78500-22-0D-**-**-**Cisco Systems Inc 78600-22-10-**-**-**Motorola Inc78700-22-19-**-**-**Dell Inc78800-22-2D-**-**-**SMC Networks78900-22-3A-**-**-**Cisco Systems Inc 79000-22-3F-**-**-**Netgear79100-22-41-**-**-**Apple Computer79200-22-55-**-**-**Cisco Systems Inc 79300-22-56-**-**-**Cisco Systems Inc 79400-22-57-**-**-**3Com79500-22-64-**-**-**Hewlett Packard79600-22-65-**-**-**Nokia79700-22-66-**-**-**Nokia79800-22-67-**-**-**Nortel Networks79900-22-6B-**-**-**Linksys80000-22-75-**-**-**Belkin Corp80100-22-7F-**-**-**Ruckus Wireless80200-22-83-**-**-**Juniper Networks 80300-22-90-**-**-**Cisco Systems Inc 80400-22-91-**-**-**Cisco Systems Inc 80500-22-98-**-**-**Sony Corp80600-22-A1-**-**-**Huawei Technologies Co 80700-22-A5-**-**-**Texas Instruments 80800-22-A6-**-**-**Sony Corp80900-22-B0-**-**-**D-Link Corporation 81000-22-B4-**-**-**Motorola Inc81100-22-BD-**-**-**Cisco Systems Inc 81200-22-BE-**-**-**Cisco Systems Inc 81300-22-CE-**-**-**Cisco Systems Inc。

怎么查询苹果电脑MAC地址

怎么查询苹果电脑MAC地址

对于使用苹果 Mac 电脑系统的小伙伴来说,有时候可能需要知道电脑网卡的MAC 地址。

这里店铺简单介绍下3种方法,用于查询苹果电脑 MAC 地址。

怎么查询苹果电脑MAC地址

查询苹果电脑MAC地址方法一

1这里可以直接点击屏幕顶部菜单栏中的网络图标,如图所示

2接着请点击网络列表底部的“打开网络偏好设置”选项,如图所示

3打开网络设置窗口以后,接着请点击“高级”按钮,如图所示4随后即可看到电脑网卡的 MAC 地址了,这里以我 Mac 上的无线网卡为例。

查询苹果电脑MAC地址方法二

1先点击顶部菜单栏中的苹果图标,再点击“关于本机”选项,如图所示

2在关于本机信息中请点击“系统报告”选项,如图所示

3这里以查看 Wi-Fi 网卡为例,请在系统报告左边栏中点击网络下的 Wi-Fi 一栏,即可在右边看到电脑的 MAC 地址。

查询苹果电脑MAC地址方法三

先请打开 Mac 系统中的“终端”应用,如图所示

接着请在命令终端窗口中输入ifconfig 并按键盘上的回车执行,如图所示

3最后即可看到当前电脑网卡的 MAC 地址,不过由于这里看到的信息比较多,如下图所示,eth0 一般指电脑上的第一块默认网卡。

MAC地址-厂商对应表(截止2018年9月)

71

00:00:46 OLIVETTI NORTH AMERICA

72

00:00:47 NICOLET INSTRUMENTS CORP.

73

00:00:48 Seiko Epson Corporation

74

00:00:49 APRICOT COMPUTERS, LTD

75

00:00:4A ADC CODENOLL TECHNOLOGY CORP.

82

00:00:51 HOB ELECTRONIC GMBH & CO. KG

00:00:3A CHYRON CORPORATION

60

00:00:3B i ContX SYSTEMS INC.

62

00:00:3D UNISYS

63

00:00:3E SIMPACT

64

00:00:3F SYNTREX, INC.

65

00:00:40 APPLICON, INC.

76

00:00:4B ICL DATA OY

77

00:00:4C NEC CORPORATION

78

00:00:4D DCI CORPORATION

79

00:00:4E AMPEX CORPORATION

80

00:00:4F LOGICRAFT, INC.

81

00:00:50 RADISYS CORPORATION

厂商 XEROX CORPORATION XEROX CORPORATION XEROX CORPORATION XEROX CORPORATION XEROX CORPORATION XEROX CORPORATION XEROX CORPORATION XEROX CORPORATION XEROX CORPORATION XEROX CORPORATION OMRON TATEISI ELECTRONICS CO. MATRIX CORPORATION Cisco Systems, Inc FIBRONICS LTD. FUJITSU LIMITED NEXT, INC. SYTEK INC. NORMEREL SYSTEMES INFORMATION TECHNOLOGY LIMITED CAMEX NETRONIX DATAPOINT CORPORATION DU PONT PIXEL SYSTEMS . Oracle WEBSTER COMPUTER CORPORATION APPLIED DYNAMICS INTERNATIONAL ADVANCED MICRO DEVICES Novell, Inc. BELL TECHNOLOGIES Cabletron Systems, Inc. TELSIST INDUSTRIA ELECTRONICA Telco Systems, Inc. DATAINDUSTRIER DIAB AB SUREMAN COMP. & COMMUN. CORP. VISUAL TECHNOLOGY INC. ABB INDUSTRIAL SYSTEMS AB CONNECT AS RAMTEK CORP. SHA-KEN CO., LTD. JAPAN RADIO COMPANY PRODIGY SYSTEMS CORPORATION IMC NETWORKS CORP. TRW - SEDD/INP CRISP AUTOMATION, INC AUTOTOTE LIMITED CHROMATICS INC SOCIETE EVIRA TIMEPLEX INC. VG LABORATORY SYSTEMS LTD QPSX COMMUNICATIONS, LTD. Marconi plc EGAN MACHINERY COMPANY NETWORK RESOURCES CORPORATION

mac地址厂商分配表

MAC地址厂商分配表Index MAC Address Vendor-Name100-00-0C-**-**-**Cisco Systems Inc200-00-0E-**-**-**Fujitsu300-00-75-**-**-**Nortel Networks400-00-95-**-**-**Sony Corp500-00-F0-**-**-**Samsung Electronics 600-01-02-**-**-**3Com700-01-03-**-**-**3Com800-01-30-**-**-**Extreme Networks900-01-42-**-**-**Cisco Systems Inc 1000-01-43-**-**-**Cisco Systems Inc 1100-01-4A-**-**-**Sony Corp1200-01-63-**-**-**Cisco Systems Inc 1300-01-64-**-**-**Cisco Systems Inc 1400-01-81-**-**-**Nortel Networks1500-01-96-**-**-**Cisco Systems Inc 1600-01-97-**-**-**Cisco Systems Inc 1700-01-C7-**-**-**Cisco Systems Inc 1800-01-C9-**-**-**Cisco Systems Inc 1900-01-E6-**-**-**Hewlett Packard2000-01-E7-**-**-**Hewlett Packard2100-02-16-**-**-**Cisco Systems Inc 2200-02-17-**-**-**Cisco Systems Inc 2300-02-4A-**-**-**Cisco Systems Inc 2400-02-4B-**-**-**Cisco Systems Inc 2500-02-5F-**-**-**Nortel Networks2600-02-78-**-**-**Samsung Electronics 2700-02-7D-**-**-**Cisco Systems Inc 2800-02-7E-**-**-**Cisco Systems Inc 2900-02-A5-**-**-**Hewlett Packard3000-02-B3-**-**-**Intel Corporation 3100-02-B9-**-**-**Cisco Systems Inc 3200-02-BA-**-**-**Cisco Systems Inc 3300-02-DC-**-**-**Fujitsu3400-02-EE-**-**-**Nokia3500-02-FC-**-**-**Cisco Systems Inc 3600-02-FD-**-**-**Cisco Systems Inc 3700-03-31-**-**-**Cisco Systems Inc 3800-03-32-**-**-**Cisco Systems Inc 3900-03-42-**-**-**Nortel Networks4000-03-47-**-**-**Intel Corporation 4100-03-4B-**-**-**Nortel Networks4200-03-6B-**-**-**Cisco Systems Inc 4300-03-6C-**-**-**Cisco Systems Inc 4400-03-7F-**-**-**Atheros Communications 4500-03-93-**-**-**Apple Computer4600-03-9F-**-**-**Cisco Systems Inc 4700-03-A0-**-**-**Cisco Systems Inc 4800-03-E3-**-**-**Cisco Systems Inc5000-03-FD-**-**-**Cisco Systems Inc 5100-03-FE-**-**-**Cisco Systems Inc 5200-04-0B-**-**-**3Com5300-04-1F-**-**-**Sony Corp5400-04-23-**-**-**Intel Corporation 5500-04-27-**-**-**Cisco Systems Inc 5600-04-28-**-**-**Cisco Systems Inc 5700-04-38-**-**-**Nortel Networks 5800-04-4D-**-**-**Cisco Systems Inc 5900-04-4E-**-**-**Cisco Systems Inc 6000-04-56-**-**-**Motorola Inc6100-04-5A-**-**-**Linksys6200-04-6B-**-**-**Palm Inc6300-04-6D-**-**-**Cisco Systems Inc 6400-04-6E-**-**-**Cisco Systems Inc 6500-04-80-**-**-**Foundry Networks 6600-04-96-**-**-**Extreme Networks 6700-04-9A-**-**-**Cisco Systems Inc 6800-04-9B-**-**-**Cisco Systems Inc 6900-04-BD-**-**-**Motorola Inc7000-04-C0-**-**-**Cisco Systems Inc 7100-04-C1-**-**-**Cisco Systems Inc 7200-04-DC-**-**-**Nortel Networks 7300-04-DD-**-**-**Cisco Systems Inc 7400-04-DE-**-**-**Cisco Systems Inc 7500-04-E2-**-**-**SMC Networks7600-04-EA-**-**-**Hewlett Packard 7700-05-00-**-**-**Cisco Systems Inc 7800-05-01-**-**-**Cisco Systems Inc 7900-05-02-**-**-**Apple Computer 8000-05-1A-**-**-**3Com8100-05-31-**-**-**Cisco Systems Inc 8200-05-32-**-**-**Cisco Systems Inc 8300-05-5D-**-**-**D-Link Corporation 8400-05-5E-**-**-**Cisco Systems Inc 8500-05-5F-**-**-**Cisco Systems Inc 8600-05-73-**-**-**Cisco Systems Inc 8700-05-74-**-**-**Cisco Systems Inc 8800-05-85-**-**-**Juniper Networks 8900-05-9A-**-**-**Cisco Systems Inc 9000-05-9B-**-**-**Cisco Systems Inc 9100-05-B5-**-**-**Broadcom Corp 9200-05-DC-**-**-**Cisco Systems Inc 9300-05-DD-**-**-**Cisco Systems Inc 9400-06-25-**-**-**Linksys9500-06-28-**-**-**Cisco Systems Inc 9600-06-2A-**-**-**Cisco Systems Inc 9700-06-52-**-**-**Cisco Systems Inc 9800-06-53-**-**-**Cisco Systems Inc 9900-06-5B-**-**-**Dell Inc10300-06-D6-**-**-**Cisco Systems Inc 10400-06-D7-**-**-**Cisco Systems Inc 10500-07-0D-**-**-**Cisco Systems Inc 10600-07-0E-**-**-**Cisco Systems Inc 10700-07-4D-**-**-**Zebra Technologies 10800-07-4F-**-**-**Cisco Systems Inc 10900-07-50-**-**-**Cisco Systems Inc 11000-07-72-**-**-**Alcatel-Lucent 11100-07-84-**-**-**Cisco Systems Inc 11200-07-85-**-**-**Cisco Systems Inc 11300-07-B3-**-**-**Cisco Systems Inc 11400-07-B4-**-**-**Cisco Systems Inc 11500-07-E0-**-**-**Palm Inc11600-07-E9-**-**-**Intel Corporation 11700-07-EB-**-**-**Cisco Systems Inc 11800-07-EC-**-**-**Cisco Systems Inc 11900-08-02-**-**-**Hewlett Packard 12000-08-0E-**-**-**Motorola Inc12100-08-20-**-**-**Cisco Systems Inc 12200-08-21-**-**-**Cisco Systems Inc 12300-08-74-**-**-**Dell Inc12400-08-7C-**-**-**Cisco Systems Inc 12500-08-7D-**-**-**Cisco Systems Inc 12600-08-83-**-**-**Hewlett Packard 12700-08-9A-**-**-**Alcatel-Lucent 12800-08-A3-**-**-**Cisco Systems Inc 12900-08-A4-**-**-**Cisco Systems Inc 13000-08-C2-**-**-**Cisco Systems Inc 13100-08-C7-**-**-**Hewlett Packard 13200-08-E2-**-**-**Cisco Systems Inc 13300-08-E3-**-**-**Cisco Systems Inc 13400-09-11-**-**-**Cisco Systems Inc 13500-09-12-**-**-**Cisco Systems Inc 13600-09-18-**-**-**Samsung Electronics 13700-09-43-**-**-**Cisco Systems Inc 13800-09-44-**-**-**Cisco Systems Inc 13900-09-7B-**-**-**Cisco Systems Inc 14000-09-7C-**-**-**Cisco Systems Inc 14100-09-97-**-**-**Nortel Networks 14200-09-B6-**-**-**Cisco Systems Inc 14300-09-B7-**-**-**Cisco Systems Inc 14400-09-E8-**-**-**Cisco Systems Inc 14500-09-E9-**-**-**Cisco Systems Inc 14600-0A-04-**-**-**3Com14700-0A-27-**-**-**Apple Computer 14800-0A-28-**-**-**Motorola Inc14900-0A-41-**-**-**Cisco Systems Inc 15000-0A-42-**-**-**Cisco Systems Inc15400-0A-8B-**-**-**Cisco Systems Inc 15500-0A-95-**-**-**Apple Computer 15600-0A-B7-**-**-**Cisco Systems Inc 15700-0A-B8-**-**-**Cisco Systems Inc 15800-0A-D9-**-**-**Sony Corp15900-0A-E0-**-**-**Fujitsu16000-0A-F3-**-**-**Cisco Systems Inc 16100-0A-F4-**-**-**Cisco Systems Inc 16200-0A-F7-**-**-**Broadcom Corp 16300-0B-06-**-**-**Motorola Inc 16400-0B-0E-**-**-**Trapeze Networks 16500-0B-45-**-**-**Cisco Systems Inc 16600-0B-46-**-**-**Cisco Systems Inc 16700-0B-5D-**-**-**Fujitsu16800-0B-5F-**-**-**Cisco Systems Inc 16900-0B-60-**-**-**Cisco Systems Inc 17000-0B-85-**-**-**Cisco Systems Inc 17100-0B-86-**-**-**Aruba Networks 17200-0B-AC-**-**-**3Com17300-0B-BE-**-**-**Cisco Systems Inc 17400-0B-BF-**-**-**Cisco Systems Inc 17500-0B-C5-**-**-**SMC Networks 17600-0B-CD-**-**-**Hewlett Packard 17700-0B-DB-**-**-**Dell Inc17800-0B-E1-**-**-**Nokia17900-0B-FC-**-**-**Cisco Systems Inc 18000-0B-FD-**-**-**Cisco Systems Inc 18100-0C-30-**-**-**Cisco Systems Inc 18200-0C-31-**-**-**Cisco Systems Inc 18300-0C-41-**-**-**Linksys18400-0C-43-**-**-**Ralink Tech 18500-0C-85-**-**-**Cisco Systems Inc 18600-0C-86-**-**-**Cisco Systems Inc 18700-0C-CE-**-**-**Cisco Systems Inc 18800-0C-CF-**-**-**Cisco Systems Inc 18900-0C-DB-**-**-**Foundry Networks 19000-0C-E5-**-**-**Motorola Inc 19100-0C-E6-**-**-**Meru Networks 19200-0C-F1-**-**-**Intel Corporation 19300-0C-F7-**-**-**Nortel Networks 19400-0C-F8-**-**-**Nortel Networks 19500-0D-0B-**-**-**Buffalo Inc 19600-0D-28-**-**-**Cisco Systems Inc 19700-0D-29-**-**-**Cisco Systems Inc 19800-0D-54-**-**-**3Com19900-0D-56-**-**-**Dell Inc20000-0D-57-**-**-**Fujitsu20100-0D-65-**-**-**Cisco Systems Inc20300-0D-88-**-**-**D-Link Corporation 20400-0D-93-**-**-**Apple Computer 20500-0D-9D-**-**-**Hewlett Packard 20600-0D-AE-**-**-**Samsung Electronics 20700-0D-BC-**-**-**Cisco Systems Inc 20800-0D-BD-**-**-**Cisco Systems Inc 20900-0D-E5-**-**-**Samsung Electronics 21000-0D-EC-**-**-**Cisco Systems Inc 21100-0D-ED-**-**-**Cisco Systems Inc 21200-0E-07-**-**-**Sony Corp21300-0E-08-**-**-**Linksys21400-0E-0C-**-**-**Intel Corporation 21500-0E-35-**-**-**Intel Corporation 21600-0E-38-**-**-**Cisco Systems Inc 21700-0E-39-**-**-**Cisco Systems Inc 21800-0E-40-**-**-**Nortel Networks 21900-0E-5C-**-**-**Motorola Inc22000-0E-62-**-**-**Nortel Networks 22100-0E-6A-**-**-**3Com22200-0E-7F-**-**-**Hewlett Packard 22300-0E-83-**-**-**Cisco Systems Inc 22400-0E-84-**-**-**Cisco Systems Inc 22500-0E-86-**-**-**Alcatel-Lucent 22600-0E-B3-**-**-**Hewlett Packard 22700-0E-C0-**-**-**Nortel Networks 22800-0E-C7-**-**-**Motorola Inc22900-0E-D6-**-**-**Cisco Systems Inc 23000-0E-D7-**-**-**Cisco Systems Inc 23100-0E-ED-**-**-**Nokia23200-0F-06-**-**-**Nortel Networks 23300-0F-20-**-**-**Hewlett Packard 23400-0F-23-**-**-**Cisco Systems Inc 23500-0F-24-**-**-**Cisco Systems Inc 23600-0F-34-**-**-**Cisco Systems Inc 23700-0F-35-**-**-**Cisco Systems Inc 23800-0F-3D-**-**-**D-Link Corporation 23900-0F-61-**-**-**Hewlett Packard 24000-0F-62-**-**-**Alcatel-Lucent 24100-0F-66-**-**-**Linksys24200-0F-6A-**-**-**Nortel Networks 24300-0F-8F-**-**-**Cisco Systems Inc 24400-0F-90-**-**-**Cisco Systems Inc 24500-0F-9F-**-**-**Motorola Inc24600-0F-B5-**-**-**Netgear24700-0F-BB-**-**-**Nokia24800-0F-C3-**-**-**Palm Inc24900-0F-CB-**-**-**3Com25000-0F-CD-**-**-**Nortel Networks 25100-0F-DE-**-**-**Sony Corp25200-0F-F7-**-**-**Cisco Systems Inc25400-10-07-**-**-**Cisco Systems Inc 25500-10-0B-**-**-**Cisco Systems Inc 25600-10-0D-**-**-**Cisco Systems Inc 25700-10-11-**-**-**Cisco Systems Inc 25800-10-14-**-**-**Cisco Systems Inc 25900-10-18-**-**-**Broadcom Corp26000-10-1F-**-**-**Cisco Systems Inc 26100-10-29-**-**-**Cisco Systems Inc 26200-10-2F-**-**-**Cisco Systems Inc 26300-10-40-**-**-**Intermec Corporation 26400-10-45-**-**-**Nortel Networks 26500-10-4B-**-**-**3Com26600-10-54-**-**-**Cisco Systems Inc 26700-10-55-**-**-**Fujitsu26800-10-5A-**-**-**3Com26900-10-79-**-**-**Cisco Systems Inc 27000-10-7B-**-**-**Cisco Systems Inc 27100-10-83-**-**-**Hewlett Packard 27200-10-8C-**-**-**Fujitsu27300-10-A6-**-**-**Cisco Systems Inc 27400-10-B3-**-**-**Nokia27500-10-DB-**-**-**Juniper Networks 27600-10-E3-**-**-**Hewlett Packard 27700-10-F6-**-**-**Cisco Systems Inc 27800-10-FA-**-**-**Apple Computer 27900-10-FF-**-**-**Cisco Systems Inc 28000-11-0A-**-**-**Hewlett Packard 28100-11-11-**-**-**Intel Corporation 28200-11-1A-**-**-**Motorola Inc28300-11-20-**-**-**Cisco Systems Inc 28400-11-21-**-**-**Cisco Systems Inc 28500-11-24-**-**-**Apple Computer 28600-11-3F-**-**-**Alcatel-Lucent 28700-11-43-**-**-**Dell Inc28800-11-50-**-**-**Belkin Corp28900-11-58-**-**-**Nortel Networks 29000-11-5C-**-**-**Cisco Systems Inc 29100-11-5D-**-**-**Cisco Systems Inc 29200-11-80-**-**-**Motorola Inc29300-11-85-**-**-**Hewlett Packard 29400-11-8B-**-**-**Alcatel-Lucent 29500-11-92-**-**-**Cisco Systems Inc 29600-11-93-**-**-**Cisco Systems Inc 29700-11-95-**-**-**D-Link Corporation 29800-11-9F-**-**-**Nokia29900-11-AE-**-**-**Motorola Inc30000-11-BB-**-**-**Cisco Systems Inc 30100-11-BC-**-**-**Cisco Systems Inc 30200-11-F9-**-**-**Nortel Networks 30300-12-00-**-**-**Cisco Systems Inc30500-12-17-**-**-**Linksys30600-12-1E-**-**-**Juniper Networks 30700-12-25-**-**-**Motorola Inc30800-12-37-**-**-**Texas Instruments 30900-12-3F-**-**-**Dell Inc31000-12-43-**-**-**Cisco Systems Inc 31100-12-44-**-**-**Cisco Systems Inc 31200-12-47-**-**-**Samsung Electronics 31300-12-4B-**-**-**Texas Instruments 31400-12-62-**-**-**Nokia31500-12-79-**-**-**Hewlett Packard31600-12-7F-**-**-**Cisco Systems Inc 31700-12-80-**-**-**Cisco Systems Inc 31800-12-83-**-**-**Nortel Networks31900-12-8A-**-**-**Motorola Inc32000-12-A9-**-**-**3Com32100-12-C9-**-**-**Motorola Inc32200-12-D1-**-**-**Texas Instruments 32300-12-D2-**-**-**Texas Instruments 32400-12-D9-**-**-**Cisco Systems Inc 32500-12-DA-**-**-**Cisco Systems Inc 32600-12-EE-**-**-**Sony Corp32700-12-F0-**-**-**Intel Corporation 32800-12-F2-**-**-**Foundry Networks 32900-12-FB-**-**-**Samsung Electronics 33000-13-02-**-**-**Intel Corporation 33100-13-0A-**-**-**Nortel Networks33200-13-10-**-**-**Linksys33300-13-15-**-**-**Sony Corp33400-13-19-**-**-**Cisco Systems Inc 33500-13-1A-**-**-**Cisco Systems Inc 33600-13-20-**-**-**Intel Corporation 33700-13-21-**-**-**Hewlett Packard33800-13-46-**-**-**D-Link Corporation 33900-13-49-**-**-**ZyXEL Communications 34000-13-5F-**-**-**Cisco Systems Inc 34100-13-60-**-**-**Cisco Systems Inc 34200-13-65-**-**-**Nortel Networks34300-13-70-**-**-**Nokia34400-13-71-**-**-**Motorola Inc34500-13-72-**-**-**Dell Inc34600-13-74-**-**-**Atheros Communications 34700-13-77-**-**-**Samsung Electronics 34800-13-7F-**-**-**Cisco Systems Inc 34900-13-80-**-**-**Cisco Systems Inc 35000-13-92-**-**-**Ruckus Wireless35100-13-A9-**-**-**Sony Corp35200-13-C3-**-**-**Cisco Systems Inc 35300-13-C4-**-**-**Cisco Systems Inc 35400-13-CE-**-**-**Intel Corporation35600-13-F7-**-**-**SMC Networks35700-13-FD-**-**-**Nokia35800-14-04-**-**-**Motorola Inc35900-14-0D-**-**-**Nortel Networks 36000-14-0E-**-**-**Nortel Networks 36100-14-1B-**-**-**Cisco Systems Inc 36200-14-1C-**-**-**Cisco Systems Inc 36300-14-22-**-**-**Dell Inc36400-14-38-**-**-**Hewlett Packard 36500-14-3E-**-**-**Airlink36600-14-51-**-**-**Apple Computer 36700-14-69-**-**-**Cisco Systems Inc 36800-14-6A-**-**-**Cisco Systems Inc 36900-14-6C-**-**-**Netgear37000-14-7C-**-**-**3Com37100-14-9A-**-**-**Motorola Inc37200-14-A7-**-**-**Nokia37300-14-A8-**-**-**Cisco Systems Inc 37400-14-A9-**-**-**Cisco Systems Inc 37500-14-BF-**-**-**Linksys37600-14-C2-**-**-**Hewlett Packard 37700-14-C7-**-**-**Nortel Networks 37800-14-D5-**-**-**Datang Corporation 37900-14-E8-**-**-**Motorola Inc38000-14-F1-**-**-**Cisco Systems Inc 38100-14-F2-**-**-**Cisco Systems Inc 38200-14-F6-**-**-**Juniper Networks 38300-15-00-**-**-**Intel Corporation 38400-15-17-**-**-**Intel Corporation 38500-15-2A-**-**-**Nokia38600-15-2B-**-**-**Cisco Systems Inc 38700-15-2C-**-**-**Cisco Systems Inc 38800-15-2F-**-**-**Motorola Inc38900-15-3F-**-**-**Alcatel-Lucent 39000-15-40-**-**-**Nortel Networks 39100-15-60-**-**-**Hewlett Packard 39200-15-62-**-**-**Cisco Systems Inc 39300-15-63-**-**-**Cisco Systems Inc 39400-15-70-**-**-**Motorola Inc39500-15-99-**-**-**Samsung Electronics 39600-15-9A-**-**-**Motorola Inc39700-15-9B-**-**-**Nortel Networks 39800-15-A0-**-**-**Nokia39900-15-A8-**-**-**Motorola Inc40000-15-B9-**-**-**Samsung Electronics 40100-15-C1-**-**-**Sony Corp40200-15-C5-**-**-**Dell Inc40300-15-C6-**-**-**Cisco Systems Inc 40400-15-C7-**-**-**Cisco Systems Inc 40500-15-DE-**-**-**Nokia40700-15-E9-**-**-**D-Link Corporation 40800-15-F9-**-**-**Cisco Systems Inc 40900-15-FA-**-**-**Cisco Systems Inc 41000-16-01-**-**-**Buffalo Inc41100-16-20-**-**-**Sony Corp41200-16-26-**-**-**Motorola Inc41300-16-32-**-**-**Samsung Electronics 41400-16-35-**-**-**Hewlett Packard 41500-16-46-**-**-**Cisco Systems Inc 41600-16-47-**-**-**Cisco Systems Inc 41700-16-4D-**-**-**Alcatel-Lucent 41800-16-4E-**-**-**Nokia41900-16-60-**-**-**Nortel Networks 42000-16-6B-**-**-**Samsung Electronics 42100-16-6C-**-**-**Samsung Electronics 42200-16-6F-**-**-**Intel Corporation 42300-16-75-**-**-**Motorola Inc42400-16-76-**-**-**Intel Corporation 42500-16-9C-**-**-**Cisco Systems Inc 42600-16-9D-**-**-**Cisco Systems Inc 42700-16-B5-**-**-**Motorola Inc42800-16-B6-**-**-**Linksys42900-16-B8-**-**-**Sony Corp43000-16-BC-**-**-**Nokia43100-16-C7-**-**-**Cisco Systems Inc 43200-16-C8-**-**-**Cisco Systems Inc 43300-16-CA-**-**-**Nortel Networks 43400-16-CB-**-**-**Apple Computer 43500-16-DB-**-**-**Samsung Electronics 43600-16-E0-**-**-**3Com43700-16-EA-**-**-**Intel Corporation 43800-16-EB-**-**-**Intel Corporation 43900-16-F0-**-**-**Dell Inc44000-17-00-**-**-**Motorola Inc44100-17-08-**-**-**Hewlett Packard 44200-17-0E-**-**-**Cisco Systems Inc 44300-17-0F-**-**-**Cisco Systems Inc 44400-17-3F-**-**-**Belkin Corp44500-17-42-**-**-**Fujitsu44600-17-4B-**-**-**Nokia44700-17-59-**-**-**Cisco Systems Inc 44800-17-5A-**-**-**Cisco Systems Inc 44900-17-65-**-**-**Nortel Networks 45000-17-7C-**-**-**D-Link Corporation 45100-17-83-**-**-**Texas Instruments 45200-17-84-**-**-**Motorola Inc45300-17-94-**-**-**Cisco Systems Inc 45400-17-95-**-**-**Cisco Systems Inc 45500-17-9A-**-**-**D-Link Corporation 45600-17-A4-**-**-**Hewlett Packard45800-17-C9-**-**-**Samsung Electronics 45900-17-CB-**-**-**Juniper Networks 46000-17-CC-**-**-**Alcatel-Lucent46100-17-D1-**-**-**Nortel Networks46200-17-D5-**-**-**Samsung Electronics 46300-17-DF-**-**-**Cisco Systems Inc 46400-17-E0-**-**-**Cisco Systems Inc 46500-17-E2-**-**-**Motorola Inc46600-17-E3-**-**-**Texas Instruments 46700-17-E4-**-**-**Texas Instruments 46800-17-E5-**-**-**Texas Instruments 46900-17-E6-**-**-**Texas Instruments 47000-17-E7-**-**-**Texas Instruments 47100-17-E8-**-**-**Texas Instruments 47200-17-E9-**-**-**Texas Instruments 47300-17-EA-**-**-**Texas Instruments 47400-17-EB-**-**-**Texas Instruments 47500-17-EC-**-**-**Texas Instruments 47600-17-EE-**-**-**Motorola Inc47700-17-F2-**-**-**Apple Computer47800-18-0F-**-**-**Nokia47900-18-13-**-**-**Sony Corp48000-18-18-**-**-**Cisco Systems Inc 48100-18-19-**-**-**Cisco Systems Inc 48200-18-2F-**-**-**Texas Instruments 48300-18-30-**-**-**Texas Instruments 48400-18-31-**-**-**Texas Instruments 48500-18-32-**-**-**Texas Instruments 48600-18-33-**-**-**Texas Instruments 48700-18-34-**-**-**Texas Instruments 48800-18-39-**-**-**Linksys48900-18-42-**-**-**Nokia49000-18-4D-**-**-**Netgear49100-18-68-**-**-**Cisco Systems Inc 49200-18-6E-**-**-**3Com49300-18-71-**-**-**Hewlett Packard49400-18-73-**-**-**Cisco Systems Inc 49500-18-74-**-**-**Cisco Systems Inc 49600-18-82-**-**-**Huawei Technologies Co 49700-18-8B-**-**-**Dell Inc49800-18-8D-**-**-**Nokia49900-18-A4-**-**-**Motorola Inc50000-18-AF-**-**-**Samsung Electronics 50100-18-B0-**-**-**Nortel Networks50200-18-B9-**-**-**Cisco Systems Inc 50300-18-BA-**-**-**Cisco Systems Inc 50400-18-C0-**-**-**Motorola Inc50500-18-C5-**-**-**Nokia50600-18-DE-**-**-**Intel Corporation 50700-18-F8-**-**-**Linksys51100-19-2C-**-**-**Motorola Inc51200-19-2D-**-**-**Nokia51300-19-2F-**-**-**Cisco Systems Inc 51400-19-30-**-**-**Cisco Systems Inc 51500-19-47-**-**-**Cisco Systems Inc 51600-19-4F-**-**-**Nokia51700-19-55-**-**-**Cisco Systems Inc 51800-19-56-**-**-**Cisco Systems Inc 51900-19-5B-**-**-**D-Link Corporation 52000-19-5E-**-**-**Motorola Inc52100-19-63-**-**-**Sony Corp52200-19-69-**-**-**Nortel Networks 52300-19-79-**-**-**Nokia52400-19-8F-**-**-**Alcatel-Lucent 52500-19-92-**-**-**BlueSocket Inc 52600-19-99-**-**-**Fujitsu52700-19-A6-**-**-**Motorola Inc52800-19-A9-**-**-**Cisco Systems Inc 52900-19-AA-**-**-**Cisco Systems Inc 53000-19-B7-**-**-**Nokia53100-19-B9-**-**-**Dell Inc53200-19-BB-**-**-**Hewlett Packard 53300-19-C0-**-**-**Motorola Inc53400-19-C5-**-**-**Sony Corp53500-19-CB-**-**-**ZyXEL Communications 53600-19-D1-**-**-**Intel Corporation 53700-19-D2-**-**-**Intel Corporation 53800-19-E1-**-**-**Nortel Networks 53900-19-E2-**-**-**Juniper Networks 54000-19-E3-**-**-**Apple Computer 54100-19-E7-**-**-**Cisco Systems Inc 54200-19-E8-**-**-**Cisco Systems Inc 54300-1A-16-**-**-**Nokia54400-1A-1B-**-**-**Motorola Inc54500-1A-1E-**-**-**Aruba Networks 54600-1A-2F-**-**-**Cisco Systems Inc 54700-1A-30-**-**-**Cisco Systems Inc 54800-1A-4B-**-**-**Hewlett Packard 54900-1A-66-**-**-**Motorola Inc55000-1A-6C-**-**-**Cisco Systems Inc 55100-1A-6D-**-**-**Cisco Systems Inc 55200-1A-70-**-**-**Linksys55300-1A-75-**-**-**Sony Corp55400-1A-77-**-**-**Motorola Inc55500-1A-80-**-**-**Sony Corp55600-1A-89-**-**-**Nokia55700-1A-8A-**-**-**Samsung Electronics 55800-1A-8F-**-**-**Nortel Networks56200-1A-AD-**-**-**Motorola Inc56300-1A-C1-**-**-**3Com56400-1A-DB-**-**-**Motorola Inc56500-1A-DC-**-**-**Nokia56600-1A-DE-**-**-**Motorola Inc56700-1A-E2-**-**-**Cisco Systems Inc 56800-1A-E3-**-**-**Cisco Systems Inc 56900-1A-F0-**-**-**Alcatel-Lucent 57000-1B-0C-**-**-**Cisco Systems Inc 57100-1B-0D-**-**-**Cisco Systems Inc 57200-1B-11-**-**-**D-Link Corporation 57300-1B-21-**-**-**Intel Corporation 57400-1B-25-**-**-**Nortel Networks 57500-1B-2A-**-**-**Cisco Systems Inc 57600-1B-2B-**-**-**Cisco Systems Inc 57700-1B-2F-**-**-**Netgear57800-1B-33-**-**-**Nokia57900-1B-52-**-**-**Motorola Inc58000-1B-53-**-**-**Cisco Systems Inc 58100-1B-54-**-**-**Cisco Systems Inc 58200-1B-59-**-**-**Sony Corp58300-1B-63-**-**-**Apple Computer 58400-1B-77-**-**-**Intel Corporation 58500-1B-78-**-**-**Hewlett Packard 58600-1B-8F-**-**-**Cisco Systems Inc 58700-1B-90-**-**-**Cisco Systems Inc 58800-1B-98-**-**-**Samsung Electronics 58900-1B-AF-**-**-**Nokia59000-1B-BA-**-**-**Nortel Networks 59100-1B-C0-**-**-**Juniper Networks 59200-1B-D4-**-**-**Cisco Systems Inc 59300-1B-D5-**-**-**Cisco Systems Inc 59400-1B-D7-**-**-**Cisco Systems Inc 59500-1B-DD-**-**-**Motorola Inc59600-1B-E9-**-**-**Broadcom Corp 59700-1B-ED-**-**-**Foundry Networks 59800-1B-EE-**-**-**Nokia59900-1C-0E-**-**-**Cisco Systems Inc 60000-1C-0F-**-**-**Cisco Systems Inc 60100-1C-10-**-**-**Linksys60200-1C-11-**-**-**Motorola Inc60300-1C-12-**-**-**Motorola Inc60400-1C-17-**-**-**Nortel Networks 60500-1C-23-**-**-**Dell Inc60600-1C-35-**-**-**Nokia60700-1C-43-**-**-**Samsung Electronics 60800-1C-57-**-**-**Cisco Systems Inc 60900-1C-58-**-**-**Cisco Systems Inc61100-1C-9A-**-**-**Nokia61200-1C-9C-**-**-**Nortel Networks 61300-1C-A4-**-**-**Sony Corp61400-1C-B0-**-**-**Cisco Systems Inc 61500-1C-B1-**-**-**Cisco Systems Inc 61600-1C-B3-**-**-**Apple Computer 61700-1C-BF-**-**-**Intel Corporation 61800-1C-C0-**-**-**Intel Corporation 61900-1C-C1-**-**-**Motorola Inc62000-1C-C4-**-**-**Hewlett Packard 62100-1C-C5-**-**-**3Com62200-1C-D4-**-**-**Nokia62300-1C-D6-**-**-**Nokia62400-1C-DF-**-**-**Belkin Corp62500-1C-EB-**-**-**Nortel Networks 62600-1C-F0-**-**-**D-Link Corporation 62700-1C-F6-**-**-**Cisco Systems Inc 62800-1C-F9-**-**-**Cisco Systems Inc 62900-1C-FB-**-**-**Motorola Inc63000-1D-09-**-**-**Dell Inc63100-1D-0D-**-**-**Sony Corp63200-1D-25-**-**-**Samsung Electronics 63300-1D-28-**-**-**Sony Corp63400-1D-2E-**-**-**Ruckus Wireless 63500-1D-3B-**-**-**Nokia63600-1D-42-**-**-**Nortel Networks 63700-1D-45-**-**-**Cisco Systems Inc 63800-1D-46-**-**-**Cisco Systems Inc 63900-1D-4C-**-**-**Alcatel-Lucent 64000-1D-4F-**-**-**Apple Computer 64100-1D-6B-**-**-**Motorola Inc64200-1D-6E-**-**-**Nokia64300-1D-70-**-**-**Cisco Systems Inc 64400-1D-71-**-**-**Cisco Systems Inc 64500-1D-73-**-**-**Buffalo Inc64600-1D-7E-**-**-**Linksys64700-1D-98-**-**-**Nokia64800-1D-A1-**-**-**Cisco Systems Inc 64900-1D-A2-**-**-**Cisco Systems Inc 65000-1D-AF-**-**-**Nortel Networks 65100-1D-B5-**-**-**Juniper Networks 65200-1D-BA-**-**-**Sony Corp65300-1D-BE-**-**-**Motorola Inc65400-1D-E0-**-**-**Intel Corporation 65500-1D-E1-**-**-**Intel Corporation 65600-1D-E5-**-**-**Cisco Systems Inc 65700-1D-E6-**-**-**Cisco Systems Inc 65800-1D-E9-**-**-**Nokia65900-1D-F6-**-**-**Samsung Electronics 66000-1D-FD-**-**-**Nokia66200-1E-0B-**-**-**Hewlett Packard66300-1E-10-**-**-**Huawei Technologies Co 66400-1E-13-**-**-**Cisco Systems Inc 66500-1E-14-**-**-**Cisco Systems Inc 66600-1E-1F-**-**-**Nortel Networks66700-1E-2A-**-**-**Netgear66800-1E-3A-**-**-**Nokia66900-1E-3B-**-**-**Nokia67000-1E-45-**-**-**Sony Corp67100-1E-46-**-**-**Motorola Inc67200-1E-49-**-**-**Cisco Systems Inc 67300-1E-4A-**-**-**Cisco Systems Inc 67400-1E-4F-**-**-**Dell Inc67500-1E-52-**-**-**Apple Computer67600-1E-58-**-**-**D-Link Corporation 67700-1E-5A-**-**-**Motorola Inc67800-1E-64-**-**-**Intel Corporation 67900-1E-65-**-**-**Intel Corporation 68000-1E-67-**-**-**Intel Corporation 68100-1E-6B-**-**-**Cisco Systems Inc 68200-1E-79-**-**-**Cisco Systems Inc 68300-1E-7A-**-**-**Cisco Systems Inc 68400-1E-7D-**-**-**Samsung Electronics 68500-1E-7E-**-**-**Nortel Networks68600-1E-8D-**-**-**Motorola Inc68700-1E-A3-**-**-**Nokia68800-1E-A4-**-**-**Nokia68900-1E-A8-**-**-**Datang Corporation 69000-1E-BD-**-**-**Cisco Systems Inc 69100-1E-BE-**-**-**Cisco Systems Inc 69200-1E-C1-**-**-**3Com69300-1E-C2-**-**-**Apple Computer69400-1E-C9-**-**-**Dell Inc69500-1E-CA-**-**-**Nortel Networks69600-1E-DC-**-**-**Sony Corp69700-1E-E1-**-**-**Samsung Electronics 69800-1E-E2-**-**-**Samsung Electronics 69900-1E-E5-**-**-**Linksys70000-1E-F6-**-**-**Cisco Systems Inc 70100-1E-F7-**-**-**Cisco Systems Inc 70200-1F-00-**-**-**Nokia70300-1F-01-**-**-**Nokia70400-1F-0A-**-**-**Nortel Networks70500-1F-12-**-**-**Juniper Networks 70600-1F-26-**-**-**Cisco Systems Inc 70700-1F-27-**-**-**Cisco Systems Inc 70800-1F-29-**-**-**Hewlett Packard70900-1F-33-**-**-**Netgear71000-1F-3B-**-**-**Intel Corporation 71100-1F-3C-**-**-**Intel Corporation71300-1F-46-**-**-**Nortel Networks 71400-1F-5B-**-**-**Apple Computer 71500-1F-5C-**-**-**Nokia71600-1F-5D-**-**-**Nokia71700-1F-6C-**-**-**Cisco Systems Inc 71800-1F-6D-**-**-**Cisco Systems Inc 71900-1F-7E-**-**-**Motorola Inc72000-1F-9A-**-**-**Nortel Networks 72100-1F-9D-**-**-**Cisco Systems Inc 72200-1F-9E-**-**-**Cisco Systems Inc 72300-1F-A7-**-**-**Sony Corp72400-1F-C4-**-**-**Motorola Inc72500-1F-C9-**-**-**Cisco Systems Inc 72600-1F-CA-**-**-**Cisco Systems Inc 72700-1F-CC-**-**-**Samsung Electronics 72800-1F-CD-**-**-**Samsung Electronics 72900-1F-DA-**-**-**Nortel Networks 73000-1F-DE-**-**-**Nokia73100-1F-DF-**-**-**Nokia73200-1F-E4-**-**-**Sony Corp73300-1F-F3-**-**-**Apple Computer 73400-20-32-**-**-**Alcatel-Lucent 73500-20-40-**-**-**Motorola Inc73600-20-60-**-**-**Alcatel-Lucent 73700-20-75-**-**-**Motorola Inc73800-20-7B-**-**-**Intel Corporation 73900-20-A6-**-**-**Proxim Inc74000-20-AF-**-**-**3Com74100-20-D8-**-**-**Nortel Networks 74200-20-DA-**-**-**Alcatel-Lucent 74300-21-05-**-**-**Alcatel-Lucent 74400-21-08-**-**-**Nokia74500-21-09-**-**-**Nokia74600-21-19-**-**-**Samsung Electronics 74700-21-1B-**-**-**Cisco Systems Inc 74800-21-1C-**-**-**Cisco Systems Inc 74900-21-1E-**-**-**Motorola Inc75000-21-29-**-**-**Linksys75100-21-35-**-**-**Alcatel-Lucent 75200-21-36-**-**-**Motorola Inc75300-21-43-**-**-**Motorola Inc75400-21-4C-**-**-**Samsung Electronics 75500-21-55-**-**-**Cisco Systems Inc 75600-21-56-**-**-**Cisco Systems Inc 75700-21-59-**-**-**Juniper Networks 75800-21-5A-**-**-**Hewlett Packard 75900-21-5C-**-**-**Intel Corporation 76000-21-5D-**-**-**Intel Corporation 76100-21-62-**-**-**Nortel Networks 76200-21-6A-**-**-**Intel Corporation76400-21-70-**-**-**Dell Inc76500-21-80-**-**-**Motorola Inc76600-21-91-**-**-**D-Link Corporation 76700-21-9B-**-**-**Dell Inc76800-21-9E-**-**-**Sony Corp76900-21-A0-**-**-**Cisco Systems Inc 77000-21-A1-**-**-**Cisco Systems Inc 77100-21-AA-**-**-**Nokia77200-21-AB-**-**-**Nokia77300-21-AE-**-**-**Alcatel-Lucent77400-21-BA-**-**-**Texas Instruments 77500-21-BE-**-**-**Cisco Systems Inc 77600-21-D1-**-**-**Samsung Electronics 77700-21-D2-**-**-**Samsung Electronics 77800-21-D7-**-**-**Cisco Systems Inc 77900-21-D8-**-**-**Cisco Systems Inc 78000-21-E1-**-**-**Nortel Networks78100-21-E9-**-**-**Apple Computer78200-21-FC-**-**-**Nokia78300-21-FE-**-**-**Nokia78400-22-0C-**-**-**Cisco Systems Inc 78500-22-0D-**-**-**Cisco Systems Inc 78600-22-10-**-**-**Motorola Inc78700-22-19-**-**-**Dell Inc78800-22-2D-**-**-**SMC Networks78900-22-3A-**-**-**Cisco Systems Inc 79000-22-3F-**-**-**Netgear79100-22-41-**-**-**Apple Computer79200-22-55-**-**-**Cisco Systems Inc 79300-22-56-**-**-**Cisco Systems Inc 79400-22-57-**-**-**3Com79500-22-64-**-**-**Hewlett Packard79600-22-65-**-**-**Nokia79700-22-66-**-**-**Nokia79800-22-67-**-**-**Nortel Networks79900-22-6B-**-**-**Linksys80000-22-75-**-**-**Belkin Corp80100-22-7F-**-**-**Ruckus Wireless80200-22-83-**-**-**Juniper Networks 80300-22-90-**-**-**Cisco Systems Inc 80400-22-91-**-**-**Cisco Systems Inc 80500-22-98-**-**-**Sony Corp80600-22-A1-**-**-**Huawei Technologies Co 80700-22-A5-**-**-**Texas Instruments 80800-22-A6-**-**-**Sony Corp80900-22-B0-**-**-**D-Link Corporation 81000-22-B4-**-**-**Motorola Inc81100-22-BD-**-**-**Cisco Systems Inc 81200-22-BE-**-**-**Cisco Systems Inc 81300-22-CE-**-**-**Cisco Systems Inc。

笔记本电脑、手机MAC地址查询图文教程

笔记本电脑、手机查找MAC地址的方法

一、笔记本电脑

1、点击“开始”-“运行”,在“运行”窗口输入cmd后回车,出现DOS命令窗口

2、在DOS命令窗口的光标处输入ipconfig/all,回车后即可显示你的笔记本电脑的所有网络设置,找到有关“无线网络连接”的部分,下图所示的Physical Address后面的字符串即为你的笔记本电脑无线网卡的MAC地址。

如上所示该机的无线网卡MAC地址为00-13-02-C9-F9-FC

二、手机

1、安卓手机

找到手机的“设置”,进入设置后,选择“无线和网络”,再选择“WLAN设置”进入。

进入“WLAN设置”后,点击手机左下角的“菜单键”,在弹出的小菜单里选择“高级”就可以看到安卓手机的MAC地址了。

2、苹果手机

设置-->通用-->关于本机-->无线局域网地址(WIFI地址)

3、诺基亚手机

电话拨号,输入*#62209526#,即可弹出MAC地址

4、WP7手机

(1)设置-关于-更多信息中查询

(2)打开电话拨号器;输入##634#(也可能是##643#),然后直接“呼叫”;这个时候注意你屏幕的顶部会出现一个“ diagnosis (诊断)”的提示;前往诊断,有个新的键盘会弹出来,这时候再键入 *#1234#,就会弹出一个菜单,其中包括无线MAC地址。

重要提示:

MAC地址用16进制数表示,由0-9,A-F组成。

因此在查询的地址中有“0”时,一定是数字0,而不是字母o。

电脑mac地址查询方法

电脑mac地址查询方法电脑MAC地址查询方法电脑MAC地址是每台计算机网卡的唯一识别号码,由12位十六进制数表示。

在网络环境中,我们有时需要查询电脑的MAC地址,以便识别和管理设备。

本文将介绍一些常见的电脑MAC地址查询方法。

方法一:通过命令提示符查询在Windows操作系统中,我们可以通过命令提示符来查询电脑的MAC地址。

下面是具体的步骤:1. 打开“开始”菜单,点击“运行”,输入“cmd”命令,打开命令提示符窗口。

2. 在命令提示符窗口中,输入“ipconfig /all”命令,然后按下回车键。

3. 系统会列出所有网络适配器的信息,包括MAC地址。

在每个适配器的信息中,查找“物理地址”一项,后面的就是该适配器的MAC 地址。

4. 根据需要,可以在文本编辑器中将MAC地址进行复制和保存。

方法二:通过系统设置查询在Mac操作系统中,我们可以通过系统设置来查询电脑的MAC地址。

下面是具体的步骤:1. 点击屏幕左上角的Apple图标,选择“关于本机”。

2. 在“关于本机”窗口中,点击“系统报告”按钮。

3. 在系统报告窗口的侧边栏中,点击“网络”选项。

4. 在右侧窗口中,可以看到网络连接的详细信息,包括MAC地址。

在每个适配器的信息中,查找“MAC地址”一项,后面的就是该适配器的MAC地址。

5. 根据需要,可以在文本编辑器中将MAC地址进行复制和保存。

方法三:通过第三方工具查询除了使用命令提示符和系统设置来查询电脑的MAC地址,我们还可以使用一些第三方工具来实现。

下面是一些常用的工具:1. WiFi Info View:这是一款小巧便捷的WiFi信息查看工具,可以帮助用户查询电脑的MAC地址。

2. Advanced IP Scanner:这是一款网络扫描和分析工具,除了可以扫描网段中的IP地址,还可以显示每个设备的MAC地址。

3. 远程桌面管理软件:例如TeamViewer等远程桌面管理软件,在远程连接到目标计算机后,可以通过软件界面查询计算机的MAC地址。

怎么查询电脑本机mac地址方法

怎么查询电脑本机mac地址方法MAC位址作为网络设备的唯一标识,一般固化在网卡信息当中。

有时候我们需要用到,那么本机mac地址怎么查?下面小编就以笔记本电脑为例子,跟大家分享具体的处理方法吧,希望对大家有所帮助~笔记本电脑本机mac上网地址的查询方法1、以win7系统为例,查询mac物理地址可打开命令提示符,然后输入ipconfig/all执行查看,2、若需要修改mac物理地址可这般操作,在桌面右键计算机图标,选择设备管理器,3、打开设备管理器后,展开网络适配器,右键选择要修改mac物理地址的网卡,点击属性,4、弹出网卡属性窗口后,切换至高级选项卡,在属性列表中找到网络地址选项,这一项即可重新输入网卡的mac物理地址,当然不同的网卡可能显示的不一样,如图所示:5、点击值,根据你的需要来修改相应的mac物理地址,相关阅读:笔记本电脑怎么查看mac地址在路由器高级安全设置以及一些高级网络应用中,通常会通过MAC地址绑定电脑,这样可以大大提高网络安全。

究竟笔记本怎么查看mac地址?其实很简单,其查看方法与台式电脑都是一样的,通常有2种方法,以下为大家介绍下。

Change MAC Address(MAC物理地址修改器) V2.6.0.82 绿色汉化版获取网卡物理地址1.0.0.1绿色版笔记本查看mac地址方法一:打开网络和共享中心,然后进入本地连接,之后在网络连接属性中,点击详细信息,里面就可以看到一项物理地址信息,这个就是MAC地址,如下图所示:笔记本查看mac地址方法二:1、从开始菜单中,调出运行对话框(Win8用户可以直接使用Win+R快捷键呼出),然后键入cmd 命令,完成后按回车键,如下图所示:2、之后即可进入cmd命令操作框,我们键入命令:iPconfig /all 命令,完成后,按回车键运行,之后即可在里面找到物理地址信息,这里就是MAC地址了。

MAC地址也叫物理地址、硬件地址或链路地址,由网络设备制造商生产时写在硬件内部,它与网络无关,用户无法更改,对于一些高级网络应用中,会比较有用。

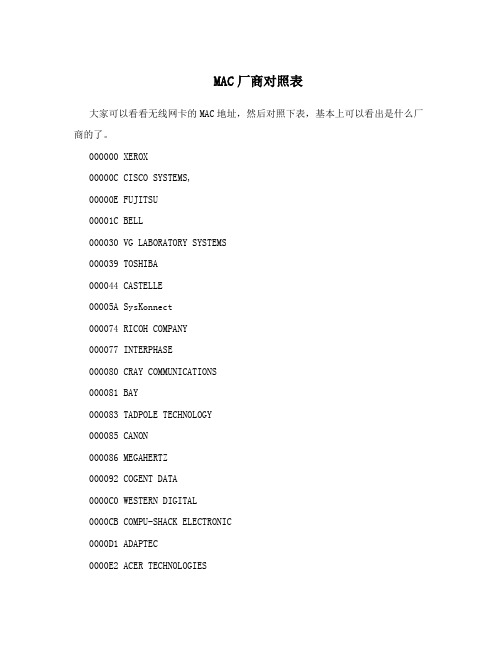

MAC厂商对照表

MAC厂商对照表大家可以看看无线网卡的MAC地址,然后对照下表,基本上可以看出是什么厂商的了。

000000 XEROX00000C CISCO SYSTEMS,00000E FUJITSU00001C BELL000030 VG LABORATORY SYSTEMS000039 TOSHIBA000044 CASTELLE00005A SysKonnect000074 RICOH COMPANY000077 INTERPHASE000080 CRAY COMMUNICATIONS000081 BAY000083 TADPOLE TECHNOLOGY000085 CANON000086 MEGAHERTZ000092 COGENT DATA0000C0 WESTERN DIGITAL0000CB COMPU-SHACK ELECTRONIC0000D1 ADAPTEC0000E2 ACER TECHNOLOGIES0000E4 IN2 GROUPE0000E8 ACCTON TECHNOLOGY 0000F6 APPLIED MICROSYSTEMS 0000F8 DIGITAL EQUIPMENT 000100 EQUIP'TRANS000102 3COM000103 3COM000142 Cisco Systems, 000196 Cisco Systems,0001C9 Cisco Systems,0001E6 Hewlett-Packard 000216 Cisco Systems, 000217 Cisco Systems, 00021E SIMTEL00022D Agere000244 SURECOM Technology 00024B Cisco Systems, 000255 IBM000256 Alpha Processor, 00027D Cisco Systems, 00027E Cisco Systems,0002A5 Compaq Computer 0002B3 Intel0002B9 Cisco Systems,0002FD Cisco Systems,000347 Intel00036B Cisco Systems,00036E Nicon Systems (Pty) 0003BA Sun0003E3 Cisco Systems,0003E4 Cisco Systems,0003FF Connectix000400 LEXMARK INTERNATIONAL, 000423 Intel000427 Cisco Systems,000428 Cisco Systems,00044D Cisco Systems,00044E Cisco Systems,00046D Cisco Systems,000475 3 Com000476 3 Com00049A Cisco Systems,0004AC IBM0004C1 Cisco Systems,0004DD Cisco Systems,000532 Cisco Systems,00055E Cisco Systems,000596 Genotech Co.,00060D Wave7000628 Cisco Systems,000629 IBM000652 Cisco Systems,000653 Cisco Systems,00065B Dell Computer00067C CISCO SYSTEMS,0006D7 Cisco Systems,0006E9 Intime0006F4 Prime Electronics & Satellitics 00070E Cisco Systems000732 AAEON Technology000750 Cisco Systems,000777 Motah0007EB Cisco Systems0007EC Cisco Systems0007EF Lockheed Martin Tactical 000802 Compaq Computer000821 Cisco Systems000874 Dell Computer000888 OULLIM Information Technology 0008A1 CNet Technology0008C7 COMPAQ COMPUTER0008DE 3UP0008E3 Cisco000917 WEM Technology000943 Cisco000A0A SUNIX Co.,000A41 Cisco000A8A Cisco000AB7 Cisco000AF4 Cisco000B46 Cisco000B5D FUJITSU000BCD Compaq000C69 National Radio Astronomy 001006 Thales Contact Solutions 001007 CISCO SYSTEMS,00100B CISCO SYSTEMS,001011 CISCO SYSTEMS,001014 CISCO SYSTEMS,001029 CISCO SYSTEMS,00102F CISCO SYSTEMS,00104B 3COM001054 CISCO SYSTEMS,00105A 3COM001079 CISCO SYSTEMS,00107B CISCO SYSTEMS,001083 HEWLETT-PACKARD0010A4 XIRCOM0010B5 ACCTON TECHNOLOGY0010DC MICRO-STAR INTERNATIONAL CO., 002000 LEXMARK INTERNATIONAL, 002035 IBM0020AF 3COM0020D2 RAD DATA COMMUNICATIONS, 0020ED GIGA-BYTE TECHNOLOGY CO., 003005 Fujitsu Siemens003019 CISCO SYSTEMS,003048 Supermicro Computer,00306E HEWLETT003078 Cisco Systems,00307B Cisco Systems,003080 CISCO SYSTEMS,003084 ALLIED TELESYN003085 CISCO SYSTEMS,00308C ADVANCED DIGITAL003094 Cisco Systems,003096 CISCO SYSTEMS,0030B6 CISCO SYSTEMS,0030C1 HEWLETT-PACKARD0030F2 CISCO SYSTEMS,004033 ADDTRON TECHNOLOGY CO., 00407E EVERGREEN SYSTEMS, 004081 MANNESMANN SCANGRAPHIC 00408C AXIS COMMUNICATIONS 004095 R.P.T. INTERGROUPS INT'L 004096 Aironet Wireless0040AF DIGITAL PRODUCTS, 005004 3COM00500B CISCO SYSTEMS,00500F CISCO SYSTEMS,005014 CISCO SYSTEMS,00502A CISCO SYSTEMS,00503E CISCO SYSTEMS,005050 CISCO SYSTEMS,005053 CISCO SYSTEMS,005054 CISCO SYSTEMS,005056 VMWare,005073 CISCO SYSTEMS,005080 CISCO SYSTEMS,00508B COMPAQ COMPUTER0050A2 CISCO SYSTEMS,0050BA D-LINK0050BD CISCO SYSTEMS,0050DA 3COM0050DC TAS TELEFONBAU A. SCHWABE GMBH & CO. 0050E2 CISCO SYSTEMS,006008 3COM006009 CISCO SYSTEMS,00602E CYCLADES00602F CISCO SYSTEMS,00603E CISCO SYSTEMS,006047 CISCO SYSTEMS,00605C CISCO SYSTEMS,006069 BROCADE COMMUNICATIONS SYSTEMS, 006070 CISCO SYSTEMS,006083 CISCO SYSTEMS,00608C 3COM006094 IBM006097 3COM0060B0 HEWLETT-PACKARD008017 PFU00801C NEWPORT SYSTEMS008029 EAGLE TECHNOLOGY,00802D XYLOGICS00805F COMPAQ COMPUTER008064 WYSE008067 SQUARE D008072 MICROPLEX SYSTEMS00807D EQUINOX SYSTEMS 00808C NetScout Systems, 00809F ALCATEL BUSINESS 0080A1 MICROTEST,0080A3 LANTRONIX0080AD CNET TECHNOLOGY, 0080B2 NETWORK EQUIPMENT 0080C7 XIRCOM0080C8 D-LINK SYSTEMS, 0080D4 CHASE RESEARCH 00900C CISCO SYSTEMS, 009021 CISCO SYSTEMS, 009027 INTEL00902B CISCO SYSTEMS, 00905F CISCO SYSTEMS, 00906D CISCO SYSTEMS, 00906F CISCO SYSTEMS, 009086 CISCO SYSTEMS, 009092 CISCO SYSTEMS, 009093 NANAO009096 ASKEY COMPUTER 0090A6 CISCO SYSTEMS, 0090AB CISCO SYSTEMS, 0090B1 CISCO SYSTEMS,0090BF CISCO SYSTEMS,0090D9 CISCO SYSTEMS,0090F2 CISCO SYSTEMS,0090F5 CLEVO00A024 3COM00A08E Nokia Internet00A098 NETWORK APPLIANCE00A0C9 INTEL CORPORATION -00A0F9 BINTEC COMMUNICATIONS00AA00 INTEL00B019 Casi-Rusco00B064 Cisco Systems,00B0C2 Cisco Systems,00B0D0 Dell Computer00B400 unknown00C005 LIVINGSTON ENTERPRISES, 00C04F DELL COMPUTER00C06C SVEC COMPUTER00C07B ASCEND COMMUNICATIONS, 00C085 ELECTRONICS FOR IMAGING, 00C095 ZNYX00C09F QUANTA COMPUTER,00C0CA ALFA,00C0EB SEH COMPUTERTECHNIK00C0F0 KINGSTON TECHNOLOGY 00D000 FERRAN SCIENTIFIC,00D001 VST TECHNOLOGIES,00D003 COMDA ENTERPRISES00D004 PENTACOM00D058 CISCO SYSTEMS,00D059 AMBIT MICROSYSTEMS00D068 IWILL00D079 CISCO SYSTEMS,00D097 CISCO SYSTEMS,00D0B7 INTEL00D0BA CISCO SYSTEMS,00D0BB CISCO SYSTEMS,00D0BC CISCO SYSTEMS,00D0C0 CISCO SYSTEMS,00D0C3 VIVID TECHNOLOGY PTE, 00D0D3 CISCO SYSTEMS,00D0E4 CISCO SYSTEMS,00D0FF CISCO SYSTEMS,00E000 FUJITSU,00E002 CROSSROADS SYSTEMS, 00E014 CISCO SYSTEMS,00E018 ASUSTEK COMPUTER00E01E CISCO SYSTEMS,00E029 STANDARD MICROSYSTEMS00E04F CISCO SYSTEMS,00E07D NETRONIX,00E081 TYAN COMPUTER00E086 CYBEX COMPUTER00E098 AboCom Systems,00E0A3 CISCO SYSTEMS,00E0B0 CISCO SYSTEMS,00E0B6 Entrada00E0C5 BCOM ELECTRONICS00E0F7 CISCO SYSTEMS,00E0F9 CISCO SYSTEMS,00E0FE CISCO SYSTEMS,020000 LAA - locally assigned address 020002 LAA - locally assigned address 020022 LAA - locally assigned address 020042 LAA - locally assigned address 020052 LAA - locally assigned address 020080 LAA - locally assigned address 020082 LAA - locally assigned address 0200C2 LAA - locally assigned address 020701 RACAL-DATACOM02608C 3COM0280AD LAA - locally assigned address02BF0A LAA - locally assigned address 080002 BRIDGE COMMUNICATIONS080006 SIEMENS080009 HEWLETT08000E NCR080011 TEKTRONIX080020 SUN MICROSYSTEMS08002B DIGITAL EQUIPMENT080046 SONY CORPORATION08004E 3COM EUROPE08005A IBM080086 IMAGEN080087 XYPLEX10005A IBM100090 unknown222222 LAA - locally assigned address 400002 unknown40000A unknown400012 unknown400040 unknown400041 unknown400042 unknown400043 unknown400044 unknown400046 unknown400048 unknown40004C unknown40004F unknown4000AF unknown4000FF unknown40040A unknown40060D unknown453001 Multicast8047FF unknown808000 unknown808100 unknownAA0004 DIGITAL EQUIPMENTFE0000 LAA - locally assigned address FFFFFF (special) Ethernet。