浙江大学数据库系统概念PPT第十六章

合集下载

浙江大学数据库系统概念PPT第十六章

Two-Phase Locking is a protocol which ensures conflictserializable schedules.

Phase 1: Growing Phase ➢ transaction may obtain locks ➢ transaction may not release locks

Graph-Based Locking Protocol – Tree protocol

Maintain partial ordering of all data items. Only X lock Guarantee conflict serializable

Timestamp-Based Protocol Validation-Based Protocol

Database System Concepts 3rd Edition

16.11

©Silberschatz, Korth and Sudarshan, Bo Zhou

Automatic Acquisition of Locks

(Commercial DBMS Uses)

A transaction Ti issues the standard read/write instruction, without explicit locking calls.

The operation read(D) is processed as: if Ti has a lock on D then read(D) else begin if necessary wait until no other transaction has a lock-X on D grant Ti a lock-S on D; read(D) end

Phase 1: Growing Phase ➢ transaction may obtain locks ➢ transaction may not release locks

Graph-Based Locking Protocol – Tree protocol

Maintain partial ordering of all data items. Only X lock Guarantee conflict serializable

Timestamp-Based Protocol Validation-Based Protocol

Database System Concepts 3rd Edition

16.11

©Silberschatz, Korth and Sudarshan, Bo Zhou

Automatic Acquisition of Locks

(Commercial DBMS Uses)

A transaction Ti issues the standard read/write instruction, without explicit locking calls.

The operation read(D) is processed as: if Ti has a lock on D then read(D) else begin if necessary wait until no other transaction has a lock-X on D grant Ti a lock-S on D; read(D) end

数据库系统基本概念课件

第三方监控工具

如New Relic、Dynatrace等,提供更全面、灵活的数据库性能监控和报警功能 ,支持多种数据库平台。

THANKS

感谢观看

数据库系统基本概念课件

• 数据库系统概述 • 数据模型与数据结构 • 数据库设计与管理 • 查询语言与优化技术 • 数据库事务处理与并发控制 • 备份恢复与性能监控

01

数据库系统概述

定义与发展历程

数据库定义

数据库是一个长期存储在计算机 内、有组织的、可共享的、统一 管理的大量数据的集合。

发展历程

数据独立性

数据和程序相互独立,数据的 逻辑结构和物理结构的变化不 影响应用程序。

安全性与完整性

数据库系统提供了数据的安全 性控制和完整性约束,保证了

数据的正确性和可靠性。

应用领域及现状

应用领域

广泛应用于金融、制造、物流、医疗、教育、科研等各个领域,成为信息化社 会的重要基础设施。

现状

随着大数据、云计算、人工智能等技术的快速发展,数据库系统面临着新的挑 战和机遇,如分布式数据库、云数据库、时序数据库等新型数据库不断涌现。

访问控制

通过设置用户角色和权限 ,限制用户对数据库的访 问和操作,防止未经授权 的访问和数据篡改。

数据备份与恢复

定期对数据库进行备份, 确保在数据丢失或损坏时 能够恢复数据,保障业务 的正常运行。

04

查询语言与优化技术

SQL查询语言基础

SQL概述

介绍SQL语言的发展、特点及应用领域。

数据查询语言(DQL)

经历了人工管理、文件系统、数 据库系统三个阶段,目前正向大 数据、云计算、人工智能等方向 发展。

数据库系统特点与优势

数据结构化

如New Relic、Dynatrace等,提供更全面、灵活的数据库性能监控和报警功能 ,支持多种数据库平台。

THANKS

感谢观看

数据库系统基本概念课件

• 数据库系统概述 • 数据模型与数据结构 • 数据库设计与管理 • 查询语言与优化技术 • 数据库事务处理与并发控制 • 备份恢复与性能监控

01

数据库系统概述

定义与发展历程

数据库定义

数据库是一个长期存储在计算机 内、有组织的、可共享的、统一 管理的大量数据的集合。

发展历程

数据独立性

数据和程序相互独立,数据的 逻辑结构和物理结构的变化不 影响应用程序。

安全性与完整性

数据库系统提供了数据的安全 性控制和完整性约束,保证了

数据的正确性和可靠性。

应用领域及现状

应用领域

广泛应用于金融、制造、物流、医疗、教育、科研等各个领域,成为信息化社 会的重要基础设施。

现状

随着大数据、云计算、人工智能等技术的快速发展,数据库系统面临着新的挑 战和机遇,如分布式数据库、云数据库、时序数据库等新型数据库不断涌现。

访问控制

通过设置用户角色和权限 ,限制用户对数据库的访 问和操作,防止未经授权 的访问和数据篡改。

数据备份与恢复

定期对数据库进行备份, 确保在数据丢失或损坏时 能够恢复数据,保障业务 的正常运行。

04

查询语言与优化技术

SQL查询语言基础

SQL概述

介绍SQL语言的发展、特点及应用领域。

数据查询语言(DQL)

经历了人工管理、文件系统、数 据库系统三个阶段,目前正向大 数据、云计算、人工智能等方向 发展。

数据库系统特点与优势

数据结构化

浙江大学数据库系统概念

ê i n c r e a s e d p r o c e s s o r and d i s k u t i l i z a t i o n , l e a d i n g t o b e tte r transaction throughput: one transaction can be using t h e CPU while another i s reading from or w r i t i n g t o the disk ê reduced average response time for transactions: short transactions need not wait behind long ones.

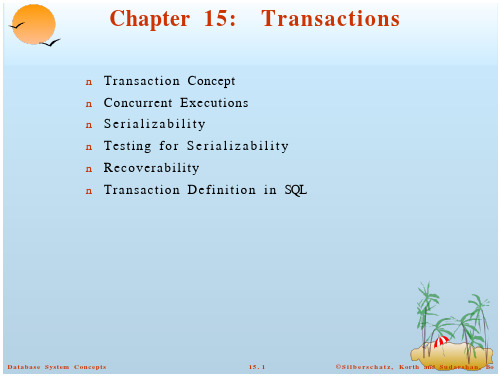

ê A transaction must see a consistent database.

ê During transaction execution the database may be inconsistent.

ê When the transaction i s committed, the database must be consistent.

n Durability. After a transaction completes s u c c e s s f u l l y , t h e changes i t has made t o t h e database p e r s i s t , even i f there are system f a i l u r e s .

ê Commit a t r a n s a c t i o n ê Rollback a transaction n Consistency. Execution of a transaction in isolation preserves the consistency of the database.

ê A transaction must see a consistent database.

ê During transaction execution the database may be inconsistent.

ê When the transaction i s committed, the database must be consistent.

n Durability. After a transaction completes s u c c e s s f u l l y , t h e changes i t has made t o t h e database p e r s i s t , even i f there are system f a i l u r e s .

ê Commit a t r a n s a c t i o n ê Rollback a transaction n Consistency. Execution of a transaction in isolation preserves the consistency of the database.

数据库系统设计概述PPT课件

总结词

概念数据模型是一种高层次的抽象表示,用于描述数据的概 念和结构。

详细描述

概念数据模型也称为数据模型或E-R模型,它以图形化的方式 表示实体、实体之间的关系以及实体的属性。常见的概念数 据模型包括实体-联系图、ER图等。

逻辑数据模型

总结词

逻辑数据模型是一种中层次的抽象表 示,用于描述数据的逻辑结构和操作 。

04

数据库系统的体系结构

单用户数据库系统体系结构

总结词

单用户数据库系统体系结构是指数据库系统只允许一个用户进行操作,数据共享性差。

详细描述

在这种体系结构下,数据库系统只配备一台计算机,所有的数据处理和存储都在同一台 计算机上完成。由于只有一个用户能够访问数据库,所以数据共享性较差,数据处理效

率较低。

根据数据存储方式的不同,数据库系统可以分为集中式数据库和分布式数据库。集中式数据库将所有 数据存储在单个高可用节点上;分布式数据库则将数据分散存储在多个节点上,以提高可扩展性和容 错性。

02

数据库系统设计

数据库系统设计的基本原则

完整性

确保数据的准确性和一 致性,满足业务规则和

约束条件。

安全性

保护数据不被未经授权 的访问、修改或破坏。

安全性

随着网络安全问题的日益突出,数据 库系统的安全性将得到更加重视,加 强数据加密和安全防护措施。

数据库系统的研究热点高效地存储和管理大规模数据是当前 数据库领域的研究热点之一。

如何快速查询大规模数据并提高查询效率 是数据库领域的研究热点之一。

数据挖掘与机器学习

分布式数据库系统

主从式数据库系统体系结构

总结词

主从式数据库系统体系结构是指数据库系统由一台主服务器和多台从服务器组成,主服务器负责处理事务,从服 务器负责存储数据。

数据库系统的基本概念优秀课件

信息以数据的形式处理,而处理的结果又可能产生新的信息。

1.1.2 数据处理

数据处理是指对各种形式的数据进行收集、存储、加工和传播的一系列 活动的总和。其目的是从大量的、原始的数据中抽取、推导出对人们有 价值的信息以作为行动和决策的依据;数据处理从根本上来说是为了借 助计算机科学地保存和管理大量复杂的数据,以便人们能够充分地利用 这些宝贵的信息资源。

在数据处理的一系列活动中,数据的收集、组织、存储、传播、检索和 分类等活动是基本环节,这些基本环节统称为数据管理或信息管理。在 数据处理中,对数据的加工、计算、打印报表等操作对不同的业务部门 可以有不同的内容。数据库技术所研究的问题就是如何科学地组织和存 储数据,如何高效地获取和处理数据。数据库技术是数据管理的最新技 术。数据库系统是当代计算机系统的重要组成部分。

数据库系统的基本概念

第1章 数据库系统的基本概念

教学提示:本章主要介绍数据库系统的基本概念, 包括数据与信息的概念;数据管理技术的发展阶段; 数据模型的两个层次;数据库系统的体系结构及数 据库系统的组成。

教学目标:了解数据、信息及其联系与区别;数据 管理技术发展的三个阶段及其特点;掌握概念数据 模型与结构数据模型的基本概念;掌握数据库系统 的三级模式、两级映像及两级独立性。

第1章 数据库系统的基本概念

1.1 信息、数据与数据处理 1.2 数据管理技术的发展 1.3 数据模型 1.4 数据库系统的体系结构 1.5 数据库系统 1.6 习题

1.1 信息、数据与数据处理

1.1.1 信息与数据 1.1.2 数据处理

1.1 信息、数据与数据处理

在科学、技术、经济、文化和军事等各个领域里,我们会遇 到大量的数据,这些数据不但复杂,而且数据量大,因此如 何科学地管理数据是一个极为重要的课题。

1.1.2 数据处理

数据处理是指对各种形式的数据进行收集、存储、加工和传播的一系列 活动的总和。其目的是从大量的、原始的数据中抽取、推导出对人们有 价值的信息以作为行动和决策的依据;数据处理从根本上来说是为了借 助计算机科学地保存和管理大量复杂的数据,以便人们能够充分地利用 这些宝贵的信息资源。

在数据处理的一系列活动中,数据的收集、组织、存储、传播、检索和 分类等活动是基本环节,这些基本环节统称为数据管理或信息管理。在 数据处理中,对数据的加工、计算、打印报表等操作对不同的业务部门 可以有不同的内容。数据库技术所研究的问题就是如何科学地组织和存 储数据,如何高效地获取和处理数据。数据库技术是数据管理的最新技 术。数据库系统是当代计算机系统的重要组成部分。

数据库系统的基本概念

第1章 数据库系统的基本概念

教学提示:本章主要介绍数据库系统的基本概念, 包括数据与信息的概念;数据管理技术的发展阶段; 数据模型的两个层次;数据库系统的体系结构及数 据库系统的组成。

教学目标:了解数据、信息及其联系与区别;数据 管理技术发展的三个阶段及其特点;掌握概念数据 模型与结构数据模型的基本概念;掌握数据库系统 的三级模式、两级映像及两级独立性。

第1章 数据库系统的基本概念

1.1 信息、数据与数据处理 1.2 数据管理技术的发展 1.3 数据模型 1.4 数据库系统的体系结构 1.5 数据库系统 1.6 习题

1.1 信息、数据与数据处理

1.1.1 信息与数据 1.1.2 数据处理

1.1 信息、数据与数据处理

在科学、技术、经济、文化和军事等各个领域里,我们会遇 到大量的数据,这些数据不但复杂,而且数据量大,因此如 何科学地管理数据是一个极为重要的课题。

《数据库系统概述》课件

关系数据库

关系数据库

一种基于关系的数据库,通过表 格的形式来组织数据,每个表格 包含若干行和列,每列代表一个 属性,每行代表一个记录。

关系完整性

关系数据库中的数据完整性是指 数据的正确性和一致性,包括实 体完整性、参照完整性和用户自 定义完整性。

关系代数

一种用于描述关系数据库中数据 操作的数学模型,包括选择、投 影、连接等操作。

事务管理

确保数据完整性的重要手段之一,通过事务来保证 一系列操作要么全部成功执行,要么全部不执行。

并发控制

在多用户并发访问数据库时,通过各种并发 控制技术来保证数据的一致性和完整性。

03

数据库系统设计

数据库设计的基本原则

确保数据完整性

设计时应考虑数据的准确性、一致性和完整 性,避免数据冗余和冲突。

优化查询语句,避免全表扫描,减 少不必要的计算和数据传输。

缓存技术

利用缓存存储常用数据,减少对数 据库的访问次数。

04

数据库系统的备份与恢复

备份策略

制定定期备份和增量备份策略,确保数据安 全。

备份存储

选择可靠的存储介质和设备,确保备份数据 不会丢失。

数据恢复

在数据丢失或损坏时,能够快速恢复数据, 减少业务中断时间。

等。

02

数据库系统基本概念

数据模型

概念模型

数据模型的一种,用于描述现实世界事物以及事物之间的 关系,常见的概念模型有实体-联系模型(E-R模型)。

逻辑模型

数据模型的一种,用于描述数据结构、数据操作和数据约 束,常见的逻辑模型有层次模型、网状模型和关系模型。

物理模型

数据模型的一种,用于描述数据存储和数据访问方式,常 见的物理模型有B树、B+树等。

数据库系统概述PPT课件

19.04.2020

15

人工管理阶段 文件系统阶段 数据库系统阶段

19.04.2020

数据不保存,不共享,无独立性, 无专用软件管理数据

数据以文件形式长期保存,由文件系统管理 数据 ,程序与数据间有一定独立性

数据结构化 ,共享性高、冗余度低 , 独立性高 ,有统一的数据控制功能

数据的安全性控制 数据的完整性控制

第1章 数据库系统概述

数据库

数据的仓库,即数据存放的地方

通讯录: 图书馆:

小数据库 可用手工管理

大型数据库 必须由计算机进行管理

科学计算

计算机三大主 要应用领域?

过程控制 数据处理

70% 利用数据库系统可

科学地组织和存储

数据,以便于高效地

19.04.2020

检索和处理

2

1.1 信息、数据、数据处理与数据管理 1.1.1 数据与信息

特点

数据存放在文件中,应用程序通过文件名来逻辑地 访问文件。

有了管理数据的软件——文件系统,文件的物理存 储由文件系统管理,文件系统还负责对文件的逻辑 结构与存储结构进行转换。

程序和数据有了一定的独立性。程序不再负责数据 存储的物理细节,因此可大大节省维护程序的工作 量,程序员也可不必过多地考虑物理细节,可把精 力集中在算法上。

数据的存取基本上以记录为单位。按文件名访问, 按记录进行存取。

19.04.2020

9

文件系统阶段:应用程序与数据的关系

程序1

数据缓冲区

文

内存

程序2

件

数据缓冲区

系

统

程序3 数据缓冲区

外存 文件1 文件2 文件3

19.04.2020

10

浙江大学数据库系统概念PPT第十六章

Control

• Lock-Based Protocols • Multiple Granularity • Deadlock Handling • Insert and Delete Operations • Concurrency in Index

Structures

2020/5/24

Lock-Based Protocols

• Cascading roll-back is possible under two-phase locking. To avoid this, follow a modified protocol called strict twophase locking. Here a transaction must hold all its exclusive locks till it commits/aborts.

• Lock 2020/5/24 requests are made to concurrency-

Lock-Based Protocols (Cont.)

• Lock-compatibility matrix

• A transaction may be granted a lock on an item if the requested lock is compatible with locks already held on the item by other transactions

• Starvation is also possible if concurrency control manager is badly designed. For example:

– A transaction may be waiting for an X-lock on an item, while a sequence of other transactions request and are granted an Slock on the same item.

• Lock-Based Protocols • Multiple Granularity • Deadlock Handling • Insert and Delete Operations • Concurrency in Index

Structures

2020/5/24

Lock-Based Protocols

• Cascading roll-back is possible under two-phase locking. To avoid this, follow a modified protocol called strict twophase locking. Here a transaction must hold all its exclusive locks till it commits/aborts.

• Lock 2020/5/24 requests are made to concurrency-

Lock-Based Protocols (Cont.)

• Lock-compatibility matrix

• A transaction may be granted a lock on an item if the requested lock is compatible with locks already held on the item by other transactions

• Starvation is also possible if concurrency control manager is badly designed. For example:

– A transaction may be waiting for an X-lock on an item, while a sequence of other transactions request and are granted an Slock on the same item.

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

• A locking protocol is a set of rules

2020/6/21

Pitfalls of Lock-Based Protocols

• Consider the partial schedule

• Neither T3 nor T4 can make progress — executing lock-S(B) causes T4 to wait for T3 to release its lock on B, while executing lock-X(A) causes T3 to wait for T4 to release its lock on A.

– 2020/6/21 The same transaction is repeatedly rolled

Protocol

• Two-Phase Locking is a protocol which ensures conflict-serializable schedules.

– Phase 1: Growing Phase

• The protocol assures serializability. It can be proved that the transactions can

be 2020/6/21 serialized in the order of their lock

Protocol (Cont.)

• Two-phase locking does not ensure freedom from deadlocks

• transaction may obtain locks • transaction may not release locks

– Phase 2: Shrinking Phase

• transaction may release locks • transaction may not obtain locks

T2: lock-S(A); read (A); unlock(A); lock-S(B); read (B); unlock(B); display(A+B)

– Locking as above is not sufficient to guarantee serializability — if A and B get updated in-between the read of A and B, the displayed sum would be wrong.

• Lock 2020/6/21 requests are made to concurrency-

Lock-Based Protocols (Cont.)

• Lock-compatibility matrix

• A transaction may be granted a lock on an item if the requested lock is compatible with locks already held on the item by other transactions

• Such a situation is called a deadlock.

– To handle a deadlock one of T3 or T4 must be rolled back and its locks released.

2020/6/21

(Cont.)

• The potential for deadlock exists in most locking protocols. Deadlocks are a necessary evil.

• Cascading roll-back is possible under two-phase locking. To avoid this, follow a modified protocol called strict twophase locking. Here a transaction must hold all its exclusive locks till it commits/aborts.

• A lock is a mechanism to control concurrent access to a data item

• Data items can be locked in two modes : 1. exclusive (X) mode. Data item can be both read as well as written. X-lock is request. 2. shared (S) mode. Data item can only be read. S-lock is requested using lock-S instruction.

• Any number of transactions can hold shared locks on an item, but if any

2020/6/21

Lock-Based Protocols (Cont.)

• Example of a transaction performing locking:

• Starvation is also possible if concurrency control manager is badly designed. For example:

– A transaction may be waiting for an X-lock on an item, while a sequence of other transactions request and are granted an Slock on the same item.

Control

• Lock-Based Protocols • Multiple Granularity • Deadlock Handling • Insert and Delete Operations • Concurrency in Index

Structures

2020/6/21

Lock-Based Protocols

2020/6/21

Pitfalls of Lock-Based Protocols

• Consider the partial schedule

• Neither T3 nor T4 can make progress — executing lock-S(B) causes T4 to wait for T3 to release its lock on B, while executing lock-X(A) causes T3 to wait for T4 to release its lock on A.

– 2020/6/21 The same transaction is repeatedly rolled

Protocol

• Two-Phase Locking is a protocol which ensures conflict-serializable schedules.

– Phase 1: Growing Phase

• The protocol assures serializability. It can be proved that the transactions can

be 2020/6/21 serialized in the order of their lock

Protocol (Cont.)

• Two-phase locking does not ensure freedom from deadlocks

• transaction may obtain locks • transaction may not release locks

– Phase 2: Shrinking Phase

• transaction may release locks • transaction may not obtain locks

T2: lock-S(A); read (A); unlock(A); lock-S(B); read (B); unlock(B); display(A+B)

– Locking as above is not sufficient to guarantee serializability — if A and B get updated in-between the read of A and B, the displayed sum would be wrong.

• Lock 2020/6/21 requests are made to concurrency-

Lock-Based Protocols (Cont.)

• Lock-compatibility matrix

• A transaction may be granted a lock on an item if the requested lock is compatible with locks already held on the item by other transactions

• Such a situation is called a deadlock.

– To handle a deadlock one of T3 or T4 must be rolled back and its locks released.

2020/6/21

(Cont.)

• The potential for deadlock exists in most locking protocols. Deadlocks are a necessary evil.

• Cascading roll-back is possible under two-phase locking. To avoid this, follow a modified protocol called strict twophase locking. Here a transaction must hold all its exclusive locks till it commits/aborts.

• A lock is a mechanism to control concurrent access to a data item

• Data items can be locked in two modes : 1. exclusive (X) mode. Data item can be both read as well as written. X-lock is request. 2. shared (S) mode. Data item can only be read. S-lock is requested using lock-S instruction.

• Any number of transactions can hold shared locks on an item, but if any

2020/6/21

Lock-Based Protocols (Cont.)

• Example of a transaction performing locking:

• Starvation is also possible if concurrency control manager is badly designed. For example:

– A transaction may be waiting for an X-lock on an item, while a sequence of other transactions request and are granted an Slock on the same item.

Control

• Lock-Based Protocols • Multiple Granularity • Deadlock Handling • Insert and Delete Operations • Concurrency in Index

Structures

2020/6/21

Lock-Based Protocols