2016年全国密码学竞赛初赛真题(收集版)

密码学习题集参考答案

1、请分别举例说明什么是保密性原则?完整性原则?认证原则?不可抵赖原则?访问控制原则?可用性原则?为了实现这六个安全原则,主要采用哪些密码技术?答:(1)保密性原则是指不经过授权,不能访问或利用信息,只有发送者和接受者能访问信息内容,信息不能被截获;(2)完整性原则是指信息不经过授权,不能被修改的特性,即信息在传输的过程中不能被偶然或蓄意的修改、删除或者插入,即不能被篡改;(3)认证原则是指信息需要明确的身份证明,通过认证过程保证正确的消息来源,和信息接收方建立信任关系,缺乏认证机制可能会导致伪造;(4)不可抵赖原则是指信息的发送者不可否认已发出的信息,(5)访问控制原则是指定和控制用户能够访问哪些信息,能够有什么样的操作,通常包括角色管理和规则管理;(6)可用性原则是指是信息可被授权实体访问并按需求使用的特性,不因中断等攻击停止服务或降低服务标准。

可以通过信息加密、信息隐形、夹带信息等方式来实现信息的保密性,可以通过特定的安全协议、信息摘要、密码校验和等方法实现信息的完整性,通过口令认证、认证令牌、数字证书、消息认证码、公钥算法等方式实现信息的认证,通过数字签名的方法实现信息的完整性和不可抵赖性,通过用户角色认证、防火墙和IDS等方式实现访问控制和可用性原则。

2、一般病毒、蠕虫、特洛伊木马三者之间最主要的差别是什么?答:病毒可以将自己的代码嵌入到其他合法的程序中,导致计算机系统或网络的破坏;蠕虫一般不篡改程序,只是不断的复制自己,最终导致计算机资源或网络大量的消耗从而无法使用,蠕虫不进行任何的破坏性操作,只是耗尽系统,使其停滞;特洛伊木马也像病毒一样具有隐蔽性,但一般不像病毒和蠕虫那样不断复制自己,其主要的目的是为入侵者获得某些用户的保密信息。

简单的说,病毒破坏你的信息,木马窃取你的信息,而蠕虫则攻击系统和网络服务能力。

3、什么是密码技术?替换加密法与置换加密法有什么区别?请分别举例说明替换加密法与置换加密法。

密码学算法考试题及答案

密码学算法考试题及答案一、选择题(每题2分,共20分)1. 以下哪个不是对称加密算法?A. AESB. RSAC. DESD. 3DES2. 公钥密码体制中,公开的密钥被称为:A. 公钥B. 私钥C. 会话密钥D. 对称密钥3. 以下哪个是流密码的一个特点?A. 加密速度快B. 密钥长度固定C. 需要密钥交换D. 只适用于小数据量加密4. 哈希函数的主要特点不包括:A. 固定长度输出B. 抗碰撞性C. 可逆性D. 快速计算5. 数字签名的主要目的是什么?A. 保证信息的机密性B. 保证信息的完整性C. 验证信息的来源D. 加密信息6. 在密码学中,以下哪个概念与“完美保密”相关?A. 一次性密码本B. 对称加密C. 公钥加密D. 哈希函数7. 在密码学中,以下哪个算法用于生成伪随机数?A. AESB. RSAC. RC4D. SHA-2568. 以下哪个是密码学中常见的攻击类型?A. 重放攻击B. 拒绝服务攻击C. 缓冲区溢出攻击D. SQL注入攻击9. 在密码学中,以下哪个概念与“密钥管理”相关?A. 密钥生成B. 密钥分发C. 密钥存储D. 所有选项都是10. 以下哪个是密码学中“数字证书”的作用?A. 验证公钥的真实性B. 加密数据C. 存储私钥D. 作为数字签名答案:1. B2. A3. A4. C5. C6. A7. C8. A9. D10. A二、简答题(每题10分,共30分)11. 简述对称加密和非对称加密的区别。

12. 解释什么是数字签名,并说明其在电子商务中的应用。

13. 描述哈希函数在密码学中的作用及其主要性质。

答案:11. 对称加密使用相同的密钥进行加密和解密,速度快,适用于大量数据的加密。

非对称加密使用一对密钥,即公钥和私钥,公钥用于加密,私钥用于解密,适用于密钥分发和数字签名。

12. 数字签名是一种用于验证信息来源和完整性的密码学机制。

在电子商务中,数字签名用于确保交易的安全性,防止篡改,提供不可否认性。

NOIP2016信息学奥赛普及组初赛C++试题及参考答案 较完美版

{

intcount=0,i,j;

i=(1);

j=1;

while(i<=n)

{

if((2))

count+=C[j]-M[i];

i++;

j++;

}

return(3);

}

voidsort(inta[],intl,intr)

{

inti=l,j=r,x=a[(l+r)/2],y;

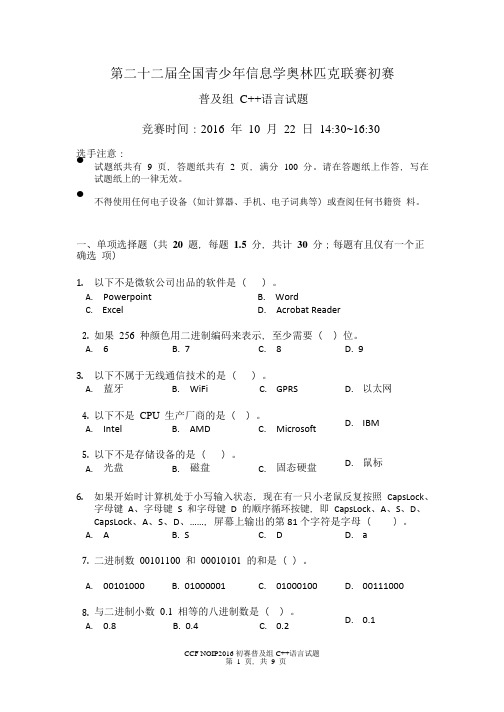

NOIP2016第二十二届全国青少年信息学奥林匹克联赛初赛

普及组C++语言试题

竞赛时间:2016年10月22日14:30~16:30

一、单项选择题(共20题,每题1.5分,共计30分;每题有且仅有一个正确选项)

1.以下不是微软公司出品的软件是()。

A.PowerpointB.WordC.ExcelD.AcrobatReader

2.约定二叉树的根节点高度为1。一棵结点数为2016的二叉树最少有________个叶子结点;一棵结点数为2016的二叉树最小的高度值是___________。

三、阅读程序写结果(共4题,每题8分,共计32分)

1.#include<iostream>

usingnamespacestd;

intmain()

(3)c>=’0’&&c<=’9’或c>=48&&c<=57

(4)num=num*10+c-'0'或?num=num*10+c-48

(5)num=-num?或?return-num

2.

(1)n-nn+1

密码学竞赛模拟题六

一.单项选择题(共40题,每题1分)1.RSA使用不方便的最大问题是(A )。

∙ A.产生密钥需要强大的计算能力∙ B.算法中需要大数∙ C.算法中需要素数∙ D.被攻击过许多次2.Diffe-Hellman密钥交换协议的安全性是基于( B)∙ A.大整数分解问题∙ B.离散对数问题∙ C.背包问题∙ D.格困难问题3.下列密码体制可以抗量子攻击的是(D )∙ A.ECC∙ B.RSA ∙ C.AES ∙ D.NTRU4.一切国家机关、武装力量、政党、社会团体、_____都有保守国家秘密的义务。

( D)∙ A.国家公务员∙ B.共产党员∙ C.政府机关∙ D.企业事业单位和公民5.PKI是( B)的简称。

∙ A.Private Key Infrastructure ∙ B.Public Key Infrastructure ∙ C.Public Key Institute∙ D.Private Key Institute6.密码学中“替换法”在古代中国也早已应用,例如中国的传奇古书_____中,把“夏后启”称为“夏后开”。

(A )∙ A.《山海经》∙ B.《道德经》∙ C.《孙子兵法》∙ D.《论语》7.下列几种加密方案是基于格理论的是( D)∙ A.ECC ∙ B.RSA∙ C.AES∙ D.Regev8.Vigenere密码是由法国密码学家Blaise de Vigenere于(C)年提出来的。

∙ A.1855 ∙ B.1856 ∙ C.1858∙ D.18599.Merkle-Hellman背包公钥加密体制是在(C )年被攻破∙ A.1983.0∙ B.1981.0 ∙ C.1982.0 ∙ D.1985.010.1949年,(A)发表题为《保密系统的通信理论》的文章,为密码系统建立了理论基础,从此密码学成了一门科学。

∙ A.Shannon∙ B.Diffie∙ C.Hellman∙ D.Shamir11.背包体制的安全性是源于背包难题是一个( C)问题∙ A.NP∙ B.离散对数∙ C.NPC∙ D.P12.希尔密码是由数学家(A)提出来的。

(完整word版)NOIP2016初赛普及组C++题目及答案

第二十二届全国青少年信息学奥林匹克联赛初赛普及组 C++语言试题竞赛时间:2016 年 10 月 22 日 14:30~16:30选手注意:●试题纸共有 9 页,答题纸共有 2 页,满分 100 分。

请在答题纸上作答,写在试题纸上的一律无效。

●不得使用任何电子设备(如计算器、手机、电子词典等)或查阅任何书籍资 料。

一、单项选择题(共 20 题,每题 1.5 分,共计 30 分;每题有且仅有一个正确选 项) 1. 以下不是微软公司出品的软件是( )。

A. Powerpoint B. Word C. Excel D. Acrobat Reader 2. 如果 256 种颜色用二进制编码来表示,至少需要( )位。

A. 6 B. 7 C. 8 D. 9 3. 以下不属于无线通信技术的是( )。

A. 蓝牙 B. WiFi C. GPRS D. 以太网 4. 以下不是 CPU 生产厂商的是( )。

D. IBMA. IntelB. AMDC. Microsoft5. 以下不是存储设备的是( )。

D. 鼠标A. 光盘B. 磁盘C. 固态硬盘6. 如果开始时计算机处于小写输入状态,现在有一只小老鼠反复按照CapsLock 、字母键 A 、字母键 S 和字母键 D 的顺序循环按键,即 CapsLock 、A 、S 、D 、CapsLock 、A 、S 、D 、……,屏幕上输出的第 81 个字符是字母()。

A. A B. S C. D D. a 7. 二进制数 00101100 和 00010101 的和是( )。

A. 00101000B. 01000001C. 01000100D. 00111000 8. 与二进制小数 0.1 相等的八进制数是( )。

D. 0.1A. 0.8B. 0.4C. 0.29. 以下是32位机器和64位机器的区别的是()。

A. 显示器不同B. 硬盘大小不同C. 寻址空间不同D. 输入法不同10. 以下关于字符串的判定语句中正确的是()。

密码学算法考试题及答案

密码学算法考试题及答案一、单项选择题(每题2分,共20分)1. 密码学中,以下哪个算法不是对称加密算法?A. AESB. RSAC. DESD. 3DES答案:B2. 在密码学中,以下哪个选项是正确的?A. 对称加密算法的密钥长度越长,安全性越高B. 非对称加密算法的密钥长度越短,安全性越高C. 对称加密算法的密钥长度越短,安全性越高D. 非对称加密算法的密钥长度越长,安全性越低答案:A3. 以下哪个算法是流密码?B. RSAC. RC4D. ECC答案:C4. 以下哪个是密码学中的哈希函数?A. AESB. RSAC. SHA-256D. ECC答案:C5. 在密码学中,以下哪个算法是数字签名算法?A. AESB. RSAC. DESD. SHA-2566. 以下哪个选项是密码学中的安全通信协议?A. HTTPSB. FTPC. HTTPD. Telnet答案:A7. 在密码学中,以下哪个算法用于生成伪随机数?A. AESB. RSAC. PRNGD. ECC答案:C8. 以下哪个选项是密码学中的公钥基础设施(PKI)?A. SSLB. CAC. PGPD. SSH答案:B9. 在密码学中,以下哪个算法用于数据完整性验证?A. AESB. RSAC. HMACD. ECC答案:C10. 以下哪个选项是密码学中的密码分析方法?A. Frequency analysisB. Brute forceC. Differential cryptanalysisD. All of the above答案:D二、多项选择题(每题3分,共15分)11. 以下哪些是对称加密算法的特点?A. 加密和解密使用相同的密钥B. 加密和解密使用不同的密钥C. 加密速度快D. 密钥分发和管理相对简单答案:A, C12. 以下哪些是数字签名的特点?A. 验证消息的完整性B. 验证消息的来源C. 提供消息的机密性D. 非对称加密算法用于签名答案:A, B, D13. 以下哪些是哈希函数的特点?A. 单向性B. 确定性C. 快速性D. 可逆性答案:A, B, C14. 以下哪些是公钥基础设施(PKI)的组成部分?A. 证书颁发机构(CA)B. 证书撤销列表(CRL)C. 数字证书D. 非对称加密算法答案:A, B, C15. 以下哪些是密码学中的攻击类型?A. 频率分析B. 侧信道攻击C. 差分密码分析D. 已知明文攻击答案:A, B, C, D三、填空题(每题2分,共20分)16. 对称加密算法中,最著名的算法之一是_________。

全国密码学术竞赛判断题

1.有线电报和无线电报是人类进入电子通信时代的标志,其中,有线电报是1873年由美国人莫尔斯发明的(❌)。

2.RSA是一种概率密码体制。

❌3.衡量一个密码系统的安全性中的无条件安全又称为可证明安全(❌)4.置换密码又称为换位密码。

(❌)5.在数字签名中,不仅可以实现消息的不可否认性,还可以实现消息的完整性和机密性。

❌6.非对称密码体制也称公钥密码体制,即其所有的密钥都是公开的❌7.群签名中,要求群中的所有成员对被签名文件进行签名。

❌8.一个有6个转轮的转轮密码机器是一个周期长度为26的6次方的多表代替密码机械。

(❌)9.Rabin是抗选择密文攻击的(❌)10. M-H背包密码体制由于加解密速度快,因而可应用于数字签名。

❌11.RSA算法的安全理论基础是大整数因子分解难题。

❌12.不属于国家秘密的,也可以做出国家秘密标志(❌)。

13.线性密码分析方法本质上是一种已知明文攻击的攻击方法(❌)14.时间-存储权衡攻击是一种唯密文攻击(❌)15.转轮密码机在第二次世界大战中有了广泛的应用,也是密码学发展史上的一个里程碑,而其使用的转轮密码算法属于多表代换密码体制。

(❌)16.在互联网及其他公共信息网络或者未采取保密措施的有线和无线通信中传递国家秘密的应依法给予处分;构成犯罪的,依法追究民事责任(❌)。

17.宣传、公开展览商用密码产品,必须事先报国家密码局批准(❌)。

18.欧拉函数=54。

❌19.电子签名需要第三方认证的,由依法设立的电子认证服务提供者提供认证服务(❌)。

20.商用密码产品的科研、生产,应当在符合安全、保密要求的环境中进行。

销售、运输、保管商用密码产品,应当采取相应的安全措施(❌)。

1.RSA体制的安全性是基于大整数因式分解问题的难解性(❌)2.Merkle-Hellman密码体制于1981年被犹太人所攻破(❌)3.若Bob给Alice发送一封邮件,并想让Alice确信邮件是由Bob发出的,则Bob应该选用Bob的私钥❌4.非线性密码的目的是为了降低线性密码分析的复杂度(❌)5.RSA算法本质上是一种多表映射的加密算法。

密码测评面试题目(3篇)

第1篇一、概述随着信息技术的快速发展,网络安全问题日益凸显,密码作为信息安全的核心技术之一,其安全性直接影响到整个信息系统的安全。

为了选拔出具备密码技术专业素养的高素质人才,以下将提供一篇密码测评面试题目,涵盖密码学基础知识、密码算法、密码应用等方面,以考察应聘者的综合素质。

二、面试题目一、密码学基础知识(50分)1. 请简述密码学的基本概念和作用。

(5分)2. 请列举并解释对称密码和非对称密码的主要区别。

(5分)3. 请说明单密钥密码体制和双密钥密码体制的优缺点。

(5分)4. 请解释以下概念:加密、解密、密钥、密文、明文。

(5分)5. 请简述哈希函数在密码学中的作用。

(5分)6. 请列举并解释以下密码算法:AES、DES、RSA、SHA-256。

(5分)7. 请解释以下密码学攻击方式:暴力破解、字典攻击、中间人攻击。

(5分)8. 请说明量子计算对密码学的影响。

(5分)二、密码算法(30分)1. 请简述AES算法的工作原理,并说明其在实际应用中的优势。

(10分)2. 请简述RSA算法的原理,并说明其在实际应用中的优势。

(10分)3. 请简述SHA-256算法的原理,并说明其在实际应用中的优势。

(10分)4. 请分析以下密码算法的安全性:DES、3DES、AES。

(5分)5. 请说明以下密码算法在量子计算下的安全性:RSA、ECC。

(5分)三、密码应用(20分)1. 请简述密码技术在网络安全中的重要作用。

(5分)2. 请举例说明密码技术在通信、存储、身份认证等领域的应用。

(5分)3. 请简述密码技术在云计算、物联网等新兴领域的应用前景。

(5分)4. 请说明密码技术在保护个人信息、隐私等方面的作用。

(5分)四、案例分析(50分)1. 请分析以下案例,指出其中存在的密码安全隐患,并提出相应的解决方案。

(25分)案例一:某公司内部员工使用相同密码登录多个系统,导致密码泄露。

案例二:某电商平台在用户支付过程中,未能采用强加密算法,导致用户支付信息泄露。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

因为题是我们答题的时候自己存下来的,所以并不是严格的40道单选20道多选20道选择。

排版比较乱,但是有很好的参考价值。

一、单选4.以Brakerski-Vaikuntanathan为代表提出了基于()困难问题构造的第2代全同态加密方案。

A.霍奇猜想B.纳卫尔-斯托可方程C.NP-CD.带误差学习5.DES加密算法中___________。

A.全部过程是非线性的B.全部过程是线性的C.部分过程是非线性的D.不存在以上说法7.下面哪种密码可以抵抗频率分析攻击()A.置换密码B.仿射密码C.多名代替密码D.加法密码8. TELNET协议主要应用于哪一层(?? ?)A.应用层B.传输层C.Internet层?D.网络层9.()的安全性是基于数论中在一个非常大的维数格中寻找最短向量的数学难题。

A.NTRU 算法B.全同态C.RSA算法D.DH算法10.会话密钥由()选择并分发。

A.会话请求双发B.可信权威机构C.密钥中心D.可信服务器16.2013年,IBM研究中心发布的开源同态加密库HElib实现的是()方案。

A.DGHVB.GSWC.BGVD.BV11b17.采用主模式进行?IKE?第一阶段协商的三对消息中,哪一对消息的协商是加密进行的?()?A.双方交换协商第一阶段?SA?需要的参数B.双方交换?KE?和?NonceC.双方交换身份验证信息D.以上都不是18.下列哪项不可以用来侦听和分析网络流量()A.WiresharkB.TcpdumpC.SSLdumpD.Burpsuite18.()方式,数据解密时需要将密文传输至客户端,数据库密文的检索性能是该种加密方式面临的最大问题。

A.存储层加密B.数据库层加密C.应用层加密D.网络层加密21.G.I.David等提出一种基于()的数据库加密策略。

A.密钥B.子密钥C.上下文D.对象4.以Brakerski-Vaikuntanathan为代表提出了基于()困难问题构造的第2代全同态加密方案。

A.霍奇猜想B.纳卫尔-斯托可方程C.NP-CD.带误差学习26.Which of the following is not included in public key cryptosystem for confidentiality?A.Key generationB.Encryption algorithmC.Decryption algorithmD.Verification algorithm25.下列不属于可信计算平台中的构件的是()A.安全协处理器B.可信平台模块C.安全插槽D.增强型CPU27.S-HTTP是在()的HTTP协议A.传输层B.链路层C.网络层D.应用层22. 除了()以外,下列都属于公钥的分配方法A.公用目录表B.公钥管理机构C.公钥证书D.秘密传输23.PGP采用的密钥管理和数字签名技术是()A.RSAB.DESC.HASHD.OpenCV24.下列哪种情况不是服务器需要发送Server-Key-Exchange消息的情况()。

A.匿名的Differ—HellmanB.短暂的Differ—HellmanC.RSA密钥交换D.更改密码组并完33.数字签名方法不能防范的攻击是(???)。

A.内容修改B.顺序修改C.流量分析D.发送方否认28.在网络通信中,数据加密方式主要有链路加密和()两种方式。

A.媒体加密B.端到端加密C.文件加密D.硬件加密31. A5算法的初始密钥长度为()bitA.16B.32C.64D.12836.In the modern cryptography, many applications include the hash function, then which of the following applications does not include the hash function _______.A.Message ConfidentialityB.Message IntegrityC.Message Authentication CodeD. Digital Signature26.下面被称为密码学界的圣杯的是()。

A.大数据B.云计算C.密钥交换D.全同态加密30.以下协议中,哪个协议包含安全机制?( )A.TCPB.IPC.HTTP?D.IPSec31.The collision strength for 128 bit SHA1 is indeed ____ bits due to birthday attack?A.64B.32C.127D.12832.目前无线局域网主要以()作传输媒介。

A.激光B.短波C.微波D.红外线33.在DES算法中,如果给定初始密钥K,经该密钥产生的各子密钥都相同,则称该密钥K 为弱密钥,DES算法弱密钥的个数为()A.2B.4C.6D.834.EES是()的英文简称。

A.(密钥)托管加密标准B.密钥托管代理C.密钥托管模块D.数据恢复域35.在()中一次加密一位明文。

A.流加密法B.块加密法C.流加密与块加密法D.都不是36.下列关于DES算法的说法中错误的是()A.首先将DES 算法所接受的输入密钥K(64 位),去除奇偶校验位,得到56位密钥(即经过PC-1置换,得到56位密钥)B.在计算第i轮迭代所需的子密钥时,首先进行循环左移,循环左移的位数取决于i的值,这些经过循环移位的值作为下一次循环左移的输入C.在计算第i轮迭代所需的子密钥时,首先进行循环左移,每轮循环左移的位数都相同,这些经过循环移位的值作为下一次循环左移的输入 D.然后将每轮循环移位后的值经PC-2置换,所得到的置换结果即为第i轮所需的子密钥Ki37.在公钥加密体制中,下面()是最高的安全性要求。

A.CPA1B.CPA2A1A238.重合指数法对()算法的破解最有效。

A.置换密码B.单表代换密码C.多表代换密码D.序列密码39.PKI是()的缩写A.Public Key InfrastructureB.Private Key InfrastructureC.Public Key InstituteD.Private Key Institute40.m序列是()移位寄存器序列的简称A.最长线性B.最短线性C.最长非线性D.最短非线性37.在公钥加密体制中,下面()是最高的安全性要求。

5.下列不属于CK01模型的主要组成部分的是()A.非认证链路模型B.认证链路模型C.认证器D.编译器8.下面哪项是格密码理论的困难问题。

()A.大整数难分解B.离散对数C.鸽笼原理D.CVP8.下列密码体制的安全性是基于离散对数问题的是()A.RabinB.RSAC.McElieceD.ELGamal9.通常使用什么来实现抗抵赖()A.加密B.时间戳C.签名D.身份认证10.ECB的含义是?()A.密文链接模式B.密文反馈模式C.输出反馈模式D. 电码本模式11.关于DES算法,除了()以外,下列描述DES算法子密钥产生过程是正确的。

A.首先将DES 算法所接受的输入密钥K(64 位),去除奇偶校验位,得到56位密钥(即经过PC-1置换,得到56位密钥)B. 在计算第i轮迭代所需的子密钥时,首先进行循环左移,循环左移的位数取决于i的值,这些经过循环移位的值作为下一次循环左移的输入C.在计算第i轮迭代所需的子密钥时,首先进行循环左移,每轮循环左移的位数都相同,这些经过循环移位的值作为下一次循环左移的输入D.然后将每轮循环移位后的值经PC-2置换,所得到的置换结果即为第i轮所需的子密钥Ki12.传统密码体制所用的加密密钥和解密密钥相同,或实质上等同,即从一个易于得出另一个,称其为()密钥体制。

A.单钥B.双钥C.一次一密D.同步密码13.DES是一个()算法。

A.同态密码B.分组密码C.流密码D.古典密码14.对于二元域上的n元布尔函数,其总个数为(?)。

A.2的n次方B.2的n-1次方C.n的平方D.以上答案都不对15.密码分析学者主要是()A.伪造签名B.分析密码算法的安全性C.猜测密钥D.破译密文16.The attacker for MAC authentication model is called _____A.EavesdropperB.SnifferC.DecoderD.Forger17.The idea of public key cryptography is proposed by _______.A. Rivest, Shamir and AdlemenB.ElGamalC.Diffie and HellmanD.Joan Daemen and Vincent Rijmen18.完整的数字签名过程包括()和验证过程A.加密B.解密C.签名D.保密传输19.某web网站向CA申请了数字证书。

用户登录该网站时,需要验证的是( )。

A.CA的签名B.网站的签名C.会话密钥D.DES密码2.在现有的计算能力条件下,对于椭圆曲线密码算法(ECC),被认为是安全的最小密钥长度是()。

A.128位B.160位C.192位D.512位3.如果hash函数的函数值为128位,则对其进行生日攻击的复杂度为()A.232B.264C.256D.21284.IDEA加密算法首先将被加密的文件分成__________组A.2B.3C.4D.51.在下列密码技术和方法中,属于密码设计方法的一项是()A.群签字B.代换法C.重合度法D.统计方法6. RC4算法可以生成总数为()个元素的S盒A.2nB.2n -1C.2n +1D.2n-18.密钥生命周期是由若干阶段组成的,其中()阶段的安全是最难保障的。

A.密钥安装B.密钥更新C.密钥备份D.密钥生成10.下列攻击方法可用于对消息认证码攻击的是()A.选择密文攻击B.字典攻击C.查表攻击D.密钥推测攻击9.如果序列密码所使用的是真正随机方式的、与消息流长度相同的密钥流,则此时的序列密码就是()密码体制A.对称B.非对称C.古典D.一次一密10.SHA512的输入消息以()bit的分组为单位来处理。

A.256B.512C.128D.102414.假设对明文消息HOW ARE YOU采用Vernam加密,一次性板为NCBTZQARX,则得到密文消息为()。

A. UQXTQUYFRB.VRYURVZGSC. TPWSPTXEQD. WSZVSWAHT.不属于常见的危险密码是()A.跟用户名相同的密码B.使用生日作为密码C.只有4位数的密码D.10位的综合型密码18.2000年10月2日,NIST正式宣布将()候选算法作为高级数据加密标准,该算法是由两位比利时密码学者提出的。