南京邮电大学计算机网络第三章习题

计算机网络(第二版)课后习题答案第三章

计算机网络参考答案第三章(高教第二版冯博琴)1 什么是网络体系结构?网络体系结构中基本的原理是什么?答:所谓网络体系就是为了完成计算机间的通信合作,把每个计算机互连的功能划分成定义明确的层次,规定了同层次进程通信的协议及相邻层之间的接口及服务。

将这些同层进程间通信的协议以及相邻层接口统称为网络体系结构。

网络体系结构中基本的原理是抽象分层。

2 网络协议的组成要素是什么?试举出自然语言中的相对应的要素。

答:网络协议主要由三个要素组成:1)语义协议的语义是指对构成协议的协议元素含义的解释,也即“讲什么”。

2)语法语法是用于规定将若干个协议元素和数据组合在一起来表达一个更完整的内容时所应遵循的格式,即对所表达的内容的数据结构形式的一种规定(对更低层次则表现为编码格式和信号电平),也即“怎么讲”。

3)时序时序是指通信中各事件发生的因果关系。

或者说时序规定了某个通信事件及其由它而触发的一系列后续事件的执行顺序。

例如在双方通信时,首先由源站发送一份数据报文,如果目标站收到的是正确的报文,就应遵循协议规则,利用协议元素ACK来回答对方,以使源站知道其所发出的报文已被正确接收,于是就可以发下一份报文;如果目标站收到的是一份错误报文,便应按规则用NAK元素做出回答,以要求源站重发该报文。

3 OSI/RM参考模型的研究方法是什么?答:OSI/RM参考模型的研究方法如下:1)抽象系统抽象实系统中涉及互连的公共特性构成模型系统,然后通过对模型系统的研究就可以避免涉及具体机型和技术实现上的细节,也可以避免技术进步对互连标准的影响。

2)模块化根据网络的组织和功能将网络划分成定义明确的层次,然后定义层间的接口以及每层提供的功能和服务,最后定义每层必须遵守的规则,即协议。

模块化的目的就是用功能上等价的开放模型代替实系统。

5 服务原语的作用是什么?试以有确认服务为例进行说明。

答:服务在形式上是用服务原语来描述的,这些原语供用户实体访问该服务或向用户实体报告某事件的发生。

计算机网络第五版课后习题答案第三章(1)

第三章数据链路层(P91)1、答:(1)数据链路与链路的区别在于数据链路除链路外,还必须有一些必要的规程来控制数据的传输。

因此,数据链路比链路多了实现通信规程所需要的硬件和软件。

(2)“电路接通了”表示链路两端的结点交换机已经开机,物理连接已经能够传送比特流了。

但是,数据传输并不可靠。

在物理连接基础上,再建立数据链路连接,才是“数据链路接通了”。

此后,由于数据链路连接具有检测、确认和重传等功能,才使不太可靠的物理链路变成可靠的数据链路,进行可靠的数据传输。

当数据链路断开连接时,物理电路连接不一定跟着断开连接。

2、答:数据链路层主要包含链路管理;帧同步;流量控制;差错控制;透明传输;寻址(局域网的数据链路层的功能)。

数据链路层做成可靠的链路层的优点是每段链路上的数据传输都是可靠的,结合网络层的资源预留策略,容易提供可靠的网络传输服务,即传输问题完全由网络解决。

一方面,资源主机就可以完全从通信问题中解放出来,专注于应用服务,减轻了资源主机的负担;另一方面,提供数据传输服务的通信子网完全解决通信问题,符合传统的网络服务模式,如电话网。

数据链路层做成可靠的链路层的缺点是(1)数据链路层会很复杂,为了进行差错控制和流量控制,数据链路层需要增加相应的处理功能,如序号、计时器功能等,也就增加了帧在每个结点上耽搁的时间;(2)数据链路层还会很低效,由于帧在传输中可能出错、丢失等,数据链路层在发出一帧后需要等待接收方的确认,在出错或丢失的情形下,还要重传。

等待确认以及重传进一步增加了帧在每个结点上的等待时间。

综合(1)(2)两点,数据链路层实现为可靠传输的通信网络必然效率低。

3、答:网络适配器的作用是将一台主机方便地接入网络,工作在物理层和数据链路层。

4、答:这三个问题必须在数据链路层解决的理由如下:差错检测:由于出错数据的继续传输是对通信资源的浪费,因此差错应尽早发现,在每跨过一段链路时就进行检查,而一段链路的数据传输问题属于数据链路层。

计算机网络课后答案-南邮

计算机网络课后答案-南邮第一章习题解1.1什么是计算机网络?答:我们可以把计算机网络定义为:把分布在不同地点且具有独立功能的多个计算机,通过通信设备和线路连接起来,在功能完善的网络软件运行下,以实现网络中资源共享为目标的系统。

1.2试分析阐述计算机网络与分布式系统的异同点。

答:计算机网络是把分布在不同地点且具有独立功能的多个计算机,通过通信设备和线路连接起来,实现资源的共享;分布式系统是在分布式计算机操作系统或应用系统的支持下进行分布式数据处理和各计算机之间的并行工作,分布式系统在计算机网络基础上为用户提供了透明的集成应用环境。

所以,分布式系统和计算机网络之间的区别主要在软件系统。

1.3计算机网络的拓扑结构种类有哪些?各自的特点是什么?答:网络的拓扑(T opology )结构是指网络中各节点的互连构形,也就是连接布线的方式。

网络拓扑结构主要有五种:星形、树形、总线形、环形和网络形,如图1.1所示。

图1.1星形结构的特点是存在一个中心节点,其他计算机与中心节点互连,系统的连通性与中心节点的可靠性有很大的关系。

树形结构的特点是从根节点到叶子节点呈现层次性。

总线形结构的特点是存在一条主干线,所有的计算机连接到主干线上。

环形结构是将所有计算机连接到一个环形的线路,每两个计算机之间有两条线路相连。

网络型是一种不规则的连接,事实上,目前的因特网就是这种拓扑结构。

1.4从逻辑功能上看,计算机网络由哪些部分组成?各自的内涵是什么?答:根据定义我们可以把一个计算机网络概括为一个由通信子网和终端系统组成的通信系统终端系统:终端系统由计算机、终端控制器和计算机上所能提供共享的软件资源和数据源(如数据库和应用程序)构成。

计算机通过一条高速多路复用线或一条通信链路连接到通信子网的结点上。

终端用户通常是通过终端控制器访问网络。

终端控制器能对一组终端提供几种控制,因而减少了终端的功能和成本。

通信子网:通信子网是由用作信息交换的网络结点和通信线路组成的独立的数据通信系统,它承担全网的数据传输、转接、加工和变换等通信处理工作。

计算机网络第3、4章课后答案

计算机网络第3、4章课后答案第3章课后习题答案一、名词解释数据通信:在计算机之间、计算机与终端以及终端与终端中间传递表示字符、数字、语音、图像的二进制代码0、1比特序列的过程。

基带:矩形脉冲信号的固有频带。

频带传输:利用模拟信道传输数据信号的方法。

信道带宽:某个信道能够传送电磁波的有效频率范围。

误码率:指二进制码元在传输过程中被传错的概率。

二、填空题1.数据通信的目的是交换信息,信息的载体可以是(数字)(文字)(语音)图形或图像等。

2.通信可以分为(数字通信)和(模拟通信)。

3.通信系统共有(发送设备)(接收设备)(发送机)(信道)和(接收机)五个基本组件。

4.在计算机网络中,频带传输是指计算机信息的(模拟传输);基带传输是指计算机信息的(数字传输)。

5.通信系统的有效性主要由(数据传输速率)(信道带宽)和(传输迟延)等指标来衡量;可靠性一般用数据传输的(误码率)指标来衡量。

6.信道带宽很最大传输速率是影响信道质量的最主要的因素,除此之外,影响信道质量的因素还有误码率、利用率、迟延和抖动。

三、问答题1、请叙述数据、信息与信号之间的关系。

答:数据是信息的载体,信息则是数据的具体内容和解释,在数据通信中把信息转换为是很在通信信道上传输的编码即为信号。

2、什么是模拟通信系统与数字通信系统?答:利用模拟信号传递信息的通信系统;利用数字信号传递信息的通信系统。

3、什么是并行传输?什么是串行传输?答:将表示一个字符的8位二进制代码通过8条并行的通信信道发送出去,每次发送一个字符代码,这种工作方式称为并行传输;将带传送的每个字符的二进制代码按有低位到高位的顺序,依次发送,这种工作方式称为串行传输。

4、什么是异步传输?什么是同步传输?答:将每一个字节作为一个单元独立传输,字节之间的传输间隔任意的传输方式叫做异步传输;对一组字符组成的数据块进行同步传输的传输方式叫做同步传输。

5、什么是数据编码技术?模拟数据编码方法有哪几种?数字数据编码方法有哪几种?答:将数字数据转换为数字信号编码的技术;调幅、调频、调相;非归零编码、曼彻斯特编码、差分曼彻斯特编码。

计网第四版第三章 习题

第三章习题及答案一、书后练习:3.2,3.3,3.5,3.7,3.10,3.14,3.17,3.21,3.22,3.23,3.29,二、补充习题:(一)选择题:1、采用异步传输方式,设数据位为7位,1位校验位,1位停止位,则其通信效率为( )A. 30%B. 70%C. 80%D. 20%2、对于选择性重传的滑动窗口协议,若序号位数为n,则发送窗口最大尺寸为( )A. 2n-1B. 2nC. 2n-1D. 2n-13、数据链路层中的数据传输基本单位是()。

A. 比特B. 数据帧C. 分组D. 报文4、下列哪种说法正确()。

A. 虚电路与电路交换中的电路没有实质不同B. 在通信的两站点间只能建立一条虚电路C. 虚电路也有连接建立、数据传输、连接释放三阶段D. 虚电路的各个结点需要为每个分组单独进行路径选择判定5、HDLC是()。

A.面向比特型的同步协议B.面向字符型的同步协议C.同步协议D.面向字符计数的同步协议6、若循环冗余码字中信息位为L位,编码时外加冗余位r位,则编码效率为( )A. r/(r+L)B. (r+L)/LC. L/(r+L)D. (r+L)/r7、若数据链路的发送窗口尺寸WT=7,在发送4号帧、并接到2号帧的确认帧后,发送方还可连续发送()(A)4帧(B)5帧,(C)6帧,(D)3帧8、无论是SLIP还是PPP协议都是( )协议。

(A)物理层(B)数据链路层(C)网络层(D)运输层(二)填空题:1、有两种基本的差错控制编码,即检错码和纠错码,在计算机网络和数据通信中广泛使用的一种检错码为___ _____。

3、采用海明码校验方法,若信息位为15位,则冗余位至少为___ _____位。

4、若HDLC帧数据段中出现比特串“0101111101111110”,则比特填充后的输出为_________ __ _。

5、HDLC有三种不同类型的帧,分别为信息帧、____ ___和____ ______。

计算机网络(第7版 )第3章完整习题答案

第三章数据链路层3-01数据链路(即逻辑链路)与链路(即物理链路)有何区别? “电路接通了”与”数据链路接通了”的区别何在?答:数据链路与链路的区别在于数据链路出链路外,还必须有一些必要的规程来控制数据的传输,因此,数据链路比链路多了实现通信规程所需要的硬件和软件。

“电路接通了”表示链路两端的结点交换机已经开机,物理连接已经能够传送比特流了,但是,数据传输并不可靠,在物理连接基础上,再建立数据链路连接,才是“数据链路接通了”,此后,由于数据链路连接具有检测、确认和重传功能,才使不太可靠的物理链路变成可靠的数据链路,进行可靠的数据传输当数据链路断开连接时,物理电路连接不一定跟着断开连接。

3-02数据链路层中的链路控制包括哪些功能?试讨论数据链路层做成可靠的链路层有哪些优点和缺点.答:链路管理、帧定界、流量控制、差错控制、将数据和控制信息区分开、透明传输、寻址。

可靠的链路层的优点和缺点取决于所应用的环境:对于干扰严重的信道,可靠的链路层可以将重传范围约束在局部链路,防止全网络的传输效率受损;对于优质信道,采用可靠的链路层会增大资源开销,影响传输效率。

3-03网络适配器的作用是什么?网络适配器工作在哪一层?答:适配器(即网卡)来实现数据链路层和物理层这两层的协议的硬件和软件网络适配器工作在TCP/IP协议中的网络接口层(OSI中的数据链路层和物理层)3-04数据链路层的三个基本问题(帧定界、透明传输和差错检测)为什么都必须加以解决?答:帧定界是分组交换的必然要求透明传输避免消息符号与帧定界符号相混淆差错检测防止合差错的无效数据帧浪费后续路由上的传输和处理资源3-05如果在数据链路层不进行帧定界,会发生什么问题?答:无法区分分组与分组无法确定分组的控制域和数据域无法将差错更正的范围限定在确切的局部3-06PPP协议的主要特点是什么?为什么PPP不使用帧的编号?PPP适用于什么情况?为什么PPP协议不能使数据链路层实现可靠传输?答:简单,提供不可靠的数据报服务,检错,无纠错不使用序号和确认机制地址字段A 只置为0xFF。

计算机网络课后习题答案(第三章)电子教案

计算机网络课后习题答案(第三章)计算机网络课后习题答案(第三章)(2009-12-14 18:16:22)转载▼标签:课程-计算机教育第三章数据链路层3-01 数据链路(即逻辑链路)与链路(即物理链路)有何区别? “电路接通了”与”数据链路接通了”的区别何在?答:数据链路与链路的区别在于数据链路出链路外,还必须有一些必要的规程来控制数据的传输,因此,数据链路比链路多了实现通信规程所需要的硬件和软件。

“电路接通了”表示链路两端的结点交换机已经开机,物理连接已经能够传送比特流了,但是,数据传输并不可靠,在物理连接基础上,再建立数据链路连接,才是“数据链路接通了”,此后,由于数据链路连接具有检测、确认和重传功能,才使不太可靠的物理链路变成可靠的数据链路,进行可靠的数据传输当数据链路断开连接时,物理电路连接不一定跟着断开连接。

3-02 数据链路层中的链路控制包括哪些功能?试讨论数据链路层做成可靠的链路层有哪些优点和缺点.答:链路管理帧定界流量控制差错控制将数据和控制信息区分开透明传输寻址可靠的链路层的优点和缺点取决于所应用的环境:对于干扰严重的信道,可靠的链路层可以将重传范围约束在局部链路,防止全网络的传输效率受损;对于优质信道,采用可靠的链路层会增大资源开销,影响传输效率。

3-03 网络适配器的作用是什么?网络适配器工作在哪一层?答:适配器(即网卡)来实现数据链路层和物理层这两层的协议的硬件和软件网络适配器工作在TCP/IP协议中的网络接口层(OSI中的数据链里层和物理层)3-04 数据链路层的三个基本问题(帧定界、透明传输和差错检测)为什么都必须加以解决?答:帧定界是分组交换的必然要求透明传输避免消息符号与帧定界符号相混淆差错检测防止合差错的无效数据帧浪费后续路由上的传输和处理资源3-05 如果在数据链路层不进行帧定界,会发生什么问题?答:无法区分分组与分组无法确定分组的控制域和数据域无法将差错更正的范围限定在确切的局部3-06 PPP协议的主要特点是什么?为什么PPP不使用帧的编号?PPP适用于什么情况?为什么PPP协议不能使数据链路层实现可靠传输?答:简单,提供不可靠的数据报服务,检错,无纠错不使用序号和确认机制地址字段A 只置为 0xFF。

计算机网络第三章作业参考答案

Chapter3 THE DATA LINK LAYER2.The following data fragment occurs in the middle of a data stream for which thebyte-stuffing algorithm described in the text is used: A B ESC C ESC FLAG FLAG D. What is the output after stuffing?Answer:A B ESC C ESC FLAG FLAG D ==> A B ESC ESC C ESC ESC ESC FLAG ESC FLAG D3.What is the maximum overhead in byte-stuffing algorithm?Answer :This a frame delimited by flag bytes. (Ignore the header and trailer)Suppose that there is x bytes in payload field, and the worst case is that all of them are flag bytes or ESC, there should be 2x bytes in total. So the max overhead in byte-stuffing should be: 2+x x+1+111111lim=lim =lim +=+lim =2+2x 2x+122x+122x+12x x x x →∞→∞→∞→∞()()()() Or: (from 袁子超)if it has n bytes to send, and has m ESC. So the overhead is :.If the n bytes are all ESC, the overhead is maximum as :FLAG FLAG Payload field4.When bit stuffing is used, is it possible for the loss, insertion, or modification of a single bit to cause an error not detected by the checksum? If not, why not? If so, how? Does the checksum length play a role here?Answer:It is possible. Suppose that the original text contains the bit sequence 01111110 as data. After bit stuffing, this sequence will be rendered as 011111010. If the second 0 is lost due to a transmission error, what is received is 01111110, which the receiver sees as end of frame. It then looks just before the end of the frame for the checksum and verifies it. If the checksum is 16 bits, there is 1 chance in 216 that it will accidentally be correct, leading to an incorrect frame being accepted. The longer the checksum, the lower the probability of an error getting through undetected, but the probability is never zero.6.To provide more reliability than a single parity bit can give, an error-detecting coding scheme uses one parity bit for checking all the odd-numbered bits and a second parity bit for all the even-numbered bits. What is the Hamming distance of this code?Answer:Any single-bit error in the odd-numbered bits could change parity bit. It’s the same as the even-numbered bits. And both two errors occur in the odd-numbered bits or in the even-numbered bits will not change the parity bit. That is to say , this code could only detect single-bit errors, which means the Hamming distance is 2.7.An 8-bit byte with binary value 10101111 is to be encoded using an even-parity Hamming code. What is the binary value after encoding?According to rr m 2)1(≤++,m=8 r=4P1=B1⊕B3⊕B5⊕B7⊕B9⊕B11 =∑(0,1,0,0,1,1)=1P2=B2⊕B3⊕B6⊕B7⊕B10⊕B11=∑(0,1,1,0,1,1)=0P3=B4⊕B5⊕B6⊕B7 ⊕B12 =∑(0,0,1,0,1)=0P4=B8⊕B9⊕B10⊕B11⊕B12 =∑(0,1,1,1,1)=0So, Hamming code is: 10100100111113.Suppose that a message 1001 1100 1010 0011 is transmitted using Internet Checksum (4-bit word). What is the value of the checksum?Solution:100111001010+ 0011---------------------------------0010 (have 2 added bit),so:+1+1----------------------------------0100So, the Internet checksum is the ones complemnet of 0100, or 1011.14.What is the remainder obtained by dividing 751x x ++by the generator polynomial 31x +?42375745452424211111x x xx x x x x x x x x x x x xx x ++++++++++++++The remainder is 21x x ++.15.A bit stream 10011101 is transmitted using the standard CRC method described in the text. Thegenerator polynomial is ,. Show the actual bit string transmitted. Suppose that the third bit from the left is inverted during transmission. Show that this error is detected at the receiv er’s end. Give an example of bit errors in the bit string transmitted that will not be detected by the receiver.Solution:(1)→100110011101000 mod 1001 = 100The actual bit string transmitted: 10011101000+100=10011101100(2) The bit string receiver receives :10011101100→10111101100 10111101100 mod 1001 = 100 ≠ 0 →error!(3)example: 10011101100→1001111010110011110101 mod 1001 = 0So the receiver may think that the received bit string is right while it ’s wrong in fact.Data link protocols almost always put the CRC in a trailer than in a header. Why? Answer:CRC is calculated during sending. It could be appended to the data bit string as soon as the last data bit is send to the path. If it is put in the header, it must scan the whole frame in order to calculate CRC. It means that we should dispose the code 2 times. And CRC in the trailer could help to drop the half time.Or: (from 袁子超)CRC calculate during transmission. Once the last data sent out line, immediately put CRC code attached to the output stream from the back. If put CRC on the head of the frame, then we should check the frame to calculate CRC before sending. So that each byte has to deal with two times, the first is to calculate the check code, second times to send. Put CRC in the tail of the processing time can be halved.20.A 3000-km-long T1 trunk is used to transmit 64-byte frames using protocol 5. If the propagat ion speed is 6 μsec/km, how many bits should the sequence numbers be? Solution:delay= 3000-km* 6 μsec/km=18msBecause the bandwidth of T1 trunk = 1.544Mbps ,so:send time=64*8bits/1.544Mbps=0.33msthe time of send a frame and receive the acknowledge frame=18ms+0.33ms+18ms=36.33msthe number of frames: 36.33ms/0.33ms=11064=≤110≤=128sequence number should be 7 bitsFrames of 1000 bits are sent over a 1-Mbps channel using a geostationary satellite whose propagation time from the earth is 270 msec. Acknowledgements are always piggybacked onto data frames. The headers are very short. Three-bit sequence numbers are used. What is the maximum achievable channel utilization for(a) Stop-and-wait?(b) Protocol 5?(c) Protocol 6?Solution:Time for send a frame is: 1000bits/(1Mbps)=1msRound trip time: R=270ms*2=540msIt takes R+2=542ms to send a frame (be acknowledged).Therefore, a transmission cycle is 542ms. If the 542ms can send w frame, as a result of each frame transmission time is 1ms, the channel utilization rate is w/542.Three-bit sequence numbers are used, so the max window for (a),(b),(c) are :(a):W=1(b)1<W≤-1=7 →W=7(c)W≤=4→W=4So line utilization rate is: (a) 1*1ms/542ms * 100%=0.184%(b)7*1ms/542ms * 100%=1.292%(c)4*1ms/542ms*100%=0.738%30.Consider an error-free 64-kbps satellite channel used to send 512-byte data frames in one direction, with very short acknowledgements coming back the other way. What is the maximum throughput for window sizes of 1, 7, 15, and 127? The earth-satellite propagation time is 270 msec.Solution:Time for send a frame: 512*8bits/64kbps=64msSo, a transmission cycle: T=270ms*2+64ms=604ms and transmission window is:604ms/64ms=9.4,that’s mean: if w>9 the channel is full, the throughput cannot rise,(1)W=1: throughout=512*8b/604ms=6781bps=6.78kbps(2)W=7: throughout=7*512*8b/604ms=47.47kbps(3)(4) 15>9&&127>9, so throughout= 64kbps32.Give at least one reason why PPP uses byte stuffing instead of bit stuffing to prevent accidental flag bytes within the payload from causing confusion.Answer:(1) PPP was clearly designed to be implemented in software, not in hardware as HDLC nearly always is. With a software implementation, working entirely with bytes is muc h simpler than working with individual bits.(2) PPP was designed to be used with modems, and modems accept and transmit data in units of 1 byte, not 1 bit.33. What is the minimum overhead to send an IP packet using PPP? Count only the overhead introduced by PPP itself, not the IP header overhead. What is the maximum overhead?Solution:the PPP full frame format for unnumbered mode is:And Address and control could be ignored if sender and receiver have approve it.The minimum overhead=1+1+2+1=5bytesThe maximum overhead=1+1+1+2+4+1=10bytes。

计算机网络_第3章习题解答

第三章习题解答简述数据链路层的功能。

答:数据链路层是在物理层提供的比特流传送服务的基础上,通过一系列的控制和管理,构成透明的、相对无差错的数据链路,向网络层提供可靠、有效的数据帧传送的服务。

其主要功能包括:链路管理,帧定界,流量控制,差错控制,数据和控制信息的识别,透明传输,寻址。

试解释以下名词:数据电路,数据链路,主站,从站,复合站。

答:数据电路是一条点到点的,由传输信道及其两端的DCE构成的物理电路段,中间没有交换节点。

数据电路又称为物理链路,或简称为链路。

数据链路是在数据电路的基础上增加传输控制的功能构成的。

一般来说,通信的收发双方只有建立了一条数据链路,通信才能够有效地进行。

在链路中,所连接的节点称为“站”。

发送命令或信息的站称为“主站”,在通信过程中一般起控制作用;接收数据或命令并做出响应的站称为“从站”,在通信过程中处于受控地位。

同时具有主站和从站功能的,能够发出命令和响应信息的站称为复合站。

数据链路层流量控制的作用和主要功能是什么答:流量控制简称“流控”,是协调链路两端的发送站、接收站之间的数据流量,以保证双方的数据发送和接收达到平衡的一种技术。

在计算机网络中,由于接收方往往需要对接收的信息进行识别和处理,需要较多的时间,通常发送方的发送速率要大于接收方的接收能力。

当接收方的接收处理能力小于发送方的发送能力时,必须限制发送方的发送速率,否则会造成数据的丢失。

流量控制就是一种反馈机制,接收方随时向发送方报告自己的接收情况,限制发送方的发送速率。

保证接收方能够正常、有序地接收数据。

在停止-等待协议中,确认帧是否需要序号为什么答:在停止-等待协议中,由于每次只确认一个已经发送的帧,确认帧可以不需要序号。

但在一些特殊情况下会出现问题。

如果发送方在超时重发一个帧后又收到了迟到的确认,就不能确定该应答是对哪一个帧的确认,并可能导致随后的传送过程重新差错。

解释为什么要从停止-等待协议发展到连续ARQ协议。

计算机网络第三章习题答案

计算机网络第三章习题答案计算机网络第三章习题答案计算机网络是现代社会中不可或缺的一部分,它连接了世界各地的人们,使信息的传递变得更加快捷和便利。

而在学习计算机网络的过程中,习题是提高理解和应用能力的重要途径。

本文将为读者提供计算机网络第三章的习题答案,帮助读者更好地掌握这一章节的知识。

1. 什么是IP地址?它有哪几类?各类地址的范围是多少?答:IP地址是互联网协议(Internet Protocol)中用于标识主机或网络接口的数字标识符。

它分为IPv4和IPv6两种版本。

IPv4地址分为A、B、C、D和E五类,各类地址的范围如下:- A类地址范围:1.0.0.0 ~ 126.0.0.0,用于大型网络。

- B类地址范围:128.0.0.0 ~ 191.255.0.0,用于中型网络。

- C类地址范围:192.0.0.0 ~ 223.255.255.0,用于小型网络。

- D类地址范围:224.0.0.0 ~ 239.255.255.255,用于多播。

- E类地址范围:240.0.0.0 ~ 255.255.255.255,保留地址。

2. 什么是子网掩码?它的作用是什么?答:子网掩码(Subnet Mask)用于划分IP地址中的网络部分和主机部分。

它是一个32位的二进制数,与IP地址进行逻辑与运算后得到网络地址。

子网掩码的作用是确定IP地址中哪些位表示网络地址,哪些位表示主机地址。

通过子网掩码,可以将一个IP地址划分为网络号和主机号,方便进行网络管理和路由选择。

3. 什么是CIDR?它与传统的IP地址划分方式有何不同?答:CIDR(Classless Inter-Domain Routing)是一种灵活的IP地址划分方式,与传统的IP地址划分方式不同。

传统的IP地址划分方式基于A、B、C等类别,每个类别有固定的网络号和主机号位数。

而CIDR采用可变长度子网掩码(Variable Length Subnet Mask,VLSM),可以根据需要灵活地划分IP地址。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

次发生碰撞?B会不会Biblioteka 预定的重传时间停止发送数据?

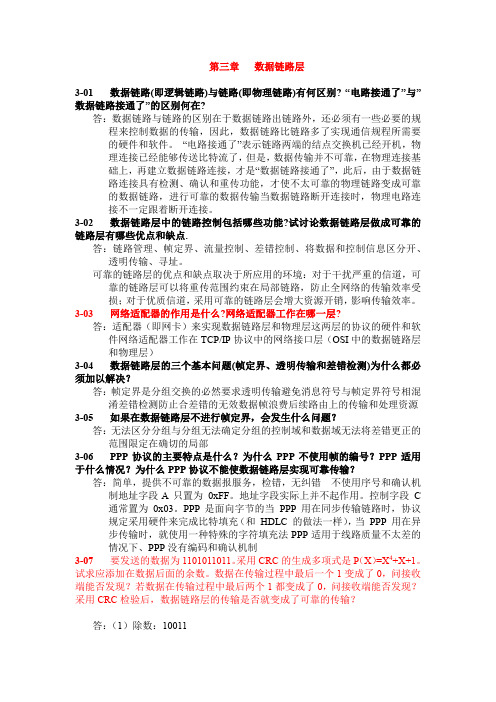

解:下面详细图解如下

t=0时,A,B开始传输数据; t=225比特时间,A和B同时检测到发生碰撞; t=225+48=273比特时间,完成了干扰信号的传输; 开始各自进行退避算法:

A:因为rA=0,则A在干扰信号传输完之后立即开始侦听

t=273+225(传播时延)=498比特时间,A检测到信道开始 空闲

题3-25:在上题中的站点A和B在t=0时同时发送了数

据帧。当t=225比特时间,A和B同时检测到发生了碰 撞,并且在t=255+48=273比特时间完成了干扰信号的 传输。A和B在CSMA/CD算法中选择不同的r值退避。假 定A和B选择的随机数分别是rA=0和rB=1。试问A和B各 在什么时间开始重传其数据帧?A重传的数据帧在什 么时间到达B?A重传的数据会不会和B重传的数据再

传数据

若侦听费空闲,则继续退避算法 ,又因为t=819比特时间的时候,A才 重传数据完毕,所以B在785比特时间侦听的时候,肯定会侦听信道非

空闲,即B在预定的881比特时间之前侦听到信道忙,所以,第四问的

答案:B在预定的881比特时间是停止发送数据的。即第三问A重传的 数据不会和B重传的数据再次发生碰撞。

t=498+96(帧间最小间隔)=594比特时间,A开始重传数据

-----第一问A的重传时间 t=594+225 (传播时延)=819比特时间,A重传完毕 ---第二问A重传的数据帧到达B的时间

B:因为rB=1,则B在干扰信号传输完之后1倍的争用期,即512比特时 间才开始侦听 t=273+512=785比特时间,B开始侦听。 若侦听空闲,则 t=785+96(帧间最小间隔)=881比特时间,B开始重