CA证书key对应品牌

CA数字证书用户指南20170227

CA数字证书用户指南一、CA是什么?CA-USB KEY(以下简称CA)是易派客公司发售的具有法律效力的身份认证工具(载体是UKEY,如右图)。

盘内存有个人数字证书和电子签章。

在制作标书时可以使用CA生成加密电子标书,并且可以将加密的电子标书在中石化电子招投标系统(电招系统,下同)进行上传。

二、CA用途是什么?1.用于进行电子标书的签章;2.用于投标文件的加密处理;3.用于对投标文件进行解密。

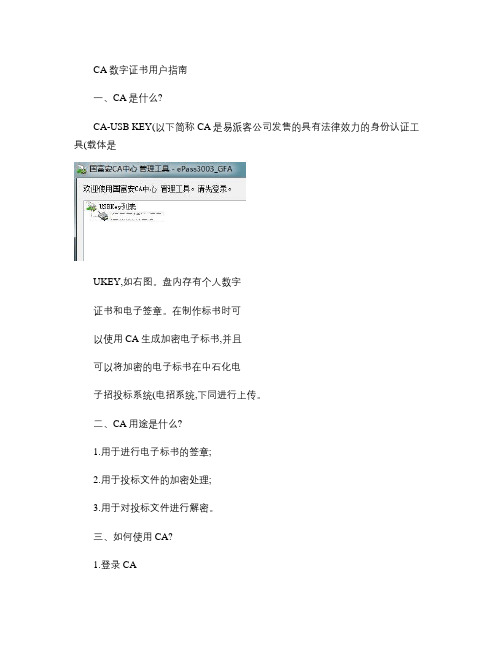

三、如何使用CA?1.登录CA当第一次取得CA,确保电脑已安装中国石化物资招标投网()中投标文件制作工具后,将UKEY插入电脑使用CA自带工具进行登录,双击证书确认公司信息是否正确。

登录时需要输入PIN码(密码,下同),CA的初始用户密码为1234。

注:新型号UKEY,不用登陆即可查看公司信息!2.密码修改待CA插入电脑后,使用其自带的工具可以修改密码。

3.电子标书签章使用说明步骤一:正常制作投标文件时,在批量转换完成后可使用CA锁进行标书签章步骤二:插入CA锁,在弹出的页面点击签章并输入PIN 码(初始码:1234)步骤三:点击确认需要的签章步骤四:拖动签章至合适的位置,确认签章后即可关闭页面步骤五:改完所有需要签章后,点击生成标书,即可生成如下格式的加密技术标和加密商务标4.电子标书上传使用说明步骤一:插入CA锁,登陆电招系统,并点击上传投标文件步骤二:页面中选择对应的文件,点击进行上传步骤三:选择本地的加密文件,完成加密标书的上传5. 使用CA解密使用说明CA解密主要是在开标环节,投标单位(供应商)对其上传的技术标文件/商务标文件进行解密。

解密分为两种方式:(1)现场解密(携带CA到开标现场)(2)远程解密:步骤一:投标单位登录本单位界面,进入开标签到解密菜单点击“远程解密”。

/“解密商务标文件”按钮。

按钮后,弹出验证提示框,输入PIN码,点击“登录”。

步骤四:登录CA后,弹出“解密成功”提示框,出现解密成功的提示,远程解密环节结束。

CA认证介绍

CA认证介绍为促进电子商务在中国的顺利开展,一些行业都已建成了自己的一套CA体系,如中国电信CA安全认证体系(CTCA)、中国金融认证中心(CFCA)等;还有一些行政区也建立了或正在建立区域性的CA体系,如上海电子商务CA认证中心(SHECA)、广东省电子商务认证中心(CNCA)、海南省电子商务认证中心(CNCA)、云南省电子商务认证中心(CNCA)等。

1. 中国电信CA安全认证系统(CTCA)中国电信自1997年底,开始在长沙进行电子商务试点工作,由长沙电信局负责组织。

CTCA是国内最早的CA中心。

1999年8月3日,中国电信CTCA安全认证系统通过国家密码委员会和信息产业部的联合鉴定,并获得国家信息产品安全认证中心颁发的认证证书,成为首家允许在公网上运营的CA安全认证系统。

目前,中国电信可以在全国范围内向用户提供CA证书服务。

现在中国电信已经为用户发放了6万多张CTCA证书。

中国电信CTCA系统有一套完善的证书发放体系和管理制度。

体系采用三级管理结构:全国CA安全认证中心,(包括全国CTCA中心、CTCA湖南备份中心),省级RA中心以及地市业务受理点,在2000年6月形成覆盖全国的CA证书申请、发放、管理的完整体系。

系统为参与电子商务的不同用户提供个人证书、企业证书和服务器证书。

同时,中国电信还组织制定了《中国电信电子商务总体技术规范》、《中国电信CTCA接口标准》、《网上支付系统的接口标准》、《中国电信电子商务业务管理办法》等,而且中国电信向社会免费公布CTCA系统接口标准和API软件包,为更多的电子商务应用开发商提供CTCA系统的支持与服务。

中国电信已经与银行、证券、民航、工商、税务等多个行业联合开发出了网上安全支付系统、电子缴费系统、电子银行系统、电子证券系统、安全电子邮件系统、电子订票系统、网上购物系统、网上报税等一系列基于中国电信CTCA安全认证系统的电子商务应用,已经初步建立起中国电信电子商务平台。

CA中心概述

数字安全证书是一个经证书授权中心数字签名的包含公开密钥拥有者信息以及公开密钥的文件。

最简单的证书包含一个公开密钥、名称以及证书授权中心的数字签名。

一般情况下证书中还包括密钥的有效时间,发证机关(证书授权中心)的名称,该证书的序列号等信息,证书的格式遵循ITUT X.509国际标准。

一个标准的X.509数字安全证书包含以下一些内容:·证书的版本信息;·证书的序列号,每个证书都有一个唯一的证书序列号;·证书所使用的签名算法;·证书的发行机构名称,命名规则一般采用X.500格式;·证书的有效期,现在通用的证书一般采用UTC时间格式;·证书所有人的名称,命名规则一般采用X.500格式;·证书所有人的公开密钥;·证书发行者对证书的签名2CA中的作用CA为电子商务服务的证书中心,是PKI(Public Key Infrastructure)体系的核心。

它为客户的公开密钥签发公钥证书、发放证书和管理证书,并提供一系列密钥生命周期内的管理服务。

它将客户的公钥与客户的名称及其他属性关联起来,为客户之间电子身份进行认证。

证书中心是一个具有权威性、可信赖性和公证性的第三方机构。

它是电子商务存在和发展的基础。

认证中心在密码管理方面的作用如下:自身密钥的产生、存储、备份/恢复、归档和销毁从根CA开始到直接给客户发放证书的各层次CA,都有其自身的密钥对。

CA中心的密钥对一般由硬件加密服务器在机器内直接产生,并存储于加密硬件内,或以一定的加密形式存放于密钥数据库内。

加密备份于IC卡或其他存储介质中,并以高等级的物理安全措施保护起来。

密钥的销毁要以安全的密钥冲写标准,彻底清除原有的密钥痕迹。

需要强调的是,根CA密钥的安全性至关重要,它的泄露意味着整个公钥信任体系的崩溃,所以CA的密钥保护必须按照最高安全级的保护方式来进行设置和管理。

为认证中心与各地注册审核发放机构的安全加密通信提供安全密钥管理服务在客户证书的生成与发放过程中,除了有CA中心外,还有注册机构、审核机构和发放机构(对于有外部介质的证书)的存在。

CA数字证书用户指南20170227.

CA数字证书用户指南一、CA是什么?CA-USB KEY(以下简称CA是易派客公司发售的具有法律效力的身份认证工具(载体是UKEY,如右图。

盘内存有个人数字证书和电子签章。

在制作标书时可以使用CA生成加密电子标书,并且可以将加密的电子标书在中石化电子招投标系统(电招系统,下同进行上传。

二、CA用途是什么?1.用于进行电子标书的签章;2.用于投标文件的加密处理;3.用于对投标文件进行解密。

三、如何使用CA?1.登录CA当第一次取得CA,确保电脑已安装中国石化物资招标投网(中投标文件制作工具后,将UKEY插入电脑使用CA自带工具进行登录,双击证书确认公司信息是否正确。

登录时需要输入PIN码(密码,下同, CA的初始用户密码为1234。

注:新型号UKEY,不用登陆即可查看公司信息!2.密码修改待CA插入电脑后,使用其自带的工具可以修改密码。

3.电子标书签章使用说明步骤一:正常制作投标文件时,在批量转换完成后可使用CA锁进行标书签章步骤二:插入CA锁,在弹出的页面点击签章并输入PIN 码(初始码:1234步骤三:点击确认需要的签章步骤四:拖动签章至合适的位置,确认签章后即可关闭页面步骤五:改完所有需要签章后,点击生成标书,即可生成如下格式的加密技术标和加密商务标4.电子标书上传使用说明步骤一:插入CA锁,登陆电招系统,并点击上传投标文件步骤二:页面中选择对应的文件,点击进行上传步骤三:选择本地的加密文件,完成加密标书的上传5. 使用CA解密使用说明CA解密主要是在开标环节,投标单位(供应商对其上传的技术标文件/商务标文件进行解密。

解密分为两种方式:(1现场解密(携带CA到开标现场(2远程解密:步骤一:投标单位登录本单位界面,进入开标签到解密菜单点击“远程解密”。

/“解密商务标文件”按钮。

按钮后,弹出验证提示框,输入PIN码,点击“登录”。

步骤四:登录CA后,弹出“解密成功”提示框,出现解密成功的提示,远程解密环节结束。

ca签名算法和证书里面的公钥key

CA签名算法和证书里面的公钥key1. 介绍CA签名算法和证书CA(Certificate Authority,证书颁发机构)是一种数字证书的认证中心,它用于管理和颁发数字证书以及公钥。

数字证书是公钥加密技术中的一种重要组成部分,它用于验证公钥的真实性和可信度。

数字证书包含了用户的公钥、用户的个人信息以及CA的数字签名。

CA签名算法是用于对证书中的数据进行签名和验证的算法,常见的CA签名算法有RSA、DSA等。

2. 公钥和私钥在公钥加密技术中,每个用户都有一对密钥,分别是公钥和私钥。

公钥可以公开,用于加密数据;私钥则只有用户自己知道,用于解密数据。

证书中的公钥key就是用户的公钥,用于加密数据或验证签名。

3. CA签名算法CA签名算法是用于对证书进行数字签名和验证的算法。

在颁发证书时,CA会使用自己的私钥对证书数据进行签名,然后将签名和证书一起发布。

接收到证书的用户可以使用CA的公钥来验证证书的签名,从而确认证书的真实性和完整性。

4. 证书中的公钥key证书中的公钥key是用户的公钥,它用于加密数据或验证签名。

在进行安全通信时,接收方可以使用证书中的公钥key来加密数据,而发送方则使用自己的私钥来签名数据。

接收方可以使用证书中的CA公钥来验证签名和解密数据。

5. CA签名算法的重要性CA签名算法和证书中的公钥key对于保障网络通信安全至关重要。

通过使用CA签名算法,可以确保证书的真实性和完整性,防止证书被伪造或篡改。

证书中的公钥key可以保障通信数据的机密性和完整性,防止数据被窃取或篡改。

6. 总结CA签名算法和证书中的公钥key是数字证书系统中的重要组成部分,它们保障了网络通信的安全性和可信度。

通过对证书数据进行数字签名和验证,可以确保证书的真实性和完整性;而证书中的公钥key则可以实现通信数据的加密和验证。

在网络安全领域,CA签名算法和证书中的公钥key扮演着至关重要的角色,它们是保障网络通信安全的基石。

电子钥匙(CA证书)安装使用说明

电子钥匙(CA证书)安装使用说明前言大连市住房公积金管理中心目前在网上提供6类业务,如下:公共查询系统、公积金卡业务系统、单位业务查询系统、个人业务查询系统、网上贷款系统、单位业务系统。

使用公共查询系统、公积金卡业务系统、单位业务查询系统,无需安装电子钥匙驱动控件,也无需使用电子钥匙。

这3类业务不用参照本安装使用说明进行操作。

使用个人业务查询系统、网上贷款系统,需要安装电子钥匙驱动,但无需使用电子钥匙。

这2类业务需要参照“第一节”完成电子钥匙驱动控件的安装,操作成功后,方可以正常登录使用。

使用单位业务系统,既需要安装电子钥匙驱动,又需要使用电子钥匙。

这类业务需要参照“第一节”完成电子钥匙驱动控件的安装,并参照“第二节”或“第三节”完成电子钥匙证书导入,这两步骤操作成功后,方可以参照“第四节”正确使用电子钥匙进行公积金单位业务网上办理。

*本安装使用说明是在Windows XP操作系统环境下编写第一节电子钥匙控件安装一、操作步骤电子钥匙驱动控件下载有两种方式:方式一:在网站首页通知公告“关于下载安装控件的说明”附件中有驱动控件的下载。

方式二:在“控件下载”页面中有驱动控件的下载,如下图界面:下载电子钥匙驱动控件后,双击图标,进入下图界面:点击“下一步”按钮,出现下图所示界面:点击“下一步”按钮,出现下图所示界面:点击“安装”按钮,直到出现下图所示界面:点击“完成”按钮完成驱动控件安装,以上操作无误后,电子钥匙(CA证书)驱动控件安装结束。

正常按上述步骤操作,电子钥匙驱动控件安装就已成功。

如国出现异常情况,想判断电子钥匙驱动控件安装是否成功,可参照如下方法:方法一:打开“控制面版->添加或删除程序->更改或删除程序”,在添加或删除程序中能看到“eSEAL-A v4……”信息,表示该电子钥匙驱动控件安装成功,如下图所示:二、注意事项1、在安装驱动控件前请不要将电子钥匙插入电脑。

2、在安装过程中,如果有杀毒软件询问是否可以修改文件等提示,请选择“同意”,如不同意安装会出现意外,会导致电子钥匙不可用。

CA认证及网上办事大厅客户端软件技术服务指南

CA认证及网上办事大厅客户端软件技术服务指南CA证书政府机构或企业开发的业务系统大多是基于互联网的,需要通过广泛的、开放的互联网进行数据传输。

因此,不可避免地存在着由于互联网的广泛性、开放性所带来的安全隐患,例如:用户身份认证、信息的机密性、信息的完整性、信息的不可抵赖性等。

宁波财税局开发的网上办事大厅(客户端)、网上申报、个税全员申报、机打发票等互联网应用系统,涉及企业财务数据和国家财政收入等机密信息,因此,需要确保互联网数据传输的安全。

根据业界实践经验,使用CA证书是解决该问题的最佳选择。

使用CA证书将确保用户身份真实性和互联网数据安全性根据国家电子签名法,可靠的电子签名与手写签名或者盖章具有同等的法律效力企业可以不再向财税局报送纸质报表(注:开始执行时间由各地税务机关自定)宁波财税网上办事大厅(客户端)网上办事大厅(客户端)是市财税局推出的集纳税申报、财务报表、个税全员申报、所得税年报、机打发票等各种财税业务于一体的“一站式”服务终端,是所有企业涉税信息的统一出入口。

“客户端”避免了使用网页申报容易碰到的诸多不稳定因素(如浏览器不兼容、本地操作被拦截、大数据量处理网络超时等),解决了企业端涉税软件统一管理和服务的问题,为广大纳税企业提供一体化、方便、安全的办税平台。

实现了所有涉税软件的整合,功能齐全,提供“一站式”服务所有功能均采用CA认证技术,确保身份真实和数据传输安全最大程度的便利企业使用CA证书报送各种具备法律效力的信息随着纸质报表的取消,真正实现“足不出户”享受办税服务CA认证及网上办事大厅客户端企业使用流程使用培训培训视频,登录网站,学习CA证书及客户端操作要点企业申请办理CA证书,参见“附列资料一:CA证书办理须知”初次安装已经获取安装文件的企业,按税局通知时间完成客户端软件安装CA证书安装步骤具体说明参见“新手入门-(3)CA驱动程序安装”培训现场未领取安装文件的企业,可到财税局网站自行下载:下载地址:CA验证登录已经完成客户端(含CA驱动)安装的企业,在领取CA证书“U盾”之后,应在正式启用前验证通过CA证书能正常登录网上办事大厅(客户端),具体操作步骤参见“新手入门-(4)CA验证登录步骤说明”。

CA证书和TLS介绍

CA证书和TLS介绍数字签名⽤⾃⼰的私钥给数据加密就叫数字签名公钥传输威胁在A和B的通信中,C可以把⾃⼰的公钥发给A,让A把C的公钥当成B的公钥,这样的话.B拿到加密数据反⽽⽆法解密,⽽C却可以解密出数据.从⽽实现C截获AB之间的数据所以在两者的通信中必须要对公钥的来源进⾏确认A和B如果想安全交换公钥,就必须通过CA(证书颁发机构) 证书的通信过程 A和B⾸先都内置了CA的公钥根CA的证书是⾃⼰给⾃⼰签名的(⾃签名)CA和证书PKI: Public Key Infrastructure签证机构:CA(Certificate Authority)注册机构:RA证书吊销列表:CRL证书存取库: X.509:定义了证书的结构以及认证协议标准版本号序列号签名算法颁发者有效期限主体名称主体公钥 CRL分发点扩展信息发⾏者签名SSLSSL(Secure Socket Layer)和TLS(Transport Layer Security )本⾝是⼀个东西实现功能: 机密性认证完整性重放保护(正确同样的数据不能重复发送)两阶段协议,分为握⼿阶段和应⽤阶段握⼿阶段(协商阶段):客户端和服务器端认证对⽅⾝份(依赖于PKI体系,利⽤数字证书进⾏⾝份认证),并协商通信中使⽤的安全参数、密码套件以及主密钥.后续通信使⽤的所有密钥都是通过MasterSecret⽣成。

应⽤阶段:在握⼿阶段完成后进⼊,在应⽤阶段通信双⽅使⽤握⼿阶段协商好的密钥进⾏安全通信taobao 证书 https的通信过程taobao 证书内容包含 SCA(Ptaobao) CA密钥加密签名过的taobao公钥 + CA证书描述+过期时间+证书其它信息 taobao⽹站把证书发给客户端客户端由于信任CA并且拿到了CA的公钥,就可以解密SCA(Ptaobao) 获得taobao的公钥 Ptaobao客户端(浏览器)会在本地⽣成⼀个对称密钥(key)⽤taobao的公钥加密发送给taobao Ptaobao(key) sendto taobaotaobao通过⾃⼰的私钥解密得到客户端发送过来的key Staobao(Ptaobao(key)) = key 这样在客户端和服务端都存在相同的对称密钥key客户端和服务端就可以通过key(data)对⼤量的⽹页数据进⾏对称加密,实现通信双⽅的安全通信OpenSSL 开源实现证书申请和颁发base64编码是6bit编码包含字符a-z,A-Z,/,+ 总共64个符号⽣成私钥openssl genrsa -out /PATH/TO/PRIVATEKEY.FILE NUM_BITS (umask 077; openssl genrsa –out test.key –des 2048) -des表⽰对密钥对称称加密openssl rsa -in test.key –out test2.key 将加密key解密从私钥中提取出公钥openssl rsa -in PRIVATEKEYFILE –pubout –out PUBLICKEYFILE openssl rsa –in test.key –pubout –out test.key.pub实验:向CA申请证书建⽴Root CA1. 创建CA重要的配置⽂件openssl的配置⽂件:/etc/pki/tls/f2. 默认CA的⼯作⽬录在 /etc/pki/CA1 [root@centos7 ~]# cd /etc/pki/CA2 #创建CA服务器的私钥3 [root@centos7 CA]# (umask 077;openssl genrsa -out private/cakey.pem 4096)4 Generating RSA private key, 4096 bit long modulus5 ...................................................++6 ..............................................................................................................................................................................................................................................................................................++7 e is 65537 (0x10001)8 [root@centos7 CA]# ls private9 cakey.pem1011 #根CA给⾃⼰的私钥签名证书12 [root@centos7 CA]# openssl req -new -x509 -key private/cakey.pem -out cacert.pem -days 365013 You are about to be asked to enter information that will be incorporated14 into your certificate request.15 What you are about to enter is what is called a Distinguished Name or a DN.16 There are quite a few fields but you can leave some blank17 For some fields there will be a default value,18 If you enter '.', the field will be left blank.19 -----20 Country Name (2 letter code) [XX]:CN21 State or Province Name (full name) []:beijing22 Locality Name (eg, city) [Default City]:beijing23 Organization Name (eg, company) [Default Company Ltd]:mage24 Organizational Unit Name (eg, section) []:M3025 Common Name (eg, your name or your server's hostname) []:26 Email Address []:27 #以可读的⽂本格式显⽰证书内容28 [root@centos7 CA]# openssl x509 -in cacert.pem -noout -text29 Certificate:30 Data:31 Version: 3 (0x2)32 Serial Number:33 f9:72:0f:e1:6c:80:e3:aa34 Signature Algorithm: sha256WithRSAEncryption35 Issuer: C=CN, ST=beijing, L=beijing, O=mage, OU=M30, CN=36 Validity37 Not Before: May 1908:58:142018 GMT38 Not After : May 1608:58:142028 GMT39 Subject: C=CN, ST=beijing, L=beijing, O=mage, OU=M30, CN=40 Subject Public Key Info:41 Public Key Algorithm: rsaEncryption42 Public-Key: (4096 bit)43 Modulus:4400:e4:70:ef:fe:9a:43:87:41:ca:05:3d:a6:98:df:4589:19:64:ac:fb:24:04:42:be:bc:87:7a:e9:b5:be:46 9d:21:40:cf:c7:08:a1:ab:8e:03:92:29:e9:50:ed:47dd:8d:06:3c:5f:fa:23:9f:96:04:76:b9:be:56:43:4858:f8:43:db:24:cf:79:87:be:cc:bd:c0:af:41:04:49 d4:e1:6b:78:fb:b1:74:8e:25:93:22:9e:f1:22:98:5097:7e:dd:dc:af:45:97:93:16:93:8a:89:5c:b0:00:5162:a5:2f:72:ec:54:aa:3a:ec:0b:24:72:34:4a:c0:5270:ab:02:d8:36:53:93:d1:cc:98:43:a9:a8:f2:3b:53 b7:fb:be:44:64:9d:c6:bb:7d:16:b5:39:d1:1f:6d:54 e2:89:c7:9f:b7:e6:10:87:37:01:41:25:af:61:b5:55 7c:93:3c:bd:75:cb:46:ff:0e:e2:58:92:aa:25:2b:5606:b1:25:27:e5:7d:76:02:d8:c5:63:db:d0:e6:ab:57 ef:ce:69:37:7e:eb:b1:f3:59:05:e1:bf:47:b7:d1:58 4c:59:45:c9:d6:f0:35:dd:95:b0:c2:69:5b:7e:83:59 3e:64:8e:66:28:ba:06:f4:99:30:00:4d:76:72:a3:6016:d7:7e:f1:9e:9d:fe:15:88:d0:b8:e4:8f:cd:56:61 c3:89:5c:cf:40:a5:2b:9d:38:56:e2:30:09:85:22:62 b2:f6:58:20:c2:c0:65:b9:0e:61:f0:b3:a2:94:ea:6357:72:77:90:26:7d:90:11:98:18:52:ab:dc:a1:78:6468:0d:f0:d8:6b:01:c5:5d:e5:ca:a5:36:68:81:ba:65 ca:4c:b9:98:fd:f4:54:e3:eb:7f:3d:30:50:34:a6:66 5e:38:1c:82:93:9b:91:76:34:ab:df:e8:95:dd:2e:67 d0:c6:98:c5:77:a6:67:13:aa:96:3f:7c:70:7e:54:6850:77:cc:5c:d0:70:34:93:90:4a:83:25:d8:1e:1d:69 6c:17:3c:84:20:df:ee:78:28:e7:63:7f:d5:44:9c:70 c3:cb:ec:78:a7:2f:05:dc:e7:e9:20:32:34:38:66:71 fc:1f:54:79:64:bc:92:e9:59:c5:bf:35:4c:aa:1f:7293:7a:e7:8c:29:b2:58:03:bf:4f:19:36:da:2f:bd:7300:e0:0e:cd:32:09:0b:c7:1d:6c:12:19:b4:fa:4c:74 a2:b0:24:be:d3:1e:47:55:17:c3:14:ce:cd:af:01:75 ca:d8:48:44:12:40:99:f2:9f:87:1e:ea:2f:cb:0f:76 a7:0d:b7:99:d5:e1:3b:68:50:00:80:6f:59:7c:19:7796:72:51:bb:9d:6b:02:01:c1:7b:88:d9:20:57:64:78 1f:86:9579 Exponent: 65537 (0x10001)80 X509v3 extensions:81 X509v3 Subject Key Identifier:82 C6:80:BB:D0:7D:12:F4:EF:1A:69:CD:92:D3:F7:E1:3D:8A:27:CD:7683 X509v3 Authority Key Identifier:84 keyid:C6:80:BB:D0:7D:12:F4:EF:1A:69:CD:92:D3:F7:E1:3D:8A:27:CD:76 8586 X509v3 Basic Constraints:87 CA:TRUE88 Signature Algorithm: sha256WithRSAEncryption89 a0:df:1a:b4:22:69:a7:8f:92:8b:c0:67:91:66:df:5f:0f:47:90 2d:2e:6a:fd:d7:21:48:29:46:e7:7e:9b:6a:46:32:04:39:c2:91 fb:06:2e:eb:d2:f5:25:16:f7:03:f9:d1:e5:d1:d8:1d:96:8e:9222:fc:37:d7:22:97:36:4c:2c:f2:8f:09:24:5b:61:a2:29:13:9348:21:c9:db:1e:1e:24:18:d0:02:2f:ff:35:fd:21:4c:b6:af:9436:33:8a:d0:2f:22:75:f4:89:8b:99:4f:32:69:55:35:13:35:9500:d4:f3:82:44:5f:25:a8:82:1c:51:01:31:e2:7b:c0:72:0a:96 5d:a8:a8:37:30:a7:64:e5:2b:86:e4:92:57:59:ae:0b:a9:7b:97 fa:be:64:be:7a:d4:f1:6a:1d:9e:07:d4:79:7d:9c:d9:c5:98:98 ec:fc:d0:0d:55:45:41:81:c9:5a:d1:0e:ba:f1:14:c1:43:ea:9926:62:a3:c2:8f:fe:54:fe:03:9d:8c:ca:96:48:66:9f:83:88:100 c3:e7:d8:6b:e9:43:34:3c:77:b6:2f:97:54:65:39:74:09:a5:101 a3:c6:d1:aa:52:7b:d3:91:44:32:ee:1a:45:40:ff:1e:46:b9:10247:06:68:6e:91:a6:88:77:4a:df:07:bd:81:ae:6e:a0:2d:67:10339:15:b6:9b:28:e3:0a:34:bf:0d:f0:01:af:8a:f2:2b:8b:3f:10412:a7:8b:cf:c4:eb:c5:bc:58:58:10:6a:84:85:26:01:39:9a:105 fa:aa:1a:dc:83:46:61:1b:12:90:ad:5a:d7:67:78:68:a9:8c:10672:71:f0:64:b7:bf:08:85:9b:71:4a:3f:00:94:43:a7:73:3b:107 c3:95:da:07:1f:8b:ca:f4:d7:a4:af:34:95:42:a5:e0:46:e8:10818:22:29:c4:b7:b0:a0:9a:7b:e8:e5:b1:11:67:07:f3:7d:bd:109 f7:2f:5f:65:5e:32:5d:0c:65:a1:70:ad:50:6c:02:5c:a5:e6:110 0c:41:c9:26:9d:95:c4:1b:df:26:a2:43:4f:b6:e0:98:6f:ba:111 cb:83:e6:1c:00:ba:d6:48:cc:a4:2e:8d:cc:6c:f4:9d:5a:ee:11262:0e:57:e2:2e:1f:8c:6c:cd:a3:2d:63:4b:0f:6b:11:bd:18:11347:23:0b:b7:7c:fc:d5:45:01:6e:72:a0:7c:43:29:6b:ef:dd:11433:d1:39:2a:14:cd:c3:2e:91:4f:78:3d:e2:08:a5:dd:bd:00:115 aa:18:19:48:03:3a:a1:9d:1c:e7:c3:87:51:a4:42:7a:fd:7f:11690:40:c6:bb:ba:8e:22:be:63:5a:10:bb:a4:fd:ef:21:4f:d1:11784:a9:fb:2e:61:cc:b0:76118119 [root@centos7 CA]# openssl x509 -in cacert.pem -noout -issuer120 issuer= /C=CN/ST=beijing/L=beijing/O=mage/OU=M30/CN=创建CA服务器⽤户或者服务器申请证书1.⽣成私钥⽂件[root@yxh6 data]# (umask 077;openssl genrsa -out app.key 1024)Generating RSA private key, 1024 bit long modulus ..............................++++++.....................++++++e is 65537 (0x10001)[root@yxh6 data]# lsapp.key2.利⽤私钥⽂件⽣成申请⽂件[root@yxh6 data]# openssl req -new -key app.key -out app.csrYou are about to be asked to enter information that will be incorporatedinto your certificate request.What you are about to enter is what is called a Distinguished Name or a DN.There are quite a few fields but you can leave some blankFor some fields there will be a default value,If you enter '.', the field will be left blank.-----Country Name (2 letter code) [XX]:CNState or Province Name (full name) []:beijingLocality Name (eg, city) [Default City]:beijingOrganization Name (eg, company) [Default Company Ltd]:mageOrganizational Unit Name (eg, section) []:M30Common Name (eg, your name or your server's hostname) []:Email Address []:Please enter the following 'extra' attributesto be sent with your certificate requestA challenge password []:An optional company name []:[root@yxh6 data]# lsapp.csr app.key3.将申请⽂件发送给CAscp app.csr 192.168.33.130:/etc/pki/CA4.CA颁发证书回到CA服务器执⾏颁发证书touch index.txtecho 0F > serial[root@centos7 CA]# openssl ca -in app.csr -out certs/app.crt -days 100Using configuration from /etc/pki/tls/fCheck that the request matches the signatureSignature okCertificate Details:Serial Number: 15 (0xf)ValidityNot Before: May 1909:35:372018 GMTNot After : Aug 2709:35:372018 GMTSubject:countryName = CNstateOrProvinceName = beijingorganizationName = mageorganizationalUnitName = M30commonName = X509v3 extensions:X509v3 Basic Constraints:CA:FALSENetscape Comment:OpenSSL Generated CertificateX509v3 Subject Key Identifier:71:DC:D4:AE:8A:5A:16:A4:13:62:D7:3A:C9:C7:DD:A7:9C:95:B0:4FX509v3 Authority Key Identifier:keyid:C6:80:BB:D0:7D:12:F4:EF:1A:69:CD:92:D3:F7:E1:3D:8A:27:CD:76Certificate is to be certified until Aug 2709:35:372018 GMT (100 days)Sign the certificate? [y/n]:y1 out of 1 certificate requests certified, commit? [y/n]yWrite out database with 1 new entriesData Base Updated[root@centos7 certs]# lsapp.crt5.证书发送客户端scp app.csr 192.168.33.129:/data客户端可以拿着这个证书在应⽤程序中使⽤CA签发证书(客户端)windows下查看⽣成的证书信息和安装证书可以把证书cacert.pem下载到windows中进⾏可视化查看证书信息需要.pem(cacert.pem)后缀名改成windows能识别的.cer(cacert.cer)或者.crt 点击安装证书可以把此证书安装到可信任的证书路径中证书管理查看证书中的信息:openssl x509 -in /PATH/FROM/CERT_FILE -noout -text|issuer|subject|serial|datesopenssl ca -status SERIAL 查看指定编号的证书状态吊销证书在客户端获取要吊销的证书的serialopenssl x509 -in /PATH/FROM/CERT_FILE -noout -serial -subject在CA上,根据客户提交的serial与subject信息,对⽐检验是否与index.txt⽂件中的信息⼀致,吊销证书:openssl ca -revoke /etc/pki/CA/newcerts/SERIAL.pem指定第⼀个吊销证书的编号,注意:第⼀次更新证书吊销列表前,才需要执⾏ echo 01 > /etc/pki/CA/crlnumber更新证书吊销列表 openssl ca -gencrl -out /etc/pki/CA/crl.pem查看crl⽂件: openssl crl -in /etc/pki/CA/crl.pem -noout -textSSH安全服务ssh: secure shell, protocol, 22/tcp, 安全的远程登录两种⽅式的⽤户登录认证:1.基于password1.客户端向服务端发送SSH请求2.服务端收到请求,发送公钥给客户端3.客户端输⼊⽤户名和密码通过公钥加密回传给服务端4.服务端通过私钥解密得到⽤户名和密码和本地的⽤户名密码进⾏验证匹配2.基于key1.⾸先在客户端⽣成⼀对密钥对2.客户端将公钥拷贝给服务端并重命名为 authorized_keys3.客户端向服务端发送⼀个连接请求,信息包括ip,⽤户名4.服务端得到客户端消息后,会到authorized_keys查找是否有对应信息并且随机⽣成⼀个字符串5.服务端把随机⽣成的字符串⽤客户端公钥加密发送给客户端6.客户端接收到加密字符串后⽤⾃⼰的私钥对字符串进⾏解密,并且把解密后的字符串发送给服务端7.服务端会把接收到的字符串和原来⾃⼰⽣成的随机字符串进⾏验证匹配ssh客户端:1.客户端配置⽂件 /etc/ssh/ssh_config ssh服务端的配置⽂件 /etc/ssh/sshd_configssh客户端会在第⼀次连接的时候把远程主机的公钥下载到本机,如果需要冒充其它已经连接过的主机,需要把对⽅的私钥拷贝到本地来实现基于ssh key的认证实现指定⽤户⽆密码连接,默认是root⽤户在ssh-copy-id命令中指定特定的⽤户名就会把公钥⽂件拷贝到指定⽤户的家⽬录下ssh-copy-id yxh@192.168.33.1301.在客户端⽣成密钥对[root@yxh6 data]# ssh-keygen -t rsaGenerating public/private rsa key pair.Enter file in which to save the key (/root/.ssh/id_rsa):Enter passphrase (empty for no passphrase):Enter same passphrase again:Your identification has been saved in /root/.ssh/id_rsa.Your public key has been saved in /root/.ssh/id_rsa.pub.The key fingerprint is:84:69:ce:6b:19:1d:09:c4:94:66:06:2e:76:57:8b:0b root@yxh6.localdomainThe key's randomart image is:+--[ RSA 2048]----+| .=+.. || . ** o || o E+* = || . o * + . || = S || + || + || . || |+-----------------+[root@yxh6 data]# cd /root/.ssh[root@yxh6 .ssh]# lsid_rsa id_rsa.pub known_hosts2.把公钥复制到服务端主机[root@yxh6 .ssh]# ssh-copy-id192.168.33.130root@192.168.33.130's password:Now try logging into the machine, with "ssh '192.168.33.130'", and check in:.ssh/authorized_keysto make sure we haven't added extra keys that you weren't expecting.3.直接连接远程主机[root@yxh6 .ssh]# ssh192.168.33.130Last login: Sat May 1917:31:502018 from 192.168.33.1this is etc/motd,welcome....[root@centos7 ~]#View Code多台主机之间实现相互key认证登录1.在⼀台主机A上⽣成⼀对密钥对所有主机使⽤同⼀密钥2.ssh-copy-id A3.scp -rp /root/.ssh B:/root4.scp -rp /root/.ssh C:/rootssh key认证脚本⾃动化expect匹配输出规则:#Are you sure you want to continue connecting (yes/no)? #root@192.168.33.129's password:1⽣成ip列表⽂件2 [root@centos7 .ssh]# cat ip.txt3192.168.33.1294192.168.33.13056 #!/bin/bash7 rpm -q expect &> /dev/null || yum install -y expect8ssh-keygen -P "" -f "/root/.ssh/id_rsa"9 password=root10while read ipaddr;do11echo $ipaddr12 expect <<EOF13 spawn ssh-copy-id $ipaddr14 expect {15"yes/no" { send "yes\n";exp_continue } 16"password:" { send "$password\n" }17 }18 expect eof19 EOF20done < ip.txt2122给脚本⽂件设置执⾏权限23chmod +x ssh_key.sh2425执⾏脚本26 ./ssh_key.shView Code。