ASE128加密算法

128位密钥的算法类型

128位密钥的算法类型

128位密钥通常用于对称加密算法和哈希函数中。

以下是一些常见的使用128位密钥的算法类型:

1. 对称加密算法:

• AES (Advanced Encryption Standard): 这是一种广泛使用的对称加密算法,支持多种密钥长度,其中包括128位。

AES是美国国家标准,也被广泛用于全球各种安全应用中。

2. 哈希函数:

• MD5 (Message Digest Algorithm 5): 尽管MD5在许多方面已经被认为不安全,但它仍然使用128位的哈希值。

不建议将其用于安全目的,因为它容易受到碰撞攻击。

• SHA-1 (Secure Hash Algorithm 1): 类似于MD5,SHA-1也已经被认为不安全,但它也产生一个128位的哈希值。

• SHA-256 和 SHA-3-256: 虽然它们通常以256位为主,但也可以截取为128位。

这些是SHA-2和SHA-3系列中的哈希函数。

请注意,对于加密和哈希算法,密钥长度仅仅是一个方面,安全性也取决于算法的设计和实现。

在实际应用中,更长的密钥通常被认为更安全,但性能和其他因素也需要考虑。

1/ 1。

AES128位CBC加密解密(不使用固定IV)

AES128位CBC加密解密(不使用固定IV)AES(Advanced Encryption Standard)是一种流行的对称加密算法,它可以使用不同的模式进行加密和解密,其中CBC(Cipher Block Chaining)是其中一种常用的模式。

在CBC模式中,每个明文块与前一个密文块进行异或操作,再进行加密。

由于CBC模式需要一个初始向量(IV)来开始加密过程,这个IV在每次加密时都会改变,以增加加密的安全性。

以下是使用AES128位CBC模式进行加密和解密的示例代码:```python# 导入所需的Python库from Crypto.Cipher import AESfrom Crypto.Random import get_random_bytesdef pad(text):# 对明文进行填充,使其长度为Block Size的整数倍pad_size = AES.block_size - (len(text) % AES.block_size)return text + pad_size.to_bytes(1, byteorder='big') *pad_sizedef unpad(text):#对解密后的明文进行去除填充操作pad_size = text[-1]return text[:-pad_size]def encrypt_AES_CBC(plaintext, key):#生成随机的初始向量iv = get_random_bytes(AES.block_size)#创建AES加密器,并使用CBC模式初始化cipher = AES.new(key, AES.MODE_CBC, iv)#对明文进行填充padded_text = pad(plaintext)#进行加密ciphertext = cipher.encrypt(padded_text)#将初始向量和密文返回return iv + ciphertextdef decrypt_AES_CBC(ciphertext, key):#从密文中获取初始向量iv = ciphertext[:AES.block_size]#创建AES解密器,并使用CBC模式初始化cipher = AES.new(key, AES.MODE_CBC, iv)#进行解密padded_text = cipher.decrypt(ciphertext[AES.block_size:]) #对解密后的明文进行去除填充操作plaintext = unpad(padded_text)#返回明文return plaintext#测试代码key = get_random_bytes(16)plaintext = b'This is a test plaintext.'print(f'Plaintext: {plaintext}')#加密ciphertext = encrypt_AES_CBC(plaintext, key)print(f'Ciphertext: {ciphertext}')#解密decrypted_plaintext = decrypt_AES_CBC(ciphertext, key)print(f'Decrypted Plaintext: {decrypted_plaintext}')```在这个示例中,我们使用了Crypto库中的`AES`模块和`Random`模块,通过`get_random_bytes`方法生成随机的16字节AES密钥和初始向量。

A E S 加 密 算 法 的 原 理 详 解 ( 2 0 2 0 )

# AES加密原理-详解0 AES简介美国国家标准技术研究所在2001年发布了高级加密标准(AES)。

AES 是一个对称分组密码算法,旨在取代DES成为广泛使用的标准。

根据使用的密码长度,AES最常见的有3种方案,用以适应不同的场景要求,分别是AES-128、AES-192和AES-256。

本文主要对AES-128进行介绍,另外两种的思路基本一样,只是轮数会适当增加。

1 算法流程AES加解密的流程图如下:AES加密过程涉及到4种操作:字节替代(SubBytes)、行移位(ShiftRows)、列混淆(MixColumns)和轮密钥加(AddRoundKey)。

解密过程分别为对应的逆操作。

由于每一步操作都是可逆的,按照相反的顺序进行解密即可恢复明文。

加解密中每轮的密钥分别由初始密钥扩展得到。

算法中16字节的明文、密文和轮密钥都以一个4x4的矩阵表示。

接下来分别对上述5种操作进行介绍。

1.1 字节代替下图(a)为S盒,图(b)为S-1(S盒的逆)S和S-1分别为16x16的矩阵。

假设输入字节的值为a=a7a6a5a4a3a2a1a0,则输出值为S[a7a6a5a4][a3a2a1a0],S-1的变换也同理。

例如:字节00替换后的值为(S[0][0]=)63,再通过S-1即可得到替换前的值,(S-1 [6][3]=)00。

1.2 行移位行移位的功能是实现一个4x4矩阵内部字节之间的置换。

1.2.1 正向行移位正向行移位的原理图如下:实际移位的操作即是:第一行保存不变,第二行循环左移1个字节,第三行循环左移2个字节,第四行循环左移3个字节。

假设矩阵的名字为state,用公式表示如下:state’[i][j] = state[i][(j+i)%4];其中i、j属于[0,3]1.2.2 逆向行移位逆向行移位即是相反的操作,用公式表示如下:state’[i][j] = state[i][(4+j-i)%4];其中i、j属于[0,3]1.3 列混淆列混淆:利用GF(28)域上算术特性的一个代替。

PHP实现的AES128位加密算法示例

PHP实现的AES128位加密算法⽰例本⽂实例讲述了PHP实现的AES 128位加密算法。

分享给⼤家供⼤家参考,具体如下:/*加密算法⼀般分为两种:对称加密算法和⾮对称加密算法。

对称加密对称加密算法是消息发送者和接收者使⽤同⼀个密匙,发送者使⽤密匙加密了⽂件,接收者使⽤同样的密匙解密,获取信息。

常见的对称加密算法有:des/aes/3des.对称加密算法的特点有:速度快,加密前后⽂件⼤⼩变化不⼤,但是密匙的保管是个⼤问题,因为消息发送⽅和接收⽅任意⼀⽅的密匙丢失,都会导致信息传输变得不安全。

⾮对称加密与对称加密相对的是⾮对称加密,⾮对称加密的核⼼思想是使⽤⼀对相对的密匙分为公匙和私匙,私匙⾃⼰安全保存,⽽将公匙公开。

公钥与私钥是⼀对,如果⽤公钥对数据进⾏加密,只有⽤对应的私钥才能解密;如果⽤私钥对数据进⾏加密,那么只有⽤对应的公钥才能解密发送数据前只需要使⽤接收⽅的公匙加密就⾏了。

常见的⾮对称加密算法有RSA/DSA:⾮对称加密虽然没有密匙保存问题,但其计算量⼤,加密速度很慢,有时候我们还需要对⼤块数据进⾏分块加密。

数字签名为了保证数据的完整性,还需要通过散列函数计算得到⼀个散列值,这个散列值被称为数字签名。

其特点有:⽆论原始数据是多⼤,结果的长度相同的;输⼊⼀样,输出也相同;对输⼊的微⼩改变,会使结果产⽣很⼤的变化;加密过程不可逆,⽆法通过散列值得到原来的数据;常见的数字签名算法有md5,hash1等算法。

PHP的openssl扩展openssl扩展使⽤openssl加密扩展包,封装了多个⽤于加密解密相关的PHP函数,极⼤地⽅便了对数据的加密解密。

常⽤的函数有:对称加密相关:string openssl_encrypt ( string $data , string $method , string $password)其中$data为其要加密的数据,$method是加密要使⽤的⽅法,$password是要使⽤的密匙,函数返回加密后的数据;其中$method列表可以使⽤openssl_get_cipher_methods()来获取其解密函数为 string openssl_encrypt ( string $data , string $method , string $password)⾮对称加密相关:它们都只需要传⼊证书⽂件(⼀般是.pem⽂件);使⽤公匙加密数据,其中$data是要加密的数据;$crypted是⼀个引⽤变量,加密后的数据会被放⼊这个变量中;$key是要传⼊的公匙数据;由于被加密数据分组时,有可能不会正好为加密位数bit的整数倍,所以需要$padding(填充补齐),$padding的可选项有 OPENSSL_PKCS1_PADDING, OPENSSL_NO_PADDING,分别为PKCS1填充,或不使⽤填充;签名函数:$data为要签名的数据;$signature为签名结果的引⽤变量;$priv_key_id为签名所使⽤的私匙;$signature_alg为签名要使⽤的算法,其算法列表可以使⽤openssl_get_md_methods()得到验签函数:与签名函数相对,只不过它要传⼊与私匙对应的公匙;其结果为签名验证结果,1为成功,0为失败,-1则表⽰错误;* *//** 基于百度云API的例⼦* 密码⼀律采⽤AES 128位加密算法进⾏加密,⽤SK的前16位作为密钥,* 加密后⽣成的⼆进制字节流需要转成⼗六进制,并以字符串的形式传到服务端* */function aes128WithFirst16Char($adminPass, $secretAccessKey){$adminPass = pkcs5Pad($adminPass);//把key值截取成16位的$secretAccessKey = substr($secretAccessKey, 0, 16);//进⾏AES加密$crypted = openssl_encrypt($adminPass, 'AES-128-ECB', $secretAccessKey, OPENSSL_RAW_DATA);//把字符串转换为16进制return bin2hex(substr($crypted, 0, 16));}//把密码填充成16位function pkcs5Pad($adminPass){$pad = 16 - (strlen($adminPass) % 16);return $adminPass . str_repeat(chr($pad), $pad);}echo aes128WithFirst16Char('加密的密码','key值');PS:关于加密解密感兴趣的朋友还可以参考本站在线⼯具:更多关于PHP相关内容感兴趣的读者可查看本站专题:《》、《》、《》、《》、《》、《》、《》及《》希望本⽂所述对⼤家PHP程序设计有所帮助。

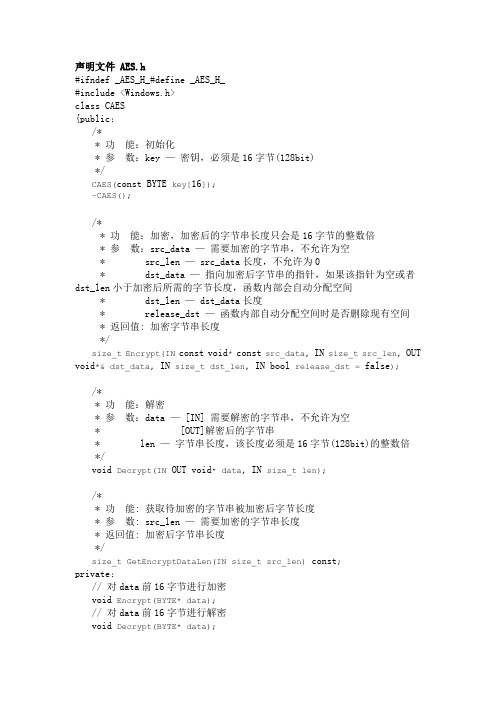

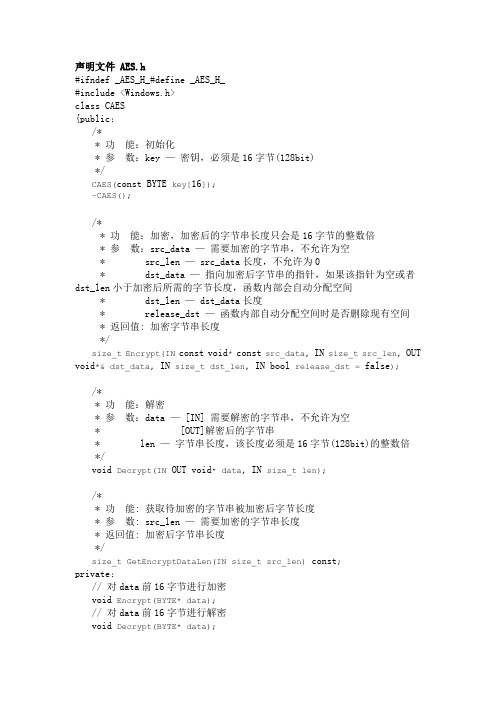

128位AES加密算法

0xD0,0xEF,0xAA,0xFB,0x43,0x4D,0x33,0x85,0x45,0xF9,0x02,0x7F,0x50,0x3C,0x9F,0xA8,

* 参 数: src_len — 需要加密的字节串长度

* 返回值: 加密后字节串长度

*/

size_t GetEncryptDataLen(IN size_t ta前16字节进行加密

voidEncrypt(BYTE* data);

// 对data前16字节进行解密

0x96,0xAC,0x74,0x22,0xE7,0xAD,0x35,0x85,0xE2,0xF9,0x37,0xE8,0x1C,0x75,0xDF,0x6E,

0x47,0xF1,0x1A,0x71,0x1D,0x29,0xC5,0x89,0x6F,0xB7,0x62,0x0E,0xAA,0x18,0xBE,0x1B,

0x70,0x3E,0xB5,0x66,0x48,0x03,0xF6,0x0E,0x61,0x35,0x57,0xB9,0x86,0xC1,0x1D,0x9E,

0xE1,0xF8,0x98,0x11,0x69,0xD9,0x8E,0x94,0x9B,0x1E,0x87,0xE9,0xCE,0x55,0x28,0xDF,

0x17,0x2B,0x04,0x7E,0xBA,0x77,0xD6,0x26,0xE1,0x69,0x14,0x63,0x55,0x21,0x0C,0x7D

};

memcpy(encrypt_permutation_table_, encrypt_permutation_table,256);

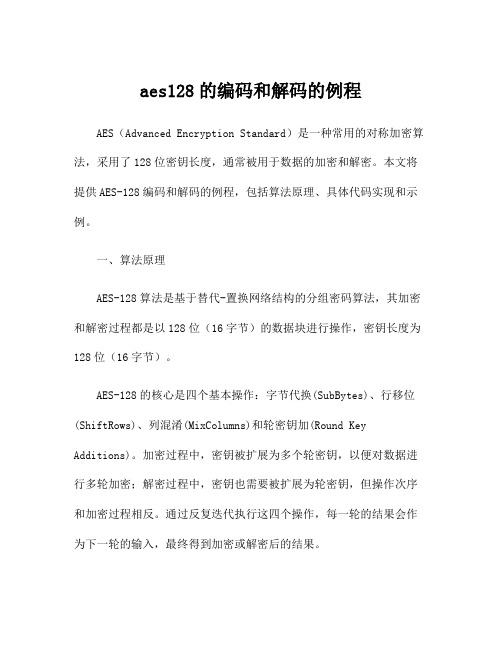

aes128的编码和解码的例程

aes128的编码和解码的例程AES(Advanced Encryption Standard)是一种常用的对称加密算法,采用了128位密钥长度,通常被用于数据的加密和解密。

本文将提供AES-128编码和解码的例程,包括算法原理、具体代码实现和示例。

一、算法原理AES-128算法是基于替代-置换网络结构的分组密码算法,其加密和解密过程都是以128位(16字节)的数据块进行操作,密钥长度为128位(16字节)。

AES-128的核心是四个基本操作:字节代换(SubBytes)、行移位(ShiftRows)、列混淆(MixColumns)和轮密钥加(Round Key Additions)。

加密过程中,密钥被扩展为多个轮密钥,以便对数据进行多轮加密;解密过程中,密钥也需要被扩展为轮密钥,但操作次序和加密过程相反。

通过反复迭代执行这四个操作,每一轮的结果会作为下一轮的输入,最终得到加密或解密后的结果。

具体的算法原理可以参考AES算法相关的文献和资料,这里不再详述。

二、编码和解码例程下面是AES-128编码和解码的例程示例,以C语言为例:```c#include <stdio.h>#include <stdlib.h>#include <string.h>#include <stdint.h>#include <stdbool.h>/* AES-128加密*/void aes128_encrypt(uint8_t *plaintext, uint8_t *key, uint8_t *ciphertext){//实现AES-128加密的代码// ...}/* AES-128解密*/void aes128_decrypt(uint8_t *ciphertext, uint8_t *key, uint8_t *plaintext){//实现AES-128解密的代码// ...}int main(){uint8_t plaintext[16] = "Hello, AES!"; //明文数据uint8_t key[16] = "0123456789ABCDEF"; //密钥uint8_t ciphertext[16]; //加密后的数据uint8_t decrypted[16]; //解密后的数据aes128_encrypt(plaintext, key, ciphertext); aes128_decrypt(ciphertext, key, decrypted); printf("明文: %s\n", plaintext);printf("加密后: ");for (int i = 0; i < 16; i++) {printf("%02X ", ciphertext[i]);}printf("\n");printf("解密后: %s\n", decrypted);return 0;}```上述代码中,`aes128_encrypt`和`aes128_decrypt`函数分别用于进行AES-128的加密和解密操作。

128位AES加密算法

0x47,0xF1,0x1A,0x71,0x1D,0x29,0xC5,0x89,0x6F,0xB7,0x62,0x0E,0xAA,0x18,0xBE,0x1B,

voidDecrypt(BYTE* data);

// 密钥扩展

voidKeyExpansion(constBYTE* key);

BYTEFFmul(BYTE a,BYTEb);

// 轮密钥加变换

voidAddRoundKey(BYTE data[][4],BYTEkey[][4]);

// 加密字节替代

0x51,0xA3,0x40,0x8F,0x92,0x9D,0x38,0xF5,0xBC,0xB6,0xDA,0x21,0x10,0xFF,0xF3,0xD2,

0xCD,0x0C,0x13,0xEC,0x5F,0x97,0x44,0x17,0xC4,0xA7,0x7E,0x3D,0x64,0x5D,0x19,0x73,

KeyExpansion(key);

}

CAES::~CAES()

{

if(encrypt_permutation_table_)

{

delete[]encrypt_permutation_table_;

encrypt_permutation_table_ =0;

}

if(decrypt_permutation_table_)

0x53,0xD1,0x00,0xED,0x20,0xFC,0xB1,0x5B,0x6A,0xCB,0xBE,0x39,0x4A,0x4C,0x58,0xCF,

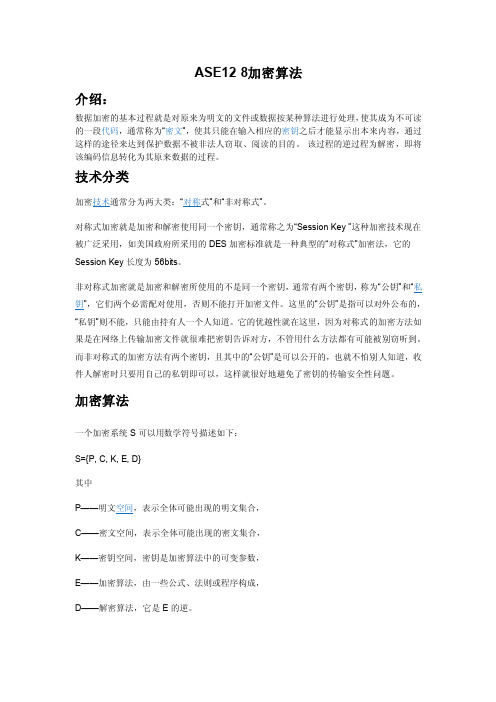

ASE128加密算法

ASE128加密算法介绍:数据加密的基本过程就是对原来为明文的文件或数据按某种算法进行处理,使其成为不可读的一段代码,通常称为“密文”,使其只能在输入相应的密钥之后才能显示出本来内容,通过这样的途径来达到保护数据不被非法人窃取、阅读的目的。

该过程的逆过程为解密,即将该编码信息转化为其原来数据的过程。

技术分类加密技术通常分为两大类:“对称式”和“非对称式”。

对称式加密就是加密和解密使用同一个密钥,通常称之为“Sessio nKey”这种加密技术现在被广泛采用,如美国政府所采用的DE S加密标准就是一种典型的“对称式”加密法,它的Sess ion Key长度为56bit s。

非对称式加密就是加密和解密所使用的不是同一个密钥,通常有两个密钥,称为“公钥”和“私钥”,它们两个必需配对使用,否则不能打开加密文件。

这里的“公钥”是指可以对外公布的,“私钥”则不能,只能由持有人一个人知道。

它的优越性就在这里,因为对称式的加密方法如果是在网络上传输加密文件就很难把密钥告诉对方,不管用什么方法都有可能被别窃听到。

而非对称式的加密方法有两个密钥,且其中的“公钥”是可以公开的,也就不怕别人知道,收件人解密时只要用自己的私钥即可以,这样就很好地避免了密钥的传输安全性问题。

加密算法一个加密系统S可以用数学符号描述如下:S={P, C, K, E, D}其中P——明文空间,表示全体可能出现的明文集合,C——密文空间,表示全体可能出现的密文集合,K——密钥空间,密钥是加密算法中的可变参数,E——加密算法,由一些公式、法则或程序构成,D——解密算法,它是E的逆。

当给定密钥kÎK时,各符号之间有如下关系:常见算法DES(Data Encryp tionStanda rd):对称算法,数据加密标准,速度较快,适用于加密大量数据的场合;3DES(Triple DES):是基于DES的对称算法,对一块数据用三个不同的密钥进行三次加密,强度更高;RC2和RC4:对称算法,用变长密钥对大量数据进行加密,比DES 快;IDEA(Intern ation al Data Encryp tionAlgori thm)国际数据加密算法,使用128 位密钥提供非常强的安全性;RSA:由RSA 公司发明,是一个支持变长密钥的公共密钥算法,需要加密的文件块的长度也是可变的,非对称算法;算法如下:首先, 找出三个数, p, q, r,其中p, q 是两个相异的质数, r 是与(p-1)(q-1) 互质的数......p, q, r 这三个数便是 privat e key接著, 找出m, 使得rm == 1 mod (p-1)(q-1).....这个m 一定存在, 因为r 与(p-1)(q-1) 互质, 用辗转相除法就可以得到了.....再来, 计算n = pq.......m, n 这两个数便是 public keyDSA(Digita l Signat ure Algori thm):数字签名算法,是一种标准的DSS(数字签名标准),严格来说不算加密算法;AES(Advanc ed Encryp tionStanda rd):高级加密标准,对称算法,是下一代的加密算法标准,速度快,安全级别高,现在AES 标准的一个实现是Rijnda el算法;BLOWFI SH,它使用变长的密钥,长度可达448位,运行速度很快;MD5:严格来说不算加密算法,只能说是摘要算法对MD5算法简要的叙述可以为:MD5以512位分组来处理输入的信息,且每一分组又被划分为16个32位子分组,经过了一系列的处理后,算法的输出由四个32位分组组成,将这四个32位分组级联后将生成一个128位散列值。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

ASE128加密算法

介绍:

数据加密的基本过程就是对原来为明文的文件或数据按某种算法进行处理,使其成为不可读的一段代码,通常称为“密文”,使其只能在输入相应的密钥之后才能显示出本来内容,通过这样的途径来达到保护数据不被非法人窃取、阅读的目的。

该过程的逆过程为解密,即将该编码信息转化为其原来数据的过程。

技术分类

加密技术通常分为两大类:“对称式”和“非对称式”。

对称式加密就是加密和解密使用同一个密钥,通常称之为“Session Key ”这种加密技术现在被广泛采用,如美国政府所采用的DES加密标准就是一种典型的“对称式”加密法,它的Session Key长度为56bits。

非对称式加密就是加密和解密所使用的不是同一个密钥,通常有两个密钥,称为“公钥”和“私钥”,它们两个必需配对使用,否则不能打开加密文件。

这里的“公钥”是指可以对外公布的,“私钥”则不能,只能由持有人一个人知道。

它的优越性就在这里,因为对称式的加密方法如果是在网络上传输加密文件就很难把密钥告诉对方,不管用什么方法都有可能被别窃听到。

而非对称式的加密方法有两个密钥,且其中的“公钥”是可以公开的,也就不怕别人知道,收件人解密时只要用自己的私钥即可以,这样就很好地避免了密钥的传输安全性问题。

加密算法

一个加密系统S可以用数学符号描述如下:

S={P, C, K, E, D}

其中

P——明文空间,表示全体可能出现的明文集合,

C——密文空间,表示全体可能出现的密文集合,

K——密钥空间,密钥是加密算法中的可变参数,

E——加密算法,由一些公式、法则或程序构成,

D——解密算法,它是E的逆。

当给定密钥kÎK时,各符号之间有如下关系:

常见算法

DES(Data Encryption Standard):对称算法,数据加密标准,速度较快,适用于加密大量数据的场合;

3DES(Triple DES):是基于DES的对称算法,对一块数据用三个不同的密钥进行三次加密,强度更高;

RC2和RC4:对称算法,用变长密钥对大量数据进行加密,比DES 快;

IDEA(International Data Encryption Algorithm)国际数据加密算法,使用128 位密钥提供非常强的安全性;

RSA:由RSA 公司发明,是一个支持变长密钥的公共密钥算法,需要加密的文件块的长度也是可变的,非对称算法;算法如下:

首先, 找出三个数, p, q, r,

其中p, q 是两个相异的质数, r 是与(p-1)(q-1) 互质的数......

p, q, r 这三个数便是private key

接著, 找出m, 使得rm == 1 mod (p-1)(q-1).....

这个m 一定存在, 因为r 与(p-1)(q-1) 互质, 用辗转相除法就可以得到了.....

再来, 计算n = pq.......

m, n 这两个数便是public key

DSA(Digital Signature Algorithm):数字签名算法,是一种标准的DSS(数字签名标准),严格来说不算加密算法;

AES(Advanced Encryption Standard):高级加密标准,对称算法,是下一代的加密算法标准,速度快,安全级别高,现在AES 标准的一个实现是Rijndael 算法;BLOWFISH,它使用变长的密钥,长度可达448位,运行速度很快;

MD5:严格来说不算加密算法,只能说是摘要算法

对MD5算法简要的叙述可以为:MD5以512位分组来处理输入的信息,且每一分组又被划分为16个32位子分组,经过了一系列的处理后,算法的输出由四个32位分组组成,将这四个32位分组级联后将生成一个128位散列值。

在MD5算法中,首先需要对信息进行填充,使其字节长度对512求余的结果等于448。

因此,信息的字节长度(Bits Length)将被扩展至N*512+448,即N*64+56个字节(Bytes),N为一个正整数。

填充的方法如下,在信息的后面填充一个1和无数个0,直到满足上面的条件时才停止用0对信息的填充。

然后,在这个结果后面附加一个以64位二进制表示的填充前信息长度。

经过这两步的处理,如今信息字节长度=N*512+448+64=(N+1)*512,即长度恰好是512的整数倍。

这样做的原因是为满足后面处理中对信息长度的要求。

PKCS:The Public-Key Cryptography Standards (PKCS)是由美国RSA数据安全公司及其合作伙伴制定的一组公钥密码学标准,其中包括证书申请、证书更新、证书作废表发布、扩展证书内容以及数字签名、数字信封的格式等方面的一系列相关协议。

SSF33,SSF28,SCB2(SM1):国家密码局的隐蔽不公开的商用算法,在国内民用和商用的,除这些都不容许使用外,其他的都可以使用;

其他算法:

如ElGamal、Diffie-Hellman、新型椭圆曲线算法ECC等。