ISO27001-2013信息安全职责

ISO/IEC 27001:2013信息安全管理体系要求-20140706

4.1 了解组织和它的背景 组织应确定与 ISMS 相关的目的和影响其达到预期效果的能力的内外部问题。 注:确定这些问题参考 ISO 31000 第 5.3 建立组织的外部和内部环境被考虑。

4.2 理解相关方的需求和期望 组织应确定: a) ISMS 的相关方;和 b) 这些相关方有关信息安全的要求。 注:有关各方的要求可能包括法律、监管规定和合同义务。

信息技术 安全技术 信息安全管理体系 要求

1

1 适用范围

本国际标准规定了在组织的背景下建立、实施、维护和持续改进信息安全管理体系的 要求。本标准还包括根据组织的需要来调整信息安全风险的评估和处置的要求。这个要求 安排在本国际标准中通常并有意应用到所有组织,不论组织类型、规模或性质。当一个组 织声称其符合此国际标准但没有达到 4 到 10 章规定的要求,是不可接受的。

4.3 确定 ISMS 的范围 组织应确定 ISMS 的边界和适用性,以确定其范围。 在确定此范围时,组织应考虑: a) 4.1 提及的外部和内部的问题; b) 4.2 提及的要求;和 c) 接口和执行组织之间活动被执行的依赖关系,以及其他组织的相关活动。 范围应可成为文档化信息。

4.4 ISMS 组织应按照本国际标准的要求建立、实施、保持和持续改进 ISMS。

5 领导力

2

5.1 领导力和承诺 最高管理者应展示关于 ISMS 的领导力和承诺: a) 确保信息安全方针和信息安全目标被建立,并与组织战略方向兼容; b) 确保信息安全管理体系的要求集成到组织的过程中; c) 确保信息安全管理体系所需要的资源是可用的; d) 传达有效的信息安全管理和符合信息安全管理体系要求的重要性; e) 确保信息安全管理体系达到其预期的效果; f) 指导和支持员工,有助于信息安全管理体系的效率; g) 推进持续改进;和 h) 支持其他相关管理角色展示他们的领导力,同样适用于他们的职责范围。

ISO_IEC_27001-2013信息安全管理体系要求

Information technology — Security techniques — Information security management systems — RequirementsTechnologies de l’information — Techniques de sécurité — Systèmes de management de la sécurité de l’information — Exigences© ISO/IEC 2013INTERNATIONAL STANDARD ISO/IEC 27001Second edition 2013-10-01Reference number ISO/IEC 27001:2013(E)ISO/IEC 27001信息技术-安全技术-信息安全管理体系-要求Information technology- Security techniques-Information security management systems-RequirementsISO/IEC 27001:2013(E)Contents Page Foreword ........................................................................................................................................................................................................................................ͳ0 Introduction ...............................................................................................................................................................................................................͵1 Scope .................................................................................................................................................................................................................................ͷ2 Normative references ......................................................................................................................................................................................ͷ3 Terms and definitions .....................................................................................................................................................................................ͷ4 Context of the organization .......................................................................................................................................................................ͷ4.1 Understanding the organization and its context . (5)4.2 Understanding the needs and expectations of interested parties (5)4.3 Determining the scope of the information security management system (5)4.4 Information security management system (7)5 Leadership (7)5.1 Leadership and commitment (7)5.2 Policy (7)5.3 Organizational roles, responsibilities and authorities (9)6 Planning (9)6.1 Actions to address risks and opportunities (9)6.2 Information security objectives and planning to achieve them (13)7 Support (13)7.1 Resources (13)7.2 Competence (13)7.3 Awareness (13)7.4 Communication (15)7.5 Documented information (15)8 Operation (17)8.1 Operational planning and control (17)8.2 Information security risk assessment (17)8.3 Information security risk treatment (17)9 Performance evaluation (17)9.1 Monitoring, measurement, analysis and evaluation (17)9.2 Internal audit (19)9.3 Management review (19)10 Improvement (21)10.1 Nonconformity and corrective action (21)10.2 Continual improvement (21)Annex A (normative) Reference control objectives and controls (23)Bibliography (49)目次前言 (2)引言 (4)1 范围 (6)2 规范性引用文件 (6)3 术语和定义 (6)4 组织环境 (6)5 领导 (8)6 规划 (10)7 支持 (14)8 运行 (18)9 绩效评价 (18)10 改进 (22)附录 A (规范性附录)参考控制目标和控制措施 (24)参考文献 (50)ISO/IEC 27001:2013(E)ForewordISO (the International Organization for Standardization) and IEC (the International Electrotechnical Commission) form the specialized system for worldwide standardization. National bodies that are members of ISO or IEC participate in the development of International Standards through technical committees established by the respective organization to deal with particular fields of technical activity. ISO and IEC technical committees collaborate in fields of mutual interest. Other international organizations, governmental and non-governmental, in liaison with ISO and IEC, also take part in the work. In the field of information technology, ISO and IEC have established a joint technical committee, ISO/IEC JTC 1.International Standards are drafted in accordance with the rules given in the ISO/IEC Directives, Part 2. The main task of the joint technical committee is to prepare International Standards. Draft International Standards adopted by the joint technical committee are circulated to national bodies for voting. Publication as an International Standard requires approval by at least 75 % of the national bodies casting a vote.Attention is drawn to the possibility that some of the elements of this document may be the subject of patent rights. ISO and IEC shall not be held responsible for identifying any or all such patent rights. ISO/IEC 27001 was prepared by Joint Technical Committee ISO/IEC JTC 1, Information technology, Subcommittee SC 27, IT Security techniques.This second edition cancels and replaces the first edition (ISO/IEC 27001:2005), which has been technically revised.1前言ISO(国际标准化组织)和IEC(国际电工委员会)是为国际标准化制定专门体制的国际组织。

ISO27001:2013信息系统安全管理规范

信息系统安全管理规范1、目标此文档用于规范公司业务系统的安全管理,安全管理所达到的目标如下:确保业务系统中所有数据及文件的有效保护,未经许可的用户无法访问数据。

对用户权限进行合理规划,使系统在安全状态下满足工作的需求。

2、机房访问控制机房做为设备的集中地,对于进入有严格的要求。

只有公司指定的系统管理员及数据库管理员才有权限申请进入机房。

系统管理员及数据库管理员因工作需要进入机房前必须经过公司书面批准。

严格遵守机房管理制度。

3、操作系统访问控制保护系统数据安全的第一道防线是保障网络访问的安全,不允许未经许可的用户进入到公司网络中。

第二道防线就是要控制存放数据及应用文件的主机系统不能被未经许可的用户直接访问。

为防止主机系统被不安全访问,采取以下措施:操作系统级的超级管理用户口令、数据库管理用户口令、应用管理用户口令只能由系统管理员设定并经办公室审核,1个月做一次修改,口令要向其他人员保密。

在应用系统实施阶段,考虑到应用软件提供商需要对自己的产品进行调试,可以在调试时将应用管理用户口令暂时开放给应用软件提供商;调试一结束系统管理员马上更改口令。

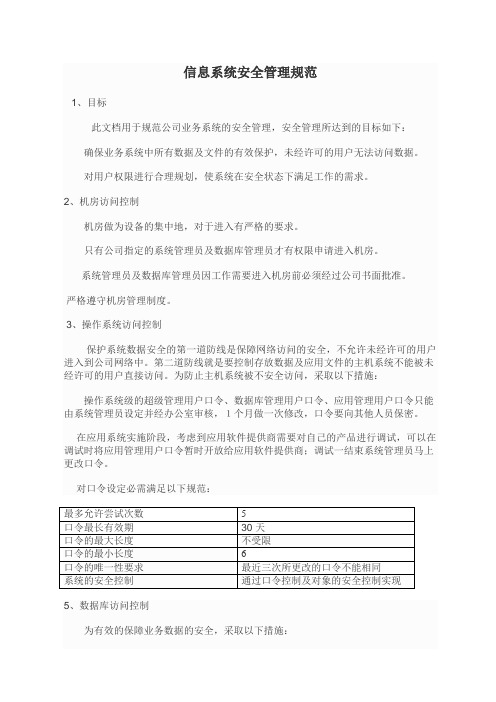

对口令设定必需满足以下规范:5、数据库访问控制为有效的保障业务数据的安全,采取以下措施:数据库内具有较高权限的管理用户口令由办公室数据库管理员设定,并由办公室审核,不能向其他人开放。

口令必须1个月做一次修改。

业务系统后台数据库对象创建用户的口令由数据库管理员设定,由技术研发部审核。

不能向其他人开放。

口令必须1个月做一次修改。

对口令设定必需满足以下规范:根据操作需求,在数据库中分别建立对业务数据只有“增、删、改”权限的用户;对业务数据只有“查询”权限的用户。

不同的操作需求开放不同权限的用户。

除技术研发部的人员外,其他部门的任何人员均没有权限从后台数据库直接进行数据的“增、删、改”操作对于业务必须的后台job或批处理,必须由技术研发部人员执行。

6、应用系统访问控制应用系统访问依靠系统内部定义的操作用户权限来控制,操作用户权限控制到菜单一级,对于操作用户的安全管理有如下规范:所有应用级的操作用户及初始口令统一由技术研发部设定,以个人邮件的形式分别发给各部门的操作人员。

ISO270012013信息安全管理手册

xx 有限公司ISO/IEC 27001:2013编制:审核:批准:受控编号:HTGK-IM-01版本号:A/1 2016年3月1日颁布2016年3月2日发行颁布令经公司全体员工的共同努力下,依据ISO/IEC27001:2013标准编写的xx 有限公司信息安全管理体系已经得到建立并实施。

指导信息安全管理体系运行的信息安全管理体系手册经评审后,现予以批准发布。

《信息安全管理体系手册》的发布,标志着我公司从现在起,必须按照信息安全管理体系标准的要求和公司《信息安全管理体系手册》所描述的规定,不断增强持续满足顾客要求,相关方要求和法律法规要求的能力,全心全意为顾客和相关方提供优质,安全的产品开发和维护服务,以确定公司在社会上的良好信誉。

《信息安全管理体系手册》是公司规范内部管理的指导性文件,也是全体员工在向顾客提供服务过程必须遵循的行动准则。

《信息安全管理体系手册》一经发布,全体员工必须认证学习,切实执行。

本手册自2016年3月2日正式实施。

总经理:2016年3月2日授权书为贯彻执行ISO/IEC 27001:201《3 信息安全管理体系》,加强对信息管理体系运行的领导,特授权:1,授权XX为公司管理者代表,其主要职责和权限为:a,确保公司信息安全管理体系所需过程得到建立、实施、运行和保持。

确保信息安全业务风险得到有效控制。

b,向最高管理者报告信息安全管理体系业绩(绩效)和任何改善机会,为最高管理层评审提供依据。

c,确保满足顾客和相关方要求,法律法规要求的信息安全意识和信息安全风险意识在公司内得到形成和提高。

d,在信息安全管理体系事宜方面负责与外部的联络。

2,授权梁昆山为ISMS信息安全管理项目责任人,其主要职责和权限为:确保信息安全管理方案的控制措施得到形成、实施、运行和控制。

3,授权各部门主管为信息安全管理体系在本部门的责任人,对ISMS 要求在本部门的实施负责。

总经理:2016年3月1 日1、前言XX有限公司《信息安全管理体系手册》(以下简称本手册)依据ISO/IEC 27002:2013《信息技术-安全技术-信息安全管理实用规则》,结合本行业信息安全的特点编写。

ISO27001-2013 信息技术--安全技术--信息安全管理体系--要求 中文版(正式发布版)

ISO27001-2013 信息技术--安全技术--信息安全管理体系--要求中文版(正式发布版)ISO 27001.2013 信息技术--安全技术--信息安全管理体系--要求中文版(正式发布版)1.背景和目的该标准详细规定了建立、实施、操作、监控、审查、维护和持续改进信息安全管理体系(ISMS)的要求。

它旨在确保组织合理评估信息安全风险,并采取适当的安全措施来保护机密性、完整性和可用性。

2.规范性引用文件本标准适用于以下引用文档:- ISO/IEC 27000.2018 信息技术-安全技术-信息安全管理体系-概述和词汇- ISO/IEC 27002.2013 信息技术-安全技术-信息安全管理实施指南- ISO/IEC 27003.2017 信息技术-安全技术-信息安全管理系统实施指南3.术语和定义以下术语和定义适用于本标准:- 组织:指定了ISMS的范围并对其进行实施、操作、监控、审查、维护和持续改进的实体。

- 高层管理:按照组织的要求,履行其职权和责任的最高级别管理职位。

- ISMS:信息安全管理体系。

4.理解组织和其上下文组织应确定和理解其内外部各方的需求和期望,以及相关方和利益相关者,以确保ISMS的有效性。

5.领导的承诺高层管理应明确表达对ISMS的支持和承诺,确保其适当实施和维护,并提供资源以满足ISMS的要求。

6.政策组织应制定和实施信息安全政策,为ISMS提供框架和方向,并与组织的活动和风险管理策略保持一致。

7.组织内部的风险评估组织应在ISMS实施之前进行风险评估,以确保全面了解和评估信息资产相关的威胁和风险。

8.管理资源组织应为ISMS指定适当的资源,包括人员、设备和财务资源,以确保其有效实施、操作、监控、审查和持续改进。

9.专门支持组织应为ISMS提供必要的支持,包括培训、意识和沟通,以确保员工的积极参与和遵守ISMS的要求。

10.安全风险管理组织应基于风险评估结果,采取适当的措施来管理和缓解信息安全风险,确保信息资产的安全性。

ISO27001:2013信息安全管理体系全套程序30各部门信息安全管理职责

xx电子商务技术有限公司版本:A各部门信息安全管理职责JSWLS/IP-40-2009编制:xx审核:xx批准:xx2009-6-28发布2009-7-1实施xx电子商务技术有限公司发布xx电子商务技术编号:JSWLS/IP-40-2009有限公司程序文件版次:A/0程序文件修改控制序号版次修改章节修改人审核人批准人修改日期程序文件版次:A/0各部门信息安全管理职责1 总经理(1)负责组织建立公司信息安全管理体系。

(2)负责制定、发布公司信息安全方针。

(3)负责组织各部门定期评审、更新公司信息安全方针。

(4)负责向公司员工和外部提出信息安全管理承诺。

(5)负责实施公司信息安全资源的配置。

(6)负责公司信息安全管理体系评审工作。

(7)负责组织公司信息安全管理体系持续改进工作。

(8)负责公司信息安全管理体系内部协调工作。

(9)负责公司各部门信息安全管理职责的审批工作。

(10)负责组织公司信息安全管理体系符合安全策略和标准。

(11)负责组建公司信息安全管理委员会。

(12)负责任命公司信息安全管理者代表。

2 管理者代表(1)协助总经理建立公司信息安全管理体系。

(2)协助总经理制定、发布公司信息安全方针。

(3)协助总经理组织各部门定期评审、更新公司信息安全方针。

(4)协助总经理向公司员工和外部提出信息安全管理承诺。

(5)协助总经理实施公司信息安全资源的配置。

(6)协助总经理公司信息安全管理体系评审工作。

(7)协助总经理组织公司信息安全管理体系持续改进工作。

(8)协助总经理公司信息安全管理体系内部协调工作。

(9)协助总经理公司各部门信息安全管理职责的审批工作。

(10)协助总经理组织公司信息安全管理体系符合安全策略和标准。

程序文件版次:A/0(11)负责主持公司信息安全管理体系内部审核工作。

3 信息安全管理委员会(1)负责实施公司信息安全管理体系风险评估。

(2)负责根据风险评估制定相关措施。

(3)负责建立公司适用性声明。

ISO27001:2013信息安全管理体系 全套程序 信息安全事件处理职责

信息安全受到危险或者已发生事件后,必须对原有信息使用权限等进行重新设置密码、权限等安全工作。

当信息安全事件涉及到诉讼(民事的或刑事的),需要进一步对个人或组织进行起诉时,办公室需收集、保留和呈递证据,以使证据符合相关诉讼管辖权。

发生重大信息安全事件,事件受理部门应向管理者代表和总经理报告;

事件处理部门接到报告以后,应立即进行迅速、有效和有序的响应,报告者应保护好故障、事件的现场,并采取适当的应急措施,防止事态的进一步扩大;

信息安全事件发生时,必须按照先处理事件再追究责任的原则处理事件。

对在信息安全使用过程中可能发生的隐患,相关负责人必须定期进行监督检查,否则发生基本事件(完全可以避免但因为不够重视而发生的事件),相关负责人必须承担首要责任。

信息安全事件处理职责

1日

批准人

张德洲

文件编号

JSWLS/IS-70-2009

介绍

信息安全事件处理职责是对在信息安全管理和监督过程中出现事故时对相关负责人的责任和权限进行一定程度的界定,以加强信息的安全系数。办公室接到报告以后,应立即进行迅速、有序的反应,确保采取一致和有效的方法对信息安全事件进行管理。

目的

该职责的目的是确保信息安全的管理和监督。

适用范围

该职责适用于被授权管理和监督信息访问的所有工作人员。

内容

该职责适用于管理和监督信息安全的工作人员;

各个信息管理系统使用者,在使用过程中如果发现软硬件故障、事件,应该向该系统归口管理部门和办公室报告;

发生火灾应立即向办公室报告,启动消防应急预案;

涉及企业秘密、机密及绝密泄露、丢失应向办公室报告;

27001-2013新版信息安全管理体系标准解析

新版本附录A解析 A7

A7 人力资源安全

6

来源

A7.1 任用之前

目标:确保雇佣和承包方人员理解其职责、考虑对其承担的角色是适合的。

A7.1.1 审查

对所有任用的候选者的背景验证核查应按照相关法律、法规、道德规范

和对应的业务需求、被访问信息的类别和察觉的风险来执行。

A8.1.2

A7.1.2 任用的条款及条件

容

14

新版本附录A解析 A5

ISO27001:2005

A5 安全方针 A6 信息安全组织 A7 资产管理 A8 人力资源安全 A9 物理和环境安全 A10 通信和运作管理 A11 访问控制 A12 信息系统的获取开发以及维护 A13 信息安全事件管理 A14 业务连续性管理 A15 符合性

ISO27001:2013

冲突的职责和权限应被分开,以减少对组织资产未经授权或无意的修改

与误用。

A10.1.3

应ห้องสมุดไป่ตู้监管机构保持适当的联系。

A6.1.6

与特定礼仪团队、其他专业安全论坛或行业协会应保持适当联系。

A6.1.7

信息安全应融入所受项目管理中,不论项目类型。

新增

应使用配套策略和安全措施来防范因使用移动设备带来的风险。

A11.7.1

7

ISO导则83

国 际 标 准 的 未 来 框 架

8

新旧版本正文结构变化

9

新版标准正文内容

Plan

•4 组织环境 • 了解组织背景及现状 • 理解相关方的需求和期望 • ISMS的范围 • ISMS

•5 领导力 • 领导作用和承诺 • 方针 • 角色、职责和授权

•6 策划 • 处理风险和机遇的行动 • 实现ISMS的目标和实施计 划

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

ISO27001-2013信息安全职责序号架构/部门成员及职能

1信息安全

委员会

最高管理者总经理:A

管理者代表XXX

成员

XX(销售部)、XX(技术部)、XX(研发部)、XXX(综合部)、

XX(财务部)

系我司信息安全最高组织机构,负责公司整体信息安全管理工作,推动信息安全

工作的实施;制定信息安全方针、信息安全管理目标;负责审核信息安全小组提

交的信息安全管理体系、规范及管理办法;负责决策与信息安全管理相关的重大

事项,包括信息安全组织机构调整、信息安全关键人事变动以及信息安全管理重

大策略变更、确认可接受的风险和风险水平等;评审与监督重大信息安全事故的

处理与改进;定期组织信息安全管理体系(ISMS)评审等。

2最高管理者1)组织并制定信息安全方针策略。

2)任命管理者代表,明确管理者代表的职责和权限。

3)确保在内部传达满足客户、法律法规和公司信息安全管理要求的重要性。

4)为信息安全管理体系配备必要的资源。

5)主持管理评审。

6)对信息安全全面负责。

3管理者代表1)协助最高管理者建立、实施、检查、改进信息安全管理体系。

2)负责建立、实施、保持和改进信息安全管理体系,保证信息安全体系的有效

运行。

3)组织公司信息安全风险评估和风险管理。

4)组织开展信息安全内部审核、安全检查工作。

5)负责向总经理报告信息安全体系运行的业绩和任何改进的需求。

6)负责就信息安全管理体系有关事宜的对外联络。

7)监控信息安全事件和确保安全控制措施得到执行。

4各部门负责

人

1)负责公司信息安全方针、目标、政策在部门内部的有效执行、监督、检查。

2)参与公司信息安全工作的讨论和决策。

3)对信息安全管理体系内部审核、管理评审及其他安全检查时发现的问题及采

取的纠正预防措施进行审核和确认。

4)负责管理和维护部门发布的信息安全管理体系相关文件。

5)负责信息安全事件的调查及协调处理。

6)做好本岗位信息安全相关的保密工作

5综合部1)负责监控信息安全管理体系的日常运行。

2)负责信息安全管理体系文件的控制。

3)负责本公司信息安全管理体系的推行落实。

4)负责公司员工招聘、聘用及离职全过程的安全管理。

5)负责公司内部人事档案等重要文件资料的安全管控。

6)负责公司日常行政安全的管理。

7)负责公司办公环境的物理安全,包括人员及物品出入控制、门禁管理等。

8)负责公司业务相关的销售管理。

9)负责本部门的重要信息的安全保密管控,包括客户信息、商务文档、项目合

同、投标文件等重要文件的安全管控。

10)负责公司及部门重要文件资料的安全管控。

11)信息安全事件的报告及协助处理。

6研发部1)负责公司信息系统的安全规划设计及实施。

2)负责公司机房及软硬件系统的安全运行维护。

3)负责本部门重要信息的安全管控,包括项目方案、设计文档等重要文件的安

全管控。

4)负责信息安全事件的调查及协调处理。

7技术部1)负责对公司客户请求的积极响应,妥善处理顾客的投诉等。

2)负责本部门重要信息的安全保密管控,包括客户信息等重要数据的安全管控。

3)信息安全事件的报告及协助处理。

4)做好本岗位信息安全相关的保密工作

8销售部1)负责公司业务相关的销售工作。

2)负责本人接触到的重要信息的安全保密管控,包括客户信息、商务文档、项

目合同、投标文件等重要文件的安全管控。