SonicWALL 防火墙 HA 配置

配置HA(仅供参考)

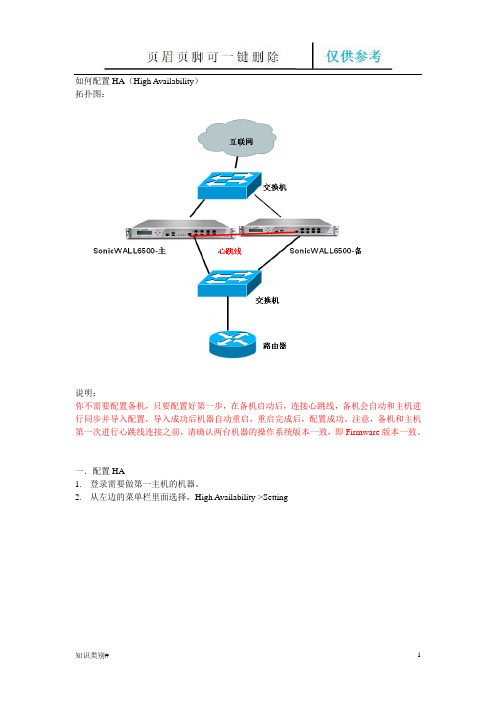

如何配置HA(High Availability)

拓扑图:

说明:

你不需要配置备机,只要配置好第一步,在备机启动后,连接心跳线,备机会自动和主机进行同步并导入配置,导入成功后机器自动重启,重启完成后,配置成功。

注意,备机和主机第一次进行心跳线连接之前,请确认两台机器的操作系统版本一致,即Firmware版本一致。

一.配置HA

1.登录需要做第一主机的机器。

2.从左边的菜单栏里面选择,High Availability->Setting

3.在右边的页面中,选择启用HA(Enable High Availability)选择框

4.在下面的sonicWALL地址选项中,输入第二台机器(备机)的序列号。

(注:备机的序

列号可以在机器的铭牌或者system->status下的serial number信息中找到)

5.点击Accept按钮保存设置

二.配置带状态同步的HA

1.以管理员身份登录防火墙

2. 选择HA->Advance。

SonicWALL系列设备配置下

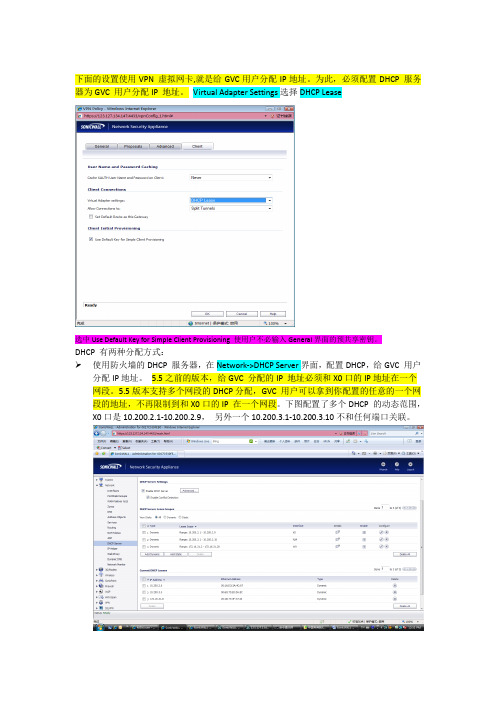

下面的设置使用VPN 虚拟网卡,就是给GVC用户分配IP地址。

为此,必须配置DHCP 服务器为GVC 用户分配IP 地址。

Virtual Adapter Settings选择DHCP Lease选中Use Default Key for Simple Client Provisioning 使用户不必输入General界面的预共享密钥。

DHCP 有两种分配方式:使用防火墙的DHCP 服务器,在Network->DHCP Server界面,配置DHCP,给GVC 用户分配IP地址。

5.5之前的版本,给GVC 分配的IP 地址必须和X0口的IP地址在一个网段。

5.5版本支持多个网段的DHCP分配,GVC 用户可以拿到你配置的任意的一个网段的地址,不再限制到和X0口的IP 在一个网段。

下图配置了多个DHCP 的动态范围,X0口是10.200.2.1-10.200.2.9,另外一个10.200.3.1-10.200.3.10不和任何端口关联。

配置完这个界面之后,需要配置VPN->DHCP Over VPN 界面,选择Use Internal DHCP Server, For Global VPN ClientRelay Agent IP(Optional)是可选的配置。

DHCP 服务器可以分配任意的网段给GVC用户。

Relay Agent IP就是那个网段中的一个保留的IP地址,不会分配给GVC用户。

当DHCP 请求到达DHCP服务器时,DHCP服务器知道要分配这个网段的地址给GVC用户。

DHCP服务器可以是防火墙本身的DHCP服务器,可以是专门的DHCP服务器,也可以是和防火墙互联的L3交换机,L3交换机一般都支持DHCP服务器的功能。

第二种DHCP,见下图。

使用VPN->DHCP over VPN->Configure界面,用内网的DHCP 服务器给用户分配IP地址。

Relay Agent IP(Optional)是可选的配置。

SonicWALL配置手册--

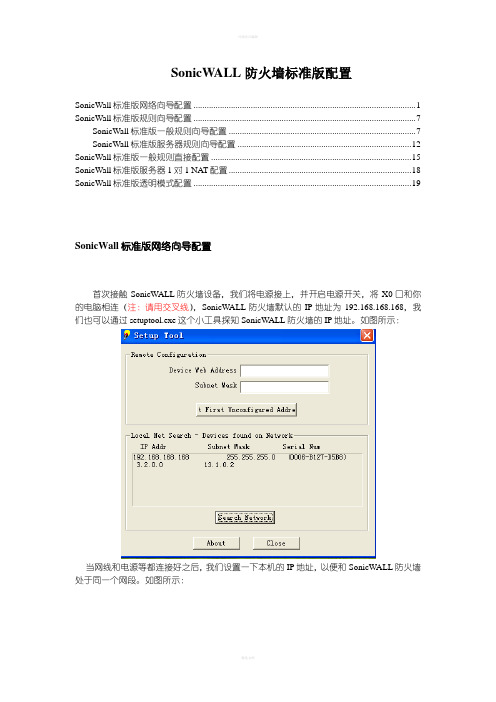

SonicWALL防火墙标准版配置SonicWall标准版网络向导配置 (1)SonicWall标准版规则向导配置 (7)SonicWall标准版一般规则向导配置 (7)SonicWall标准版服务器规则向导配置 (12)SonicWall标准版一般规则直接配置 (15)SonicWall标准版服务器1对1 NA T配置 (18)SonicWall标准版透明模式配置 (19)SonicWall标准版网络向导配置首次接触SonicWALL防火墙设备,我们将电源接上,并开启电源开关,将X0口和你的电脑相连(注:请用交叉线),SonicWALL防火墙默认的IP地址为192.168.168.168,我们也可以通过setuptool.exe这个小工具探知SonicW ALL防火墙的IP地址。

如图所示:当网线和电源等都连接好之后,我们设置一下本机的IP地址,以便和SonicWALL防火墙处于同一个网段。

如图所示:设置好IP地址后,我们在IE浏览器的地址栏输入SonicWALL防火墙的IP地址,点next,提示我们是否修改管理员密码,暂时不修改,点next,提示我们修改防火墙的时区,我们选择中国的时区。

点next,提示我们设置W AN口的地址获取类型,这时候,我们需要和ISP相联系,并选择相关的类型,这里以静态地址为例:我们点next,输入相关的信息,IP地址、掩码、网关、DNS服务器等,如果不知道此处该如何设置,请和你的ISP联系。

点next,提示我们设置LAN口的IP和掩码,我们根据自己的规划和网络的实际情况设置,此处我没有修改。

点next,防火墙询问我们在LAN口是否开启DHCP server的功能,并是否是默认的网段,我们可根据实际情况做调整,决定开始或关闭,以及网段地址等,如下图:点next,防火墙将把前面做的设置做一个摘要,以便我们再一次确认是否设置正确,如果有和实际不符的地方,可以点back返回进行修改。

SonicWALL PRO3060防火墙配置

SonicWALL PRO3060防火墙配置SonicWall网络向导配置 (1)SonicWall规则配置 (7)SonicWall一般规则配置 (7)SonicWall服务器规则向导配置 (10)SonicWall透明模式配置 (13)SonicWall对象配置 (16)SonicWall网络向导配置首次接触SonicW ALL防火墙设备,我们将电源接上,并开启电源开关,将X0口和你的电脑相连(注:请用交叉线),SonicWALL防火墙默认的IP地址为192.168.168.168当网线和电源等都连接好之后,我们设置一下本机的IP地址,以便和SonicWALL防火墙处于同一个网段。

如图所示:设置好IP地址后,我们在IE浏览器的地址栏输入SonicWALL防火墙的IP地址,防火墙将弹出网络配置向导界面点next,提示我们是否修改管理员密码,根据需要我们将密码设置为实际密码,点next,提示我们修改防火墙的时区,我们选择中国的时区。

点next,提示我们设置W AN口的地址获取类型,这时候,我们需要和ISP相联系,并选择相关的类型,这里以静态地址为例:点next,输入相关的信息,IP地址、掩码、网关、DNS服务器等,如果不知道此处该如何设置,请和你的ISP联系。

点next,提示我们设置LAN口的IP和掩码,我们根据自己的规划和网络的实际情况设置,此处我没有修改。

点next,设置DHCP server的相关配置,如果不开启,把勾取消即可。

点next,点apply,设置生效。

点close,回到登陆界面输入帐号密码后,点login当把配置做好以后,我们将防火墙的X1口接到ISP进来的网线上,将X0口接到内网交换机上。

SonicWall规则配置SonicWall一般规则配置这时,我们已经可以访问外网了。

此时的策略是默认允许内网的所有机器可以任意的访问外网,为了符合公司的安全策略,我们如果要相关的安全策略,限制一些访问的协议。

SonicWALL配置手册--

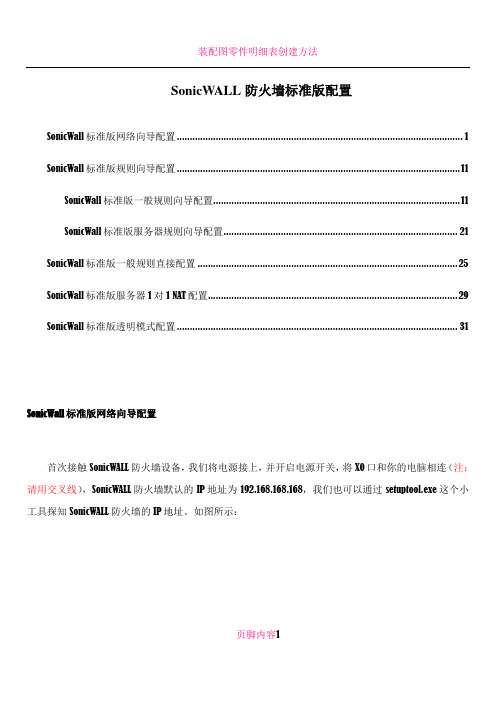

SonicWALL防火墙标准版配置SonicWall标准版网络向导配置 (1)SonicWall标准版规则向导配置 (11)SonicWall标准版一般规则向导配置 (11)SonicWall标准版服务器规则向导配置 (21)SonicWall标准版一般规则直接配置 (25)SonicWall标准版服务器1对1 NAT配置 (29)SonicWall标准版透明模式配置 (31)SonicWall标准版网络向导配置首次接触SonicWALL防火墙设备,我们将电源接上,并开启电源开关,将X0口和你的电脑相连(注:请用交叉线),SonicWALL防火墙默认的IP地址为192.168.168.168,我们也可以通过setuptool.exe这个小工具探知SonicWALL防火墙的IP地址。

如图所示:页脚内容1当网线和电源等都连接好之后,我们设置一下本机的IP地址,以便和SonicWALL防火墙处于同一个网段。

如图所示:设置好IP地址后,我们在IE浏览器的地址栏输入SonicWALL防火墙的IP地址,页脚内容2点next,提示我们是否修改管理员密码,页脚内容3暂时不修改,点next,提示我们修改防火墙的时区,我们选择中国的时区。

页脚内容4点next,提示我们设置WAN口的地址获取类型,这时候,我们需要和ISP相联系,并选择相关的类型,这里以静态地址为例:页脚内容5我们点next,输入相关的信息,IP地址、掩码、网关、DNS服务器等,如果不知道此处该如何设置,请和你的ISP联系。

页脚内容6点next,提示我们设置LAN口的IP和掩码,我们根据自己的规划和网络的实际情况设置,此处我没有修改。

页脚内容7点next,防火墙询问我们在LAN口是否开启DHCP server的功能,并是否是默认的网段,我们可根据实际情况做调整,决定开始或关闭,以及网段地址等,如下图:页脚内容8点next,防火墙将把前面做的设置做一个摘要,以便我们再一次确认是否设置正确,如果有和实际不符的地方,可以点back返回进行修改。

sonicwall防火墙设置方法有哪些

sonicwall防火墙设置方法有哪些sonicwall防火墙想要设置下!用什么方法好呢?下面由店铺给你做出详细的sonicwall防火墙设置方法介绍!希望对你有帮助!sonicwall防火墙设置方法一:假设你要把服务器192.168.3.5的80端口映射出去,其中192.168.3.5做好了花生壳(或者你外网是个固定IP)首先到network→Services里,点击添加新建一个端口。

名称:TCP80,类型TCP,端口范围80-80.然后在SonicWALL右上角你可以看到一个三角形的按钮,叫Wizards ,点击那个按钮。

在弹出的页面中选择Public Server Wizard ,点击next,Server Type选择other,Services 就选择你刚才建立的TCP80,点击下一步Server Name就是你在防火墙上看到服务器的名字(以后可以在防火墙规则以及NAT规则里看到这个),随便起个自己认识的就行,Server Private IP Address就是你服务器的内网IP(192.168.3.5) 点击下一步之后,会出现Server Public IP Address,这个如果你是ADSL拨号的就不用管(如果是固定IP的话就填你的外网IP,不过这里一般防火墙会帮你自动填入)直接点击下一步,之后就会出来确认信息,点击apply应用设置即可。

等向导弹出结束按钮,按close退出即可。

至此,完成服务器192.168.3.5的80端口发布。

备注:默认情况下80口是被运营商封堵的,如果需要使用80端口直接打开,就必须去运营商处进行备案。

你也可以发布成其他端口,然后采用IP+端口号(例如202.96.133.22:8888)这样的进行访问。

sonicwall防火墙设置方法二:配置连接有三个基本步骤:配置SonicWALL防火墙,创建配置账户,安装和配置SonicWALL Global Client。

关于SonicWALL防火墙的连接数说明

关于SonicWALL防火墙的连接数说明:

5.5版本,默认:

因为默认在设备上开启了UTM DPI引擎(即使UTM没有配置或者用户没有购买UTM,DPI 引擎默认还是在后台启动的,这个会占用一部分防火墙的最大并发连接数(内存))

如果关闭了上述选项,即彻底关闭了DPI引擎。

关闭后(需要重新启动)的系统连接数会增大,如下图:

5.6以后的版本,增加了配置选项

下面是关闭DPI后的总体连接数:

对应的选项:UTM services (Application Firewall, Anti‐Spyware, Gateway AV, and IPS Engine)

disabled for highest number of SPI connections

下图是开启UTM DPI引擎后的连接数:(系统默认配置)

对应的选项:

Recommended for normal deployments with UTM services enabled

下面是增加系统UTM连接数的配置:

对应的选项:

Optimized for deployments requiring more UTM connections but less performance critical

截图如下:

另外,在防火墙的配置界面,还有开启UTM后增加设备吞吐性能的配置页面(配置后部需要重启)。

SONICWALL 5600双机热备(主备模式)配置

SONICWALL 5600双机热备(主备

模式)配置

2020-5-5

SONICWALL 5600双机热备(主备模式)配置

一、开启主防火墙,备防火墙暂时不通电。

二、在主防火墙开启主备模式。

三、填写备用防火墙SN码。

四、选择主备防火墙心跳级联端口。

五、设置主备防火墙管理IP

六、在官网关联备机SN。

七、连接主备防火墙级联线缆,并备用防火墙通电。

八、开完机后,检查主备模式HA是否成功

九、测试主备防火墙是否工作正常。

1、主防火墙拔线,备机能否正常工作。

2、主防火墙增加配置,备机是否配置同步。

3、主防火墙关电,备机能否正常工作。

4、检查所有业务是否工作正常。

5、内网测试是否正常,1、服务器能否上网2、访问防火墙是否正常。

SONICWALL 防火墙第四代全系列机型完整技术规格

64M

128M

256M

128M

8M

64M

64 MB

16M

7 10/100 Auto-sensing Ethernet;

(1) Auto-MDIX WAN;

(1)

Optional Zone Port;

(1) 5-

Port Auto-MDIX LAN Switch;(1)

RJ45 Console Port

管理

浏览器界面管理 命令行界面管理 远程管理 远程中央管理 SNMP管理 串口管理 更新方式

Verisign TZ170 /10 Node- 0; TZ170 /25 Node- 1; TZ170 /Un Node-1;

是 是 是 128

是 是 VPN管理 SonicWALL GMS 是 是 浏览器

可选 是 可选 EXE,VBS,常规

Java,ActiveX,Proxy, Cookies,Digital Certs

可选 是

可选 EXE,VBS,常规

Java,ActiveX,Proxy, Cookies,Digital Certs

可选

是

可选

EXE,VBS,常规 Java,ActiveX,

Proxy, Cookies, Digital Certs

Syslog,Email, Pager

ViewPoint Optional or 3rd Party

可选 是

可选 EXE,VBS,常规

Java,ActiveX, Proxy,Cookies,

Digital Certs

双机热备 是 是 是

866MHz Intel Pentium III with CS - 2 Security ASIC

SonicWall防火墙透明模式配置(三层交换机)

SonicWall防火墙透明模式配置(三层交换机)用户要求防火墙配置成透明模式接入到网络,要求达到的配置

如下图示

配置步骤:

1、配置防火墙WAN网卡

2、建立透明模式下的地址对象

(注意:透明范围不能够包含了防火墙本身的地址(192.168.254.21)以及防火墙的网关地址(192.168.254.1) ,同时也不能够包含防火墙WAN口外面的地址,即如果防火墙WAN外面还有其他的地址如192.168.254.200 则Transparent Range 不能够包含该地址, 否则可能会引发安全问题!!)

3、建立内网地址对象(注意:本范例中仅示例了2 个内网网段,可根据实际情况增加)

4、建立地址对象组

5、配置内网3 层交换机的地址对象

6、配置完成后的界面显示如下:

7、配置内网地址访问外网的回程路由(必须配置!!)

8、配置防火墙LAN网卡配置透明模式

9、关闭防火墙DHCP服务器

配置完成!。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

SonicWALL 防火墙 HA 配置

网络连接如下图所示:

SonicWALL HA是Active/Passive方式的HA,配置界面相当简单,所有配置只需要在主设备上配置,备用设备会自动同步主设备的配置。

配置主设备时,不要打开备用设备电源,待主设备配置完毕之后,连接好物理线路,打开备用设备电源,备用设备自动与主设备同步全部的配置信息。

注意:备用设备要和主设备采用同样的操作系统版本号。

如果备用设备启用UTM的功能,那么备用设备要提前注册,拿到全部的UTM的授权。

主设备的UTM License不会同步到备用设备。

1.进入主设备的管理界面https://192.168.168.168, 默认的LAN口IP地址,用户名是 admin, 密码password

2.进入Network->Interfaces界面,配置X1口(WAN),X0口(LAN)的IP地址。

这里X1口是WAN口,IP 地址218.247.156.9, 这个地址将成为HA发生切换之后WAN口的虚拟地址,从WAN外部通过

218.247.156.9能访问到当前工作的设备,即如果主设备宕机,那么通过这个地址访问到的是备用设备。

X0 口IP地址用默认的 192.168.168.168. 这个地址将成为HA发生切换之后LAN口的虚拟地址,从LAN 内部通过192.168.168.168能访问到当前工作的设备,即如果主设备宕机,那么通过这个地址访问到的是备用设备。

3.进入Hardware Failover->Setting 界面,选中Enable Hardware Failover激活HA配置,点右上角的Apply按钮使HA生效。

如果希望主设备恢复后立刻切换回到主设备工作,那么选中Enable Preempt Mode,点右上角的Apply按钮使之生效.

4.进入Hardware Failover->Monitoring界面,点X0口的配置按钮,

5.在Interface X0 Monitoring Settings界面的Primary IP Address, Backup IP Address分别填写主/备设备的管理IP地址。

通过192.168.168.169访问到的永远是主设备, 通过192.168.168.170访问到的永远是备用设备。

即使因为主设备故障发生了切换也是如此(如果主设备故障时间还可以被访问的话)。

Probe IP Address是探测地址,通常设置成与防火墙相连的三层交换的端口地址,探测此条路径是否正常。

这个探测结果也可以触发HA切换。

如主设备到与防火墙相连的三层交换的端口探测失败,而备用设备的探测成功,那么将发生主备切换。

6.在Interface X1 Monitoring Settings界面的Primary IP Address, Backup IP Address分别填写主/备设备的管理IP地址。

通过218.247.156.10访问到的永远是主设备, 通过218.247.156.11访问到的永远是备用设备。

即使因为主设备故障发生了切换也是如此(如果主设备故障时间还可以被访问的话)

Probe IP Address是探测地址,通常设置成防火墙上游路由器的IP地址,探测此条路径是否正常。

这个探测结果也可以触发HA切换。

如主设备到上游路由器的IP地址探测失败,而备用设备的探测成功,那么将发生主备切换。

7.如图连接好线路,打开备用设备的电源。

备用设备的配置会与主设备同步,然后自动重新启动。

HA配置全部完成。

在第五,六两个步骤里配置的X0和X1口的Primary IP Address, Backup IP Address只是用来管理主设备和备用设备。

本例中的192.168.168.168,218.247.156.9在发生切换时,在两个设备上浮动,既备用设备处于活动状态时,内部发给192.168.168.168的数据将被处于活动状态的备用设备处理。

那么是如何实现的呢?

ARP表的更新

当发生主备设备切换时,由于主设备和备用设备的Ethernet网卡的MAC地址不同,防火墙上游路由器和下游的三层交换机(如果有的话)的ARP表必须及时更新。

否则发生切换之后,如果下游三层交换机送给地址 192.168.168.168的数据仍然使用主设备X0 口的MAC地址,那么放火墙将丢弃所有的数据,因为MAC 地址不是备用设备X0口的MAC地址。

同样,上游的路由器的ARP表也必须更新,否则送给218.247.156.9的数据如果采用主设备的X1口的MAC地址,放火墙也会丢弃全部到达的数据。

SonicWALL 强制 ARP 表更新

为了避免上述讨论的ARP可能导致的问题,发生主备设备切换的同时,SonicWALL切换到活动状态的设备会在X0 口,X1 口分别广播ARP包,告诉上游路由器和下游的三层交换机或其它服务器更新ARP表,使它们知道到达虚拟IP地址192.168.168.168 , 218.247.156.9,分别发送到备用设备的X0口和X1口的MAC 地址。

注意:

目前的HA操作不是全状态切换。

发生HA切换时,TCP连接要重新建立。

现有的TCP连接,如FTP将会断开。

IPSec VPN隧道也要重新建立,IPSec数据传输会短暂的中断,带新的VPN隧道协商完成后继续。

对于要求严格的环境,如银行要求的防火墙和VPN的全状态切换,发生切换时防火墙TCP连接,VPN隧道都不中断,目前的版本还不支持。

标签:SonicWALL防火墙HA配置

分类:Technical Doc。