网络测试系统的设计开发及

计算机网络自动检测控制系统软件开发设计

计算机网络自动检测控制系统软件开发设计计算机网络自动检测控制系统软件是用于监测和控制计算机网络设备的软件。

随着网络规模的不断扩大和网络设备的不断增多,传统的手动方式难以满足网络设备的管理需求。

开发一款能够实现自动检测和控制的软件成为了迫切需求。

在开发计算机网络自动检测控制系统软件时,可以分为以下几个主要的步骤:一、需求分析在需求分析阶段,需要与网络管理员或者使用者充分沟通,了解他们的实际需求。

需要监测哪些网络设备,需要实现什么样的自动控制功能等。

在需求分析阶段,需要综合考虑网络的规模、设备的种类和数量、网络的拓扑结构等因素。

二、系统设计在系统设计阶段,需要根据需求分析的结果,设计出具体的软件系统结构和功能模块。

可以采用分布式架构,将监测和控制功能分布到不同的节点上,提高系统的稳定性和可扩展性。

需要设计出用户界面,提供友好的操作界面和操作指南,方便用户使用和管理。

三、软件开发在软件开发阶段,需要按照系统设计的要求,开发具体的功能模块和用户界面。

这其中需要考虑到网络设备的种类繁多,需要充分考虑兼容性和可扩展性。

需要充分考虑系统的稳定性和安全性,以及异常情况的处理。

四、测试与优化在软件开发完成后,需要进行全面的测试,确保软件的功能正常,并且对软件进行优化,提高其性能。

在测试过程中,需要模拟不同的网络环境,不同类型的网络设备,以及大量的网络数据流量,检验软件的稳定性和性能。

五、部署与维护在软件测试完成后,可以进行软件的部署,并提供相应的维护服务。

在软件部署的过程中,需要充分考虑硬件环境、网络环境、以及用户数量等因素,保证软件的正常运行。

需要及时更新和维护软件,以应对网络设备更新升级等情况。

通过以上的步骤,可以完成一款高质量的计算机网络自动检测控制系统软件。

这样的软件可以大大提高网络管理员的工作效率,降低网络设备的管理成本,同时提高网络的稳定性和安全性。

在网络设备日益增多的今天,这样的软件势必会成为网络管理的必备工具。

数据链网络测试系统设计

练系 统 的研 发 和建 设 , 中较 为 典 型 的 有 美 国格 鲁 其

Hale Waihona Puke 1 引 言 数据链系统是一种用于实现战术信息交换的集 指挥 、 制 、 信 和情报 感 知为一 体 的大 型军 用综 合 控 通 电子信息系统 , 其利用通 信媒体构建一定体系结构

的数 据链 网络 , 两个 或多 个指 挥控 制和 武器 系统 , 将

的测试 , 对于验证系统技术体制 、 测试 系统性能 、 检 验 系统 状态 和 开展 日常训 练都 很 重要 。

熟, 大都 能 为各类 数 据 链 平 台提 供 灵 活 多样 的接 入

方式 , 开展 各个 层级 的测 试检 验 , 生较 为 理想 的应 产

用激 励数 据 , 能够 对 测 试 数 据 进行 分 析 对 系 统 功 并 能性 能进 行评 估 。 目前 , 据链 系统 发展 较快 , 种数 据链 装备 都 数 各 陆续 投入 应用 , 迄 今 为 止 国内还 没 有 建 立 能 够 为 但 众多 数据 链平 台的测试 训 练提供 灵 活多样 化 支持 的 数据 链测 试训 练 系统 。本 文 以战术 数据链 为 背景 提

曼 公 司开 发 的 战术 数 据 链 集 成 训 练 系 统 ( IE 、 TG R)

美军 建 立 的 数 据 链 联 合 测 试 评 估 中 心 (P WA SA R C N E ) 以及英 国 国防 部 发展 的链 路 互 操 作 网络 ETR , 测试 系 统 ( IN) 。外 军 的 数 据 链 测 试 训 练 系 统 LO 等

Ab ta t A aa l k n t r e t e Sd sg e ih h sa c n rlz d a itiu e r htcu e.I s p— sr c : d t i ewo k tsb d i e in d whc a e taie nd d srb td ac i tr n e tu p rsd t ik pa omswi ifrn e t ,e au to sa d tan n sefciey,b d p ig t e tc n lg f o t aa l lt r t d fee tt ss v l ain ri ig fe tv l n f h n y a o tn h e h oo y o g twa ae y,d t a e,a d sa d r aa ln y tm . e s se p vd s s v r ldfee ta p iain ,dv re aa b s n tn ad d t i k s se Th y tm r i e e e a i rn p lc to s ies o f ts n tu ns a d d tie e to to s wh c fesa s l t n t ul h y tm e e e te vr n n o eti sr me t n eald t s u c me , ih ofr ou i o b i t e s se lv lts n io me tfr o d d t i k s se . a a l y tm n Ke r s:a tc ld t i k;n t r e te g twa e y wo d tcia a a l n ewok tsb d; ae y s t

网络安全监测系统的设计与实现

网络安全监测系统的设计与实现在当今数字化时代,网络已经成为人们生活和工作中不可或缺的一部分。

然而,随着网络的广泛应用,网络安全问题也日益凸显。

网络攻击、数据泄露、恶意软件等威胁不断涌现,给个人、企业和国家带来了巨大的损失和风险。

为了有效地应对这些网络安全威胁,保障网络的安全稳定运行,网络安全监测系统应运而生。

网络安全监测系统是一种对网络进行实时监控和分析,及时发现和预警安全威胁的技术手段。

它通过收集、分析网络中的各种数据,如流量数据、日志数据、系统配置信息等,来识别潜在的安全风险,并采取相应的措施进行防范和处理。

一、网络安全监测系统的需求分析在设计网络安全监测系统之前,首先需要对其需求进行深入的分析。

这包括以下几个方面:1、监测范围明确需要监测的网络范围,包括内部网络、外部网络、服务器、终端设备等。

不同的网络区域可能存在不同的安全风险,因此需要有针对性地进行监测。

2、监测内容确定需要监测的具体内容,如网络流量、系统日志、用户行为、应用程序活动等。

这些监测内容能够反映网络的运行状态和可能存在的安全问题。

3、威胁检测能够准确检测各种网络威胁,如病毒、木马、黑客攻击、DDoS 攻击等,并及时发出警报。

4、数据分析具备强大的数据分析能力,能够对收集到的大量数据进行快速处理和分析,提取有价值的信息,为安全决策提供支持。

5、响应机制当发现安全威胁时,能够及时采取有效的响应措施,如隔离受感染的设备、阻断攻击流量、恢复受损的数据等。

6、可视化展示以直观的方式展示监测结果和分析数据,方便安全管理人员快速了解网络的安全状况。

二、网络安全监测系统的总体设计基于上述需求分析,网络安全监测系统通常由以下几个部分组成:1、数据采集模块负责收集网络中的各种数据,包括流量数据、日志数据、系统配置信息等。

数据采集可以通过网络探针、日志服务器、系统接口等方式实现。

2、数据预处理模块对采集到的数据进行清洗、过滤、归一化等预处理操作,去除无效数据和噪声,将数据转换为统一的格式,以便后续的分析处理。

网络流量监测与分析系统的设计与开发

网络流量监测与分析系统的设计与开发随着互联网的快速发展,网络流量的增加和复杂性的提高成为了一个全球性的挑战。

为了确保网络运行的稳定性和安全性,企业和组织需要实时监测和分析网络流量。

网络流量监测与分析系统的设计与开发就是为了满足这一需求而产生的。

一、概述网络流量监测与分析系统是一种能够实时监测和分析网络流量的系统。

它可以采集网络设备生成的流量数据,并对这些数据进行分析和分类,以便提供给管理员和安全人员有关网络流量和网络性能的详细信息。

二、设计与开发步骤1.需求分析:在设计与开发网络流量监测与分析系统之前,首先需要进行需求分析。

了解用户的具体需求和系统的功能要求,并确定系统所需的硬件和软件资源。

2.架构设计:根据需求分析的结果,设计系统的整体架构。

这包括确定系统的组件和模块,以及它们之间的关系和功能。

可以使用一种分层的设计方法,将系统分为数据采集层、数据处理层和用户接口层。

3.数据采集:数据采集是网络流量监测与分析系统的核心功能之一。

可以使用各种不同的方法来收集网络设备生成的流量数据,包括流量镜像、网络监测设备和代理服务器等。

4.数据处理:采集到的网络流量数据需要通过数据处理模块进行清洗、过滤和分析。

清洗和过滤可以去除无用数据,并提取有用的信息。

分析模块可以对流量数据进行统计、分类和异常检测等操作,以便生成有关网络流量的报告和警报。

5.用户接口:为了方便用户使用和管理网络流量监测与分析系统,需要设计用户接口。

这包括图形界面和命令行界面等不同形式的接口,以便用户能够查看和操作系统的各种功能。

6.系统测试与优化:在完成网络流量监测与分析系统的设计和开发后,需要进行系统测试和优化。

通过测试可以验证系统是否满足需求,并解决可能存在的问题。

优化可以提高系统的性能和可靠性,以更好地满足用户的需求。

三、技术驱动网络流量监测与分析系统的设计与开发是一个技术驱动的过程。

以下列举几种常用的技术:1.数据采集技术:网络流量监测与分析系统需要采集网络设备生成的流量数据。

基于SSM技术的网络安全渗透测试系统的开发

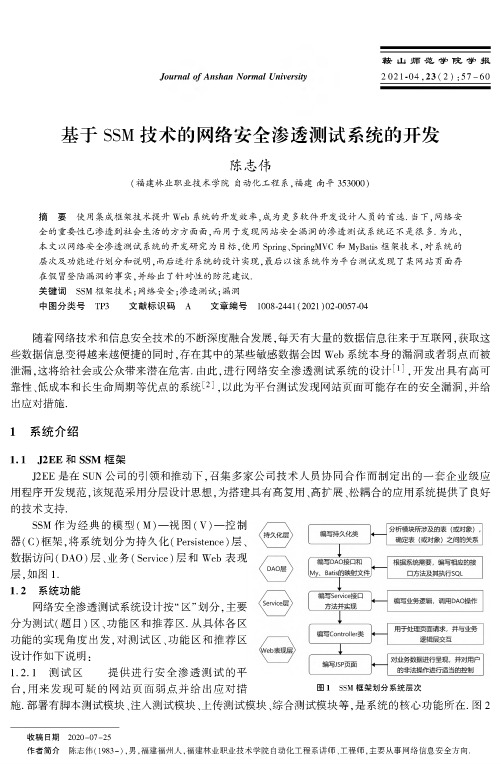

Journal of Anshan Normal University 鞍山师范学院学报2021-04,23(2):57-60基于SSM技术的网络安全渗透测试系统的开发陈志伟(福建林业职业技术学院自动化工程系,福建南平353000)摘要使用集成框架技术提升Web系统的开发效率,成为更多软件开发设计人员的首选.当下,网络安全的重要性已渗透到社会生活的方方面面,而用于发现网站安全漏洞的渗透测试系统还不是很多.为此,本文以网络安全渗透测试系统的开发研究为目标,使用Spring、SpringMVC和MyBatis框架技术,对系统的层次及功能进行划分和说明,而后进行系统的设计实现,最后以该系统作为平台测试发现了某网站页面存在假冒登陆漏洞的事实,并给出了针对性的防范建议.关键词SSM框架技术;网络安全;渗透测试;漏洞中图分类号TP3文献标识码A文章编号1008-2441(2021)02-0057-04随着网络技术和信息安全技术的不断深度融合发展,每天有大量的数据信息往来于互联网,获取这些数据信息变得越来越便捷的同时,存在其中的某些敏感数据会因Web系统本身的漏洞或者弱点而被泄漏,这将给社会或公众带来潜在危害•由此,进行网络安全渗透测试系统的设计⑴,开发出具有高可靠性、低成本和长生命周期等优点的系统[2],以此为平台测试发现网站页面可能存在的安全漏洞,并给出应对措施.1系统介绍1.1J2EE和SSM框架J2EE是在SUN公司的引领和推动下,召集多家公司技术人员协同合作而制定出的一套企业级应用程序开发规范,该规范采用分层设计思想,为搭建具有高复用、高扩展、松耦合的应用系统提供了良好的技术支持.SSM作为经典的模型(M)—视图(V)—控制器(C)框架,将系统划分为持久化(Persistence)层、数据访问(DAO)层、业务(Service)层和Web表现层,如图1.1•2系统功能网络安全渗透测试系统设计按“区”划分,主要分为测试(题目)区、功能区和推荐区•从具体各区功能的实现角度出发,对测试区、功能区和推荐区设计作如下说明:1.2.1测试区提供进行安全渗透测试的平图1SSM框架划分系统层次台,用来发现可疑的网站页面弱点并给出应对措施.部署有脚本测试模块、注入测试模块、上传测试模块、综合测试模块等,是系统的核心功能所在•图2收稿日期2020-07-25作者简介陈志伟(1983-),男,福建福州人,福建林业职业技术学院自动化工程系讲师、工程师,主要从事网络信息安全方向.58鞍山师范学院学报第23卷是系统的核心一一测试(题目)区功能模块划分情况.1.2.2功能区负责对登录测试人员的记录.首先要确认测试人员的有效身份,通过登录拦截器类LoginInterceptor获取并判断Session中是否有此用户数据,对不符合条件的给出提示信息.1.2.3推荐区定期收集、整理当下网络安全、渗透测试新技术等,并及时发布公告.2系统设计2.1集成环境及支持系统配置:运行内存为4GB;固态硬盘为100GB;数据库服务器为Mysql-8.0.12-winx64;Web服务器为Apache-tomcat-8.0.53;JDK版本为Java(TM)SE Runtime Environment(build1.8.0_181-b13).2.2前后端分离设计本系统前端页面使用Bootstarp和jQuery框架完成页面图2测试区模块功能的展示,后端则通过J2EE和SSM框架整合来实现系统的前后端分离设计I3】.Spring框架为开发设计人员提供了注入和面向切面的支持.MyBatis框架通过XML或注解形式进行配置,在实体类和SQL语句间建立关联,以便实现数据的存储、查询、修改和删除等操作[4】.2.3持久化类设计数据持久化是将内存中的数据模型转换为存储模型以及将存储模型转换为内存中数据模型的统称⑸,该系统设计的持久化类包括:用户持久化类(User)和数据字典持久化类(BaseDict),如表1、表2所示.表1系统用户表字段名类型长度主键说明user_id int32是用户IDuser_code varchar32否用户账号user_name varchar50否用户名称user_psd varchar32否用户密码user_state varchar1否用户状态(1正常,0暂停)表2数据字典表字段名类型长度主键说明dict_id varchar32是数据字典IDdict_type_code varchar10否数据字典类别代码dict_type_name varchar50否数据字典类别名称dict_item_name varchar50否数据字典项目名称dict_item_code varchar10否数据字典项目代码dict_sort int10否排序字段dict_enable char1否是否可用dict memo varchar100否备注3系统实现从图2可以看出测试(题目)区为本系统的核心,下面主要介绍该区的实现:首先,创建持久化类,在edu.czw.core.po包中,创建登录用户和数据字典持久化类.其次,实现DAO层,创建用户DAO层接口和映射文件UserDao接口,接着创建一个与接口同名的映射文件;创建数据字典DAO层接口映射文件BasicDicDao,然后创建一个与接口同名的映射文件.再次,实现Service层,创建数据字典和用户的Service层接口,并创建这两个接口对应的实现类BaseDicServiceImpl和UserSer-viceImpl.最后,实现Controller层,在edu.czw.core.web.controller包中,创建用户控制器类UserCon-troller.其中,引入分页标签文件Page.java用于实现分页,部分代码如下:第2期陈志伟:基于SSM技术的网络安全渗透测试系统的开发59//计算总页数int pageCount=page.getTotal()/page.getSize();if(page.getTotal()%page.getSize()>0){pageCount++;writer.print("<nav><ul class=冶pagination冶>");String homeUrl=append(url,"page",1);String backUrl=append(url,"page",pageCount);//显示“上一页”按钮if(page.getPage()>1){String preUrl=append(url,"page",page.getPage()-1);preUrl=append(preUrl,"rows",page.getSize());writer.print("<li><a href=”"+homeUrl+"”>"+"首页</a></li>");writer.print("<li><a href二”"+preUrl+"”〉"+"上一页</a></li>");//显示“下一页”按钮if(page.getPage()<pageCount){String nextUrl=append(url,"page",page.getPage()+1);nextUrl=append(nextUrl,"rows",page.getSize());writer.print("<li><a href=”"+nextUrl+"”>"+"下一页</a></li>");writer.print("<li><a href二”"+backUrl+"”>"+"尾页</a></li>");writer.print("</nav>");}catch(IOException e){e.printStackTrace();4系统测试假冒(counterfeit),也称伪装、冒充,是一种欺骗或绕过系统登陆验证的手段•一旦系统被冒充者登陆,就会造成越权侵犯行为,给系统安全和数据信息安全造成威胁.4.1主要步骤分析网站页面查找可能的渗透点寅发现疑似假冒的弱点寅利用该弱点传递/修改参数寅获取Key 值证实漏洞存在寅给出应对措施•4.2漏洞分析进入页面http://ncd3.zugencd.eqo/dcugi_cd841f990g5c41762fhf82h4g760c7gd/kpfgz.php,发现Cookies中有一个键值是Login=0,怀疑是可以用于假冒渗透测试的弱点,传递或修改参数Login=1,由此思路编写脚本进行渗透:import requestsym='http://ncd3.zugencd.eqo/dcug1_cd841f990g5c41762fhf82h4g760c7gd/kpfgz.php'r=requests.post(ym,cookies={"Login":"1"})r.encoding='utf8'print(r.text)60鞍山师范学院学报第23卷运行上述脚本,得到Key值证实存在安全漏洞,如图3.Python3.8.3(tags/v3.8.3:6f8c832,May132020,22:37:027[MSC v.192464bit(AMD64)]on win32~*'or"liceiuseO"for more infoimation.Type f'help n,**€opyright n,^credits>»l==================RESTART:C:\Users\Paisley2014\Desktop\l.py--------------------------------<head><meta http-equiv=,'content-t>pe,'content=,'text/html;charset=utf-8M></head><body>key is:yescookieedit7823789KJ»>图3渗透得到Key4.3应对措施用户可通过IE浏览器“隐私”选项,将隐私设置为完全禁止以阻止Cookie记录信息,也可对网站设置禁止使用Cookies进行编辑,再有就是养成定期清除Cookies的习惯.5结语综上,使用框架技术在提升设计人员开发Web系统效率的同时,也有助于系统呈现更好的伸缩性、扩展性和可维护性[6】.本文运用SSM、Bootstarp、jQuery等技术,面向当前主流的Web渗透测试需要,设计实现了该渗透测试系统的主要功能.参考文献[1]黄洋.网络安全监管系统的研究与应用[J].计算机光盘软件与应用,2010(9):52-53.[2]曾冬梅.基于SSM的人事管理系统的设计与实现[J].信息与电脑(理论版),2019(17):84-85.[3]刘昊,李民.基于SSM框架的客户管理系统设计与实现[J].软件导刊,2017(7):87-89.[4]陈圣楠.基于SSM框架的信息系统全生命周期管理平台的设计与开发[J].信息技术与信息化,2019(6):79-81.[5]肖睿,肖静,董宁.SSM轻量级框架应用实战[M].北京:人民邮电出版社,2018.[6]郑逸凡.基于SSM框架的在线教学系统的设计[J].长沙大学学报,2019(2):41-44.Development of Network Security PenetrationTesting System Based on SSM TechnologyCHEN Zhiwei(Department of Automation Engineering,Fujian Forestry Vocational and technical college,Nanping Fujian353000,China) Abstract Using integrated framework technology can improve the development efficiency of web system, which has become the first choice of more and more software developers and designers.At present,the importance of network security has penetrated into all aspects of social life,and there are not many penetration testing systems used to detect website security vulnerabilities.Therefore,this paper takes the development and research of network security penetration testing system as the goal,uses Spring,Spring MVC and MyBatis framework technology to divide and explain the level and function of the system,and then designs and implements the system.Finally,the system is used as a platform to test the fact that a website page has a fake login vulnerability,and this paper gives some targeted preventive suggestions.Key words SSM framework technology;Network security;Penetration testing;Vulnerability(责任编辑:张冬冬)。

WLAN部署方案设计及测试优化方法

WLAN部署方案设计及测试优化方法WLAN(无线局域网)的部署方案设计及测试优化是一个关键性的任务,它直接影响到整个网络系统的性能和用户体验。

本文将就WLAN部署方案设计和测试优化方法进行探讨,旨在提供可靠的指导原则和有效的解决方案。

一、WLAN部署方案设计1. 网络规划在设计WLAN部署方案之前,首先需要进行网络规划。

这包括确定无线接入点(AP)的数量和位置、无线频率的选择、信道划分以及无线信号覆盖范围的评估。

可以利用无线信号强度测试仪等工具来进行基础的无线环境评估,然后根据测试结果进行AP的布置和信道规划。

2. 安全考虑WLAN的安全性是至关重要的。

在设计WLAN部署方案时,需要考虑采用加密机制(如WPA2)来保护无线网络的数据传输安全,并设置合理的访问控制策略,例如MAC过滤和访问密码等。

3. 容量规划容量规划是指WLAN系统能够同时支持的用户数量和数据流量。

在设计WLAN部署方案时,需要考虑用户数量的增长和数据流量的变化,合理估计系统的容量,并相应调整网络参数和设备配置,以保障网络的性能和稳定性。

二、WLAN测试优化方法1. 信号覆盖测试信号覆盖是WLAN部署的基本要求之一。

通过使用专业的信号测试仪,对无线信号在各个位置进行全面的覆盖测试,包括测量信号强度、信号干扰、信号衰减等。

根据测试结果,可以确定信号覆盖的不足之处,并采取相应措施进行优化,例如调整AP的位置和天线方向等。

2. 容量和性能测试容量和性能测试是评估WLAN系统整体性能的关键测试之一。

通过模拟大规模用户同时接入网络,测试系统的吞吐量、响应时间和数据传输速率等性能指标。

根据测试结果,可以评估系统的容量和性能瓶颈,并采取相应的优化措施,如添加额外的AP、增加带宽等。

3. 安全性测试为了确保WLAN的安全性,需要进行安全性测试,评估无线网络的脆弱性和安全性漏洞。

通过模拟各种攻击手段,测试网络的抗攻击能力和安全机制的有效性。

根据测试结果,可以修复潜在的安全漏洞,提升网络的安全性。

1553B总线电缆网络自动测试系统设计及研究

随着航机电一体程度的日益提高,作为当前宇航电子设备首选的数据总线,MIL-STD-1553B总线(以下简称1553B总线)的地位日益突出,已广泛运用于航空航天、海上武器、地面武器等领域。

作为星载/箭载/机载/舰载/车载等控制系统中的数据总线,1553B总线电缆网络的可靠性直接影响到整个系统的正常运行,总线故障甚至会造成难以估计的损失。

有关1553B总线电缆网络的生产加工、系统组装前等各环节的检测,显得至关重要。

因此,如何对1553B总线电缆网络进行全面有效的检测是长期以来的一个重要课题。

1553B总线电缆网络MIL-STD-1553B总线全称是:飞机内部时分制指令/响应式多路传输数据总线,采用可屏蔽双绞线传输数据,以串行数字脉冲形式传输信号,其码元数据采用双相曼彻斯特码表示,传输速率为1Mbit/s。

1553B 总线能够挂32个终端,采用指令/响应型通信协议,终端类型有三种:总线控制器(BC)、远程终端(RT)和总线监视器(BM),信息传输格式有BC到RT,RT到BC,RT到RT,广播模式和系统控制模式。

作为1553B 总线数据的传输媒介,1553B总线电缆网络为多冗余度总线拓扑型结构,连接于各个1553B终端设备之间,完成1553B协议数据通信。

一个完整的1553B电缆网络(如图1所示)包括主总线(主干部分)、短接线(连接于各个终端的分支部分)、耦合器(主总线与短接线的连接点)、终止器(连接于主总线两端)。

作为当前宇航电子设备首选的数据总线,国军标以及美军标对1553B总线的测试检验都作了详细说明。

GJB5186.5以及SAE4115的对1553B总线电缆网络测试标准和方法作了相关规范,但其中涉及到的仪器繁多,不利于综合测试。

依照GJB5186.5、SAE4115以及MIL-STD-1553B标准,1553B总线电缆网络的测试检验需要进行:网络连续性、网络动态故障测试、网络数据链路完整性测试、波形测试—网络定性分析、波形畸变值Vmin、过零点畸变Zcross、波形对称性RtZero等。

基于IXA的网络测试系统设计与研究

公 司的 S R Bt、N ve 公司的 I t E ua r MA T i s atl PI e m l o。上述产 nr t

析 。() 3协议模 拟模块 。主动产生各种真实的网络流量 ,能模 拟在不同网络环境下产生不 同网络流量。() 4 网络攻击模块。 用户可以选择不 同攻击方式 ,对相应网络产品进行测试 。

a ay e h ipo a o a d t e k y p o lm n t e s se d sg i g. tv ld t s t e c p b l y o h y t m y t s i g is ma n m o uls a n l s s t e d s s lf w n e r b e i h y tm e i n n I ai ae h a a i t ft e s se b e tn t i d e , nd l h i t si g r s t h w a e n t r r c s o r v d sa g o o u i n f rt e e p o tto fan t r s yse wih h g a a l y e tn e ul s o t t h e wo k p o e s rp o i e o d s l to o x l ia i n o e wo k t t s h t h e s tm t i h c p bi t . i

基于vue的在线考试系统设计与实现-概述说明以及解释

基于vue的在线考试系统设计与实现-概述说明以及解释1.引言1.1 概述在线考试系统是一种利用计算机网络技术实现的用于进行考试和评估的软件系统。

随着互联网的普及和高校规模的扩大,传统的纸质考试方式已经无法满足大规模考试的需求。

而基于Vue的在线考试系统作为一种新型的考试方式,具有灵活、高效、安全等优点,在教育培训领域得到了广泛应用。

基于Vue的在线考试系统的设计与实现主要包括前端开发和后端开发两个方面。

前端开发使用Vue框架进行页面设计和交互逻辑的编写,通过Vue的双向数据绑定和组件化开发,实现了考试页面的动态展示和用户操作的响应。

后端开发则使用Node.js或其他后端技术实现服务器端的逻辑和数据库的管理,包括用户信息管理、试题管理、成绩统计等功能。

在基于Vue的在线考试系统中,学生可以通过浏览器端的网页界面进行在线考试,系统会根据设计的考试规则自动组卷,并提供题目随机排序、答案选择、答题计时等功能。

同时,系统还提供了自动阅卷和成绩统计的功能,学生可以及时了解考试成绩和排名情况。

教师可以通过系统进行试题的录入、试卷的设计和管理、成绩的查询和分析等操作,实现了整个考试流程的数字化管理。

基于Vue的在线考试系统设计与实现的优势在于其简洁、灵活、响应式的用户界面设计,使得学生和教师都能够方便地进行操作和管理。

同时,通过前后端的分离和独立开发,系统的可扩展性和维护性也得到了很好的保证。

总之,基于Vue的在线考试系统的设计与实现不仅满足了大规模考试的需求,而且提供了更加便捷和高效的考试方式。

随着互联网技术的不断发展,基于Vue的在线考试系统有着广阔的应用前景和市场空间。

1.2 文章结构文章结构部分的内容可以包括以下内容:本文主要分为三个部分,分别是引言、正文和结论。

在引言部分,我们将对基于Vue的在线考试系统进行概述,介绍该系统的设计和实现的目的。

同时,我们还会介绍文章的结构和组织方式,让读者能够更好地理解文章的内容安排和逻辑关系。

网络考试系统的设计与实现毕业设计论文

毕业设计(论文)论文题目网络考试系统的设计与实现Thesis Topic The design and implementation of the network examination system毕业设计(论文)任务书第1页第2页第3页网络考试系统的设计与实现摘要科技在进步,人们生活和工作的方式正发生着改变,不仅体现在人们的衣食住行,也体现在与时俱进的考试形式上。

以前的考试需要组织者投入大量的时间和精力,需要对考试的试题进行筛选,对后期的考卷进行批阅,这么多的步骤影响了整个考试执行的效率。

因此,本文提出了一种网络考试系统,用于解决上述的一些问题。

本文描述的网络考试系统主要是利用浏览器作为界面,利用B/S模式,即用户可利用浏览器直接访问本站点。

主要用到的技术是采用JavaWeb技术和MySql数据库等设计出了各种功能。

该系统主要有用户管理、功能管理、角色权限管理、学生网络考试、试题管理、错题管理、自动组卷等功能。

本文提供了一些该系统的部分代码跟截图帮助介绍该系统,对系统的总体设计、详细设计以及测试都给出了一些介绍,还对运行截图以及代码作出了相应的解释。

该网络考试系统基本上可以满足一些简单的考试,运行良好,基本可以满足设计要求。

关键词:考试;JavaWeb;网络The design and implementation of the networkexamination systemAbstractScience and technology in progress, people living and working the way is changing, not only reflected in people's basic necessities, but also reflected in the form of examination with the times. The previous exams require the organizers to devote a lot of time and effort to the examination of the examination questions, the late examination of the examination papers, so many steps affect the efficiency of the entire examination. Therefore, this paper presents a network test system, used to solve some of the above problems.This article describes the network test system is mainly using the browser as an interface, the use of B / S mode, that users can use the browser to directly access the site. The main use of the technology is the use of JavaWeb technology and MySql database design a variety of functions. The system mainly has user management, function management, role rights management, student network examination, test questions management, wrong title management, automatic test paper and other functions.This article provides some of the system code and screenshots to help introduce the system, the overall design of the system, detailed design and testing are given some introduction, but also on the operation of the screenshot and the code to make a corresponding explanation. The network test system is basically able to meet some simple exams, running well, the basic can meet the design requirements.Keywords:Examination; JavaWeb; Network目录摘要 (i)Abstract (ii)第1章绪论 (1)1.1 研究的目的及意义 (1)1.2 研究开发现状分析 (1)1.3 研究的内容 (1)第2章系统相关技术 (3)2.1 JA V A简介 (3)2.2 J2EE (3)2.3 MySQL (4)2.4 MyEclipse (5)2.5 JavaScript (6)2.6 JQuery (6)2.7 CSS3 (7)2.8 JSP (7)2.9 Tomcat服务器 (8)第3章可行性与需求分析 (9)3.1 可行性分析 (9)3.2 需求分析 (9)第4章系统总体设计 (11)4.1. 系统概要功能图 (11)4.2 系统基本功能 (11)4.2.1 登录功能 (11)4.2.2 系统答题 (11)4.2.3 答题得分 (12)4.2.4 错题解析 (12)4.2.5 系统功能管理 (12)4.2.6 用户管理 (12)4.2.7 角色管理 (12)4.2.8 题目管理 (13)4.2.9 试卷管理 (13)4.3 数据库设计 (13)第5章系统详细设计 (18)5.1 学生用户端 (18)5.1.1 学生用户登录 (18)5.1.2 主界面 (19)5.1.3 系统答题 (20)5.1.4 答题得分 (21)5.2 管理员端 (24)5.2.1 管理员登录 (24)5.2.2 管理员主界面 (25)5.2.3 系统功能管理 (25)5.2.4 用户管理 (27)5.2.5 角色管理 (29)5.2.6 题目管理 (30)5.2.7 试卷管理 (32)5.3 数据管理 (33)第6章系统测试 (37)6.1 功能测试 (37)6.2 兼容性测试 (42)6.3 测试的方法 (42)第7章结束语 (43)致谢 (44)参考文献 (45)外文翻译 (46)第1章绪论1.1 研究的目的及意义在我们以往的考试经历中,我们可以看到,每次考试都需要经过出试卷、印试卷、发卷、做卷、收卷、阅卷、统计等过程,这几个过程有着很强的先后次序,不能顺序颠倒。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

谢谢!

初始题目选择策略

➢ 选择中等难度的试题,从题库中随机抽取 ➢ 根据用户需求,用户自行决定测试难度 ➢ Sever根据用户资料统计分析,预测学习者能

力水平,进而选择

试题选择策略

初始题目选择之后,后续题目选取策略: ➢以初始题目为标准,以固定的模式作为后

续题目选择的标准,如渐增的策略

➢采用题目预取技术:根据测试者资料,预 测测试者的反应,然后估计反应后的能力 值,选取与其对应的题目

题查 参 库询 数 更功 的 新能 调

整

Client/Sever技术

• Client/Sever技术是一种两层模型

DBMS

客户端

Байду номын сангаас

服务器端

用户的请求直接送到数据库(Sever),执 行的结果传送到客户端。

实现测试系统的网络化

系统采用Internet的三层模型实现。

➢表示层 ➢应用逻辑层(中间层) ➢数据库表示层

表示层

用户

应用逻辑层

数据表示层

Sever 端 考试代理

系统管 理代理

用户记 录代理

题库 代理

用户资料 测试题库

表示层

• 客户端(人机交互) ➢注册/登录 ➢用户请求 ➢系统应答 ➢评价反馈

应用逻辑层

Sever端考试代理 ➢用户记录代理 ➢试题库管理 ➢系统管理代理

数据表示层

➢用户信息资料库 ➢测试题题库

网络测试系统的设计开发

王华波

上海交通大学

2003.12

➢构建网络化的题库及其管理系统 ➢实现测试系统的网络化

构建网络化的题库及其管理系统

➢试题库的建立 ➢系统管理 ➢试题库的维护

题库 建立

测试题库 系统管理界面

系统 管理

题库 维护

题 目 模 式 的 确

试 题 的 录 入

答题

案 的

目

确检

定查

定

系统 统计 监分 控析