冰刃使用教程

IceSword(冰刃)-木马查杀全接触-教程

就会出來对话框,

然后你找到你想“改写”的那个文件,应该就是病毒文件吧

这里一般看不到,你可以自己输入,我现在运行的病毒文件是桌面上的VIRUS.EXE

因为我这的病毒文件是隐藏的,所以大家看不到,我只有手工输入文件名字

然后你点确定?

然后你创建的那个垃圾文件就写入了病毒文件里

写入了病毒文件里会有什么改变呢?

大家可以看看对应的程序名字和位置是否是正常的程序

NEXT,”内核模块”

内核程序是通过系统盘里的(如果系统在C盘下),C:\windows\system32\ntkrnlpa.exe等程序启动,基本上是C:\windows\system32\drivers\下的sys文件,当然也有少部分C:\windows\system32\目录下的sys文件,仅有很少的几个dll文件,我计算机有3个。

当然IceSword中添加注册表编辑并不是为了解决上面的问题,因为已经有了很多很好的工具可以代替Regedit。IceSword中的“注册表”项是为了查找被木马后门隐藏的注册项而写的,它不受目前任何注册表隐藏手法的蒙蔽,真正可靠的让你看到注册表实际内容

再看“文件”项

同样的具备反隐藏、反保护的功能。当然就有一些副作用,文件保护工具(移走文件和文件加密类除外)在它面前就无效,如果你的机器与人共用,那么不希望别人看到的文件就采用加密处理吧,以前的文件保护(防读或隐藏)是没有用的。还有对安全的副作用是本来system32\config\SAM等文件是不能拷贝也不能打开的,但IceSword是可以直接拷贝的。不过只有管理员能运行IceSword。

网页内容不能复制怎么办

网页内容不能复制怎么办巧妙解除限制!让网页文字轻松复制现在越来越多的网站都对鼠标右键进行了限制,目的就是保护自己网站的创作内容,但这也一定程度上违背了创作共享的原则,因此笔者在此就让大家避过这道坎,轻松复制网页文字。

上网时看到一段精彩的文字,总会想把它保存下来,通常用户会将要保存的文字用鼠标拖拽选中,点击右键选择“复制”,再打开任一文本编辑器(如Word),右键选择“粘贴”,这样大家就可以把这段文字保存到本机了。

但对于有些网页,大家根本无法选中网页上的文字,甚至鼠标右键也失去了作用,这是因为某些网站对复制文字作了限制,使浏览者无法复制网页上的文字。

怎么办?如果用户安装了Word,这个问题就不难解决:进入控制面板,双击打开“Internet 选项”(如图1)。

图1 打开控制面板中Internet 选项然后切换到“程序”选项卡,在“HTML编辑器”下拉列表框里选中“Microsoft Office Word”(如图2)。

图2 选择Microsoft Office Word为HTML编辑器点击确定。

用IE打开受限制的网页,在菜单上依次点击“文件——使用Microsoft Office Word 编辑”(如图3)。

图3 使用Microsoft Office Word 编辑或者点击IE工具栏上的“使用Microsoft Office Word 编辑”(如图4)。

图4 使用IE工具栏上的快捷按钮这样,受限制的网页就以Word文档的形式显示在Word中了,而且可以进行选中、复制操作了!相关教程集锦教程一:很多网友在浏览技术资料性的网页时,碰到自己喜欢的、或者有研究价值的文章内容,都想保存下来,以便以后浏览使用,但是很多资料性的网络文章,往往在网页禁止使用“复制”、“粘贴”命令。

以下是本人总结的一些网页内容复制技巧,希望对大家有所帮助!技巧1:利用winxp(相关文章:教你Windows XP的几个实用小技巧见附录)中的复合健功能,选中要复制的内容,使用“ctrl+c”的复制,然后使用“ctrl+v”粘贴即可或者直接按住“Ctrl+A”键将网页中的全部内容选中,接着单击“编辑”菜单的“复制”命令,然后将这些内容粘贴到Word文档或记事本中,再从Word文档或记事本中选取需要的文字进行复制。

Razer Blade Pro 灵刃专业版 使用说明书

笔记本电脑,台式机性能Razer Blade Pro 灵刃专业版为笔记本电脑替代台式机设定了全新标准,超薄全铝制机身提供非凡的台式机游戏体验。

配备革命性的NVIDIA® GeForce® GTX 1080 GPU 和最新英特尔®酷睿™ i7 四核 CPU,以及绝美的4K 17.3” IGZO G-Sync 触屏,全新 Razer Blade Pro 灵刃专业版为替代台式机设定了新标准。

新款 Razer Blade Pro 灵刃专业版还带有 VR 功能,全新打造身临其境般的游戏体验,并搭载众多最优组件,其中包括世界首个支持Razer Chroma™ 幻彩的笔记本电脑超低机械键盘。

虽然仅有 0.88 英寸薄,但其不仅是世界最强大的笔记本电脑之一,还是替代同等级 17 英寸台式机最薄的笔记本电脑。

真正便携的“台式”目录1.包装内物品 / 注册 / 技术支持 (3)2.设备布局 (4)3.设置RAZER BLADE PRO灵刃 (5)4.使用RAZER BLADE PRO灵刃 (10)5. 配置RAZER BLADE PRO灵刃 (11)6.安全与维护 (34)7.法律声明 (36)1.包装内物品 / 注册 / 技术支持包装内物品•Razer Blade Pro灵刃•电源适配器•超细纤维擦拭布•重要产品信息指南注册您的设备序列号位于以下位置请立即访问/razer-id以注册 Razer ID,获得 Razer 提供的各种福利。

例如,通过 Razer Synapse 雷云获得您的产品质保状态的实时信息。

要了解关于 Razer Synapse 雷云及其所有功能的更多信息,请访问/gaming-software/synapse2。

如果您已拥有 Razer ID,请通过在 Razer Synapse 雷云应用中单击您的电子邮箱地址,然后从下拉列表中选择质保状态,注册您的产品。

要在线注册您的产品,请访问/registration/cn。

冰刃使用教程

冰刃使用教程一.什么是冰刃一款软件,它专为查探系统中的幕后黑手——木马和后门而设计,内部功能强大,它使用了大量新颖的内核技术,使内核级的后门一样躲无所躲。

二.冰刃的特点所使用技术新颖、小巧、功能强大。

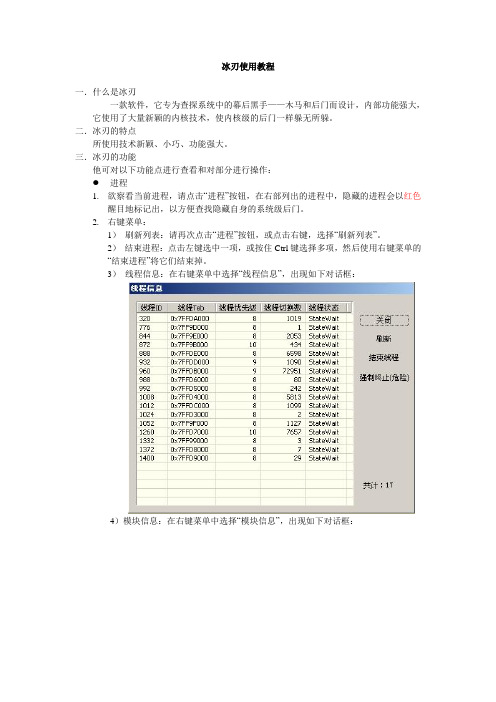

三.冰刃的功能他可对以下功能点进行查看和对部分进行操作:进程1.欲察看当前进程,请点击“进程”按钮,在右部列出的进程中,隐藏的进程会以红色醒目地标记出,以方便查找隐藏自身的系统级后门。

2.右键菜单:1)刷新列表:请再次点击“进程”按钮,或点击右键,选择“刷新列表”。

2)结束进程:点击左键选中一项,或按住Ctrl键选择多项,然后使用右键菜单的“结束进程”将它们结束掉。

3)线程信息:在右键菜单中选择“线程信息”,出现如下对话框:4)模块信息:在右键菜单中选择“模块信息”,出现如下对话框:“卸除”对于系统DLL是无效的,你可以使用“强制解除”,不过强制解除系统DLL必然会使进程挂掉。

强制解除后在使用PEB来查询模块的工具中仍可看到被解除的DLL,而实际上DLL已经被卸掉了。

5)内存读写:在右键菜单中选择“内存读写”,出现如下对话框:操作时首先填入读的起始地址和长度,点击“读内存”,如果该进程内的指定地址有效,则读取并显示,您可以在编辑框中修改后点击“写内存”写入选中的进程。

注意此刻的提示框会建议您选“否”即不破除COW机制,在您不十分明白COW之前,请选择“否”,否则可能写入错误的地址给系统带来错误以至崩溃。

读出内容后,可以点击“反汇编”查看反汇编值,某些木马修改函数入口来hook 函数,可由反汇编值分析判断。

●端口此栏的功能是进程端口关联。

它的前四项与netstat -an类似,后两项是打开该端口的进程。

●内核模块即当前系统加载的核心模块比如驱动程序。

●启动组●服务用于查看系统中的被隐藏的或未隐藏的服务,隐藏的服务以红色显示●SPI列举出系统中的网络服务提供者,因为它有可能被用来做无进程木马。

●BHO浏览器辅助对象查看。

ICESWORD

有这么一款软件,它专为查探系统中的幕后黑手——木马和后门而设计,内部功能强大,它使用了大量新颖的内核技术,使内核级的后门一样躲无所躲,它就是——IceSword 冰刃。

IceSword冰刃(以下简称IceSword)是一款斩断系统黑手的绿色软件。

在笔者的使用中,IceSword表现很令笔者满意,绝对是一把强悍的瑞士军刀——小巧、强大。

1.IceSword的“防”打开软件,看出什么没?有经验的用户就会发现,这把冰刃可谓独特,它显示在系统任务栏或软件标题栏的都只是一串随机字串“CE318C”,而并是通常所见的软件程序名(见图1)。

这就是IceSword独有的随机字串标题栏,用户每次打开这把冰刃,所出现的字串都是随机生成,随机出现,都不相同(随机五位/六位字串),这样很多通过标题栏来关闭程序的木马和后门在它面前都无功而返了。

另外,你可以试着将软件的文件名改一下,比如改为killvir.exe,那么显示出来的进程名就变为了killvir.exe。

现在你再试着关闭一下IceSword,是不是会弹出确认窗口?这样那些木马或后门就算通过鼠标或键盘钩子控制窗口退出按钮,也不能结束IceSword的运行了,只能在IceSword的面前乖乖就范了。

图12.IceSword的“攻”如果IceSword只有很好的保护自身功能,并没有清除木马的能力,也不值得笔者介绍了。

如果大家还记得本刊2005年第5期《如何查杀隐形木马》一文,那一定会觉得IceSword表现相当完美了。

但这只所谓的隐身灰鸽子,在IceSword面前只算是小儿科的玩意。

因为这只鸽子只能隐身于系统的正常模式,在系统安全模式却是再普通不过的木马。

而IceSword的作者就在帮助中多次强调IceSword是专门针对功能强大的内核级后门设计的。

今天,笔者通过一次经历来说明IceSword几招必杀技。

前段时间,笔者某位朋友的个人服务器(Windows 2003),出现异常,网络流量超高,朋友使用常规方法只可以清除简单的木马,并没有解决问题,怀疑是中了更强的木马,于是找来笔者帮忙。

反黑教程

以上是我们列举出的木马可能会存在自启动的注册表键值,其中第一个可以通过运行“msconfig”看到的。经过我们的仔细查看了所有存在可能的随机启动项发现没有任何异常,此时我们就要注意,是否是以服务的方式启动呢?下面我们就去检查可以的服务,经过多次对服务的分析,我们查看到有一个名字为“Rising RavTask Manage.”的进程可疑,因为过它的启动程序是藏在“C:\WINDOWS\Rising\svchot.exe"的程序,看过我前面的技术文章《Svchost.exe进程的分析》就一下能判断出这就是伪装类似svchost文件,我们找到该目录后就会发现该文件还是个系统隐藏的文件,那就更可疑了,一个程序还设置为系统隐藏!可疑!正常情况下除去系统重要文件会隐藏,如果你对系统有足够的了解,看的出非系统性反黑客远程控制法——两个软件判断是否存在后门

1.这两个工具分别是icesword(中文:冰刃)和SSM软件。第一个软件主要是应对一些DLL进程注入或者是存在Rootkit的木马,所谓的Rootkit就是隐藏的意思,这样的木马有隐藏网络连接状态、隐藏进程的功能。但是使用iceword查看就能查看到这种内核级隐藏的木马。例如下面就是GHOST木马的DLL注入,它是通过DLL注入到svchost.exe进程的,从icesword就可以找到可疑的dll模块。如果有不懂可以查看我前面的技术文章《svchost.exe进程分析》。

5.在这里说明,我们只是暂时现在已经让黑客无法控制我们的电脑,结束了它的远程控制的连接程序。但是我们要知道远程控制的第二个通性,就是远程控制软件为了让对方能够重启系统后继续在黑客的远控软件上面上线,就必须会在被控者的电脑上写入一个随机启动项,这个随机启动项就是当系统启动的时候立马运行木马,运行了木马就可以再次上线。所以我们还需要检测我们的启动项。很多启动项都是写入注册表的,我们这里给大家列出一些木马可能写入的启动键值。

使用冰刃IceSword进行安全检查

使用冰刃IceSword进行安全检查(图解)2009-05-06 来源:整理冰刃的英文名称为IceSword,是一款系统诊断、清除利器,其内部功能是十分强大,用于探查系统中的木马后门,并进行相应的处理。

它适用于Windows 2000/XP/2003 操作系统,其内部功能是十分强大,用于探查系统中的木马后门,并进行相应的处理。

IceSword 使用了大量新颖的内核技术,使得这些后门躲无所躲,是一款检查后门的好工具。

IceSword目前只为使用32位的x86兼容CPU的系统设计,另外运行IceSword需要管理员权限,其主要功能有:(1)查看进程查看包括运行进程的文件地址、各种隐藏的进程以及优先级;可以轻易杀掉用任务管理器、Processes xp等工具杀不掉的进程;用它还可以查看进程的线程、模块信息等。

(2)查看端口类似于Cport、Active Port这类工具,显示当前本地程序打开的端口以及相应的应用程序地址、名字,包括使用了各种手段隐藏端口的工具。

(3)内核模块加载到系统内和空间的PE模块,一般都是驱动程序(*.sys),可以看到各种已经加载的驱动,包括一些隐藏的驱动文件。

(4)启动组可以查看Windows启动组里面的文件路径、名称以及文件等,缺点是无法对启动文件进行删除。

(5)服务用于查看系统中的被隐藏的或未隐藏的服务,隐藏的服务以红色显示。

提供对服务的操作,可以启动、停止或者禁用服务。

(6)查看SPI和BHOSPI是服务提供接口,即所有Windows的网络作业都是通过这个接口发出和接收数据包的。

BHO是浏览器的辅助插件,用户启动浏览器的时候,它就可以自动启动,弹出广告窗口等,冰刃提供对SPI和BHO模块的查看。

(7)查看SSDT (System Service Descriptor Table)内核级后门有可能修改系统服务描述表,以截获系统中的服务函数调用,特别是一些老的rootkit。

冰刃IceSword详细的使用方法

冰刃IceSword详细的使用方法有这么一款软件,它专为查探系统中的幕后黑手——木马和后门而设计,内部功能强大,它使用了大量新颖的内核技术,使内核级的后门一样躲无所躲,它就是——IceSword冰刃。

IceSword冰刃(以下简称IceSword)是一款斩断系统黑手的绿色软件。

在笔者的使用中,IceSword表现很令笔者满意,绝对是一把强悍的瑞士军刀——小巧、强大。

1.IceSword的“防”打开软件,看出什么没?有经验的用户就会发现,这把冰刃可谓独特,它显示在系统任务栏或软件标题栏的都只是一串随机字串“CE318C”,而并是通常所见的软件程序名(见图1)。

这就是IceSword独有的随机字串标题栏,用户每次打开这把冰刃,所出现的字串都是随机生成,随机出现,都不相同(随机五位/六位字串),这样很多通过标题栏来关闭程序的木马和后门在它面前都无功而返了。

另外,你可以试着将软件的文件名改一下,比如改为killvir.exe,那么显示出来的进程名就变为了killvir.exe。

现在你再试着关闭一下IceSword,是不是会弹出确认窗口?这样那些木马或后门就算通过鼠标或键盘钩子控制窗口退出按钮,也不能结束IceSword的运行了,只能在IceSword的面前乖乖就范了。

2.IceSword的“攻”如果IceSword只有很好的保护自身功能,并没有清除木马的能力,也不值得笔者介绍了。

如果大家还记得本刊2005年第5期《如何查杀隐形木马》一文,那一定会觉得IceSword表现相当完美了。

但这只所谓的隐身灰鸽子,在IceSword面前只算是小儿科的玩意。

因为这只鸽子只能隐身于系统的正常模式,在系统安全模式却是再普通不过的木马。

而IceSword的作者就在帮助中多次强调IceSword是专门针对功能强大的内核级后门设计的。

今天,笔者通过一次经历来说明IceSword几招必杀技。

前段时间,笔者某位朋友的个人服务器(Windows 2003),出现异常,网络流量超高,朋友使用常规方法只可以清除简单的木马,并没有解决问题,怀疑是中了更强的木马,于是找来笔者帮忙。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

冰刃使用教程(顽固文件杀灭工具-冰刃Icesword)

p.s. 具体可参见下面的参考资料,带图,附中文版下载

这是一斩断黑手的利刃,它适用于Windows 2000/XP/2003 操作系统,其

内部功能是十分强大,用于查探系统中的幕后黑手-木马后门,并作出处理。

可

能您也用过很多类似功能的软件,比如一些进程工具、端口工具,但是现在的

系统级后门功能越来越强,一般都可轻而易举地隐藏进程、端口、注册表、文

件信息,一般的工具根本无法发现这些“幕后黑手”。

IceSword 使用了大量新颖

的内核技术,使得这些后门躲无所躲。

使用前请详细阅读说明。

第一次使用请

保存好数据,需要您自己承担可能的风险,特别是多处理器机器的朋友,谢谢. 增加使用教程,帮助更多需要帮助的人

lceSword冰刃(以下简称IceSword)是一款斩断系统黑手的绿色软件。

在笔者的

使用中,IceSword表现很令笔者满意,绝对是一把强悍的瑞士军刀——小巧、

强大。

1.IceSword的“防” 打开软件,看出什么没?有经验的用户就会发现,这把冰刃可谓独特,它显示在系统任务栏或软件标题栏的都只是一串随机字串“CE318C”,而并是通常所见的软件程序名(见图1)。

这就是IceSword独有的随机字串标题栏,用户每次打开这把冰刃,所出现的字串都是随机生成,随机出现,都不相同(随机五位/六位字串),这样很多通过标题栏来关闭程序的木马和

后门在它面前都无功而返了。

另外,你可以试着将软件的文件名改一下,比如

改为 killvir.exe,那么显示出来的进程名就变为了killvir.exe。

现在你再试着关

闭一下IceSword,是不是会弹出确认窗口?这样那些木马或后门就算通过鼠标

或键盘钩子控制窗口退出按钮,也不能结束IceSword的运行了,只能在IceSword的面前乖乖就范了。

点击在新窗口中浏览图片

图1

2.IceSword的“攻” 推荐以后用火狐上网,火狐可以保障你上网的安全,可以

放心浏览,可以屏蔽病毒和木马

火狐浏览器在线更新可防止最近最流行的木马及病毒变种.

如果IceSword只有很好的保护自身功能,并没有清除木马的能力,也不值得

笔者介绍了。

如果大家还记得本刊2005年第5期《如何查杀隐形木马》一文,那一定会觉得IceSword表现相当完美了。

但这只所谓的隐身灰鸽子,在IceSword面前只算是小儿科的玩意。

因为这只鸽子只能隐身于系统的正常模式,在系统安全模式却是再普通不过的木马。

而IceSword的作者就在帮助中多次

强调IceSword是专门针对功能强大的内核级后门设计的。

今天,笔者通过一

次经历来说明IceSword几招必杀技。

前段时间,笔者某位朋友的个人服务器(Windows2003),出现异常,网络流量超高,朋友使用常规方法只可以清除简

单的木马,并没有解决问题,怀疑是中了更强的木马,于是找来笔者帮忙。

笔

者在询问了一些情况后,直接登录到系统安全模式检查,谁知也没有什么特别

发现。

于是笔者尝试拿出IceSword这把“瑞士军刀”…… 第一步:打开IceSword,在窗口左侧点击“进程”按钮,查看系统当前进程。

这个隐藏的“幕后

黑手”马上露出马脚(见图2),但使用系统自带的“任务管理器”是看不到些进程的。

注意, IceSword默认是使用红色显示系统内隐藏程序,但IceSword若在内核

模块处显示多处红色项目并不都是病毒,我们还需要作进一步的技术分析及处理。

点击在新窗口中浏览图片

图2

别以为只是系统自带的任务管理器功能弱,未能发现。

我们又用了IceSword 与Process Explorer(另一款功能强大的进程查看软件)进行对比,同样也没办法发现“幕后黑手”的踪影(见图3)。

点击在新窗口中浏览图片

图3

第二步:点击窗口左侧的“服务”按钮,来查看系统服务。

这时就可以看到如图

4所示的情况了,这个木马的服务也是隐藏的,SSDT里用红色表示隐藏服务,

很多病毒,木马将其自身加载其中.通过隐藏服务进行运行.不

过:windowsSystem32driversklif.sys 就是卡巴斯基内核驱动,一般会显示为红色,不过是正常的.

点击在新窗口中浏览图片

图4

第三步:既然看了服务,也应该查查注册表[HKEY_LOCAL_ MACHINE SYSTEM CurrentControlSet Services]的情况。

反正IceSword也提供查看/编

辑注册表功能,正好和系统的“注册表编辑器”也来个对比,点击窗口左侧的“注

册表”标签,然后打开依次展开

[HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServices]项(见图5)。

真是不比不知道,一比吓一跳。

看来,系统内置工具还是选择“沉默”,还记得《如何查杀隐形木马》一文吧,虽说鸽子在正常模式下,它的主服务也能隐藏,但它在系统的“注册表编辑器”内完全是显示的,更不要说目前是安全模式。

仔

细看看,既然已经从IceSword得到可靠情报,得知“幕后黑手”位于系统目录

E:Windowssystem32wins下.

点击在新窗口中浏览图片

图5

第四步:剩下的事容易多了,在IceSword中点击“查看”标签下的“进程”按钮,

右击刚刚发现的隐藏进程,选择“结束进程”。

然后用IceSword删除那三个木马

文件,最后,还要删除多余的服务项——那两个HackerDefender*的注册表键

值即可。

清理完这只“黑手”后,再使用杀毒软件重新杀一遍系统,确认没有其

他的木马。

第一步:打开IceSword,在窗口左侧点击“进程”按钮,查看系统当前进程。

这个

隐藏的“幕后黑手”马上露出马脚,但使用系统自带的“任务管理器”是看不到些进

程的。

注意,IceSword默认是使用红色显示系统内隐藏程序,但IceSword若

在内核模块处显示多处红色项目并不都是病毒,我们还需要作进一步的技术分

析及处理。

别以为只是系统自带的任务管理器功能弱,未能发现。

我们又用了IceSword

与Process Explorer(另一款功能强大的进程查看软件)进行对比,同样也没办法发现“幕后黑手”的踪影

第二步:点击窗口左侧的“服务”按钮,来查看系统服务。

这个木马的服务也是隐

藏的,怪不得笔者未能发现行踪。

第三步:既然看了服务,也应该查查注册表[HKEY_LOCAL_ MACHINE SYSTEM\ CurrentControlSet \Services]的情况。

反正IceSword也提供查看/编

辑注

册表功能,正好和系统的“注册表编辑器”也来个对比,点击窗口左侧的“注册表”标签,然后打开依次展开

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services]项。

真是不比不知道,一比吓一跳。

看来,系统内置工具还是选择“沉默”,还记得《如何查杀隐形木马》一文吧,虽说鸽子在正常模式下,它的主服务也能隐藏,但它在系统的“注册表编辑器”内完全是显示的,更不要说目前是安全模式。

仔细看看,既然已经从IceSword得到可靠情报,得知“幕后黑手”位于系统目录

E:\Windows\system32\wins下

第五步:剩下的事容易多了,在IceSword中点击“查看”标签下的“进程”按钮,右击刚刚发现的隐藏进程,选择“结束进程”。

然后用IceSword删除那三个木马文件,最后,还要删除多余的服务项——那两个HackerDefender*的注册表键值即可。

清理完这只“黑手”后,再使用杀毒软件重新杀一遍系统,确认没有其他的木马。