天御6000单向安全系统隔离系统7.0使用手册簿

天御用户使用手册V

天御6000单向安全隔离系统用户使用手册北京和信网安科技有限公司2007年9月版权声明—北京和信网安科技有限公司版权所有,保留一切权利。

—非经本公司书面许可,任何单位和个人不得擅自摘抄、复制本书内容的部分或全部,并不得以任何形式传播。

—对于本手册中出现的其它商标,由各自的所有人拥有。

—由于产品版本升级或其它原因,本手册内容会不定期进行更新。

除非另有约定,本手册仅作为使用指导,本手册中的所有陈述、信息和建议不构成任何明示或暗示的担保。

本手册之图片仅供参考,如有变动恕不另行通知。

前言感谢您使用北京和信网安科技有限公司的天御6000单向安全隔离系统,您能成为我们的用户,是我们莫大的荣幸。

为了使您尽快熟练地使用天御6000单向安全隔离系统,我们随机配备了内容详细的用户使用手册。

天御6000单向安全隔离系统必须通过管理主机进行设置管理。

这本手册能帮助您更好地管理设置。

希望用户在遇到设置问题的时候能在手册里得到帮助。

我们对用户使用手册的编排力求内容全面而又简单易懂,从中您可以获取有关安装步骤、系统设置、基本操作、软硬件使用方法以及安全注意事项等各方面的知识。

在第一次安装和使用之前,请务必仔细阅读所有资料,这会有助于您更好地使用本产品。

这本手册的读者对象是天御6000单向安全隔离系统的管理员。

在安装单向安全隔离系统之前及过程中,为更好地应用与配置,同时避免可能出现的各类问题,请仔细阅读本手册。

我们认为手册中所提供的信息是正确可靠的,请尽量避免人为的失误。

安全使用注意事项本章列出的安全使用注意事项,请仔细阅读并在使用天御6000单向安全隔离系统过程中严格执行。

这将有助于更好地使用和维护您的单向安全隔离系统。

①单向安全隔离系统应用环境为温度-5℃ ~ 45℃和湿度40% ~ 80%;存储环境为温度-20℃ ~ 55℃,湿度20% ~ 95%。

②采用交流220V电源。

③必须使用三芯带接地保护的电源插头和插座。

良好的接地是您的单向安全隔离系统正常工作的重要保证。

N-6000用户手册

火灾报警控制器N-6000使用说明书版本:J日期:2007-05-14火灾报警系统的局限性火灾报警系统能降低保险费用,但它不能替代火灾保险!自动火灾报警系统典型的组成包括:感烟探测器、感温探测器、手报、告警设备和具有远程通知能力的火灾报警控制设备,它能提供早期的火灾报警。

一个系统不能确保火灾发生时的生命及财产安全。

尽管火灾报警系统为早期火灾报警而设,但它不能确保预报准确或防止火灾。

由于各种原因,火灾报警系统可能不能提供及时或适当的告警,甚至不能工作。

感烟探测器也许不能探测到的火灾区域:灯罩内、墙内、屋顶、紧闭的门的另一边。

感烟探测器不能探测到建筑物另一楼层的火灾。

火灾中的燃烧微粒或“烟”不能被房间内感烟探测器探测到的原因:●探测器被遮挡,例如紧闭或部分关闭的门、墙、灯罩将制约微粒或烟的扩散。

●烟微粒变“冷”凝结,不能扩散到安装了探测器的天花板或墙上。

●风将烟微粒吹得远离探测器。

●在扩散到探测器之前,烟微粒融合在空气中。

●出现的“烟”量不能使感烟探测器报警。

感烟探测器被设计为有多种级别的感烟灵敏度。

如果探测器的灵敏度级别不能被发生的火灾触发,探测器将不会处于报警状态。

感烟探测器即使工作正常,其灵敏度也受到限制。

光电感烟探测器探测阴燃火灾的能力优于明火火灾,它具有少量烟的探测能力。

离子感烟探测器探测明火火灾的能力优于阴燃火灾。

因为火灾发生的途径不同而且经常不可预知其发展,所以一种探测器无法满足所有需求,只用一种探测器在火灾发生时可能不能提供适时的报警。

感烟探测器不能及时报警的火灾原因有:纵火、小孩玩火(尤其是在卧室内)、躺在床上抽烟及爆炸(如煤气、存贮的易燃原料等)引起的火灾等。

感温探测器不能探测燃烧微粒,并且只在其温度上升速率超过预定速率或温度值超过预定值时报警。

升温速率型感温探测器在使用时间很长后可能灵敏度会降低。

基于这个原因,升温速率型探测器每年至少要经过一次有资质的专门机构的测试。

感温探测器设计用于保护财产而不是生命。

6000系列 产品说明书

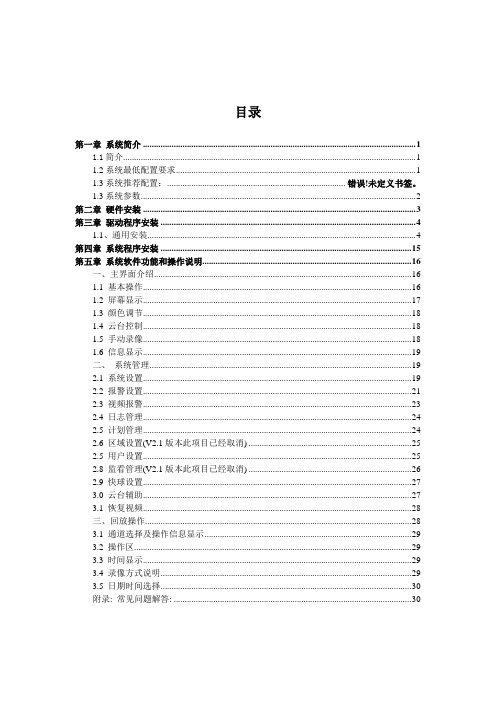

目录第一章系统简介 (1)1.1简介 (1)1.2系统最低配置要求 (1)1.3系统推荐配置:..................................................................... 错误!未定义书签。

1.3系统参数 (2)第二章硬件安装 (3)第三章驱动程序安装 (4)1.1、通用安装 (4)第四章系统程序安装 (15)第五章系统软件功能和操作说明 (16)一、主界面介绍 (16)1.1 基本操作 (16)1.2 屏幕显示 (17)1.3 颜色调节 (18)1.4 云台控制 (18)1.5 手动录像 (18)1.6 信息显示 (19)二、系统管理 (19)2.1 系统设置 (19)2.2 报警设置 (21)2.3 视频报警 (23)2.4 日志管理 (24)2.5 计划管理 (24)2.6 区域设置(V2.1版本此项目已经取消) (25)2.5 用户设置 (25)2.8 监看管理(V2.1版本此项目已经取消) (26)2.9 快球设置 (27)3.0 云台辅助 (27)3.1 恢复视频 (28)三、回放操作 (28)3.1 通道选择及操作信息显示 (29)3.2 操作区 (29)3.3 时间显示 (29)3.4 录像方式说明 (29)3.5 日期时间选择 (30)附录: 常见问题解答: (30)第一章系统简介1.1简介本说明书描述了与6000/8000 系列视频压缩卡(简称压缩卡)有关的硬件安装、软件安装、系统设置、软件使用等方面的内容,请务必按照说明书的指导进行这些工作,以确保监控系统正常、稳定地运行。

1.2系统最低配置要求注:1、显示器分辨率设定为1024×768或以上。

2、在系统安装完后,在控制面版中的电源选项里将关闭硬盘、关闭监视器和系统待机等选项设置为“从不”。

3、检查所有设备是否存在冲突,对于存在冲突的设备,可以通过调整中断号、内存地址或者重新安装驱动程序等方法来解决。

某电厂物理隔离方案

某电厂物理隔离方案天御6000网络物理隔离装置XX电厂DCS系统网络物理隔离解决方案北京和信网安科技发展有限公司二OO五年二月一、概述随着Internet的迅速发展,信息安全问题面临新的挑战。

电力系统信息安全问题已威胁到电力系统的安全、稳定、经济、优质运行,影响着“数字电力系统”的实现进程。

研究电力系统信息安全问题、开发相应的应用系统、制定电力系统信息遭受外部攻击时的防范与系统恢复措施等信息安全战略是当前信息化工作的重要内容。

电力系统信息安全已经成为电力企业生产、经营和管理的重要组成部分。

尤其是在二次系统安全防护工作中,安全区隔离最为突出,具体措施如下,采用不同强度的安全隔离设备使各安全区中的业务系统得到有效保护,关键是将数据调度系统与综合业务系统、综合业务系统与互联网等实行有效安全隔离,隔离强度应接近或达到安全隔离。

北京和信网安科技有限公司,注册在北京市高新技术产业开发区科技创业园内。

公司以信息安全系统和软件应用开发为核心,主要面向网络安全、通信等相关的IT领域,进行项目投资和产品开发。

公司确立以网络安全隔离器、防火墙、网络电子钥匙、VPN路由器和防病毒网关等信息安全技术为公司的研究和发展方向。

目前,这些安全产品都已广泛应用于电力、金融、电信、教育等行业。

并赢得用户的广泛赞誉。

天御6000系列网络安全隔离装置是北京和信网安科技有限公司自主研发的专门针对电力行业的需求,专门为电力系统开发的网络安全产品。

单向隔离装置可以把I区/II区的数据高速、实时、安全、单向地传到III区/IV区;再把III区/IV区的数据高速、实时、安全、单向地传到I区/II区;双向隔离装置可以满足III区/IV区的用户安全、实时、高速的上网要求。

二、XX电厂网络现状XX电厂网络拓扑图如下:Mis接口机 DPU OPR 实时数据库 COM ENG HSR 电厂DCS系统电厂MIS系统三、XX电厂网络系统的安全性分析XX电厂dcs网络系统目前是由一个com机通过usb线与一台mis接口机线连,com机把dcs系统的数据发送到mis系统的实时服务器上,由于dcs系统是通过usb线与mis系统相连,并不能在原理上保证数据传输的单向性,一旦mis系统中感染有病毒或恶意代码,就有通过usb线进dcs系统的可能。

N-6000用户手册

火灾报警控制器N-6000使用说明书版本:J日期:2007-05-14火灾报警系统的局限性火灾报警系统能降低保险费用,但它不能替代火灾保险!自动火灾报警系统典型的组成包括:感烟探测器、感温探测器、手报、告警设备和具有远程通知能力的火灾报警控制设备,它能提供早期的火灾报警。

一个系统不能确保火灾发生时的生命及财产安全。

尽管火灾报警系统为早期火灾报警而设,但它不能确保预报准确或防止火灾。

由于各种原因,火灾报警系统可能不能提供及时或适当的告警,甚至不能工作。

感烟探测器也许不能探测到的火灾区域:灯罩内、墙内、屋顶、紧闭的门的另一边。

感烟探测器不能探测到建筑物另一楼层的火灾。

火灾中的燃烧微粒或“烟”不能被房间内感烟探测器探测到的原因:●探测器被遮挡,例如紧闭或部分关闭的门、墙、灯罩将制约微粒或烟的扩散。

●烟微粒变“冷”凝结,不能扩散到安装了探测器的天花板或墙上。

●风将烟微粒吹得远离探测器。

●在扩散到探测器之前,烟微粒融合在空气中。

●出现的“烟”量不能使感烟探测器报警。

感烟探测器被设计为有多种级别的感烟灵敏度。

如果探测器的灵敏度级别不能被发生的火灾触发,探测器将不会处于报警状态。

感烟探测器即使工作正常,其灵敏度也受到限制。

光电感烟探测器探测阴燃火灾的能力优于明火火灾,它具有少量烟的探测能力。

离子感烟探测器探测明火火灾的能力优于阴燃火灾。

因为火灾发生的途径不同而且经常不可预知其发展,所以一种探测器无法满足所有需求,只用一种探测器在火灾发生时可能不能提供适时的报警。

感烟探测器不能及时报警的火灾原因有:纵火、小孩玩火(尤其是在卧室内)、躺在床上抽烟及爆炸(如煤气、存贮的易燃原料等)引起的火灾等。

感温探测器不能探测燃烧微粒,并且只在其温度上升速率超过预定速率或温度值超过预定值时报警。

升温速率型感温探测器在使用时间很长后可能灵敏度会降低。

基于这个原因,升温速率型探测器每年至少要经过一次有资质的专门机构的测试。

感温探测器设计用于保护财产而不是生命。

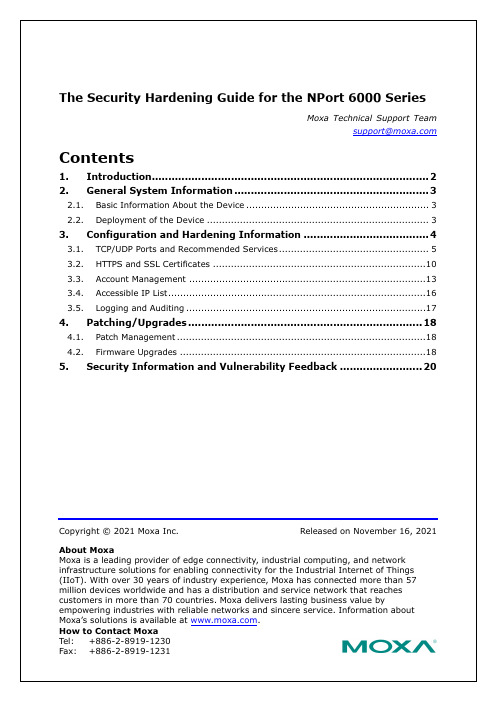

Moxa NPort 6000系列产品安全加固指南说明书

Copyright © 2021 Moxa Inc.Released on November 16, 2021About MoxaMoxa is a leading provider of edge connectivity, industrial computing, and network infrastructure solutions for enabling connectivity for the Industrial Internet of Things (IIoT). With over 30 years of industry experience, Moxa has connected more than 57 million devices worldwide and has a distribution and service network that reaches customers in more than 70 countries. Moxa delivers lasting business value byempowering industries with reliable networks and sincere service. Information about Moxa’s solutions is available at . How to Contact Moxa The Security Hardening Guide for the NPort 6000 SeriesMoxa Technical Support Team****************Contents1. Introduction .................................................................................... 22.General System Information (3)2.1. Basic Information About the Device ............................................................. 3 2.2.Deployment of the Device (3)3.Configuration and Hardening Information (4)3.1. TCP/UDP Ports and Recommended Services .................................................. 5 3.2. HTTPS and SSL Certificates .......................................................................10 3.3. Account Management ...............................................................................13 3.4. Accessible IP List ......................................................................................16 3.5.Logging and Auditing (17)4.Patching/Upgrades (18)4.1. Patch Management ...................................................................................18 4.2.Firmware Upgrades (18)5.Security Information and Vulnerability Feedback (20)1.IntroductionThis document provides guidelines on how to configure and secure the NPort 6000 Series. You should consider the recommended steps in this document as best practices for security in most applications. We highly recommend that you review and test the configurationsthoroughly before implementing them in your production system in order to ensure that your application is not negatively affected.2.General System Information Basic Information About theDeviceModel Function Operating System Firmware VersionNPort 6000 Series Device server Moxa Operating System Version 2.0The NPort 6000 Series is a device server specifically designed to allow industrialdevices to be accessible directly from a network. Thus, legacy devices can betransformed into Ethernet devices, which then can be monitored and controlled fromany network location or even the Internet. Different configurations and features areavailable for specific applications, such as protocol conversion, Real COM drivers, andTCP operation modes, to name a few. The series uses TLS protocols to transmitencrypted serial data over Ethernet.Moxa Operating System (MOS) is an embedded proprietary operating system that isonly used in Moxa edge devices. Because the MOS operating system is not freelyavailable, the chances of malware attacks are significantly reduced.2.2.Deployment of the DeviceYou should deploy the NPort 6000 Seriesbehind a secure firewall network that hassufficient security features in place toensure that networks are safe frominternal and external threats.Make sure that the physical protection ofthe NPort devices and/or the system fulfillmeet the security needs of yourapplication. Depending on theenvironment and the threat situation, theform of protection can vary significantly.3.Configuration and Hardening InformationFor security reasons, account and password protection is enabled by default, so you mustprovide the correct account and password to unlock the device before entering the webconsole of the gateway.The default account and password are admin and moxa (both in lowercase letters),respectively. Once you are successfully logged in, a pop-up notification will appear to remind you to change the password in order to ensure a higher level of security.From firmware version 2.0, there is no default username or password. You should immediately create a username and password before logging in for the first time to enhance the security of your device.3.1.TCP/UDP Ports and Recommended ServicesRefer to the table below for all the ports, protocols, and services that are used to communicate between the NPort 6000 Series and other devices.Service Name Option DefaultSettingsType Port Number DescriptionMoxa Command (DSCI) Enable/Disable EnableTCP 14900, 4900 For Moxa utilitycommunicationUDP 4800DNS_wins Enable Enable UDP 53, 137, 949 Processing DNS and WINS (Client) dataSNMP agent Enable/Disable Enable UDP 161 SNMP handling routine RIPD_PORT Enable/Disable Disable UDP 520, 521 Processing RIP routing dataHTTP server Redirect toHTTPS/DisableDisable TCP 80 Web consoleHTTPS server Enable/Disable Enable TCP 443 Secured web console SSH Enable/Disable Enable TCP 22 SSH consoleTelnet server Enable/Disable Disable TCP 23 Telnet console RADIUS Enable/Disable Disable UDP User-defined(1645 asdefault or 1812)Authentication server TACACS+ Enable/Disable Disable TCP 49 Authentication serverDHCP client Enable/Disable Disable UDP 68 The DHCP client needs to acquire the system IP address from the serverSNTP Enable/Disable Disable UDP Random port Synchronize time settings with a time serverRemote System Log Enable/Disable Disable UDP Random portSend the event log to aremote log serverOperation Mode Option DefaultSettingsType Port NumberReal COM Mode Enable/Disable Enable TCP 950+ (Serial port No. -1) 966+ (Serial port No. -1)RFC2217 Mode Enable/Disable Disable TCP User-defined (default: 4000+Serial port No.)TCP Server Mode Enable/Disable Disable TCP User-defined (default: 4000+Serial Port No.) User-defined (default: 966+Serial Port No.)UDP Mode Enable/Disable Disable UDP User-defined (default: 4000+Serial Port No.)Operation Mode Option DefaultSettingsType Port NumberPair Connection Slave Mode Enable/Disable Disable TCPUser-defined (default:4000+Serial Port No.)Ethernet Modem Mode Enable/Disable Disable TCP User-defined (default: 4000+Serial Port No.)Reverse Telnet Mode Enable/Disable Disable TCP User-defined (default: 4000+Serial Port No.)Reverse SSH Mode Enable/Disable Disable TCP User-defined (default:4000+Serial Port No.) Printer RAW Mode Enable/Disable Disable TCP 2048+(Group No. -1) Printer LPD Mode Enable/Disable Disable TCP 515Disabled Mode Enable/Disable Disable N/A N/AFor security reasons, consider disabling unused services. After the initial setup, use services with stronger security for data communication. Refer to the table below for the suggested settings.Service Name SuggestedSettingsType Port Number Security RemarkMoxa Command (DSCI) DisableTCP 14900, 4900 Disable this service as it is not commonlyusedUDP 4800DNS_wins Enable UDP 53, 137, 949 A necessary service to get IP; cannot be disabledSNMP Disable UDP 161 We suggest you manage the NPort via HTTPS consoleRIPD_PORT Disable UDP 520, 521 Since the NPort is not a router or layer 3switch, you may not need this serviceHTTP Server Disable TCP 80 Disable HTTP to prevent plain text transmissionHTTPS Server Enable TCP 443 Encrypted data channel with a trusted certificate for NPort configurationsSSH Enable TCP 22 If you prefer the console mode toconfigure the device, you can enable theSSH service. If you prefer the GUI, thendisable it.Telnet Server Disable TCP 23 Disable service that is not commonly usedService Name SuggestedSettingsType Port Number Security RemarkRADIUS Enable UDP User Define(1645 asdefault or1812 If you are using central account management feature (has a RADIUS server), you may enable this service.TACACS+ Enable TCP 49 If you are using the central accountmanagement feature (has a TACACS+server), you may enable this service.Select either RADIUS or TACACS+ to bethe central account management service,and disable the other one.DHCP Client Disable UDP 67, 68 Assign an IP address manually for the deviceSNTP Client Disable UDP Random Port We suggest you use the SNTP server for secure time synchronizationRemote System Log Enable UDP Random portWe suggest using a system log server tostore all the logs from all the devices inthe networkFor console services, we recommend:HTTP DisableHTTPS EnableTelnet DisableMoxa Command DisableTo enable or disable these services, log in to the HTTP/HTTPS console and select Basic Settings Console Settings.To disable the SNMP agent service, log in to the HTTPS console and select System Management → SNMP Agent, then select Disable for SNMP.For the RADIUS server, log in to the HTTPS/SSH/Telnet console and select System Management → Mics. Network Settings → Authentication Server. Then, keep the IP setting empty as Disable for the RADIUS server.To disable the SNTP server, log in to the HTTP/HTTPS/SSH/Telnet console and select Basic Settings. Then, keep the Time server setting empty. This will disable the SNTP service.For the remote system log server, it depends on your network architecture. Werecommend your network administrator to have a Log Server to receive the logmessages from the device. In this case, log in to the HTTP/HTTPS/SSH/Telnet console,select Remote Log Server, and input the IP address of the Log Server in the SYSLOGserver field. If your network doesn't have one, keep it empty (disable RemoteSystem Log Server).For the operation mode services, it depends on how you bring your serial device to theEthernet network. For example, if your host PC uses a legacy software to open a COMport to communicate with the serial device, then the NPort will enable the Real COMmode for this application. If you don't want the NPort to provide such a service, log into the HTTP/HTTPS/SSH/Telnet console, select Serial Port Settings → Port # →Operation Modes, and then select Disable.Note: For each instruction above, click the Submit button to save your changes, then restart the NPort device so the new settings will take effect.3.2.HTTPS and SSL CertificatesHTTPS is an encrypted communicationchannel. As TLS v1.1 or lower has severevulnerabilities that can easily be hacked,the NPort 6000 Series uses TLS v1.2 forHTTPS to ensure data transmissions aresecured. Make sure your browser has TLSv1.2 enabled.In order to use the HTTPS console without a certificate warning appearing, you need to import a trusted certificate issued by a third-party certificate authority.Log in to the HTTP/HTTPS console and select System Management Certificate.You can generate an up-to-date valid certificate by importing a third-party trusted SSL certificate or generating the “NPort self-signed” certificate.•Behavior of SSL certificate on an NPort 6000 device−NPort devices can auto-generate a self-signed SSL certificate. It is recommended that you import SSL certificates that are certified by a trusted third-partyCertificate Authority (CA) or by an organization's CA.−The length of the NPort device’s self-signed private keys is 1,024 bits, which should be compatible with most applications. Some applications may need alonger key, such as 2,048 bits, which would require importing a third-partycertificate. Please note that longer keys will mean browsing the web console willbe slower due to the increased complexity of encrypting and decryptingcommunicated data.•For the NPort self-signed certificate:If a certificate has expired, you can regenerate the NPort self-signed certificate withthe following steps.−Step 1. Delete the current SSL certificate issued by the NPort device.−Step 2. Enable the NTP server and set up the time zone and local time.−Step 3. After restarting the device, the NPort self-signed certificate will be regenerated with a new expiration date.•Importing the third party trusted SSL certificate:By importing the third-party trusted SSL certificate, the security level can beenhanced. A snapshot of the GUI for the web console is shown below. To generatethe SSL certificate through the third party, here are the steps:−Step 1. Create a certification authority (Root CA), such as Microsoft ADCertificate Service (https:///2014/07/19/step-by-step-installing-certificate-authority-on-windows-server-2012-r2/)−Step 2. Find a tool to issue a certificate signing request (CSR) file. You can get one from a third-party CA company such as DigiCert(https:///easy-csr/openssl.htm).−Step 3. Submit the CSR file to a public certification authority to get a signed certificate.−Step 4. Import the certificate to the NPort device. Please note that NPort devices only accept certificates using a “.pem” format.Note: The maximum supported key length of the NPort devices is 2,048 bits.•Some well-known third-party CA (Certificate Authority) companies for your reference (https:///wiki/Certificate_authority):−IdenTrust (https:///)−DigiCert (https:///)−Comodo Cybersecurity (https:///)−GoDaddy (https:///)−Verisign (https:///)3.3.Account Management•The NPort 6000 Series provides two different user levels, administrator and user.With a Read Write account, you can access and change all settings through the webconsole. With a user account, you can only view settings.•The default administrator account is admin, and the default password is moxa.Starting from firmware version 2.0, you need to set the administrator's account andpassword before you log in the first time. To manage accounts, log in to the webconsole and select Administration → Account Management → User Account. Tochange the password of an existing account, click on the account name and selectEdit in the top toolbar. Input the old password in the Password field and the newpassword in Confirm Password field to change the password.•Through the administration account, admin, log in to NPort 6000 Series and perform the configuration settings. To change the default password (moxa), log in to theHTTPS/SSH/Telnet console and select System Management → AccountManagement → User Account. For the Password part, input the old passwordand the new password twice (at least 4 characters) to change the password.•To add new general users, log in to the HTTPS/SSH/Telnet console and select System Management → Maintenance → Change Password. At the UserManagement part, input the username, old password, and the new password twiceto Add a new user, Change the password, or Delete an old user.Note: We suggest you manage your device with another “administrator level” account instead of using the default “admin” account, as it is commonly used by embedded systems. Oncethe new administrator level account has been created, the original “admin” accountshould be monitored for security reasons to prevent brute-force attacks.•To improve security, the login password policy and account login failure lockout can be configured. To configure them, log in to the HTTP/HTTPS console and select System Management → Misc. Settings → Login Password Policy.You should adjust the password policy to require more complex passwords. For example, set the Minimum length to 16, enable all password complexity strength checks, and enable the Password lifetime options. Also, to avoid brute-forceattack, it’s suggested that you enable the Account login failure lockout feature.•For some system security requirements, a warning message may need to be displayed to all users attempting to log in to the device. To add a login message, log in to the HTTPS console and select System Management → Misc. Settings →Notification Message, and enter a Login Message to use.3.5.Logging and Auditing•These are the events that will be recorded by the NPort 6000 Series: Event Group SummarySystem System cold start, System warm startNetwork DHCP/BOOTP gets IP/renew, NTP connect failed, IP conflict, Network link downConfiguration Login failed, IP changed, Password changed, Firmware upgraded, Certificate imported, Configuration imported or exported, Configuration changed, Clear event loggedOpMode Connect, Disconnect, Authentication Fail, Restart•To configure this setting, log in to the HTTPS console and select System Management → System Log Settings. Then, enable the Local Log for recording on the NPort 6000 device and/or Syslog for keeping records on a server. You should enable system log settings to record all important system events to monitor device status and check for security issues.•To view events in the system log, log in to the HTTP/HTTPS console and select System Monitoring → System Log.4.Patching/Upgrades4.1.Patch ManagementRegarding patch management, Moxa releases version enhancements annually withdetailed release notes.4.2.Firmware UpgradesThe process for upgrading firmware is as follows:•Download the latest firmware and software along with its release notes and hash values for your NPort device from the Moxa website:−Firmware of NPort 6100/6200 Series:https:///en/products/industrial-edge-connectivity/serial-device-servers/terminal-servers/nport-6100-6200-series#resources−Firmware of NPort 6400/6600 Series:https:///en/products/industrial-edge-connectivity/serial-device-servers/terminal-servers/nport-6400-6600-series#resourcesMoxa’s website provides the SHA-512 hash value for you to double-check if thefirmware is identical to the one on the website.•Log in to the HTTPS console and select System Management → Maintenance →Firmware Upgrade. Click the Choose File button to select the proper firmwareand click Submit to upgrade the firmware.Note: Due to memory limitations, the firmware structure of the NPort 6000 Series is being fine-tuned. As a result, we cannot upgrade the firmware of NPort 6450 to v2.0 from v1.21 via the web console. To upgrade the firmware, use DSU or MCC Tool (Moxa CLI Configuration Tool).•If you want to upgrade the firmware for multiple units, download the Device Search Utility (DSU) or MXconfig for a GUI interface, or the Moxa CLI Configuration Tool fora CLI interface.•If you need instructions on using the Moxa CLI Configuration Tool, download the manual.−Manual for the NPort 6100/6200 Series:https:///en/products/industrial-edge-connectivity/serial-device-servers/terminal-servers/nport-6100-6200-series#resources−Manual for the NPort 6400/6600 Series:https:///en/products/industrial-edge-connectivity/serial-device-servers/terminal-servers/nport-6400-6600-series#resources5.Security Information and Vulnerability FeedbackAs the adoption of the Industrial IoT (IIoT) continues to grow rapidly, security has become one of the top priorities. The Moxa Cyber Security Response Team (CSRT) is taking a proactive approach to protect our products from security vulnerabilities and help our customers better manage security risks.Please follow the updated Moxa security information from the link below:https:///en/support/product-support/security-advisory。

联想网御安全隔离与信息单向导入系统技术白皮书

联想网御安全隔离与信息单向导入系统产品白皮书Leadsec Uni-directional GAP V2.0✧绝对的单向数据传输✧防止涉密信息泄露✧应用独立和非入侵性✧高效、可靠数据传输目录1.产品介绍 (4)1.1产品概述 (4)1.2产品架构设计 (5)1.2.1硬件架构设计 (5)1.2.2软件系统设计 (5)1.3工作原理 (6)2.核心功能介绍 (8)2.1 信息单向导入功能 (8)2.1.1单向文件传输 (8)2.1.2单向数据库同步 (9)2.1.3单向邮件传输 (9)2.2系统安全控制功能 (10)2.2.1安全管理 (10)2.3.2传输控制 (10)2.3.3病毒检测 (11)2.3系统监控及日志审计报警功能 (11)2.3.1系统监控功能 (11)2.3.2日志审计 (11)2.3.3报警功能 (11)3产品特色 (12)3.1绝对单向无反馈传输 (12)3.2高可靠数据传输 (12)3.3全面的数据安全检测 (13)3.4应用独立和非入侵性 (13)4产品功能规格 (14)4.1基本功能 (14)4.2硬件规格 (15)5.运行环境 (15)6.典型应用 (15)6.1单向文件传输 (15)6.2单向数据库同步 (16)6.3涉密网络邮件接收 (17)1.产品介绍1.1产品概述对于涉密信息系统的保护向来受到国家的重视,2007年3月国家保密局和国务院信息化工作办公室联合颁布了《电子政务保密管理指南》(以下简称指南),指南中规定了电子政务涉密信息系统与电子政务非涉密信息系统的连接条件,指出当秘密级电子政务院涉密信息系统(或安全域)与互联网或其他公共信息网络物理隔离时,应同时满足电子政务非涉密信息系统(或安全域)与互联网或其他公共信息网络的逻辑隔离,可以采用“安全隔离与信息单向导入系统”将涉密信息网络与非涉密信息网络进行连接,数据仅能从非涉密信息网络流向涉密信息网络。

该规定在政策层面解决了涉密信息网络与非涉密信息网络连接的问题,促进了电子政务信息化的发展,从而也促进了安全隔离与单向信息导入产品的完善和发展。

深信服安全隔离与信息单向导入系统用户手册说明书

SANGFOR FGAP v3.0 深信服安全隔离与信息单向导入系统用户手册目录目录 (2)声明 (4)手册内容 (4)本书约定 (5)技术支持 (6)致谢 (6)第1章SANGFOR_FGAP安全隔离与信息单向导入系统硬件设备的安装 (7)1.1. 电源 (7)1.2. 产品接口说明 (7)1.3. 配置与管理 (8)1.3.1. 开始使用 (8)1.3.2. 设备关闭 (9)1.3.3. WEB管理 (9)1.3.4. 登录/注销 (9)1.3.5功能区域介绍 (10)1.4. 设备接线方式 (11)第2章SANGFOR_FGAP安全隔离与信息单向导入系统硬件设备的部署 (13)2.1.网络部署 (13)第3章SANGFOR_FGAP安全隔离与信息单向导入系统硬件设备的配置 (14)3.1.用户管理 (14)3.1.1. 说明 (14)3.1.2. 权限分立 (14)3.1.3. 登录限制 (16)3.1.4. 修改密码 (16)3.2.系统管理 (17)3.2.1. 基本设置 (17)3.2.2. 设备时间 (18)3.2.3. 双机热备 (19)3.2.4. 设备管理 (19)3.2.5. 网络接口 (20)3.2.6. 诊断工具 (22)3.2.7. 备份恢复 (26)3.2.8. 系统升级 (29)3.2.9. 设备状态 (31)3.3. 策略管理 (32)3.3.1. 地址绑定 (34)3.3.2. 存储管理 (35)3.3.3. 内容审查 (36)3.3.4. 关键字过滤 (36)3.3.5. 文件类型过滤 (38)3.3.6防病毒 (39)3.3.7数据传输 (39)3.3.8文件交换 (42)3.3.9邮件转发 (45)3.3.10组播策略 (47)3.3.12数据库同步 (48)3.3.13文件查看 (51)3.3.14校验传输 (51)3.4. 日志审计 (53)3.4.1. 管理日志 (53)3.4.2. 审计员日志 (55)3.4.3. 系统日志 (56)3.4.4. 交换日志 (57)3.4.5. 邮件日志 (57)3.4.6. 连接日志 (58)3.4.7. 内容过滤 (58)3.4.8. 数据库同步日志 (59)第4章SANGFOR_FGAP安全隔离与信息单向导入系统产品部署案例 (60)4.1.FTP自动交换 (60)4.2.数据库同步 (63)4.3.数据传输 (65)声明Copyright © 2019 深圳市深信服科技股份有限公司及其许可者版权所有,保留一切权利。

天御6000与防火墙配置

天御6000防火墙配置产品在网络中部署的拓扑图如下。

系统提供两个以太网接口,一端与内网相连,另一端与外网相连。

同时提供两个串口,用于对内外网主机及相关参数做相应的配置。

产品功能在实现内、外网物理层隔离的同时,实现内网和外网的数据交换。

本产品采用双电子开关结构,并且在运行机制上保证,在任何时刻最多只有一个电子开关能够接通,因此系统保证了内网和外网的物理隔离。

系统透明支持各种网络应用,用户不需要任何的改动就可以实现对外部网络的安全访问,对于用户来说几乎感觉不到系统的存在。

具有系统管理和用户管理的功能,产品以WEB服务方式提供一个系统管理和用户管理的接口。

内网的任何一台主机,只要输入相应的IP地址,就可以进入这个界面。

系统管理员登陆并通过认证后,可以对系统进行各种配置,普通用户登陆并通过认证后可以实现上网等功能(详细说明请见用户使用说明书)。

具有基于ssl加密的认证功能具有基于ip和MAC地址的访问控制功能。

系统管理员可以根据用户的不同安全级别或需要设定每个用户可以访问的IP地址。

产品支持数据库同步,包括oracle数据库的同步和SQL server数据库的同步,支持文件同步,支持邮件服务器的同步。

支持NAT功能产品能在各种基于TCP/IP协议的网络上运行和使用。

具有安全审计功能。

具有安全审计的功能,包括用户的访问日志、管理员操作日志和审计操作员日志等天御6000与物理隔离卡的比较物理隔离卡是物理隔离的低级实现形式,一个物理隔离卡只能隔离一台个人计算机,并且只能在Windows 环境下工作,每次切换都需要重新启动。

物理隔离卡还存在以下缺点:用户使用不方便;安装部署麻烦实现的功能有限,不能实现网络间的数据交换性价比不高天御6000系列网络物理隔离系统是物理隔离的高级实现形式,是网络级物理隔离设备,实现了两个网络之间的物理隔离,并且提供强大的管理功能。

天御6000与防火墙的比较防火墙与天御6000网络物理隔离系统一般都用于网络边界的安全防护。

NT6000安装手册(x)

手册编号:NKK/SC-001NETWORK-6000分散控制系统安装调试手册南京科远控制工程有限公司Nanjing Keyuan Control Engineering Co.L2002年前言NETWORK-6000 DCS系统是南京科远控制工程有限公司集成的具有二十一世纪先进水平的新一代分散控制系统,适用于生产过程的自动控制。

《NETWORK-6000安装维护手册》阐述NETWORK-6000 DCS系统的运输、贮存、安装、配线和维护的要求及条件。

第一章安装条件阐述系统设备的安装条件,包括控制室环境要求、工程设计规范、系统设备供电及配线的抗噪声要求。

第二章运输、贮存和安装介绍系统设备在运输、贮存、拆箱和安装中的注意事项。

如对运输、贮存中环境的温度、湿度要求,如何安装等的介绍。

第三章接地规范介绍接地目的、分类、设计准则和系统设备接地安装规范。

第四章配线介绍各种缆线和端子的规格,如何连接电源、信号、通讯线电缆等。

第五章配电规范介绍系统设备各部分的电气规格,包括功耗、供电要求。

第六章系统软件安装介绍Windows NT操作系统、系统软件包的安装步骤,以及系统软件正常使用前的检查。

第七章系统调试介绍系统上电检查和调试的步骤及方法。

第八章系统维护介绍系统日常维护和检查的内容及方法。

第一章安装条件阐述安装NETWORK-6000 DCS系统设备的安装条件,包括控制室环境要求、工程设计规范、系统设备供电及配线的抗噪声要求。

1.1工程设计规范安装NETWORK-6000 DCS系统设备的机房、现场、环境和建筑等,应符合电力部热控设计标准《控制室设计规定》及DCS设备的技术要求。

在设备安装之前,必须明确设备和区域环境。

一般将安装环境划分为两个主要区域:操作室(简称控制室)和控制站室。

对于不同的现场要谨慎地规划。

例如,在许多现场可以充分利用NETWORK-6000 DCS 的现场总线模件,将I/O设备安装在远离控制室的工业装置附近的机柜内或辅助设备控制室中。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

天御6000单向安全隔离系统

使用手册

版权声明

版权所有2005-2008,北京和信网安科技有限公司,保留所有权利。

本文档所提供的资料如有变更,恕不另行通知。

遵守所生效的版权法是用户的责任,在未经北京和信网安科技有限公司明确书面许可的情况下,不得对本文档的任何部分进行复制、将其保存于或引进检索系统;不得以任何形式或任何方式(电子、机械、影印、录制或其他可能的方式)进行商品传播或用于任何商业、赢利目的。

北京和信网安科技有限公司拥有本文档所涉及主题的专利、专利申请、商标、商标申请、版权及其他知识产权。

在未经北京和信网安科技有限公司明确书面许可的情况下,使用本文档资料并不表示您有使用有关专利、商标、版权及其他知识产权的特许。

目录

第一章产品概述 (4)

1.1 概述 (4)

1.2 主要特点 (4)

1.3规格及技术指标 (4)

第二章设备安装 (5)

2.1 概述 (5)

2.2 安装准备 (5)

2.3 安装步骤 (5)

第三章系统配置 (6)

3.1 概述 (6)

3.2 设备接入拓扑图 (6)

3.3 内网关配置 (7)

3.4 外网关配置 (9)

3.5 规则删除 (11)

3.6 密码设置 (11)

3.7 系统退出 (12)

第一章产品概述

1.1 概述

本章主要讲述天御6000网络安全隔离系统的主要特点和设备规格

1.2 主要特点

1)产品采用双机系统结构;

2)采用非INTEL指令系统的双微处理器;

3)中间隔离部件通过电子开关实现安全隔离;

4)内外网关TCP/IP协议栈被裁剪掉;

5)内外网关之间采用私有通讯协议;

6)安全、固化的操作系统,采用嵌入式LINUX操作内核,内、外网关取消所有网络功能;

7)双工作模式:桥接模式和路由模式。

8)应用层数据完全单向传输,TCP回应字节数(0~4 byte)可自定义设置;

9)支持IP/MAC 绑定;

10)指定通信目标主机IP与端口

1.3规格及技术指标

1)机箱尺寸

长宽高:430× 370× 47 mm3(标准1U机箱)

2)后面板接口

图一:后面板

一个电源接口:输入电压:220V ±20%输出功率:50W;

两个RS-232串口提供初始化配置;

三个RJ-45接口(10MBASE/100MBASE):内网口是以太网输入接口;外网口是以太网输出接口。

,热备口连接另一台同样的设备,供双机热备用。

3)平均无故障时间(MTBF) ≥50000小时(100%负荷)

第二章设备安装

2.1 概述

本章主要讲述如何安装天御6000网络安全隔离系统

2.2 安装准备

1)准备一根与电脑相连的串口线(随机附带)。

2)确保配置电脑能正常使用超级终端。

2.3 安装步骤

1) 选择安装地点

选择一个适当的地方安装天御6000安全隔离系统,确保系统电源是关闭的。

2)连接天御6000安全隔离系统到局域网

使用标准的网线把隔离系统连接在局域网中,确保内网口和外网口与相对应的局域网相连。

3)打开电源

注意!连接电源前请确保电源供电、连接、接地正常。

4)检查系统指示灯

图二:前面板(面向操作者方向)

表1 前面板指示灯状态

第三章系统配置

3.1 概述

使用隔离系统前,必须正确配置隔离系统,通过阅读本章,可以快速设置隔离系统正常运行的各参数

3.2 设备接入拓扑图

在进入系统配置前应该先了解当前的网络环境,本章系统配置都基于这样的网络环境:

图1 桥接模式设备部署拓扑图

首先将隔离系统的串口通过串口线连接电脑,打开超级终端(设置超级终端属性:波特率:19200、数据位:8、停止位:1、数据流控制:无、无校验),

接下来就可以配置隔离系统。

3.3 内网关配置

第一步,登陆隔离系统内网关

在登陆提示符下输入系统管理员的用户名和密码。

(用户名的出厂设置为“utrust”,密码的出厂设置为“utrust”)。

成功登陆后,屏幕显示为

第二步,配置隔离系统内网关

如需要了解参数设置格式,请使用帮助命令help,

如需查看当前配置情况,请使用查看命令info

桥接模式:

1)设置系统工作模式

在shell提示符下输入:set mode=bridge(桥接模式)或set mode=route(路由模式)

2)设置隔离系统内网关的IP和子网掩码。

如果工作模式设置为桥接模式,请跳过此步。

在shell提示符下输入:set ip=192.168.1.1,mask=255.255.255.0

3)设置内网中被允许通过隔离系统的主机地址

主机地址的匹配包括IP地址、MAC地址和IP/MAC绑定,所以此设置命令也有三种形式,但结果相同,区别在于隔离系统对数据包来源的地址检查方法不同。

a.如只对数据包来源的IP地址作检查,在shell提示符下输入:

add ip=192.168.1.100

b.如只对数据包来源的MAC地址作检查,在shell提示符下输入:

add mac=00:05:b7:01:82:82

c.如对检查数据包来源的IP、MAC地址都作检查,在shell提示符下输入:

add mac=00:05:b7:01:82:82,ip=192.168.1.100

注意!系统一旦在规则列表里找到一条匹配地址,不再往下匹配。

第三步,重启隔离系统内网关

在shell提示符下输入:reboot或者关闭/开启电源

3.4 外网关配置

第一步,登陆隔离系统外网关

在登陆提示符下输入系统管理员的用户名和密码。

用户名的出厂设置为“utrust”,密码的出厂设置为“utrust”)。

成功登陆后,屏幕显示为

第二步,配置隔离系统外网关,

如需要了解参数设置格式,请使用帮助命令help,

如需查看当前配置情况,请使用查看命令info

桥接模式:

路由模式:

1)置系统工作模式

在shell提示符下输入:set mode=bridge(桥接模式)或set mode=route(路由模式)

2)设置隔离系统外网关的IP、子网掩码和网关。

如果工作模式设置为桥接模式,请跳过此步。

在shell提示符下输入:set ip=192.168.2.1,mask=255.255.255.0,gateway=192.168.2.254

如gateway为空,则表示未设网关。

如需增加或修改网关地址,在shell提示符下输入:set gateway=192.168.2.254

3)设置隔离系统的回应字节数

回应字节数的有效范围0~4 ,在shell提示符下输入:set byte=4

4)设置外网中被允许访问的主机IP地址和端口号

在shell提示符下输入:add ip=192.168.1.98,port=80

如不对目地主机的端口作限制,port为空,

在shell提示符下输入:add ip=192.168.1.98

第三步,重启隔离系统内网关

在shell提示符下输入:reboot或者关闭/开启电源

3.5 规则删除

每条规则前都标有序号,如不再需要规则2,在shell提示符下输入:del 2

以下是使用此命令后规则列表的对比:

3.6 密码设置

隔离系统出厂的管理员(utrust)密码为“utrust”,建议修改隔离系统的密码并妥善保管,以提高隔离系统的安全性。

管理员密码的设置,在shell提示符下输入: passwd

3.7 系统退出

在shell提示符下输入: exit

注意!确保每次登陆系统后正常退出。