RP广播风暴

利用抓包工具分析与解决因ARP广播风暴导致的网络故障

状 况 ,其流 量也很正 常。流量 没什么异 常 ,为何 网络不通 , 而且 是大部 分单位 的业务都不 正常呢? 看来这次故 障和 以 往 那些病毒 主机大量 发包 占用网络带 宽的情况不 同。 由于 所 有单位 的网关都做 在核 心交换机 ¥ 0 6上面 ,于 是笔者 81 开 始怀疑 是不是 ¥ 16出了什 么问题 。当即登录 上去 ,查 80 看其 系统 E志 、告警 信息 以及配置信 息等 ,均未 发现什么 1

R P%… AR

姐

躺

☆ee

0

图 2A P请 求及 响 应 情 况 Z

从 图 1软 件 的 统 计 结 果 中我 们 可 以 看 出,在 4 1秒

的 时 间里 ,共 捕 获 数 据 包 6 8 4 1 6 8个 ,其 中广 播 包 就 有 29 7 4 5 0个 。而 根 据 图 2的 I P协 议 分 析 结 果 ,我 们 不 难

[ QUi dwa Y—a l i c —lnk-4 0 】 ul 1 0 0 F e de l nY ngr s es

0 蝴蛳 2 8 瓣赫 鲫鞫瓣鳓 肼鼢瓣栅瓣辫辩 —0 00 gr s ny 0: 辨㈣ 鼬 : l 2l: 7: C 3 4: E 0 0 0 0—00 O e e s a 0 0

【 ud y p c e- i e i k g o p 4 0 ue 0 Q iwa ]a k t f tr l — r u 0 0 r l l n [ ud y p c e—  ̄ e i k g o p 4 0 ue 1 Q iwa ]a k t f trl — r u 0 0 r l n

异 常。既然 通过流量 监控 等手段无法 查明故障原 因 ,看来

只有改变 策略 ,配置 端 口镜像 抓包 ,通过 对数据 包进行详 细分 析 进 而找 出问 题所 在 。而 ¥ 0 6处 于 网络 接 入 的核 81 心层 ,其接 入端 口众 多 ,流 量也很大 ,如果对所 有端 口同

广播风暴的成因及解决办法

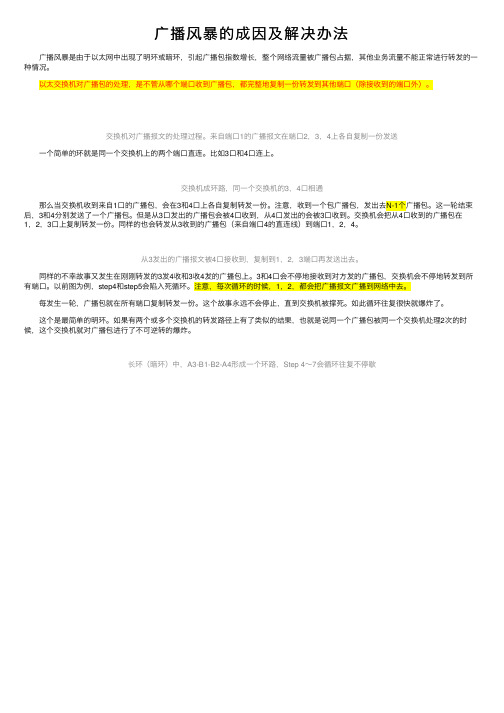

⼴播风暴的成因及解决办法 ⼴播风暴是由于以太⽹中出现了明环或暗环,引起⼴播包指数增长,整个⽹络流量被⼴播包占据,其他业务流量不能正常进⾏转发的⼀种情况。

以太交换机对⼴播包的处理,是不管从哪个端⼝收到⼴播包,都完整地复制⼀份转发到其他端⼝(除接收到的端⼝外)。

交换机对⼴播报⽂的处理过程。

来⾃端⼝1的⼴播报⽂在端⼝2,3,4上各⾃复制⼀份发送 ⼀个简单的环就是同⼀个交换机上的两个端⼝直连。

⽐如3⼝和4⼝连上。

交换机成环路,同⼀个交换机的3,4⼝相通 那么当交换机收到来⾃1⼝的⼴播包,会在3和4⼝上各⾃复制转发⼀份。

注意,收到⼀个包⼴播包,发出去N-1个⼴播包。

这⼀轮结束后,3和4分别发送了⼀个⼴播包。

但是从3⼝发出的⼴播包会被4⼝收到,从4⼝发出的会被3⼝收到。

交换机会把从4⼝收到的⼴播包在1,2,3⼝上复制转发⼀份。

同样的也会转发从3收到的⼴播包(来⾃端⼝4的直连线)到端⼝1,2,4。

从3发出的⼴播报⽂被4⼝接收到,复制到1,2,3端⼝再发送出去。

同样的不幸故事⼜发⽣在刚刚转发的3发4收和3收4发的⼴播包上。

3和4⼝会不停地接收到对⽅发的⼴播包,交换机会不停地转发到所有端⼝。

以前图为例,step4和step5会陷⼊死循环。

注意,每次循环的时候,1,2,都会把⼴播报⽂⼴播到⽹络中去。

每发⽣⼀轮,⼴播包就在所有端⼝复制转发⼀份。

这个故事永远不会停⽌,直到交换机被撑死。

如此循环往复很快就爆炸了。

这个是最简单的明环。

如果有两个或多个交换机的转发路径上有了类似的结果,也就是说同⼀个⼴播包被同⼀个交换机处理2次的时候,这个交换机就对⼴播包进⾏了不可逆转的爆炸。

长环(暗环)中,A3-B1-B2-A4形成⼀个环路,Step 4~7会循环往复不停歇。

RRPP和STP在企业网中的优势对比及应用设计

RRPP和STP在企业网中的优势对比及应用设计摘要在企业局域网中,广播风暴是经常发生的问题。

发生后会大量消耗网络带宽,导致数据包无法正常地在网络中传送,从而导致数据的传送的停滞、数据包的丢失等一系列问题,甚至导致整个局域网的瘫痪。

如今使用最为广泛的广播风暴预防措施是进行STP 或RRPP的配置。

预先破除网络中的环路,从根源上抑制广播风暴的形成。

虽然STP与RRPP看似有着相同的破环功能,但是实现原理和实际应用上却有着很大的区别。

本课题就是通过在eNSP模拟器上进行一系列的模拟,来对两种协议进行应用和对比,来探讨两种协议各自优势和最适用环境。

关键词:STP;RRPP;广播风暴;二层环路RRPP and STP advantage contrast and application in enterprisenetwork designABSTRACTIs often occurred in the enterprise local area network (LAN), the broadcast storm problem.After will consume network bandwidth, which leads to the packets could not normally in the network transmission, which can lead to the stagnation of the data transmission, packet loss, and a series of problems, and even cause the whole local area network paralysis.Now the most widely used broadcast storm STP or RRPP configuration is through preventive measures.Break in the network loop in advance, inhibit the formation of the broadcast storm from the source.Although the STP and RRPP seem to have the same function of broken, but the implementation principle and the practical application has the very big difference.This topic is through a series of experiments on eNSP simulator, application and comparison to two kinds of agreement, their respective advantages to discuss two kinds of agreement and the applicable environment.Key words:STP; RRPP; The broadcast storm; Two layer loop目录1 .绪论 .................................................................................................. 错误!未定义书签。

RouterOS在多VLAN中的PPPOE解决方案

第3l卷第6期2010年11月吉首大学学报<自然科学版)J our nal of J i s h ot I.U niver s i t y(N at ur al Sci e nce Ed i t i on)V01.31N O.6N O V.2010文章编号:1007—2985(2010)06—0043—03R out er O S在多V LA N中的PPPoE解决方案杨霖,肖志新(吉首大学现代教育技术中心.湖南吉首416000)摘要:以古首大学校固网为案例。

提出了基于R out er O S的多V L A N网络结构下的PPPO E解决方素。

并就实施过程中遇到的问题提出了解决办法.关t词:路由探作系统(R out er O S)I PPPoE I虚拟局域网(V L A N)I开放式最短路径优先(oSPF)中圈分类号:TP393.1文献标志码:A吉首大学校园网目前使用802.1X认证。

使用静态l P地址分配方式,存在的问题主要是A R P病毒攻击或者由于用户螭小交换机单端口环路造成的A R P广播风暴.排除该问题的办法只能通过拔插网线。

逐一端口排查.这样效率低、工作量大、处理故障的时间长.这就要求探求一种新的解决方案。

兼容现有的认证计费系统,在开销最小的前提下可以解决该问题.1R out er O S介绍M i k r oT i k R out er O S是一种路由操作系统,是基于x86架构开发的路由软件.在软件的开发和应用上不断地更新和发展,软件经历了多次更新和改进.使其功能不断增强和完善.R out er O S基于路由、PP PoE认证、W eb认证、流量控制、W eb-proxy、专业无线等于一身,可以根据需要增加或删除相应的功能.是许多路由器无法实现的.特别在无线、认证、策略路由、带宽控制和防火墙过滤等功能上有非常突出的功能.值得一提的是,它高效的兼容性.可以使任何一台淘汰下来的PC服务器变成一个高性能的路由器.而且性能不亚于同类型的专业防火墙.大大节约了设备采购开支,可以使R O S部署更广泛更高效.2PPPO E部署PP PO E(PP P ove r Et her n et)是PPP(点对点协议)在以太网上的实现.PPP协议是点对点的链路控制协议.但PP P不适应多点链路和广播式网络.P PPO E协议在以太网上实现PPP。

防止广播风暴的协议

防止广播风暴的协议防止广播风暴的协议是为了网络中避免由于大量广播消息引起的网络拥塞和性能下降而设计的协议。

广播风暴指的是网络中的广播消息在一段时间内迅速传播到所有网络节点,导致网络拥塞、资源浪费,甚至影响正常通信。

以下是一些防止广播风暴的协议和技术:1.IGMP(Internet Group Management Protocol):主要用于在IP网络中管理多播组成员关系。

通过IGMP,主机可以向路由器报告它们对特定多播组的兴趣,从而避免将广播消息发送到不需要的主机上。

2.STP(Spanning Tree Protocol):用于防止网络中的环路,并通过选择一条主路径,防止广播消息在网络中无限循环。

STP确保在网络拓扑中只有一条活动路径,从而避免了广播风暴。

3.VLAN(Virtual Local Area Network):通过将网络划分为虚拟局域网,可以限制广播消息的传播范围。

VLAN将网络划分为多个逻辑上独立的部分,每个部分有其独立的广播域,减少了广播消息传播的范围。

4.BPDU(Bridge Protocol Data Unit)过滤:在交换机上通过过滤BPDU,可以防止无效的广播消息进入网络。

BPDU是交换机之间用于协商网络拓扑的消息,通过过滤不必要的BPDU,可以减少广播风险。

5.IGRP(Internet Group Management Protocol):用于管理IP网络中的多播组成员关系。

类似于IGMP,IGRP可以减少不必要的广播传输。

6.限制广播域:通过合理的网络设计和分段,将网络划分为多个广播域,可以减少广播消息的传播范围,降低广播风暴的风险。

这些协议和技术的使用可以有效地防止广播风暴,提高网络的稳定性和性能。

在设计和管理网络时,综合考虑这些防护手段可以有效降低广播风险。

广播风暴名词解释

广播风暴名词解释广播风暴是指通过电波进行的大规模、连续性的无线电通信手段,是各种常规武器在广播时间内发挥威力最有效的时机。

中文名:广播风暴外文名: radio storm 别名:新闻听写年代: 20世纪60年代说明:为适应战争需要,美国战略情报局利用被占领国广播设施,秘密窃取政治、军事情报。

主要特点:大容量和快速传输能力,强干扰能力。

“广播风暴”是美国空军广播系统对侵略目标实施战略核突击的代号,因此又称“对敌方通讯节目的强制接收广播战”。

“广播风暴”有“固定式广播风暴”和“机动式广播风暴”两种。

前者靠移动式发射架或车载台来进行;后者则是将“广播风暴”作为常规武器使用。

“广播风暴”可通过调频和微波发送电磁脉冲和音响信号,其作用距离可达数百至数千公里。

“广播风暴”采用的主要技术有:多级调制、音频处理、自动测向、多点变频、短波高功率发射、精确定时、自动调频和扩频等。

“广播风暴”是美国空军广播系统对侵略目标实施战略核突击的代号,因此又称“对敌方通讯节目的强制接收广播战”。

“广播风暴”有“固定式广播风暴”和“机动式广播风暴”两种。

前者靠移动式发射架或车载台来进行;后者则是将“广播风暴”作为常规武器使用。

“广播风暴”可通过调频和微波发送电磁脉冲和音响信号,其作用距离可达数百至数千公里。

“广播风暴”采用的主要技术有:多级调制、音频处理、自动测向、多点变频、短波高功率发射、精确定时、自动调频和扩频等。

在战争初期,美国空军只用“广播风暴”对敌方重要军事基地、雷达站和重要城市进行核突击。

以后随着核武器的出现和发展,才改为对全国范围的战略目标实施打击。

“广播风暴”是美国空军实施战略核突击的代号,因此又称“对敌方通讯节目的强制接收广播战”。

“广播风暴”的原理是利用电磁波束进行扫描式覆盖。

“广播风暴”是由大功率的大型发射装置来完成的。

“广播风暴”既可进行有限目标的精确打击,也可进行大范围的覆盖打击。

常用网络术语-协议

目录:2-单播,组播3-广播,任意播4.TCP6.IP7.UDP8.ICMP9.FTP12.TELNET13.SMTP14.ARP/INARP15.HTTP16.MIB17.交换机端口19.IPsec/dhcp21.NAT/FTFP22.LPP/RPC/GARP23.BGP24.EGP25.NARP/OSPF26.RIP27.BGMP28.DVMRP29.IGMP30.MPLSN/802.334.快速以太网35.千兆位以太网37.VLAN39.GMRP40.GVRP41.802.1P43.VLAN44.802.1X45.WLAN47.STP49.SDH50.SAN51.Diffserv52.TCP端口/ARP投毒53.DOS拒绝服务54.网关单播(Unicast)指网络中从源向目的地转发单播流量的过程。

单播流量地址唯一。

单播方式下,只有一个发送方和一个接收方。

与之比较,组播是指单个发送方对应一组选定接收方的一种通信,任意播是指任意发送方对应一组较为接近的接收方间的一种通信。

早期的点对点通信含义类似于单播。

单播传输是 LANs 传输中的主要使用方式。

所有 LANs(如以太网)和 IP 网络都支持单播传输模式,并且大多数用户都了解标准单播应用程序,如:http、smtp、ftp 和telnet ― 都作为 TCP 传输协议。

新版本的网际协议第六版(IPv6)支持单播同时也支持任意播和组播类型。

许多路由选择协议如路由选择信息协议(RIP)和开放最短路径优先(OSPF),都支持高效 Internet 单播路由选择过程。

IPv6 支持单播(Unicast)、组播(Multicast)和任意播(Anycast)三种类型。

IPv6 中没有关于广播(Broadcast)的具体划分,而是作为组播的一个典型类型。

网络组播技术(Network Multicast Technologies)组播指的是单个发送者对应多个接收者的一种网络通信。

广播风暴产生的原因及解决方法

广播风暴产生的原因及解决方法广播风暴(broadcast storm)简单的讲是指当广播数据充斥网络无法处理,并占用大量网络带宽,导致正常业务不能运行,甚至彻底瘫痪,这就发生了“广播风暴”。

一个数据帧或包被传输到本地网段(由广播域定义)上的每个节点就是广播;由于网络拓扑的设计和连接问题,或其他原因导致广播在网段内大量复制,传播数据帧,导致网络性能下降,甚至网络瘫痪,这就是广播风暴。

广播风暴也叫网络广播风暴,广播风暴(broadcast storm)故障,即一个数据包或帧被传送到本地网段(由广播域定义)上的每个节点就是广播;网络上的广播帧由于被转发,数量急剧增加而出现无法正常网络通信的反常现象。

广播风暴会占用相当可观的网络带宽,导致正常数据包无法正常运行。

当广播数据充斥网络无法处理并占用大量网络带宽,导致正常业务不能运行,这就发生了广播风暴,造成局域网局部或整个网络瘫痪。

[1]广播风暴是一种很严重的网络故障。

以预防为主的防治措施应是主要对策。

要养成良好的网络设备管理习惯,加强故障监控是主要的防范措施,追查截杀恶意程序和病毒入侵时刻不能放松。

要不断研究排除和预防广播风暴的先进技术,及时升级和优化最安全可靠的防火墙,提高互联网设备维护水平,确保互联网安全高速运行。

1、大规模耗用链路带宽,使得正常数据不能得到有效传输网络中的HUB、交换机等交换设备会对广播数据帧进行泛洪操作。

若网络中出现环路,交换设备经过多次泛洪之后,网络中就会出现大量方向互异的广播流,远远大过了交换设备所能承载的数据上限,从而正常的数据帧传输受到了抑制,便会导致信道的拥塞,其结果往往是延时或丢帧。

2、造成交换机资源被占用,导致死机交换机对每个帧都要进行诸如缓存、检错、查询MAC地址表等操作,这些操作均会占用其部分CPU,当大量的广播帧经过交换机处理时,就会大量占用系统资源,最终造成其“死机”状态。

广播风暴的产生有多种原因,如蠕虫病毒、交换机端口故障、网卡故障、链路冗余没有启用生成树协议、网线线序错误或受到干扰等。

华为交换机广播风暴抑制配置

华为交换机广播风暴抑制相关配置在华为交换机的日常维护中,为了防止内网出现广播风暴,通常我们可以通过如下配置来进行解决port-group 1group-member g0/0/1 to g0/0/4首先我们可以通过分组的方式来简化我们的配置,先将需要配置的端口加入到组1的模式下分别输入下方命令执行组内端口全部的广播风暴抑制操作步骤:进入接口视图<Quidway> system-view[Quidway] interface gigabitethernet 0/0/1配置广播风暴控制[Quidway-GigabitEthernet0/0/1] storm-control broadcast min-rate 1000 max-rate 2000配置组播风暴控制[Quidway-GigabitEthernet0/0/1] storm-control multicast min-rate 1000 max-rate 2000配置未知单播风暴控制[Quidway-GigabitEthernet0/0/1] storm-control unicast min-rate 1000 max-rate 2000配置风暴控制的动作为阻塞报文[Quidway-GigabitEthernet0/0/1] storm-control action block配置打开风暴控制时记录日志的功能[Quidway-GigabitEthernet0/0/1] storm-control enable log配置风暴控制的检测时间间隔[Quidway-GigabitEthernet0/0/1] storm-control interval 90验证配置结果执行命令display storm-control interface gigabitethernet 0/0/1查看GE0/0/1接口下的风暴控制配置情况。

<Quidway> display storm-control interface gigabitethernet 0/0/1PortName Type Rate Action Punish-Trap Log Interval Last-(Min/Max) Status Punish-Time------------------------------------------------------------------------------GE0/0/1 Multicast 1000 Block shutdown off off 90 2010-12-12/2000 14:34:00GE0/0/1 Broadcast 1000 Block shutdown off off 90 2010-12-12/2000 14:30:00GE0/0/1 Unicast 1000 Block shutdown off off 90 2010-12-12/2000 14:36:00dis cu#!Software Version V200R001C00SPC300sysname mlzyxyS9306#vlan batch 2 to 6 8 to 11 17 20 24 to 26 30 to 32 35 50 100 to 101 #undo http server enable#undo nap slave enable#dba-profile default0 type3 assure 40000 max 80000#dhcp enable#diffserv domain default#line-profile default0#service-profile default0#drop-profile default#vlan 11description TO_LaoJiaoXueLouvlan 20description TO_XinBanGongLou_Uservlan 24description TO_ShiXunLou_Uservlan 25description TO_QiuSuoLou_Uservlan 26description TO_ShiTangvlan 50description shixun3_apvlan 100description TO_Serwervlan 101description TO_S5510_G1/0/20#aaaauthentication-scheme defaultauthorization-scheme defaultaccounting-scheme defaultdomain defaultdomain default_adminlocal-user admin password cipher %$%$o@>(:W|o-!]V^[Y-Mx[Of+"v%$%$ local-user admin service-type telnet terminal httplocal-user aaa@huawei password cipher %$%$X>m9;s`}U.Fh".Qo%yy'e(|s%$%$ #interface Vlanif1ip address 192.168.1.100 255.255.255.0#interface Vlanif2ip address 192.168.2.100 255.255.255.0#interface Vlanif3ip address 192.168.3.100 255.255.255.0#interface Vlanif4ip address 192.168.4.100 255.255.255.0#interface Vlanif5ip address 192.168.5.100 255.255.255.0#interface Vlanif6ip address 192.168.6.100 255.255.255.0#interface Vlanif8description v9ip address 192.168.8.100 255.255.255.0#interface Vlanif9ip address 192.168.9.100 255.255.255.0#interface Vlanif10ip address 192.168.10.100 255.255.255.0#interface Vlanif11ip address 192.168.11.100 255.255.255.0#interface Vlanif17ip address 192.168.0.100 255.255.255.0#interface Vlanif20description Xinbangonglouip address 192.168.20.254 255.255.255.0dhcp select interfacedhcp server dns-list 222.246.129.81#interface Vlanif24ip address 192.168.24.254 255.255.255.0 #interface Vlanif25ip address 192.168.25.254 255.255.255.0 #interface Vlanif26ip address 192.168.26.254 255.255.255.0 #interface Vlanif30description v7ip address 192.168.30.254 255.255.255.0 #interface Vlanif31description v8ip address 192.168.31.254 255.255.255.0 #interface Vlanif32description xinshixunlou_bangonip address 192.168.32.254 255.255.255.0 #interface Vlanif35ip address 192.168.35.254 255.255.255.0 #interface Vlanif50description shixun3_apip address 192.168.50.254 255.255.255.0 dhcp select interfacedhcp server dns-list 222.246.129.81#interface Vlanif100#interface Vlanif101ip address 192.168.101.1 255.255.255.0 #interface Ethernet0/0/0#interface GigabitEthernet6/0/0 description TO_S5510_G1/0/20port link-type accessport default vlan 101#description TO_TuShuGuanport link-type accessport default vlan 17#interface GigabitEthernet6/0/2description TO_LaoJiaoXueLouport link-type trunkport trunk allow-pass vlan 11 101#interface GigabitEthernet6/0/3description TO_ShiYanLouport link-type trunkport trunk allow-pass vlan 2 to 6 8 to 11 101 #interface GigabitEthernet6/0/4description TO_ShiXunLouport link-type trunkport trunk allow-pass vlan 24 35 101#interface GigabitEthernet6/0/5description TO_QiuSuoLouport link-type accessport default vlan 25#interface GigabitEthernet6/0/6description TO_ShiTangport link-type accessport default vlan 26#interface GigabitEthernet6/0/7description TO_XinShiXunlou_HeXinport link-type trunkport trunk allow-pass vlan 5 8 30 to 32 50 101 #interface GigabitEthernet6/0/8#interface GigabitEthernet6/0/9#interface GigabitEthernet6/0/10 description TO_ShiXunLou11port link-type accessport default vlan 24##interface GigabitEthernet6/0/12 description TO_XinBanGongLou_S2726_01 port link-type trunkport trunk allow-pass vlan 20 101#interface GigabitEthernet6/0/13 description TO_XinBanGongLou_S2726_02 port link-type trunkport trunk allow-pass vlan 20 101#interface GigabitEthernet6/0/14 description TO_XinBanGongLou_S2726_03 port link-type trunkport trunk allow-pass vlan 20 101#interface GigabitEthernet6/0/15#interface GigabitEthernet6/0/16#interface GigabitEthernet6/0/17#interface GigabitEthernet6/0/18#interface GigabitEthernet6/0/19#interface GigabitEthernet6/0/20#interface GigabitEthernet6/0/21#interface GigabitEthernet6/0/22port link-type accessport default vlan 26#interface GigabitEthernet6/0/23#interface GigabitEthernet6/0/24port link-type accessport default vlan 100#interface GigabitEthernet6/0/25port link-type accessport default vlan 100interface GigabitEthernet6/0/26 #interface GigabitEthernet6/0/27 port link-type accessport default vlan 100#interface GigabitEthernet6/0/28 port link-type accessport default vlan 100#interface GigabitEthernet6/0/29 port link-type accessport default vlan 100#interface GigabitEthernet6/0/30 port link-type accessport default vlan 100#interface GigabitEthernet6/0/31 port link-type accessport default vlan 100#interface GigabitEthernet6/0/32 port link-type accessport default vlan 100#interface GigabitEthernet6/0/33 port link-type accessport default vlan 100#interface GigabitEthernet6/0/34 port link-type accessport default vlan 100#interface GigabitEthernet6/0/35 port link-type accessport default vlan 100#interface GigabitEthernet6/0/36 #interface GigabitEthernet6/0/37 #interface GigabitEthernet6/0/38interface GigabitEthernet6/0/39#interface GigabitEthernet6/0/40#interface GigabitEthernet6/0/41#interface GigabitEthernet6/0/42#interface GigabitEthernet6/0/43#interface GigabitEthernet6/0/44#interface GigabitEthernet6/0/45#interface GigabitEthernet6/0/46port link-type trunkport trunk allow-pass vlan 101#interface GigabitEthernet6/0/47#interface NULL0#ospf 1area 0.0.0.0#ip route-static 0.0.0.0 0.0.0.0 192.168.101.2#user-interface maximum-vty 15user-interface con 0authentication-mode passwordset authentication password cipher %$%$)"V40@"8W(ok&(%j"[Q7,ulc`wzB9rA2Y5Hf1,M;.Os=&{rm%$%$idle-timeout 0 0screen-length 0user-interface vty 0 14authentication-mode aaauser privilege level 3idle-timeout 0 0screen-length 0user-interface vty 16 20#return[mlzyxyS9306]。

绝技!广播风暴或者环路的快速检测方法!~

绝技!广播风暴或者环路的快速检测方法!~就是在核心交换机上所有网线都拔下来,在旁边的插入一台手提电脑上用ping -t命令一直ping一根根网线插上去,每根网线等待20秒。

等到某根网线插入后,ping命令无法到达,或者终端,就是这跟网线下面的交换机问题。

然后再次向下检测,一直到故障点。

SNIFFERSNIFFERSNIFFERSNIFFERSNIFFER方法很直观,不过稍微有些笨拙。

其实如果广播风暴的话,在交换机上看到所有接入网络的灯都是狂闪的,如果平时留意的话,大致看一下哪些电脑是稳定的,新接进来的有哪些电脑,只把新接进来的电脑一个一个排除一下就行了。

直到拔了哪个其他的灯都不狂闪了,就说明是哪台电脑在作怪~ 省时省力...用SNIFFER工具呗,哪个连接数多一般就是哪个了。

VLAN!这个方法是解决方法之一,也是比较简便的一种方法。

你的问题分两个广播风暴和环路。

环路的检测,其实,你可以用更简便的方法。

环路形成时,所有交换机都狂闪了,你只要把核心交换机上的所有接入层交换机断开,这样每个接入层交换机就是单独了,那些不闪了的就说明没问题,马上插回去,那个还在狂闪的就是有问题的接入层设备了,你就按照你的网路信息点图纸查吧,这样最快,影响面最小。

至于广播风暴论坛里有论述的很详细的。

所有方法都是帮你最快定位问题源,或缩小故障源的范围。

小心局域网环路引起的广播风暴来源:互联网笔者公司局域网采用的是星型拓扑结构千兆以太网技术,中心机房配备一台华为6506三层路由交换机,各楼层采用华为3026或者背板堆叠的2026接入核心交换机,各部门计算机通过直接接入或用级连方式通过接入层交换机接进网络。

中心的服务器有多台,提供FTP、文件服务、Web等多项服务。

全网分为5个VLAN,根据业务不同为不同网段定义了IP地址。

随着接进网络PC的不断增多及信息流量的增加,在网络维护中遇到过各类问题及故障,现在分析其中影响较大的一个故障,谈谈在管理与维护上的一点经验和体会。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

最近网络中有主机频繁断线,刚刚开始还比较正常,但是一段时间后就出现断线情况,有时很快恢复,但是有时要长达好几分钟啊,这样对工作影响太大了。

最初怀疑是否是物理上的错误,总之从最容易下手的东西开始检查,检查完毕后没有发现异常!突然想到目前网上比较流行的ARP攻击,ARP攻击出现的故障情况与此非常之相似!对于ARP攻击,一般常规办法是很难找出和判断的,需要抓包分析。

1.原理知识

在解决问题之前,我们先了解下ARP的相关原理知识。

ARP原理:

首先,每台主机都会在自己的ARP缓冲区(ARPCache)中建立一个ARP列表,以表示IP地址和MAC地址的对应关系。

当源主机需要将一个数据包要发送到目的主机时,会首先检查自己ARP列表中是否存在该IP地址对应的MAC地址,如果有﹐就直接将数据包发送到这个MAC地址;如果没有,就向本地网段发起一个ARP请求的广播包,查询此目的主机对应的MAC地址。

此ARP请求数据包里包括源主机的IP地址、硬件地址、以及目的主机的IP地址。

网络中所有的主机收到这个ARP请求后,会检查数据包中的目的IP是否和自己的IP 地址一致。

如果不相同就忽略此数据包;如果相同,该主机首先将发送端的MAC地址和IP 地址添加到自己的ARP列表中,如果ARP表中已经存在该IP的信息,则将其覆盖,然后给源主机发送一个ARP响应数据包,告诉对方自己是它需要查找的MAC地址;源主机收到这个ARP响应数据包后,将得到的目的主机的IP地址和MAC地址添加到自己的ARP列表中,并利用此信息开始数据的传输。

如果源主机一直没有收到ARP响应数据包,表示ARP 查询失败。

ARP欺骗原理:

我们先模拟一个环境:

网关:192.168.1.1 MAC地址:00:11:22:33:44:55

欺骗主机A:192.168.1.100 MAC地址:00:11:22:33:44:66

被欺骗主机B:192.168.1.50 MAC地址:00:11:22:33:44:77

欺骗主机A不停的发送ARP应答包给网关,告诉网关他是192.168.1.50主机B,这样网关就相信欺骗主机,并且在网关的ARP缓存表里就有192.168.1.50对应的MAC就是欺骗主机A的MAC地址00:11:22:33:44:66,网关真正发给主机B的流量就转发给主机A;另外主机A同时不停的向主机B发送ARP请求,主机B相信主机A为网关,在主机B的缓存表里有一条记录为192.168.1.1对应00:11:22:33:44:66,这样主机B真正发送给网关的数据流量就会转发到主机A;等于说主机A和网关之间的通讯就经过了主机A,主机A作为了一个中间人在彼此之间进行转发,这就是ARP欺骗。

2.解决方法

看来只有抓包了,首先,我将交换机做好端口镜像设置,然后把安装有科来网络分析系统的电脑接入镜像端口,抓取网络的所有数据进行分析。

通过几个视图我得出了分析结果:诊断视图提示有太多“ARP无请求应答”。

在诊断中,我发现几乎都是00:20:ED:AA:0D:04发起的大量ARP应答。

而且在参考信息中提示说可能存在ARP欺骗。

看来我的方向是走对了,但是为了进一步确定,得结合其他内容信息。

查看协议视图了解ARP协议的详细情况,

ARPResponse和ARPRequest相差比例太大了,很不正常啊。

接下来,再看看数据包的详细情况。

我从数据包信息已经看出问题了,00:20:ED:AA:0D:04在欺骗网络中

192.168.17.0这个网段的主机,应该是在告诉大家它是网关吧,想充当中间人的身份吧,被欺骗主机的通讯流量都跑到他那边“被审核”了。

现在基本确定为ARP欺骗攻击,现在我需要核查MAC地址的主机

00:20:ED:AA:0D:04是哪台主机,幸好我在平时记录了内部所有主机的MAC地址和主机对应表,终于给找出真凶主机了。

可能上面中了ARP病毒,立即断网杀毒。

网络正常了,呜呼!整个世界又安静了!

3.总结(故障原理)

我们来回顾一下上面ARP攻击过程。

MAC地址为00:20:ED:AA:0D:04的主机,扫描攻击192.168.17.0这个网段的所有主机,并告之它就是网关,被欺骗主机的数据都发送到MAC地址为00:20:ED:AA:0D:04的主机上去了,但是从我抓取的数据包中,MAC 为00:20:ED:AA:0D:04的主机并没有欺骗真正的网关,所以我们的网络会出现断网现象。

4.补充内容

对于ARP攻击的故障,我们还是可以防范的,以下三种是常见的方法:

方法一:平时做好每台主机的MAC地址记录,出现状况的时候,可以利用MAC地址扫描工具扫描出当前网络中主机的MAC地址对应情况,参照之前做好的记录,也可以找出问题主机。

方法二:ARP–S可在MS-DOS窗口下运行以下命令:ARP–S手工绑定网关IP和网关MAC。

静态绑定,就可以尽可能的减少攻击了。

需要说明的是,手工绑定在计算机重起后就会失效,需要再绑定,但是我们可以做一个批处理文件,可以减少一些烦琐的手工绑定!

方法三:使用软件(Antiarp)使用AntiARPSniffer可以防止利用ARP技术进行数据包截取以及防止利用ARP技术发送地址冲突数据包。

出现ARP欺骗时的抓包结果图抓包实例。