H3C负载分担链路备份的实现过程详解

H3C电信网通双出口配置实现负载分担

[Quidway-detect-group-2]quit

[Quidway]

注:以上以地址61.1.1.1最为电信网关地址,地址202.1.1.1为网通网关地址为例, 可以根据实际组网情况修改。

配置步骤:

1

定义监测组,分别监测电信和网通网关

进入系统视图,创建detect-group 1,监测电信网关:

<Quidway>system

Page 4 of 14

System View: return to User View with Ctrl+Z.

[Quidway] detect-group 1

2

配置两条默认路由互为备份,优先走电信线路:

[Quidway]ip route-static 0.0.0.0 0.0.0.0 61.1.1.1 preference 60 detect-group 1

[Quidway]ip route-static 0.0.0.0 0.0.0.0 202.1.1.1 preference 100 detect-group 2 注:以上以地址61.据实际组网情况修改。

3配置静态路由与监测组关联,使访问网通流量优先走网通线路:

以下配置较多,配置过程中可以用实际网通网关地址替换地址202.1.1.1后直接复制粘贴: ip route-static 58.16.0.0 255.248.0.0 202.1.1.1 preference 60 detect-group 2

[Quidway-detect-group-1]

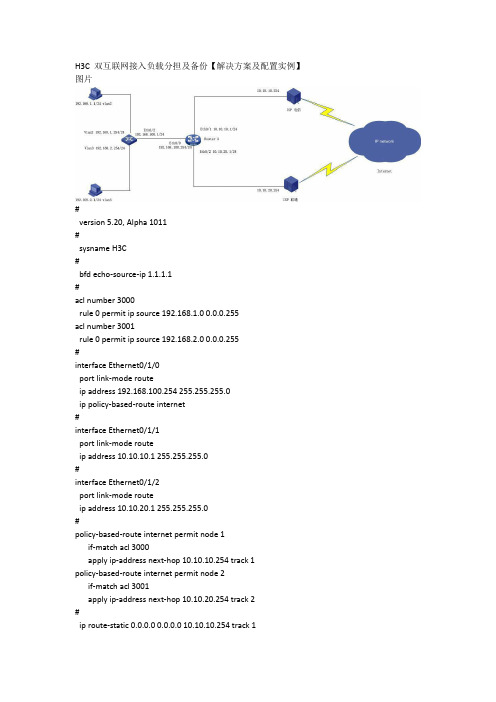

完整word版,-H3C双互联网接入负载分担及备份【解决方案及配置实例】

H3C 双互联网接入负载分担及备份【解决方案及配置实例】图片#version 5.20, Alpha 1011#sysname H3C#bfd echo-source-ip 1.1.1.1#acl number 3000rule 0 permit ip source 192.168.1.0 0.0.0.255acl number 3001rule 0 permit ip source 192.168.2.0 0.0.0.255#interface Ethernet0/1/0port link-mode routeip address 192.168.100.254 255.255.255.0ip policy-based-route internet#interface Ethernet0/1/1port link-mode routeip address 10.10.10.1 255.255.255.0#interface Ethernet0/1/2port link-mode routeip address 10.10.20.1 255.255.255.0#policy-based-route internet permit node 1if-match acl 3000apply ip-address next-hop 10.10.10.254 track 1policy-based-route internet permit node 2if-match acl 3001apply ip-address next-hop 10.10.20.254 track 2#ip route-static 0.0.0.0 0.0.0.0 10.10.10.254 track 1ip route-static 0.0.0.0 0.0.0.0 10.10.20.254 track 2ip route-static 192.168.0.0 255.255.0.0 192.168.100.1#track 1 bfd echo interface Ethernet0/1/1 remote ip 10.10.10.254 local ip 10.10.10.1track 2 bfd echo interface Ethernet0/1/2 remote ip 10.10.20.254 local ip 10.10.20.1配置案例1.10 双WAN接入路由配置目前越来越多的企业和网吧采用双WAN上行接入的方式,这种组网方式既可以实现链路的负载分担又可以实现链路的动态备份,受到用户的普遍欢迎。

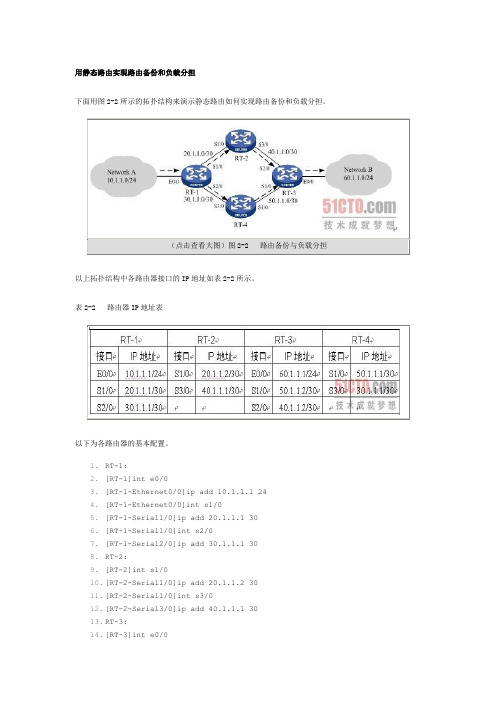

用静态路由实现路由备份和负载分担

用静态路由实现路由备份和负载分担下面用图2-2所示的拓扑结构来演示静态路由如何实现路由备份和负载分担。

以上拓扑结构中各路由器接口的IP地址如表2-2所示。

表2-2 路由器IP地址表以下为各路由器的基本配置。

1.RT-1:2.[RT-1]int e0/03.[RT-1-Ethernet0/0]ip add 10.1.1.1 244.[RT-1-Ethernet0/0]int s1/05.[RT-1-Serial1/0]ip add 20.1.1.1 306.[RT-1-Serial1/0]int s2/07.[RT-1-Serial2/0]ip add 30.1.1.1 308.RT-2:9.[RT-2]int s1/010.[RT-2-Serial1/0]ip add 20.1.1.2 3011.[RT-2-Serial1/0]int s3/012.[RT-2-Serial3/0]ip add 40.1.1.1 3013.RT-3:14.[RT-3]int e0/015.[RT-3-Ethernet0/0]ip add 60.1.1.1 2416.[RT-3-Ethernet0/0]int s1/017.[RT-3-Serial1/0]ip add 50.1.1.2 3018.[RT-3-Serial1/0]int s2/019.[RT-3-Serial2/0]ip add 40.1.1.2 3020.RT-4:21.[RT-4]int s1/022.[RT-4-Serial1/0]ip add 50.1.1.1 3023.[RT-4-Serial1/0]int s3/024.[RT-4-Serial3/0]ip add 30.1.1.2 30在图2-2所示的拓扑结构中,不管是负载分担方式还是路由备份方式,对路由器RT-2和RT-4的静态路由配置都是一样的。

下面先给出路由器RT-2和RT-4的路由配置。

H3C之AR18路由器设置实例 --双出口链路备份规范设置

H3C之AR18路由器设置实例 --双出口链路备份规范设置 - 华三-悠悠思科华为网络技术门户双出口链路规范设置双出口举办主备备份在一般呈此刻到一个ISP有两条链路,一条带宽较量宽,一条带宽较量低的情形下。

下面就两种常见的组网给出设置实例。

# 设置自动侦测组1,侦测主用链路的对端地点是否可达,侦测隔断为5s。

detect-group 1detect-list 1 ip address 142.1.1.1timer loop 5## 设置接口应用NAT时引用的ACL。

acl number 2001rule 10 permit source 192.168.1.0 0.0.0.255## 设置在接口上应用的过滤法则,主要用于进攻防御,猛烈发起设置。

acl number 3001rule 10 deny tcp destination-port eq 445rule 11 deny udp destination-port eq 445rule 20 deny tcp destination-port eq 135rule 21 deny udp destination-port eq 135rule 30 deny tcp destination-port eq 137rule 31 deny udp destination-port eq netbios-nsrule 40 deny tcp destination-port eq 138rule 41 deny udp destination-port eq netbios-dgmrule 50 deny tcp destination-port eq 139rule 51 deny udp destination-port eq netbios-ssnrule 80 deny tcp destination-port eq 4444rule 90 deny tcp destination-port eq 707rule 100 deny tcp destination-port eq 1433rule 101 deny udp destination-port eq 1433rule 110 deny tcp destination-port eq 1434rule 111 deny udp destination-port eq 1434rule 120 deny tcp destination-port eq 5554rule 130 deny tcp destination-port eq 9996rule 141 deny udp source-port eq bootpsrule 160 permit icmp icmp-type echorule 161 permit icmp icmp-type echo-replyrule 162 permit icmp icmp-type ttl-exceededrule 165 deny icmprule 2002 permit ip destination 142.1.1.2 0rule 3000 deny ipacl number 3002rule 10 deny tcp destination-port eq 445rule 11 deny udp destination-port eq 445rule 20 deny tcp destination-port eq 135rule 21 deny udp destination-port eq 135rule 30 deny tcp destination-port eq 137rule 31 deny udp destination-port eq netbios-ns rule 40 deny tcp destination-port eq 138rule 41 deny udp destination-port eq netbios-dgm rule 50 deny tcp destination-port eq 139rule 51 deny udp destination-port eq netbios-ssnrule 80 deny tcp destination-port eq 4444rule 90 deny tcp destination-port eq 707rule 100 deny tcp destination-port eq 1433rule 101 deny udp destination-port eq 1433rule 110 deny tcp destination-port eq 1434rule 111 deny udp destination-port eq 1434rule 120 deny tcp destination-port eq 5554rule 130 deny tcp destination-port eq 9996rule 141 deny udp source-port eq bootpsrule 160 permit icmp icmp-type echorule 161 permit icmp icmp-type echo-replyrule 162 permit icmp icmp-type ttl-exceededrule 165 deny icmprule 2002 permit ip destination 162.1.1.2 0rule 3000 deny ipacl number 3003rule 10 deny tcp destination-port eq 445rule 11 deny udp destination-port eq 445rule 20 deny tcp destination-port eq 135rule 21 deny udp destination-port eq 135rule 30 deny tcp destination-port eq 137rule 31 deny udp destination-port eq netbios-ns rule 40 deny tcp destination-port eq 138rule 41 deny udp destination-port eq netbios-dgm rule 50 deny tcp destination-port eq 139rule 51 deny udp destination-port eq netbios-ssnrule 80 deny tcp destination-port eq 4444rule 90 deny tcp destination-port eq 707rule 100 deny tcp destination-port eq 1433rule 101 deny udp destination-port eq 1433rule 110 deny tcp destination-port eq 1434rule 111 deny udp destination-port eq 1434rule 120 deny tcp destination-port eq 5554rule 130 deny tcp destination-port eq 9996rule 141 deny udp source-port eq bootpsrule 160 permit icmp icmp-type echorule 161 permit icmp icmp-type echo-replyrule 162 permit icmp icmp-type ttl-exceededrule 165 deny icmprule 2010 deny ip source 192.168.1.1 0rule 2030 permit ip source 192.168.1.0 0.0.0.255rule 3000 deny ip## 设置广域网接口E1/0,对入报文举办过滤(所有出报文均需要做NAT时可以差池入报文举办过滤),对出报文举办NAT。

静态路由实现路由负载分担主备备份案例

静态路由实现路由负载分担/主备备份案例本文以华为设备为例静态路由简介静态路由是一种需要管理员手工配置的特殊路由。

静态路由比动态路由使用更少的带宽,并且不占用CPU资源来计算和分析路由更新。

但是当网络发生故障或者拓扑发生变化后,静态路由不会自动更新,必须手动重新配置。

静态路由有5个主要的参数:目的地址和掩码、出接口和下一跳、优先级。

使用静态路由的好处是配置简单、可控性高,当网络结构比较简单时,只需配置静态路由就可以使网络正常工作。

在复杂网络环境中,还可以通过配置静态路由改进网络的性能,并且可以为重要的应用保证带宽。

配置注意事项一般情况下两个设备之间的通信是双向的,因此路由也必须是双向的,在本端配置完静态路由以后,请不要忘记在对端设备上配置回程路由。

在企业网络双出口的场景中,通过配置两条等价的静态路由可以实现负载分担,流量可以均衡的分配到两条不同的链路上;通过配置两条不等价的静态路由可以实现主备份,当主用链路故障的时候流量切换到备用链路上。

静态路由实现路由负载分担组网需求如图1所示,PC1和PC2通过4台Switch相连,从拓扑图中可以看出,数据从PC1到PC2有两条路径可以到达,分别是PC1-SwitchA-SwitchB-SwitchC-PC2和PC1-SwitchA-SwitchD-SwitchC-PC2,为了有效利用链路,要求从PC1到PC2的数据流平均分配到两条链路上,而且当一条链路故障之后数据流自动切换到另一条链路上去。

说明:请确保该场景下互联接口的STP处于未使能状态。

因为在使能STP的环形网络中,如果用交换机的VLANIF接口构建三层网络,会导致某个端口被阻塞,从而导致三层业务不能正常运行。

图1 配置静态路由实现路由负载分担组网图配置思路采用如下的思路配置静态路由实现路由负载分担:创建VLAN并配置各接口所属VLAN,配置各VLANIF接口的IP地址。

配置数据流来回两个方向的静态路由。

H3C CAS CVM配置备份与恢复功能操作指导

H3C CAS CVM配置备份与恢复功能操作指导书Copyright © 2014 杭州华三通信技术有限公司版权所有,保留一切权利。

非经本公司书面许可,任何单位和个人不得擅自摘抄、复制本文档内容的部分或全部,并不得以任何形式传播。

本文档中的信息可能变动,恕不另行通知。

目录1 简介 (1)2 产品规格 (1)2.1 规格列表 (1)2.2 注意事项 (2)2.3 友商实现对比 (2)3 配置前提 (3)4 配置环境 (3)4.1 服务器 (3)4.2 软件 (3)5 组网需求 (4)6 配置指导 (4)6.1 准备备份服务器 (4)6.2 指定备份目的路径 (5)6.3 立即备份CVM配置数据 (6)6.4 配置定时备份策略 (8)6.5 备份恢复 (10)1 简介本文档介绍H3C CAS CVM虚拟化管理平台配置备份与恢复功能的使用方法和操作步骤。

H3C CAS CVM虚拟化管理平台定位于服务器计算节点、虚拟机、虚拟网络和虚拟存储等资源的集中配置与管理中心,虽然H3C CAS CVM虚拟化管理平台本身的可用性不会对业务系统的运行造成影响,但是,会造成整个虚拟化管理的不可用,例如,管理员无法查看业务系统虚拟机的运行状态、无法创建新的业务系统虚拟机、无法通过配置界面直观地访问虚拟机操作系统等。

因此,在实际应用部署时,客户都希望H3C CAS CVM虚拟化管理平台能够提供高可用性手段,确保H3C CAS CVM 虚拟化管理平台的故障不会影响到虚拟化环境的管理。

目前,H3C CAS CVM虚拟化管理平台的高可用性通过如下两种途径来保证:(1) 双机热备方案:使用2台服务器,都安装H3C CAS CVM虚拟化管理平台,分别作为主、备管理节点。

两者之间通过心跳链路确定主备状态,通过数据链路同步配置数据。

主节点异常后,备节点接管管理任务。

(2) 配置备份与恢复方案:使用1台服务器作为H3C CAS CVM虚拟化管理平台,管理员手工对管理节点的配置进行备份,或者制定合适的备份策略,定时备份管理节点的配置数据。

H3C系统及配置文件备份操作

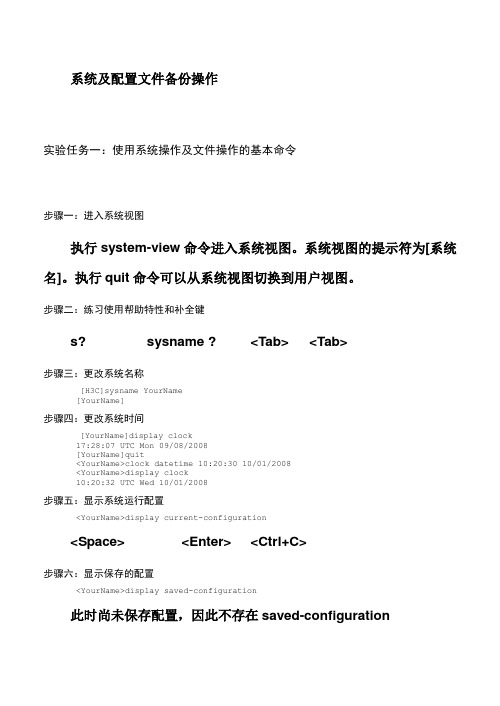

系统及配置文件备份操作实验任务一:使用系统操作及文件操作的基本命令步骤一:进入系统视图执行system-view命令进入系统视图。

系统视图的提示符为[系统名]。

执行quit命令可以从系统视图切换到用户视图。

步骤二:练习使用帮助特性和补全键s? sysname ? <Tab> <Tab>步骤三:更改系统名称[H3C]sysname YourName[YourName]步骤四:更改系统时间[YourName]display clock17:28:07 UTC Mon 09/08/2008[YourName]quit<YourName>clock datetime 10:20:30 10/01/2008<YourName>display clock10:20:32 UTC Wed 10/01/2008步骤五:显示系统运行配置<YourName>display current-configuration<Space> <Enter> <Ctrl+C>步骤六:显示保存的配置<YourName>display saved-configuration此时尚未保存配置,因此不存在saved-configuration步骤七:保存配置默认配置文件名通常为startup.cfg,某些版本为config.cfg。

<YourName>saveThe current configuration will be written to the device. Are you sure? [Y/N]:Please input the file name(*.cfg)[cf:/startup.cfg](To leave the existing filename unchanged, press the enter key):Validating file. Please wait...Now saving current configuration to the device.Saving configuration cf:/startup.cfg. Please wait....Configuration is saved to cf successfully.........<YourName>saveThe current configuration will be written to the device. Are you sure? [Y/N]:y Please input the file name(*.cfg)[cf:/startup.cfg](To leave the existing filename unchanged, press the enter key):cf:/startup.cfg exists, overwrite? [Y/N]:yValidating file. Please wait...Now saving current configuration to the device.Saving configuration cf:/startup.cfg. Please wait....Configuration is saved to cf successfully.由于执行了save命令,保存配置与运行配置一致。

H3C网络设备配置备份方法

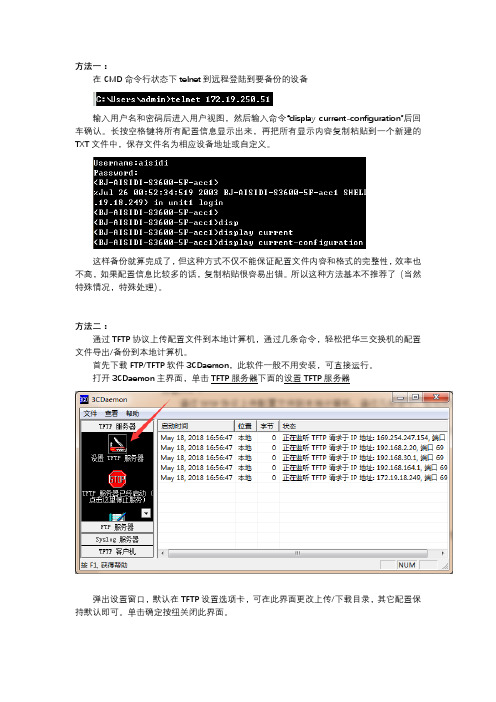

方法一:

在CMD命令行状态下telnet到远程登陆到要备份的设备

输入用户名和密码后进入用户视图,然后输入命令“display current-configuration”后回车确认。

长按空格键将所有配置信息显示出来,再把所有显示内容复制粘贴到一个新建的TXT文件中,保存文件名为相应设备地址或自定义。

这样备份就算完成了,但这种方式不仅不能保证配置文件内容和格式的完整性,效率也不高,如果配置信息比较多的话,复制粘贴很容易出错。

所以这种方法基本不推荐了(当然特殊情况,特殊处理)。

方法二:

通过TFTP协议上传配置文件到本地计算机,通过几条命令,轻松把华三交换机的配置文件导出/备份到本地计算机。

首先下载FTP/TFTP软件3CDaemon,此软件一般不用安装,可直接运行。

弹出设置窗口,默认在TFTP设置选项卡,可在此界面更改上传/下载目录,其它配置保持默认即可。

单击确定按纽关闭此界面。

下面俩图中TFTP服务器的状态是:左侧为启动状态,右侧为停止状态,默认为启动状

态,如果已经显示停止单击图标开启即可。

至此TFTP软件设置完毕

按照方法一telnet到设备中使用”dir”命令查询当前设备配置文件名称。

扩展名为”.cfg”的文件为配置文件,如图配置文件名称为”config.cfg”。

使用“tftp <tftp服务器IP地址> put config.cfg [new-filename.cfg]”命令,如图成功后配置文件就成功的保存到了本地的TFTP目录中。

再将保存下来的文件拷贝到相应备份路径即可。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

H3C MSR20/30/50系列路由器负载分担、链路备份的实现过程详解实验背景:随着公司规模的不断扩大,网络部门同时申请了两根光纤,其中一根为10M,另外一根为20M,由于带宽不对称,要求在出口路由器上做策略路由实现2:1的流量分配,其次要求两条线路互相备份,从而实现公司网络安全可靠的传输。

实验网络拓扑图:配置说明:由于MSR20/30/50路由器暂不支持基于用户的负载分担特性,可以使用NQA自动侦测与静态路由和策略路由通过Track联动实现负载分担和链路备份功能。

原理说明:原理:NQA是一种实时的网络性能探测和统计技术,可以对响应时间、网络抖动、丢包率等网络信息进行统计。

NQA还提供了与Track和应用模块联动的功能,实时监控网络状态的变化。

IP单播策略路由通过与NQA、Track联动,增加了应用的灵活性,增强了策略路由对网络环境的动态感知能力。

策略路由可以在配置报文的发送接口、缺省发送接口、下一跳、缺省下一跳时,通过Track与NQA关联。

如果NQA探测成功,则该策略有效,可以指导转发;如果探测失败,则该策略无效,转发时忽略该策略。

ICMP-echo功能是NQA最基本的功能,遵循RFC 2925来实现,其实现原理是通过发送ICMP报文来判断目的地的可达性、计算网络响应时间及丢包率。

ICMP-echo测试成功的前提条件是目的设备要能够正确响应ICMP echo request报文。

NQA客户端会根据设置的探测时间及频率向探测的目的IP地址发ICMP echorequest报文,目的地址收到ICMP echo request报文后,回复ICMP echo reply报文。

NQA客户端根据ICMP echo reply报文的接收情况,如接收时间和报文个数,计算出到目的IP地址的响应时间及丢包率,从而反映当前的网络性能及网络情况。

ICMP-echo测试的结果和历史记录将记录在测试组中,可以通过命令行来查看探测结果和历史记录。

配置步骤:1、配置两个自动侦测组,对E0/1(wan1)和E0/0(wan2)连接状态进行侦测:nqa agent enable #开启NQA客户端功能(缺省情况下处于开启状态)#nqa entry wan1 1#创建管理员为wan1/操作标签为1的NQA测试组并进入NAQ测试组视图type icmp-echo#配置测试例类型为ICMP-echo并进入测试类型视图destination ip 1.1.1.2 #配置测试操作的目的IP地址也就是E0/1接口的网关next-hop 1.1.1.2配置IP报文的下一跳IP地址probe count 3配置一次NQA测试中进行探测的次数,默认为1此probe timeout 1000配置NQA探测超时时间,默认为3000ms frequency 1000 #测试频率为1000ms既测试组连续两次测试开始时间的时间间隔为1秒reaction 1 checked-element probe-fail threshold-typeconsecutive 6 action-type trigger-only#建立联动项1,既如果连续测试6次失败则触发相关动作quit#nqa entry wan2 1 #创建管理员为wan2/操作标签为1的NQA测试组并进入NAQ测试组视图type icmp-echodestination ip 2.2.2.2#配置测试操作的目的IP地址也就是E0/0接口的网关next-hop 2.2.2.2配置IP报文的下一跳IP地址probe count 3probe timeout 1000frequency 1000reaction 1 checked-element probe-fail threshold-type consecutive 6 action-type trigger-only quit#nqa schedule wan1 1 start-time now lifetime forever #启动探测组nqa schedule wan2 1 start-time now lifetime forever #启动探测组track 1 nqa entry wan1 1 reaction 1 #创建于NQA测试组中指定联动项关联的Track 1track 2 nqa entry wan2 1 reaction 1 #创建于NQA测试组中指定联动项关联的Track 2#2、配置ACL,对业务流量进行2:1划分(前提是每个VLAN里的用户数基本相等,如果不等再根据实际情况划分)。

acl number 3222 #创建访问控制列表3222rule 0 permit ip source 192.168.1.0 0.0.0.255rule 1 permit ip source 192.168.2.0 0.0.0.255rule 1000 deny ipquitacl number 3333 #创建访问控制列表3333rule 0 permit ip source 192.168.3.0 0.0.0.255rule 1 permit ip source 192.168.4.0 0.0.0.255rule 2 permit ip source 192.168.5.0 0.0.0.255rule 3 permit ip source 192.168.6.0 0.0.0.255rule 1000 deny ipquit##3、定义IP单播策略路由名称为wan,并定义两个node,然后定义流量转发规则。

policy-based-route wan permit node 1 #定义策略wan,并创建策略节点为1(节点越小,优先级越高。

当报文满足该节点的所有if-match子句时被允许通过该节点的过滤并执行该节点的apply子句,如报文不满足该节点的if-match子句,报文将会使用该条策略的下一个节点进行匹配。

)if-match acl 3222 #定义匹配规则apply ip-address next-hop 1.1.1.2 track 1 #指定动作,满足匹配条件下一跳指向1.1.1.2如果事件发生时Track项状态为positive,则该配置项有效,可以指导转发;事件发生时,Track项状态为negative或invalid,则该配置项无效,转发时忽略该配置项。

quitpolicy-based-route wan permit node 2if-match acl 3333apply ip-address next-hop 2.2.2.2 track 2quit#4、在和局域网交换机连接的口上启用策略路由转发:interface e0/2ip policy-based-route wan##5、配置默认路由,当任意WAN链路出现故障时,流量可以在另外一条链路上进行转发:ip route-static 0.0.0.0 0.0.0.0 1.1.1.2 track 1 preference 60 #将静态路由和跟踪组1绑定ip route-static 0.0.0.0 0.0.0.0 2.2.2.2 track 2 preference 100 #将静态路由和跟踪组2绑定注:一般来讲,策略路由的优先级要高于普通路由,即报文先按照策略路由进行转发。

如果无法匹配所有的策略路由条件,再按照普通路由进行转发。

但对于配置了缺省下一跳的情况,则是先进行普通路由的转发,如果无法匹配,再进行策略路由转发。

H3C S系列三层交换机负载分担、链路备份的实现过程实验背景:随着公司规模的不断扩大,网络部门同时申请了两根光纤,其中一根为10M,另外一根为20M,由于带宽不对称,要求在三层交换机上做策略路由实现2:1的流量分配,其次要求两条线路互相备份,从而实现公司网络安全可靠的传输。

实验网络拓扑图:配置说明:由于S系列三层交换机暂不支持基于用户的负载分担特性,可以使用策略路由、静态路由和NQA自动侦测实现负载分担和链路备份功能。

原理说明:原理:NQA是一种实时的网络性能探测和统计技术,可以对响应时间、网络抖动、丢包率等网络信息进行统计。

NQA还提供了与Track和应用模块联动的功能,实时监控网络状态的变化。

IP单播策略路由通过与NQA、Track联动,增加了应用的灵活性,增强了策略路由对网络环境的动态感知能力。

策略路由可以在配置报文的发送接口、缺省发送接口、下一跳、缺省下一跳时,通过Track与NQA关联。

如果NQA探测成功,则该策略有效,可以指导转发;如果探测失败,则该策略无效,转发时忽略该策略。

ICMP-echo功能是NQA最基本的功能,遵循RFC 2925来实现,其实现原理是通过发送ICMP报文来判断目的地的可达性、计算网络响应时间及丢包率。

ICMP-echo测试成功的前提条件是目的设备要能够正确响应ICMP echo request报文。

NQA客户端会根据设置的探测时间及频率向探测的目的IP地址发ICMP echorequest报文,目的地址收到ICMP echo request报文后,回复ICMP echo reply报文。

NQA客户端根据ICMP echo reply报文的接收情况,如接收时间和报文个数,计算出到目的IP地址的响应时间及丢包率,从而反映当前的网络性能及网络情况。

ICMP-echo测试的结果和历史记录将记录在测试组中,可以通过命令行来查看探测结果和历史记录。

1、配置两个自动侦测组,对G1/0/23和G1/0/24连接状态进行侦测:nqa agent enable #开启NQA客户端功能(缺省情况下处于开启状态)#nqa entry G23 1 #创建管理员为G23/操作标签为1的NQA测试组并进入NAQ测试组视图type icmp-echo#配置测试例类型为ICMP-echo并进入测试类型视图destination ip 192.168.111.129 #配置测试操作的目的IP地址next-hop 192.168.111.129配置IP报文的下一跳IP地址probe count 3配置一次NQA测试中进行探测的次数,默认为1次probe timeout 1000配置NQA探测超时时间,默认为3000ms frequency 1000 #测试频率为1000ms既测试组连续两次测试开始时间的时间间隔为1秒reaction 1 checked-element probe-fail threshold-type consecutive 6 action-type trigger-only#建立联动项1,既如果连续测试6次失败则触发相关动作quit#nqa entry G24 1 #创建管理员为G24/操作标签为1的NQA测试组并进入NAQ测试组视图type icmp-echodestination ip 192.168.222.129 #配置测试操作的目的IP地址next-hop 192.168.222.129配置IP报文的下一跳IP地址probe count 3probe timeout 1000frequency 1000reaction 1 checked-element probe-fail threshold-type consecutive 6 action-type trigger-only quit#nqa schedule G23 1 start-time now lifetime forever #启动探测组nqa schedule G24 1 start-time now lifetime forever #启动探测组track 1 nqa entry G23 1 reaction 1 #创建于NQA测试组中指定联动项关联的Track 1track 2 nqa entry G24 1 reaction 1 #创建于NQA测试组中指定联动项关联的Track 2#2、配置ACL,对业务流量进行2:1划分(前提是每个VLAN里的用户数基本相等,如果不等再根据实际情况划分)。