2019年全国职业院校技能大赛中职组“网络空间安全”赛卷十

中职组“网络空间安全赛项”竞赛题-A

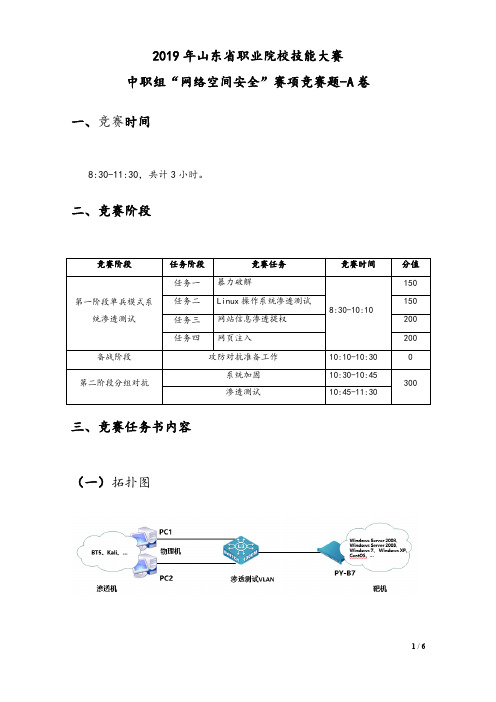

2019年山东省职业院校技能大赛中职组“网络空间安全”赛项竞赛题-A卷一、竞赛时间8:30-11:30,共计3小时。

二、竞赛阶段三、竞赛任务书内容(一)拓扑图(二)第一阶段任务书(700分)任务一:暴力破解任务环境说明:✓服务器场景名称:sql008✓服务器场景操作系统:Microsoft Windows2008 Server✓服务器场景用户名:administrator;密码:未知1.使用渗透机场景kali中工具扫描服务器场景,将iis的版本号作为flag提交;2.使用渗透机场景windows7访问服务器场景,并下载某文件夹下的web目录下的username.txt和wxl_pass_burp.txt,并将username.txt中的用户数量作为flag提交;3.使用渗透机场景windows7访问服务器中的暴力破解首页,并将首页的flag提交;4.使用渗透机场景windows7访问服务器场景web暴力破解页面(结合1、2题),进入基于表单的暴力破解进行账号密码的爆破,将爆破后返回的flag提交;5.使用渗透机场景windows7访问服务器场景web暴力破解页面(结合1、2题),进入验证码绕过(on server)进行账号密码的爆破,将爆破后返回的flag提交;6.使用渗透机场景windows7访问服务器场景web暴力破解页面(结合1、2题),进入验证码绕过(on client)进行账号密码的爆破,将爆破后返回的flag提交;任务二:Linux操作系统渗透测试任务环境说明:✓服务器场景:Linux2020✓服务器场景操作系统:Linux(版本不详)1.通过本地PC中渗透测试平台Kali2.0对服务器场景Linux2020进行系统服务及版本扫描渗透测试,并将该操作显示结果中21端口对应的服务版本信息字符串作为Flag值提交;2.通过本地PC中渗透测试平台Kali2.0对服务器场景Linux2020进行渗透测试,将该场景/var/www目录中唯一一个后缀为.bmp文件的文件名称作为Flag值提交;3.通过本地PC中渗透测试平台Kali2.0对服务器场景Linux2020进行渗透测试,将该场景/var/www目录中唯一一个后缀为.bmp的图片文件中的英文单词作为Flag值提交;。

2019年全国职业院校技能大赛高职组信息安全管理与评估赛卷及评分标准第一阶段任务一评分标准

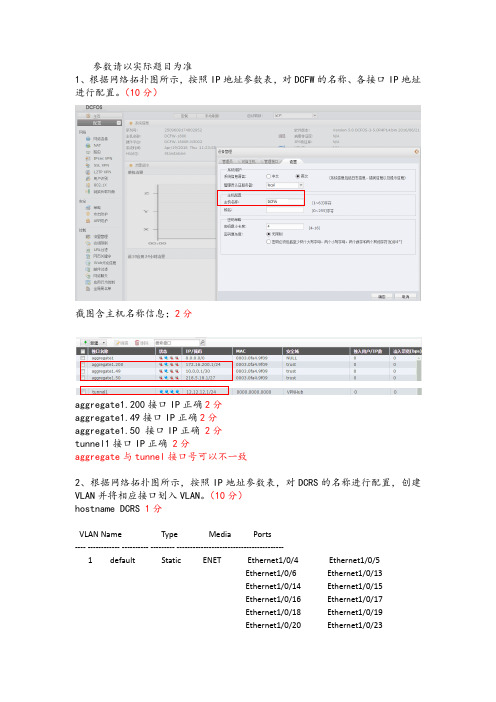

截图含主机名称信息;5 分

截图含 IP 地址:匹配参数表 DCBI IP 地址 子网掩码 截图含如下信息: IP 地址 10.0.0.9 子网掩码 255.255.255.252 1 分 接口状况: 启用 2 分 监控状态:监控 2 分 6、根据网络拓扑图所示,按照 IP 地址参数表,对 WAF 的名称、各接口 IP 地址 进行配置。(10 分) 5分

49 VLAN0049 Static ENET 50 VLAN0050 Static ENET 51 VLAN0051 Static ENET 52 VLAN0052 Static ENET 100 VLAN0100 Static ENET 200 VLAN0200 Static ENET

Ethernet1/0/4(T) Port-Channel1(T) Ethernet1/0/4(T) Port-Channel1(T) Ethernet1/0/3 Ethernet1/0/5(T) Ethernet1/0/4(T) Ethernet1/0/22 Ethernet1/0/4(T) Port-Channel1(T) Ethernet1/0/4(T) Port-Channel1(T)

Ethernet1/0/5(T) 1 分

每个 1 分扣完为止 3、根据网络拓扑图所示,按照 IP 地址参数表,对 DCRS 各接口 IP 地址进行配置。 (10 分) interface Vlan10 ip address 172.16.10.1 255.255.255.0(匹配参数表) 1 分 ! interface Vlan20 ip address 172.16.20.1 255.255.255.128(匹配参数表) 1 分 ! interface Vlan30 ip address 172.16.30.1 255.255.255.192(匹配参数表) 1 分 ! interface Vlan40 ip address 192.168.40.1 255.255.255.0(匹配参数表) 1 分 ! interface Vlan49 ip address 10.0.0.2 255.255.255.252(匹配参数表) 1 分

ZZ-2018065全国职业院校技能大赛中职组“网络空间安全”赛卷一

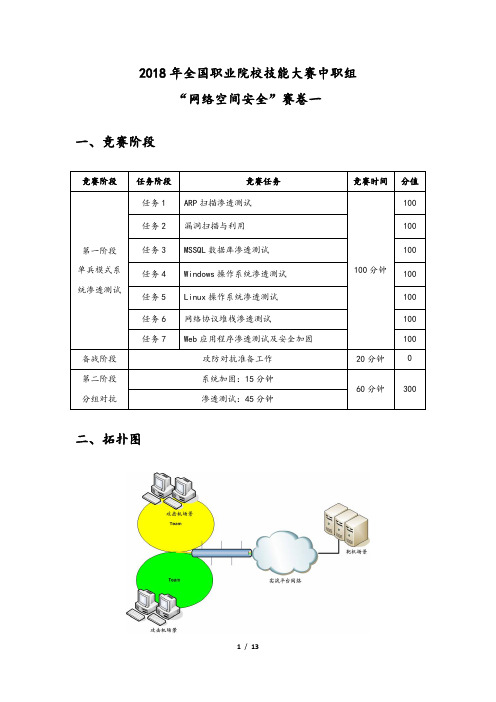

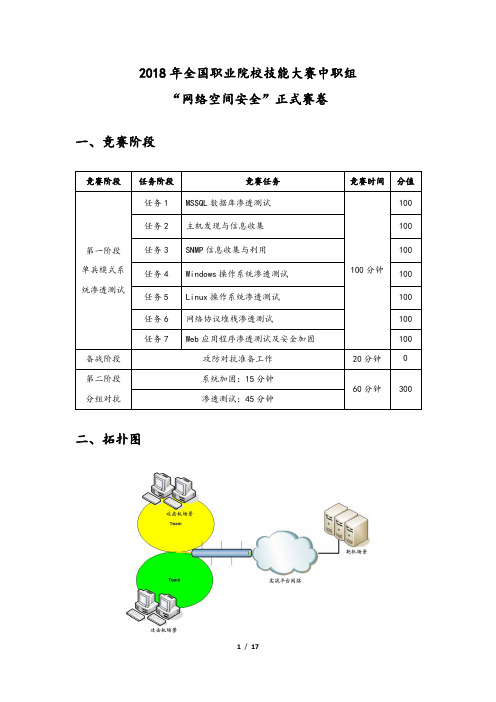

2018年全国职业院校技能大赛中职组“网络空间安全”赛卷一一、竞赛阶段二、拓扑图PC机环境:物理机:Windows7;虚拟机1:Ubuntu Linux 32bit(用户名:root;密码:toor),安装工具集:Backtrack5,安装开发环境:Python3;虚拟机2:Kali(用户名:root;密码:toor);虚拟机3:WindowsXP(用户名:administrator;密码:123456)。

三、竞赛任务书(一)第一阶段任务书(700分)任务1. ARP扫描渗透测试(100分)任务环境说明:✓服务器场景:server2003(用户名:administrator;密码:空)✓服务器场景操作系统:Windows server20031.通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP扫描渗透测试(使用工具arping,发送请求数据包数量为5个),并将该操作使用命令中固定不变的字符串作为Flag提交;(16分)2.通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP扫描渗透测试(使用工具arping,发送请求数据包数量为5个),并将该操作结果的最后1行,从左边数第2个数字作为Flag提交;(17分)3. 通过本地PC中渗透测试平台BT5对服务器场景server2003行ARP扫描渗透测试(使用工具Metasploit中arp_sweep模块),并将工具Metasploit 中arp_sweep模块存放路径字符串作为Flag(形式:字符串1/字符串2/字符串3/…/字符串n)提交;(16分)4. 通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP扫描渗透测试(使用工具Metasploit中arp_sweep模块),假设目标服务器场景CentOS5.5在线,请将工具Metasploit中arp_sweep模块运行显示结果的最后1行的最后1个单词作为Flag提交;(17分)5. 通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP 扫描渗透测试(使用工具Metasploit中arp_sweep模块),假设目标服务器场景CentOS5.5在线,请将工具Metasploit中arp_sweep模块运行显示结果的第1行出现的IP地址右边的第1个单词作为Flag提交;(16分)6. 通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP 扫描渗透测试(使用工具Metasploit中arp_sweep模块),假设目标服务器场景CentOS5.5在线,请将工具Metasploit中arp_sweep模块的运行命令字符串作为Flag提交;(18分)任务2. 漏洞扫描与利用(100分)任务环境说明:✓服务器场景:server2003(用户名:administrator;密码:空)✓服务器场景操作系统:Windows server20031.通过本地PC中渗透测试平台Kali对服务器场景server2003以半开放式不进行ping的扫描方式并配合a,要求扫描信息输出格式为xml文件格式,从生成扫描结果获取局域网(例如172.16.101.0/24)中存活靶机,以xml格式向指定文件输出信息(使用工具NMAP,使用必须要使用的参数),并将该操作使用命令中必须要使用的参数作为FLAG提交;(12分)2.根据第一题扫描的回显信息分析靶机操作系统版本信息,将操作系统版本信息作为FLAG提交;(9分)3.根据第一题扫描的回显信息分析靶机服务开放端口,分析开放的服务,并将共享服务的开放状态作为FLAG提交;(9分)4.在本地PC的渗透测试平台Kali中,使用命令初始化msf数据库,并将使用的命令作为FLAG提交;(10分)5.在本地PC的渗透测试平台Kali中,打开msf,使用db_import将扫描结果导入到数据库中,并查看导入的数据,将查看导入的数据要使用的命令作为FLAG提交;(10分)6.在msfconsole使用search命令搜索MS08067漏洞攻击程序,并将回显结果中的漏洞时间作为FLAG提交;(10分)7.在msfconsole中利用MS08067漏洞攻击模块,将调用此模块的命令作为FLAG提交;(10分)8.在上一步的基础上查看需要设置的选项,并将回显中需设置的选项名作为FLAG提交;(10分)9.使用set命令设置目标IP(在第8步的基础上),并检测漏洞是否存在,将回显结果中最后四个单词作为FLAG提交;(13分)10.查看可选项中存在此漏洞的系统版本,判断该靶机是否有此漏洞,若有,将存在此漏洞的系统版本序号作为FLAG提交,否则FLAG为none。

中职组“网络空间安全赛项”竞赛题-E

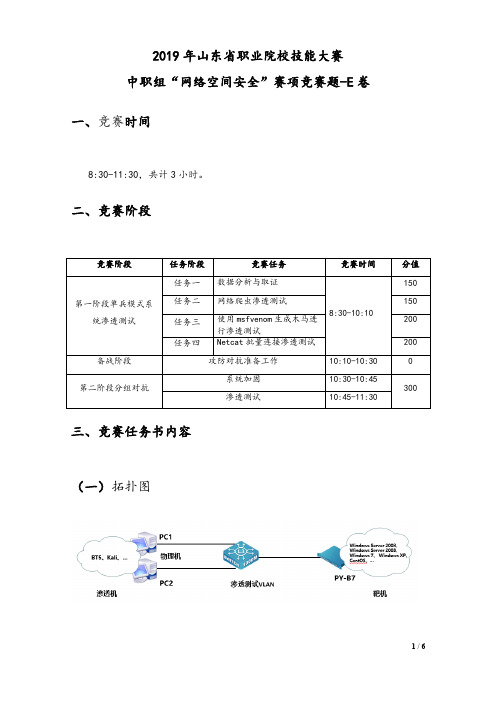

2019年山东省职业院校技能大赛中职组“网络空间安全”赛项竞赛题-E卷一、竞赛时间8:30-11:30,共计3小时。

二、竞赛阶段三、竞赛任务书内容(一)拓扑图(二)第一阶段任务书(700分)任务一:数据分析与取证任务环境说明:✓服务器场景:PC20201✓服务器用户名:administrator密码:1234561.某公司网络系统存在异常,猜测可能有黑客对公司的服务器实施了一系列的扫描和攻击,使用Wireshark抓包分析软件查看并分析PC20201服务器C:\Users\Public\Documents路径下的dump.pcapng数据包文件,找到黑客的IP地址,并将黑客的IP地址作为Flag值(如:172.16.1.1)提交;2.继续分析数据包文件dump.pcapng分析出黑客通过工具对目标服务器的哪些服务进行了密码暴力枚举渗透测试,将服务对应的端口依照从小到大的顺序依次排列作为Flag值(如:77/88/99/166/1888)提交;3.继续分析数据包文件dump.pcapng,找出黑客已经获取到目标服务器的基本信息,请将黑客获取到的目标服务器主机名作为Flag值提交;4.黑客扫描后可能直接对目标服务器的某个服务实施了攻击,继续查看数据包文件dump.pcapng分析出黑客成功破解了哪个服务的密码,并将该服务的版本号作为Flag值(如:5.1.10)提交;5.继续分析数据包文件dump.pcapng,黑客通过数据库写入了木马,将写入的木马名称作为Flag值提交(名称不包含后缀);6.继续分析数据包文件dump.pcapng,黑客通过数据库写入了木马,将黑客写入的一句话木马的连接密码作为Flag值提交;7.继续分析数据包文件dump.pcapng,找出黑客连接一句话木马后查看了什么文件,将黑客查看的文件名称作为Flag值提交;8.继续分析数据包文件dump.pcapng,黑客可能找到异常用户后再次对目标服务器的某个服务进行了密码暴力枚举渗透,成功破解出服务的密码后登录到服务器中下载了一张图片,将图片文件中的英文单词作为Flag值提交。

ZZ-2018065全国职业院校技能大赛中职组“网络空间安全”赛卷一

2018年全国职业院校技能大赛中职组“网络空间安全”赛卷一一、竞赛阶段二、拓扑图PC机环境:物理机:Windows7;虚拟机1:Ubuntu Linux 32bit(用户名:root;密码:toor),安装工具集:Backtrack5,安装开发环境:Python3;虚拟机2:Kali(用户名:root;密码:toor);虚拟机3:WindowsXP(用户名:administrator;密码:123456)。

三、竞赛任务书(一)第一阶段任务书(700分)任务1. ARP扫描渗透测试(100分)任务环境说明:✓服务器场景:server2003(用户名:administrator;密码:空)✓服务器场景操作系统:Windows server20031.通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP扫描渗透测试(使用工具arping,发送请求数据包数量为5个),并将该操作使用命令中固定不变的字符串作为Flag提交;(16分)2.通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP扫描渗透测试(使用工具arping,发送请求数据包数量为5个),并将该操作结果的最后1行,从左边数第2个数字作为Flag提交;(17分)3. 通过本地PC中渗透测试平台BT5对服务器场景server2003行ARP扫描渗透测试(使用工具Metasploit中arp_sweep模块),并将工具Metasploit 中arp_sweep模块存放路径字符串作为Flag(形式:字符串1/字符串2/字符串3/…/字符串n)提交;(16分)4. 通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP扫描渗透测试(使用工具Metasploit中arp_sweep模块),假设目标服务器场景CentOS5.5在线,请将工具Metasploit中arp_sweep模块运行显示结果的最后1行的最后1个单词作为Flag提交;(17分)5. 通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP 扫描渗透测试(使用工具Metasploit中arp_sweep模块),假设目标服务器场景CentOS5.5在线,请将工具Metasploit中arp_sweep模块运行显示结果的第1行出现的IP地址右边的第1个单词作为Flag提交;(16分)6. 通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP 扫描渗透测试(使用工具Metasploit中arp_sweep模块),假设目标服务器场景CentOS5.5在线,请将工具Metasploit中arp_sweep模块的运行命令字符串作为Flag提交;(18分)任务2. 漏洞扫描与利用(100分)任务环境说明:✓服务器场景:server2003(用户名:administrator;密码:空)✓服务器场景操作系统:Windows server20031.通过本地PC中渗透测试平台Kali对服务器场景server2003以半开放式不进行ping的扫描方式并配合a,要求扫描信息输出格式为xml文件格式,从生成扫描结果获取局域网(例如172.16.101.0/24)中存活靶机,以xml格式向指定文件输出信息(使用工具NMAP,使用必须要使用的参数),并将该操作使用命令中必须要使用的参数作为FLAG提交;(12分)2.根据第一题扫描的回显信息分析靶机操作系统版本信息,将操作系统版本信息作为FLAG提交;(9分)3.根据第一题扫描的回显信息分析靶机服务开放端口,分析开放的服务,并将共享服务的开放状态作为FLAG提交;(9分)4.在本地PC的渗透测试平台Kali中,使用命令初始化msf数据库,并将使用的命令作为FLAG提交;(10分)5.在本地PC的渗透测试平台Kali中,打开msf,使用db_import将扫描结果导入到数据库中,并查看导入的数据,将查看导入的数据要使用的命令作为FLAG提交;(10分)6.在msfconsole使用search命令搜索MS08067漏洞攻击程序,并将回显结果中的漏洞时间作为FLAG提交;(10分)7.在msfconsole中利用MS08067漏洞攻击模块,将调用此模块的命令作为FLAG提交;(10分)8.在上一步的基础上查看需要设置的选项,并将回显中需设置的选项名作为FLAG提交;(10分)9.使用set命令设置目标IP(在第8步的基础上),并检测漏洞是否存在,将回显结果中最后四个单词作为FLAG提交;(13分)10.查看可选项中存在此漏洞的系统版本,判断该靶机是否有此漏洞,若有,将存在此漏洞的系统版本序号作为FLAG提交,否则FLAG为none。

2018年全国网络空间安全赛卷及评分标准(含一阶段答案)

2018年全国职业院校技能大赛中职组“网络空间安全”正式赛卷一、竞赛阶段二、拓扑图PC机环境:物理机:Windows7;虚拟机1:Ubuntu Linux 32bit(用户名:root;密码:toor),安装工具集:Backtrack5,安装开发环境:Python3;虚拟机2:Kali(用户名:root;密码:toor);虚拟机3:WindowsXP(用户名:administrator;密码:123456)。

三、竞赛任务书(一)第一阶段任务书(700分)任务1. MSSQL数据库渗透测试(100分)任务环境说明:✓服务器场景:server2003(用户名:administrator;密码:空)✓服务器场景操作系统:Windows server20031.在本地PC渗透测试平台BT5中使用zenmap工具扫描服务器场景server2003所在网段(例如:172.16.101.0/24)范围内存活的主机IP地址和指定开放的1433、3306、80端口。

并将该操作使用的命令中必须要使用的字符串作为FLAG提交;(10分)2.通过本地PC中渗透测试平台BT5对服务器场景server2003进行系统服务及版本扫描渗透测试,并将该操作显示结果中数据库服务对应的服务端口信息作为FLAG提交;(10分)3.在本地PC渗透测试平台BT5中使用MSF中模块对其爆破,使用search命令,并将扫描弱口令模块的名称作为FLAG提交;(10分)4.在上一题的基础上使用命令调用该模块,并查看需要配置的信息(使用show options命令),将回显中需要配置的目标地址,密码使用的猜解字典,线程,账户配置参数的字段作为FLAG提交(之间以英文逗号分隔,例hello,test,..,..);(10分)5.在msf模块中配置目标靶机IP地址,将配置命令中的前两个单词作为FLAG提交;(10分)6.在msf模块中指定密码字典,字典路径为/root/2.txt爆破获取密码并将得到的密码作为FLAG提交;(14分)7.在msf模块中切换新的渗透模块,对服务器场景server2003进行数据库服务扩展存储过程进行利用,将调用该模块的命令作为FLAG提交;(14分)8.在上一题的基础上,使用第6题获取到的密码并进行提权,同时使用show options命令查看需要的配置,并配置CMD参数来查看系统用户,将配置的命令作为FLAG提交;(14分)9.在利用msf模块获取系统权限并查看目标系统的异常(黑客)用户,并将该用户作为FLAG提交。

2019年全国职业院校技能大赛中职组

2019年全国职业院校技能⼤赛中职组年全国职业院校技能⼤赛中职组“建筑设备安装与调控(给排⽔)”赛项规程⼀、赛项名称赛项编号:赛项名称:建筑设备安装与调控(给排⽔)英⽂名称:,( )赛项组别:中职组赛项归属:⼟⽊⽔利类⼆、竞赛⽬的组织开展“建筑设备安装与调控(给排⽔)”技能竞赛是加强技能⼈才培养选拔、促进优秀技能⼈才脱颖⽽出的重要途径,是弘扬⼯匠精神、培育⼤国⼯匠的重要⼿段。

竞赛⽬的是要为全国中职学校学⽣搭建⼀个公平公正、切磋技艺、展⽰技能的平台,培养⼀批优秀的⾼技能⼈才,为进⼀步营造劳动光荣的社会风尚和精益求精的敬业风⽓,引导和带动⼴⼤学⽣钻研技术、苦练技能、⾛技能成才之路。

建筑给排⽔是⼀项⾮常复杂的系统性⼯程,⼈们除了对建筑的安全性、耐久性和经济性有⼀定的要求,同时对建筑的舒适性、实⽤性的要求也格外重视,⾏业企业需要⼤量具有⼀定相关专业知识为背景的复合型技术⼈才。

通过举办该赛项,不仅可以检验中职学校职业教育教学成果,还可引导全国中职学校给排⽔⼯程相关专业的建设,推动中职学校“给排⽔⼯程施⼯与运⾏”、“建筑设备安装”等相关专业综合实训教学改⾰的发展⽅向,促进⼯学结合⼈才培养模式的改⾰与创新,增强了中职学⽣的就业能⼒,满⾜岗位需求,有利于解决⽣活和⽣产中各种给排⽔设备的安装、调试、运⾏维护、维修、技术改造等需求。

三、竞赛内容各竞赛队在规定的时间内(持续不断的⼩时),以团体⽅式完成规定的竞赛任务。

竞赛内容涉及:(⼀)建筑给排⽔系统图绘制与材料清单编制(分).按照建筑设备安装、给排⽔⼯程施⼯与运⾏等相关专业的教学标准,结合相关职业岗位标准,⼿绘完成建筑给排⽔系统图绘制,根据提供的给排⽔平⾯图(包括器件布局、管径、标⾼和剖⾯图),设计相应的系统图(管路⾛向、管径、标⾼)。

.参赛选⼿根据任务书的要求,编制材料清单。

(⼆)各种管材的加⼯与连接(分)参赛选⼿根据任务书的要求,选择相应的镀锌管、不锈钢复合管、、管进⾏切割、套丝、熔接、连接。

G卷 2019年计算机网络应用赛项国赛样题-修订V1.5

“2019年全国职业院校技能大赛”高职组计算机网络应用竞赛竞赛样题G卷赛题说明一、竞赛内容分布模块一:无线网络规划与实施(10%)模块二:设备基础信息配置与验证(10%)模块三:网络搭建与网络冗余备份方案部署(20%)模块四:移动互联网搭建与网优(15%)模块五:出口安全防护与远程接入(10%)模块六:云平台搭建与企业服务应用(15%)模块七:综合布线规划与设计(15%)模块八:赛场规范和文档规范(5%)二、竞赛时间竞赛时间为4个小时。

三、竞赛注意事项1.竞赛所需的硬件、软件和辅助工具由组委会统一布置,选手不得私自携带任何软件、移动存储、辅助工具、移动通信设备等进入赛场。

2.请根据大赛所提供的比赛环境,检查所列的硬件设备、软件清单、材料清单是否齐全,计算机设备是否能正常使用。

3.操作过程中,需要及时保存设备配置。

比赛结束后,所有设备保持运行状态,不要拆动硬件连接。

4.比赛完成后,比赛设备、软件和赛题请保留在座位上,禁止将比赛所用的所有物品(包括试卷和草纸)带离赛场。

5.裁判以各参赛队提交的竞赛结果文档为主要评分依据。

所有提交的文档必须按照赛题所规定的命名规则命名,不得以任何形式体现参赛院校、工位号等信息。

四、竞赛结果文件的提交按照题目要求,提交符合模板的WORD文件以及对应的PDF文件(利用Office Word另存为pdf文件方式生成pdf文件)、Visio图纸文件和设备配置文件。

网络规划与实施注意事项●赛场提供一组云平台环境,已经安装好JCOS系统及导入虚拟机模板镜像(Windows Server 2008 R2及CentOS 7.0)。

JCOS系统的IP地址为172.16.0.2。

●考生通过WEB页面登录到JCOS系统中,建立虚拟机并对虚拟机中的操作系统进行相关网络服务配置。

JCOS系统的登录密码是XX(现场提供)。

●Windows操作系统的管理员和CentOS的root用户的密码在创建云主机的时候自行设置,ODL的虚拟机默认用户名密码都是mininet,软件均已经安装在电脑中。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

2019年全国职业院校技能大赛中职组“网络空间安全”赛卷十一、竞赛阶段二、拓扑图PC机环境:物理机:Windows7;虚拟机1:Ubuntu Linux 32bit(用户名:root;密码:123456),安装工具集:Backtrack5,安装开发环境:Python3;虚拟机2:Kali1.0(用户名:root;密码:toor);虚拟机3:Kali2.0(用户名:root;密码:toor);虚拟机4:WindowsXP(用户名:administrator;密码:123456)。

三、竞赛任务书(一)第一阶段任务书(700分)任务1. Wireshark数据包分析(100分)任务环境说明:✓服务器场景:PYsystem20191✓服务器场景操作系统:Windows(版本不详)1.使用Wireshark查看并分析PYsystem20191桌面下的capture2.pcap 数据包文件,通过分析数据包capture2.pcap,找到黑客攻击Web服务器的数据包,并将黑客使用的IP地址作为Flag值(例如:192.168.10.1)提交;(9分)2.使用Wireshark查看并分析PYsystem20191桌面下的capture2.pcap 数据包文件,通过设置过滤规则,要求只显示三次握手协议过程中的RST包以及实施攻击的源IP地址,将该过滤规则作为Flag值(存在两个过滤规则时,使用and连接,提交的答案中不包含空格,例如tcp.ack and ip.dst == 172.16.1.1则Flag为tcp.ackandip.dst==172.16.1.1)提交;(17分)3.继续分析数据包capture2.pcap,找到黑客扫描Web服务器的数据包,将Web服务器没有被防火墙过滤掉的开放端口号作为Flag值(若有多个端口,提交时按照端口号数字的大小排序并用英文逗号分隔,例如:77,88,99,166,1888)提交;(15分)4.继续分析数据包capture2.pcap,找到黑客攻击Web服务器的数据包,将Web服务器Nginx服务的版本号作为Flag值提交;(15分)5.继续分析数据包capture2.pcap,找到黑客攻击Web服务器的数据包,将该服务器网站数据库的库名作为Flag值提交;(13分)6.继续分析数据包capture2.pcap,找出黑客成功登录网站后台管理页面所使用的用户名和密码,将使用的用户名和密码作为Flag值(用户名与密码之间以英文逗号分隔,例如:root,toor)提交;(13分)7.继续分析数据包capture2.pcap,找出黑客开始使用sqlmap发起sql注入攻击的时间,将发起sql注入攻击的时间作为Flag值(例如:16:35:14)提交;(9分)8.继续分析数据包capture2.pcap,找出黑客结束使用sqlmap的时间,将结束使用sqlmap的时间作为Flag值(例如:16:35:14)提交。

(9分)任务2. 漏洞扫描与利用(100分)任务环境说明:✓服务器场景:PYsystem20191✓服务器场景操作系统:Windows(版本不详)1.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20191以半开放式不进行ping的扫描方式,要求扫描信息输出格式为xml文件格式,从生成扫描结果获取局域网(例如172.16.101.0/24)中存活靶机,以xml格式向指定文件输出信息(使用工具Nmap,使用必须要使用的参数),并将以xml格式向指定文件输出信息必须要使用的参数作为Flag值提交;(13分)2.根据第1题扫描的回显信息分析靶机服务开放端口,分析开放的服务,并将共享服务(445/tcp)的开放状态作为Flag值提交;(11分)3.在本地PC的渗透测试平台Kali2.0中,使用命令初始化MSF数据库,并将使用的命令作为Flag值提交;(13分)4.在本地PC的渗透测试平台Kali2.0中,打开MSF,使用db_import将扫描结果导入到数据库中,并查看导入的数据,将查看该数据要使用的命令作为Flag值提交;(15分)5.在msfconsole使用search命令搜索MS17010漏洞利用模块,并将回显结果中的漏洞公开时间作为Flag值提交;(17分)6.在msfconsole中利用MS17010漏洞攻击模块,将调用此模块的命令作为Flag值提交;(9分)7.在上一步的基础上查看需要设置的选项,并将回显中必须设置的选项名作为Flag值提交;(11分)8.使用set命令设置目标IP(在第7题的基础上),并检测漏洞是否存在,将回显结果中最后一个单词作为Flag值提交。

(11分)任务3. Web渗透测试(100分)任务环境说明:✓服务器场景:PYsystem20192(用户名:root;密码:123456)✓服务器场景操作系统:PYsystem20192(版本不详)1.通过本地PC中渗透测试平台Kali1.0对服务器场景PYsystem20192进行Web渗透测试(使用工具w3af的对目标Web服务器进行审计),在w3af的命令行界面下,使用命令列出所有用于审计的插件,将该操作使用的命令作为Flag值提交;(9分)2.通过本地PC中渗透测试平台Kali1.0对服务器场景PYsystem20192进行Web渗透测试,使用工具w3af对Web服务器进行审计,在w3af的命令行界面下加载爬行模块来搜集phpinfo信息及蜘蛛爬行数据,将该操作使用的命令作为Flag值提交;(11分)3.通过本地PC中渗透测试平台Kali1.0对服务器场景PYsystem20192进行Web渗透测试,使用工具w3af对Web服务器进行审计,在w3af的命令行界面下启用审计插件sql盲注、命令注入及sql注入来测试服务器网站安全性,并将该操作使用的命令作为Flag值提交;(13分)4.通过本地PC中渗透测试平台Kali1.0对服务器场景PYsystem20192进行Web渗透测试,使用工具w3af对Web服务器进行审计,在w3af的命令行界面下设置目标服务器地址启动扫描,将该操作使用命令中固定不变的字符串作为Flag值提交;(11分)5.在本地PC渗透测试平台Kali1.0中对审计结果进行查看,将审计结果中含有漏洞的URL地址作为Flag值(提交答案时IP用192.168.80.1代替,例如http://192.168.80.1/login.php)提交;(17分)6.在第5题的基础上,进入exploit模式,加载sqlmap模块对网站进行SQL注入测试,将载入sqlmap模块对网站进行SQL注入测试需要使用的命令作为Flag值提交;(9分)7.通过本地PC中渗透测试平台Kali1.0对服务器场景PYsystem20192进行SQL注入测试,将数据库最后一个库的库名作为Flag值提交;(19分)8.通过本地PC中渗透测试平台Kali1.0对服务器场景PYsystem20192进行SQL注入测试,将数据库的root用户密码作为Flag值提交。

(11分)任务4. Windows操作系统渗透测试(100分)任务环境说明:✓服务器场景:PYsystem20194✓服务器场景操作系统:Windows(版本不详)1.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20194进行系统服务及版本扫描渗透测试,并将该操作显示结果中445端口对应的服务版本信息字符串作为Flag值提交;(7分)2.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20194进行渗透测试,将该场景网络连接信息中的DNS信息作为Flag值 (例如:114.114.114.114) 提交;(9分)3.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20194进行渗透测试,将该场景桌面上111文件夹中唯一一个后缀为.docx文件的文件名称作为Flag值提交;(11分)4.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20194进行渗透测试,将该场景桌面上111文件夹中唯一一个后缀为.docx文件的文档内容作为Flag值提交;(15分)5.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20194进行渗透测试,将该场景桌面上222文件夹中唯一一个图片中的英文单词作为Flag值提交;(17分)6.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20194进行渗透测试,将该场景中的当前最高账户管理员的密码作为Flag值提交;(20分)7.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20194进行渗透测试,将该场景中回收站内文件的文档内容作为Flag值提交。

(21分)任务5. Linux操作系统渗透测试(100分)任务环境说明:✓服务器场景:PYsystem20195✓服务器场景操作系统:Linux(版本不详)1.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20195进行系统服务及版本扫描渗透测试,并将该操作显示结果中21端口对应的服务版本信息字符串作为Flag值提交;(5分)2.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20195进行渗透测试,将该场景/home/guest目录中唯一一个后缀为.pdf文件的文件名称作为Flag值提交;(7分)3.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20195进行渗透测试,将该场景/home/guest目录中唯一一个后缀为.pdf文件的文件内容作为Flag值提交;(9分)4.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20195进行渗透测试,将该场景/var/www目录中唯一一个后缀为.bmp文件的文件名称作为Flag值提交;(7分)5.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20195进行渗透测试,将该场景/var/www目录中唯一一个后缀为.bmp的图片文件中的英文单词作为Flag值提交;(9分)6.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20195进行渗透测试,将该场景/var/vsftpd目录中唯一一个后缀为.docx文件的文件名称作为Flag值提交;(8分)7.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20195进行渗透测试,将该场景/var/vsftpd目录中唯一一个后缀为.docx文件的文件内容作为Flag值提交;(11分)8.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20195进行渗透测试,将该场景/root目录中唯一一个后缀为.txt文件的文件名称作为Flag值提交;(21分)9.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20195进行渗透测试,将该场景/root目录中唯一一个后缀为.txt文件的文件内容作为Flag值提交。