网神智慧墙6B+版本配置手机L2TP overipsec

山石l2tp_overIpsec

配置IPSec VPN

IPSec VPN的详细配置介绍请查看IPSec VPN章节,此处只介绍配置过程。

通过webui登陆设备后,在主页面左侧配置界面点击"IPSec VPN",进入IPSec VPN页面。

配置P1提议。

P1提议用来协商IKE SA。

点击<P1提议>标签页进入配置页面,点击<P1提议>左上方的"新建"按钮,弹出<阶段1提议配置>对话框。

配置P2提议。

P2提议用来协商IPSec SA。

点击<P2提议>标签页进入配置页面,点击<P2提议>左上方的"新建"按钮,弹出<阶段2提议配置>对话框。

配置VPN对端。

点击的<VPN对端列表>标签页进入配置页面,. 点击<VPN对端列表>左上方的"新建"按钮,弹出<VPN对端配置>对话框。

配置IKE VPN。

点击的<IPSec VPN>标签页进入配置页面,. 点击<IKE VPN列表>左上方的"新建"按钮,弹出<IKE VPN配置>对话框

在<步骤1:对端>页面,点击"导入"按钮,从对端名称下拉框选择已配置的VPN对端名称,接着点击<步骤1:隧道>。

点击"确定"完成配置。

然后在l2tp里调用就行了。

L2TPoverIPSec

L2TPoverIPSecL2TP over IPSec在保证L2TP连接没有任何问题的情况下,才接着按下⾯介绍去配置。

IPSec原理在这⾥就不细说,更系统地了解VPN,还是买“华为VPN学习指南”,⾥⾯讲得⾮常详细。

毕竟你现在学的也是华为数通产品,购买华为认可出品的书籍学习好⼀点。

直接进⼊配置环节,环境检查以L2TP检查为准。

IPSec基于ACL⽅式(⼿⼯、动态)、虚拟隧道、Efficient三种模式。

Efficient需要向华为购买有偿服务,⽤于总部与分部互联。

虚拟隧道多⽤于总部与分部之间VPN互联。

ACL⽅式为⽬前使⽤较多,其中还细分⼿⼯与动态两种模式。

⼿⼯⽅式没有动态协商安全性⾼,并且⼿⼯⽅式要求两端的IPSec设备必须为固定的公⽹IP地址。

根据IPSec不同⼯作⽅式和两端设备环境要求,对于出差员⼯访问总部,⽆疑是基于ACL的IKE动态协商的IPSec。

Secoclient软件本⾝是作为“ISAKMP”⽅式的IPSec安全策略另⼀端(作为协商发起⽅),那么路由器设备端就是策略模板⽅式的IPSec安全策略。

讲⼈话就是,secoclient是攻,路由器是受。

你懂的当你明⽩VPN客户端是作为协商发起⽅时,你需要检查你的VPN软件能⽀持哪些功能,才在华为的路由器配置相应的IPSec功能,否则⼀切⽩瞎。

我现在使⽤的是secoclient 3.0.3,其它版本或其他类型软件的相关配置需要你⾃⾏探索。

配置路由器端,响应⽅:第⼀:(1)配置IPSec安全提议(2)配置IKE安全提议(3)配置IKE对等体(4)配置IPSec策略模板(5)配置IPSec安全策略模板(6)在接⼝下调⽤IPSec安全策略模板ipsec proposal ipsec //创建⼀个IPSec安全提议命名:ipsec,命名⾃定义transform esp //安全协议为ESP协议(缺省命令,可不配置。

不可修改成AH协议,否则⽆法⽀持野蛮模式)esp authentication-algorithm sha2-256 //配置ESP协议的认证算法,推荐esp encryttion-algorithm aes-256 //配置ESP协议的加密算法,推荐encapsulation-mode tunnel //配置对数据的封闭模式为隧道模式(缺省命令,可不配置。

L2TP与ipsec结合使用

L2TP协议与IPSec在VPN网络中的应用一般企业用户构建安全的VPN而言,应该使用IPsec技术,当然如果需要实现安全的VPDN,就应该采用L2TP+IPsec组合技术。

文本就L2TP协议与IPSec在VPN网络中的应用做了详细的阐述AD:L2TP(Layer Two Tunneling Protocol,第二层通道协议)是VPDN(虚拟专用拨号网络)技术的一种,专门用来进行第二层数据的通道传送,即将第二层数据单元,如点到点协议(PPP)数据单元,封装在IP或UDP载荷内,以顺利通过包交换网络(如Internet),抵达目的地。

L2TP提供了一种远程接入访问控制的手段,其典型的应用场景是:某公司员工通过PPP拨入公司本地的网络访问服务器(NAS),以此接入公司内部网络,获取IP地址并访问相应权限的网络资源;该员工出差到外地,此时他想如同在公司本地一样以内网IP地址接入内部网络,操作相应网络资源,他的做法是向当地ISP申请L2TP服务,首先拨入当地ISP,请求ISP与公司NAS建立L2TP会话,并协商建立L2TP隧道,然后ISP将他发送的PPP数据通道化处理,通过L2TP 隧道传送到公司NAS,NAS就从中取出PPP数据进行相应的处理,如此该员工就如同在公司本地那样通过NAS接入公司内网。

从上述应用场景可以看出L2TP隧道是在ISP和NAS之间建立的,此时ISP就是L2TP访问集中器(LAC),NAS也就是L2TP网络服务器(LNS)。

LAC支持客户端的L2TP,用于发起呼叫,接收呼叫和建立隧道,LNS则是所有隧道的终点。

在传统的PPP连接中,用户拨号连接的终点是LAC,L2TP使得PPP协议的终点延伸到LNS。

L2TP本质上是一种隧道传输协议,它使用两种类型的消息:控制消息和数据隧道消息。

控制消息负责创建、维护及终止L2TP隧道,而数据隧道消息则负责用户数据的真正传输。

L2TP支持标准的安全特性CHAP和PAP,可以进行用户身份认证。

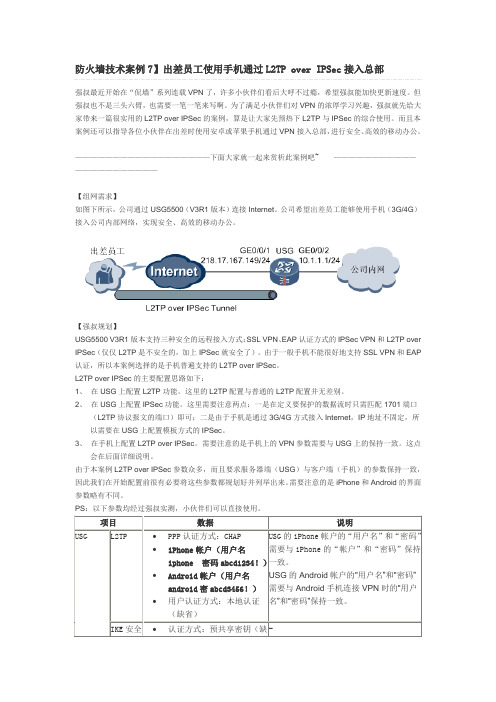

防火墙技术案例7_出差员工使用手机通过L2TP over IPSec接入总部

防火墙技术案例7】出差员工使用手机通过L2TP over IPSec 接入总部强叔最近开始在“侃墙”系列连载VPN 了,许多小伙伴们看后大呼不过瘾,希望强叔能加快更新速度。

但强叔也不是三头六臂,也需要一笔一笔来写啊。

为了满足小伙伴们对VPN 的浓厚学习兴趣,强叔就先给大家带来一篇很实用的L2TP over IPSec 的案例,算是让大家先预热下L2TP 与IPSec 的综合使用。

而且本案例还可以指导各位小伙伴在出差时使用安卓或苹果手机通过VPN 接入总部,进行安全、高效的移动办公。

——————————————————下面大家就一起来赏析此案例吧~ ——————————————————————【组网需求】如图下所示,公司通过USG5500(V3R1版本)连接Internet 。

公司希望出差员工能够使用手机(3G/4G )接入公司内部网络,实现安全、高效的移动办公。

【强叔规划】USG5500 V3R1版本支持三种安全的远程接入方式:SSL VPN 、EAP 认证方式的IPSec VPN 和L2TP over IPSec (仅仅L2TP 是不安全的,加上IPSec 就安全了)。

由于一般手机不能很好地支持SSL VPN 和EAP 认证,所以本案例选择的是手机普遍支持的L2TP over IPSec 。

L2TP over IPSec 的主要配置思路如下:1、 在USG 上配置L2TP 功能。

这里的L2TP 配置与普通的L2TP 配置并无差别。

2、 在USG 上配置IPSec 功能。

这里需要注意两点:一是在定义要保护的数据流时只需匹配1701端口(L2TP 协议报文的端口)即可;二是由于手机是通过3G/4G 方式接入Internet ,IP 地址不固定,所以需要在USG 上配置模板方式的IPSec 。

3、 在手机上配置L2TP over IPSec 。

需要注意的是手机上的VPN 参数需要与USG 上的保持一致。

PPPOE+L2TP+IPSEC(IPSEC over L2TP)配置

PPPOE+L2TP+IPSEC (IPSEC over L2TP)配置LNS+EZVPN_server Configuration (loopback 0接口模拟internal f0/0)LNS#sh runBuilding configuration...Current configuration : 2005 bytes!version 12.4service timestamps debug datetime msecservice timestamps log datetime msecno service password-encryption!hostname R666!boot-start-markerboot-end-marker!!aaa new-model!!aaa authentication login xinjialove localaaa authorization network xinjialove local!aaa session-id common!resource policy!ip cef!!!!no ip domain lookupvpdn enable!vpdn-group l2tpaccept-dialinprotocol l2tpvirtual-template 1terminate-from hostname R222local name R666l2tp tunnel password 0 cisco!!!!!username xinjialove@ password 0 xinjialove username cisco password 0 cisco!!!crypto isakmp policy 10hash md5authentication pre-sharegroup 2!crypto isakmp client configuration group xinjialovekey xinjialove!!crypto ipsec transform-set xinjialove esp-des esp-md5-hmac !crypto dynamic-map xinjialove 10set transform-set xinjialovereverse-route!!crypto map xinjialove client authentication list xinjialove crypto map xinjialove isakmp authorization list xinjialove crypto map xinjialove 10 ipsec-isakmp dynamic xinjialove !!!!interface Loopback0ip address 6.6.6.6 255.255.255.255!interface FastEthernet0/0no ip addressshutdownduplex half!interface Serial1/0ip address 172.16.2.2 255.255.255.0serial restart-delay 0!interface Serial1/1no ip addressshutdownserial restart-delay 0!interface Serial1/2no ip addressshutdownserial restart-delay 0!interface Serial1/3no ip addressshutdownserial restart-delay 0!interface FastEthernet2/0no ip addressshutdownduplex half!interface Virtual-Template1ip unnumbered Serial1/0peer default ip address pool xinjialoveppp authentication chapcrypto map xinjialove!ip local pool xinjialove 192.168.2.1 192.168.2.254 ip route 0.0.0.0 0.0.0.0 Serial1/0no ip http serverno ip http secure-server!!!logging alarm informational!!!!!control-plane!!line con 0logging synchronousstopbits 1line aux 0stopbits 1line vty 0 4!!endR666#sh runBuilding configuration...Current configuration : 2005 bytes!version 12.4service timestamps debug datetime msec service timestamps log datetime msecno service password-encryption!hostname R666!boot-start-markerboot-end-marker!!aaa new-model!!aaa authentication login xinjialove local aaa authorization network xinjialove local !aaa session-id common!resource policy!ip cef!!!!no ip domain lookupvpdn enable!vpdn-group l2tpaccept-dialinprotocol l2tpvirtual-template 1terminate-from hostname R222local name R666l2tp tunnel password 0 cisco!!!!!username xinjialove@ password 0 xinjialove username cisco password 0 cisco!!!crypto isakmp policy 10hash md5authentication pre-sharegroup 2!crypto isakmp client configuration group xinjialovekey xinjialove!!crypto ipsec transform-set xinjialove esp-des esp-md5-hmac !crypto dynamic-map xinjialove 10set transform-set xinjialovereverse-route!!crypto map xinjialove client authentication list xinjialove crypto map xinjialove isakmp authorization list xinjialove crypto map xinjialove 10 ipsec-isakmp dynamic xinjialove !!!!interface Loopback0ip address 6.6.6.6 255.255.255.255!interface FastEthernet0/0no ip addressshutdownduplex half!interface Serial1/0ip address 172.16.2.2 255.255.255.0serial restart-delay 0!interface Serial1/1no ip addressshutdownserial restart-delay 0!interface Serial1/2no ip addressshutdownserial restart-delay 0!interface Serial1/3no ip addressshutdownserial restart-delay 0!interface FastEthernet2/0no ip addressshutdownduplex half!interface Virtual-Template1ip unnumbered Serial1/0peer default ip address pool xinjialoveppp authentication chapcrypto map xinjialove!ip local pool xinjialove 192.168.2.1 192.168.2.254 ip route 0.0.0.0 0.0.0.0 Serial1/0no ip http serverno ip http secure-server!!!logging alarm informational!!!!!control-plane!!line con 0logging synchronousstopbits 1line aux 0stopbits 1line vty 0 4!!endLNS#LAC+PPPOE_server ConfigurationLAC-PPPOEserver#sh runBuilding configuration...Current configuration : 1215 bytes!version 12.4service timestamps debug datetime msecservice timestamps log datetime msecno service password-encryption!hostname R222!boot-start-markerboot-end-marker!!no aaa new-model!resource policy!ip cef!!!!no ip domain lookupvpdn enable!vpdn-group l2tprequest-dialinprotocol l2tpdomain initiate-to ip 172.16.2.2local name R222l2tp tunnel password 0 cisco!!!!!!!!!!bba-group pppoe globalvirtual-template 1!!interface FastEthernet0/0no ip addressduplex halfpppoe enable!interface Serial1/0no ip addressshutdownserial restart-delay 0!interface Serial1/1ip address 172.16.1.1 255.255.255.0 serial restart-delay 0!interface Serial1/2no ip addressshutdownserial restart-delay 0!interface Serial1/3no ip addressshutdownserial restart-delay 0!interface FastEthernet2/0no ip addressshutdownduplex half!interface Virtual-Template1ip unnumbered Serial1/1ppp authentication chap!ip route 0.0.0.0 0.0.0.0 Serial1/1no ip http serverno ip http secure-server!!!logging alarm informational!!!!!control-plane!!line con 0logging synchronousstopbits 1line aux 0stopbits 1line vty 0 4!!endLAC-PPPOEserver#Internal L2TP_client+PPPOE_client+EZVPN_clinet Configuration(loopback0模拟internal f0/0)L2TP_PPPOE_client#sh runBuilding configuration...Current configuration : 1438 bytes!version 12.4service timestamps debug datetime msecservice timestamps log datetime msecno service password-encryption!hostname L2TP_PPPOE_client!boot-start-markerboot-end-marker!!no aaa new-modelmemory-size iomem 5!!ip cefno ip domain lookup!crypto ipsec client ezvpn xinjialoveconnect manualgroup xinjialove key xinjialovemode network-extensionpeer 172.16.2.2xauth userid mode interactive!!!!!interface Loopback0ip address 1.1.1.1 255.255.255.0crypto ipsec client ezvpn xinjialove inside !interface FastEthernet0/0no ip addressduplex autospeed autopppoe enablepppoe-client dial-pool-number 1!interface Serial1/0no ip addressshutdownserial restart-delay 0!interface Serial1/1no ip addressshutdownserial restart-delay 0!interface Serial1/2no ip addressshutdownserial restart-delay 0!interface Serial1/3no ip addressshutdownserial restart-delay 0!interface FastEthernet2/0no ip addressshutdownduplex autospeed auto!interface Dialer0ip address negotiatedip mtu 1492encapsulation pppdialer pool 1ppp chap hostname xinjialove@ ppp chap password 0 xinjialovecrypto ipsec client ezvpn xinjialove!ip http serverno ip http secure-server!ip route 0.0.0.0 0.0.0.0 Dialer0!!!control-plane!!!!!!!!!!line con 0logging synchronousline aux 0line vty 0 4!!endL2TP_PPPOE_client#以下是show信息LNS#sh crypto isakmp saIPv4 Crypto ISAKMP SAdst src state conn-id slot status172.16.2.2 192.168.2.1 QM_IDLE 1001 0 ACTIVE IPv6 Crypto ISAKMP SALNS#sh cryLNS#sh crypto ipLNS#sh crypto ipsec sainterface: Virtual-Template1Crypto map tag: xinjialove, local addr 172.16.2.2protected vrf: (none)local ident (addr/mask/prot/port): (0.0.0.0/0.0.0.0/0/0)remote ident (addr/mask/prot/port): (1.1.1.1/255.255.255.0/0/0)current_peer 192.168.2.1 port 500PERMIT, flags={}#pkts encaps: 20, #pkts encrypt: 20, #pkts digest: 20#pkts decaps: 20, #pkts decrypt: 20, #pkts verify: 20#pkts compressed: 0, #pkts decompressed: 0#pkts not compressed: 0, #pkts compr. failed: 0#pkts not decompressed: 0, #pkts decompress failed: 0#send errors 0, #recv errors 0local crypto endpt.: 172.16.2.2, remote crypto endpt.: 192.168.2.1 path mtu 1500, ip mtu 1500, ip mtu idb Virtual-Template1current outbound spi: 0x3E6CC900(1047316736)inbound esp sas:spi: 0x1EC85885(516446341)transform: esp-des esp-md5-hmac ,in use settings ={Tunnel, }conn id: 1, flow_id: 1, crypto map: xinjialovesa timing: remaining key lifetime (k/sec): (4466113/831)IV size: 8 bytesreplay detection support: YStatus: ACTIVEinbound ah sas:inbound pcp sas:outbound esp sas:spi: 0x3E6CC900(1047316736)transform: esp-des esp-md5-hmac ,in use settings ={Tunnel, }conn id: 2, flow_id: 2, crypto map: xinjialovesa timing: remaining key lifetime (k/sec): (4466113/830)IV size: 8 bytesreplay detection support: YStatus: ACTIVEoutbound ah sas:outbound pcp sas:interface: Virtual-Access2.1Crypto map tag: xinjialove, local addr 172.16.2.2protected vrf: (none)local ident (addr/mask/prot/port): (0.0.0.0/0.0.0.0/0/0)remote ident (addr/mask/prot/port): (1.1.1.1/255.255.255.0/0/0)current_peer 192.168.2.1 port 500PERMIT, flags={}#pkts encaps: 20, #pkts encrypt: 20, #pkts digest: 20#pkts decaps: 20, #pkts decrypt: 20, #pkts verify: 20#pkts compressed: 0, #pkts decompressed: 0#pkts not compressed: 0, #pkts compr. failed: 0#pkts not decompressed: 0, #pkts decompress failed: 0#send errors 0, #recv errors 0local crypto endpt.: 172.16.2.2, remote crypto endpt.: 192.168.2.1 path mtu 1500, ip mtu 1500, ip mtu idb Virtual-Template1current outbound spi: 0x3E6CC900(1047316736)inbound esp sas:spi: 0x1EC85885(516446341)transform: esp-des esp-md5-hmac ,in use settings ={Tunnel, }conn id: 1, flow_id: 1, crypto map: xinjialovesa timing: remaining key lifetime (k/sec): (4466113/830)IV size: 8 bytesreplay detection support: YStatus: ACTIVEinbound ah sas:inbound pcp sas:outbound esp sas:spi: 0x3E6CC900(1047316736)transform: esp-des esp-md5-hmac ,in use settings ={Tunnel, }conn id: 2, flow_id: 2, crypto map: xinjialovesa timing: remaining key lifetime (k/sec): (4466113/829)IV size: 8 bytesreplay detection support: YStatus: ACTIVEoutbound ah sas:outbound pcp sas:LNS#sh ip routeCodes: C - connected, S - static, R - RIP, M - mobile, B - BGPD - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2E1 - OSPF external type 1, E2 - OSPF external type 2i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2ia - IS-IS inter area, * - candidate default, U - per-user static routeo - ODR, P - periodic downloaded static routeGateway of last resort is 0.0.0.0 to network 0.0.0.01.0.0.0/24 is subnetted, 1 subnetsS 1.1.1.0 [1/0] via 192.168.2.16.0.0.0/32 is subnetted, 1 subnetsC 6.6.6.6 is directly connected, Loopback0172.16.0.0/24 is subnetted, 1 subnetsC 172.16.2.0 is directly connected, Serial1/0192.168.2.0/32 is subnetted, 1 subnetsC 192.168.2.1 is directly connected, Virtual-Access2.1S* 0.0.0.0/0 is directly connected, Serial1/0LNS#sh vpdn sLNS#sh vpdn session%No active L2F tunnelsL2TP Session Information Total tunnels 1 sessions 1LocID RemID TunID Username, Intf/ State Last Chg Uniq IDVcid, Circuit2 2 24951 xinjialove@ci, Vi2.1 est 01:02:09 1%No active PPTP tunnelsLAC-PPPOEserver#sh vpdn session%No active L2F tunnelsL2TP Session Information Total tunnels 1 sessions 1LocID RemID TunID Username, Intf/ State Last Chg Uniq IDVcid, Circuit2 2 63525 xinjialove@cisco., - est 01:04:10 19%No active PPTP tunnelsPPPoE Session Information Total tunnels 1 sessions 1PPPoE Session InformationUniq ID PPPoE RemMAC Port VT V A State SID LocMAC V A-st19 18 cc07.0d68.0000 Fa0/0 1 N/A FWDEDca08.0d68.0000LAC-PPPOEserver#L2TP_PPPOE_client#sh ip routeCodes: C - connected, S - static, R - RIP, M - mobile, B - BGPD - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2E1 - OSPF external type 1, E2 - OSPF external type 2i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2ia - IS-IS inter area, * - candidate default, U - per-user static routeo - ODR, P - periodic downloaded static routeGateway of last resort is 0.0.0.0 to network 0.0.0.01.0.0.0/24 is subnetted, 1 subnetsC 1.1.1.0 is directly connected, Loopback0172.16.0.0/32 is subnetted, 1 subnetsC 172.16.2.2 is directly connected, Dialer0192.168.2.0/32 is subnetted, 1 subnetsC 192.168.2.1 is directly connected, Dialer0S* 0.0.0.0/0 is directly connected, Dialer0L2TP_PPPOE_client#sh vpdn seL2TP_PPPOE_client#sh vpdn session%No active L2F tunnels%No active L2TP tunnels%No active PPTP tunnelsPPPoE Session Information Total tunnels 1 sessions 1PPPoE Session InformationUniq ID PPPoE RemMAC Port VT V A State SID LocMAC V A-st N/A 18 ca08.0d68.0000 Fa0/0 Di0 Vi1 UPcc07.0d68.0000 UPL2TP_PPPOE_client#sh cryL2TP_PPPOE_client#sh crypto isaL2TP_PPPOE_client#sh crypto isakmp sadst src state conn-id slot status172.16.2.2 192.168.2.1 QM_IDLE 1 0 ACTIVEL2TP_PPPOE_client#sh crypto ipsec sainterface: Dialer0Crypto map tag: Dialer0-head-0, local addr 192.168.2.1protected vrf: (none)local ident (addr/mask/prot/port): (1.1.1.1/255.255.255.0/0/0)remote ident (addr/mask/prot/port): (0.0.0.0/0.0.0.0/0/0)current_peer 172.16.2.2 port 500PERMIT, flags={origin_is_acl,}#pkts encaps: 20, #pkts encrypt: 20, #pkts digest: 20#pkts decaps: 20, #pkts decrypt: 20, #pkts verify: 20#pkts compressed: 0, #pkts decompressed: 0#pkts not compressed: 0, #pkts compr. failed: 0#pkts not decompressed: 0, #pkts decompress failed: 0#send errors 0, #recv errors 0local crypto endpt.: 192.168.2.1, remote crypto endpt.: 172.16.2.2path mtu 1492, ip mtu 1492, ip mtu idb Dialer0current outbound spi: 0x1EC85885(516446341)inbound esp sas:spi: 0x3E6CC900(1047316736)transform: esp-des esp-md5-hmac ,in use settings ={Tunnel, }conn id: 2001, flow_id: SW:1, crypto map: Dialer0-head-0sa timing: remaining key lifetime (k/sec): (4487961/421)IV size: 8 bytesreplay detection support: YStatus: ACTIVEinbound ah sas:inbound pcp sas:outbound esp sas:spi: 0x1EC85885(516446341)transform: esp-des esp-md5-hmac ,in use settings ={Tunnel, }conn id: 2002, flow_id: SW:2, crypto map: Dialer0-head-0sa timing: remaining key lifetime (k/sec): (4487961/420)IV size: 8 bytesreplay detection support: YStatus: ACTIVEoutbound ah sas:outbound pcp sas:interface: Virtual-Access1Crypto map tag: Dialer0-head-0, local addr 192.168.2.1protected vrf: (none)local ident (addr/mask/prot/port): (1.1.1.1/255.255.255.0/0/0)remote ident (addr/mask/prot/port): (0.0.0.0/0.0.0.0/0/0)current_peer 172.16.2.2 port 500PERMIT, flags={origin_is_acl,}#pkts encaps: 20, #pkts encrypt: 20, #pkts digest: 20#pkts decaps: 20, #pkts decrypt: 20, #pkts verify: 20#pkts compressed: 0, #pkts decompressed: 0#pkts not compressed: 0, #pkts compr. failed: 0#pkts not decompressed: 0, #pkts decompress failed: 0#send errors 0, #recv errors 0local crypto endpt.: 192.168.2.1, remote crypto endpt.: 172.16.2.2 path mtu 1492, ip mtu 1492, ip mtu idb Dialer0current outbound spi: 0x1EC85885(516446341)inbound esp sas:spi: 0x3E6CC900(1047316736)transform: esp-des esp-md5-hmac ,in use settings ={Tunnel, }conn id: 2001, flow_id: SW:1, crypto map: Dialer0-head-0sa timing: remaining key lifetime (k/sec): (4487961/419)IV size: 8 bytesreplay detection support: YStatus: ACTIVEinbound ah sas:inbound pcp sas:outbound esp sas:spi: 0x1EC85885(516446341)transform: esp-des esp-md5-hmac ,in use settings ={Tunnel, }conn id: 2002, flow_id: SW:2, crypto map: Dialer0-head-0sa timing: remaining key lifetime (k/sec): (4487961/419)IV size: 8 bytesreplay detection support: YStatus: ACTIVEoutbound ah sas:outbound pcp sas:L2TP_PPPOE_client#sh crypto ipsec client ezvpnEasy VPN Remote Phase: 4Tunnel name : xinjialoveInside interface list: Loopback0Outside interface: Dialer0Current State: IPSEC_ACTIVELast Event: SOCKET_UPSave Password: DisallowedCurrent EzVPN Peer: 172.16.2.2。

windows自带的l2tp over ipsec配置参数 -回复

windows自带的l2tp over ipsec配置参数-回复Windows 自带的L2TP over IPsec 配置参数L2TP (Layer 2 Tunneling Protocol) over IPsec (Internet Protocol Security) 是一种用于创建安全的虚拟私人网络(VPN)连接的协议。

Windows 操作系统具有内置的L2TP over IPsec 配置选项,可用于建立安全的VPN 连接并确保数据的保密性与完整性。

本文将一步一步介绍Windows 自带的L2TP over IPsec 配置参数,以帮助用户正确设置和配置VPN 连接。

第一步:打开VPN 设置首先,我们需要打开Windows 的VPN 设置。

为此,请按下Win + I 键打开“设置”窗口,并选择“网络和Internet”选项。

在左侧导航菜单中,点击“VPN”选项。

在右侧,您将看到现有的VPN 连接(如果有的话)和“添加VPN 连接”的选项。

点击“添加VPN 连接”。

第二步:填写连接详细信息在“添加VPN 连接”窗口中,您需要填写几个必要的连接详细信息。

首先,为您的VPN 连接命名,可以按照您的喜好进行命名,例如“我的VPN”。

然后,在“服务器名称或地址”字段中输入VPN 服务器的IP 地址或域名。

如果您不知道服务器的详细信息,建议与您的网络管理员联系。

接下来,您需要选择VPN 类型。

在这种情况下,选择“L2TP/IPsec 允许固定的Windows (built-in)”选项。

最后,在“用户名”和“密码”字段中分别输入您的VPN 登录凭证。

第三步:配置IPsec 高级设置现在,我们需要进行一些高级的IPsec 配置。

点击“VPN 类型”下方的“IPsec 设置”选项,此时将弹出一个新窗口。

在新窗口的“IPsec 设置”选项卡下,首先选择“高级”选项。

然后,您需要确保“使用预共享密钥进行身份验证”框已被选中。

如何使用IPhone手机通过L2TPoverIPSec接入总部

如何使用IPhone手机通过L2TPoverIPSec接入总部如何使用IPhone手机通过L2TP over IPSec接入总部组网需求如图1-1所示,企业出差员工的地理位置经常发生变动,并且随时需要和总部通信。

出差员工通过IPhone拨号接入总部时,总部能够对接入的用户进行认证和管理。

同时,要求他们之间的通信被加密保护,以防止通信被窃取。

图1-1 配置移动办公用户使用IPhone通过L2TP over IPSec接入总部组网图配置IKE对等体及其使用的协议时,不同的软件版本间的配置差异如下所示:●V200R008之前的版本ike peer peer-name [ v1 | v2 ]●V200R008及之后的版本●配置IKE对等体:ike peer peer-name●配置IKE对等体使用的协议:version { 1 | 2 }缺省情况下,对等体IKEv1和IKEv2版本同时启用。

设备发起协商时会使用IKEv2协议,响应协商时则同时支持IKEv1协议和IKEv2协议。

如果设备需要使用IKEv1协议,则可以执行命令undo version 2。

操作步骤步骤1配置Router#sysname Router#l2tp enable //开启L2TP功能#acl number 3101 //配置允许进行IPSec加密的地址网段rule 5 permit ip source 3.3.3.0 0.0.0.255 destination 1.1.1.0 0.0.0.255#ipsec proposal tran1 //配置IPSec的安全提议的认证和加密算法esp authentication-algorithm sha2-256esp encryption-algorithm aes-128#ike proposal 10 //配置IKE的安全提议的认证、加密和DH组算法encryption-algorithm aes-128 //V200R008及之后的版本,aes-cbc-128参数修改为aes-128dh group14authentication-algorithm sha2-256#ike peer a //配置IKE对等体中预共享密钥为Admin@123pre-shared-keycipher %^%#/[$;=)q~,Fj9_s4|M>R9S%]QG,x&[6X]4"@eOs{E %^%#ike-proposal 10#ipsec policy-template policy_temp 1 //配置IPSec策略模板,引入各参数security acl 3101ike-peer aproposal tran1#ipsec policy policy1 10 isakmp template policy_temp //配置IPSec策略,引入策略模板#ip pool 1 //配置IP地址池为L2TP客户端分配地址gateway-list 10.2.1.1network 10.2.1.0 mask 255.255.255.0#aaa //配置AAA本地认证,用户名为vpdnuser,密码为Hello123authentication-scheme l2tpdomain l2tpauthorization-scheme l2tplocal-user vpdnuser passwordcipher %^%#!~$GMN5Gj=j&f)IjQ8\>~b\-1"i^b@~.)+,2gi9K%^%#local-user vpdnuser privilege level 0local-user vpdnuser service-type ppp#interface GigabitEthernet1/0/1ip address 1.1.1.2 255.255.255.0ipsec policy policy1 //在接口绑定安全策略,开启IPSec保护功能#interface GigabitEthernet1/0/2ip address 10.1.1.1 255.255.255.0#interface Virtual-Template1 //创建VT虚拟接口模板,配置拨号参数ppp authentication-mode chap domain l2tp //配置认证方式时必须携带域名remote address pool 1 //引用IP地址池ip address 10.2.1.1 255.255.255.0#l2tp-group 1 //创建L2TP组,配置L2TP连接参数undo tunnel authentication //手机拨号接入,建议关闭隧道验证功能allow l2tp virtual-template 1#ip route-static 3.3.3.0 255.255.255.0 1.1.1.1ip route-static 10.1.1.0 255.255.255.0 Virtual-T emplate1#return步骤2配置IPhone“账户”和“密码”填写Router上配置的用户“vpdnuser”和密码“Hello123”。

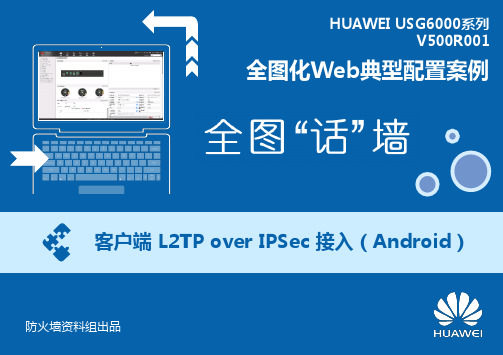

第10话 客户端 L2TP over IPSec 接入 ( Android ) - 单本

HUAWEI USG6000系列V500R001全图化Web典型配置案例客户端L2TP over IPSec接入(Android)防火墙资料组出品LAC客户端通过Internet连接到公司总部的LNS侧。

出差员工使用搭载Android操作系统的手机(LAC)直接向LNS侧发起连接请求,与LNS的通讯数据通过隧道Tunnel传输。

先使用L2TP封装第二层数据,对身份进行认证;再使用IPSec对数据进行加密。

项目数据LNS L2TP配置组名:default用户名称:vpdnuser用户密码:Hello@123IPSec配置预共享密钥:Admin@123本端ID:IP地址对端ID:接受任意对端ID用户地址池100.1.1.2~100.1.1.100请确保总部设备和地址池中地址路由可达,路由下一跳指向防火墙连接总部内网的接口GE0/0/3。

LACIP地址10.1.1.254/24L2TP配置用户认证名称:vpdnuser用户认证密码:Hello@123IPSec配置预共享密钥:Admin@123对端地址:1.1.1.2/24总部Firewall( LNS )Server Android( LAC )10.1.1.254/24TrustUntrustL2TP over IPSec VPN 隧道GE0/0/11.1.1.2/24GE0/0/3192.168.1.1/241配置外网接口参数2345配置内网接口参数6123允许总部服务器访问外网允许防火墙与LAC 通信允许LAC 与防火墙通信允许LAC 访问总部服务器4576124新建L2TP 用户选择接入场景及认证类型本例中,用户登录名设置为vpdnuser ,密码设置为Hello@123 。

35客户端L2TP over IPSec 接入(Android )Step4 新建地址池12新建地址池,本例中地址池范围设置为100.1.1.2-100.1.1.10034客户端L2TP over IPSec 接入(Android)Step5 配置L2TP over IPSec123先选择场景,然后完成基本配置。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

1.1 IKE123456

1.2 添加IPSec隧道

添加用户、密码,用户可复用,即多个客户端用一个用户

1.4 将用户导入local服务器,不赘述

1.5 添加L2TP地址池,不赘述

一定要避免与内网已有地址段冲突

1.6 添加l2tp vpn ,引用前面配好的ipsec隧道

Chapter two 手机客户端配置

2.1 安卓系统

2.1.1 添加L2TP/IPSec PSK类型VPN 配置文件,名称(有些厂商翻译成名字,其实就是配置文件名)随意,服务器地址选择第一章中选择的接口地址,本例中为172.24.207.97。

IPSec预共享密钥配置为123456,与前文相同。

其他配置均为默认,请勿更改。

2.1.2 点击链接按钮,会弹出用户名、密码输入框,输入在第一章中添加的用户、密码。

本例中为用户one 密码123。

2.2 IOS系统

2.2.1 添加类型为L2TP的VPN配置文件,描述随意,服务器地址选择第一章中选择的接口地址,本例中为172.24.207.97。

账户、密码输入在第一章中添加的用户、密码。

密钥为IPSec预共享密钥配置123456,与前文相同。

其他默认,请勿更改。

2.2.2 退出配置按钮,在状态框点击已连接连接VPN 。

注:

1.内网设备需将到虚拟地址池的路由指到防火墙;

2.上述为6B+版本,如遇智慧墙版本建议升级到6B+使用,极速版本未做测试。