2014-2015第一学期信息安全基础期末考试试卷(B卷)

2014年信息安全基础试题及答案用试卷

2014年信息安全基础试题及答案用试卷

D

由器到它上面去。

A 内部网络B周边网络C外部网络D 自由连接

15,外部数据包经过过滤路由只能阻止()唯一的ip欺骗

A 内部主机伪装成外部主机IP

B内部主机伪装成内部主机IP

C外部主机伪装成外部主机IP

D外部主机伪装成内部主机IP

16,关于防火墙的描述中,不正确的是()

17,ICMP数据包的过滤主要基于()A目标端口 B 源端口

C消息源代码D协议prot

18,网络安全的特征包含保密性,完整性()四个方面

A可用性和可靠性 B 可用性和合法性

C可用性和有效性D可用性和可控性

(三)简答题(40分)

1、信息安全有哪些常见的威胁?信息安全

的实现有哪些主要技术措施?

答:

2、什么是密码分析,其攻击类型有哪些?

DES算法中S盒的作用是什么?

答:

3、防火墙有哪些体系结构?其中堡垒主机的作用是什么?

检测计算机病毒的方法主要有哪些?

答:

4、试说明黑客攻击的一般流程及其技术和方法

附加题:解释PE文件格式和壳保护原理(20分)

答:。

(完整word版)2014-2015第一学期信息安全基础期末考试试卷(A卷)答案

山东科技大学2014—2015学年第一学期《信息安全基础》期末考试试卷(A卷)答案一、填空1、认证业务不可否认业务2、反馈函数3、1284、数论5、有限域上离散对数问题6、行移位(ShiftRow)、列混合(MixColumn)7、248、王小云二、名词解释1、离散对数:设p是素数,a是p的本原根。

即a1,a2,…,a p-1在 mod p下产生1到p-1的所有值,所以对b∈{1,…,p-1},有惟一的i∈{1,…,p-1}使得b≡a i mod p。

称i为模p下以a为底b的离散对数,记为b(mod p)。

i≡loga2、陷门单向函数:t是与f有关的一个参数。

已知x, 计算y使得y=f(x)容易;如果不知道t,已知y, 计算x使得y=f(x)是难的,但知道t时,已知y, 计算x使得y=f(x)是容易的。

参数t称为陷门(Trapdoor)。

3、寻找函数H的具有相同输出的两个任意输入的攻击方式,称为第II类生日攻击。

4、在交互证明系统中,设P知道某一秘密,并向V证明自己掌握这一秘密,但又不向V泄露这一秘密,这就是最小泄露证明。

进一步,如果V除了知道P能证明某一事实外,不能得到其他任何信息,则称P实现了零知识证明,相应的协议称为零知识证明协议。

三、问答题1、答:应考虑以下几个方面:1)加密算法。

(3分)2)用于加密算法的秘密信息。

(3分)3)秘密信息的分布和共享。

(8分)4)使用加密算法和秘密信息以获得安全服务所需的协议。

(10分)2、设计一个性能良好的序列密码最基本的设计原则是什么?它又可分为哪些基本原则?答:最基本的设计原则是“密钥流生成器的不可预测性”,它可分解为下述基本原则:答:①长周期。

②高线性复杂度。

③统计性能良好。

④足够的“混乱”。

⑤足够的“扩散”。

⑥抵抗不同形式的攻击。

(少一个扣2分)3、在具有仲裁方式的数字签字中,如果仲裁方和发送方共谋否认曾发过的消息,也可和接收方共谋以伪造发送方的签字,如何解决这个问题,请给出实例。

广东省东莞市2014-2015学年高二上学期期末考试语文试题(B卷) 扫描版含答案

东莞市2014-2015学年度第一学期高二语文期末考试试卷(B卷)东莞市2014-2015学年上学期期末教学质量检测考试高二语文参考答案1.D(A.bâi;yán/yàn;jí/jī B.dūn; châ/zhã; zhì C.qī/qì; huì; zhàn /chànD.jīng/shēng;y uàn/wǎn;hēng /hâng)2.B(A.蕴含:包含;B.不容置喙:置,安放;喙,嘴;不许在一旁插嘴;于语境不合,此处应该用“大势所趋”或“在所难免”。

C.力不从心:力,力量,能力;从,依从,顺从;指心里想做某事,但是力量不够;D.名存实亡:名义上还存在,实际上已消亡。

)3.C(A.一面对两面不当。

“做好两件事”与“能不能”“有没有”对应不上。

可删去“能不能”和“有没有”。

B.主语残缺。

“在亚太经济合作组织(APEC)成立四年内”删去“在”。

D.词语搭配不当。

“文化风气”不能用“培养”,可改为“对文化风气的塑造”。

)4.B(④句提出观点,③句指出“滥俗”的含义,①②两句紧接③,各设一例,指出何谓“本色”,何谓蹈袭成规旧矩的“滥俗”;⑥承接上文,进一步印证观点,指出没有创作就是“滥调”,⑤紧承“滥调”一词,深化论述。

)5.A.适:女子出嫁。

6.B7.B8.A【骆统脸朝前不回头,是因为不想增加母亲的思念】9.(1)(7分)①他的姐姐仁爱有德行,丈夫死后回到娘家,没有儿子,见骆统这样很为他难过(行、归、哀、句意各1分)②前后数十次上书。

所说的都很好,文字太多所以没有全部载录。

(善、载、句意各1分)(2)(3分)①常劝谏孙权礼贤下士,关心百官生活和志趣。

(原文:常劝权以尊贤接士,勤求损益,飨赐之日,可人人别进。

问其燥湿,加以密意。

诱谕.使言,察其志趣。

)②多次上书陈述有利时政的意见。

信息安全概论期末试卷样卷-B

******院***~***学年第一学期****班信息安全概论期 末 考 试 试 卷(闭卷)(B 卷)一、 填空题(每空1分,共10分)1. IPSec 协议包含的两个子协议分别是 和 。

2. 包过滤防火墙主要检查流经防火墙的IP 数据包的包头中的上层协议、 、 、 和 等信息,依据相应的规则决定禁止或允许该IP 数据包通过。

3. TLS 协议工作在 层。

4. 在OSI 安全体系结构中,定义了五种安全服务,分别是不可否认服务、访问控制服务、 服务、 服务以及 服务。

二、 单选题(每小题1分,共20分,请将选项填入下表)1. 定期对系统和数据进行备份,在发生灾难时进行恢复。

该机制是为了保护信息的哪种安全属性?( ) A .机密性B .完整性C .真实性D .可用性2. 对网络传输中弱加密的数据流进行破解属于如下哪种攻击形式?( )A .机密性B .完整性C .真实性D .可用性3. MAC 是用于保护如下哪种属性的技术?( )A .机密性B .完整性C .真实性D .可用性4. 身份认证技术可以保护如下哪种属性?( )A .机密性B .完整性C .真实性D .可用性专业________________学号__________________姓名__________________班级____________________密 封 线5.如下哪个不是PMI的组成部分?()A.AA B.证书C.证书库D.CA6.Windows采用的是哪种访问控制技术?()A.访问控制矩阵B.CL C.ACL D.授权关系表7.Windows中,当主体对客体资源访问时,主体必须持有什么信息?()A.访问控制令牌B.ACL C.ACE D.安全描述符8.(网络安全协议)HTTPS协议是由哪两个协议构成的?()A.HTTP和SET B.HTTP和SSLC.TCP和SET D.TCP和SSL9.假如某恶意代码的名称为,那么下列哪个不是其基本特点?()A.木马B.盗取密码C.运行在WINDOWS平台D.蠕虫10.如下哪款软件可以查看和结束进程?()A.netstat B.processExplorer C.autoruns D.wireshark11.如下哪款软件是嗅探工具?()A.Nmap B.udpflood C.wireshark D.xscan12.如果希望通过防火墙禁止QQ工具联网,应该修改Windows防火墙以下哪项设置?()A.出站规则B.入站规则C.连接安全规则D.监视13.管理员在审查入侵检测日志过程中,管理员注意到来自互联网的通信信息,从中显示了公司内部的服务器IP地址。

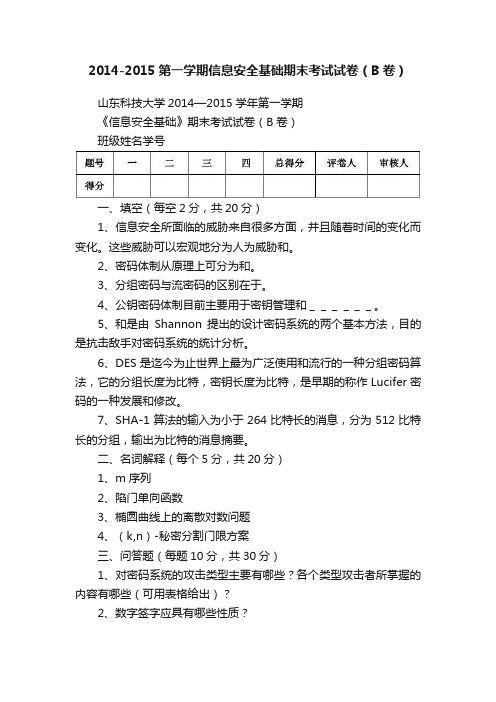

2014-2015第一学期信息安全基础期末考试试卷(B卷)

2014-2015第一学期信息安全基础期末考试试卷(B卷)山东科技大学2014—2015学年第一学期《信息安全基础》期末考试试卷(B卷)班级姓名学号一、填空(每空2分,共20分)1、信息安全所面临的威胁来自很多方面,并且随着时间的变化而变化。

这些威胁可以宏观地分为人为威胁和。

2、密码体制从原理上可分为和。

3、分组密码与流密码的区别在于。

4、公钥密码体制目前主要用于密钥管理和______。

5、和是由Shannon提出的设计密码系统的两个基本方法,目的是抗击敌手对密码系统的统计分析。

6、DES是迄今为止世界上最为广泛使用和流行的一种分组密码算法,它的分组长度为比特,密钥长度为比特,是早期的称作Lucifer密码的一种发展和修改。

7、SHA-1算法的输入为小于264比特长的消息,分为512比特长的分组,输出为比特的消息摘要。

二、名词解释(每个5分,共20分)1、m序列2、陷门单向函数3、椭圆曲线上的离散对数问题4、(k,n)-秘密分割门限方案三、问答题(每题10分,共30分)1、对密码系统的攻击类型主要有哪些?各个类型攻击者所掌握的内容有哪些(可用表格给出)?2、数字签字应具有哪些性质?3、假定两个用户A 、B 分别与密钥分配中心KDC (Key Distribution Center )有一个共享的主密钥A K 和B K ,A 希望与B 建立一个共享的一次性会话密钥,应该如何进行?画出分配实例图。

四、计算题(30分,每小题15分)1、设多表代换密码C (mod 26)i i AM B ≡+中,A 是22?矩阵,B 是0矩阵,又知明文“dont ”被加密为“elni ”,求矩阵A 。

2、在Diffie-Hellman 密钥交换过程中,设大素数11p =,2a =是p 的本原根。

求解下列问题:(1) 用户A 的公开钥是9A Y =,求其秘密钥A X 。

(2) 设用户B 的公开钥B 3Y =,求A 和B 的共享密钥K 。

广东省东莞市2014-2015学年高二上学期期末考试数学(理)试题(B卷) 扫描版含答案

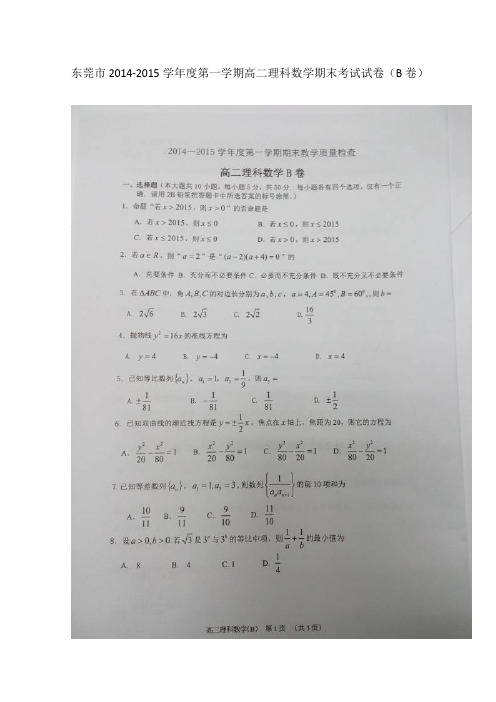

东莞市2014-2015学年度第一学期高二理科数学期末考试试卷(B卷)2014—2015学年度第一学期期末教学质量检查高二理科数学(B 卷)参考答案及评分标准一、选择题二、填空题11. 2- 12. 4 13.31 14.[1,3]-三、解答题15.解:(1)∵3cos ,(0,)5B B π=∈且,∴4sin 5B ==,又35ac =,…………………………………3分 ∴114sin 3514225ABC S ac B ∆==⨯⨯=.……………………………………6分 (2)由35ac =,a =7, 得c =5,…………………………………………………………………7分∴22232cos 4925275325b ac ac B =+-=+-⨯⨯⨯=,∴b =9分∴222cos22a b c C ab +-===……………………………10分 又(0,)C π∈…………………………………………………………………11分∴4C π=.……………………………………………………………………12分16. 解:(1)由(4)()0x a x a -⋅-<得4a x a <<.……………………1分当1a =时,14x <<,即p 为真命题时,实数x 的取值范围是14x <<……3分 由2430x x -+≤得13x ≤≤.所以q 为真时实数x 的取值范围是13x ≤≤.…………………………5分若p q ∧为真,则13x <≤,所以实数x 的取值范围是(]1,3.……6分(2) 设{}|4A x a x a =<<,{}|13B x x =≤≤………………………8分q 是p 的充分不必要条件,则B A ≠⊂…………………………………10分所以0131434a a a <<⎧⇒<<⎨>⎩,所以实数a 的取值范围是3,14⎛⎫ ⎪⎝⎭.………12分 17.解:设甲、乙两种蔬菜的种植面积分别为x ,y 亩,农场的总收益为z 万元,则……1分 300,0.060.029,0,0,x y x y x y +≤⎧⎪+≤⎪⎨≥⎪⎪≥⎩………① …………5分 目标函数为0.30.2z x y =+, ……………6分 不等式组①等价于300,3450,0,0,x y x y x y +≤⎧⎪+≤⎪⎨≥⎪⎪≥⎩ 可行域如图所示,……………………………9分当目标函数对应的直线经过点M 时,目标函数z 取最小值. ……………………………………………………10分解方程组300,3450,x y x y +=⎧⎨+=⎩得M 的坐标 75x =,225y =,……………………………………12分所以max 0.3750.222567.5z =⨯+⨯=.………………………………13分答:分别种植甲乙两种蔬菜75亩和225亩,可使农场的总收益最大,最大收益为67.5万元. ………………………………………………………………………………14分18. 解:(1)连接1AD1111D C B A ABCD - 为四棱柱,11//D C CD ∴ 11D C CD =又M 为AB 的中点,1=∴AMAM CD //∴,AM CD =11//D C AM ∴,11D C AM =11D AMC ∴为平行四边形11//MC AD ∴………………4分又111ADD A M C 平面⊄ 111ADD A AD 平面⊂111//ADD A AD 平面∴………………6分(2)方法一:11//B A AB 1111//D C B A共面与面1111D ABC M C D ∴作AB CN ⊥,连接N D 1则NC D 1∠即为所求二面角………………8分在ABCD 中, 60,2,1=∠==DAB AB DC 23=∴CN 在CN D Rt 1∆中,31=CD ,23=CN 2151=∴N D 5515321523cos 11====∠∴N D NC CN D ………………14分 方法二:作AB CP ⊥于p 点以C 为原点,CD 为x 轴,CP 为y 轴,1CD 为z 轴建立空间坐标系,)0,23,21(),3,0,0(),3,0,1(11M D C -∴ )3,23,21(),0,0,1(111-==∴D D C 设平面M D C 11的法向量为),,(111z y x =⎪⎩⎪⎨⎧=-+=∴03232101111z y x x )1,2,0(1=∴n 显然平面ABCD 的法向量为)0,0,1(2=n5551,cos 21==>=<∴n n 显然二面角为锐角, 所以平面M D C 11和平面ABCD 所成角的余弦值为55………………14分19. 解:(1)当1n =时,211112a S a =+=+=; ……1分当2n ≥时,11()n n S a n N *++=∈11()n n S a n N *-+=∈,两式相减得,12(2)n n a a n +=≥, ……2分又212a a =,……3分所以{}n a 是首项为1,公比为2的等比数列,……4分所以12n n a -=. ……6分(2)由(1)知12n n a -=,所以n n 1n+1n n n n b ==4a 422-=⋅,……7分 所以n 234n+1123n T =...2222++++, n 345n+1n+21123n 1n T = (222222)-+++++,…8分 两式相减得,n 234n+1n+211111n T =...222222++++-2n n+2n+211(1)n 1n +222=122212--=-- 所以n n+2n +2T 12=-(或写成n n n 1T 1(1)22=-+⋅或n n n+11n T 122=--…10分 132********(1)(1)022222n n n n n n n n n n n n T T +++++++++++-=---=-=>…11分 1n n T T +∴>n T ∴是递增的,又134T =314n T ∴≤< …14分 20.解:(1)法一:由椭圆的定义可知1232||||42a MF MF =+== 2a ∴= ……1分由1c =得b =2分故椭圆的方程是22143x y +=; ……3分 法二:由已知得,222291411a b a b ⎧⎪⎪+=⎨⎪-=⎪⎩,……1分 得2243a b ⎧=⎨=⎩,……2分 故椭圆的方程是22143x y +=; ……3分 (2)椭圆的右焦点为2(1,0)F ,分两种情况讨论如下:1°当直线AB 的斜率不存在时,AB:1x =,则 CD:0y =.此时||3AB =,||4CD =,117||||12AB CD +=; ……5分 2°当直线AB 的斜率存在时,设AB : (1)(0)y k x k =-≠,则 CD :1(1)y x k=--. 又设点1122(,),(,)A x y B x y . 联立方程组22(1),3412,y k x x y =-⎧⎨+=⎩ 消去y 并化简得2222(43)84120k x k x k +-+-=,所以 2122843k x x k +=+, 212241243k x x k -⋅=+……7分 12|||AB x x ==-==2212(1)43k k +=+ ……8分 由题知,直线CD 的斜率为1k -,同理可得2212(1)||43k CD k+=+ ……9分所以2211777||||12(1)12k AB CD k ++==+为定值. ……10分 (3)解:由(II )知117||||12AB CD +=, 所以 912911||||(||||)()16716||||AB CD AB CD AB CD +=++ ……11分 9||1225||16()716||||CD AB AB CD =++122521(7164≥+=, ……12分 当且仅当9||||16||||CD AB AB CD =,即3||||4AB CD =,即||3,||4AB CD ==时取等号 …13分 所以9||||16AB CD +的最小值为214. ……14分。

2014年信息安全基础试题及答案用试卷

郏县卫生局2013年信息安全培训试卷单位:姓名:分数:(一)名词解释(24分)1、信息安全:2、VPN:3、数字证书:4、应急响应:5、风险评估:6、入侵检测:(二)选择题(36分)1.、加密算法分为()A对称密码体制 B非对称密码体制 C以上都是2。

、口令破解的最好方法是()A暴力破解 B组合破解C字典攻击 D生日攻击3、杂凑码最好的攻击方式是(D)A 穷举攻击 B中途相遇C字典攻击 D生日攻击4、可以被数据完整性机制防止的攻击方式是()A假冒*** B抵赖****C数据中途窃取 D数据中途篡改5、会话侦听与劫持技术属于()技术A密码分析还原 B协议漏洞渗透C应用漏洞分析与渗透 D DOS攻击6、PKI的主要组成不包括()A CAB SSLC RAD CR7,恶意代码是()(指没有作用却会带来危险的代码)A 病毒*** B 广告***C间谍** D 都是8,社会工程学常被黑客用于()A 口令获取B ARPC TCPD DDOS9,windows中强制终止进程的命令是()A TasklistB NetsatC TaskkillD Netshare10,现代病毒木马融合了()新技术A 进程注入 B注册表隐藏 C漏洞扫描 D都是11,网络蜜罐技术使用于()12,利用三次握手攻击的攻击方式是()13,溢出攻击的核心是()A 修改堆栈记录中进程的返回地址 B利用ShellcodeC 提升用户进程权限D 捕捉程序漏洞14,在被屏蔽的主机体系中,堡垒主机位于()中,所有的外部连接都经过滤路由器到它上面去。

A 内部网络 B周边网络 C外部网络 D自由连接15,外部数据包经过过滤路由只能阻止()唯一的ip欺骗A 内部主机伪装成外部主机IPB内部主机伪装成内部主机IPC外部主机伪装成外部主机IPD外部主机伪装成内部主机IP16,关于防火墙的描述中,不正确的是()17,ICMP数据包的过滤主要基于()A目标端口 B 源端口C消息源代码 D协议prot18,网络安全的特征包含保密性,完整性()四个方面A可用性和可靠性 B 可用性和合法性C可用性和有效性 D可用性和可控性(三)简答题(40分)1、信息安全有哪些常见的威胁?信息安全的实现有哪些主要技术措施?答:2、什么是密码分析,其攻击类型有哪些?DES算法中S盒的作用是什么?答:3、防火墙有哪些体系结构?其中堡垒主机的作用是什么?检测计算机病毒的方法主要有哪些?答:4、试说明黑客攻击的一般流程及其技术和方法附加题:解释PE文件格式和壳保护原理(20分)答:2020-2-8。

信息技术与信息安全考试题库及答案(全)

信息技术与信息安全考试题库及答案(全)work Information Technology Company.2020YEAR2014广西公需科目信息技术与信息安全考试试卷4考试时间: 150分钟总分:100分1.(2分) GSM是第几代移动通信技术(B )A. 第三代B. 第二代C. 第一代D. 第四代2.(2分) 无线局域网的覆盖半径大约是(A )。

A. 10m~100mB. 5m~50mC. 8m~80mD. 15m~150m3.(2分) 恶意代码传播速度最快、最广的途径是(C )。

A. 安装系统软件时B. 通过U盘复制来传播文件时C. 通过网络来传播文件时D. 通过光盘复制来传播文件时4.(2分) 以下关于智能建筑的描述,错误的是(A )。

A. 随着建筑智能化的广泛开展,我国智能建筑市场已接近饱和。

B. 智能建筑能为用户提供一个高效、舒适、便利的人性化建筑环境。

C. 建筑智能化已成为发展趋势。

D. 智能建筑强调用户体验,具有内生发展动力。

5.(2分) 广义的电子商务是指( B)。

A. 通过互联网在全球范围内进行的商务贸易活动B. 通过电子手段进行的商业事务活动C. 通过电子手段进行的支付活动D. 通过互联网进行的商品订购活动6.(2分) 证书授权中心(CA)的主要职责是( C)。

A. 颁发和管理数字证书B. 进行用户身份认证C. 颁发和管理数字证书以及进行用户身份认证D. 以上答案都不对7.(2分) 以下关于编程语言描述错误的是( B)。

A. 高级语言与计算机的硬件结构和指令系统无关,采用人们更易理解的方式编写程序,执行速度相对较慢。

B. 汇编语言适合编写一些对速度和代码长度要求不高的程序。

C. 汇编语言是面向机器的程序设计语言。

用助记符代替机器指令的操作码,用地址符号或标号代替指令或操作数的地址,一般采用汇编语言编写控制软件、工具软件。

D. 机器语言编写的程序难以记忆,不便阅读和书写,编写程序难度大。

2014-2015第一学期信息安全基础期末考试试卷(A卷)答案

山东科技大学2014—2015学年第一学期《信息安全基础》期末考试试卷(A卷)答案一、填空1、认证业务不可否认业务2、反馈函数3、1284、数论5、有限域上离散对数问题6、行移位(ShiftRow)、列混合(MixColumn)7、248、王小云二、名词解释1、离散对数:设p是素数,a是p的本原根。

即a1,a2,…,a p-1在 mod p下产生1到p-1的所有值,所以对b∈{1,…,p-1},有惟一的i∈{1,…,p-1}使得b≡a i mod p。

称i为模p下以a为底b的离散对数,记为b(mod p)。

i≡loga2、陷门单向函数:t是与f有关的一个参数。

已知x, 计算y使得y=f(x)容易;如果不知道t,已知y, 计算x使得y=f(x)是难的,但知道t时,已知y, 计算x使得y=f(x)是容易的。

参数t称为陷门(Trapdoor)。

3、寻找函数H的具有相同输出的两个任意输入的攻击方式,称为第II类生日攻击。

4、在交互证明系统中,设P知道某一秘密,并向V证明自己掌握这一秘密,但又不向V泄露这一秘密,这就是最小泄露证明。

进一步,如果V除了知道P能证明某一事实外,不能得到其他任何信息,则称P实现了零知识证明,相应的协议称为零知识证明协议。

三、问答题1、答:应考虑以下几个方面:1)加密算法。

(3分)2)用于加密算法的秘密信息。

(3分)3)秘密信息的分布和共享。

(8分)4)使用加密算法和秘密信息以获得安全服务所需的协议。

(10分)2、设计一个性能良好的序列密码最基本的设计原则是什么?它又可分为哪些基本原则?答:最基本的设计原则是“密钥流生成器的不可预测性”,它可分解为下述基本原则:答:①长周期。

②高线性复杂度。

③统计性能良好。

④足够的“混乱”。

⑤足够的“扩散”。

⑥抵抗不同形式的攻击。

(少一个扣2分)3、在具有仲裁方式的数字签字中,如果仲裁方和发送方共谋否认曾发过的消息,也可和接收方共谋以伪造发送方的签字,如何解决这个问题,请给出实例。

2015年第一学期《移动互联网时代的信息安全与防护》期末考试答案

迪菲

B、

赫尔曼

C、

香农

D、

奥本海默

我的答案:C

50《信息技术安全评估通用标准》的简称是()。

A、

PX

B、

PP

C、

CC

D、

TCSEC

我的答案:C

51应对数据库崩溃的方法不包括()。

A、

高度重视,有效应对

B、

确保数据的保密性

C、

重视数据的可用性

D、

不依赖数据

我的答案:D

52以下哪一项安全措施不属于实现信息的可用性?()

穷举攻击

B、

统计分析

C、

数学分析攻击

D、

社会工程学攻击

我的答案:B

5在公钥基础设施环境中,通信的各方首先需要()。

A、

检查对方安全

B、

验证自身资质

C、

确认用户口令

D、

申请数字证书

我的答案:D

6CIA安全需求模型不包括()。

A、

保密性

B、

完整性

C、

便捷性

D、

可用性

我的答案:C

7震网病毒攻击针对的对象系统是()。

我的答案:√

30如果攻击者能取得一个设备的物理控制,那意味着他可以轻易控制这个设备。()

我的答案:√

31《第35次互联网络发展统计报告》的数据显示,2014年总体网民当中遭遇过网络安全威胁的人数将近50%。()

我的答案:×

11WindowsXP的支持服务正式停止,造成影响最大的是中国用户。()

我的答案:√

12信息安全审计的主要对象是用户、主机和节点。()

我的答案:√

13对文档进行完整性检测和数字签名也能起到安全防护的作用。()

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

山东科技大学2014—2015学年第一学期

《信息安全基础》期末考试试卷(B卷)

班级姓名学号

一、填空(每空2分,共20分)

1、信息安全所面临的威胁来自很多方面,并且随着时间的变化而变化。

这些威胁可以宏观地分为人为威胁和。

2、密码体制从原理上可分为和。

3、分组密码与流密码的区别在于。

4、公钥密码体制目前主要用于密钥管理和______。

5、和是由Shannon提出的设计密码系统的两个基本方法,目的是抗击敌手对密码系统的统计分析。

6、DES是迄今为止世界上最为广泛使用和流行的一种分组密码算法,它的分组长度为比特,密钥长度为比特,是早期的称作Lucifer密码的一种发展和修改。

7、SHA-1算法的输入为小于264比特长的消息,分为512比特长的分组,输出为比特的消息摘要。

二、名词解释(每个5分,共20分)

1、m序列

2、陷门单向函数

3、椭圆曲线上的离散对数问题

4、(k,n)-秘密分割门限方案

三、问答题(每题10分,共30分)

1、对密码系统的攻击类型主要有哪些?各个类型攻击者所掌握的内容有哪些(可用表格给出)?

2、数字签字应具有哪些性质?

3、假定两个用户A 、B 分别与密钥分配中心KDC (Key Distribution Center )有一个共享的主密钥A K 和B K ,A 希望与B 建立一个共享的一次性会话密钥,

应该如何进行?画出分配实例图。

四、计算题(30分,每小题15分)

1、设多表代换密码C (mod 26)i i AM B ≡+中,A 是22⨯矩阵,B 是0矩阵,又知明文“dont ”被加密为“elni ”,求矩阵A 。

2、在Diffie-Hellman 密钥交换过程中,设大素数11p =,2a =是p 的本原根。

求解下列问题:

(1) 用户A 的公开钥是9A Y =,求其秘密钥A X 。

(2) 设用户B 的公开钥B 3Y =,求A 和B 的共享密钥K 。