实验3口令破解

口令的破解与截获试验

二. 实验原理

二. 实验原理

1. windows中口令认证机制 LanManager NTLM NTLMv2 Kerberos V5

二.实验原理

2.口令的破解方式

键盘截获破解 暴力攻击破解 字典攻击破解 网络嗅探截获

二.实验原理

• 3.口令破解的防范

LM认证机制是最不安全的机制 ,NTLM安全性要 高些,而NTLMv2的安全性最高,但并不是 windows的xp、2003等版本采用的就是最安全的 口令认证机制,windows操作系统中为了保持和 以前版本的兼容性,默认对三种口令认证机制都 支持,因此一个口令在SAM中就以这三种加密形 式存在。

二.实验原理

为了提高口令的安全性,在设置口令时也需要让 口令满足一些安全策略,具体包括: – 至少包含8个字符(获得最高的安全性,至少 15个字符) – 大小写字母、数字和符号的组合 – 不包含姓名、用户名或者常用单词 – 不与其他人共享 – 定期更换密码

三.实验环境

• 一台windows2000/xp/2003/vista计算机,上面需 要安装口令破解工具Cain。一张包含ERD Commander的启动光盘,以及一台装有ftp服务端 的服务器,服务器操作系统版本不限。

2-3.本地口令的字典攻击

通过前一个实验我们发现使用暴力破解手段来破 解长口令是非常耗时的,而对于某些将常用单词 做为口令的用户,采取字典攻击的方式可以大大 提高口令破解的效率。

四.实验内容

Cain自带的字典文件

四.实验内容

接着重复上面的步骤,在Cracker功能模块内将之 前的口令破解记录remove all,然后重新导入用户 名和口令的hash值,在帐户Administrator上点击 右键->Dictionary Attack->NTLM hashes,弹出字 典攻击功能的对话框 。

实验1-1 经典密码——凯撒密码

上机实验报告一、实验目的:本次上机实践所涉及并要求掌握的知识点。

1、理解凯撒密码的加密、解密过程二、实验环境PC机一台三、实验内容实验一移动3位的凯撒密码:1.(1)用移动3位的凯撒密码加密“keep this secret”(2)用移动3位的凯撒密码加密你的某位老师的名字2.破译下列谜语的答案。

这些答案是用移动3位的凯撒密码来加密的。

(1)谜语:What do you call a sleeping bull?(你怎么称呼一只睡着的公牛?)答案: D EXOOGRCHU(2)谜语:What is the different between a teacher and a train?(老师与火车的区别是什么?)答案:WKH WHDFKHU VDBV “QR JXP DOORZHG”WKH WUDLQ VDBV “FKHZ FKHZ”实验二移动4位的凯撒密码:1.请解密下面伊薇写给艾比的便条,她使用的是移动4位的凯撒密码WSVVC PIX’W YWI GMTLIVW JVSQ RSA SR2.谜语:What do you call a dog at the beach ?(你怎么称呼一只在海滩上的狗?)答案(移动4位密码):E LSX HSK实验三凯撒密码破解:1.凯撒密码破解密文:NGBKGMUUJZOSK实验四用数传递信息的方法破译以下的谜语:1.谜语:Where does Thursday come before Wednesday? (哪裡的星期四是比星期三还早的?)答案: 8,13,19,7,4,3,8,2,19,8,14,13,0,17,242.谜语:What always ends everything?(什么总是能终结所有事情?)答案:19,7,4 11,4,19,19,4,17 ,6四、实验总结通过上机实践,对所学内容的某个知识点有了更深入的理解,写出一些体会、学习心得,甚至是改进意见。

实验2账号口令破解及Windows安全设置

实验2 账号口令破解及Windows安全设置1 实验目的1、通过密码破解工具的使用,了解账号口令的安全性,掌握安全口令的设置原理,以保护账号口令的安全。

2、通过在Windows Server 2003/2008R2/Win7/Linux等系统中账号和口令等安全策略设置,掌握通过安全策略设置增强操作系统安全性的方法。

2 实验环境VMware中预装Windows Server 2003/2008R2/Windows 7/CentOS6.1的计算机,并且能够互相联通。

Win 7中安装L0phtCrack 软件。

3 实验原理或背景知识系统用户账号、密码、口令的破解主要是密码匹配的破解方法,最基本的有两个:穷举法和字典法。

穷举法将字符和数字按照穷举的规则生成口令字符串,进行遍历尝试。

字典法则用口令字典中事先定义的常用字符去尝试匹配口令。

口令字典可以自己编辑或由字典工具生成,里面包含了单词或数字的组合。

在Windows操作系统中,用户账户的安全管理使用了安全账号管理器(SAM,Security Account Manager)的机制,用户和口令经过加密Hash变换后以Hash列表形式存放在%SystemRoot%\System32\config下的SAM文件中。

该文件默认是需要管理员权限才能读取的。

在Windows中即便是管理员也不能复制和阅读该文件,可以使用第三方的工具软件,利用管理员的权限来读取该文件。

LC就是通过破解这个SAM文件来获得用户名和密码的。

暴力破解(穷举法)理论上可以破解任何密码和口令,但如果口令较为复杂,暴力破解需要的时间会很长,在这段时间内增加了用户发现入侵和破解行为的机会,从而能够采取措施来阻止破解,所以口令应具备一定的复杂性。

一般设置口令应遵行以下原则:1、口令长度不小于8个字符。

2、包含有大写和小写的英文字母、数字和特殊字符的组合。

3、不包含姓名、用户名、单词、日期以及这些项目的组合。

项目3 口令破解、欺骗攻击和拒绝服务

任务1:使用LC5工具对操作系统的管理员账号进行口令破解,获取主机管理员账号权限;利用brutus工具破解主机运行的HTTP、FTP、POP3、Telnet、SMB等某项服务的密码;目的:获取管理员权限。

要求:写出LC5的使用过程,记录破解口令所需时间,并分析该管理员账号口令是否属于安全口令。

任务2:一方冒充网关对局域网内的某台主机进行ARP欺骗攻击,在宿舍环境下,对宿舍的某个小型局域网的路由器进行ARP攻击,另一方受到攻击后,做出相应的防御措施。

目的:掌握APR攻击的原理和攻击方法,通过攻击防御,掌握ARP攻击的抵抗方法。

要求:利用网络管理工具绘制出攻击局域网的网络拓扑图,选择某一主机或路由器进行ARP 攻击(二者都要实现);防御者在发现网络服务异常后,进行检测,观察是否遭受到ARP攻击(方法过程写出来);如果遭受到ARP攻击,如何通过配置或使用工具的方式防御(两种情形都要写)。

任务3:小组内N-1名成员根据SYN拒绝服务攻击的原理,编写数据包,对局域网内某个小组成员主机进行大量的发送,同时受攻击者利用性能管理工具监控主机的性能在拒绝服务攻击下有何变化。

在收到攻击后,应如何应对?要求:编写数据包,如何对机器进行性能监控?如何防御简单的SYN拒绝服务攻击?扩展:在网络上搜索查询SYN攻击的相关程序代码,并对其进行分析。

选作(资料内附有一个PDF例子,但不仅仅局限于此)。

任务4:根据缓冲区溢出攻击的原理,编写一个C/C++语言程序,程序说明如下:主程序包括若干变量,包括一个函数调用,之后输出一段信息。

调用的函数内包括一段溢出代码,溢出代码的目的是改变程序的正常工作流程,使程序跳过主函数在调用过函数后输出的一段信息。

扩展:可以将溢出代码部分加入shellcode,使其跳转到另外一段程序中。

选作(不要求小组内每位成员完成)要求:运行结果截图,项目报告中附上C/C++代码。

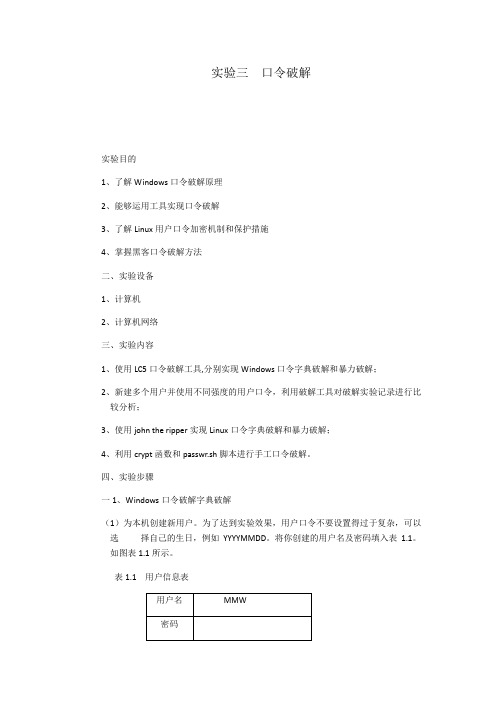

实验3 口令破解

实验三口令破解实验目的1、了解Windows口令破解原理2、能够运用工具实现口令破解3、了解Linux用户口令加密机制和保护措施4、掌握黑客口令破解方法二、实验设备1、计算机2、计算机网络三、实验内容1、使用LC5口令破解工具,分别实现Windows口令字典破解和暴力破解;2、新建多个用户并使用不同强度的用户口令,利用破解工具对破解实验记录进行比较分析;3、使用john the ripper实现Linux口令字典破解和暴力破解;4、利用crypt函数和passwr.sh脚本进行手工口令破解。

四、实验步骤一1、Windows口令破解字典破解(1)为本机创建新用户。

为了达到实验效果,用户口令不要设置得过于复杂,可以选择自己的生日,例如YYYYMMDD。

将你创建的用户名及密码填入表1.1。

如图表1.1所示。

表1.1 用户信息表(2)进入实验平台,单击工具栏“字典生成器”按钮,启动“字典生成器”。

选择“生日”标签页,输入的年份与月份信息应尽量包含步骤(1)中用到的生日日期,如图1.2所示。

在“生成字典”标签页中确定字典文件存放的路径以及新用户口令位数,最后生成字典文件。

如图1.3所示。

图1.2 填写生日年份图1.3 生成字典文件(3)点击工具栏“LC5”按钮启动LC5口令破解工具。

选择“Session”(会话)|“Session Options…”(会话选项)菜单项,在弹出的“Auditing Options For This Session”对话框中选中“Dictionary Crack”项的“Enabled”,取消其它项的“Enabled”。

如图1.4所示。

单击“Dictionary List”(字典列表)按钮,导入步骤(2)中生成的字典文件。

如图1.5所示。

图1.4 启动LC5口令破解工具图1.5 导入生成字典文件(4)回LC5主界面,选择“Session”|“Import…”(导入)菜单项,在弹出的“Import”对话框中导入本地用户列表,如图1.6所示。

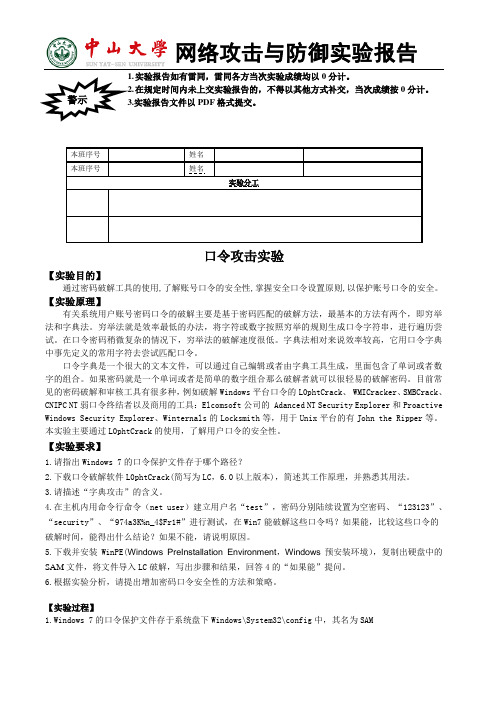

口令攻击实验

1. 实验报告如有雷同,雷同各方当次实验成绩均以0分计。

在规定时间内未上交实验报告的,不得以其他方式补交,当次成绩按0分计。

3.实验报告文件以PDF 格式提交。

口令攻击实验【实验目的】通过密码破解工具的使用,了解账号口令的安全性,掌握安全口令设置原则,以保护账号口令的安全。

【实验原理】有关系统用户账号密码口令的破解主要是基于密码匹配的破解方法,最基本的方法有两个,即穷举法和字典法。

穷举法就是效率最低的办法,将字符或数字按照穷举的规则生成口令字符串,进行遍历尝试。

在口令密码稍微复杂的情况下,穷举法的破解速度很低。

字典法相对来说效率较高,它用口令字典中事先定义的常用字符去尝试匹配口令。

口令字典是一个很大的文本文件,可以通过自己编辑或者由字典工具生成,里面包含了单词或者数字的组合。

如果密码就是一个单词或者是简单的数字组合那么破解者就可以很轻易的破解密码。

目前常见的密码破解和审核工具有很多种,例如破解Windows 平台口令的L0phtCrack 、 WMICracker 、SMBCrack 、CNIPC NT 弱口令终结者以及商用的工具:Elcomsoft 公司的 Adanced NT Security Explorer 和Proactive Windows Security Explorer 、Winternals 的Locksmith 等,用于Unix 平台的有John the Ripper 等。

本实验主要通过L0phtCrack 的使用,了解用户口令的安全性。

【实验要求】1.请指出Windows 7的口令保护文件存于哪个路径?2.下载口令破解软件L0phtCrack(简写为LC ,6.0以上版本),简述其工作原理,并熟悉其用法。

3.请描述“字典攻击”的含义。

4.在主机内用命令行命令(net user )建立用户名“test ”,密码分别陆续设置为空密码、“123123”、“security ”、“974a3K%n_4$Fr1#”进行测试,在Win7能破解这些口令吗?如果能,比较这些口令的破解时间,能得出什么结论?如果不能,请说明原因。

口令破解方法

字典法破解是使用一个包含大多数字典单词的文件 (通常为.txt文件,并且每行只有一个字符串,内容主 要为家庭或单位的电话号码、身份证号码或一些有规律 的字符等等)作为用户口令输入给远端主机,以此来猜 测用户口令,直到口令验证通过为止。

开始 选择一个网络用户帐号名

网络用户帐户

选取一个口令 口令比较验证证

成功

口令字典库

失败

显示被破解的口令

字典库中口令是否选完? 否

是

结束

图3-1 口令破解流程图

(3)组合法

穷举法能发现所有的口令,但破解口令的时间可能很长。 字典法速度快,但只能发现字典单词口令。当用户把口令如 mygard变成mygard456等字母和数字混合形式时,破解这种 口令的一种方法是使用字典单词但又在单词的尾部串接几个 字母和数字,即组合法。

【参考文献】 1、《Windows 信息安全原理与实践》 清华大学出版社

赵树升等。 2、《网络攻防技术原理与实战》,科学出版社 卿思汉

等。 3、《MFC Windows 应用程序设计》,清华大学出版社,

任哲等

3、编写口令枚举程序 定义程序头文件中应包含的头文件和链接库。建议包 含winsock2.h、lm.h、winnetwd.h和lmaccess.h头文 件。链接库则根据自己的程序编写情况定义。 与目标计算机建立连接。 获取目标计算机的用户列表。 获取目标计算机的口令。 将目标机口令显示在窗口中 可能用到的API函数 WNnetAddConnection2 建立与目标计算机的连接。 WNnetCancelConnection2 中断一个已经存在的网 络连接。 WNnetOpenEnum 开始网络资源枚举或网络连接枚举。 WNnetEnumResource 继续网络资源枚举或网络连接 枚举。 NetUesEnum 枚举产生用户列表。

《网络安全》密码破解实验报告

课程实验报告课程名称:网络安全技术实验项目名称:口令破解专业班级:B08522*名:***学号:**************师:***完成时间:2011 年9 月18 日计算机科学与工程系实验题目:口令破解实验内容:(1)LC5的使用。

(2)FTP穷举密码登录的Java实现。

实验结果:1、LC5的使用。

该工具可以从本地机器或远程电脑导入口令文件,也可以嗅探网络取得口令文件。

我在此次实验中使用本地机器中的口令文件。

在取得口令文件之后,该工具可以以多种方式来破解加密了的口令文件中的账号以及密码信息,分别为快速口令破解、普通口令破解和复杂口令破解。

使用的字典可以自定义,软件自带的字典已经相当全面,该软件也提供暴力破解的方式,并可以将暴力破解和字典破解结合起来进行口令的破解。

如图1所示为使用普通口令破解方式破解本地计算机的口令文件的结果。

图12、穷举密码登录FTP服务器。

使用JDK中的相关类及其方法,我写了一个简单的穷举密码登录FTP服务器的程序。

package per.eyuan.ftp.core;import java.io.IOException;import .ftp.FtpClient;;/*** @author eyuan* 使用穷举密码的办法登录FTP服务器* 假设:用户名已知,密码长度已知*/public class FtpServerConnect {FtpClient ftpClient=null;String ip="";int port=0;String username="";char[] password;String passwd="";/*** main()*/public static void main(String[] args) {FtpServerConnect fsc=new FtpServerConnect();fsc.ip="192.168.1.105";。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

1. 实验报告如有雷同,雷同各方当次实验成绩均以0分计。

在规定时间内未上交实验报告的,不得以其他方式补交,当次成绩按0分计。

3.实验报告文件以PDF 格式提交。

口令攻击实验

【实验目的】

通过密码破解工具的使用,了解账号口令的安全性,掌握安全口令设置原则,以保护账号口令的安全。

【实验原理】

有关系统用户账号密码口令的破解主要是基于密码匹配的破解方法,最基本的方法有两个,即穷举法和字典法。

穷举法就是效率最低的办法,将字符或数字按照穷举的规则生成口令字符串,进行遍历尝试。

在口令密码稍微复杂的情况下,穷举法的破解速度很低。

字典法相对来说效率较高,它用口令字典中事先定义的常用字符去尝试匹配口令。

口令字典是一个很大的文本文件,可以通过自己编辑或者由字典工具生成,里面包含了单词或者数字的组合。

如果密码就是一个单词或者是简单的数字组合那么破解者就可以很轻易的破解密码。

目前常见的密码破解和审核工具有很多种,例如破解Windows 平台口令的L0phtCrack 、 WMICracker 、SMBCrack 、CNIPC NT 弱口令终结者以及商用的工具:Elcomsoft 公司的 Adanced NT Security Explorer 和Proactive Windows Security Explorer 、Winternals 的Locksmith 等,用于Unix 平台的有John the Ripper 等。

本实验主要通过L0phtCrack 的使用,了解用户口令的安全性。

【实验要求】

1.使用L0phtCrack 破解口令时,如果没有采用口令字典,破解还能进行吗?请举实例说明。

不能;在使用字典破解时不添加字典无法破解,现象是破解过程直接结束,无结果; 但使用暴力破解可以破解。

2.在主机内用命令行命令(net user )建立用户名建立如下用户和设置口令: 用户名 密码 test1 空密码 test2 123456 test3 mysecurity test4 5354.886!

3.在Win7下进行LC 破解测试。

(1)根据实验填写下表。

(2)请贴出上述破解的Report截图。

(3)破解过程中,CPU运转情况如何?请贴出截图并简要说明。

(4)如果将破解不了的密码加入字典,或在“Session Options”窗口中设置自定字符集,是不是就可以破解?

4. 起用Windows的密码破解防护syskey ,重做要求4,将实验数据填入下表。

5.在密码破解中,常到彩虹表(Rainbow Table)。

彩虹表就是一张采用各种加密算法生成的明文和密文的对照表。

请查相关资料,结合本实验讲述你对彩虹表在破解作用的理解。

6.除LC外,Widows的口令破解软件还有那些?

7.你认为口令破解的技术将如何发展?

【实验过程】

1.使用L0phtCrack破解口令时,如果没有采用口令字典,破解还能进行吗?请举实例说明。

不能;在使用字典破解时不添加字典无法破解,现象是破解过程直接结束,无结果;

但使用暴力破解可以破解。

开始实验:

1.创建用户:如下图:

2.在win7下运行LC6,尝试进行破解:

实验结果表格如下:

其中Test1的密码破解报告如下:

破解过程中的CPU使用率如下图:

3.尝试将密码加入字典文件中再次尝试:

a.在字典中加入用户Test3的密码:破解成功

b.在字典中加入用户Test4密码中特殊字符:破解失败

c.在字典中加入用户Test4的完整密码:破解成功

结论:只有加入完整的密码才能将字典破解无效的密码成功破解

4.在开启windows加密程序syskey后再次尝试破解:

a.启用syskey:

c.将完整密码加入后再次破解:成功破解所有用户密码,但速度依旧较慢

5.彩虹表的作用其实相当于破解中的字典文件,通过整合哈希值与输入值的对应关系(罗列密码组合),通过不断尝试最终破解对应的初始输入值(密码)。

两种方式均不能保证100%破解,但是彩虹表越大,对应关系越多(密码组合越多),破解的概率越大。

6.其他的windows下的口令破解软件有:Windows Password Cracker SAMInside Windows Key等

7.大概有两个方向:a.快速化:随着硬件的发展与软件算法的优化,运算速度提高,密码破解的时间将大

大减少。

b.智能化:破解软件将根据破解对象的不同、使用者的偏好等大数据的分析结果自动

选择最优的字典文件,同时减少无根据的暴力破解运算,从而大大提高成功率与破

解速度。

【实验体会】

【上传实验作业】

ftp://222.200.180.109

文件名命名规则:序号_姓名_实验名.doc

如序号为1的同学蔡华,本次的文件名为:1_蔡华_FTP实验.doc

最后上传时间:2015-11-28日。