实验02:Windows安全配置与口令破解

20155301滕树晨信息安全技术实验二口令破解

20155301滕树晨信息安全技术实验⼆⼝令破解20155301滕树晨信息安全技术实验⼆⼝令破解实验⽬的1.了解Windows⼝令破解原理2.对信息安全有直观感性认识3.能够运⽤⼯具实现⼝令破解实验⼈数1.⼀⼈系统环境1.Windows实验⼯具1.LC52.SuperDic实验内容1.使⽤⼯具实现⼝令破解2.⼝令破解主要有两种⽅法:字典破解和暴⼒破解实验原理3.字典破解是指通过破解者对管理员的了解,猜测其可能使⽤某些信息作为密码,例如其姓名、⽣⽇、电话号码等,同时结合对密码长度的猜测,利⽤⼯具来⽣成密码破解字典。

如果相关信息设置准确,字典破解的成功率很⾼,并且其速度快,因此字典破解是密码破解的⾸选。

4.⽽暴⼒破解是指对密码可能使⽤的字符和长度进⾏设定后(例如限定为所有英⽂字母和所有数字,长度不超过8),对所有可能的密码组合逐个实验。

随着可能字符和可能长度的增加,存在的密码组合数量也会变得⾮常庞⼤,因此暴⼒破解往往需要花费很长的时间,尤其是在密码长度⼤于10,并且包含各种字符(英⽂字母、数字和标点符号)的情况下。

实验过程字典破解1.建⽴测试账户。

在测试主机上建⽴⽤户名“test”的账户,⽅法是依次打开“控制⾯板” “管理⼯具” “计算机管理”。

在“本地⽤户和组”下⾯右击“⽤户”,选择“新⽤户”,⽤户名随意选取即可,这⾥我选择的是⾃⼰的学号“20155301”,密码则是设为⾃⼰的⽣⽇。

2.进⼊实验平台,单击⼯具栏“字典⽣成器”按钮,启动“字典⽣成器”。

选择“⽣⽇”标签页,输⼊的年份与⽉份信息应尽量包含步骤(1)中⽤到的⽣⽇⽇期,在“⽣成字典”标签页中确定字典⽂件存放的路径以及新⽤户⼝令位数,最后⽣成字典⽂件3.单击⼯具栏“LC5”按钮,启动LC5⼝令破解⼯具。

选择“Session”(会话)|“Session Options…”(会话选项)菜单项,在弹出的“Auditing Options For This Session”对话框中选中“Dictionary Crack”项的“Enabled”,取消其它项的“Enabled”。

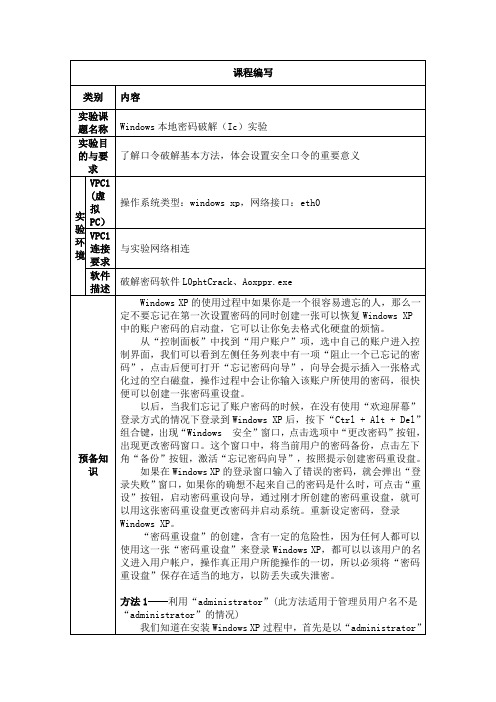

口令破解与防御技术-Windows本地密码破解(Ic)实验

默认登录,然后会要求创建一个新账户,以进入Windows XP时使用此新建账户登录,而且在Windows XP的登录界面中也只会出现创建的这个用户账号,不会出现“administrator”,但实际上该“administrator”账号还是存在的,并且密码为空。

当我们了解了这一点以后,假如忘记了登录密码的话,在登录界面上,按住Ctrl+Alt键,再按住Del键二次,即可出现经典的登录画面,此时在用户名处键入“administrator”,密码为空进入,然后再修改“zhangbp”的口令即可。

方法2——删除SAM文件(注意,此法只适用于WIN2000)Windows NT/2000/XP中对用户帐户的安全管理使用了安全帐号管理器(Security Account Manager , SAM)的机制,安全帐号管理器对帐号的管理是通过安全标识进行的,安全标识在帐号创建时就同时创建,一旦帐号被删除,安全标识也同时被删。

安全标识是唯一的,即使是相同的用户名,在每次创建时获得的安全标识完全不同。

因此,一旦某个帐号被用户名重建帐号,也会被赋予不同的安全标识,不会保留原来的权限。

安全帐号管理器的具体表现就是%SystemRoot%system32configsam文件。

SAM文件是WindowsNT/2000/XP的用户帐户数据库,所有用户的登录名以及口令等相关信息都会保存在这个文件中。

知道了这些,我们的解决办法也产生了:删除SAM文件,启动系统,它会重建一个干净清白的SAM,里面自然没有密码了。

不过,这么简单的方法在XP是不适用的,可能微软以此为BUG,做了限制……所以现在在XP系统下,即使你删除了SAM,还是不能删除密码,反而会使系统启动初始化出错,从而进入死循环而不能进系统!方法3——从SAM文件中找密码(前提……会使用DOS基本命令就行)在系统启动前,插入启动盘,进入:C:WINNTSystem3Config 用COPY命令将SAM文件复制到软盘上。

实验2账号口令破解及Windows安全设置

实验2 账号口令破解及Windows安全设置1 实验目的1、通过密码破解工具的使用,了解账号口令的安全性,掌握安全口令的设置原理,以保护账号口令的安全。

2、通过在Windows Server 2003/2008R2/Win7/Linux等系统中账号和口令等安全策略设置,掌握通过安全策略设置增强操作系统安全性的方法。

2 实验环境VMware中预装Windows Server 2003/2008R2/Windows 7/CentOS6.1的计算机,并且能够互相联通。

Win 7中安装L0phtCrack 软件。

3 实验原理或背景知识系统用户账号、密码、口令的破解主要是密码匹配的破解方法,最基本的有两个:穷举法和字典法。

穷举法将字符和数字按照穷举的规则生成口令字符串,进行遍历尝试。

字典法则用口令字典中事先定义的常用字符去尝试匹配口令。

口令字典可以自己编辑或由字典工具生成,里面包含了单词或数字的组合。

在Windows操作系统中,用户账户的安全管理使用了安全账号管理器(SAM,Security Account Manager)的机制,用户和口令经过加密Hash变换后以Hash列表形式存放在%SystemRoot%\System32\config下的SAM文件中。

该文件默认是需要管理员权限才能读取的。

在Windows中即便是管理员也不能复制和阅读该文件,可以使用第三方的工具软件,利用管理员的权限来读取该文件。

LC就是通过破解这个SAM文件来获得用户名和密码的。

暴力破解(穷举法)理论上可以破解任何密码和口令,但如果口令较为复杂,暴力破解需要的时间会很长,在这段时间内增加了用户发现入侵和破解行为的机会,从而能够采取措施来阻止破解,所以口令应具备一定的复杂性。

一般设置口令应遵行以下原则:1、口令长度不小于8个字符。

2、包含有大写和小写的英文字母、数字和特殊字符的组合。

3、不包含姓名、用户名、单词、日期以及这些项目的组合。

实训2-1:Windows的账号安全性

2.配置密码策略

➢ (7)设置密码长度最小值

在“本地安全设置”窗口,右击“密码策略”中的“密码 长度最小值”项,选择【属性】菜单,打开如所示窗口 。

2.配置密码策略

➢ (8)设置密码最长存留期

➢ 右击“密码策略”中的“密码最长存留期”项,选择【属性】菜 单,打开如所示窗口。

须符合复杂性要求,如所示。

2.配置密码策略

➢ (4)在“计算机管理”窗口,选择左侧的【系统工具】

→【本地用户和组】→【用户】,便显示出当前的计算 机用户,如所示。

2.配置密码策略

➢ (5)右击“admin“用户,选择【设置密码】菜单,打

开“设置密码”对话框,如所示。

2.配置密码策略

➢ (6)因为已经启用“密码必须符合复杂性要求”,在窗

➢ (2)双击“本地安全策略”,出现“本地安全设置”窗

口,如所示。

2.配置密码策略

2.配置密码策略

➢ (1)在“本地安全设置”窗口,选择【安全设置】→【

帐户策略】→【密码策略】,如所示。

2.配置密码策略

➢ (2)右击“密码必须符合复杂性要求”,选择【属性】

菜单,如所示。

2.配置密码策略

➢ (3)在打开的窗口中,选中“已启用”选项,使密码必

2.配置密码策略

➢ 如果已经使用域,则可以在此启用为域中的所有用户使

用可还原的加密来储存密码。当设定了上述的设置后, 可以在密码策略中看到设置后的列表,如所示。

3.配置账户锁定策略

3.配置账户锁定策略

➢ (1)在“本地安全设置”窗口,选择【安全设置】→【

帐户策略】→【帐户锁定策略】,如所示。

(完整版)02-Windows帐户与口令的安全设置

图6.12. 点击“本地用户和组”前面的“+”,然后单击“用户”,在右边出现的用户列表中,选择要删除的用户,单击右键,在弹出的快捷菜单中,选择“删除”,命令,在接下来出现的对话框中,单击“是”按钮。

如图6.2图6.23、停用Guest账户将Guest账户停用,改成一个复杂的名称并加上密码,然后将它从Guests组删除,任何时候都不允许Guest账户登录系统。

具体做法:右击Guest用户,点击“属性”,弹出如图6.3所示窗口。

选择“账户已停用”复选框。

图6.3 停用Guest账户然后,在同一个快捷菜单中单击“重命名”,为Guest起一个新名字hhnihama;单击“设置密码”123456,建议设置一个复杂的密码。

接下来,单击“组”,在右边出现的组列表中,双击Guests组,在弹出的对话框中选择Guest账户,单击“删除”按钮,如图所示6.4图6.44、重命名管理员账户用户登录系统的账户名对于黑客来说也有着重要意义。

当黑客得知账户名后,可发起有针对性的攻击。

目前许多用户都在使用Administrator账户登录系统,这为黑客的攻击创造了条件。

因此可以重命名administrator账户,使得黑客无法针对该账户发起攻击。

但是注意不要使用admin root之类的特殊名字,尽量伪装成普通用户,例如user1。

具体做法:(1)依次单击“开始”–“设置”–“控制面板”,然后依次双击“管理工具”–“计算机管理”,在弹出的窗口中单击“本地用户和组”前面的“+”,然后单击“用户”,在右边出现的用户列表中,选择administartor账户,单击右键,在弹出的快捷菜单中,单击“重命名”,在接下来出现的对话框中,为administrator账户重命名为admin。

(2)打开“本地安全策略”窗口,在窗口左侧依次选择“安全设置“–”本地策略“–”安全选项“,如图6.4所示,在窗口右侧双击选择”账户:重命名系统管理员账户“选项,在弹出的对话框中将更改administrator账户名,如图6.5所示图6.5 打开“安全选项”修改“系统管理员账户名称”(3)设置两个管理员账户因为只要登录系统后,密码就存储在winLogon进程中,当有其他用户入侵计算机的时候就可以得到登录用户的密码,所以可以设置两个管理员账户,一个用来处理日常事务,一个用作备用。

Windows系统加密,解密,权限设置实验报告

Windows系统加密,解密,权限设置实验报告

实验一、设置Windows启动密码

一、实验目的:利用Windows启动密码保存重要文件。

二、实验步骤;

1、在Windows XP系统中选择开始一一运行,在打开输入框中“syskey.exe”,点击确定,打开“保证Windows XP账户数据库的安全”对话框。

2、单击【更新】,打开【启动密码】对话框,然后输入密码,在【确认】文本框中再次输入密码,单击【确定】

实验二、为 word文档加密解密

一、实验目的:保护数据的安全

二、实验步骤:

1、打开一个需要加密的文档,选择【工具】一一【选项】一一【安全性】然后输入想要设置打开文件时所需的密码

2、单击【高级(A)】打开加密类型对话框,选中【加密文档属性】复选框,单击【确定】。

3、打开文件的【确认密码】对话框,输入打开文件时需要的密码,单击【确定】,随即打开【确认密码】对话框,输入密码。

4、保存文件后,重新打开Word文档,打开【密码】,输入打开文件所需的密码,单击【确定】输入修改的密码,单击【确定】破解word密码

(1)安装Advanced Office Password Recovery 软件,安装完成

后打开需要破解的word文档,进行暴力破解。

实验02:Windows安全配置与口令破解

实验二 Windows安全配置与口令破解[实验目的]1、掌握Windows安全配置基本方法;2、学习Windows口令破解方。

;[实验环境]1、PC机一台,安装有Windows 2003 server;2、Vmware软件一套,安装有Windows 2000;3、FindPass.exe和pulist.exe软件。

[基础知识]一、Windows 2000安全配置方法Windows2000 真的那么不安全么?其实,Windows2000 含有很多的安全功能和选项,如果你合理的配置它们,那么windows 2000将会是一个很安全的操作系统。

具体清单如下:基础部分1. 物理安全服务器应该安放在安装了监视器的隔离房间内,并且监视器要保留15天以上的摄像记录。

另外,机箱,键盘,电脑桌抽屉要上锁,以确保旁人即使进入房间也无法使用电脑,钥匙要放在另外的安全的地方。

2. 停掉Guest 帐号在计算机管理的用户里面把guest帐号停用掉,任何时候都不允许guest 帐号登陆系统。

为了保险起见,最好给guest 加一个复杂的密码,你可以打开记事本,在里面输入一串包含特殊字符,数字,字母的长字符串,然后把它作为guest帐号的密码拷进去。

3.限制不必要的用户数量去掉所有的duplicate user 帐户, 测试用帐户, 共享帐号,普通部门帐号等等。

用户组策略设置相应权限,并且经常检查系统的帐户,删除已经不在使用的帐户。

这些帐户很多时候都是黑客们入侵系统的突破口,系统的帐户越多,黑客们得到合法用户的权限可能性一般也就越大。

国内的nt/2000主机,如果系统帐户超过10个,一般都能找出一两个弱口令帐户。

我曾经发现一台主机197个帐户中竟然有180个帐号都是弱口令帐户。

4.创建2个管理员用帐号虽然这点看上去和上面这点有些矛盾,但事实上是服从上面的规则的。

创建一个一般权限帐号用来收信以及处理一些日常事物,另一个拥有Administrators 权限的帐户只在需要的时候使用。

五种windows密码设置及破1

五种windows密码设置及破解(二)第三招:跳线短接如果主板的CMOS芯片与电池整合在了一块,或者是电池直接被焊死在了主板上,还有就是我们用了第二招“CMOS放电法”,结果没起作用,那么我们就要用跳线短接这一招了。

打开机箱后,在主板CMOS电池附近会有一个跳线开关,在跳线旁边一般会注有RESET CMOS(重设CMOS)、CLEAN CMOS (清除CMOS)、CMOS CLOSE(CMOS关闭)或CMOS RAM RESET(CMOS内存重设)等字样,用跳线帽短接,然后将它跳回就行了!由于各个主板的跳线设置情况不太一样,所以在用这一招的时候,最好先查阅主板说明书。

忘了说一件事,在CMOS放电或者清除CMOS中的数据时,不要在系统开机的情况下进行,建议断掉电脑电源。

二、Windows的安装密码首先谈谈安装密码。

安装密码即Windows CDKEY,是安装Windows时所必须的,输入完毕会记录在注册表中。

点击“开始”菜单下的“运行”,输入regedit打开注册表编辑器,你会发现Windows的安装密码在注册表的如下位置:HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion \ProductId和HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\ProductKey,如果哪天忘记了Windows的安装密码到这里来看看就知道了。

事实上,该密码并不重要,只是在重装Windows时有用处,安装后自动记录于此。

如果你要重新安装Windows,又没有安装密码,不妨先到这里来看看并记录下来,以备后用。

三、用户密码关于用户密码,很多人都存在一个误区,即认为用户密码就是开机密码。

事实上Windows在默认的情况下,是没有开机密码的。

那么用户密码是用来干什么的呢?是用来保护“个性”的!系统允许设置多个用户,其目的并不是为了保护用户的隐私。

口令破解实验

华北电力大学实验报告||实验名称网络攻击与防范实验课程名称口令破解实验||专业班级:学生姓名:学号:成绩:指导教师:实验日期:口令破解实验一、实验目的与要求1、了解 Windows 系统密码的结构及构造原理。

2、了解 Windows 系统密码文件(SAM 文件)的相关知识。

3、掌握获取 Windows 用户密码的方法。

4、创建三组用户名和密码(复杂各不相同),采用不同模式破解,给出详细步骤及结果。

二、实验环境1、VPC1(虚拟PC):操作系统类型:windows xp;网络接口:eth0。

2、VPC1连接要求:与实验网络相连。

3、软件描述:PwDump7.exe,SAMInside.exe,John The Ripper.exe。

三、实验内容1、在Windows系统下用SAIMnside和PwDump破解本地用户登录口令。

2、在Windows系统下用John The Ripper和PwDump破解本地用户登录口令。

四、实验正文(一)在Windows系统下用SAIMnside和PwDump破解本地用户登录口令1、使用 pwdump 等工具获取 Windows 系统密码 Hash 值。

2、使用SAMInside工具对 Windows 系统密码进行破解。

Pwdump的使用语法为:pwdump [-h][-o][-u][-p][-n] machineName其中:machineName——目标计算机名称。

-h——显示本程序的用法。

-o——指定导出后的口令散列值的存储文件。

-u——指定用于连接目标的用户名。

-p——指定用于连接目标的口令。

-s——指定连接上使用的共享,而不是搜索共享。

-n——跳过口令历史。

实验步骤:1、使用默认用户名:administrator,密码:123456,登录到windows xp环境2、打开开始——控制面板点击“切换到经典视图”3、双击“用户账户”4、进入如图所示界面,点击Administrator。

【信息安全技术】实验报告:口令破解

【信息安全技术】实验报告:⼝令破解【信息安全技术】实验报告:⼝令破解⼀、实验环境系统环境:Windows⽹络环境:交换⽹络结构实验⼯具:LC5 SuperDic⼆、实验内容新增模拟⽤户及⽤户名;利⽤字典⽣成器⽣成字典⽂件;利⽤⼝令破解器破解本地⽤户密码。

三、实验过程1.创建本地⽤户通过右键“计算机”-> “管理” -> “本地⽤户和组”-> 在空⽩处右键“新⽤户”,创建本地⽤户名和密码2.⽣成字典⽂件在字典⽣成器软件⾥进⾏如下操作:(1)设置⽣⽇范围及格式(2)设置⽂件⽣成路径及⼝令位数3.进⾏字典破解(1)通过Session -> Session Options 设置破解⽅式及依据的字典⽂件(2)通过Session->Import 导⼊本地⽤户(3)通过Session->Begin Audit 开始破解如图3.进⾏字典破解(1)通过Session -> Session Options 设置破解⽅式及依据的字典⽂件(2)通过Session->Import 导⼊本地⽤户(3)通过Session->Begin Audit 开始破解破解结果如图4.进⾏暴⼒破解(1)破解“alphabet+numbers”形式的密码1)通过Session -> Session Options 设置破解⽅式(Brute Force Crack)及密码组成元素(alphabet+numbers)2)通过Session->Begin Audit 开始破解(2)破解“Custom(⾃定义)”形式的密码1)通过Session -> Session Options 设置破解⽅式(Brute Force Crack)及密码组成元素(Custom)2)通过Session->Begin Audit 开始破解⾃定义字符集如图破解结果如图四、实验总结本次实验相对是⽐较容易的,但是遇到了很多英⽂,所以以后还是要加强英语的学习,实验中我学到了⽤户密码的破解,很有收获。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

实验二 Windows安全配置与口令破解[实验目的]1、掌握Windows安全配置基本方法;2、学习Windows口令破解方。

;[实验环境]1、PC机一台,安装有Windows 2003 server;2、Vmware软件一套,安装有Windows 2000;3、FindPass.exe和pulist.exe软件。

[基础知识]一、Windows 2000安全配置方法Windows2000 真的那么不安全么?其实,Windows2000 含有很多的安全功能和选项,如果你合理的配置它们,那么windows 2000将会是一个很安全的操作系统。

具体清单如下:基础部分1. 物理安全服务器应该安放在安装了监视器的隔离房间内,并且监视器要保留15天以上的摄像记录。

另外,机箱,键盘,电脑桌抽屉要上锁,以确保旁人即使进入房间也无法使用电脑,钥匙要放在另外的安全的地方。

2. 停掉Guest 帐号在计算机管理的用户里面把guest帐号停用掉,任何时候都不允许guest 帐号登陆系统。

为了保险起见,最好给guest 加一个复杂的密码,你可以打开记事本,在里面输入一串包含特殊字符,数字,字母的长字符串,然后把它作为guest帐号的密码拷进去。

3.限制不必要的用户数量去掉所有的duplicate user 帐户, 测试用帐户, 共享帐号,普通部门帐号等等。

用户组策略设置相应权限,并且经常检查系统的帐户,删除已经不在使用的帐户。

这些帐户很多时候都是黑客们入侵系统的突破口,系统的帐户越多,黑客们得到合法用户的权限可能性一般也就越大。

国内的nt/2000主机,如果系统帐户超过10个,一般都能找出一两个弱口令帐户。

我曾经发现一台主机197个帐户中竟然有180个帐号都是弱口令帐户。

4.创建2个管理员用帐号虽然这点看上去和上面这点有些矛盾,但事实上是服从上面的规则的。

创建一个一般权限帐号用来收信以及处理一些日常事物,另一个拥有Administrators 权限的帐户只在需要的时候使用。

可以让管理员使用“RunAS”命令来执行一些需要特权才能作的一些工作,以方便管理。

5.把系统administrator帐号改名大家都知道,windows 2000 的administrator帐号是不能被停用的,这意味着别人可以一遍又一边的尝试这个帐户的密码。

把Administrator帐户改名可以有效的防止这一点。

当然,请不要使用Admin之类的名字,改了等于没改,尽量把它伪装成普通用户,比如改成:guestone 。

6.创建一个陷阱帐号什么是陷阱帐号? Look!>创建一个名为”Administrator”的本地帐户,把它的权限设置成最低,什么事也干不了的那种,并且加上一个超过10位的超级复杂密码。

这样可以让那些Scripts s忙上一段时间了,并且可以借此发现它们的入侵企图。

或者在它的login scripts上面做点手脚。

嘿嘿,够损!7. 把共享文件的权限从”everyone”组改成“授权用户”“everyone”在win2000中意味着任何有权进入你的网络的用户都能够获得这些共享资料。

任何时候都不要把共享文件的用户设置成”everyone”组。

包括打印共享,默认的属性就是”everyone”组的,一定不要忘了改。

8. 使用安全密码一个好的密码对于一个网络是非常重要的,但是它是最容易被忽略的。

前面的所说的也许已经可以说明这一点了。

一些公司的管理员创建帐号的时候往往用公司名,计算机名,或者一些别的一猜就到的东西做用户名,然后又把这些帐户的密码设置得N简单,比如“welcome”“iloveyou”“letmein”或者和用户名相同等等。

这样的帐户应该要求用户首此登陆的时候更改成复杂的密码,还要注意经常更改密码。

前些天在IRC和人讨论这一问题的时候,我们给好密码下了个定义:安全期内无法破解出来的密码就是好密码,也就是说,如果人家得到了你的密码文档,必须花43天或者更长的时间才能破解出来,而你的密码策略是42天必须改密码。

9. 设置屏幕保护密码很简单也很有必要,设置屏幕保护密码也是防止内部人员破坏服务器的一个屏障。

注意不要使用OpenGL和一些复杂的屏幕保护程序,浪费系统资源,让他黑屏就可以了。

还有一点,所有系统用户所使用的机器也最好加上屏幕保护密码。

10. 使用NTFS格式分区把服务器的所有分区都改成NTFS格式。

NTFS文件系统要比FAT,FAT32的文件系统安全得多。

这点不必多说,想必大家得服务器都已经是NTFS的了。

11.运行防毒软件我见过的Win2000/Nt服务器从来没有见到有安装了防毒软件的,其实这一点非常重要。

一些好的杀毒软件不仅能杀掉一些著名的病毒,还能查杀大量木马和后门程序。

这样的话,“黑客”们使用的那些有名的木马就毫无用武之地了。

不要忘了经常升级病毒库12.保障备份盘的安全一旦系统资料被破坏,备份盘将是你恢复资料的唯一途径。

备份完资料后,把备份盘防在安全的地方。

千万别把资料备份在同一台服务器上,那样的话,还不如不要备份。

中级部分1.利用win2000的安全配置工具来配置策略微软提供了一套的基于MMC(管理控制台)安全配置和分析工具,利用他们你可以很方便的配置你的服务器以满足你的要求。

具体内容请参考微软主页: /windows2000/techinfo/howitworks/security/sc toolset.asp2.关闭不必要的服务windows 2000 的Terminal Services(终端服务),IIS ,和RAS都可能给你的系统带来安全漏洞。

为了能够在远程方便的管理服务器,很多机器的终端服务都是开着的,如果你的也开了,要确认你已经正确的配置了终端服务。

有些恶意的程序也能以服务方式悄悄的运行。

要留意服务器上面开启的所有服务,中期性(每天)的检查他们。

下面是C2级别安装的默认服务:Computer Browser service TCP/IP NetBIOS HelperMicrosoft DNS server SpoolerNTLM SSP ServerRPC Locator WINSRPC service WorkstationNetlogon Event log3.关闭不必要的端口关闭端口意味着减少功能,在安全和功能上面需要你作一点决策。

如果服务器安装在防火墙的后面,冒的险就会少些,但是,永远不要认为你可以高枕无忧了。

用端口扫描器扫描系统所开放的端口,确定开放了哪些服务是黑客入侵你的系统的第一步。

\system32\drivers\etc\services 文件中有知名端口和服务的对照表可供参考。

具体方法为:网上邻居>属性>本地连接>属性>internet 协议(tcp/ip)>属性>高级>选项>tcp/ip筛选>属性打开tcp/ip筛选,添加需要的tcp,udp,协议即可。

4.打开审核策略开启安全审核是win2000最基本的入侵检测方法。

当有人尝试对你的系统进行某些方式(如尝试用户密码,改变帐户策略,未经许可的文件访问等等)入侵的时候,都会被安全审核记录下来。

很多的管理员在系统被入侵了几个月都不知道,直到系统遭到破坏。

下面的这些审核是必须开启的,其他的可以根据需要增加:策略设置审核系统登陆事件成功,失败审核帐户管理成功,失败审核登陆事件成功,失败审核对象访问成功审核策略更改成功,失败审核特权使用成功,失败审核系统事件成功,失败5.开启密码密码策略策略设置密码复杂性要求启用密码长度最小值6位强制密码历史 5 次强制密码历史42 天6.开启帐户策略策略设置复位帐户锁定计数器20分钟帐户锁定时间20分钟帐户锁定阈值3次7.设定安全记录的访问权限安全记录在默认情况下是没有保护的,把他设置成只有Administrator和系统帐户才有权访问。

8.把敏感文件存放在另外的文件服务器中虽然现在服务器的硬盘容量都很大,但是你还是应该考虑是否有必要把一些重要的用户数据(文件,数据表,项目文件等)存放在另外一个安全的服务器中,并且经常备份它们。

9. 不让系统显示上次登陆的用户名默认情况下,终端服务接入服务器时,登陆对话框中会显示上次登陆的帐户明,本地的登陆对话框也是一样。

这使得别人可以很容易的得到系统的一些用户名,进而作密码猜测。

修改注册表可以不让对话框里显示上次登陆的用户名,具体是:HKLM\Software\Microsoft\WindowsNT\CurrentVersion\Winlogon\DontDisplayLastUserName把REG_SZ 的键值改成 1 .10.禁止建立空连接默认情况下,任何用户通过通过空连接连上服务器,进而枚举出帐号,猜测密码。

我们可以通过修改注册表来禁止建立空连接:Local_Machine\System\CurrentControlSet\Control\LSA-RestrictAnonym ous 的值改成”1”即可。

11. 到微软网站下载最新的补丁程序很多网络管理员没有访问安全站点的习惯,以至于一些漏洞都出了很久了,还放着服务器的漏洞不补给人家当靶子用。

谁也不敢保证数百万行以上代码的2000不出一点安全漏洞,经常访问微软和一些安全站点,下载最新的service pack和漏洞补丁,是保障服务器长久安全的唯一方法。

高级部分1. 关闭DirectDraw这是C2级安全标准对视频卡和内存的要求。

关闭DirectDraw可能对一些需要用到DirectX的程序有影响(比如游戏),但是对于绝大多数的商业站点都应该是没有影响的。

修改注册表HKLM\SYSTEM\CurrentControlSet\Control\GraphicsDrivers\DCI 的Timeout(REG_DWORD)为0 即可。

2. 关闭默认共享win2000安装好以后,系统会创建一些隐藏的共享,你可以在cmd下打net share 查看他们。

网上有很多关于IPC入侵的文章,相信大家一定对它不陌生。

要禁止这些共享,打开管理工具>计算机管理>共享文件夹>共享在相应的共享文件夹上按右键,点停止共享即可,不过机器重新启动后,这些共享又会重新开启的。

默认共享目录路径和功能C$ D$ E$ 每个分区的根目录。

Win2000 Pro版中,只有Administrator 和Backup Operators组成员才可连接,Win2000 Server版本ServerOperatros组也可以连接到这些共享目录ADMIN$ %SYSTEMROOT% 远程管理用的共享目录。

它的路径永远都指向Win2000的安装路径,比如c:\winntFAX$ 在Win2000 Server中,FAX$在fax客户端发传真的时候会到。