勒索软件RansomWin32WannaCrypt防范及修复指南V1.1-2_2621-1

WannaCry勒索病毒针对服务器及其内部网络防范和修复操作指引--致网络管理员

服务器及其内部网络操作指引致网络管理员一.序言本操作指引分为三个步骤展开:1、隔离受感染主机2、切断传染途径3、修复系统隐患二.隔离受感染服务器主机如果发现已经有主机被感染,立刻对此主机进行隔离。

对于不确定是否已经被感染的主机当前阶段先不要逐一确认,请优先按照下述第三点和第四点处理。

判断方法:出现下述界面的主机操作方法:全部服务器断开网络,如:拔掉网线、操作系统内禁用网络连接。

对于已经感染病毒的服务,目前业界暂无有效解决方案,建议隔离放置,暂时不要做任何操作。

影响及可能的问题:业务系统无法对外访问三.切断病毒传播路径1、切断内网传播途径方法:内网交换机上配置访问控制策略,禁止内网之间的135、137、139、445端口的访问权限。

具体操作方案请参照对应交换机产品的操作手册。

针对无线网络也需要进行隔离,具体方法建议根据无线产品特性确认方案;我司建议先临时关闭无线访问,待全部终端电脑修复完毕后再开启无线。

影响及可能的问题:1)建议核心交换、汇聚交换机、接入层交换机等具备访问控制策略功能的交换机全部开启。

2)445等端口为网上邻居、共享应用的端口,禁用端口后对应的应用将无法对外系统服务。

例如:打印机、共享文件夹等应用。

2、切断外网传播途径方法:下述两种方法根据贵司实际情况选择一种最快的方式执行即可。

1)安全网关设备开启对应防护规则应用层防火墙、IPS等安全网关可能集成相应的防护功能,可以通过其应用层防火的功能阻止外网到内网的传播,具体建议与对应厂商进行确认。

2)安全网关通过限制访问端口进行防护如果无法通过上述第一点进行防护,可以在边界防火墙设备上禁止对网络中135/137/139/445端口的访问,切断外部传播途径。

四.修复或规避系统漏洞方案完成上述两个步骤后基本切断漏洞传播的内部和外部途径,接下来将对服务器可能存在的隐患进行修复。

4.1建议根据业务系统重要性进行修复,建议如下:1、重要业务系统服务器(优先级高)建议判断标准:生产系统、销售系统、财务系统、研发系统、供应链系统、AO系统、邮件系统等。

勒索软件RansomWin32WannaCrypt防范及修复指南V1.1-2_2621-1

勒索病毒Ransom:Win32/WannaCrypt 防范及修复指南–版本1微软安全技术支持组2017年5月14日Copyright © 2017 Microsoft Corporation. All rights reserved.The information contained in this document represents the current view of Microsoft Corporation on the issues discussed as of the date of publication. Because Microsoft must timely respond to changing market conditions, it should not be interpreted to be a commitment on the part of Microsoft, and Microsoft cannot guarantee the accuracy of any information presented after the date of publication.MICROSOFT MAKES NO WARRANTIES, EXPRESS, IMPLIED OR STATUTORY, AS TO THE INFORMATION IN THIS DOCUMENT. Microsoft Corporation owns the copyright to this document. However, for the purpose to reach out and help more customers and users, you may store, copy and re-distribute this document only in its entirety (including Microsoft’s logo and copyright notice) to others for the sole purpose of helping others to address the issues stated in the title of this document. All other use of this document, including editing and re-distributing a portion of this document, is not licensed. Microsoft may have patents, patent applications, trademarks, copyrights, or other intellectual property rights covering subject matter in this document. Except as expressly provided in any written license agreement from Microsoft, the furnishing of this document does not give you any license to these patents, trademarks, copyrights, or other intellectual property. The descriptions of other companies’ products in this document, if any, are provided only as a convenience to you. Any such references should not be considered an endorsement or support by Microsoft. Microsoft cannot guarantee their accuracy, and the products may change over time. Also, the descriptions are intended as brief highlights to aid understanding, rather than as thorough coverage. For authoritative descriptions of these products, please consult their respective manufacturers. Microsoft and Windows are either registered trademarks of Microsoft Corporation in the United States and/or other countries.The names of actual companies and products mentioned herein may be the trademarks of their respective owners.目录1. 什么是勒索软件 (3)2. 为什么Ransom:Win32/WannaCrypt影响更大 (3)3. 感染以后的症状 (3)4. 如何应对 (4)4.1 没有被感染,预防防御办法(非常重要) (4)4.2 如果已经被感染了怎么办 (6)4.3如何确认安全更新已经安装成功 (7)5. Q&A问答 (15)版本号发布日期1 2017年5月14日1.什么是勒索软件勒索软件是过去几年中较为流行的一种恶意软件,主要现象为加密所有当前用户有权限的文件。

勒索软件解密工具(V1.0.521)使用说明

勒索软件解密工具(V1.0.521)使用说明工具能解密的勒索软件变种列表:注意:被 TeslaCrypt V2 加密的文件, {原始文件名}.VVV 或 CCC 或ZZZ 或 AAA 或 ABC 尚不能解密.被 CryptXXX 2.0 加密的文本文件尚不能完全解密.工具使用方法:1工具下载并安装:通过下面链接下载:/Anti-Virus/Clean-Tool/Tools/TMRDT1.0/RansomwareFileDecryptor%201.0.521.exe 下载并双击运行本工具..2运行后弹出以下许可协议窗口,点击Agree:3在主界面上,通过两个步骤执行文件解密:3.1步骤1: 选择感染勒索软件变种名称感染勒索软件通常会有提示文本文件或HTML文件通知,告知用户系统已经感染勒索软件。

根据提示的勒索软件加密种类名称,用户可以选择勒索软件解密文件的名字。

如果遇到困难,请参考Target Ransomware Families.3.2步骤2: 选择被加密文件或者文件夹所在的位置该工具可以解密一个文件夹中的单个文件或所有文件。

通过点击“Select & Decrypt”,选择一个文件夹或文件,单击“OK”开始解密过程。

3.3开始解密文件选定文件或文件夹后,该工具将自动开始扫描和解密文件。

注:工具能快速解密被TeslaCrypt加密的文件,但是解密CryptXXX会花费较长时间。

3.4完成解密文件扫描解密完成后, 会显示结果信息:点击“See encrypted files”将打开加密文件所在的文件夹.注:解密后的文件与被加密的文件名称相同,只有扩展名不同。

如果被加密的文件名没有改变,那么解密后的文件名称格式为 {原始文件名}_decrypted.{扩展名}.通过点击“Done”,工具返回到主界面。

重复步骤1和2,以解密更多文件。

注意. 工具目前只解密被 CryptXXX 2.0 加密的文件。

电脑中病毒了怎么修复,faust勒索病毒攻击windows系统后的解密方法

电脑中病毒了怎么修复,faust勒索病毒攻击windows系统后的解密方法Faust勒索病毒是一种类似于WannaCry和Petya的勒索软件,它会通过加密用户的数据来勒索赎金。

这种勒索病毒最初是在2019年发现的,它会利用WinRAR的漏洞来加密用户的文件。

如果我们的Windows系统受到Faust勒索病毒攻击,应该采取哪些措施呢?首先,我们需要立即停止与被感染计算机的网络连接,这将会防止病毒的进一步扩散,减少更多的损失。

在确认没有新的勒索病毒感染后,我们可以考虑尝试解密恢复数据。

虽然看起来很复杂,但实际上有几种方法可以解密被加密的文件。

以下是其中的几种解密方法:1.尝试使用解密工具:有一些网络安全公司提供了专门的Faust勒索病毒解密工具,可以帮助用户解密已被加密的文件。

这些工具可能对部分文件有效,但并不能保证完全解密文件。

2.尝试恢复备份文件:如果我们有备份文件,那么我们可以通过恢复备份文件来重建系统的数据。

但也要确保备份的数据是最近新备份更新过的数据,不然会出现部分数据丢失的现象,影响日常的工作。

3.尝试使用数据恢复软件:数据恢复软件可以帮助我们恢复已被删除或者格式化的文件,其中一些软件还可以用于恢复被加密的文件。

它们的效果可能不理想,但它们仍是一种解决方案。

4.向数据恢复机构寻求帮助。

一般数据恢复中心,能够为我们提供更加完善的数据恢复方案,数据恢复完整度高,,数据恢复更加安全,还可以针对加密后的文件进行解密,确保系统处在更加安全的网络环境。

总的来说,预防Faust勒索病毒的最好方法是保持我们的计算机系统和软件更新,并且有一个可靠的反病毒软件保护我们的计算机。

如果计算机系统已经受到了攻击,那么我们应该采取相应的行动,如停止网络连接、使用专业的解密工具、恢复备份文件或使用数据恢复软件,而不是轻易支付赎金。

为了避免再次受到类似的勒索病毒攻击,用户应该及时更新系统和软件,并保持常规的网络安全意识。

Windows勒索病毒文件怎么恢复个人电脑如何防范勒索病毒

如何防范勒索病毒?

• 文章来源:互盾数据恢复中心

前言

• 文章来源:互盾数据恢复中心

最近WannaCry勒索病毒在全球多个国家 爆发,许多行业的电脑都收到该病毒的攻击。 这让许多电脑用户都高度重视起网络安全问题 来。

当然了,如果是电脑不幸中了勒索病毒的 朋友,那肯定都是非常焦急的想要解锁被黑客 锁住的文件。今天小编就和大家分享: Windows勒索病毒文件恢复的方法以及勒索 病毒防范攻略。

目录

• 文章来源:互盾数据恢复中心

1 勒索病毒简介 2 勒索病毒文件恢复方法 3 勒索病毒防范攻略

• 文章来源:互盾数据恢复中心

1

勒索病毒简介

1 勒索病毒简介

此次WannaCry勒索病毒的特点如下:

• 传染性强:

它是可以自动感染其他电脑的蠕虫病毒,加密锁 死文件;

• 加密锁死文件:

一旦电脑中毒,将会通过加密锁死文件的方式;

• 索取比特币解密文件:

借解密文件为由,向用户所要价值300美元以上 的比特币。

• 文章来源:互盾数据恢复中心

• 文章来源:互盾数据恢复中心

2

勒索病毒文件恢复方法

2 勒索病毒文件恢复方法

• 文章来源:Байду номын сангаас盾数据恢复中心

错误方式:直接打款给对方

这种方法不确定因素较多,毕竟你也不能 完全肯定对方真的会守信将文件帮你还原 好。结果也只有2种: • 花了大价钱最终黑客好心的解锁文件,

2 勒索病毒文件恢复方法

• 文章来源:互盾数据恢复中心

数据恢复的注意事项:

• 不要中断扫描

当软件处于扫描状态时,请勿点击中断,否则可能会恢复效果。

针对紧急解决勒索软件“wannacry”的威胁,解决方案操作指引

针对紧急解决勒索软件“wannacry”的威胁,解决方案1、查看电脑的操作系统,如下图操作点击计算机(右击)-属性2、如果是win7、win8、win10,进行如下处理:打开控制面板-系统与安全-Windows防火墙,点击左侧启动或关闭Windows防火墙选择启动Windows防火墙,并点击确定选择高级设置点击入站规则-新建规则选择端口、下一步特定本地端口,输入445,下一步选择阻止连接,下一步配置文件,全选,下一步名称,可以任意输入,完成即可。

3、win XP系统的处理流程依次打开控制面板,安全中心,Windows防火墙,选择启用点击开始,运行,输入cmd,确定执行下面三条命令net stop rdrnet stop srvnet stop netbt由于微软已经不再为XP系统提供系统更新,建议用户尽快升级到高版本系统。

其他解决方案:1、为计算机安装最新的安全补丁,微软已发布补丁MS17-010修复了“永恒之蓝”攻击的系统漏洞,请尽快安装此安全补丁,网址为https:///zh-cn/library/security/MS17-010。

2、关闭445、135、137、138、139端口,关闭网络共享。

3、强化网络安全意识:不明链接不要点击,不明文件不要下载,不明邮件不要打开。

4、尽快(今后定期)备份自己电脑中的重要文件资料到移动硬盘、U盘,备份完后脱机保存该磁盘。

5、建议仍在使用windows xp, windows 2003操作系统的用户尽快升级到window 7/windows 10,或 windows 2008/2012/2016操作系统。

6、安装正版操作系统、Office软件等,及时更新补丁,安装杀毒软件、单机版防火墙等。

最后不得不等建议大家迅速做以下几件事:1、备份数据;2、打补丁(MS17-010);补丁下载链接:https:///zh-cn/library/security/ms17-010.aspx3、关掉受影响的端口。

安天蠕虫式勒索软件wannacry免疫工具使用说明

安天蠕虫式勒索软件WannaCry免疫工具使用说明一概述本工具为安天CERT响应WannaCry勒索蠕虫病毒紧急发布的防护工具,可以阻止WannaCry勒索蠕虫病毒(不包含家族变种)的破坏行为,但不具有清除病毒文件能力。

工具会关闭部分端口的连接,请在使用前确认是否会影响其他应用。

二功能介绍2.2设置组策略免疫2.2.1常规型组策略设置●功能介绍该策略适用于Windows Vista及之后系统,仅阻止445端口的连接,推荐Windows Vista 及之后系统的用户优先使用。

●使用说明点击“设置免疫”,工具会自动关闭445端口,重启后设置生效。

点击“取消设置”,会重新开启445端口。

图2-1常规型策略界面2.2.2增强型组策略设置●功能介绍该策略为增强型策略,可以关闭135/137/138/139/445端口。

●使用说明点击“设置增强免疫”,工具会自动关闭135/137/138/139/445端口,重启后设置生效。

点击“取消设置”,会重新开启135/137/138/139/445端口。

图2-2 增强型组策略免疫界面2.2.3禁用服务免疫●功能介绍适用于Windows XP系统,设置后会关闭部分系统服务,有可能影响其他系统功能。

●使用说明点击“设置免疫”,工具会自动关闭部分系统服务,重启后设置生效。

点击“取消设置”,会重新开启部分服务。

图2-3 禁用服务免疫功能截图2.2.4官方补丁下载●功能介绍可以链接到微软官网下载漏洞补丁。

●使用说明点击“官方补丁下载”,将会启动浏览器并访问微软官方网站,用户可通过网站下载适配的补丁程序。

注:漏洞补丁由微软官方提供,与工具无关。

勒索病毒加密原理(附勒索蠕虫病毒文件恢复教程)

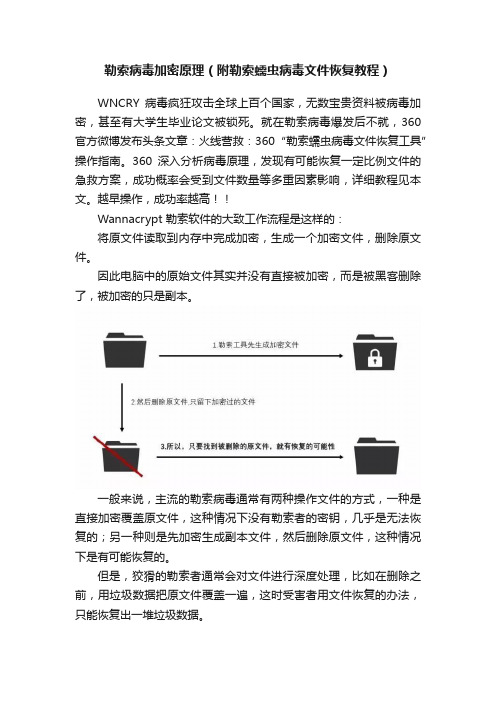

勒索病毒加密原理(附勒索蠕虫病毒文件恢复教程)WNCRY病毒疯狂攻击全球上百个国家,无数宝贵资料被病毒加密,甚至有大学生毕业论文被锁死。

就在勒索病毒爆发后不就,360官方微博发布头条文章:火线营救:360“勒索蠕虫病毒文件恢复工具”操作指南。

360深入分析病毒原理,发现有可能恢复一定比例文件的急救方案,成功概率会受到文件数量等多重因素影响,详细教程见本文。

越早操作,成功率越高!!Wannacrypt 勒索软件的大致工作流程是这样的:将原文件读取到内存中完成加密,生成一个加密文件,删除原文件。

因此电脑中的原始文件其实并没有直接被加密,而是被黑客删除了,被加密的只是副本。

一般来说,主流的勒索病毒通常有两种操作文件的方式,一种是直接加密覆盖原文件,这种情况下没有勒索者的密钥,几乎是无法恢复的;另一种则是先加密生成副本文件,然后删除原文件,这种情况下是有可能恢复的。

但是,狡猾的勒索者通常会对文件进行深度处理,比如在删除之前,用垃圾数据把原文件覆盖一遍,这时受害者用文件恢复的办法,只能恢复出一堆垃圾数据。

我们知道,360终于迎来补救措施了。

1.首先我们需要安装360安全卫士,然后找到漏洞修复,打好相关的安全补丁,避免再次被攻击。

2.利用360的木马查杀功能,清除全部木马,这一步也是为了防止反复感染。

3.下载使用“360勒索蠕虫病毒文件恢复工具”恢复已经被病毒加密的文件下载地址:/recovery/RansomRecovery.exe选择加密文件所在驱动器磁盘扫描后,我们在列表内勾选需要恢复的文件,点击恢复选中的文件等待恢复就可以了。

强烈建议您选择把恢复的文件保存在干净的移动硬盘或U盘上,这样做也是为了避免再次感染和提升恢复的成功几率,断网操作也可以。

需要注意的是:本工具的文件恢复成功率会受到文件数量、时间、磁盘操作情况等因素影响。

一般来说,中毒后越早恢复,成功的几率越高。

利用360官微的一句原话:“我们尽力而为,但无法确保能够成功恢复多大比例的文件。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

勒索病毒Ransom:Win32/WannaCrypt 防范及修复指南–版本1微软安全技术支持组2017年5月14日Copyright © 2017 Microsoft Corporation. All rights reserved.The information contained in this document represents the current view of Microsoft Corporation on the issues discussed as of the date of publication. Because Microsoft must timely respond to changing market conditions, it should not be interpreted to be a commitment on the part of Microsoft, and Microsoft cannot guarantee the accuracy of any information presented after the date of publication.MICROSOFT MAKES NO WARRANTIES, EXPRESS, IMPLIED OR STATUTORY, AS TO THE INFORMATION IN THIS DOCUMENT. Microsoft Corporation owns the copyright to this document. However, for the purpose to reach out and help more customers and users, you may store, copy and re-distribute this document only in its entirety (including Microsoft’s logo and copyright notice) to others for the sole purpose of helping others to address the issues stated in the title of this document. All other use of this document, including editing and re-distributing a portion of this document, is not licensed. Microsoft may have patents, patent applications, trademarks, copyrights, or other intellectual property rights covering subject matter in this document. Except as expressly provided in any written license agreement from Microsoft, the furnishing of this document does not give you any license to these patents, trademarks, copyrights, or other intellectual property. The descriptions of other companies’ products in this document, if any, are provided only as a convenience to you. Any such references should not be considered an endorsement or support by Microsoft. Microsoft cannot guarantee their accuracy, and the products may change over time. Also, the descriptions are intended as brief highlights to aid understanding, rather than as thorough coverage. For authoritative descriptions of these products, please consult their respective manufacturers. Microsoft and Windows are either registered trademarks of Microsoft Corporation in the United States and/or other countries.The names of actual companies and products mentioned herein may be the trademarks of their respective owners.目录1. 什么是勒索软件 (3)2. 为什么Ransom:Win32/WannaCrypt影响更大 (3)3. 感染以后的症状 (3)4. 如何应对 (4)4.1 没有被感染,预防防御办法(非常重要) (4)4.2 如果已经被感染了怎么办 (6)4.3如何确认安全更新已经安装成功 (7)5. Q&A问答 (15)版本号发布日期1 2017年5月14日1.什么是勒索软件勒索软件是过去几年中较为流行的一种恶意软件,主要现象为加密所有当前用户有权限的文件。

以下几个因素使这类恶意软件较为特别:1.恶意软件作者频繁的进行更新,生成各种新的变种以躲避杀毒软件的扫描。

2.这些恶意软件对用户文件采用非对称加密,在没有私钥的情况下,无法对文件进行解密。

而加密所用的私钥不会保存在被感染计算机上。

3.这些恶意软件会尝试加密任何当前执行用户有权限的本地或网络共享中的某些文档类型,破坏能力较大。

2.为什么Ransom:Win32/WannaCrypt影响更大如同其他大多数勒索软件一样,Ransom:Win32/WannaCrypt通过社会工程学尝试感染目标组织的环境,通常为带有恶意宏的Office文档附件的钓鱼邮件。

一旦感染环境中的一台计算机后,该变种会尝试在内网中主动传播。

这一蠕虫行为是真正让这一变种带来如此巨大影响的原因。

3.感染以后的症状当系统被该勒索软件感染后,弹出勒索对话框:文档被加密,后缀名被更改为WNCRY。

可被加密的文档类型参考4.如何应对首先,一旦计算机被感染文档被加密,由于无法获取加密所用私钥,从技术角度无法解密这些文档。

唯一的恢复手段是通过已有的备份进行恢复。

确保对关键文档数据进行有效备份是保护数据的最主要方式。

4.1 没有被感染,预防防御办法(非常重要)(1) 首要任务确定您的反病毒软件更新到最新并可以查杀该勒索软件。

Microsoft反病毒产品病毒库版本1.243.290.0及以上可以查杀当前发现的这一变种。

如您使用其他反病毒软件,建议与相应厂商确认。

(2) 确保终端用户理解他们不应打开任何可疑的附件,即使他们看到一个熟悉的图标(PDF或Office文档)。

用户不应在任何情况下执行附件中包含的可执行文件。

如果有任何疑问,请用户联系IT管理部门。

(3) 确保MS17-010在所有计算机上安装,推荐安装最新的Microsoft安全补丁,并将其他第三方软件更新到最新。

➢变通办法如暂时难以完成补丁安装,以下变通办法在您遇到的情形中可能会有所帮助:•禁用 SMBv1对于运行 Windows Vista 及更高版本的客户请参阅Microsoft 知识库文章 2696547适用于运行 Windows 8.1 或 Windows Server 2012 R2 及更高版本的客户的替代方法对于客户端操作系统:1.打开“控制面板”,单击“程序”,然后单击“打开或关闭 Windows 功能”。

2.在“Windows 功能”窗口中,清除“SMB 1.0/CIFS 文件共享支持”复选框,然后单击“确定”以关闭此窗口。

3.重启系统。

对于服务器操作系统:1.打开“服务器管理器”,单击“管理”菜单,然后选择“删除角色和功能”。

2.在“功能”窗口中,清除“SMB 1.0/CIFS 文件共享支持”复选框,然后单击“确定”以关闭此窗口。

3.重启系统。

变通办法的影响。

目标系统上将禁用 SMBv1 协议。

如何撤消变通办法。

回溯变通办法步骤,而不是将“SMB 1.0/CIFS 文件共享支持”功能还原为活动状态。

这一方法也可以通过组策略部署注册表的方式进行。

组策略配置可参考文档https:///zh-cn/library/cc753092(v=ws.11).aspx注册表信息可以在以下文档中找到,您需要重启计算机以使注册表生效。

https:///en-sg/help/2696547/how-to-enable-and-disable-smbv1,-smbv2,-and-smbv3-in-windows-vista,-windows-server-2008,-windows-7,-windows-server-2008-r2,-windows-8,-and-windows-server-2012(4) 如果您使用Office365,参照以下文档进行邮件过滤 O365:/b/tzink/archive/2014/04/08/blocking-executable-content-in-Office-365-for-more-aggressive-anti-malware-protection.aspxExchange Online Protection/en-us/library/jj723164(v=Exchg.150).aspx/en-us/library/jj200684(v=Exchg.150).aspx/en-us/library/jj723119%28V=Exchg.150%29.aspx (5) 强烈建议不赋予终端用户本地管理员权限。

尽量减少域管理员账户的使用,更多关于身份保护的建议参考/pth(6) 启用审核策略以监控可疑行为: /en-us/library/dd560628(v=ws.10).aspx or /en-us/library/dd772623 (7) 使用文件屏蔽管理保护您的共享文件夹https:///zh-cn/library/cc732074.aspx(8) 在您的邮件传输中添加过滤规则,阻止包含可执行文件的压缩包附件。