Wireshark CLI命令行使用详细介绍

Wireshark图解教程(简介、抓包、过滤器)配置

Wireshark是世界上最流行的网络分析工具。

这个强大的工具可以捕捉网络中的数据,并为用户提供关于网络和上层协议的各种信息。

与很多其他网络工具一样,Wireshark也使用pcap network library来进行封包捕捉。

可破解局域网内QQ、邮箱、msn、账号等的密码!!wireshark的原名是Ethereal,新名字是2006年起用的。

当时Ethereal的主要开发者决定离开他原来供职的公司,并继续开发这个软件。

但由于Ethereal这个名称的使用权已经被原来那个公司注册,Wireshark这个新名字也就应运而生了。

在成功运行Wireshark之后,我们就可以进入下一步,更进一步了解这个强大的工具。

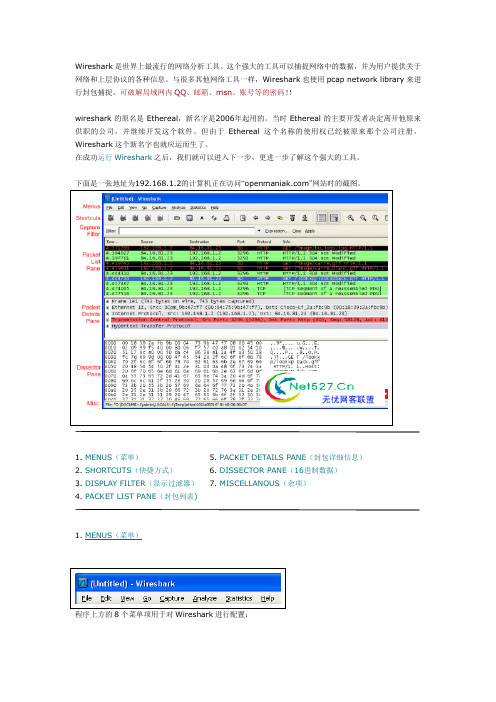

下面是一张地址为192.168.1.2的计算机正在访问“”网站时的截图。

1. MENUS(菜单)2. SHORTCUTS(快捷方式)3. DISPLAY FILTER(显示过滤器)4. PACKET LIST PANE(封包列表)5. PACKET DETAILS PANE(封包详细信息)6. DISSECTOR PANE(16进制数据)7. MISCELLANOUS(杂项)1. MENUS(菜单)程序上方的8个菜单项用于对Wireshark进行配置:- "File"(文件)- "Edit" (编辑)- "View"(查看)- "Go" (转到)- "Capture"(捕获)- "Analyze"(分析)- "Statistics" (统计)- "Help" (帮助)打开或保存捕获的信息。

查找或标记封包。

进行全局设置。

设置Wireshark的视图。

跳转到捕获的数据。

设置捕捉过滤器并开始捕捉。

设置分析选项。

查看Wireshark的统计信息。

Python网络爬虫中的Wireshark技巧

Python网络爬虫中的Wireshark技巧随着网络技术的不断发展,Web应用程序逐渐成为人们日常生活中必不可少的一部分,从个人的社交网络到商业应用程序。

爬虫技术也逐渐变得重要,用于从Web站点获取数据。

这种技术很容易遭到网络攻击者的攻击。

Wireshark工具为爬虫开发人员提供了一些重要的技巧,这篇论文将介绍如何使用Wireshark在Python网络爬虫中进行网络数据嗅探。

在本文中,将首先介绍什么是Python爬虫,为什么需要进行网络嗅探。

接下来,将讨论Wireshark的基础知识以及如何在Python爬虫中使用Wireshark。

其次,将讨论网络嗅探常用的一些技巧,例如过滤和捕获数据包。

最后,将讨论如何防止攻击并提高网络安全性。

Python爬虫是一种Web爬虫技术,它可以帮助爬虫开发人员从Web服务器下载数据并将其存储在本地计算机上。

执行Python爬虫的一个常见问题是获取服务器返回的响应数据。

在网络爬虫应用程序中,Wireshark是一种广泛使用的工具,可以支持Python爬虫开发人员进行网络嗅探。

Wireshark是一种网络协议分析器,它可以用于捕获和分析数据包,并提供了一个简单的界面来查看网络数据。

Wireshark可以支持从多种各种协议(如HTTP,TCP,UDP等)捕获和解码数据包,Wireshark的灵活性使其成为Python网络爬虫的理想选择。

Python爬虫中使用Wireshark的第一步是下载和安装Wireshark 软件。

Wireshark可以在多种操作系统(例如Windows,Linux和Mac OS)上运行,并且它是免费的。

Wireshark安装完成后,可以通过运行Wireshark图形用户界面(GUI)或Wireshark命令行界面(CLI)来访问。

在Python爬虫中使用Wireshark,需要使用Wireshark CLI来生成网络数据包捕获文件,从而提供网络嗅探。

CLI命令介绍范文

CLI命令介绍范文1. ls:列出当前目录中的文件和子目录。

通过该命令可以查看目录结构,以及文件的权限和属性。

2. cd:切换目录。

通过该命令可以进入其他目录或返回上一级目录。

3. pwd:显示当前所在的目录路径。

4. mkdir:创建新的目录。

可以使用该命令创建新的文件夹,用于组织文件或存储数据。

5. rm:删除文件或目录。

通过该命令可以删除指定的文件或目录,慎用该命令以防误删。

6. cp:复制文件或目录。

可以使用该命令复制文件或目录到指定位置。

7. mv:移动文件或目录。

通过该命令可以将文件或目录移动到指定位置,也可以用于文件或目录的重命名。

8. touch:创建新的文件。

可以使用该命令创建新的空文件,或更新现有文件的时间戳。

9. cat:显示文件内容。

通过该命令可以查看文本文件的内容。

10. grep:在文件中指定的模式或字符串。

可以使用该命令定位文件中包含特定内容的行。

11. head:显示文件的开头几行内容。

通过该命令可以查看文件的前几行内容。

12. tail:显示文件的末尾几行内容。

通过该命令可以查看文件的后几行内容。

13. chmod:修改文件或目录的权限。

可以使用该命令更改文件或目录的读、写、执行权限。

14. chown:修改文件或目录的所有者。

可以使用该命令更改文件或目录的所有权。

15. ps:显示系统中运行的进程。

通过该命令可以查看当前正在运行的程序和它们的状态。

16. top:实时监控系统的进程和资源使用情况。

可以使用该命令查看系统的性能状况。

17. ifconfig:显示网络接口的详细信息。

可以使用该命令查看网络接口的IP地址、MAC地址等信息。

18. ping:向指定IP地址发送网络请求,测试与目标主机的连通性。

19. ssh:远程登录到其他计算机。

可以使用该命令在安全的网络环境下远程管理计算机。

20. scp:在本地和远程计算机之间复制文件。

可以使用该命令将文件从本地复制到远程计算机,或从远程复制到本地。

linux wireshark使用方法

linux wireshark使用方法# Linux Wireshark 使用方法Wireshark 是一个强大的网络协议分析工具,它在Linux 系统上得到广泛应用。

本文将介绍如何在 Linux 系统上安装和使用 Wireshark。

## 1. 安装 Wireshark在大多数常见的 Linux 发行版中,Wireshark 都可以通过包管理器进行安装。

以下是几个常见的发行版的安装命令:- Ubuntu/Debian:```sudo apt-get install wireshark```- Fedora/CentOS:```sudo dnf install wireshark```- Arch Linux:```sudo pacman -S wireshark```安装过程可能需要输入管理员密码,根据提示进行操作即可。

## 2. 配置 Wireshark 权限Wireshark 需要以 root 权限运行才能够监听网络接口。

为了避免直接使用 root用户运行 Wireshark,我们可以通过配置允许非特权用户捕获数据包的方法。

运行以下命令来配置:```sudo dpkg-reconfigure wireshark-common```在弹出的对话框中选择“是”,然后在下一个对话框中选择“确定”。

这将允许非特权用户进行数据包捕获。

## 3. 打开 Wireshark在命令行中运行以下命令来打开 Wireshark:```wireshark```Wireshark 将以图形界面的形式打开。

## 4. 选择网络接口在Wireshark 的界面中,可以看到一个网络接口列表。

选择要监听的网络接口,例如以太网或 Wi-Fi 接口。

点击该接口,然后点击“开始”按钮开始监控该接口上的网络流量。

## 5. 分析数据包一旦开始监控网络接口,Wireshark 将开始捕获数据包。

你将看到实时交换的网络流量。

你可以使用 Wireshark 的过滤器功能来仅显示感兴趣的数据包,以便更好地分析。

Wireshark使用教程详解带实例

Wireshark使用教程详解带实例Wireshark是一款开源网络分析工具,它能够捕获和分析网络流量,使用户能够深入了解网络通信过程中发生的问题和异常。

本文将详细介绍Wireshark的使用方法,并通过实例演示其在网络故障排除和网络性能优化中的应用。

一、Wireshark安装和准备工作二、捕获和过滤数据包Wireshark具有强大的过滤功能,可以根据多种条件过滤所捕获的数据包,以减少不必要的数据包显示。

在捕获界面的过滤栏中输入过滤表达式,如“ip.addr==192.168.0.1”以显示所有源或目标IP地址为192.168.0.1的数据包。

三、分析数据包1. 分析摘要面板(Summary)摘要面板显示了捕获数据包的概要信息,如协议、源和目标地址、数据包大小等。

通过查看该面板可以迅速了解网络通信中所使用的协议和各个数据包的交互情况。

2. 分层面板(Packet List)分层面板以树状结构显示了选定数据包的详细信息。

它将数据包分为各个协议层次,并展开显示每个层次的具体字段信息。

用户可以展开或折叠每个协议层次,以查看其所包含的字段详细信息。

3. 字节流面板(Bytes)字节流面板以十六进制和ASCII码显示了选定数据包的原始数据内容。

用户可以通过该面板查看数据包的详细内容,并进一步分析其中的问题。

4. 统计面板(Statistics)统计面板提供了关于捕获数据包的各种统计信息。

用户可以查看每个协议的数据包数量、平均包大小、传输速率等。

此外,Wireshark还提供了更高级的统计功能,如流量图表、分析数据包时间间隔等。

四、实例演示为了更好地说明Wireshark的使用方法,我们将以现实应用场景为例进行实例演示。

假设我们在一个企业内部网络中发现了网络延迟问题,我们希望通过Wireshark来定位问题的根源。

首先打开Wireshark并选择要监听的网络接口,然后开始捕获数据包。

在捕获过程中,我们注意到在与一些服务器的通信中出现了较长的延迟。

Wireshark CLI命令行使用详细介绍

Wireshark 命令行工具 - tshark

基本语法: tshark [ -a <capture autostop condition> ] ... [ -b <capture ring buffer option>] ...[ -B <capture buffer size (Win32 only)> ] [ -c <capture packet count> ][ -d <layer type>==<selector>,<decode-as protocol> ][ -D ][ -f <capture filter> ][ -F <file format> ][ -h ][ -i <capture interface>|- ][ -l ][ -L ][ n ][ -N <name resolving flags> ][ -o <preference setting> ] ...[ -p ][ -q ][ -r <infile> ][ -R <read (display) filter> ][ -s <capture snaplen> ][ -S ][ -t ad|a|r|d ][ T pdml|psml|ps|text ][ -v ][ -V ][ -w <outfile>|- ][ -x ][ -X <eXtension option>][ -y <capture link type> ][ -z <statistics> ]

PART ONE

Wireshark 命令行工具 - tshark

wireshark使用方法总结

wireshark使⽤⽅法总结Wireshark基本⽤法抓取报⽂: 下载和安装好Wireshark之后,启动Wireshark并且在接⼝列表中选择接⼝名,然后开始在此接⼝上抓包。

例如,如果想要在⽆线⽹络上抓取流量,点击⽆线接⼝。

点击Capture Options可以配置⾼级属性,但现在⽆此必要。

点击接⼝名称之后,就可以看到实时接收的报⽂。

Wireshark会捕捉系统发送和接收的每⼀个报⽂。

如果抓取的接⼝是⽆线并且选项选取的是混合模式,那么也会看到⽹络上其他报⽂。

上端⾯板每⼀⾏对应⼀个⽹络报⽂,默认显⽰报⽂接收时间(相对开始抓取的时间点),源和⽬标IP地址,使⽤协议和报⽂相关信息。

点击某⼀⾏可以在下⾯两个窗⼝看到更多信息。

“+”图标显⽰报⽂⾥⾯每⼀层的详细信息。

底端窗⼝同时以⼗六进制和ASCII码的⽅式列出报⽂内容。

需要停⽌抓取报⽂的时候,点击左上⾓的停⽌按键。

⾊彩标识: 进⾏到这⾥已经看到报⽂以绿⾊,蓝⾊,⿊⾊显⽰出来。

Wireshark通过颜⾊让各种流量的报⽂⼀⽬了然。

⽐如默认绿⾊是TCP报⽂,深蓝⾊是DNS,浅蓝是UDP,⿊⾊标识出有问题的TCP报⽂——⽐如乱序报⽂。

报⽂样本: ⽐如说你在家安装了Wireshark,但家⽤LAN环境下没有感兴趣的报⽂可供观察,那么可以去Wireshark wiki下载报⽂样本⽂件。

打开⼀个抓取⽂件相当简单,在主界⾯上点击Open并浏览⽂件即可。

也可以在Wireshark⾥保存⾃⼰的抓包⽂件并稍后打开。

过滤报⽂: 如果正在尝试分析问题,⽐如打电话的时候某⼀程序发送的报⽂,可以关闭所有其他使⽤⽹络的应⽤来减少流量。

但还是可能有⼤批报⽂需要筛选,这时要⽤到Wireshark过滤器。

最基本的⽅式就是在窗⼝顶端过滤栏输⼊并点击Apply(或按下回车)。

例如,输⼊“dns”就会只看到DNS报⽂。

输⼊的时候,Wireshark会帮助⾃动完成过滤条件。

也可以点击Analyze菜单并选择Display Filters来创建新的过滤条件。

WireShark使用说明PPT

列表中的第一个接口

选择网卡

选定网卡的 IP 地址,如果不能解析,则显示为 unknown

设置网卡是否为混杂捕获模式

设置缓存大小

限制捕获包大小

设置捕获过滤条件

设置捕获包存储文件

显示设置

设置多文件连续存储

设置停止捕获条件

Mac 对应设备制造商解析 IP 地址对应的域名解析

端口的对应服务名称解析

名称解析设置

或工具栏的:“File/Open”。Wireshark将会弹出打开文件对话框。你可以

在打开文件后修改显示过滤器和名称解析设置。但在一些大文件中进行这

些操作将会占用大量的时间。在这种情况下建议在打开文件之前就进行相

关过滤、解析设置。另外,也可以直接从文件管理器拖动你想要打开的文

件到Wireshark主窗口。

WireShark使用说明

1

培训目的

通过本课程的学习,您将能够:

了解WireShark的界面组成 熟悉WireShark的基本操作

适用对象: 测试、开发、网络工程人员

2

概述 Wireshark 是网络包分析工具。网络包分析工具的主要作用是在接 口实时捕捉网络包,并详细显示包的详细协议信息。Wireshark 可 以捕捉多种网络接口类型的包,哪怕是无线局域网接口。 Wireshark可以打开多种网络分析软件捕捉的包,可以支持许多协 议的解码。我们可以用它来检测网络安全隐患、解决网络问题, 也可以用它来学习网络协议、测试协议执行情况等。 Wireshark不会处理网络事务,它仅仅是“测量”(监视)网络。 Wireshark不会发送网络包或做其它交互性的事情。

2、网络数据流的监测接入点

在被监测计算机上直接捕获; 利用集线器将被检测端口的数据分为多路进行捕获;

捕捉路由命令的方法

捕捉路由命令的方法

捕捉路由命令的方法通常取决于你使用的操作系统和网络设备。

下面是一些常见的方法:

1. 使用命令行界面(CLI):大多数路由器提供了CLI接口,你可以通过telnet、ssh或串行连接到设备,然后在命令行中输入命令来捕捉和分析路由命令。

2. 使用网络管理软件:一些路由器提供供应商特定的网络管理软件,如Cisco 的Cisco Network Assistant或Juniper的JUNOS Space。

这些软件可以帮助你捕捉、监控和分析路由命令。

3. 使用网络分析工具:网络分析工具如Wireshark或Tshark可以捕捉和分析网络流量,包括路由命令。

你可以使用这些工具来监视特定接口或捕捉整个网络的流量,然后筛选出路由命令进行分析。

4. 使用事件日志:某些路由器和网络设备可以将路由命令的详细信息记录在事件日志中。

你可以通过查看事件日志来获取路由命令的信息。

通常,你可以通过设备的Web界面或CLI来访问事件日志。

请注意,为了捕捉路由命令,你通常需要有足够的权限和访问权限。

在进行任何操作之前,请确保你已获得合法的授权,并遵循所在组织的策略和规定。

wireshark的中文使用说明

wireshark的中文使用说明Wireshark是一款开源的网络协议分析工具,用于捕获和分析网络数据包,有中文界面和文档。

Wireshark中文使用说明1.下载和安装:在下载页面选择适合您操作系统的版本,支持Windows、macOS 和Linux。

下载并安装Wireshark,按照安装向导完成安装过程。

2.打开Wireshark:安装完成后,运行Wireshark应用程序。

3.选择网络接口:在Wireshark主界面,您将看到可用的网络接口列表。

选择您想要捕获数据包的网络接口。

4.开始捕获数据包:点击开始按钮开始捕获数据包。

您将看到捕获的数据包列表逐一显示在屏幕上。

5.分析数据包:单击数据包以查看详细信息。

Wireshark提供了多种过滤器和显示选项,以帮助您分析数据包。

您可以使用各种统计工具和过滤条件来深入了解数据包流量。

6.保存和导出数据包:您可以将捕获的数据包保存到文件以供后续分析。

使用文件菜单中的导出选项将数据包导出为各种格式。

7.阅读文档:Wireshark提供了详细的用户手册,您可以在或应用程序中找到帮助文档。

在Wireshark中,您可以点击帮助菜单并选择Wireshark用户手册查看详细文档。

8.社区和支持:Wireshark社区提供了丰富的资源,包括用户论坛、教程和插件。

如果您遇到问题,可以在社区中寻求帮助。

Wireshark是一个功能强大的工具,可以用于网络故障排除、协议分析、网络安全等多个方面。

熟练掌握它需要时间和经验,但它提供了丰富的功能和强大的能力,以深入了解网络流量和问题。

希望这个简要的使用说明能够帮助您入门Wireshark的基本操作。

如果您需要更深入的信息和指导,建议查阅文档以及参与社区。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

PART TWO

Wireshark 命令行工具 - editcap

使用示例: 5.删除与前面4个包中有重复的包: editcap -d capture.pcap dedup.pcap

PART ONE

Wireshark 命令行工具 - tshark

4. 文件输入 -r 设置tshark分析的输入文件。tshark既可以抓取分析即时的网络流量,又可以分析dump 在文件中的数据。-r不能是命名管道和标准输入。 5. 处理类 -R 设置读取(显示)过滤表达式(read filterexpression)。不符合此表达式的流量同样不 会被写入文件。注意,读取(显示)过滤表达式的语法和底层相关的抓包过滤表达式语法不 相同,它的语法表达要丰富得多,请参考/docs/dfref/和 /docs/man-pages/ethereal-filter.4.html。类似于抓包过滤表达 式,在命令行使用时最好将它们quote起来。 -n 禁止所有地址名字解析(默认为允许所有)。 -N 启用某一层的地址名字解析。“m”代表MAC层,“n”代表网络层,“t”代表传输层, “C”代表当前异步DNS查找。如果-n和-N参数同时存在,-n将被忽略。如果-n和-N参数都 不写,则默认打开所有地址名字解析。 -d 将指定的数据按有关协议解包输出。如要将tcp8888端口的流量按http解包,应该写为 “-dtcp.port==8888,http”。注意选择子和解包协议之间不能留空格。

PART TWO

Wireshark 命令行工具 - editcap

使用示例: 1.将数据包截断为64字节长度,且转换为snoop的格式: editcap -s 64 -F snoop capture.pcap shortcapture.snoop

2.删除原始文件中的第1000个数据包: editcap capture.pcap sans1000.pcap 1000

PART ONE

Wireshark 命令行工具 - tshark

主要参数分类含义权作解说如下: 1. 抓包接口类 -i 设置抓包的网络接口,不设置则默认为第一个非自环接口。 -D 列出当前存在的网络接口。在不了解OS所控制的网络设备时,一般先用 “tshark-D” 查看网络接口的编号以供-i参数使用。 -f 设定抓包过滤表达式(capture filterexpression)。抓包过滤表达式的写法雷同于 tcpdump,可参考tcpdump manpage的有关部分。 -s 设置每个抓包的大小,默认为65535,多于这个大小的数据将不会被程序记入内存、写 入文件。(这个参数相当于tcpdump的-s,tcpdump默认抓包的大小仅为68) -p 设置网络接口以非混合模式工作,即只关心和本机有关的流量。 -B 设置内核缓冲区大小,仅对windows有效。 -y 设置抓包的数据链路层协议,不设置则默认为-L找到的第一个协议,局域网一般是 EN10MB等。 -L 列出本机支持的数据链路层协议,供-y参数使用。

PART TWO

基本语法:

Wireshark 命令行工具 - editcap

editcap [options] ... <infile> <outfile> [ <packet#>[-<packet#>] ... ] 主要参数分类含义权作解说如下: 1. 包选择类 -r -A <start time> -B <stop time> 2.删除重复包类 -d -D <dup window> 删除重复的包(默认5个内进行比对)。 删除重复的包,并指定在<dup window>个包内进行比对 <dup window>的范围为0-1000000。 -w <dup time window> 删除重复的包,并指定时间在<dup time window>之前的数据包才做重复删 除操作。 保留选择的包;默认为删除。 选择所有包的时间戳大于该时间的包。 选择所有包的时间戳小于该时间的包。

PART TWO

3. 处理类

Wireshark 命令行工具 - editcap

-s <snaplen> 将数据包截断成长度为<snaplen>的数据包。 -C <choplen> 将包尾的<choplen>个字节砍掉。 -t <time adjustment> 调整包的时间戳;<time adjustment> 即可以为正数,也可以为负数。 -E <error probability> 按照<error probability>的比例随机制造错包,例如<error probability>为0.05,则包文件中5%的包会随机被配置为各种错包。 4.输出类 -c <packets per file> 按包个数分割包文件,如<packets per file>为1000,则将原始包文 件分割成多个文件,每个文件的包个数为1000,当然最后一个文件的包数可以小于等于1000. -i <seconds per file> 按时间分割包文件,如<seconds per file>为10,则每个被分割的文 件中的包时间戳均在10s内,且每个包的时间戳又会从0开始. -F <capture type> 设置输出文件的格式,默认为pcapng。 -T <encap type> 设置输出文件中包封装的类型,默认和原始包封装类型一致。 是否445444地方3

Wireshark 命令行工具介绍

Wireshark命令行工具列表

工具名称 tshark editcap dumpcap 功能说明 capturing and displaying packets Edit and/or translate the format of capture files network traffic dump tool

3.提取原始文件中的第200到750个包: editcap -r capture.pcap small.pcap 200-750 4.提取原始文件中的第 1, 5, 10 to 20 and 30 to 40个包: editcap -r capture.pcap select.pcap 1 5 10-20 30-40

mergecap

capinfos

Merging multiple capture files into one

Print information about capture files

text2pcap

Converting ASCII hexdumps to network captures

PART ONE

3. 文件输出控制

-b 设置ringbuffer文件参数。ringbuffer的文件名由-w参数决定。-b参数采用test:value的 形式书写。“-bduration:5”表示每5秒写下一个ring buffer文件;“-bfilesize:5”表示每达 到5kB写下一个ringbuffer文件;“-b files:7”表示ringbuffer文件最多7个,周而复始地使 用,如果这个参数不设定,tshark会将磁盘写满为止。

PART ONE

6. 输出类

Wireshark 命令行工具 - tshark

-w 设置raw数据的输出文件。这个参数不设置,tshark将会把解码结果输出到stdout。“w-”表示把raw输出到stdout。如果要把解码结果输出到文件,使用重定向“>”而不要-w 参数。 -F 设置输出raw数据的格式,默认为libpcap。“tshark-F”会列出所有支持的raw格式。 -V 设置将解码结果的细节输出,否则解码结果仅显示一个packet一行的summary。 -x 设置在解码输出结果中,每个packet后面以HEXdump的方式显示具体数据。 -T 设置解码结果输出的格式,包括text,ps,psml和pdml,默认为text。 -t 设置解码结果的时间格式。“ad”表示带日期的绝对时间,“a”表示不带日期的绝对时 间,“r”表示从第一个包到现在的相对时间,“d”表示两个相邻包之间的增量时间 (delta)。 -S 在向raw文件输出的同时,将解码结果打印到控制台。 -l 在处理每个包时即时刷新输出。 -X 扩展项。 -q 设置安静的stdout输出(例如做统计时) -z 设置统计参数。

PART ONE

Wireshark 命令行工具 - tshark

2. 抓包停止条件 -c 抓取的packet数,在处理一定数量的packet后,停止抓取,程序退出。 -a 设置tshark抓包停止向文件书写的条件,事实上是tshark在正常启动之后停止工作并返回 的条件。条件写为test:value的形式,如“-aduration:5”表示tshark启动后在5秒内抓包然 后停止;“-afilesize:10”表示tshark在输出文件达到10kB后停止;“-afiles:n”表示tshark 在写满n个文件后停止。(windows版的tshark0.99.3用参数“-afiles:n”不起作用——会有 无数多个文件生成。由于-b参数有自己的files参数,所谓“和-b的其它参数结合使用”无从 说起。这也许是一个bug,或tshark的manpage的书写有误。)

ห้องสมุดไป่ตู้

PART ONE

使用示例:

Wireshark 命令行工具 - tshark

1.查询当前系统可以捕获的借口 tshark -D 2.指定网卡抓包,且指定抓包数目及类型 tshark -i 1 -c 2000 -f "tcp dst port 443" 说明:捕获 tcp,目的端口为443 的流量,捕获数量为2000个。 3.将抓到的包写入文件,且指定文件的大小和数量 tshark -i 1 -w /var/tshark/tshark.log -b filesize:8096 -b files:8 说明:运行tshark 来捕获数据包到文件,指定文件大小为8M左右,只保留8个最新文件,一边对采集的 文件作进一步分析处理。 4.转换包文件格式 tshark -r http.pcap -w http.cap 将pcap格式的包文件另存为cap格式的包文件。 5.过滤某包文件中的数据包 tshark -r http_bak.pcap -R "tcp.dstport==80" -w http.cap 过滤包文件中所有TCP协议目的端口为80的数据包,并将过滤的数据包另存为其他包文件。