wireshark使用文档(精髓总结)

wireshark使用方法

wireshark使用方法Wireshark使用方法。

Wireshark是一款开源的网络协议分析软件,它可以帮助用户捕获和分析网络数据包,用于网络故障排除、网络性能优化以及网络安全监控等方面。

本文将介绍Wireshark的基本使用方法,帮助用户快速上手并熟练运用该软件。

1. 下载和安装Wireshark。

首先,用户需要从Wireshark官方网站上下载最新版本的软件安装包。

安装过程非常简单,只需要按照安装向导一步一步操作即可。

在安装过程中,用户可以选择是否安装WinPcap,这是一个用于网络数据包捕获的库,Wireshark需要依赖它来进行数据包的捕获。

2. 启动Wireshark。

安装完成后,用户可以在桌面或者开始菜单中找到Wireshark 的图标,双击图标即可启动Wireshark软件。

在启动时,系统可能会提示需要管理员权限,用户需要输入管理员密码才能正常启动软件。

3. 开始捕获数据包。

启动Wireshark后,用户会看到一个主界面,界面上方是菜单栏和工具栏,下方是数据包列表和数据包详细信息。

用户可以点击菜单栏中的“捕获”选项,选择需要捕获数据包的网络接口,然后点击“开始”按钮,Wireshark就会开始捕获该网络接口上的数据包。

4. 过滤数据包。

Wireshark捕获到的数据包可能非常庞大,用户可以使用过滤器来筛选出需要关注的数据包。

在过滤栏中输入过滤条件,比如IP 地址、协议类型、端口号等,Wireshark就会只显示符合条件的数据包,方便用户进行分析。

5. 分析数据包。

捕获到数据包后,用户可以点击某个数据包,Wireshark会在下方显示该数据包的详细信息,包括数据包的源地址、目的地址、协议类型、数据长度等。

用户可以根据这些信息进行网络故障排查或者网络性能分析。

6. 保存和导出数据包。

在分析完数据包后,用户可以将捕获到的数据包保存下来,以便日后分析或者分享。

用户可以点击菜单栏中的“文件”选项,选择“保存”或者“导出”选项,Wireshark会将数据包保存成pcap格式,用户可以随时打开Wireshark软件进行再次分析。

wireshark使用心得

wireshark使用心得【原创版4篇】篇1 目录1.Wireshark 简介2.Wireshark 的功能和特点3.Wireshark 的使用方法4.Wireshark 的实践应用5.总结篇1正文Wireshark 是一款功能强大的网络协议分析工具,广泛应用于网络故障排查、网络优化、网络安全等方面。

它支持多种网络协议,可以实时捕获并分析网络数据包,帮助用户深入了解网络通信的细节。

Wireshark 具有以下功能和特点:首先,Wireshark 能够支持多种网络协议,如 TCP/IP、HTTP、FTP、DNS 等,覆盖了常见的网络通信协议。

其次,Wireshark 具有实时数据包捕获功能,能够实时捕获网络中的数据包,让用户能够直观地了解网络通信的过程。

此外,Wireshark 还具有数据包过滤和分析功能,用户可以通过设置过滤规则,筛选出感兴趣的数据包,并进行深入分析。

Wireshark 的使用方法非常简单,用户只需要按照以下步骤即可进行网络分析:1.安装 Wireshark:用户可以从 Wireshark 官网下载对应操作系统的版本并进行安装。

2.启动 Wireshark:安装完成后,用户可以启动 Wireshark,选择需要分析的网络接口,启动数据包捕获功能。

3.数据包分析:Wireshark 会实时捕获经过该网络接口的数据包,用户可以通过 Wireshark 的图形界面查看数据包的详细信息,也可以通过Wireshark 的命令行界面进行数据包过滤和分析。

4.保存和导出数据:用户可以将捕获的数据包保存为本地文件,也可以将数据包导出为 CSV、XML 等格式,方便进行进一步的数据分析。

在实际应用中,Wireshark 可以帮助用户排查网络故障,优化网络性能,保障网络安全。

例如,当用户发现网络速度慢时,可以通过 Wireshark 捕获数据包,分析网络流量,找出造成网络拥堵的原因;当用户怀疑网络存在安全隐患时,可以通过 Wireshark 捕获并分析网络数据包,检测网络中的异常通信行为。

Wireshark中文简明使用教程

W i r e s h a r k中文简明使用教程(总79页)第3章用户界面.须知现在您已经安装好了Wireshark,几乎可以马上捕捉您的一个包。

紧接着的这一节我们将会介绍:Wireshark的用户界面如何使用如何捕捉包如何查看包如何过滤包……以及其他的一些工作。

.启动Wireshark你可以使用Shell命令行或者资源管理器启动Wireshark.提示开始Wireshark时您可以指定适当的参数。

参见第?节“从命令行启动Wireshark”注意在后面的章节中,将会出现大量的截图,因为Wireshark运行在多个平台,并且支持多个GUI Toolkit2x),您的屏幕上显示的界面可能与截图不尽吻合。

但在功能上不会有实质性区别。

尽管有这些区别,也不会导致理解上的困难。

.主窗口先来看看图“主窗口界面”,大多数打开捕捉包以后的界面都是这样子(如何捕捉/打开包文件随后提到)。

图.主窗口界面和大多数图形界面程序一样,Wireshark主窗口由如下部分组成:1.菜单(见第?节“主菜单”)用于开始操作。

2.主工具栏(见第?节“"Main"工具栏”)提供快速访问菜单中经常用到的项目的功能。

3.Fiter toolbar/过滤工具栏(见第?节“"Filter"工具栏”)提供处理当前显示过滤得方法。

(见:”浏览时进行过滤”)4.Packet List面板(见第?节“"Pcaket List"面板”)显示打开文件的每个包的摘要。

点击面板中的单独条目,包的其他情况将会显示在另外两个面板中。

5.Packet detail面板(见第?节“"Packet Details"面板”)显示您在Packet list面板中选择的包德更多详情。

6.Packet bytes面板(见第?节“"Packet Byte"面板”)显示您在Packet list面板选择的包的数据,以及在Packetdetails面板高亮显示的字段。

wireshark使用教程

wireshark使用教程Wireshark是一款开源的网络协议分析工具,可以用于捕获和分析网络通信数据包。

下面是一个简单的Wireshark使用教程:1. 下载和安装:可以从Wireshark官网下载适用于您操作系统的安装包,并按照安装向导进行安装。

2. 启动Wireshark:安装完成后,双击桌面上的Wireshark图标启动程序。

3. 选择网络接口:Wireshark会自动弹出一个“Interface List”窗口列出可用的网络接口。

选择您要进行分析的网络接口,并点击“Start”按钮开始捕获数据包。

4. 捕获数据包:一旦开始捕获数据包,Wireshark将开始显示捕获到的数据包。

您可以在“Capture”菜单中选择“Stop”来停止捕获。

在捕获过程中,您可以使用过滤器功能来过滤展示的数据包。

5. 分析数据包:Wireshark捕获到的数据包会以表格的形式展示,每一行代表一个数据包。

您可以选择某个数据包进行详细分析,在右侧的“Packet Details”窗口中查看其详细内容。

6. 过滤数据包:Wireshark支持使用过滤器来只显示特定条件下的数据包。

在界面上方的“Filter”栏输入你要过滤的条件,并按下“Enter”即可。

例如,输入“ip.addr==192.168.0.1”将只显示与IP地址为192.168.0.1相关的数据包。

7. 分析协议:Wireshark可以解析多种常见的网络协议,您可以在“Statistics”菜单中选择“Protocol Hierarchy”来查看分析结果。

这将显示每个协议的使用情况及其占据的网络流量。

8. 导出数据包:如果您想要保存分析结果,可以使用Wireshark的导出功能。

在菜单中选择“File”->“Export Packet Dissections”来将数据包以不同的格式(如txt、csv、xml)导出至本地存储。

以上就是一个简单的Wireshark使用教程,希望能对您使用Wireshark进行网络数据包分析有所帮助。

wireshark的用法(二)

wireshark的用法(二)Wireshark的用法Wireshark是一款开源的网络协议分析工具,它能够捕获和分析网络数据包。

下面是一些关于Wireshark的用法的详细介绍。

1. 安装Wireshark安装Wireshark非常简单,只需按照官方网站的指导进行下载和安装即可。

在安装过程中请注意选择正确的版本和操作系统。

2. 启动Wireshark安装完成后,双击桌面上的Wireshark图标即可启动程序。

在启动时,您可能需要管理员权限以便Wireshark能够正确地捕获网络数据包。

3. 选择网络接口启动Wireshark后,您将看到一个可用网络接口的列表。

选择您想要捕获数据包的网络接口。

通常情况下,您可以选择默认接口,并勾选“Start capturing packets immediately”以开始捕获数据包。

4. 过滤数据包Wireshark能够捕获到大量的网络数据包,为了简化分析过程,您可以使用过滤器来筛选出您感兴趣的数据包。

在Wireshark的过滤框中,输入所需过滤器后,点击“Apply”即可显示符合条件的数据包。

5. 查看数据包详细信息Wireshark能够显示捕获到的数据包的详细信息,包括源IP地址、目标IP地址、传输协议、数据长度等。

双击某个数据包,您将看到其更详细的信息,例如包含的数据和协议头部的字段。

6. 统计功能Wireshark提供了一系列的统计功能,用于对捕获到的数据包进行分析。

您可以使用菜单栏上的“Statistics”选项,选择所需的统计信息,并设置参数,Wireshark将会生成相应的统计结果。

7. 导出数据包除了在线分析之外,Wireshark还支持将捕获到的数据包导出到各种格式,如文本、CSV、JSON等。

您可以使用菜单栏上的“File”选项,然后选择“Export Packet Dissections”来导出您想要的数据。

8. 远程捕获Wireshark还支持通过网络远程捕获数据包。

wireshark基本使用方法

wireshark基本使用方法Wireshark基本使用方法Wireshark是一种开源的网络协议分析工具,它能够帮助我们捕获和分析网络流量。

本文将介绍Wireshark的基本使用方法,包括捕获流量、过滤数据包和分析协议等方面。

一、捕获流量Wireshark可以在计算机上捕获网络流量,并将其显示在界面上。

要开始捕获流量,我们首先需要选择一个网络接口。

在Wireshark 的主界面上,可以看到一个接口列表,列出了计算机上所有可用的网络接口。

我们可以选择其中一个接口,然后点击“开始捕获”按钮来开始捕获流量。

在捕获过程中,Wireshark将会实时显示捕获到的数据包。

每个数据包都包含了一些基本信息,如源IP地址、目的IP地址、协议类型等。

我们可以点击每个数据包来查看详细信息,包括数据包的结构、各个字段的取值等。

二、过滤数据包Wireshark可以根据我们的需要来过滤显示的数据包。

在主界面的过滤器栏中,我们可以输入一些过滤条件来筛选数据包。

例如,我们可以输入“ip.addr==192.168.1.1”来只显示源或目的IP地址为192.168.1.1的数据包。

我们也可以使用逻辑运算符来组合多个过滤条件,例如“ip.addr==192.168.1.1 && tcp.port==80”表示只显示源或目的IP地址为192.168.1.1且目的端口为80的数据包。

通过过滤数据包,我们可以更加方便地查看我们所关心的流量。

如果我们只对某个特定的协议感兴趣,可以使用协议过滤器来只显示该协议的数据包。

例如,我们可以使用“http”过滤器来只显示HTTP协议的数据包。

三、分析协议Wireshark可以帮助我们分析各种网络协议。

在Wireshark的主界面上,我们可以看到捕获到的数据包中的协议类型。

我们可以点击某个数据包,然后在详细信息中查看该数据包所使用的协议。

Wireshark支持解析众多的协议,包括TCP、UDP、HTTP、DNS 等。

wireshare使用文档

WireShark是一款很好的抓包工具,我们今天用它来做几个实验,复习一下网络基础知识。

1、安装WireShark。

这个不用说了,中间会提示安装WinPcap,一切都是默认。

2、实验前把网络断一下(关掉联网的软件),防止产生一些不必要的流量,不利于分析。

3、ok。

打开WireShark,选择"Capture>>Interfaces",选择自己的网卡(物理网卡,如果装了,VM或是VPN软件,会产生很多虚拟网卡,但软件不使用时,流量是零)。

选择"Start"开始监控流量。

4.HTTP协议分析。

迅速打开一个网页,因为我是在局域网环境下,ARP广播较多。

然后选择"Stop The running live capture"停止抓包。

截图一。

抓包过程中发现UDP组播、ARP广播等。

A.组播分析.Ethernet II帧,Src: RealtekS_46:f2:4f (00:e0:4c:46:f2:4f), Dst:IPv4mcast_66:74:6e (01:00:5e:66:74:6e)。

源地址RealtekS,目的地址IPv4mcast_66:74:6e。

Internet Protocol(IP数据包),Src: 10.1.10.154 (10.1.10.154), Dst: 225.102.116.110(225.102.116.110)这个不用说吧。

User Datagram Protocol(UDP数据包), Src Port: irisa (11000), Dst Port: irisa (11000)。

B.ARP广播。

Ethernet II帧,Src: FujianSt_f8:ec:eb (00:d0:f8:f8:ec:eb)[锐捷网络的交换机,这里显示"福建实达网络"], Dst: Broadcast (ff:ff:ff:ff:ff:ff)Address Resolution Protocol (request)(ARP数据包)Sender MAC address: FujianSt_f8:ec:eb (00:d0:f8:f8:ec:eb)Sender IP address: 10.1.10.254 (10.1.10.254)Target MAC address: 00:00:00_00:00:00 (00:00:00:00:00:00)Target IP address: 10.1.10.135 (10.1.10.135)ARP是一个三层的协议,直接跑在Frame之上5.再次启动WireShark,打开网页[url][/url],抓包。

Wireshark的学习总结

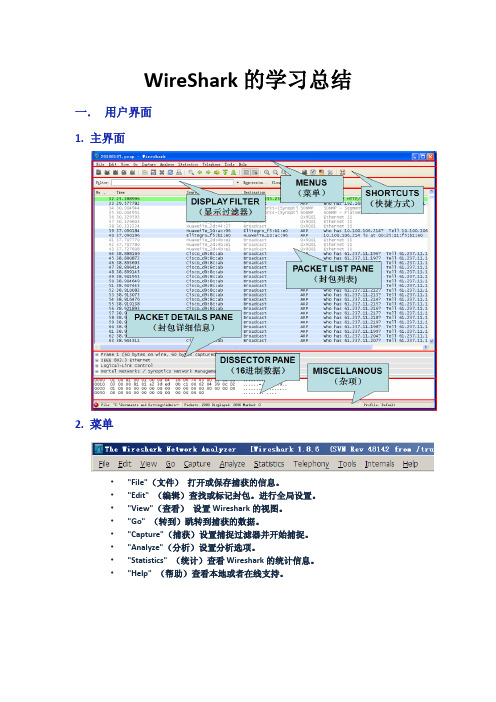

WireShark的学习总结一.用户界面1.主界面2.菜单•"File"(文件)打开或保存捕获的信息。

•"Edit" (编辑)查找或标记封包。

进行全局设置。

•"View"(查看)设置Wireshark的视图。

•"Go" (转到)跳转到捕获的数据。

•"Capture"(捕获)设置捕捉过滤器并开始捕捉。

•"Analyze"(分析)设置分析选项。

•"Statistics" (统计)查看Wireshark的统计信息。

•"Help" (帮助)查看本地或者在线支持。

Capture菜单项Analyze菜单项:Statistics菜单项:"Main" 工具栏3.面板"Pcaket List"面板•列表中的每行显示捕捉文件的一个包。

如果您选择其中一行,该包得更多情况会显示在•"Packet Detail/包详情","Packet Byte/ 包字节"面板•在分析(解剖) 包时,Wireshark会将协议信息放到各个列。

因为高层协议通常会覆盖底层协议,•您通常在包列表面板看到的都是每个包的最高层协议描述。

•默认的列如下•No. 包的编号,编号不会发生改变,即使进行了过滤也同样如此。

•Time 包的时间戳。

包时间戳的格式可以自行设置。

•Source 显示包的源地址。

•Destination 显示包的目标地址。

•Protocal 显示包的协议类型的简写。

•Info 包内容的附加信息。

•右击包,可以显示对包进行相关操作的上下文菜单。

"Packet Details"面板wireshark与对应的OSI七层模型Frame: 物理层的数据帧概况Ethernet II: 数据链路层以太网帧头部信息Internet Protocol Version 4: 互联网层IP包头部信息Transmission Control Protocol: 传输层T的数据段头部信息,此处是TCPHypertext Transfer Protocol: 应用层的信息,此处是HTTP协议4.捕捉过滤器捕捉过滤器:用于决定将什么样的信息记录在捕捉结果中。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Wireshark使用文档V1.0版mymei@2013-5-30目录一Wireshark简单认识 (3)二Wireshark抓包流程 (3)1 选择抓取的接口 (3)2 设置捕捉过滤器 (4)3 数据包保存 (5)三Wireshark数据包查看 (6)1 数据包列表 (6)2 设置显示过滤器 (7)3 设置数据包颜色显示 (8)4 头域解析 (9)四Telephony分析 (10)1 V oIP Calls (10)2 RTP (11)3 SSL/TLS (12)五其他实用功能 (13)1 后台抓包 (13)2 merge包合并功能 (13)3 数据包查找功能及Go功能 (14)4 统计功能 (14)一Wireshark简单认识Wireshark是一个网络封包分析软件。

网络封包分析软件的功能是撷取网络封包,并尽可能显示出最为详细的网络封包资料, 仔细分析Wireshark撷取的封包能够帮助使用者对于网络行为有更清楚的了解。

二Wireshark抓包流程1 选择抓取的接口Wieshark的原理就是将经过PC特定网卡的数据包截获下来,那为什么我们能抓到话机的数据包呢,因为话机网卡和PC网卡都处于集线器HUB下,HUB是共享带宽的,所有数据都是广播形式进行发送,如果使用交换机就不行了。

点击Capture菜单,选择interface:现在的wireshark 可以同时抓取多张网卡的数据包,这个很有用哦,前提是先给自己多配张网卡。

2 设置捕捉过滤器捕捉过滤器就是设置一定的条件让wireshark 只抓取某些数据包,不符合条件的直接丢弃,语法:ProtocolDirectionHost(s)ValueLogical OperationsOther expressionProtocol (协议):可能的值: ether, fddi, ip, arp, rarp, decnet, lat, sca, moprc, mopdl, tcp and udp. 如果没有特别指明是什么协议,则默认使用所有支持的协议。

Direction (方向):可能的值: src, dst, src and dst, src or dst如果没有特别指明来源或目的地,则默认使用 “src or dst” 作为关键字。

例如,”host 10.2.2.2″与”src or dst host 10.2.2.2″是一样的。

Host(s):可能的值:net, port, host, portrange.如果没有指定此值,则默认使用”host”关键字。

例如,”src 10.1.1.1″与”src host 10.1.1.1″相同。

Logical Operations(逻辑运算):可能的值:not, and, or.否(“not”)具有最高的优先级。

或(“or”)和与(“and”)具有相同的优先级,运算时从左至右进行。

例如,“not tcp port 3128 and tcp port 23″与”(not tcp port 3128) and tcp port 23″相同。

“not tcp port 3128 and tcp port 23″与”not (tcp port 3128 and tcp port 23)”不同。

举例:tcp dst port 3128显示目的TCP端口为3128的封包。

ip src host 10.1.1.1显示来源IP地址为10.1.1.1的封包。

host 10.1.2.3显示目的或来源IP地址为10.1.2.3的封包。

src portrange 2000-2500显示来源为UDP或TCP,并且端口号在2000至2500范围内的封包。

not imcp显示除了icmp以外的所有封包。

(icmp通常被ping工具使用)src host 10.7.2.12 and not dst net 10.200.0.0/16显示来源IP地址为10.7.2.12,但目的地不是10.200.0.0/16的封包。

我常用的捕捉过滤器:ether host 00:0b:82:27:f6:7b or ether host 00:0b:82:27:f6:89 //这样我就可以只抓到我所关心的两块板子的所有数据了3 数据包保存可以在抓包开始前设定定时保存或者定大小保存(数据包过多内存无法存放),停止抓包后也可以将抓取到的数据包全部保存或者分条件保存。

全部保存可以直接点击主界面上的快捷按钮或者点击主菜单File->save as来保存按条件保存时,点击主菜单->Export Specified Packets:三Wireshark数据包查看1 数据包列表以下是我常用的column:特别的:Time的格式可以自定义设置:主菜单View->Time Display Format;我比较喜欢设置成系统时间,因为这样看包的时候知道对应哪个时间的流程操作默认wireshark好像并没有把length(数据包长度)加入到column中来,个人也非常喜欢这个关键信息,因为很多数据包光看大小也是能看出很多信息的。

具体设置:主菜单Edit->Preferences->User interface->Column找到对应的field type加进来就可以了,也可以直接右击上面的标签去选择编辑:2 设置显示过滤器和捕捉过滤器不同,显示过滤器使得wireshark 在现有已抓取到的数据包基础上按照指定的规则去显示,以达到只查看所关心的的流程数据的目的。

协议过滤语法 语法: Protocol . String 1 . String2 Comparison operator Value L ogical Operations O ther expression 例子:http r equest m ethod =="POST" o ricmp.typestring1和string2是可选的。

依据协议过滤时,可直接通过协议来进行过滤,也能依据协议的属性值进行过滤。

按协议进行过滤:snmp || dns || icmp 显示SNMP 或DNS 或ICMP 封包。

按协议的属性值进行过滤:ip.addr == 10.1.1.1ip.src != 10.1.2.3 or ip.dst != 10.4.5.6ip.src == 10.230.0.0/16 显示来自10.230网段的封包。

tcp.port == 25 显示来源或目的TCP 端口号为25的封包。

tcp.dstport == 25 显示目的TCP 端口号为25的封包。

http.request.method== "POST"显示post请求方式的http封包。

http.host == ""显示请求的域名为的http封包。

tcp.flags.syn == 0×02显示包含TCP SYN标志的封包。

内容过滤语法2.1深度字符串匹配contains:Does the protocol, field or slice contain a valuetcp contains "http"显示payload中包含"http"字符串的tcp封包。

http.request.uri contains "online"显示请求的uri包含"online"的http封包。

2.2特定偏移处值的过滤tcp[20:3] == 47:45:54 /* 16进制形式,tcp头部一般是20字节,所以这个是对payload的前三个字节进行过滤*/http.host[0:4] == "trac"我最喜欢的用法是先填关心的ip,再选择关心的协议,如:(sip || dns || rtp) &&( ip.addr == 192.168.123.98 || ip.addr == 192.168.123.121)另外,使用内容过滤语法很方便我们查找有用的syslog:syslog.msg contains "fax" or syslog.msg contains "t38"另外,最新版本还可以把过滤器保存下来,并提供快捷按钮,这个也是相当方便的哦。

3 设置数据包颜色显示Wireshark可以根据过滤语句将过滤出来的数据包按特定的文字颜色或者背景颜色显示,好的颜色设置可以更加方便数据包的查看,提升效率。

注意:list上的颜色规则有优先级,越靠上的优先级越高这是我的wireshark color文件,大家可做参考:http://192.168.123.200/meimy_wireshark_color.txt4 头域解析Wireshark可以将数据包包头及协议头域都解析出来,如果我们需要详细了解协议(只有详细了解了协议才能知道交互的问题所在),就需要细心的去查看各头域信息。

而且,wireshark 对协议的解析是非常地道的,我甚至会使用他的wiki来帮助,如果有些非标准的头域wireshark无法解析,或者解析到错误的头域值,wireshark都会以不同的背景颜色进行标注。

还有一些头域是[]括起来的,这些不是真实的头域,而是wireshark添加的一些说明信息。

另外,值得一提的是,在我们经常抓话机的vlan数据时,会抓到没有802.1Q的包头信息,这可能是因为一些windows网卡驱动将该头域处理掉了。

选中特定的头域右击,会发现有很多我非常喜欢的快捷功能,真的非常有用哦,下面截图有简单的说明,大家自己去试试就知道了。

四Telephony分析主菜单Telephony下有许多与电话通讯相关的协议。

而我们最常用到的就是RTP和V oIP Calls,当然其他如依据相关协议做的统计等也都是不错的功能。

1 VoIP CallsWireshark能将当前的voip call都提取出来(sip 协议根据call-id),然后独立展示显示,非常便于分析:TelePhony->V oIP Calls2 RTP很多时候,我们只关心具体的语音传输,而不是信令建立的过程,比如在做性能测试的时候,我需要确认是否每一路的RTP都正常发送,又或者在做jitter buffer测试的时候,需要直接查看每一路抖动的情况。

另外,wireshark之所以能将应用层协议解析出来,我猜是依赖于传输层使用的端口(一般协议都有固定的默认端口),但使用RTP传输媒体的时候一般是随机的端口,而端口是定义在SDP协议中的,所以如果只保存RTP包的话你会发现重新打开他变成了UDP,因为wireshark无法再依赖于SDP获取信息也就无法再将其解析成RTP协议,这个时候需要自己手动去decode:Analyze->Decode //选择端口将UDP解析成具体的应用协议我们可以查看所有的媒体流:Telephoney->RTP->Show All Streams:3 SSL/TLS在使用tls加密传输时,如果不能解密开来是比较头疼的。