密码算法与协议2密钥交换协议

国产商用密码算法及其相关标准介绍

标准咨询国产商用密码算法及其相关标准介绍谢宗晓(中国金融认证中心)董坤祥(山东财经大学管理科学与工程学院)甄杰(重庆工商大学管理科学与工程学院)1 概述《中华人民共和国密码法》第六条中规定:密码分为核心密码、普通密码和商用密码。

同时,在第七条和第八条中规定:核心密码、普通密码属于国家秘密,商用密码用于保护不属于国家秘密的信息。

因此,在常见应用中,商用密码得到了大面积的推广,以至于,在实践中,提到“国密”,经常就被默认为国产商用密码算法。

在现代密码系统中,密码算法、密码协议和密钥管理是三个不可或缺的部分,而在这三者之中,最为核心的毫无疑问就是密码算法。

虽然实践证明,绝大部分的安全漏洞都产生于实现和部署过程中,但是,算法的安全与否,直接决定了一个密码系统的基础是否安全。

例如,选用SHA-1、MD4、MD5、RC4和密钥长度小于2048位的RSA 等不安全的算法,不可能实现安全的密码系统。

已经发布的国产商用密码算法,按照类别可以分为:1)对称密码算法,主要包括ZUC 和SM4;2)非对称密码算法,主要包括SM2和SM9;3)密码杂凑算法,主要包括SM3。

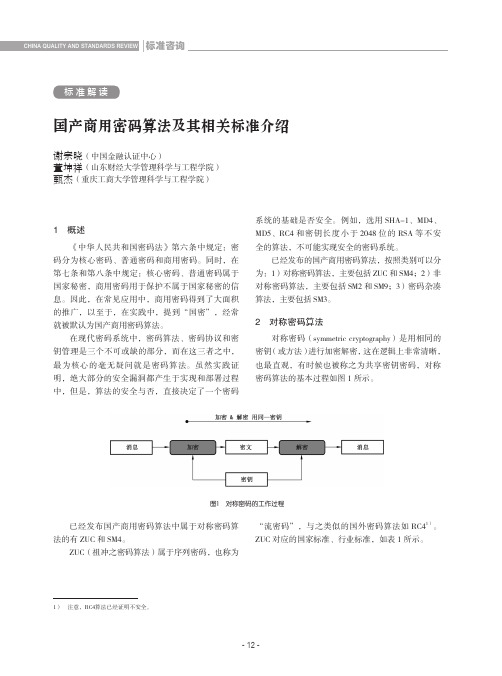

2 对称密码算法对称密码(symmetric cryptography)是用相同的密钥(或方法)进行加密解密,这在逻辑上非常清晰,也最直观,有时候也被称之为共享密钥密码,对称密码算法的基本过程如图1所示。

1) 注意,RC4算法已经证明不安全。

图1 对称密码的工作过程已经发布国产商用密码算法中属于对称密码算法的有ZUC 和SM4。

ZUC(祖冲之密码算法)属于序列密码,也称为“流密码”,与之类似的国外密码算法如RC41)。

ZUC 对应的国家标准、行业标准,如表1所示。

SM4属于分组密码,也称为“块密码”,与之类似的国外密码算法如DES(数据加密标准),TDEA/3DES(三重数据加密标准)以及AES(高级加密标准)等。

SM4对应的国家标准、行业标准,如表2所示。

密码协议的概念

密码协议的概念

密码协议是一种用于安全通信的协议,用于确保通信双方可以在非安全的通信媒介上安全地交换信息和建立共享的密码密钥。

密码协议采用一系列的步骤和规则,用于确保通信的机密性、完整性和可靠性。

密码协议通常包括以下几个基本要素:

1. 身份认证:密码协议应能够验证通信双方的身份,以确保通信双方是合法的参与者。

这通常通过双方交换和验证数字证书或使用密码学技术实现。

2. 密钥协商:密码协议应能够安全地生成、交换和验证共享的密码密钥,以供通信双方用于加密和解密信息。

密钥交换协议如Diffie-Hellman协议和公钥基础设施(PKI)可用于此目的。

3. 加密和解密:密码协议应能够为通信双方提供加密和解密机制,以保护通信内容的机密性。

常见的加密算法包括对称密钥加密和公钥加密。

4. 完整性和认证:密码协议应能够确保通信双方能够验证传输的消息的完整性和真实性,以防止未经授权的修改或篡改。

5. 重放攻击防范:密码协议应能够防止恶意攻击者重复播放已经通过通信媒介传输的信息,以避免重复利用的风险。

密码协议的设计和实施非常重要,因为任何安全协议的弱点都

可能导致通信的机密性和完整性受到威胁,给攻击者提供攻击的机会。

因此,密码协议的设计要遵循密码学的最佳实践和安全原则,并进行严格的安全审计和测试,以确保其安全性和可靠性。

密码套件解读

密码套件解读密码学是信息安全的基础,密码套件是密码学中的重要概念。

本文将从密码协议、加密算法、密钥交换、消息认证、协议版本和安全配置六个方面解读密码套件的含义。

一、密码协议密码协议是指在不安全的通信环境中,通信双方如何利用密码技术来保证信息的机密性、完整性、可用性和可控性等安全属性的一组协议。

常见的密码协议包括对称密码协议和非对称密码协议。

对称密码协议是指通信双方使用相同的密钥进行加密和解密操作。

常见的对称密码协议有DES、AES等。

非对称密码协议是指通信双方使用不同的密钥进行加密和解密操作,其中一个是公开的,另一个是保密的。

常见的非对称密码协议有RSA、ECC等。

二、加密算法加密算法是密码学中的核心部分,它是指将明文信息转换为密文信息的过程。

常见的加密算法包括对称加密算法和非对称加密算法。

对称加密算法是指加密和解密使用相同密钥的加密算法。

它的特点是加解密速度快,但密钥管理难度较大。

常见的对称加密算法有DES、AES等。

非对称加密算法是指加密和解密使用不同密钥的加密算法,其中一个密钥是公开的,另一个密钥是保密的。

它的特点是加解密速度较慢,但密钥管理较为简单。

常见的非对称加密算法有RSA、ECC等。

三、密钥交换密钥交换是指在不安全的通信环境中,通信双方如何协商出一个用于通信的密钥。

常见的密钥交换协议有Diffie-Hellman密钥交换协议、RSA密钥交换协议等。

四、消息认证消息认证是指在不安全的通信环境中,通信双方如何确认收到的消息是否来自对方。

常见的消息认证方法有HMAC、数字签名等。

五、协议版本在某些情况下,不同的协议版本可能包含不同的安全特性或漏洞,因此需要对使用的协议版本进行了解和管理。

例如,SSL/TLS协议的不同版本可能具有不同的安全特性,因此在选择使用时需要考虑其版本以及已知的安全问题。

六、安全配置安全配置是指针对特定系统或应用程序的安全参数进行设置和调整,以增强系统的安全性。

例如,对于Web服务器来说,可以设置SSL/TLS协议的加密套件列表和启用HSTS(HTTP Strict Transport Security)等措施来增强其安全性。

SSLTLS协议详解(上):密码套件,哈希,加密,密钥交换算法

SSLTLS协议详解(上):密码套件,哈希,加密,密钥交换算法本⽂转载⾃1.作为⼀名安全爱好者,我⼀向很喜欢SSL(⽬前是TLS)的运作原理。

理解这个复杂协议的基本原理花了我好⼏天的时间,但只要你理解了底层的概念和算法,就会感觉整个协议其实很简单。

在学习SSL运作原理的过程中,我获益匪浅。

回想起在⼤学期间学到的密码学,那段时间学习它们可是⼀件很⽆聊的事。

现在,我开始明⽩⽼师为什么要让我学习加密的算法,因为密码学可以让我们的⽣活变得更加轻松。

在这⾥,我想分享我所学到的⼀切,当然,我希望这对你能有所帮助。

我们就此开始吧。

的历史在了解SSL的历史时,有必要提⼀下Mozilla Foundation。

说到Mozilla,⾸先我们想到的是他们著名的浏览器Firefox。

根据各种消息来源来看,Firefox是继Chrome和Safari之后最受欢迎的浏览器。

但Firefox杰出的前⾝是,在90年代它是互联⽹⽤户中最受欢迎的浏览器。

尽管这样,在微软推出了Internet Explorer之后,Netscape的时代也就随之结束了,之后他们便建⽴了著名的Mozilla基⾦会,它仍然在成长。

1994年,Netscape为Netscape Navigator浏览器研发了SSL。

其作⽤主要是为了攻击。

后来,随着互联⽹可访问性的增加,银⾏开始利⽤互联⽹进⾏交易。

当时安全性是⼀个很重要的问题,IETF (互联⽹⼯程任务组),也就是⼀群标准化互联⽹协议的⼈,他们研发属于⾃⼰的协议版本来标准化SSL,这是在1999年,现在该协议被称为TLS(传输层安全性),它的最新版本是TLS 1.3。

3.⾸先,在深⼊研究这个话题之前,我们需要对⼏件事情有⼀个基本的了解。

最重要的⼀个是密码学。

理解SSL您不需要成为密码学专家,但基本的了解是必要的。

我们接下来会在这⾥讨论基础知识。

已经知道⾮对称和对称密钥加密的朋友们可以直接跳过本节进⼊下⼀部分。

密码算法和密码协议的关系

密码算法和密码协议的关系

密码算法和密码协议是密切相关的两个概念,它们在信息安全领域中都扮演着非常重要的角色。

密码算法是指用于加密和解密数据的数学算法,其目的是保护数据的机密性和完整性,防止数据被未经授权的人员访问和篡改。

密码算法可以分为对称加密算法和非对称加密算法两种。

对称加密算法指的是加密和解密使用相同的密钥,常见的对称加密算法有DES、AES等;非对称加密算法指的是加密和解密使用不同的密钥,常见的非对称加密算法有RSA、ECC等。

密码协议是指在网络通信过程中,双方为了保证通信的安全性而达成的一种协议。

密码协议通常包括密钥交换协议、认证协议、数字签名协议等。

密钥交换协议是指在通信开始前,双方通过一定的算法协商出一份共享密钥,用于后续的加密和解密操作;认证协议是指在通信过程中,双方通过一定的算法验证对方的身份,确保通信的安全性;数字签名协议是指在通信过程中,双方使用一定的算法对通信内容进行数字签名,以保证通信内容的完整性和真实性。

密码算法和密码协议的关系在于,密码协议需要使用密码算法来实现加密和解密操作,以保证通信的安全性。

密码算法是密码协议的基础,密码协议的安全性也取决于所使用的密码算法的安全性。

因此,在设计密码协议时,需要选择安全可靠的密码算法,并且合理地组合使用不同的密码算法,以达到更高的安全性。

同

时,密码算法也需要不断地更新和改进,以应对不断变化的安全威胁。

密码学—密码算法与协议

密码学—密码算法与协议密码学是研究如何保护信息安全的学科,它涵盖了密码算法和密码协议两个方面。

密码算法是密码学的基础,它是一种数学算法,用来对信息进行加密和解密。

密码算法通过特定的操作将明文转化为密文,使得未授权的人无法获得有用的信息。

只有掌握密钥的人才能够将密文转化为明文。

密码算法主要分为对称密码算法和非对称密码算法两种。

对称密码算法是最古老也是最简单的一种密码算法,它使用相同的密钥进行加密和解密。

常见的对称密码算法有DES、AES等。

对称密码算法具有速度快、加密强度高的优点,但密钥的分发和管理是一个挑战。

非对称密码算法则使用不同的密钥进行加密和解密,其中一个密钥称为公钥,另一个密钥称为私钥。

公钥可以公开,而私钥必须保密。

公钥用于加密,私钥用于解密。

非对称密码算法的代表是RSA算法,它具有较高的安全性,但加密解密的速度较慢。

密码协议是指在通信过程中,双方通过协商和使用密码算法,保证信息的机密性、完整性和可用性。

常见的密码协议有SSL/TLS、IPsec等。

SSL/TLS协议是用于保护Web通信的协议,它使用非对称密钥协商算法和对称密码算法来保证通信的安全。

SSL/TLS协议在传输层上建立了一个安全的通道,使用数字证书来验证身份,防止中间人攻击,确保数据的机密性和完整性。

IPsec协议是一种安全IP通信协议,可以在IP层对数据进行加密和认证,保证数据的机密性和完整性。

IPsec协议可以通过使用AH(认证头)和ESP(封装安全载荷)来实现数据的认证和加密。

除了SSL/TLS和IPsec,还有许多其他的密码协议,如SSH、Kerberos等,它们都在不同的场景下为信息安全提供了保护。

总结起来,密码学涵盖了密码算法和密码协议两个方面。

密码算法用于对信息进行加密和解密,包括对称密码算法和非对称密码算法。

密码协议用于在通信过程中保证信息的机密性、完整性和可用性。

密码学在信息安全领域起着至关重要的作用,它保护了我们的隐私和数据安全。

密码算法、协议、密钥管理

密码算法、协议、密钥管理一、密码算法(一)定义与概念密码算法是一种数学函数,它在加密和解密过程中起着核心作用。

简单来说,就是将明文(原始信息)通过特定的规则转换为密文(加密后的信息),只有拥有正确密钥的接收者才能将密文还原为明文。

(二)对称密码算法1. 特点- 使用相同的密钥进行加密和解密操作。

- 加密速度快,适用于对大量数据的加密。

2. 常见算法- DES(Data Encryption Standard)- 曾经广泛使用的对称加密算法。

它将64位的明文数据块通过一系列复杂的变换,使用56位的密钥(实际密钥长度为64位,但其中8位用于奇偶校验)进行加密。

由于其密钥长度较短,现在已经不太安全。

- AES(Advanced Encryption Standard)- 目前被广泛认可和使用的对称加密算法。

它支持128、192和256位的密钥长度,能够有效地抵御各种攻击。

AES对128位的数据块进行加密操作,加密轮数根据密钥长度的不同而有所变化(10轮、12轮或14轮)。

(三)非对称密码算法1. 特点- 使用一对密钥,即公钥和私钥。

公钥可以公开,用于加密数据;私钥则必须保密,用于解密由公钥加密的数据。

- 安全性较高,但加密速度相对较慢,适用于密钥交换、数字签名等场景。

2. 常见算法- RSA(Rivest - Shamir - Adleman)- 这是一种基于大整数分解难题的非对称加密算法。

其安全性依赖于将两个大素数相乘很容易,但要将其乘积分解为原来的两个素数非常困难这一数学事实。

例如,在密钥生成过程中,选择两个大素数p和q,计算n = pq,然后根据特定的数学关系生成公钥和私钥。

- ECC(Elliptic Curve Cryptography)- 基于椭圆曲线离散对数问题的非对称加密算法。

与RSA相比,ECC在相同的安全强度下,密钥长度更短,因此计算量更小,更适合在资源受限的设备上使用,如移动设备等。

现代密码学原理与协议

现代密码学原理与协议现代密码学原理与协议模板一、引言本协议旨在确定双方之间的信息安全和隐私保护原则,以确保数据的机密性和完整性。

本协议依据现代密码学原理设计,旨在提供高度保密的通信和数据传输方式。

二、协议概述本协议所涉及的密码学原理包括对称加密、公钥加密、散列函数、数字签名等。

三、安全通信1.双方将使用基于对称加密算法的加密手段,在通信过程中保证数据的机密性。

2.双方应密钥交换协议(如Diffie-Hellman协议)进行安全密钥的交换,以确保通信过程中密钥的机密性。

3.双方可以使用公钥加密算法进行密钥协商,以加强通信的安全性。

四、数据传输保护1.双方将使用加密的数据传输协议(如TLS/SSL),以确保数据在传输过程中的机密性和完整性。

2.双方将对数据进行数字签名,并采用消息认证码(MAC)确保数据完整性。

五、密钥管理1.双方将定期更换会话密钥,以降低密码被破解的风险。

2.对于非对称加密算法,双方将设计有效的密钥管理机制,确保私钥的安全性。

3.双方将使用密码学安全的随机数生成器生成密钥和初始化向量。

六、安全性审计1.双方将定期进行安全性审计,包括对协议的实现和网络基础设施的评估。

2.双方将修复可能存在的安全漏洞,并提供安全更新,以确保系统的安全性。

七、争议解决双方同意,任何与本协议相关的争议应通过友好协商解决。

如果协商不成,双方可以寻求法律途径解决争议。

八、协议的解释和修改1.本协议的解释和修改应经双方书面同意。

2.双方同意,协议的修改将在双方达成一致后生效。

九、协议的终止1.任一方可在提前通知对方后终止本协议。

2.本协议终止后,双方应立即停止使用协议中约定的任何加密算法和密钥。

以上是本协议的主要内容,双方应遵守协议约定,并确保数据传输和通信过程中的安全性。

如果双方需要修改协议内容,应经过充分协商达成一致。

密码学基础知识点总结

密码学基础知识点总结密码学是研究保护信息安全的科学和技术领域,涉及到加密、解密、认证和数据完整性等方面。

以下是密码学基础知识的一些关键点:1.加密和解密:加密(Encryption):将原始信息转换为不可读的形式,以防止未经授权的访问。

使用密钥来执行加密过程。

解密(Decryption):将加密的信息恢复为原始形式,需要相应的解密密钥。

2.对称加密和非对称加密:对称加密:加密和解密使用相同的密钥。

常见的算法包括AES(高级加密标准)。

非对称加密:加密和解密使用不同的密钥,通常分为公钥和私钥。

常见的算法有RSA、ECC。

3.哈希函数:哈希函数将任意长度的输入数据转换为固定长度的哈希值。

具有单向性,不可逆,相同输入产生相同输出,不同输入尽可能产生不同输出。

4.数字签名:数字签名用于确保消息的来源和完整性。

使用私钥对消息进行签名,接收者使用对应的公钥来验证签名的有效性。

5.公钥基础设施(PKI):PKI是一组处理数字证书、公钥管理和相关的安全增强技术的标准和实践。

用于建立信任、验证身份和确保信息安全。

6.SSL/TLS协议:SSL(安全套接层)和其继任者TLS(传输层安全)是用于在网络上保护数据传输的协议。

提供加密、认证和数据完整性。

7.密钥交换协议:用于在通信双方之间安全地交换密钥的协议。

常见的有Diffie-Hellman密钥交换算法。

8.零知识证明:零知识证明允许一个参与者证明他知道某些信息,而不泄露这些信息的内容。

在身份验证和隐私保护上有广泛应用。

9.密码学攻击和防御:主动攻击(如中间人攻击)、被动攻击(如监听)等是密码学常见的威胁。

常规的防御手段包括使用强密码、定期更改密钥、使用安全协议等。

10.量子密码学:针对未来量子计算机可能对传统加密算法构成威胁的研究领域,包括量子密钥分发等技术。

这些基础知识点构成了密码学的核心,了解它们对于理解信息安全、网络通信和数据保护等方面至关重要。

密码学知识点总结

密码学知识点总结密码学是研究如何保护信息安全的一门学科,它包括了密码学的基本概念、密码算法、密码协议和密码分析等知识点。

以下是密码学的一些知识点总结:1. 密码学的基本概念:- 明文和密文:明文是未经加密的原始信息,密文是经过密码算法加密后的信息。

- 加密和解密:加密是将明文转换为密文的过程,解密是将密文转换为明文的过程。

- 密钥:密钥是用于加密和解密的算法参数。

- 对称加密和非对称加密:对称加密使用相同的密钥加密和解密数据,非对称加密使用不同的密钥。

2. 对称密钥算法:- DES(Data Encryption Standard):数据加密标准,使用56位密钥。

- AES(Advanced Encryption Standard):高级加密标准,使用128、192或256位密钥。

- Rijndael算法:AES算法的前身,支持更多的密钥长度。

3. 非对称密钥算法:- RSA:Rivest, Shamir和Adleman发明的算法,广泛用于密钥交换和数字签名。

- Diffie-Hellman密钥交换:用于在不安全的通信渠道上安全地交换密钥。

- 椭圆曲线密码术(ECC):基于椭圆曲线数学的一种非对称加密算法。

4. 哈希函数:- 哈希函数将任意长度的输入数据转换为固定长度的输出,输出值称为哈希值或摘要。

- 常见的哈希函数有SHA-1、SHA-256、MD5等。

- 哈希函数具有唯一性、不可逆性和抗碰撞性等特性。

5. 数字签名:- 数字签名用于确保数据的完整性、认证发送者和抗抵赖性。

- 数字签名使用发送者的私钥生成,验证时使用发送者的公钥。

- 常用的数字签名算法有RSA和DSA。

6. 密码协议:- SSL/TLS协议:用于在网络上建立安全通信的协议。

- IPsec协议:用于保护IP数据包的协议。

- Kerberos认证协议:用于网络认证的协议。

7. 密码分析:- 密码分析旨在破解密码系统,通常通过暴力破解、频率分析和差分攻击等方法。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

The DL,DH and DDH problems are random self-reducible. This is immediate for the DL problem: given any instance y = g x, Nhomakorabea

(i) transform y to y’ = ygr with r R Zn, (ii) solve the random instance y’ for x’ = logg y’, and (iii) extract the solution as x = logg h = x’ -r mod n.

Note that ord(y) | n.

2016/1/8

2

2016/1/8

3

Mathematical Preliminaries

Probability

Throughout, we will use basic notions from probability theory, such as sample space, events, probability distributions, and random variables. We will only be concerned with discrete random variables. Specifically, we use the following notion of statistical distance. Definition

Chapter 2.

Key Exchange Protocols

2016/1/8

1

Mathematical Preliminaries

Groups

Throughout, Gn denotes a cyclic group of finite order n, written multiplicatively. Usually, but not necessarily, the group order n is prime. Recall that any group of prime order is cyclic, and that any finite cyclic group is abelian. Also, Gn = <g>, where g is any generator (i.e., an element of order n) of Gn; thus, the elements of Gn are enumerated as 1, g, g2, g3, . . . , gn-1. Often, we write G as a shorthand for Gn. The discrete log of an element y G is defined as the least nonnegative integer x satisfying y = gx. We write x = logg y. For y G, we let ord(y) denote its order.

2016/1/8 6

Probabilistic Polynomial Time (p.p.t.) Algorithm

An (deterministic) algorithm is a well-defined computational procedure that takes a variable input and halts with an output. A probabilistic algorithm is such a computational procedure that may fail without an output, the probability of failure can be controlled to adequately small. The size of the input is the total number of bits needed to represent the input in ordinary binary notation using an appropriate encoding scheme. A polynomial-time algorithm is an algorithm whose worstcase running time function is of the form O(nk), where n is the input size and k is a constant. A probabilistic polynomial-time algorithm is similarly defined.

2016/1/8

15

Polynomially Indistinguishable Distributions

2016/1/8

16

Polynomially Indistinguishable Distributions

2016/1/8

17

Polynomially Indistinguishable Distributions

(p.p.t.) algorithm only succeeds with negligible probability in computing the correct output.

Evidently, these assumptions satisfy: DL DH DDH. Therefore it is better if a protocol can be proved secure under just the DL assumption. It turns out, however, that in many cases the security can only be proved under the DH assumption, or even only under the DDH assumption.

2016/1/8

8

Random Self-Reducibility

Definition 1.13 A problem is called random self-reducible if any instance I of the problem can be solved by:

(i) transforming instance I into one or more (uncorrelated) uniformly-random instances I’, (ii) solving instances I’, (iii) extracting the answer for I from the answers for I’. Steps (i) and (ii) are required to run in polynomial time.

Note

2016/1/8

4

Mathematical Preliminaries

The statistical distance is a metric in the following sense:

2016/1/8

5

Discrete Log and Die-Hellman Assumptions

The following three assumptions are commonly used in cryptographic schemes based on a discrete log setting. Assumption 2.1 The Discrete Logarithm (DL) assumption for group G states that it is hard to compute x given generator g and random group element gx. Assumption 2.2 The (Computational) Diffie-Hellman (DH) assumption for group G states that it is hard to compute gxy given generator g and random group elements gx, gy. Assumption 2.3 The Decision Diffie-Hellman (DDH) assumption for group G states that it is hard to decide whether zxy mod n given generator g and random group elements gx, gy, gz.

2016/1/8

9

Random Self-Reducibility

For cryptographic purposes, it is a good sign if a presumably hard problem is random self-reducible. In that case, it is excluded that even though the problem is hard in the worst-case, the problem is actually easy on the average. To see why, consider a random self-reducible problem and suppose that the problem is easy on the average. Then there cannot be any hard instances at all, since any such instance can be solved by solving an associated random instance due to random self-reducibility. Proposition: Any random self-reducible problem that is hard in the worst-case is also hard on the average.