Ubuntu下使用aircrack-ng破解无线密码(1144字)

Aircrack-ng使用命令

本文主要是针对无线网络的密码破解,使用平台linux 2.26.21.5 ,实现环境BACKTRACK 3 FINAL(USB),无线破解工具Aircrack-ng ,官方网站http://www.aircrack-ng .org ,Aircrack-ng系列工具也有windows 平台版本,但是本人的小黑的始终不能在win下抓包,所以只能弃win 从lin 了,另外win 下扫描到的AP 也比lin 下少了很多。

其实WIN 并不完整的支持TCP/IP 协议族,有些协议win 直接丢弃不用。

网络本来从一开始就是unix 的天下,win 只是在后来加入了网络的功能。

Aircrack-ng工具包有很多工具,我用到的工具主要有以下几个:airmon-ng 处理网卡工作模式airodump-ng 抓包aircrack-ng 破解aireplay-ng 发包,干扰另外还要用到以下linux 命令:ifconfig 查看修改网卡状态和参数macchanger 伪造MACiwconfig 主要针对无线网卡的工具(同ifconfig)iwlist 获取无线网络的更详细信息另外还有其他的linux 基本命令,我就不提示了。

具体破解步骤:1. 修改无线网卡状态:先down 掉2. 伪造无线网卡的MAC 地址:安全起见,减少被抓到的可能3. 修改网卡工作模式:进入Monitor状态,会产生一个虚拟的网卡4. 修改无线网卡状态:up5. 查看网络状态,记录下AP 的MAC 和本机的MAC ,确定攻击目标6. 监听抓包:生成.cap 或.ivs7. 干扰无线网络:截取无线数据包,发送垃圾数据包,用来获得更多的有效数据包8. 破解.cap 或.ivs ,获得WEP 密码,完成破解下面详细介绍一下各个命令的基本用法(参照命令的英文说明)1. ifconfig用来配置网卡,我们这里主要用来禁用和启用网卡:ifconfig ath0 downifconfig ath0 up禁用一下网卡的目的是为了下一步修改MAC 。

伪造无线路由器错误信息来获取无线密码的方法

伪造无线路由器错误信息来获取无线密码的方法前言:这篇文章出于我前段时间的一个想法,就是通过伪造无线路由器错误信息来欺骗机主,然后取得无线密码。

后来就不断地试验实践,最后成功了,就有了今天的这篇文章,高三比较忙,所以弄了这么久。

当然我不是为了教会大家破解别人的无线网络而写这篇文章,只是为了让大家了解无线网络的安全问题和交流技术,知道这种技术的原理,才能避免被攻击。

为了便于大多数读者理解,我尽量没有使用很多专业词汇,可能不够严谨,望见谅!本文使用了以下这些开源软件,在这里感谢这些软件的开发者:aircrack-ng: /dnsmasq: /dnsmasq/doc: /lighttpd: /php: /overview:首先简略地说说基本的思路,使用airodump-ng查看有那些客户端正在使用无线网络,然后通过aireplay-ng持续攻击某个AP,使该客户端保持可以搜索到自己的AP,但是又连接不上的状态。

这时我们就马上伪造一个SSID和该AP相同不加密的AP,因为普通的用户都是不懂技术的,正在和MM聊得欢,突然就断开了,这该多恼火~这样一般该机主就会下意识地点击连接我们这个伪造的AP,然后轻而易举地连接上了。

这时机主回到QQ,诶~怎么还是连接不上?然后就打开浏览器随便访问一个网络地址测试一下,这时我们就要让他打开事先准备好的网页,说他的AP出错误了云云,然后然他输入无线密码来重启无线路由器排除故障,他一着急,就输入了自己的无线密码啦~这时密码就会被提交到我们电脑上的php,然后php就把这个密码写入某个文件保存起来,哈哈!不费吹灰之力对吧?然后我们就停止对他AP的攻击,神不知鬼不觉地~机主见恢复正常了,就把这小插曲抛诸脑后啦!这里面也有一点社会工程学的意思。

相关的原理和细节我在后面慢慢和大家叙述。

本文以安装了xubuntu12.04.3的笔记本电脑为系统环境,前段时间我安装了xbuntu13.10,结果各种不稳定各种错误,在Hacking的时候居然在service里面找不到Network-manager,导致Hacking的时候网卡被关闭。

WinAirCrackPack_使用教程一(详细图文版)

【IT168专稿】上期为各位介绍了将自己的网卡重新安装驱动,以便使用无线网络检测及WEP解密工具。

当我们把网卡驱动更新完毕后,我们再来看看如何找出已经禁用了SSID号广播的无线网络以及进行WEP解密工作。

安全危机轻松破解无线网络WEP密码上篇一、使用airodump抓取无线网络数据包并破解SSID名称:不管是找出已经禁用了SSID号广播的无线网络还是进行WEP解密工作,我们首先要做的就是通过无线网络sniffer工具——airodump来监视无线网络中的数据包。

第一步:打开文章中下载的winaircrackpack压缩包解压缩的目录。

(点击看大图)第二步:运行airodump.exe程序,这个就是我们的sniffer小工具,他的正常运行是建立在我们无线网卡已经更新驱动的基础上。

第三步:这时你会发现显示的信息和安装驱动前已经不同了,我们的TP-LINK网卡名称已经变为13atheros ar5005g cardbus wireless network adapter,也就是说他成功更新为与atheros兼容的硬件了。

我们输入其前面的数字13即可。

(点击看大图)第四步:接下来是选择无线网卡的类型,既然说了是与atheros相兼容的,所以直接输入“a”进行选择即可。

(点击看大图)第五步:上篇文章中提到了笔者已经把无线网络的SSID广播功能取消了,这样我们假设还不知道该无线设备使用的哪个频段和SSID号。

在这里输入0,这样将检测所有频段的无线数据包。

(点击看大图)小提示:实际上要想知道一个无线网络使用的频段是非常简单的,可以使用无线网卡管理配置工具,就像上文提到的那样,可以知道该无线网络使用的速度和频段,但是无法检测出SSID号来。

第六步:同样输入一个保存数据包信息的文件,例如笔者输入softer。

这样可以把检测到的数据包以及统计信息一起写到这个文件中,并为使用其他工具提供基础保证。

(点击看大图)第七步:是否只收集wep数据信息,我们点N”。

使用Aircrackng破解WPAPSK加密无线网络

使用Aircrack-ng破解WPA-PSK加密无线网络结合上小节的内容,下面继续是以BackTrack4 R2 Linux为环境,讲述破解WPA-PSK加密无线网络的具体步骤,详细如下。

步骤1:升级Aircrack-ng。

前面在第一章1.3节我们已经讲述了升级Aircrack-ng套装的详细步骤,这里也是一样,若条件允许,应将Aircrack-ng升级到最新的Aircrack-ng 1.1版。

由于前面我已经给出了详细的步骤,这里就不再重复。

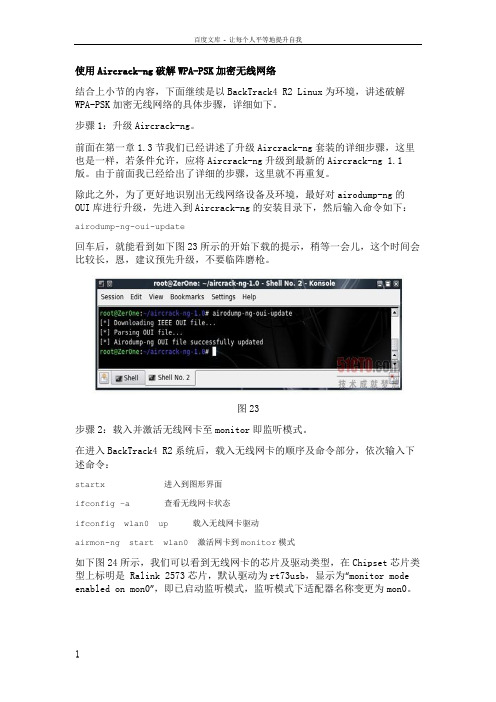

除此之外,为了更好地识别出无线网络设备及环境,最好对airodump-ng的OUI库进行升级,先进入到Aircrack-ng的安装目录下,然后输入命令如下:airodump-ng-oui-update回车后,就能看到如下图23所示的开始下载的提示,稍等一会儿,这个时间会比较长,恩,建议预先升级,不要临阵磨枪。

图23步骤2:载入并激活无线网卡至monitor即监听模式。

在进入BackTrack4 R2系统后,载入无线网卡的顺序及命令部分,依次输入下述命令:startx 进入到图形界面ifconfig –a 查看无线网卡状态ifconfig wlan0 up 载入无线网卡驱动airmon-ng start wlan0 激活网卡到monitor模式如下图24所示,我们可以看到无线网卡的芯片及驱动类型,在Chipset芯片类型上标明是 Ralink 2573芯片,默认驱动为rt73usb,显示为“monitor mode enabled on mon0”,即已启动监听模式,监听模式下适配器名称变更为mon0。

图24步骤3:探测无线网络,抓取无线数据包。

在激活无线网卡后,我们就可以开启无线数据包抓包工具了,这里我们使用Aircrack-ng套装里的airodump-ng工具来实现,具体命令如下:airodump-ng -c 6 –w longas mon0参数解释:-c这里我们设置目标AP的工作频道,通过观察,我们要进行攻击测试的无线路由器工作频道为6;-w后跟要保存的文件名,这里w就是“write写”的意思,所以输入自己希望保持的文件名,这里我就写为longas。

无客户端破解wep密码

关于破解wep密码的教程已经很多,其工作原理是用aircrack-ng工具包通过收集合法客户端上网时产生的大量数据包来进行破解,但是这个破解是建立在目标AP有活动客户端连接的基础上的,如果没有客户端或是客户端没有上网就会无法收集到足够的ivs数据,很多试验失败的原因就是因为这个。

本教程不适合破解WPA-PSK加密方式。

一、试验环境软件:操作系统(OS):BT3,工具:aircrack-ng(BT3自带)硬件:NTT FT-STC-Na/g PCM无线网卡:可外接天线试验AP:BUFFALO WHR-HP-G54,bssid(mac):00:00:00:AB:CD:EF,工作频道6,essid:Bigfoot(请注意大小写), WEP加密。

二、试验方案1. 设置无线网卡MAC地址。

2. 设置网卡为在指定的ap的工作频道的监控模式。

3. 使用airodump-ng来收集需要的IVS数据4. 使用aireplay-ng在试验AP上产生虚假认证(fake authentication)。

5. 使用fragmentation attack来获得PRGA。

6. 使用上一步获得的PRGA用packetforge-ng工具来生成一个arp包。

7. 使用第四步得到的arp来注入攻击8. 使用aircrack-ng破解以上所有使用的命令,都可以在linux环境下使用--help命令或是使用man xx命令获得在线帮助,如aireplay-ng –help, man aireplay-ng,阅读该信息能给你极大的帮助,笔者想说的是学习linux将加快你的破解过程,毕竟大部分hacker tools在linux下有更好的支持。

三:详细步骤1.设置无线网卡mac地址启动BT3, 在图形界面中,打开一个窗口(shell),输入ifconfig -a查看网卡,外置网卡接口名是wifi1,状态是未载入。

因为mac地址比较难记,所以先不要载入,将MAC地址修改成需伪造的任意的MAC地址,方便后面使用。

破解无线路由密码backtrack4

bt4破解教程来源:未知时间:2010-09-14 18:32BackTrack是目前为止知名度最高,评价最好的关于信息安全的Linux发行版.它是基于Linux平台并集成安全工具而开发成的Linux Live发行版,旨在帮助网络安全人员对网络骇客行为进行评估.不论您是否把它做为常用系统,或是从光盘或移动硬盘启动,它都可以定制各种安全包, 包括内核配置,脚本和补丁, 以用于入侵检测.BackTrack是一套信息安全审计专用的Linux发行版, 不论您是信息安全专家还是新手. 它创造了一条可以方便您从世界上最大的安全工具库寻找和更新安全工具的捷径.我们的用户包括信息安全领域的专业渗透测试人员, 政府雇员, IT人员, 信息安全爱好者以及安全领域的初学者. 来自不同行业, 不同技术水平用户的反馈促使我们开发了这样一个面对多元需求,包括商业和非商业需求的系统.无论您是在渗透无线网络, 服务器, 还是在进行网站安全评估, 或是在学习安全技术, 或是在利用社会工程学获取信息, BackTrack都可以满足您在信息安全方面的需要.BT4全称Back Track four,这是一个linux环境的便携系统,可以放到U盘或者光盘中启动,对本身硬盘没有影响,无需在本地安装是圈内非常著名的黑客攻击平台,是一个封装好的Linux操作系统,内置大量的网络安全检测工具以及黑客破解软件等。

BT3~4因可以方便的破解无线网络而出名,其中内置的spoonwep是一个非常强悍的图形化破解WEP 无线网络密码的工具。

简介Backtrack 是处于世界领先地位的渗透测试和信息安全审计发行版本。

有着上百种预先安装好的工具软件,并确定能够完美运行,Backtrack4 提供了一个强大的渗透测试平台--从Web hack的应用程序到RFID 审查,都可由Backtrack来完成。

内幕BackTrack 的基础BT4 引入了许多显著的变化,基于Ubuntu Intrepid。

angwlan最新WPA破解全攻略

anywlan “” 关于 WPA加密安全性的探讨无线路由 WiFi 信号安全性测试请大家一定要用自己的 路由,不要把本文的方法用到破解他人的密码有可能涉及到 违法行为。

今天我就来说下用 spoonwpa 获得握手包后更换 BT3 的字典和 提取.cap握手包再用WinAircrackPack挂字典在WIN系统下破解 首先启动 BT3用 ifconfig–a 命令查看到端口为 wlan0输入 spoonwpa 启动 spoonwpa 工具第一项输入 ifconfig–a 命令查到的端口号 wlan0,后2 项照图选择就可以了。

点 LAUNCH 开始扫描WPA加密的信号正在扫描………………………..WPA的破解必须要有合法的无线客户端才能进行下去,就是选择 LIS 带钩的信号!选中要破解的信号及这个信号下的合法无线客户端点击 LAUNCH 开始获取握手包正在攻击选择的客户端………….出现金色的锁就是得到了握手包有时候客户端和路由的信号弱或者客户端没有活动很难得到握手包!现在我们插入 U盘拷贝出握手包留着以后学习用 WinAircrackPack在 WIN 系统下破解 插入 U盘后并安装 U盘的驱动驱动安装完成点确定就可以在 BT3 下打开 U盘了U盘里的中文文件夹有乱码……………………呵呵!在 usr/local/bin/wifispoonfeeder/spoonwpa/tmp下就可以找到握手包 wscapture01.cap将 wscapture01.cap拷贝到 U盘备用现在我们接着用 BT3 自带的字典破解我们刚才得到的握手包 点击那个金色的锁正在破解中……………………..破解过程中 CPU的占用到了 100%20 分钟过去了……………………..26 分钟过去了…………………………我耐性不好等不下去了,决定点 ABORT 停止用 BT3 自带的字典破解,换上我自己生成的 生日字典按图中的路径找到 wordlist.txt 文件将自己生成的字典文件更名为 wordlist.txt 并替换 BT3 自带的字典从 U盘拷贝 wordlist.txt 到 BT3然后在点击金色的锁继续用自己生成的“生日字典”在 BT3 下破解 WPA的密码很快密码就出来了,果然是个生日密码 呵呵!KEY FOUND! 的后面显示的就是WPA的密码 19760810根据上面的实战大家可以看出 WPA 的加密只要有合理的字典一样可以很快就破掉的, 所以我们只要根据中国人特点生成有针对性的字典就可以了!1、一般有常用的弱密码如1234567890 和常用的英文单词2、生日密码也是大家用的最多的密码3、在就是手机号做密码4、根据当地的座机号的位数和起始数生成电话密码字典给大家介绍几个好用的字典生成工具,可以生成很多种类的字典!下面我以“黑刀超级字典生成器”做个生日字典给大家看看!大家应该看到了吧,生日字典很小但作用却非常大!手机字典和座机字典就要根据自己的实际情况来制作了,我就不在做详细的介绍了!下面在介绍 WinAircrackPack 在 WIN 系统下挂字典的破解 运行 WinAircrack并选择英语无线路由 WiFi 信号安全性测试请大家一定要用自己的 路由测试,不要把本文的方法用到破解他人的密码有可能涉 及到违法行为。

WinAirCrackPack破解无线路由密码

下载以下软件:1、WinAirCrackPack工具包(WinAirCrackPack工具包是一款无线局域网扫描和密钥破解工具,主要包括airodump和aircrack等工具。

它可以监视无线网络中传输的数据,收集数据包,并能计算出WEP/WPA密钥。

我们用它来抓包和暴力破解密码)2、Network Stumbler(无线网络信号搜索软件,可以搜索到隐藏了SSID的AP。

用来搜索周围区域内的无线信号)下面进入实战:1、安装好无线网卡的驱动并禁用或者取下机器上的其它的无线网卡。

2、安装Network Stumbler软件,打开Network Stumbler,等几分钟后就可以看见所有的区域中工作中的无线AP,记录下MAC地址,SSID,信道(chan),是否加密(Encryption)[如果未加密就不需要破解了]。

3、下面再解压缩下载下来的WinAirCrackPack工具包。

可以看到如下文件:4、运行里头的airodump.exe,选择相应的网卡,输入对应无线网卡前的序号,例如我的是13。

5、输入o或者a选择网卡芯片类型,根据你的芯片类型选择,如果是使用兼容驱动的话选择a。

再选择搜索频段,输入0是代表所有频段都检测的意思。

接下来会提示你输入一个保存文件,这样该工具会把所有sniffer下来的数据包放到这个文件中。

随便建立一个就好了。

6、only write wep ivs是否只检测WEP加密数据包,我们选择“Y”即可。

7、如果出现下图的结果,那么说明你的网卡驱动不支持此程序,同时会自动打开浏览器让你选择合适的驱动。

8、在安装好合适的驱动后会出现下图:9、当统计的数据包比较多的时候,就可以自动分析出无线网络对应的SSID号和无线设备的MAC地址以及无线速度,发射频段和是否加密,采用何种方式加密了。

10、我们成功的实现了通过airodump找到没有开启SSID广播功能的无线网络对应的SSID号,所以说仅仅报着将SSID号隐藏并修改默认名字是不能阻止非法入侵者连接无线网络的。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

实验失败:注入时提示 mon1 is on channel -1, but the AP uses channel 6之类的问题,很头疼。网络上搜索到的解决方法,说是ubuntu系统的bug,这个问题在BT系统也出现了,不过得到了解决。

现在开始破解,首先在终端中输入:sudo airmon-ng start wlan1这是启

动无线网卡的监听模式:

出现monitor mode enabled on mon0这种字样就说明无线网卡的监听模式已近成功打开,其中mon0会随着你你输入的次数而增加,依次出现mon1、mon2等。如果未出现monitor mode enabledon mon0则说明无线网卡的监听模式未打开;

1.下载安装aircrack-ng

下面是我折腾的过程,具体的一些步骤我不知道为什么,抱着试一试的想法就执行了,没想到最后成功了。

(1)安装一些编译的环境:

apt-get install build-essential

apt-get install libssl-dev

(2)去下载tar包,我是在网上找的

3.寻找要破解的网络,开启破解。开启终端1.

a.使用命令

iwlist wlan0 scanning

有的无线在最后终止监控mon0后再使用这个命令会没有用,这是需要重启这个无线网卡。我测试中所使用的无线就出现了这种情况。

然后找到所选的网络,获得其mac地址,通道,essid等信息

b.使用命令

sudo airmon-ng start wlan0

这时就开始破解了,如果你进行过多组,可能会有多组结果,你可以用数字123进行选择。

如果没有破解出来,程序会自动等待到再有5000个数据时重新破解。

如果不出意外,最终你能够破解出来这组无线的密码。

8.最后在一个终端中输入命令sudo airmon-ng stop mon0,结束监控过程

(sudo airomon-ng check可以查看你开启了多少监控,如果运行多组的时候可以查看后选择关闭)

sudo airodump-ng mon0

这时会看到无线的地址出现在屏幕上。

屏幕上会显示出它们的mac地址以及所在频道。选择所需的无线,记录其所在的频道以及mБайду номын сангаасc地址。

在抓包前肯定是要先选择目标。这条命令的意思是探测无线网络,选好目标,首选是客户端连接多的,复制好BSSID即MAC地址,记住信道(CH)。

继续输入命令sudo aireplay-ng -2 -F -p 0841 -c ff:ff:ff:ff:ff:ff -b 目标的mac -h 本机的mac mon0,此时终端2中的数据会增长很快,当数据到达5000的时候就可以破解了。

7.开启终端4

使用命令sudo aircrack-ng name*.cap。name为自己索取的名字

4.开启终端2

使用命令sudo airodump-ng -c 频道--bssid 目标主机的mac -w name mon0

(-c 后面跟着的6是要破解的AP工作频道,–bissid后面跟着的AP’sMAC是要欲破解AP的MAC地址,-w后面跟着wep的是抓下来的数据包DATA保存的文件名,具体情况根据步骤2里面的在线AP更改频道和MAC地址,DATA保存的文件名可随便命名)

这里的name为存包文件的名字,可以更改。

5.开启终端3(下面的实验做失败了,出现mon1 is on channel -1, but the AP uses channel 6的问题,然后使用BT系统没想到还是出现了这个问题,不过在BT上最终还是解决了)

使用命令sudo aireplay-ng -1 0 -a 目标的mac -h 本机的mac mon0,这时会有成功字样显示。如果没有显示可能就是目标不支持或者系统部稳定,需要更换目标了。显示成功后进行下步。

(3)进入目录后,打开 common.mak,修改下面的行:

CFLAGS ?= -g -W -Wall -Werror –O3

修改后的结果:

CFLAGS ?= -g -W -Wall -O3

(4)执行安装

make

sudo make install

2.启动无线,开一个终端,ifconfig -a看看wlan是否开启,开启正常可进行下一步。这时还可以获得本机的mac地址。