推荐-实验二使用Wireshark分析以太网帧与ARP协议

《使用wireshark进行网络协议分析》实验报告

《计算机网络与通信原理》课程实验报告Wireshark和其它的图形化嗅探器使用基本类似的界面,整个窗口被分成三个部分:最上面为数据包列表,用来显示截获的每个数据包的总结性信息;中间为协议树,用来显示选定的数据包所属的协议信息;最下边是以十六进制形式表示的数据包内容,用来显示数据包在物理层上传输时的最终形式。

(2)Wireshark的显示过滤器显示过滤器可以根据1)协议2)是否存在某个域3)域值4)域值之间的比较来查找感兴趣的数据包。

注意:捕获过滤器(Capture Filters)和显示过滤器(Display Filters)的语法规则是不同的。

值比较表达式可以使用下面的操作符来构造:●eq ==,如ip.addr==10.1.10.20●ne !=,如ip.addr!=10.1.10.20●gt >,如frame.pkt_len>10●lt <,如frame.pkt_len<10●ge >=,如frame.pkt_len>=10●le <=,如frame.pkt_len<=10可以使用下面的逻辑操作符将表达式组合起来:●and &&逻辑与,如ip.addr=10.1.10.20 && tcp.flag.fin●or || 逻辑或,如ip.addr=10.1.10.20||ip.addr=10.1.10.21●not ! 逻辑非,如!llc例如:IP 地址是192.168.2.10 的主机,它所接收收或发送的所有的HTTP 报文,那么合适的Filter(过滤器)就是:ip.addr == 192.168.2.10 && http。

提示:Filter的背景显示出表达式的合法与否,绿色为合法,红色为否。

(3)菜单Capture的Options说明Interface:选择采集数据包的网卡IP address:选择的网卡所对应的IP地址Link-layer header type:数据链路层的协议,在以太网中一般是Ethernet IIBuffer size:数据缓存大小设定,默认是1M字节。

实验二 用 Wireshark 进行协议分析

实验二用Wireshark 进行协议分析一.分组及实验任务组长:,组员:由于本次试验不需要合作,所以每个人的任务都一样。

任务:1. 学习协议分析软件Wireshark 的使用。

2. 分析以太网帧格式。

3. 分析IP、ICMP、ARP 数据包格式。

二.实验环境1.以太网交换机1 台、PC 机2 台;2.实验拓扑如下:三.实验过程在命令行界面执行命令ping,在Wireshark选项界面的Capture option 中设置过滤规则:“ether proto0x0806”,界面出现了arp request和arp reply的包;设置过滤规则:”ip proto 1 “,界面出现了ICMP request 和ICMP reply 的包;设置过滤规则:“ether proto 0x0806 or ip proto 1”后,界面出现了ARP和ICMP的request包以及reply包。

四.问题解答1. 抓取一对ARP 包(包括ARP request 和ARP reply ),分析以太网帧头的字段。

解:下图是做实验时用软件抓到的ARP包:以太网首部:目的主机采用的是广播地址00:21:97:29:44,源主机的MAC地址是00:21:97:29:80:50;上层协议类型0x0806代表ARP2. 抓取一对封装ICMP 报文的IP 数据报(包括echo 和echo reply ),然后1) 找到两个ICMP 报文中的类型(type)和代码(code )字段,2) 分析其中一个IP 数据报的首部字段值,3) 并计算首部校验和。

解:1):这是一个ICMP回应请求报文,报文类型为08,代码字段为00这是一个ICMP回应应答报文,报文类型为00,代码字段为002):ICMP回应请求报文中IP数据报的首部字段为:45:00:00:3c:a4:2a:00:00:80:01:13:62:c0:98:01:03:c0:98:01:01第一个字节“45”高四位为“4”,代表IP协议的版本为4,低四位为“5”,代表该IP数据报的首部长度为20个字节;第二个字节为“00”,为区分服务;第三、四个字节为“003c”,表示该IP数据报的总长度为60字节(3x16+12=60);第五六字节为“a42a”,为标识字段;第七八字节为“0000”,前三位为标志字段,表示该数据报为若干数据报片中的最后一个,在这代表只有一个数据报,不存在分片;后十三位为片偏移字段,在这没有意义;第九个字节为“80”,表示生存时间;第十个字节为“01”,表用来示该数据报携带的数据使用的何种协议,在这表示使用的是UDP协议;第十一十二字节为“13 62”,为首部检验和;第十三至第十六字节为“c0 98 01 03”,表示源地址;第十七至第二十字节为“c0 98 01 01”,表示目的地址;3):数据报首部反码算术求和二进制表示为0011011100111001,取反码为1100100011000110;即首部校验和为1100100011000110;五.实验总结本次试验主要要求我们熟悉wireshark软件,难度不是很大,我们很快就做完了,再结合课堂上学习到的知识,思考题也迎刃而解。

协议分析实验(2)使用 Wireshark 检查以太网帧

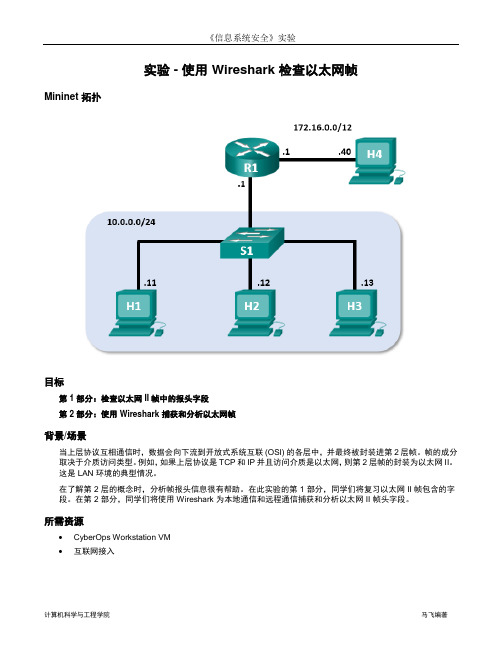

《信息系统安全》实验实验 - 使用 Wireshark 检查以太网帧Mininet 拓扑目标第 1 部分:检查以太网 II 帧中的报头字段第 2 部分:使用 Wireshark 捕获和分析以太网帧背景/场景当上层协议互相通信时,数据会向下流到开放式系统互联 (OSI) 的各层中,并最终被封装进第 2 层帧。

帧的成分取决于介质访问类型。

例如,如果上层协议是 TCP 和 IP 并且访问介质是以太网,则第 2 层帧的封装为以太网 II。

这是 LAN 环境的典型情况。

在了解第 2 层的概念时,分析帧报头信息很有帮助。

在此实验的第 1 部分,同学们将复习以太网 II 帧包含的字段。

在第 2 部分,同学们将使用 Wireshark 为本地通信和远程通信捕获和分析以太网 II 帧头字段。

所需资源•CyberOps Workstation VM•互联网接入第 1 部分:检查以太网 II 帧中的报头字段在第 1 部分中,同学们需要检查提供给同学们的以太网 II 帧中的报头字段和内容。

Wireshark 捕获可用于检查这些字段中的内容。

第 1 步:检查以太网 II 帧头字段的描述和长度。

第 2 步:在 Wireshark 捕获中检查以太网帧。

以下 Wireshark 捕获显示了从 PC 主机向其默认网关发出 ping 操作生成的数据包。

Wireshark 应用了一个过滤器,以仅查看 ARP 和 ICMP 协议。

会话首先利用 ARP 查询网关路由器的 MAC 地址,然后是四次 ping 请求和应答。

第 3 步:检查 ARP 请求的以太网 II 报头内容。

下表使用 Wireshark 捕获中的第一个帧,并显示以太网 II 帧头字段中的数据。

关于目的地址字段的内容,需要注意什么?_______________________________________________________________________________________ _______________________________________________________________________________________ 为什么 PC 会在发送第一个 ping 请求之前发送广播 ARP?_______________________________________________________________________________________ _______________________________________________________________________________________ _______________________________________________________________________________________ 第一个帧的源设备的 MAC 地址是什么?_______________________________________________________ 源设备的网卡的供应商 ID (OUI) 是什么? ______________________________________________________ MAC 地址的哪个部分是 OUI?______________________________________________________________ 源设备的网卡序列号是什么?_______________________________________________________________ 第 2 部分:使用 Wireshark 捕获和分析以太网帧在第 2 部分中,同学们将使用 Wireshark 捕获本地和远程以太网帧。

实验二、以太网帧格式与ARP协议分析

实验二、以太网帧格式与ARP协议分析实验类型: 验证类实验实验课时: 2学时实验时间和地点: 4月25日星期三、第一大节(8:00-10:00),计算机中心学号:200911715 姓名:张亚飞一、实验目的验证以太网帧格式,理解ARP协议的工作原理。

二、实验准备提前下载EtherPeek(/soft/17558.html),学习EtherPeek的使用,见《EtherPeek使用说明(部分)》;会用“ipconfig –all”查看本机IP地址。

三、实验步骤假设邻座同学的主机为A,IP地址为w.x.y.z,在Windows下运行EtherPeek,新建一个Filter,只捕获本机与w.x.y.z之间的IP分组。

1.以太网帧格式分析开始捕获,然后在命令行执行ping w.x.y.z,再停止捕获;分析捕获的IP分组,记录以太网帧头各字段以及FCS字段的值和含义(如表1),并与802.3帧格式进行比较。

2.ARP协议分析(1)进入DOS仿真窗口,执行“arp – a”查看本机的ARP缓存内容,若有w.x.y.z的记录,执行“arp –d w.x.y.z”删除该记录。

注:执行“arp -help”可知arp的各选项用法。

(2)开始捕获,然后执行“ping w.x.y.z”,停止捕获,记录并分析ARP报文各字段的含义,如表2。

表2 ARP报文格式表2 ARP报文格式(3)执行“arp –d w.x.y.z”清除缓存的IP-MAC记录。

本机和主机A停止任何数据通信,在主机A上访问本机外的任何主机,再执行“arp – a”查看本机ARP缓存,看是否新增了主机A的IP-MAC记录,解释一下。

答:删除过之后,被删除的记录不存在缓存中了。

当主机A访问本机的时候,本机的ARP 缓存中重新出现A的记录。

出现这种现象的原因在于本机ARP缓存中对应该主机A的记录一开始不存在,对方发送ping并显示可以连通后,本机就可以通过ARP解析出对方的MAC 地址。

利用Wireshark实现网络协议分析

实验项目名称:利用Wireshark实现网络协议分析年月日一、实验目的1.了解Wireshark软件的使用;2. 掌握查看计算机的硬件地址ARP(地址解析协议);二、实验原理及实验流程或装置示意图Wireshark软件的使用,查看计算机的硬件地址ARP。

三、使用仪器、材料1.装有Windows Server 2003的主机;2.装有Wireshark软件四、实验步骤及注意事项1. Wireshark 的安装选择局域网(部门级)中一台PC 微机(已装Windows 2000 操作系统),此例选微机A安装网络协议分析软件。

开始来安装软件->同意这个授权->选择要安装的套餐种类,用预设->要建立哪些快捷方式或相关的程序连结,请自行选用->你要把软件安装在哪边,如不变动就按下一步->询问你是否要安装WinPcap,请选择安装->开始进行安装……->执行WinPcap 的安装->下一步->按同意->WinPcap 安装中……-> WinPcap 安装完成-> 继续回到Wireshark 的安装……->Wireshark 安装完成。

2.启动Wireshark1)可以直接执行或观看说明,开始加载WireShark->WireShark 的主画面-点选『Capture』->『interfaces』,选择你要监听的网络卡,开始监听。

3.捕获的包实例学习Wireshark 可以将从网络捕获到的二进制数据按照不同的协议包结构规范,翻译解释为人们可以读懂的英文信息,并显示在主界面的中部窗格中。

为了帮助大家在网络安全与管理的数据分析中,迅速理解Wireshark 显示的捕获数据帧内的英文信息,特做如下中文的翻译解释。

Wireshark 显示的下面这些数据信息的顺序与各数据包内各字段的顺序相同,其他帧的内容展开与此类似。

4.以太网数据帧结构分析利用Wireshark 捕获局域网中的数据帧,从局域网数据帧中找出下图以太网数据帧中的各字段的内容。

计算机网络练习之使用WireShark捕获和分析数据包

以太帧和ARP包协议分析实验一、目的1、理解以太帧格式2、理解ARP协议格式和ARP 协议的工作原理二、实验类型验证类实验三、实验步骤一:运行wireshark开始捕获数据包,如图所示点击第二行的start开始捕获数据包。

启动界面:抓包界面的启动是按file下的按钮(或capture下的interfaces)之后会出现这个是网卡的显示,因为我有虚拟机所以会显示虚拟网卡,我们现在抓的是真实网卡上的包所以在以太网卡右边点击start 开始抓包。

(捕捉本地连接对应的网卡,可用ipconfig/all 查看)二:几分钟后就捕获到许多的数据包了,主界面如图所示:如上图所示,可看到很多捕获的数据。

第一列是捕获数据的编号;第二列是捕获数据的相对时间,从开始捕获算为0.000秒;第三列是源地址,第四列是目的地址;第五列是数据包的信息。

选中第一个数据帧,然后从整体上看看Wireshark的窗口,主要被分成三部分。

上面部分是所有数据帧的列表;中间部分是数据帧的描述信息;下面部分是帧里面的数据。

三:开始分析数据1.打开“命令提示符”窗口,使用“arp -a”命令查看本地计算机ARP高速缓存。

2.使用“arp -d”命令清除本地计算机ARP高速缓存,再使用“arp -a”命令查看。

此时,本地计算机ARP高速缓存为空。

3.在下图中Filter后面的编辑框中输入:arp(注意是小写),然后回车或者点击“Apply”按钮将计算机与数据设备相连(3928或路由器),参见静态路由配置。

3.此时,网络协议分析软件开始捕获数据,在“命令提示符”窗口中PING同一子网中的任意主机。

(计算机Aping计算机B)因为PING命令的参数为IP地址,因此使用PING命令前,需要使用ARP机制将IP地址转换为MAC地址,这个过程用户是无法感知的。

因为我们在使用PING命令前已经开始网络数据包捕获,因此,此时网络协议分析软件将捕获到ARP解析数据包。

使用Wireshark辅助观察ARP协议工作原理

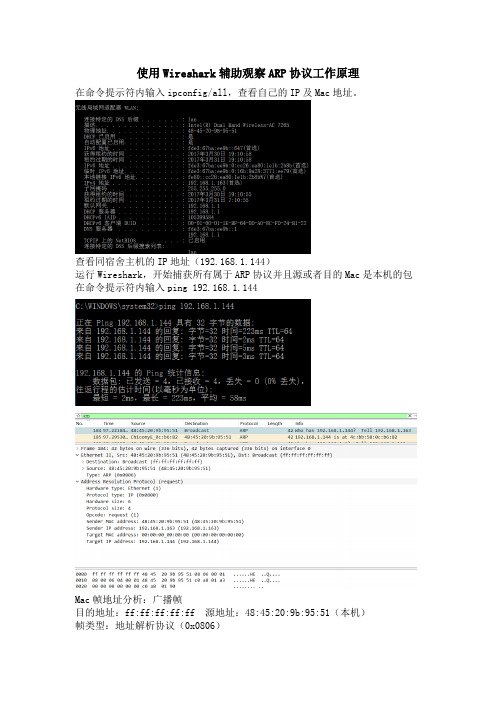

使用Wireshark辅助观察ARP协议工作原理在命令提示符内输入ipconfig/all,查看自己的IP及Mac地址。

查看同宿舍主机的IP地址(192.168.1.144)运行Wireshark,开始捕获所有属于ARP协议并且源或者目的Mac是本机的包在命令提示符内输入ping 192.168.1.144Mac帧地址分析:广播帧目的地址:ff:ff:ff:ff:ff 源地址:48:45:20:9b:95:51(本机)帧类型:地址解析协议(0x0806)目的地址:48:45:20:9b:95:51 源地址:4c:bb:58:0c:b6:82(同宿舍主机)从实验结果及分析中可知,当主机A要向本局域网上主机B发送IP数据报时,若其ARP高速缓存中没有主机B的IP地址对应的Mac地址,主机A就自动运行ARP,在本局域网上广播发送一个ARP请求分组(例如,我的IP地址是192.168.1.163,硬件地址是48:45:20:9b:95:51,我想知道IP地址是192.168.1.144的主机的硬件地址。

),在本局域网上的所有主机运行的ARP进程都收到此ARP请求分组,主机B的IP地址与ARP请求分组中要查询的IP地址一致,就收下这个ARP请求分组,并向主机A发送ARP响应分组,同时在这个ARP响应分组中写入自己的硬件地址。

其余所有主机的IP地址都与这个ARP请求中要查询的IP地址不一致,因此都不理睬这个ARP请求分组。

在命令提示符内输入ping Mac帧地址分析:广播帧目的地址:ff:ff:ff:ff:ff 源地址:48:45:20:9b:95:51(本机)帧类型:地址解析协议(0x0806)目的地址:48:45:20:9b:95:51 源地址:f8:0c:f3:7a:8c:7a(路由器)从实验结果及分析中可知,当发送方是主机,要把IP数据报发送到另一个网络上的一台主机,这时主机发送ARP请求分组(在局域网上广播),找到局域网上的路由器的硬件地址,剩下的工作由路由器来完成。

使用wireshark进行协议分析实验报告

使用wireshark进行协议分析实验报告一、实验目的本次实验旨在掌握使用Wireshark进行网络协议分析的方法与技巧,了解网络通信特点和协议机制。

二、实验内容及步骤1.实验准备b.配置网络环境:保证实验环境中存在数据通信的网络设备和网络流量。

2.实验步骤a. 打开Wireshark软件:启动Wireshark软件并选择需要进行抓包的网络接口。

b. 开始抓包:点击“Start”按钮开始抓包,Wireshark将开始捕获网络流量。

c.进行通信:进行网络通信操作,触发网络流量的产生。

d. 停止抓包:点击“Stop”按钮停止抓包,Wireshark将停止捕获网络流量。

e. 分析流量:使用Wireshark提供的分析工具和功能对抓包所得的网络流量进行分析。

三、实验结果通过Wireshark软件捕获的网络流量,可以得到如下分析结果:1. 抓包结果统计:Wireshark会自动统计捕获到的数据包数量、每个协议的数量、数据包的总大小等信息,并显示在界面上。

2. 协议分析:Wireshark能够通过解析网络流量中的各种协议,展示协议的各个字段和值,并提供过滤、等功能。

3. 源和目的地IP地址:Wireshark能够提取并显示各个IP数据包中的源IP地址和目的地IP地址,帮助我们分析网络通信的端点。

四、实验分析通过对Wireshark捕获到的网络流量进行分析,我们可以得到以下几个重要的分析结果和结论:1.流量分布:根据抓包结果统计,我们可以分析不同协议的数据包数量和比例,了解网络中各个协议的使用情况。

2. 协议字段分析:Wireshark能够对数据包进行深度解析,我们可以查看各个协议字段的值,分析协议的工作机制和通信过程。

3.网络性能评估:通过分析网络流量中的延迟、丢包等指标,我们可以评估网络的性能,并找出网络故障和瓶颈问题。

4. 安全分析:Wireshark能够分析HTTP、FTP、SMTP等协议的请求和响应内容,帮助我们发现潜在的网络安全问题。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

实验二使用Wireshark分析以太网帧与ARP协议

一、实验目的

分析以太网帧,MAC地址和ARP协议

二、实验环境

与因特网连接的计算机网络系统;主机操作系统为windows;使用Wireshark、IE等软件。

三、实验步骤:

IP地址用于标识因特网上每台主机,而端口号则用于区别在同一台主机上运行的不同网络应用程序。

在链路层,有介质访问控制(Media Access Control,MAC)地址。

在局域网中,每个网络设备必须有唯一的MAC地址。

设备监听共享通信介质以获取目标MAC地址与自己相匹配的分组。

Wireshark 能把MAC地址的组织标识转化为代表生产商的字符串,例如,00:06:5b:e3:4d:1a也能以Dell:e3:4d:1a显示,因为组织唯一标识符00:06:5b 属于Dell。

地址ff:ff:ff:ff:ff:ff是一个特殊的MAC地址,意味着数据应该广播到局域网的所有设备。

在因特网上,IP地址用于主机间通信,无论它们是否属于同一局域网。

同一局域网间主机间数据传输前,发送方首先要把目的IP地址转换成对应的MAC 地址。

这通过地址解析协议ARP实现。

每台主机以ARP高速缓存形式维护一张已知IP分组就放在链路层帧的数据部分,而帧的目的地址将被设置为ARP高速缓存中找到的MAC地址。

如果没有发现IP地址的转换项,那么本机将广播一个报文,要求具有此IP地址的主机用它的MAC地址作出响应。

具有该IP地址的主机直接应答请求方,并且把新的映射项填入ARP高速缓存。

发送分组到本地网外的主机,需要跨越一组独立的本地网,这些本地网通过称为网关或路由器的中间机器连接。

网关有多个网络接口卡,用它们同时连接多个本地网。

最初的发送者或源主机直接通过本地网发送数据到本地网关,网关转发数据报到其它网关,直到最后到达目的主机所在的本地网的网关。

1、俘获和分析以太网帧

(1)选择工具->Internet 选项->删除文件

(2)启动Wireshark 分组嗅探器

(3)在浏览器地址栏中输入如下网址:

/wireshark-labs会出现wireshark实验室主页。

(4)停止分组俘获。

在俘获分组列表中(listing of captured packets)中找到HTTP GET 信息和响应信息,如图1所示。

(如果你无法俘获此分组,在Wireshark下打开文件名为ethernet--ethereal-trace-1的文件进行学习)。

HTTP GET信息被封装在TCP分组中,TCP分组又被封装在IP数据报中,IP 数据报又被封装在以太网帧中)。

在分组明细窗口中展开Ethernet II信息(packet details window)。

回答下面的问题:

1、你所在的主机48-bit Ethernet 地址是多少?

2、Ethernet 帧中目的地址是多少?这个目的地址是

的Ethernet 地址吗?

这个目的地址是的Ethernet 地址

图2.1 HTTP GET信息和响应信息

2、分析地址ARP协议

(1)ARP Caching

ARP协议用于将目的IP转换为对应的MAC地址。

Arp命令用来观察和操作缓存中的内容。

虽然arp命令和ARP有一样的名字,很容易混淆,但它们的作用是不同的。

在命令提示符下输入arp可以看到在你所在电脑中ARP缓存中的内容。

为了观察到你所在电脑发送和接收ARP信息,我们需要清除ARP缓存,否则你所在主机很容易找到已知IP和匹配的MAC地址。

步骤如下:

(1)清除ARP cache,具体做法:在MSDOS环境下,输入命令arp –d.

(2)选择工具->Internet 选项->删除文件

(3)启动Wireshark分组俘获器

(4)在浏览器地址栏中输入如下网址:

/wireshark-labs/HTTP-wireshark-lab-file3. html

(5)停止分组俘获。

(6)选择 Analyze->Enabled Protocols->取消IP选项->选择OK。

如图3所示:

图2.2 利用Wireshark俘获的ARP分组

四、实验报告

根据实验,回答下面问题:

1.包含ARP 请求消息的以太帧的十六进制目的地和源地址是什么?

目的:ff:ff:ff:ff:ff:ff

源地址:00:d0:f8:6b:ed:0a

2.给出两字节的帧类型域的十六进制值?

0x0806

3.ARP 操作码出现在以太帧从最前端开始的第几字节?

21。