实验二使用Wireshark分析以太网帧与ARP协议

《使用wireshark进行网络协议分析》实验报告

《计算机网络与通信原理》课程实验报告Wireshark和其它的图形化嗅探器使用基本类似的界面,整个窗口被分成三个部分:最上面为数据包列表,用来显示截获的每个数据包的总结性信息;中间为协议树,用来显示选定的数据包所属的协议信息;最下边是以十六进制形式表示的数据包内容,用来显示数据包在物理层上传输时的最终形式。

(2)Wireshark的显示过滤器显示过滤器可以根据1)协议2)是否存在某个域3)域值4)域值之间的比较来查找感兴趣的数据包。

注意:捕获过滤器(Capture Filters)和显示过滤器(Display Filters)的语法规则是不同的。

值比较表达式可以使用下面的操作符来构造:●eq ==,如ip.addr==10.1.10.20●ne !=,如ip.addr!=10.1.10.20●gt >,如frame.pkt_len>10●lt <,如frame.pkt_len<10●ge >=,如frame.pkt_len>=10●le <=,如frame.pkt_len<=10可以使用下面的逻辑操作符将表达式组合起来:●and &&逻辑与,如ip.addr=10.1.10.20 && tcp.flag.fin●or || 逻辑或,如ip.addr=10.1.10.20||ip.addr=10.1.10.21●not ! 逻辑非,如!llc例如:IP 地址是192.168.2.10 的主机,它所接收收或发送的所有的HTTP 报文,那么合适的Filter(过滤器)就是:ip.addr == 192.168.2.10 && http。

提示:Filter的背景显示出表达式的合法与否,绿色为合法,红色为否。

(3)菜单Capture的Options说明Interface:选择采集数据包的网卡IP address:选择的网卡所对应的IP地址Link-layer header type:数据链路层的协议,在以太网中一般是Ethernet IIBuffer size:数据缓存大小设定,默认是1M字节。

实验二 用 Wireshark 进行协议分析

实验二用Wireshark 进行协议分析一.分组及实验任务组长:,组员:由于本次试验不需要合作,所以每个人的任务都一样。

任务:1. 学习协议分析软件Wireshark 的使用。

2. 分析以太网帧格式。

3. 分析IP、ICMP、ARP 数据包格式。

二.实验环境1.以太网交换机1 台、PC 机2 台;2.实验拓扑如下:三.实验过程在命令行界面执行命令ping,在Wireshark选项界面的Capture option 中设置过滤规则:“ether proto0x0806”,界面出现了arp request和arp reply的包;设置过滤规则:”ip proto 1 “,界面出现了ICMP request 和ICMP reply 的包;设置过滤规则:“ether proto 0x0806 or ip proto 1”后,界面出现了ARP和ICMP的request包以及reply包。

四.问题解答1. 抓取一对ARP 包(包括ARP request 和ARP reply ),分析以太网帧头的字段。

解:下图是做实验时用软件抓到的ARP包:以太网首部:目的主机采用的是广播地址00:21:97:29:44,源主机的MAC地址是00:21:97:29:80:50;上层协议类型0x0806代表ARP2. 抓取一对封装ICMP 报文的IP 数据报(包括echo 和echo reply ),然后1) 找到两个ICMP 报文中的类型(type)和代码(code )字段,2) 分析其中一个IP 数据报的首部字段值,3) 并计算首部校验和。

解:1):这是一个ICMP回应请求报文,报文类型为08,代码字段为00这是一个ICMP回应应答报文,报文类型为00,代码字段为002):ICMP回应请求报文中IP数据报的首部字段为:45:00:00:3c:a4:2a:00:00:80:01:13:62:c0:98:01:03:c0:98:01:01第一个字节“45”高四位为“4”,代表IP协议的版本为4,低四位为“5”,代表该IP数据报的首部长度为20个字节;第二个字节为“00”,为区分服务;第三、四个字节为“003c”,表示该IP数据报的总长度为60字节(3x16+12=60);第五六字节为“a42a”,为标识字段;第七八字节为“0000”,前三位为标志字段,表示该数据报为若干数据报片中的最后一个,在这代表只有一个数据报,不存在分片;后十三位为片偏移字段,在这没有意义;第九个字节为“80”,表示生存时间;第十个字节为“01”,表用来示该数据报携带的数据使用的何种协议,在这表示使用的是UDP协议;第十一十二字节为“13 62”,为首部检验和;第十三至第十六字节为“c0 98 01 03”,表示源地址;第十七至第二十字节为“c0 98 01 01”,表示目的地址;3):数据报首部反码算术求和二进制表示为0011011100111001,取反码为1100100011000110;即首部校验和为1100100011000110;五.实验总结本次试验主要要求我们熟悉wireshark软件,难度不是很大,我们很快就做完了,再结合课堂上学习到的知识,思考题也迎刃而解。

协议分析实验(2)使用 Wireshark 检查以太网帧

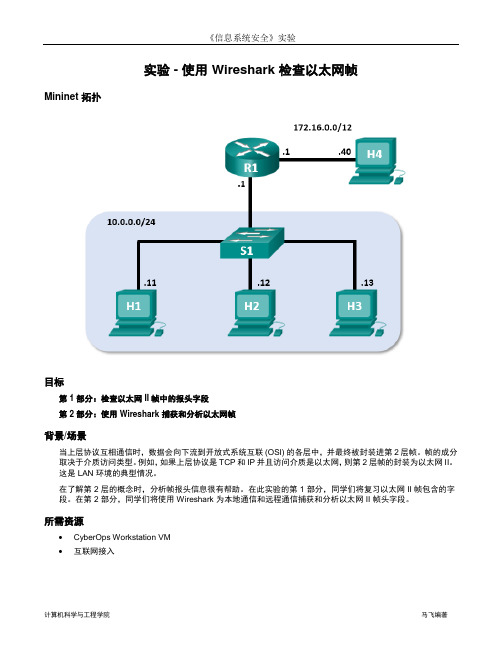

《信息系统安全》实验实验 - 使用 Wireshark 检查以太网帧Mininet 拓扑目标第 1 部分:检查以太网 II 帧中的报头字段第 2 部分:使用 Wireshark 捕获和分析以太网帧背景/场景当上层协议互相通信时,数据会向下流到开放式系统互联 (OSI) 的各层中,并最终被封装进第 2 层帧。

帧的成分取决于介质访问类型。

例如,如果上层协议是 TCP 和 IP 并且访问介质是以太网,则第 2 层帧的封装为以太网 II。

这是 LAN 环境的典型情况。

在了解第 2 层的概念时,分析帧报头信息很有帮助。

在此实验的第 1 部分,同学们将复习以太网 II 帧包含的字段。

在第 2 部分,同学们将使用 Wireshark 为本地通信和远程通信捕获和分析以太网 II 帧头字段。

所需资源•CyberOps Workstation VM•互联网接入第 1 部分:检查以太网 II 帧中的报头字段在第 1 部分中,同学们需要检查提供给同学们的以太网 II 帧中的报头字段和内容。

Wireshark 捕获可用于检查这些字段中的内容。

第 1 步:检查以太网 II 帧头字段的描述和长度。

第 2 步:在 Wireshark 捕获中检查以太网帧。

以下 Wireshark 捕获显示了从 PC 主机向其默认网关发出 ping 操作生成的数据包。

Wireshark 应用了一个过滤器,以仅查看 ARP 和 ICMP 协议。

会话首先利用 ARP 查询网关路由器的 MAC 地址,然后是四次 ping 请求和应答。

第 3 步:检查 ARP 请求的以太网 II 报头内容。

下表使用 Wireshark 捕获中的第一个帧,并显示以太网 II 帧头字段中的数据。

关于目的地址字段的内容,需要注意什么?_______________________________________________________________________________________ _______________________________________________________________________________________ 为什么 PC 会在发送第一个 ping 请求之前发送广播 ARP?_______________________________________________________________________________________ _______________________________________________________________________________________ _______________________________________________________________________________________ 第一个帧的源设备的 MAC 地址是什么?_______________________________________________________ 源设备的网卡的供应商 ID (OUI) 是什么? ______________________________________________________ MAC 地址的哪个部分是 OUI?______________________________________________________________ 源设备的网卡序列号是什么?_______________________________________________________________ 第 2 部分:使用 Wireshark 捕获和分析以太网帧在第 2 部分中,同学们将使用 Wireshark 捕获本地和远程以太网帧。

使用wireshark分析网络协议实验报告

使用wireshark分析网络协议实验报告一、实验目的1. 掌控几种常用的网络命令,通过采用这些命令能够检测常用网络故障2. 理解各命令的含义,并能解释其显示内容的意义二、实验内容1. 运行 Windows 常用的网络命令,ipconfig、ping、netstat、nbtstat、arp、route、 net、tracert2. 利用子网掩码、同时实现子网的分割3. 了解 VRP 的各种视图及各视图下的常用命令三、实验原理、方法、手段该实验通过执行一些常用的网络命令,来了解网络的状况、性能,并对一些网络协议能更好的理解。

下面介绍一下实验中用到的网络命令:1. ipconfig 命令该命令显示IP 协议的具体配置信息,命令可以显示网络适配器的物理地址、主机的IP 地址、子网掩码以及默认网关等,还可以查看主机名、DNS 服务器、节点类型等相关信息。

2. ping 命令该命令用于测试网络联接状况以及信息发送和接收状况。

3. netstat 命令该命令用于检验网络连接情况,它可以显示当前正在活动的网络连接的详细信息。

4. nbtstat 命令该命令用于查看本地计算机或远程计算机上的NetBIOS 的统计数据,显示协议统计情况以及当前TCP/IP 的连接所使用NETBIOS 情况,运用NETBIOS,可以查看本地计算机或远程计算机上的NETBIOS 名字列表。

5. arp 命令使用ARP 命令,你能够查看本地计算机或另一台计算机的'ARP 高速缓存中的当前内容,也可以用人工方式输入静态的网卡物理地址/IP 地址对,使用这种方式为缺省网关和本地服务器等常用主机进行这项操作,有助于减少网络上的信息量。

6. route 命令ROUTE 命令用于显示、人工添加和修改路由表项目。

7. net 命令net 命令是WIN 系列里面最有用的网络方面的命令之一,它不是一个命令,而是一组命令。

8. tracert 命令Tracert 使用很简单,只需要在tracert 后面跟一个IP 地址或URL,tracert 会在进行相应的域名转换的。

实验二 ARP协议实验结果分析(作业提交部分)

计算机网络实验报告年级:姓名:学号:实验日期:实验名称:利用wireshark分析arp协议一、实验项目名称及实验项目编号ARP协议学习与分析二、课程名称及课程编号计算机网络三、实验目的通过本实验使学生:1.学习ARP协议的工作原理以及ARP分组格式;2.学习使用WireShark对ARP协议进行分析。

四、要求1、结果分析与保存的数据一致,否则没有实验成绩2、数据保存名称:Arp数据:w09101-arp.pcap(网络091班01号arp协议) d09101-arp.pcap(电信091班01号arp协议)(其余报告相同)实验结果分析报告名称:实验一ARP协议实验结果分析_w09101.doc五、学习使用WireShark对ARP协议进行分析(1)启动WireShark(2)捕获数据(3)停止抓包并分析ARP请求报文将Filter过滤条件设为arp,回车或者点击“Apply”按钮,(4)ARP请求报文分析1)粘贴你捕获的ARP请求报文2)分析你捕获的ARP请求报文第一行帧基本信息分析(粘贴你的Frame信息)Frame Number(帧的编号):__________(捕获时的编号)Frame Length(帧的大小):________字节。

(以太网的帧最小64个字节,而这里只有60个字节,应该是没有把四个字节的CRC计算在里面,加上它就刚好。

)Arrival Time(帧被捕获的日期和时间): _________Time delta from previous captured frame(帧距离前一个帧的捕获时间差):________Time since refernce or first frame(帧距离第一个帧的捕获时间差):_______________Protocols in frame(帧装载的协议):____________第二行数据链路层:(粘贴你的数据链路层信息)Destination(目的地址):__________(这是个MAC地址,这个MAC地址是一个广播地址,就是局域网中的所有计算机都会接收这个数据帧)Source(源地址):_______________帧中封装的协议类型:__________(这个是ARP协议的类型编号。

实验二使用Wireshark分析以太网帧与ARP协议

实验二使用Wireshark分析以太网帧与ARP协议一、实验目的分析以太网帧,MAC地址和ARP协议二、实验环境与因特网连接的计算机网络系统;主机操作系统为windows;使用Wireshark、IE等软件。

三、实验步骤:IP地址用于标识因特网上每台主机,而端口号则用于区别在同一台主机上运行的不同网络应用程序。

在链路层,有介质访问控制(Media Access Control,MAC)地址。

在局域网中,每个网络设备必须有唯一的MAC地址。

设备监听共享通信介质以获取目标MAC地址与自己相匹配的分组。

Wireshark 能把MAC地址的组织标识转化为代表生产商的字符串,例如,00:06:5b:e3:4d:1a也能以Dell:e3:4d:1a显示,因为组织唯一标识符00:06:5b 属于Dell。

地址ff:ff:ff:ff:ff:ff是一个特殊的MAC地址,意味着数据应该广播到局域网的所有设备。

在因特网上,IP地址用于主机间通信,无论它们是否属于同一局域网。

同一局域网间主机间数据传输前,发送方首先要把目的IP地址转换成对应的MAC 地址。

这通过地址解析协议ARP实现。

每台主机以ARP高速缓存形式维护一张已知IP分组就放在链路层帧的数据部分,而帧的目的地址将被设置为ARP高速缓存中找到的MAC地址。

如果没有发现IP地址的转换项,那么本机将广播一个报文,要求具有此IP地址的主机用它的MAC地址作出响应。

具有该IP地址的主机直接应答请求方,并且把新的映射项填入ARP高速缓存。

发送分组到本地网外的主机,需要跨越一组独立的本地网,这些本地网通过称为网关或路由器的中间机器连接。

网关有多个网络接口卡,用它们同时连接多个本地网。

最初的发送者或源主机直接通过本地网发送数据到本地网关,网关转发数据报到其它网关,直到最后到达目的主机所在的本地网的网关。

1、俘获和分析以太网帧(1)选择工具->Internet 选项->删除文件(2)启动Wireshark 分组嗅探器(3)在浏览器地址栏中输入如下网址:会出现wireshark实验室主页。

wireshark arp协议总结

wireshark arp协议总结

ARP(Address Resolution Protocol)是一个用于在网络层和物理层之间进行地址解析(Address Resolution)的协议。

以下是Wireshark中ARP协议的一些总结:

1. ARP请求与响应是用于查找主机MAC地址的。

2. ARP请求包含目标IP地址,在请求发送之前,主机会对目标IP地址进行查询,以获取目标主机的MAC地址。

3. ARP响应包含目标主机的MAC地址,发送地址和接收地址都为目标主机的MAC地址。

4. ARP有两种类型:请求和响应。

5. ARP协议使用广播,发送ARP请求到所有主机以获取目标主机的MAC地址。

6. ARP缓存用于缓存最近的地址解析结果,以便在以后的请求中更快地查找地址。

7. ARP请求和响应都可以被欺骗,通过欺骗,攻击者可以发送虚假网络流量来故意误导另一端主机,以达到攻击其他主机的目的。

8. ARP欺骗可以通过使用ARP缓存来诱导主机向攻击者发送流量,而不是正确的目标主机。

9. ARP欺骗可以被发现,有些工具如Arpwatch可以通过监控网络流量来检测攻击行为。

实验二Wireshark使用及ARP协议学习与分析(自学部分)

实验二Wireshark使用及ARP协议学习与分析(自学部分)《计算机网络》课程实验项目2Wireshark使用及ARP协议学习与分析第一部分Wireshark使用一、实验项目名称及实验项目编号Wireshark使用二、课程名称及课程编号计算机网络三、实验目的通过本实验使学生:1.了解数据包捕获的方法、原理;2.学习数据包捕获软件(Wireshark)的安装、配置方法;3.学习数据包捕获软件(Wireshark)的使用。

四、实验原理Wireshark介绍Wireshark 是网络包分析工具。

网络包分析工具的主要作用是尝试捕获网络包,并尝试显示包的尽可能详细的情况。

网络包分析工具是一种用来测量有什么东西从网线上进出的测量工具,Wireshark 是最好的开源网络分析软件。

Wireshark的主要应用如下:(1)网络管理员用来解决网络问题(2)网络安全工程师用来检测安全隐患(3)开发人员用来测试协议执行情况(4)用来学习网络协议(5)除了上面提到的,Wireshark还可以用在其它许多场合。

Wireshark的主要特性(1)支持UNIX和Windows平台(2)在接口实时捕捉包(3)能详细显示包的详细协议信息(4)可以打开/保存捕捉的包(5)可以导入导出其他捕捉程序支持的包数据格式(6)可以通过多种方式过滤包(7)多种方式查找包(8)通过过滤以多种色彩显示包(9)创建多种统计分析五、实验内容1.了解数据包分析软件Wireshark的基本情况;2.安装数据包分析软件Wireshark;3.配置分析软件Wireshark;4.对本机网卡抓数据包;5.分析各种数据包。

六、实验方法及步骤1.Wireshark的安装及界面(1)Wireshark的安装(2)Wireshark的界面启动Wireshark之后,主界面如图:主菜单项:主菜单包括以下几个项目:File包括打开、合并捕捉文件,save/保存,Print/打印,Export/导出捕捉文件的全部或部分。

协议分析实验(2)使用 Wireshark 检查以太网帧

《信息系统安全》实验实验 - 使用 Wireshark 检查以太网帧Mininet 拓扑目标第 1 部分:检查以太网 II 帧中的报头字段第 2 部分:使用 Wireshark 捕获和分析以太网帧背景/场景当上层协议互相通信时,数据会向下流到开放式系统互联 (OSI) 的各层中,并最终被封装进第 2 层帧。

帧的成分取决于介质访问类型。

例如,如果上层协议是 TCP 和 IP 并且访问介质是以太网,则第 2 层帧的封装为以太网 II。

这是 LAN 环境的典型情况。

在了解第 2 层的概念时,分析帧报头信息很有帮助。

在此实验的第 1 部分,同学们将复习以太网 II 帧包含的字段。

在第 2 部分,同学们将使用 Wireshark 为本地通信和远程通信捕获和分析以太网 II 帧头字段。

所需资源•CyberOps Workstation VM•互联网接入第 1 部分:检查以太网 II 帧中的报头字段在第 1 部分中,同学们需要检查提供给同学们的以太网 II 帧中的报头字段和内容。

Wireshark 捕获可用于检查这些字段中的内容。

第 1 步:检查以太网 II 帧头字段的描述和长度。

第 2 步:在 Wireshark 捕获中检查以太网帧。

以下 Wireshark 捕获显示了从 PC 主机向其默认网关发出 ping 操作生成的数据包。

Wireshark 应用了一个过滤器,以仅查看 ARP 和 ICMP 协议。

会话首先利用 ARP 查询网关路由器的 MAC 地址,然后是四次 ping 请求和应答。

第 3 步:检查 ARP 请求的以太网 II 报头内容。

下表使用 Wireshark 捕获中的第一个帧,并显示以太网 II 帧头字段中的数据。

关于目的地址字段的内容,需要注意什么?_______________________________________________________________________________________ _______________________________________________________________________________________ 为什么 PC 会在发送第一个 ping 请求之前发送广播 ARP?_______________________________________________________________________________________ _______________________________________________________________________________________ _______________________________________________________________________________________ 第一个帧的源设备的 MAC 地址是什么?_______________________________________________________ 源设备的网卡的供应商 ID (OUI) 是什么? ______________________________________________________ MAC 地址的哪个部分是 OUI?______________________________________________________________ 源设备的网卡序列号是什么?_______________________________________________________________ 第 2 部分:使用 Wireshark 捕获和分析以太网帧在第 2 部分中,同学们将使用 Wireshark 捕获本地和远程以太网帧。

实验二-使用wireshark分析arp协议

计算机网络实验报告年级:姓名:学号:___________实验日期:_________________________实验名称:实验二:利用Wireshark分析ARP协议一、实验项目名称及实验项目编号ARP协议学习与分析二、课程名称及课程编号计算机网络三、实验目的和要求实验目的:通过本实验使学生:1.学习ARP协议的工作原理以及ARP分组格式;2.学习使用WireShark对ARP 协议进行分析。

实验要求:实验结果分析报告名称:实验一ARP协议实验结果分析_姓名.doc四、实验原理Wireshark介绍Wireshark 是网络包分析工具。

网络包分析工具的主要作用是尝试捕获网络包,并尝试显示包的尽可能详细的情况。

网络包分析工具是一种用来测量有什么东西从网线上进出的测量工具,Wireshark 是最好的开源网络分析软件。

Wireshark的主要应用如下:(1)网络管理员用来解决网络问题(2)网络安全工程师用来检测安全隐患(3)开发人员用来测试协议执行情况(4)用来学习网络协议(5)除了上面提到的,Wireshark还可以用在其它许多场合。

Wireshark的主要特性(1)支持UNIX和Windows平台(2)在接口实时捕捉包(3)能详细显示包的详细协议信息(4)可以打开/保存捕捉的包(5)可以导入导出其他捕捉程序支持的包数据格式(6)可以通过多种方式过滤包(7)多种方式查找包(8)通过过滤以多种色彩显示包(9)创建多种统计分析五、实验内容1.了解数据包分析软件Wireshark的基本情况;2.安装数据包分析软件Wireshark;3.配置分析软件Wireshark;4.对本机网卡抓数据包;5.分析各种数据包。

六、实验方法及步骤1.Wireshark的安装及界面(1)Wireshark 的安装(2)Wireshark 的界面启动Wireshark 之后,主界面如图:主菜单项:主菜单包括以下几个项目:File包括打开、合并捕捉文件,save/保存,Print/打印,Export/导出捕捉文件的全部或部分。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

实验二使用Wireshark分析以太网帧与ARP协议

一、实验目的

分析以太网帧,MAC地址和ARP协议

二、实验环境

与因特网连接的计算机网络系统;主机操作系统为windows;使用Wireshark、IE等软件。

三、实验步骤:

IP地址用于标识因特网上每台主机,而端口号则用于区别在同一台主机上运行的不同网络应用程序。

在链路层,有介质访问控制(Media Access Control,MAC)地址。

在局域网中,每个网络设备必须有唯一的MAC地址。

设备监听共享通信介质以获取目标MAC地址与自己相匹配的分组。

Wireshark 能把MAC地址的组织标识转化为代表生产商的字符串,例如,00:06:5b:e3:4d:1a也能以Dell:e3:4d:1a显示,因为组织唯一标识符00:06:5b属于Dell。

地址ff:ff:ff:ff:ff:ff是一个特殊的MAC地址,意味着数据应该广播到局域网的所有设备。

在因特网上,IP地址用于主机间通信,无论它们是否属于同一局域网。

同一局域网间主机间数据传输前,发送方首先要把目的IP地址转换成对应的MAC 地址。

这通过地址解析协议ARP实现。

每台主机以ARP高速缓存形式维护一张已知IP分组就放在链路层帧的数据部分,而帧的目的地址将被设置为ARP高速缓存中找到的MAC地址。

如果没有发现IP地址的转换项,那么本机将广播一个报文,要求具有此IP地址的主机用它的MAC地址作出响应。

具有该IP地址的主机直接应答请求方,并且把新的映射项填入ARP高速缓存。

发送分组到本地网外的主机,需要跨越一组独立的本地网,这些本地网通过称为网关或路由器的中间机器连接。

网关有多个网络接口卡,用它们同时连接多个本地网。

最初的发送者或源主机直接通过本地网发送数据到本地网关,网关转发数据报到其它网关,直到最后到达目的主机所在的本地网的网关。

1、俘获和分析以太网帧

(1)选择工具->Internet 选项->删除文件

(2)启动Wireshark 分组嗅探器

(3)在浏览器地址栏中输入如下网址:

/wireshark-labs会出现wireshark实验室主页。

(4)停止分组俘获。

在俘获分组列表中(listing of captured packets)中找到HTTP GET 信息和响应信息,如图1所示。

(如果你无法俘获此分组,在Wireshark 下打开文件名为ethernet--ethereal-trace-1的文件进行学习)。

HTTP GET信息被封装在TCP分组中,TCP分组又被封装在IP数据报中,IP数据报又被封装在以太网帧中)。

在分组明细窗口中展开Ethernet II信息(packet details window)。

回答下面的问题:

1、你所在的主机48-bit Ethernet 地址是多少?

2、Ethernet 帧中目的地址是多少?这个目的地址是的

Ethernet 地址吗?

这个目的地址是的Ethernet 地址

图2.1HTTP GET信息和响应信息

2、分析地址ARP协议

(1)ARP Caching

ARP协议用于将目的IP转换为对应的MAC地址。

Arp命令用来观察和操作缓存中的内容。

虽然arp命令和ARP有一样的名字,很容易混淆,但它们的作用是不同的。

在命令提示符下输入arp可以看到在你所在电脑中ARP缓存中的内容。

为了观察到你所在电脑发送和接收ARP信息,我们需要清除ARP缓存,否则你所在主机很容易找到已知IP和匹配的MAC地址。

步骤如下:

(1)清除ARP cache,具体做法:在MSDOS环境下,输入命令arp –d.

(2)选择工具->Internet 选项->删除文件

(3)启动Wireshark分组俘获器

(4)在浏览器地址栏中输入如下网址:

/wireshark-labs/HTTP-wireshark-lab-file3.html

(5)停止分组俘获。

(6)选择Analyze->Enabled Protocols->取消IP选项->选择OK。

如图3所示:

图2.2 利用Wireshark俘获的ARP分组

四、实验报告

根据实验,回答下面问题:

1.包含ARP 请求消息的以太帧的十六进制目的地和源地址是什么?

目的:ff:ff:ff:ff:ff:ff

源地址:00:d0:f8:6b:ed:0a

2.给出两字节的帧类型域的十六进制值?

0x0806

3.ARP 操作码出现在以太帧从最前端开始的第几字节?

21

4.当一个ARP 响应被给出时这个以太帧ARP 载荷部分的操作码字段的

值是多少?

0x0002

5.和早先请求的IP 地址相应的以太网地址在ARP 响应中位于何处?

由上图可知在第23~28字节

6.包含ARP 响应消息的以太帧的十六进制目的地和源地址是什么?

目的:00:d0:f8:6b:ed:0a

源地址:70:f3:95:15:82:f8

7.如果有计算机在网络上发出ARP 请求,为什么不一定有ARP 回复?

有可能该ip对应的网络设备没有开机或不存在。