cisco AAA认证服务器及设备配置

AAA认证的配置

AAA(认证Authentication,授权Authorization,记帐Accounting)企业应先制定对客户信用评价的内容、事项和指标体系标准,这套标准应是参阅一定的理论研究资料和大量实践总结出来的客户信用特征的集中体现,在下面“信用评价”部分将较详细的介绍。

然后对照标准,用计分法对客户信用进行评估,可分六个等级。

满分100分,>90—100分、AAA级,>80—90分、AA级,>70—80分、A级,>60—70分、BBB级,>50—60分、BB级,>40—50分、B级。

国际国内通行的企业信用等级是三等九级制或四等十级由于CCC、CC、C和D级是属于信用警示企业和失信企业,因此要避免和这些企业进行信用交易,剩下的可考虑信用交易的企业只是B级以上的六种。

网络安全技术AAA 认证授权与计费协议组Kerberos:网络认证协议(Network Authentication Protocol)RADIUS:远程用户拨入认证系统(Remote Authentication Dial In User Servic e)SSH:安全外壳协议(Secure Shell Protocol)ACS是Cisco出的一个AAA 认证软件,可以对路由器进行用户认证、授权、记账操作。

安装步骤:1.以超级用户登录NT或2000的ACS安装机器2.在CD-ROM中插入ASC的安装光盘3.用鼠标双击Install的图标4.在Software License Agreement 窗口中阅读Software License Agree ment并点击ACCEPT按纽。

5.点击Next按纽,进入下一步。

6.选择属于你的网络配置情况的多选框,在点击Next按纽,进入下一步7.如果ACS软件已经在本机上安装了,那么它会提示你是否覆盖还是保存原来的数据选择Yes,keep existing database 按纽,保存数据,不选择该按纽则新建数据库,再点击下一步在进行接下来的安装8.如果发现有原来的ACS的配置文件,安装程序会提示你是否保存,选择后,再点击下一步在进行接下来的安装9.选择安装都默认的路径请点击Next按纽,进入下一步,选择安装都其他路径请点击Browse按纽,选择路径。

思科网络设备3A认证的开启及命名3A认证的配制方法

思科网络设备3A认证的开启及命名3A认证的配制方法一.3A认证概述在Cisco设备中,许多接口,许多地方,为了安全,都需要开启认证服务,比如我们通常配置的console下的密码,进入Privileged EXEC模式的enable密码,VTY线路下的密码,以及其它二层接口的认证密码等等。

这些密码配置在哪里,那里就开启了相应的认证服务。

并且这些认证服务方式是单一的,也没有备份认证方式,更重要的是,这些密码只能读取本地,却不可以通过读取远程服务器的认证方式来给自己提供认证服务。

要想将一个接口的认证方式调用到另外一个接口,或者让某接口使用远程服务器的认证方式,那就需要AAA中的认证来实现。

AAA中的认证可以给设备提供更多的认证方式,AAA认证就相当于一个装有认证方式的容器一样,里面可以有多个认证方式,当这个容器被安装在某个接口,那么这个接口也就拥有了容器中所有的认证方式。

而几乎所有的认证方式都可以被放入这个容器中,包含远程服务器的认证方式。

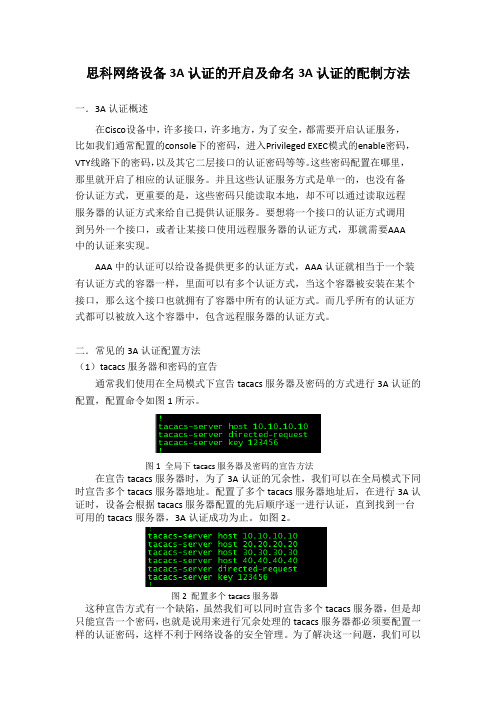

二.常见的3A认证配置方法(1)tacacs服务器和密码的宣告通常我们使用在全局模式下宣告tacacs服务器及密码的方式进行3A认证的配置,配置命令如图1所示。

图1 全局下tacacs服务器及密码的宣告方法在宣告tacacs服务器时,为了3A认证的冗余性,我们可以在全局模式下同时宣告多个tacacs服务器地址。

配置了多个tacacs服务器地址后,在进行3A认证时,设备会根据tacacs服务器配置的先后顺序逐一进行认证,直到找到一台可用的tacacs服务器,3A认证成功为止。

如图2。

图2 配置多个tacacs服务器这种宣告方式有一个缺陷,虽然我们可以同时宣告多个tacacs服务器,但是却只能宣告一个密码,也就是说用来进行冗余处理的tacacs服务器都必须要配置一样的认证密码,这样不利于网络设备的安全管理。

为了解决这一问题,我们可以将tacacs服务器与密码同时进行宣告,如图3.图3 tacacs服务器与密码同时宣告这种宣告方式解决了全局模式下只能宣告一个密码的问题,并且这种方式同样也可以同时宣告多条,和传统的宣告方式一样,这种新的宣告方式也会根据先后顺序进行逐条的调用。

最简单的AAA认证-授权-审计-配置

最简单的AAA认证-授权-审计-配置防火墙技术实验报告时间:2012-03-13实验名称:简单的AAA配置班级计算机网络技术100# 姓名#实验内容1、拓扑图:2、实验设备:1).用一台PC机桥接到VMware内win server2003服务器;2).用两台Router c3600,一台做NAS、一台做Client;3、实验步骤:NAS:NAS(config)#int f1/0NAS(config-if)#ip add 192.168.139.254 255.255.255.0NAS(config-if)#no shutNAS(config)#int f0/0NAS(config-if)#ip add 192.168.2.254 255.255.255.0NAS(config-if)#no shutNAS(config)#username cisco privilege 15 password ciscoNAS(config)#enable secret cisco --------配置enable密码--------NAS(config)#aaa new-model --------开启AAA功能--------NAS(config)#aaa authen login cisco group tacacs+ localNAS(config)#aaa authen login lhy noneNAS(config)#line vty 0 15NAS(config-line)#login authen ciscoNAS(config-line)#exiNAS(config)#line con 0NAS(config-line)#login authentication lhyNAS(config-line)#exiNAS(config)#tacacs-server host 192.168.139.4 key cisco ----配置共享key----Client:Client(config)#int f0/0Client(config-if)#ip add 192.168.2.2 255.255.255.0Client(config-if)#no shutClient(config)#no ip routingClient(config)#ip default-gateway 192.168.2.254Client#ping 192.168.139.254Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 192.168.139.254, timeout is 2 seconds:!!!!!在VMware中配置:NAS:NAS#test aaa group tacacs+ cisco cisco new-codeTrying to authenticate with Servergroup tacacs+Sending passwordUser successfully authenticated --------认证成功---------NAS#NAS(config)#aaa authentication enable default group tacacs+--------将enable加入AAA认证中---------NAS(config)#aaa authorization exec default group tacacs+NAS(config)#aaa accounting exec default start-stop group tacacs+ -----默认审计方式------NAS(config)#aaa accounting commands 15 default start-stop group tacacs+ -----命令审计方式------Client:将enable加入AAA认证里的验证结果:lient#telnet 192.168.139.254Trying 192.168.139.254 ... OpenUser Access VerificationUsername: ciscoPassword:NAS>enPassword:NAS#conf tNAS(config-if)#endNAS#exi--------------------验证成功--------------------[Connection to 192.168.139.254 closed by foreign host]Client#授权(authorization)验证结果:Client#telnet 192.168.139.254Trying 192.168.139.254 ... OpenUsername: ciscoPassword:NAS# -----------直接进入特权模式-------------- NAS#conf tNAS(config)#exiNAS#exi[Connection to 192.168.139.254 closed by foreign host]Client# ----------授权成功--------------------审计(accounting)用default验证:Client#telnet 192.168.139.254Trying 192.168.139.254 ... OpenUsername: ciscoPassword:NAS#conf tEnter configuration commands, one per line. End with CNTL/Z.NAS(config)#endNAS#sh running-configNAS#sh versionNAS#exi[Connection to 192.168.139.254 closed by foreign host]Client#审计(accounting)用commands验证:Client#telnet 192.168.139.254Trying 192.168.139.254 ... OpenUsername: ciscoPassword:NAS#conf tEnter configuration commands, one per line. End with CNTL/Z. NAS(config)#exiNAS#sh running-configNAS#sh versionNAS#conf tEnter configuration commands, one per line. End with CNTL/Z. NAS(config)#int lo 0NAS(config-if)#ip add 2.2.2.2 255.255.255.0NAS(config-if)#exiNAS(config)#exiNAS#exi[Connection to 192.168.139.254 closed by foreign host]Client#实验结果:审计(accounting)用default验证的结果:审计(accounting)用commands验证的结果:实验心得:感觉还不错!1.看了一遍的录频,第一次做时授权失败,查不出是什么原因;2.然后把思路调整了下、重做,终于做出来了;3.也明白了为什么第一次授权为什么失败!。

Cisco route vty login AAA 认证配置资料

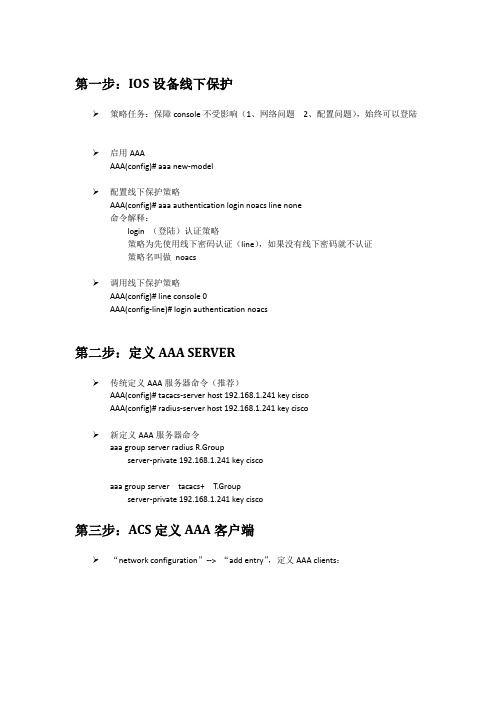

第一步:IOS设备线下保护策略任务:保障console不受影响(1、网络问题2、配置问题),始终可以登陆启用AAAAAA(config)# aaa new-model配置线下保护策略AAA(config)# aaa authentication login noacs line none命令解释:login(登陆)认证策略策略为先使用线下密码认证(line),如果没有线下密码就不认证策略名叫做noacs调用线下保护策略AAA(config)# line console 0AAA(config-line)# login authentication noacs第二步:定义AAA SERVER传统定义AAA服务器命令(推荐)AAA(config)# tacacs-server host 192.168.1.241 key ciscoAAA(config)# radius-server host 192.168.1.241 key cisco新定义AAA服务器命令aaa group server radius R.Groupserver-private 192.168.1.241 key ciscoaaa group server tacacs+ T.Groupserver-private 192.168.1.241 key cisco第三步:ACS定义AAA客户端“network configuration”-->“add entry”,定义AAA clients:填入route的IP和配置的文档“hostname”可以随便,只有本地意义:点击“submit+apply”确认:第四步:ACS定义AAA用户点击“user setep”→“user”,填入要创建的用户名,然后点击“add/edit”:输入密码:然后点击“submit”:第五步:测试AAA用户测试AAA服务器AAA# test aaa group tacacs+ cisco cisco new-codesending passwordusersuccessfilly authenticated测试成功表示前期准备正确:里边的cisco cisco代表用户名和密码。

cisco路由器AAA认证配置

Username backuser secret gmcc123aaa new-modelaaa authentication login default noneaaa authentication login vty-authen group tacacs+ localaaa authorization config-commandsaaa authorization commands 0 default noneaaa authorization commands 0 vty-author group tacacs+ noneaaa authorization commands 1 default noneaaa authorization commands 1 vty-author group tacacs+ noneaaa authorization commands 15 default noneaaa authorization commands 15 vty-author group tacacs+ noneaaa accounting commands 0 default start-stop group tacacs+aaa accounting commands 1 default start-stop group tacacs+aaa accounting commands 15 default start-stop group tacacs+aaa accounting system default start-stop group tacacs+aaa accounting connection default start-stop group tacacs+ //设备外部连接利用tacacs进行日志记录aaa accounting exec default start-stop group tacacs+ //EXEC模式设备管理利用tacacs进行日志记录aaa group server tacacs+ vty-authen// tacacs+ server-group配置,,要加组名。

CISCO交换机AAA配置

【必要命令】

全局模式

switch(config)# aaa new-model

注:启用AAA认证

switch(config)# aaa authentication dot1x default group radius local

注:启用AAA通过RADIUS服务器做认证

注:设置交换机端口故障关闭时间,过后关闭的端口自动打开

注:生成树的端口快速转发,更加快速从DHCP获取IP地址

端口错误检测

switch(config)# errdisable recovery cause all

注:防止交换机端口因异常被关闭,恢复其正常状态

switch(config)# errdisable recovery interval 30

注:开启全局DHCP SNOOPYING功能

switch(config)# ip dhcp snooping vlan 2

注:指定DHCP SNOOPYING范围

switch(config)# interface g0/1

注:进入接口(配置级联端口和连接DHCP服务器的端口为信任端口)

switch(config-if)# ip dhcp snooping trust

注:动态绑定DHCP-SNOOPING表项,过滤掉其它数据(无port-security则只绑定ip,有port-security则是绑定ip+mac)

相关命令

show ip dhcp snooping binding

STP生成树

Switch(config-if)# spanning-tree portfast

CISCO ASA SSL VPN配置详解

WEB VPN BASICAsa Winxp 151.8.1.6/24Http10.1.1.1/24 ASA 配置SSL (config )#webvpn#开启web vpn 功能SSL (config -webvpn )#enable Outside将webvpn 应用在外网接口SSL (config )#username cisco password 111111配置本地用户名和密码客户端登陆方法:1、 登陆到asa 的web 服务器2、输入用户名和密码3、输入需要访问的内网web服务器WEB VPN和ASDM PORTS(设备管理)共存ASA配置配置web vpn功能SSL(config)#webvpn#开启web vpn功能SSL(config-webvpn)#enable Outside将webvpn应用在外网接口SSL(config)#username cisco password 111111配置本地用户名和密码配置ASDM PORTSSSL(config)# http server enable#开始asa的web管理功能SSL(config)# http server enable 4443#端口号默认为443,改成4443,避免和webvpn的端口号冲突SSL(config)# http 151.8.1.0 255.255.255.0 Outside#将asa的web管理功能开启在outside接口SSL(config)# aaa authentication http console LOCAL#采用本地的用户名和密码进行aaa认证ASDM PORTS登陆1、双击桌面图标“Cisco ASDM Launcher”2、输入管理ip和端口号,并输入用户名和密码即可登陆SSL HTTP PROXY使用范围:当asa不能直接访问内网web服务器,必须通过proxy才能访问内网web服务器时,需要在asa上配置SSL HTTP PROXYPROXY1.1.1.1/24ASA配置SSL(config)# webvpn#开启web vpn功能SSL(config)# http-proxy 1.1.1.1 80配置http代理ip为1.1.1.1:80SSL(config-webvpn)#enable Outside将webvpn应用在外网接口SSL(config)#username cisco password 111111配置本地用户名和密码ASA SSL Java plugin使用范围:通过导入java插件,扩展asa的ssl vpn功能可选的jave插件有“ssh-plugin.jar”“vnc-plugin.jar”“rdp-plugin.jar”等等VNC SERVER10.1.1.101/24配置webvpnSSL(config)#webvpn#开启web vpn功能SSL(config-webvpn)#enable Outside将webvpn应用在外网接口SSL(config)#username cisco password 111111配置本地用户名和密码下载java插件tftp://local_tftp_server/plugins/ssh-plugin.jartftp://local_tftp_server/plugins/vnc-plugin.080130jartftp://local_tftp_server/plugins/rdp-plugin.jar导入java插件(放在asa的flash中)SSL(config)# import webvpn plugin-in protocol rdp flash:/rdp-plugin.jarSSL(config)# import webvpn plugin-in protocol ssh,telnet flash:/ssh-plugin.jarSSL(config)# import webvpn plugin-in protocol vnc flash:/vnc-plugin.jar注:配置完上面三个命令后,用show run无法显示。

路由器开启AAA后做身份验证的配置

路由器开启AAA后做身份验证的配置AAA是装在一台设备上的软件,最新的Cisco版本是ACS4.0AAA必须装在Server上才可以用1645端口做认证和授权,1646端口做统计在路由器上启动使用AAA:R1(config)#aaa new-model----------------------------------------------------------------如果没有这条命令,连接到R1将出现下面的提示(直接拒绝或提示输入密码):R2#telnet 10.0.0.1Trying 10.0.0.1 ... OpenPassword required, but none set[Connection to 10.0.0.1 closed by foreign host]开启后:R2#telnet 10.0.0.1Trying 10.0.0.1 ... OpenUser Access VerificationUsername: ciscoPassword:---------------------------------------------------------------指定一台Radius Server IP地址:R1(config)#radius-server host 10.0.0.100 key cisco指定一台Tacacs+ Server IP地址:R1(config)#tacacs-server host 10.0.0.100 key cisco注:Radius是公共协议,Tacacs+是Cisco协议,后面的key是指路由器和AAA服务器通信的密码定义进入用户模式(>)时使用的认证列表,可以选择默认的列表:WORD Named authentication list.default The default authentication list.enable Use enable password for authentication.group Use Server-groupkrb5 Use Kerberos 5 authentication.krb5-telnet Allow logins only if already authenticated via Kerberos VTelnet.line Use line password for authentication.local Use local username authentication.local-case Use case-sensitive local username authentication.none NO authentication.WORD Server-group nameradius Use list of all Radius hosts.tacacs+ Use list of all Tacacs+ hosts.enable Use enable password for authentication.group Use Server-groupkrb5 Use Kerberos 5 authentication.line Use line password for authentication.local Use local username authentication.local-case Use case-sensitive local username authentication.none NO authentication.<cr>最后加个none的意思是如果radius服务器失败,则不需要密码就可以进入,但是一般不这样设置none 远程登录和console口登录都会去radius服务器做检查实验显示:加了none:R2#telnet 10.0.0.1Trying 10.0.0.1 ... OpenUser Access VerificationUsername: ciscoPassword:R1>en% Error in authentication.(这里不能进入用户模式,因为路由器上没有设置进入#的密码)如果设置成面这条:则不去radius服务器检查,不需要密码直接可以登录路由器,不管console还是远程登录----------------------------------------------------------------------------没加none:R2#telnet 10.0.0.1Trying 10.0.0.1 ... OpenUser Access VerificationUsername: ciscoPassword:% Authentication failedUsername: sdafPassword:% Authentication failedUsername: dsafPassword:% Authentication failed[Connection to 10.0.0.1 closed by foreign host]R2#这条命令意味着如果radius服务器不可用,则没有办法登录路由器,包括远程和console口----------------------------------------------------------------------------如果把none改成enable,则告诉路由器如果找不到radius就用进入用户模式(打en进入#的那个)的密码来验证:R2#10.0.0.1Trying 10.0.0.1 ... OpenUser Access VerificationUsername: dasf 用户名随便输入Password:这里的用户名和密码是拿去radius验证的Password: 如果找不到radius,就要求在这里输入enable的密码来进行验证,如果路由器没有设置enable 密码,则不能进入路由器,console下登录也是一个原理R1>如果设置成下面这条:则不去radius服务器检查,直接用enable密码认证,如果路由器没有设置enable密码,则不能进入路由器,console下登录也是一个原理R2#10.0.0.1Trying 10.0.0.1 ... OpenUser Access VerificationPassword: 这里不提示输入用户名了,因为无需去radius验证身份--------------------------------------------------------------------------如果把none改成local,则使用路由器本地设置的用户名和密码进入:设置的方法:如果没有设置本地密码,也就不能进入路由器如果设置成下面这条:则说明远程登陆时不经过radius,直接用local用户名和密码认证,包括console口也用local来认证R2#10.0.0.1Trying 10.0.0.1 ... OpenUser Access VerificationUsername: dsafPassword:% Authentication failedUsername: 123Password:cisco1R1>----------------------------------------------------------------------------自定义实例:这里调用上面的one,表示用enable密码来验证(使用aaa后必须要指定使用哪种认证实例,默认是default)这里调用上面的two,表示用本地用户名密码来验证配置好上面后连入console显示:配置好上面后从R2telnet连入vty显示:说明不同实例指定的不同的登录验证方法可以用在不同的访问介质上,比较灵活也可以用:来先让radius认证,不可用后再按照相应的配置进行验证另外,实验结果好像显示:和两条命令没有区别,相反,如果line后不加参数则应用在line console下就需要在登录console时输入line console下设置的密码应用在line vty下就需要在远程telnet登录时输入line vty下设置的密码从>进入#模式的验证设置:为设置前使用enable secret password设置的密码,设置后如果是console口登录的,就用line console 下设置的密码,如果是telnet登录的就用line vty下设置的密码进入用户模式如果开了AAA模式,则以AAA为准,即使console下已经设置了密码并要求输入登录,但是AAA设置里只打了aaa new-model,则进入console还是不用输密码,输入了任何一条aaa authentication login...(非none)命令,登录console和vty都会提示输入相应设置的密码,所以要先设置好各个密码才打authentication 命令,不然可能进不了路由器radius-server host IP key ...可以打多条,按次序为主和备份aaa authentication username-prompt 新的文字aaa authentication password-prompt 新的文字可以把登录时的用户名和密码提示符改成想要的文字,以提高安全性。

在思科路由器上配置AAA认证

在思科路由器上配置AAA认证在思科路由器上配置AAA认证⼀、实验拓扑⼆、地址表三、AAA配置过程1.在R1配置本地⽤户名并为console配置本地AAA认证和VTY连接认证R1(config)#username admin1 password admin1R1(config)# aaa new-modelR1(config)#aaa authentication login default localR1(config)#line console 0R1(config-line)#login authentication default验证⽤户EXEC登⼊使⽤本地数据库------VTY连接认证R1(config)# aaa authentication login telnet-login localR1(config)# line vty 0 4R1(config-line)# login authentication telnet-login验证Telnet配置。

让PC-Aping通R12.在R2进⾏有关TACACS+服务器的详细配置R2(config)#username admin2 password admin2R2(config)#tacacs-server host 192.168.2.2R2(config)#tacacs-server key admin2R2(config)#aaa new-modelR2(config)#aaa authentication login default group tacacs+ localR2(config)#line console 0R2(config-line)#login authentication defaultTACACS+服务器配置⽤AAA TACACS+服务器验证⽤户EXEC的登⼊3.在R3⽤RADIUS配置基于服务器的AAA认证R3(config)#username admin3 password admin3R3(config)#tacacs-server host 192.168.3.2R3(config)#tacacs-server key admin3R3(config)#aaa new-modelR3(config)#aaa authentication login default group radius local R3(config)#line console 0R3(config-line)#login authentication defaultRADIUS服务器配置四、⽹络测试1.PC-A ping PC-B2.PC-A ping PC-C3.PC-C ping PC-B。

AAA认证设置

AAA认证一、准备条件1.1windows 虚拟机一台1.2路由器一台(我采用的是CISCO3600)1.3要求windows虚拟机与真机进行连通1.4拓扑如下二、基本配置2.1 WinRadius服务器基本配置第一步、登陆windows 虚拟机,配置IP地址为:192.168.1.7第二步、打开“WinRadius”软件,并解压缩第三步、在解压缩的文件里,打开“”服务,出现如下图所示:“加载账户数据失败”第四步、点击《设置——数据库》出现下图,在点击图中的《自动配置ODBC》第五步、根据上图日志提示:重新启动“WinRadius”服务,服务器启动正常第六步、点击《设置——系统》出现下图,确定认证端口:1812,计费端口:1813第七步、点击《设置——多重密钥》出现下图,其中对于IP[NAS]填写:AAA路由器与交换机的管理地址,采用密钥填写:交换机、路由器与WinRadius服务器之间的认证密钥。

在此,我以路由器192.168.1.1,密钥为123 为例。

最后点击“添加”。

第八步、点击《操作——添加账号》。

此处以用户名:wang ,口令为:wang第九步、查看新增加的账号:wang 《操作——查询——查用户信息》2.2 路由器基本配置首先、对路由器的接口F0/0配置IP地址并激活该端口Router#sh run inter f0/0Building configuration...Current configuration : 96 bytes!interface FastEthernet0/0ip address 192.168.1.1 255.255.255.0duplex autospeed autoendRouter#其次、测试路由器与WinRadius服务器之间的网络是否正常通讯Router#ping 192.168.1.7Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 192.168.1.7, timeout is 2 seconds:!!!!!Success rate is 100 percent (5/5), round-trip min/avg/max = 4/14/36 ms Router#最后、测试路由器与客户机(telnet该路由器的客户端)能否正常通讯Router#ping 192.168.1.8Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 192.168.1.8, timeout is 2 seconds:!!!!!Success rate is 100 percent (5/5), round-trip min/avg/max = 4/12/48 msRouter#三、AAA认证配置Router(config)#aaa new-model (启用AAA认证)Router(config)#username xiong password xiong (创建本地用户与口令)aaa authentication login haha group radius local (先进行radius服务器认证,在radius 服务器不可达时,采用本地认证)aaa authentication login hehe none (登陆不进行认证)no radius-server host 192.168.1.7 auth-port 1645 acct-port 1646 (关闭默认的认证、授权端口与审计端口)radius-server host 192.168.1.7 auth-port 1812 acct-port 1813 key 123 (改写通用的认证、授权端口与审计端口,同时配置路由器与radius服务器之间的口令123)Router(config)#line vty 0 4Router(config-line)#login authentication haha (当用户telnet该路由器时,调用认证haha进行认证)Router(config-line)#exitRouter(config)#line con 0Router(config-line)#login authentication hehe (当用户con该路由器时,调用认证heh 进行认证)Router(config-line)#end路由器具体配置如下:Router#sh runBuilding configuration...Current configuration : 720 bytes!version 12.4service timestamps debug datetime msecservice timestamps log datetime msecno service password-encryption!hostname Router!boot-start-markerboot-end-marker!!aaa new-model!aaa authentication login haha group radius localaaa authentication login hehe none!aaa session-id commonmemory-size iomem 5!!ip cef!!username xiong password 0 xiong!!!!interface FastEthernet0/0ip address 192.168.1.1 255.255.255.0duplex autospeed auto!ip http server!radius-server host 192.168.1.7 auth-port 1812 acct-port 1813 key 123 !control-plane!!line con 0login authentication heheline aux 0line vty 0 4login authentication haha!!endRouter#Router#sh runBuilding configuration...Current configuration : 720 bytes!version 12.4service timestamps debug datetime msecservice timestamps log datetime msecno service password-encryption!hostname Router!boot-start-markerboot-end-marker!aaa new-model!!aaa authentication login haha group radius localaaa authentication login hehe none!aaa session-id commonmemory-size iomem 5!!ip cef!username xiong password 0 xiong!interface FastEthernet0/0ip address 192.168.1.1 255.255.255.0duplex autospeed auto!ip http server!radius-server host 192.168.1.7 auth-port 1812 acct-port 1813 key 123 !control-plane!line con 0login authentication heheline aux 0line vty 0 4login authentication haha!!endRouter#四、测试4.1 用客户机telnet该路由器成功(用radius服务器的用户wang进行验证)同时在WinRadius服务器上查看相应的日志4.2 当WinRadius服务器出现异常,我们在用“wang”登陆时,就失败了,同时,只能采用本地账户“xiong”登陆来进行管理该路由器路由器PING不同WinRadius服务器客户机用wang登陆失败采用本地xiong登陆成功五、用密文进行认证Router(config)#enable secret 123456用sh run 查看刚配置的口令enable secret 5 $1$cGdg$Um3fHK8td9KRSKAG.5Lst.把上面记录好的密钥口令保存好,同时要记住它所对应的明文口令在路由器上修改与服务器之间的认证:Router(config)#radius-server host 192.168.1.7 auth-port 1812 acct-port 1813 key $1$cGdg$Um3fHK8td9KRSKAG.5Lst.最后,一样正常登陆采用同样的方式对服务器上用户wang的密码进行更换成密文的口令(只要确定在20个字符以内)。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

cisco AAA认证服务器及设备配置

AAA代表Authentication、Authorization、Accounting,意为认证、授权、记帐,其主要目的是管理哪些用户可以访问服务器,具有访问权的用户可以得到哪些服务,如何对正在使用网络资源的用户进行记帐。

1、认证:验证用户是否可以获得访问权限——“你是谁?”

2、授权:授权用户可以使用哪些资源——“你能干什么?”

3、记帐:记录用户使用网络资源的情况——“你干了些什么?”

好的,简单的了解理论知识后,接下来我们还是以实验的方式来进行讲解:

为网络提供AAA服务的,主要有TACACS+和RADIUS协议,我们主要介绍是TACACS+协议,因为它运行在TCP协议基础之上,更适合大型网络,特别是融合型网络

一、实验拓扑介绍

该实验主要完成R1路由通过ACS服务器实现AAA认证,包括验证、授权和记帐,同时还包括PPP验证和计时通过cisco ACS实验

二、安装cisco ACS

1、硬软件要求

硬件:Pentium IV 处理器, 1.8 GHz 或者更高

操作系统:Windows 2000 Server

Windows 2000 Advanced Server (Service Pack 4)

Windows Server 2003,Enterprise Edition or Standard

Edition (Service Pack 1)

内存:最小1GB

虚拟内存:最小1GB

硬盘空间:最小1GB可用空间,实际大小根据日志文件的增长,复制和备份的需求而定。

浏览器:Microsoft Internet Explorer 6 或者更高版本

JAVA运行环境:Sun JRE 1.4.2_04 或更高版本

网络要求:

在CISCO IOS 设备上为了全面的支持TACACS+ 和RADIUS,AAA 客户端必须运行Cisco IOS 11.1 或者更高的版本。

非CISCO IOS 设备上必须用TACACS+,RADIUS或者两者一起配置。

运行ACS的主机必须能ping通所有的AAA客户端。

2、安装方法(我们用的版本是4.0版本)

打开ACS安装程序文件夹,选中setup 双击。

进入安装向导,根据提示进行安装,基本为默认设置

3、安装完成后的访问

在运行ACS的主机上,通过桌面上的ACS Admin 网页图标,可以访问ACS 的web格式的管理台。

也可以通过网页浏览器输入地址:http://127.0.0.1:2002来访问ACS。

注:

Windows Xp不支持cisco ACS,在此笔者是在虚机中的windows2003sever下安装的

ACS安装完成后,一定要安装JAVA平台,否则该ACS将不能正常使用,笔者在此安装的是jre-6u12-windows-i586-p-s.exe,版本为JRE 版本

1.6.0_12 Java HotSpot(TM)

三、ACS的配置

1、设置ACS管理员帐号

Step 1>点击ACS界面左边的Administration control 按钮,然后点击Administrator control界面中的Add Administrator

Step 2>点击Add administrator 后出现此账户的诸多选项,逐一填写后点击Submit

Step3>设置了管理员后就可以通过web界面登录到ACS服务器对ACS进行配置

如:http://10.10.10.110:2002

2、ACS网络设置(添加Tacacs+客户端

Step1>点击ACS界面的Network Configuration按钮,出现网络配置界面,然后点击Add Entry,

Step2>添加Tacacs+客户端(ACS中必须指定Tacacs+客户端的名字、IP地址、key)

3、Tacacs+设置

Step1>点击ACS界面左边Interface configuration 按钮,选择TACACS+ (Cisco IOS)

Step2>根据个人具体应用,在Tacacs+相关项目中打勾(如果没有将tacacs+相关项目选中,则在用户组/用户属性中将不会出现tacacs+相关项目)

4、设备端tacacs+服务器的指定

在cisco设备端用以下命令指定ACS tacacs+服务器R1(config)# tacacs-server host 10.10.10.110

R1(config)# tacacs-server directed-request

R1(config)# tacacs-server key xinhua

5、添加用户组

Step1>在ACS界面左边点击Group Setup

Step2>在下拉列表中选取某个组,给这个组重命名,接着选择Edit setting进入组的属性配置

Step3>在组的enable option 中的Max privilege for any AAA Client设置组的级别

6、添加用户

Step1>在ACS界面的左边点击user setup 按钮

Step2>在user方框中填写用户名,然后点击ADD/Edit

Step3>在出现的用户属性中逐一填写

Step4>选择用户属于哪个用户组

Step5>选择用户属于的级别(可以定义单个用户级别,也可以和所属的用户组级别一样)

Step6>设置用户的enable 密码

好的,到这里基本配置就算是配完了,接下来我们来演示一下AAA功能的实现

四、ACS功能设置

1、ACS认证

a) 在设备端定义tacacs+服务器地址以及key

R1(config)# tacacs-server host 10.10.10.110

R1(config)# tacacs-server directed-request

R1(config)# tacacs-server key xinhua

b) 在ACS端定义设备的IP地址(参考ACS基本配置)

c) 在ACS上面建立用户名和用户组

d) 在设备端配置AAA认证

R1(config)# enable secret 123 ‘定义enable密码

R1(config)# username abc password 456 ‘定义本地数据库

R1(config)# aaa new-model ‘启用AAA认证

R1(config)# aaa authentication login default group tacacs+ local ‘设置登陆验证默认为采用先ACS服务器再本地验证(当ACS服务器不可达才用本地

数据库验证)

R1(config)# aaa authentication enable default group tacacs+ enable ‘设置enable进入特权模式默认为采用先ACS服务器再本地enable设置的密码

R1(config)# line vty 0 4

R1(config)# login authentication default ‘设置telnet登陆采用前面定义的default

e) 验证

telnet登陆:telnet 10.10.10.100,输入ACS服务器的用户名和密码,登陆成功,用本地数据库用户名和密码登陆失败(因为根据前面设置,R1首先会去ACS服务器进行验证,当ACS服务器不可达时,才会用本地数据库验证)

我们可以试着断开ACS与路由的连接,然后再进行登陆,这时则必须用本地数据库验证,也就是用户名为abc 密码为456

enable进入特权测试

此时输入特权模式密码为ACS服务器上的密码,而非本地路由的enable密码2、ACS授权

ACS中可以通过设置用户组/用户的级别privilege来实现不同用户登录设备后可用的命令的不同,也可以通过使用ACS的命令授权来实现不同用户登录设备的可用命令条目,以下介绍ACS的命令授权

Step1>在ACS的界面左边的share profile components按钮

Step2>点击shell command authorization sets。