计算机网络实验七vpn配置

实训7-1:配置服务器的端到端IPSEC VPN

实训目的

➢掌握在windows2003上配置“路由和远程访问

”的方法

➢掌握服务器端到端IPSEC VPN的配置 ➢理解端到端IPSEC VPN的工作原理

实训背景

某小型企业的总部在北京,分支机构在重庆,企 业为了节省经费,通过两台服务器和互联网相连 ,服务器通过另一块网卡和局域网连接。为了保 证传输信息的安全,企业需要在总部和分部建立 一条IPSEC VPN隧道。如果你是企业的网络工程 师,你如何为企业配置整个网络。

5.查看配置结果 ➢ (2)PCA能够正常访问PCB,如所示。

4.在CQ-SERVER上配置“路由和远程访问”

➢ (7)在“VPN类型”窗口,选择“点对点隧道协议”,

如所示。

4.在CQ-SERVER上ቤተ መጻሕፍቲ ባይዱ置“路由和远程访问”

➢ (8)在“目标地址”窗口,输入BJ-SERVER的IP地址

“12.1.1.1” ,如所示。。

4.在CQ-SERVER上配置“路由和远程访问”

➢ (10)在“远程网络的静态路由”窗口,添加一个到CQ

内部网“172.16.1.0 /24”的静态路由,如所示。

3.在BJ-SERVER上配置“路由和远程访问”

➢ (11)在“拔入凭证”窗口,输入拨入出凭据密码

“123456”,如所示,注意两边要保持一致。

3.在BJ-SERVER上配置“路由和远程访问”

➢ (1)选择【开始】→【管理工具】→【路由和远程访问

】,打开“路由和远程访问”窗口,右击服务器,选择 【配置并启用路由和远程访问】菜单,如所示。

3.在BJ-SERVER上配置“路由和远程访问”

➢ (2)在“配置”窗口,选择“两个专用网络之间的安全

VPN网络的配置实验

VPN服务器配置实验目的1、掌握VPN的基本概念以及工作原理;2、掌握VPN服务器的配置并建立与客户机的VPN连接;3、模拟远程客户端通过Internet访问局域网。

实验要求1、设备要求:联网计算机1台(装有WindowsServer2008操作系统及Hyper-V、装有网卡);2、每组2人。

WS2008(双网卡)充当VPN服务器,WS2008虚拟机充当内部网络一个WEB服务器,XP物理机充当VPN客户端。

实验基础阅读本周大课课件。

虚拟专用网VPN是穿越专用网络或公用网络(如Internet)的、安全的、点对点的连接。

虚拟专用网的最佳范例是,虚拟网络客户端使用虚拟专用网连接到与Internet相连的远程访问服务器上。

远程访问服务器应答虚拟呼叫,验证呼叫方身份,并在虚拟专用网客户端和企业网络之间传送数据。

在实验室可以模拟远程客户端通过Internet(实为校园网)访问局域网这一过程。

实验拓扑图如下:将双网卡(其中之一为虚拟网上)的VPNServer用物理机实现,虚拟机作为Web服务器,本地连接2连接校园网,本地连接4连接内部网。

XP物理机为VPNClient,接入校园网,模拟漫游因特网的远程客户端。

在Client与Server之间建立一个VPN连接,就可以在一台计算机上模拟远程客户端通过Internet访问局域网了。

内容与步骤实验方案设计要点是:请每组同学设置不同的合理的IP地址,填到上表中,不得和图中相同。

参考:(1)VPNServer的校园网网段为物理机:本地连接2,通过校园网DHCP获得动态IP地址,然后转为静态IP;本地连接(2)VPNClient在校园网网段中(3)VPNClient能通过校园网连接到VPNServer。

测试。

(4)Web服务器为Win2008虚拟机,(5)测试:本地连接4与虚拟机本地连接相互连通。

1、搭建实验环境。

为WS2008虚拟机添加双网卡(一个是物理网卡,一个是虚拟网卡),为三个主机配置相应IP地址,并测试连通性。

实训7-5:VPN设备基本配置

1.用控制接口对VPN1进行配置

➢ (4)保存配置

➢ [sadm@RG-WALL]# save ➢ [sadm@RG-WALL]#

2.按上面步骤配置VPN2的E0端口IP地址为172.16.2.1/24

3.连接拓扑对路由器和计算机进行基本配置

3.连接拓扑对路由器和计算机进行基本配置

➢ (1)配置R1

实训拓扑

实训设备

设备

计算机 (安装windows操作系统) RG-WALL VPN网关 路由器

数量

3台

2台 2台

实训步骤

➢1.用控制接口对VPN1进行配置 ➢2.按上面步骤配置VPN2的E0端口IP地址为

172.16.2.1/24

➢3.连接拓扑对路由器和计算机进行基本配置 ➢4.安装锐捷安全网关管理中心 ➢5.添加网关组和网关 ➢6.用网关管理中心配置VPN1 ➢7.用网关管理中心配置VPN2

1.用控制接口对VPN1进行配置

➢ (3)配置e1接口

➢ ①输入用户名(默认值为sadm)和密码(默认值为sadm)进入特 权模式。 RG-WALL login: sadm Password:

➢ ②删除VPN配置 [sadm@RG-WALL]# clear conf Are you sure to CLEAR all the system configuration and REBOOT ssadm@RG-WALL]# network

➢ ④配置端口的IP地址 [sadm@RG-WALL(Network)]# interface set Interface to set (eth0, eth1, Enter means

1.用控制接口对VPN1进行配置

cancel): Eth0 Bring up onboot? (0: No, 1: Yes, Enter means Yes) Work mode (0: UnCfg, 1: Manual, 2: DHCP, 3: PPPoE, 4: InBridge, Enter

VPN实验步骤

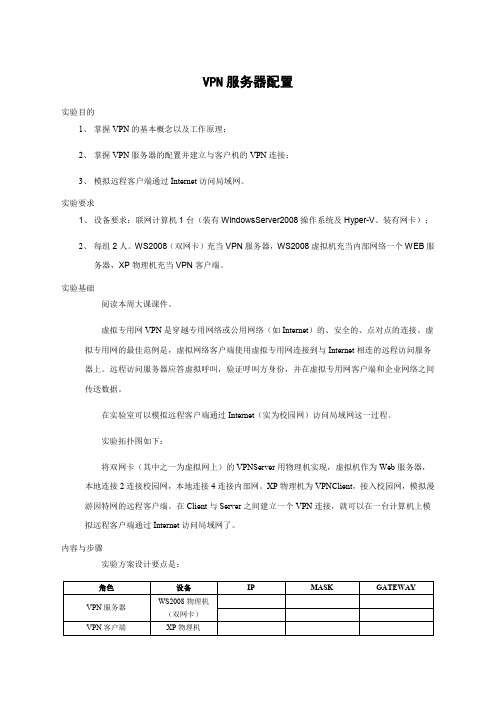

VPN实验步骤VPN网络的连接(一)如何赋予用户拨入的权限1.想要给一个用户赋予拨入到此服务器的权限(默认是任何用户均被拒绝拨入到服务器上),需打开管理工具中的用户管理器(在“计算机管理”项或“Active Directory 用户和计算机”中),选中所需要的用户,在其上单击右键,选“属性”。

2.在该用户属性窗口中选“拨入”项,然后点击“允许访问”项,再按“确定”即可完成赋予此用户拨入权限的工作。

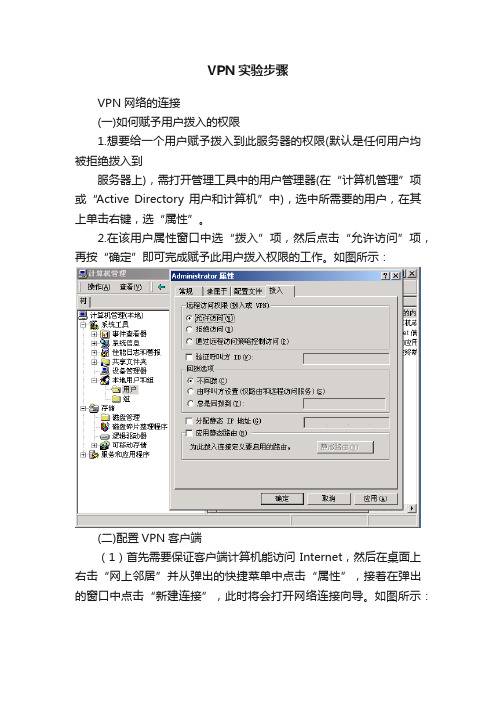

如图所示:(二)配置VPN客户端(1)首先需要保证客户端计算机能访问Internet,然后在桌面上右击“网上邻居”并从弹出的快捷菜单中点击“属性”,接着在弹出的窗口中点击“新建连接”,此时将会打开网络连接向导。

如图所示:(2)选中“通过Internet连接到专用网络”项,点击“下一步”将出现如下的对话框。

(3)点击“下一步”,这时需要设置VPN服务器的地址,在此我们可以输入服务器的IP地址或主机名。

如图所示:(4)然后单击“下一步”在这一步中我们需要设置是否所有用户都可以使用虚拟连接,默认的是所有用户使用连接。

如图所示:(5)单击“下一步”出现下面这个界面。

(6)继续单击“下一步”出现完成网络连接向导。

(7)单击“完成”将出现一个如下的界面。

最后输入用户名和密码即可与远程的VPN服务器进行连接,如图所示:(三)配置VPN服务器(1)尚未配置:Win2K中的VPN包含在”路由和远程访问服务”中。

当你的Win2K 服务器安装好之后,它也就随之自动存在了!不过此时当你打开“管理工具”中的“路由和远程访问”项进入其主窗口后,在左边的“树”栏中选中“服务器准状态”,即可从右边看到其“状态”正处于“已停止(未配置)”的情况下。

(2)开始配置:要想让Win2K计算机能接受客户机的VPN拨入,必须对VPN服务器进行配置。

在左边窗口中选中“CZZY12(本地)”(服务器名),在其上单击右键,选“配置并启用路由和远程访问”。

南昌大学网络工程实训十七IPsecVPN配置

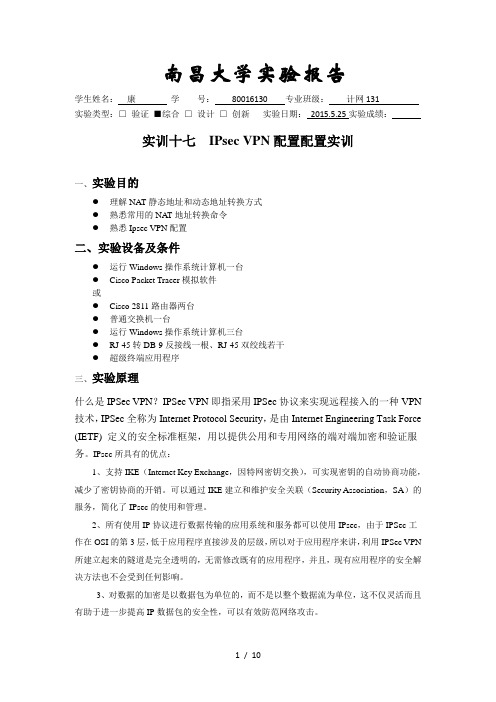

南昌大学实验报告学生姓名:康学号:80016130 专业班级:计网131实验类型:□验证■综合□设计□创新实验日期:2015.5.25实验成绩:实训十七IPsec VPN配置配置实训一、实验目的●理解NAT静态地址和动态地址转换方式●熟悉常用的NA T地址转换命令●熟悉Ipsec VPN配置二、实验设备及条件●运行Windows 操作系统计算机一台●Cisco Packet Tracer模拟软件或●Cisco 2811路由器两台●普通交换机一台●运行Windows 操作系统计算机三台●RJ-45转DB-9反接线一根、RJ-45双绞线若干●超级终端应用程序三、实验原理什么是IPSec VPN?IPSec VPN即指采用IPSec协议来实现远程接入的一种VPN 技术,IPSec全称为Internet Protocol Security,是由Internet Engineering Task Force (IETF) 定义的安全标准框架,用以提供公用和专用网络的端对端加密和验证服务。

IPsec所具有的优点:1、支持IKE(Internet Key Exchange,因特网密钥交换),可实现密钥的自动协商功能,减少了密钥协商的开销。

可以通过IKE建立和维护安全关联(Security Association,SA)的服务,简化了IPsec的使用和管理。

2、所有使用IP协议进行数据传输的应用系统和服务都可以使用IPsec,由于IPSec工作在OSI的第3层,低于应用程序直接涉及的层级,所以对于应用程序来讲,利用IPSec VPN 所建立起来的隧道是完全透明的,无需修改既有的应用程序,并且,现有应用程序的安全解决方法也不会受到任何影响。

3、对数据的加密是以数据包为单位的,而不是以整个数据流为单位,这不仅灵活而且有助于进一步提高IP数据包的安全性,可以有效防范网络攻击。

3.1 工作原理IPsec协议不是一个单独的协议,它给出了应用于IP层上网络数据安全的一整套体系结构,包括网络认证协议AH(Authentication Header,认证头)、ESP(Encapsulating Security Payload,封装安全载荷)、IKE(Internet Key Exchange,因特网密钥交换)和用于网络认证及加密的一些算法等。

VPN配置方法范文

VPN配置方法范文VPN(Virtual Private Network)是一种通过公共网络建立起一个私密网络连接的技术。

通过VPN,用户可以在不同地理位置之间建立安全、可靠的连接,访问公司内部网络、远程办公等。

本文将介绍VPN的配置方法。

1.需要的硬件和软件在配置VPN之前,需要确保以下硬件和软件已经准备好:-一台服务器:作为VPN服务器,可以是物理机或虚拟机。

-一台或多台客户端:用于连接到VPN服务器的设备,可以是电脑、手机等。

- VPN软件:用于配置和管理VPN连接的软件,如OpenVPN、Cisco AnyConnect等。

2.配置VPN服务器2.1安装和配置VPN软件a. 选择一款适合自己服务器操作系统的VPN软件,如OpenVPN。

c.配置VPN软件,设置VPN服务器的IP地址、配置端口等。

2.2配置VPN访问权限a.创建VPN用户账户,在VPN软件中添加账户和密码。

b.限制仅允许授权的用户访问VPN服务器,提高安全性。

c.配置访问控制列表(ACL)以限制用户访问特定资源或网络。

2.3配置IP地址和网络a.配置VPN服务器的IP地址和子网掩码。

b.配置VPN服务器的默认网关,通常是连接到互联网的网关。

3.配置VPN客户端3.1安装和配置VPN软件a. 选择适合自己设备操作系统的VPN软件,如OpenVPN Client。

c.配置VPN软件,设置VPN服务器的IP地址、端口和用户账户等。

3.2连接VPN服务器a.打开VPN客户端软件,输入VPN服务器的IP地址和端口。

b.输入用户账户和密码,点击连接按钮进行连接。

c.等待连接成功,显示已连接状态。

4.VPN连接的管理和维护4.1管理VPN连接a.监控VPN连接的状态,确保连接正常。

b.管理VPN用户账户,添加或删除账户,重置密码等。

c.配置VPN连接的参数,如传输协议、加密方式等。

4.2维护VPN服务器a.定期检查VPN服务器的性能,确保其正常运行。

vpn的配置

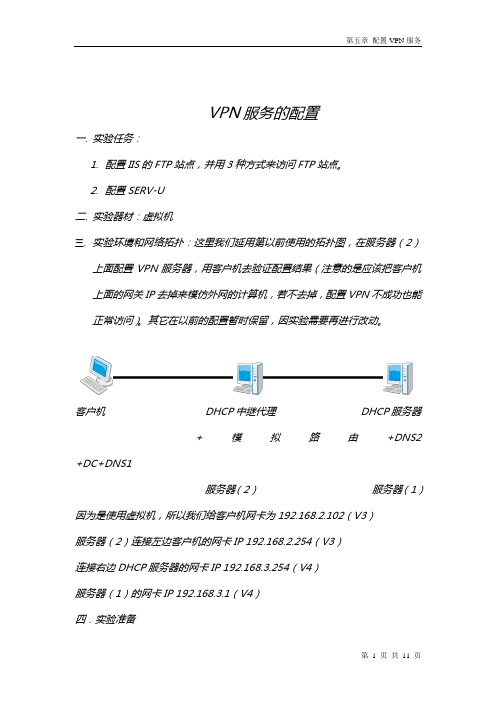

VPN服务的配置一.实验任务:1.配置IIS的FTP站点,并用3种方式来访问FTP站点。

2.配置SERV-U二.实验器材:虚拟机三.实验环境和网络拓扑:这里我们延用第以前使用的拓扑图,在服务器(2)上面配置VPN服务器,用客户机去验证配置结果(注意的是应该把客户机上面的网关IP去掉来模仿外网的计算机,若不去掉,配置VPN不成功也能正常访问)。

其它在以前的配置暂时保留,因实验需要再进行改动。

客户机 DHCP中继代理 DHCP服务器+模拟路由+DNS2 +DC+DNS1服务器(2)服务器(1)因为是使用虚拟机,所以我们给客户机网卡为192.168.2.102(V3)服务器(2)连接左边客户机的网卡IP 192.168.2.254(V3)连接右边DHCP服务器的网卡IP 192.168.3.254(V4)服务器(1)的网卡IP 192.168.3.1(V4)四.实验准备在前几章中我们按拓扑配置好了网卡类型和IP参数(固定IP/子网掩码/默认网关和首选DNS 服务器),在服务器(2)上开启了‘路由和远程访问’+DNS2。

在服务器(1)上面配置了DHCP服务和活动目录+WEB站点五.实验过程01.激活路由和远程访问服务(服务器2)右击服务器,选择‘配置并启用路由和远程访问’根据向导配置即可目录安全性:用于设置本FTP服务器用户IP访问限制的授权列表。

02.配置用户拨入属性(服务器1)新建用户zxc并配置,zxc所属组为domain users03.新建一个远程访问策略并编辑04.新建客户的网络连接这里注意了输入VPN服务器的地址完成后05.在客户机上面访问文件服务器客户机上面服务器(2)即VPN服务器上面访问文件服务器此时在VPN服务器上面可以看见VPN 配置成功。

学习电脑网络的VPN配置

学习电脑网络的VPN配置VPN是Virtual Private Network(虚拟私人网络)的缩写,是一种通过公共网络(通常是互联网)建立安全连接的技术,用于在不同地点的计算机之间传输数据。

VPN可以提供安全、私密的连接,使用户能够访问远程网络资源,同时保护数据的机密性和完整性。

本文将介绍学习电脑网络的VPN配置的相关内容,包括VPN的基本原理、常见的VPN协议以及VPN的配置步骤。

一、VPN的基本原理VPN的基本原理是通过加密和隧道技术,在公共网络上模拟私人网络。

VPN采用加密技术可以保证数据的机密性,使得数据在传输过程中不易被窃取和篡改。

而隧道技术则是通过在公共网络上建立一条私密的通道,将数据包封装起来,确保数据的安全传输。

二、常见的VPN协议1. PPTP(Point-to-Point Tunneling Protocol,点对点隧道协议):PPTP是一种最早出现的VPN协议,具有配置简单、易于使用的特点。

它可以在各种操作系统中使用,并能够实现基本的加密和隧道功能。

然而,PPTP的安全性相对较低,容易受到攻击。

2. L2TP(Layer 2 Tunneling Protocol,第二层隧道协议):L2TP是一种较为安全的VPN协议,它结合了PPTP和L2F(Layer 2 Forwarding,第二层转发协议)的优点,采用了IPSec(Internet Protocol Security)来提高安全性。

L2TP在配置和使用方面相对较复杂。

3. IPSec(Internet Protocol Security,网络协议安全):IPSec是一种常用的VPN加密协议,可以提供较高的安全性。

它可以独立使用,也可以与其他VPN协议(如L2TP)结合使用。

IPSec使用了多种加密机制,包括对称加密和非对称加密,确保数据的机密性和完整性。

三、VPN的配置步骤1. 选择VPN服务提供商:首先,你需要选择一个可信赖的VPN服务提供商。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

R0(config-if)#ip a 218.30.1.1 255.255.255.0

R0(config-if)#Clock rate 64000

R0(config-if)#No shutdown

R0(config-if)#exit

R0(config)# ip route 61.177.7.0 255.255.255.0 218.30.1.2

R1(config-if)#No shutdown

R1(config)#Int serial0/0/1

R1(config-if)#ip addr 218.30.1.2 255.255.255.0

R1(config-if)#No shutdown

R1(config-if)#exit

R1(config)# ip route 202.102.60.0 255.255.255.0 218.30.1.1

R2(config -router)# network 192.168.3.0

R2(config -router)# no auto-summary

R2(config- router)#exit

R2(config)# ip route 0.0.0.0 0.0.0.0 202.102.60.2

R2 (config)#end

Router3:

Router>en

Router#config t

Router(config)#hostname R3

R3(config)#int FastEthernet0/0

R3(config-if)#ip addr 192.168.2.1 255.255.255.0

R3(config-if)#no shutdown

R1(config)#end

Router2:

Router>en

Router#config t

Router(config)#hostname R2

R2(config)#int FastEthernet0/0

R2(config-if)#ip addr 192.168.1.1 255.255.255.0

R2(config-if)#no shutdown

R3(config-router)# network192.168.3.0

R3(config-router)#no auto-summary

R3(config- router)#exit

R3(config)#ip route0.0.0.0 0.0.0.0 Serial0/0/0

R3(config)#end

VPN:

虚拟专用网络(Virtual Private Network)实质上就是利用加密技术在公网上封装出一个数据通讯隧道(tunnel )。

在VPN网关对数据包进行处理时,有两个参数十分重要:原始数据包的目标地址(VPN目标地址)和远程VPN网关地址。根据VPN目标地址,VPN网关能够判断对哪些数据包进行VPN处理,对于不需要处理的数据包通常情况下可直接转发到上级路由;远程VPN网关地址则指定了处理后的VPN数据包发送的目标地址,即VPN隧道的另一端VPN网关地址。由于网络通讯是双向的,在进行VPN通讯时,隧道两端的VPN网关都必须知道VPN目标地址和与此对应的远端VPN网关地址

R3(config-if)# tunnel source Serial0/0/0

R3(config-if)# tunnel destination 202.102.60.1

R3(config-if)#no shutdown

R3(config-if)#exit

R3(config)# router rip

R0(config-if)#No shutdown

R0(config)#Int serial0/0/1

R0(config-if)#ip addr 218.30.1.2 255.255.255.0

R0(config-if)#No shutdown

R0(config-if)#exit

R0(config)#ip route 202.102.60.0 255.255.255.0 218.30.1.1

CISCO8211 ROUTER

配置及举例。

设备口的IP地址如下表:

设备

IP地址1

IP地址2

子网掩码

Router0

202.102.60.2

218.30.1.1

255.255.255.0

Router1

61.177.7.1

218.30.1.2

255.255.255.0

Router2

192.168.1.1

R0(config)#end

Router1:

Router>en

Router#config t

Router(config)#hostname R1

R1(config)#int serial0/0/0

R1(config-if)#ip addr 61.177.7.1 255.255.255.0

R1(config-if)#Clock rate 64000

R2(config)#int Serial0/0/0

R2(config-if)#ip addr 202.102.60.1 255.255.255.0

R2(config-if)#no shutdown

R2(config)#int Tunnel0建立隧道tunnel0

R2(config-if)#ip addr 192.168.3.1 255.255.255.0

R3(config)#int Serial0/0/0

R3(config-if)#ip addr 61.177.7.2 255.255.255.0

R3(config-if)#no shutdown

R3(config)#int Tunnel0

R3(config-if)#ip addr 192.168.3.2 255.255.255.0

Win7

Cisco Packet Tracer

三、实验实习内容与步骤

实验拓扑

实验步骤

Router0:

Router>en

Router#config t

Router(config)#hostname R0

R0(config)#int serial0/0/0

R0(config-if)#ip addr 202.102.60.2 255.255.255.0

R3(config)#end

五、实验实习结果分析和(或)源程序调试过程

R3(config -router)# network 192.168.2.0

R3(config -router)# network 192.168.3.0

R3(config -router)# no auto-summary

R3(config- router)#exit

R3(config)# ip route 0.0.0.0 0.0.0.0 Serial0/0/0

R2(config-if)# tunnel source Serial0/0/0

R2(config-if)# tunnel destination 61.177.7.2

R2(config-if)#no shutdown

R2(config-if)#exit

R2(config)# router rip

R2(config -router)# network 192.168.1.0

R3(config-if)#tunnel source Serial0/0/0

R3(config-if)#tunnel destination 202.102.60.1

R3(config-if)#no shutdown

R3(config-if)#exit

R3(config)#router rip

R3(config-router)#network 192.168.2.0

R2(config-router)# network192.168.3.0

R2(config-router)#no auto-summary

R2(config- router)#exit

R2(config)#ip route 0.0.0.0 0.0.0.0 202.102.60.2

R2 (config)#end

R3(config)#int Serial0/0/0

R3(config-if)#ip addr 61.177.7.2 255.255.255.0

R3(config-if)#no shutdown

R3(config)#int Tunnel0

R3(config-if)#ip addr 192.168.3.2 255.255.255.0

四、实验实习过程或算法(源程序、代码)

Router0:

Router>en

Router#config t

Router(config)#hostname R0

R0(config)#int serial0/0/0

R0(config-if)#ip addr 202.102.60.2 255.255.255.0

实验实习名

实验七 VPN配置

指导教师

考核成绩日期

学生姓名

学生学号

学院专业

所在班级

教师评语

(以下为参考内容,具体内容要求由课程在实验实习指导书中规定。)

一、实验实习目的及要求

掌握虚拟专用网络(Virtual Private Network)原理和配置方法,利用Cisco Packet Tracer完成VPN技术及路由技术实现点对点的链接

R2(config)#int Serial0/0/0